Domeno Whois paieška ir istorija:

Išsamus vadovas

Atnaujinta: 2025 m. gruodžio 1 d.

Nuolat besikeičiančiame skaitmeniniame pasaulyje domeno vardo kilmės ir istorijos supratimas yra itin svarbus įvairių sričių specialistams – nesvarbu, ar dirbate skaitmeninės rinkodaros, kibernetinio saugumo, domenų investavimo ar teisės srityse.

Išsami domeno Whois paieška gali suteikti neįkainojamų įžvalgų, padėdama patikrinti savininką, įvertinti saugumą ir suprasti domeno istoriją.

Šiame vadove žingsnis po žingsnio parodysime, kaip atlikti domeno Whois paiešką ir atskleisti jo istoriją naudojant Deep Whois programėlę iOS įrenginiuose ir komandinės eilutės įrankį terminale macOS, Linux ir FreeBSD sistemose.

Išnagrinėsime viską – nuo bazinių Whois duomenų iki pažangių funkcijų: istorinių Whois įrašų, Ethereum Name Service (ENS) duomenų, Registration Data Access Protocol (RDAP) informacijos ir dar daugiau.

Štai žingsniai, kaip atlikti išsamų domeno tyrimą:

→ 1 žingsnis: atlikti bazinę Whois paiešką

→ 2 žingsnis: patikrinti domeno savininką ir kontaktinę informaciją

→ 3 žingsnis: išanalizuoti domeno registratorių, vardų serverius ir DNS

→ 4 žingsnis: ištirti talpinimo (hosting) paslaugų teikėją

→ 5 žingsnis: ištirti istorinius Whois duomenis

→ 6 žingsnis: gauti RDAP duomenis išsamiai informacijai

→ 7 žingsnis: pasiekti ENS duomenis Ethereum ir DNS domenams

→ 8 žingsnis: išanalizuoti domeno amžių, galiojimo pabaigos ir pratęsimo datas

→ 9 žingsnis: stebėti domeno pokyčius laikui bėgant

→ 10 žingsnis: išanalizuoti WHOIS piktnaudžiavimo (Abuse) kontaktinę informaciją

→ 11 žingsnis: išsaugoti ir eksportuoti Whois duomenis

Pereikime prie išsamaus vadovo.

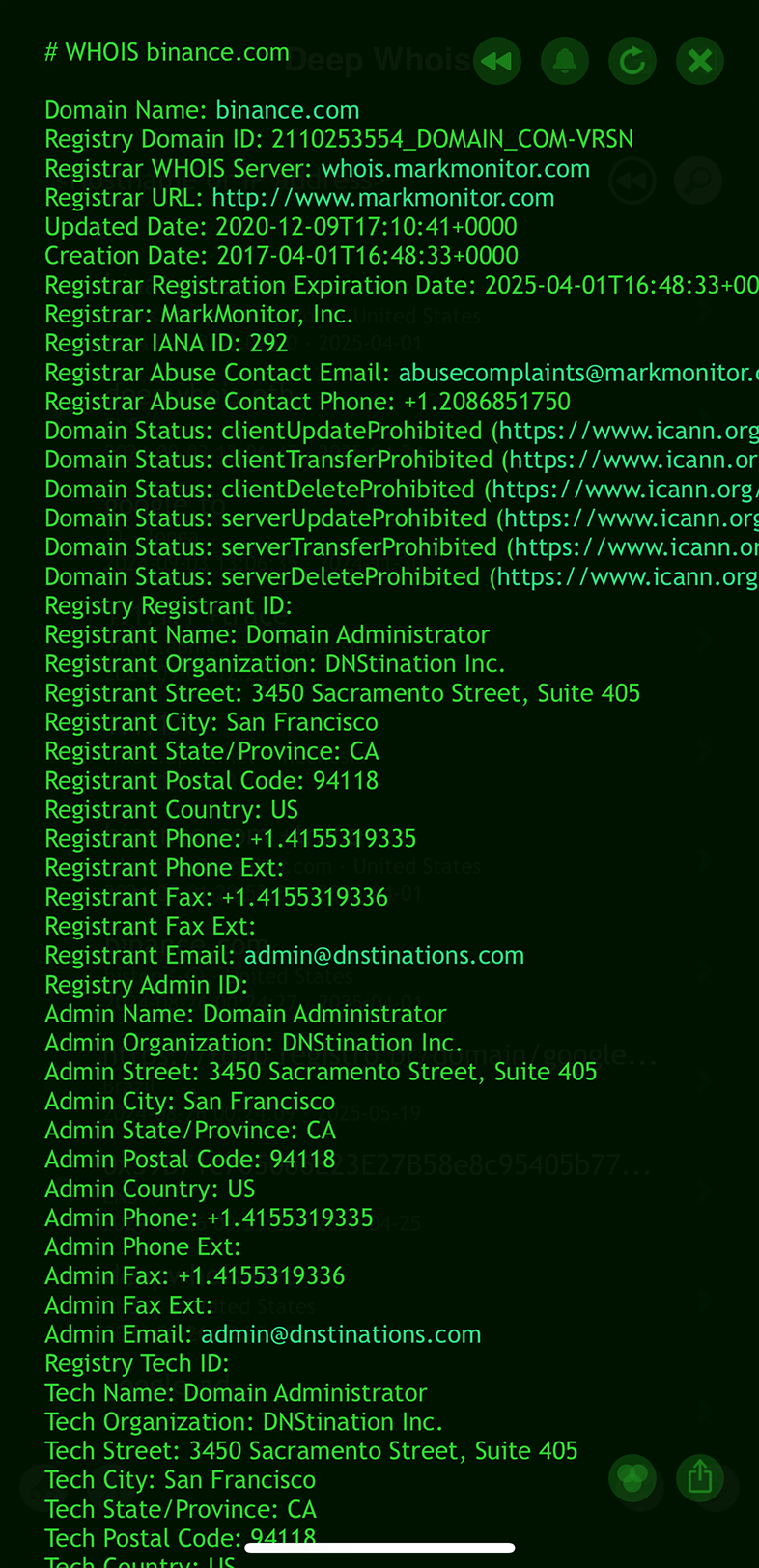

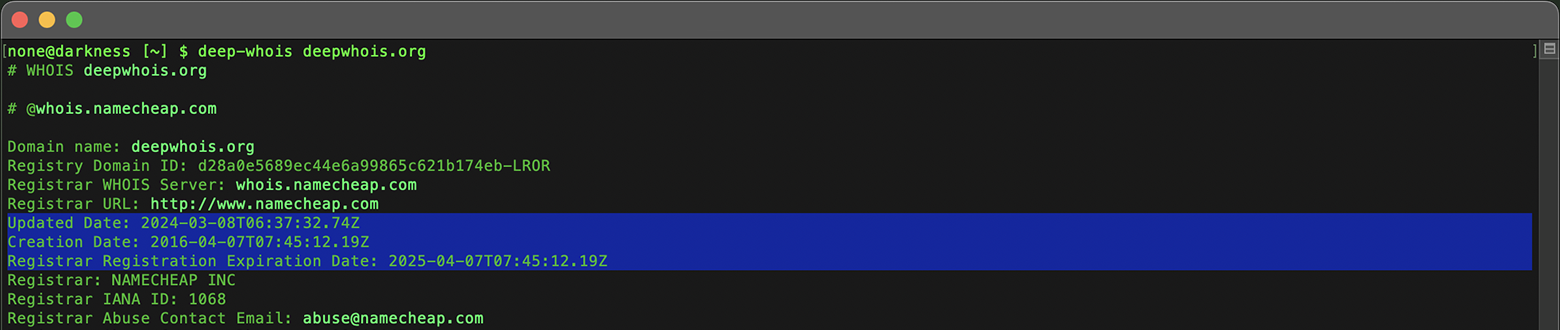

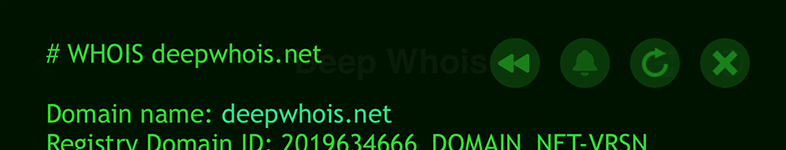

1 žingsnis: atlikti bazinę Whois paiešką

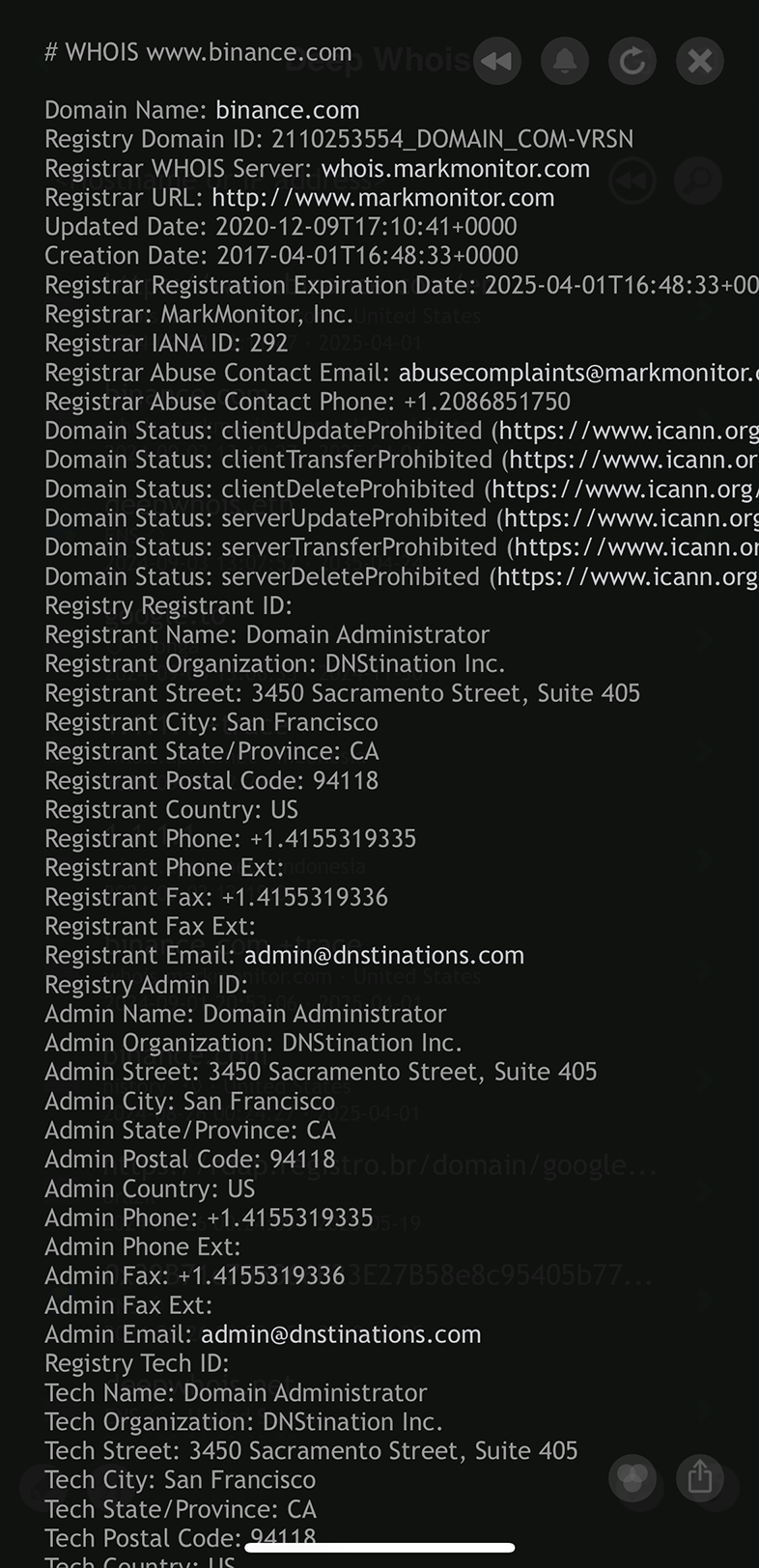

Bet kurio domeno tyrimo pagrindas prasideda nuo bazinės Whois paieškos. Šiame žingsnyje gausite esminę informaciją apie domeną: registratorių, registracijos ir galiojimo pabaigos datas, vardų serverius ir domeno savininko kontaktinius duomenis (jei jie nėra paslėpti privatumo paslaugų).

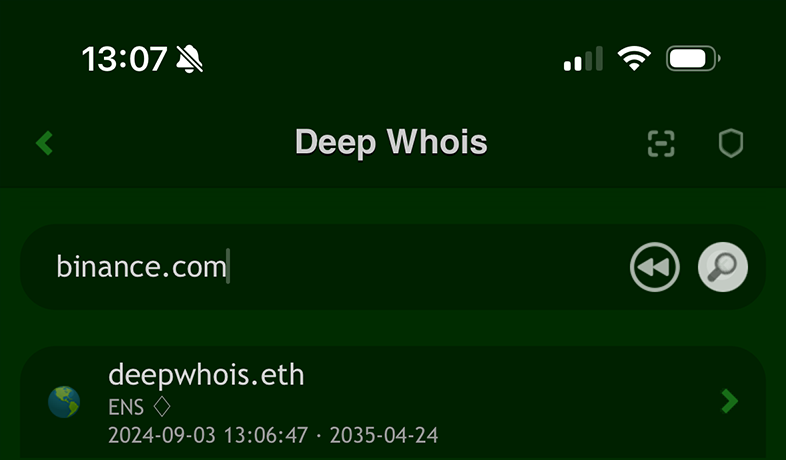

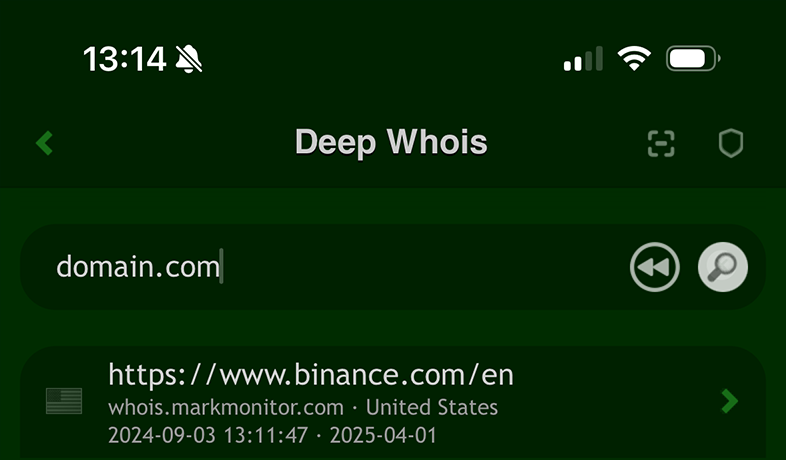

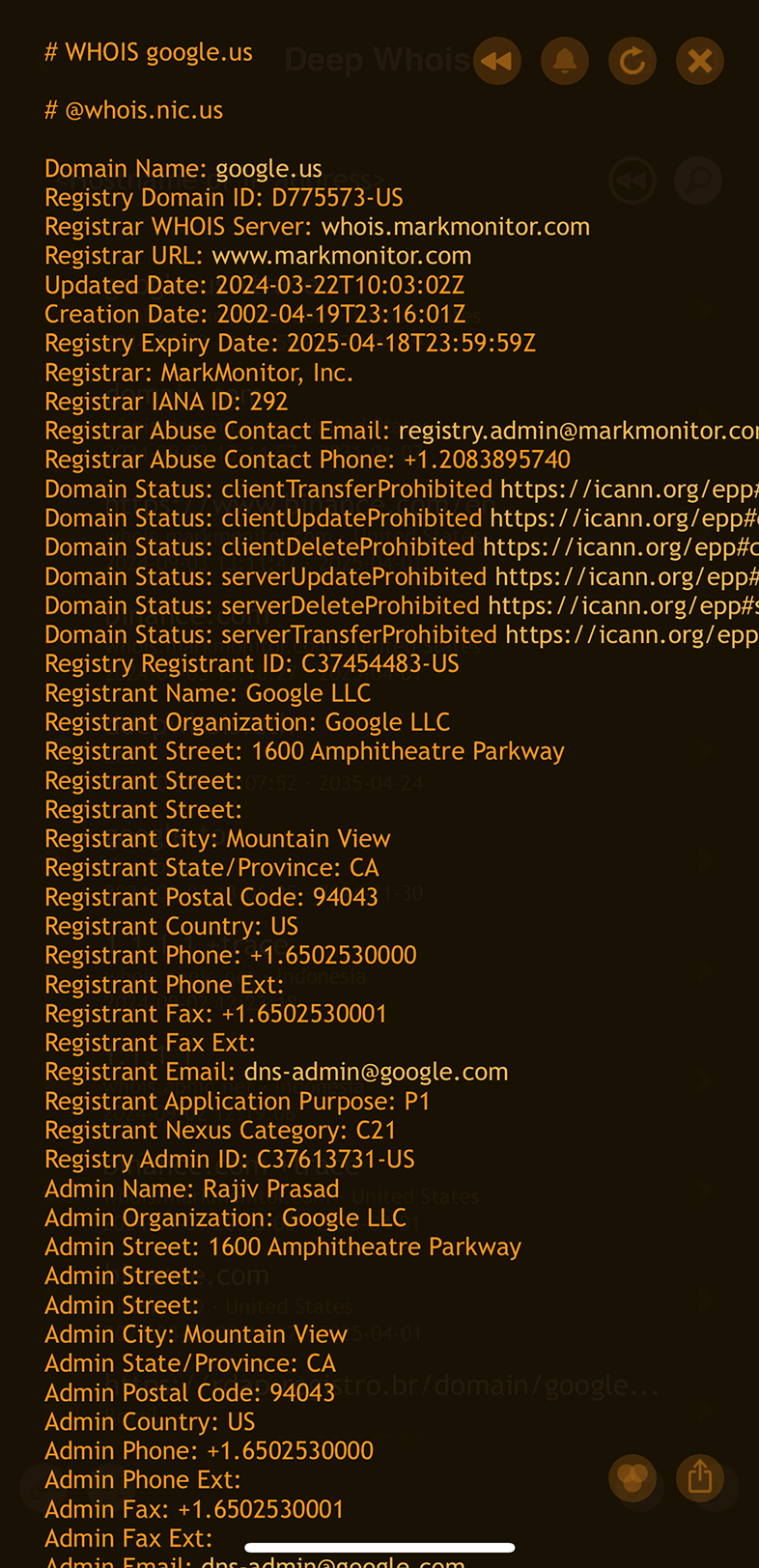

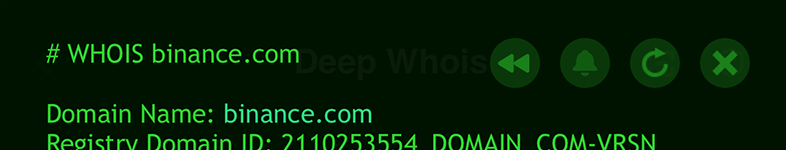

Naudojant Deep Whois iOS sistemoje:

Atidarykite Deep Whois programėlę, įveskite domeno vardą į paieškos lauką ir paspauskite mygtuką „Lookup“, kad gautumėte Whois duomenis.

Naudojant Deep Whois terminale:

Įvykdykite šią komandą:

deep-whois binance.com

Ši bazinė paieška suteikia momentinį domeno esamos būsenos vaizdą ir technines detales, reikalingas tolesniam, gilesniam tyrimui.

Papildomi patarimai:

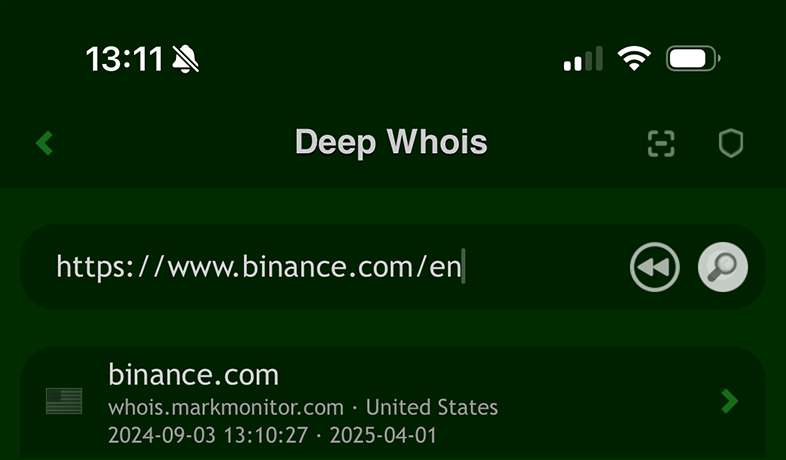

#1: Whois užklausa naudojant serverio vardą, svetainės nuorodą arba el. paštą

Įvesdami domeno vardą į įrankį, galite naudoti kelis skirtingus formatus – tai palengvina ir supaprastina Whois duomenų gavimą.

Be tiesioginio domeno vardo įvedimo, taip pat galite įvesti ar įklijuoti serverio vardą, žiniatinklio nuorodą / URL arba net el. pašto adresą.

Įrankis sukurtas taip, kad automatiškai ištrauktų teisingą domeno vardą iš šių įvestų duomenų ir nustatytų tinkamą domeną.

Šios papildomos galimybės leidžia greitai gauti informaciją apie domeną, nereikalaujant rankiniu būdu iškirpti domeno iš URL ar el. pašto adresų, taip supaprastinant prieigą prie Whois duomenų.

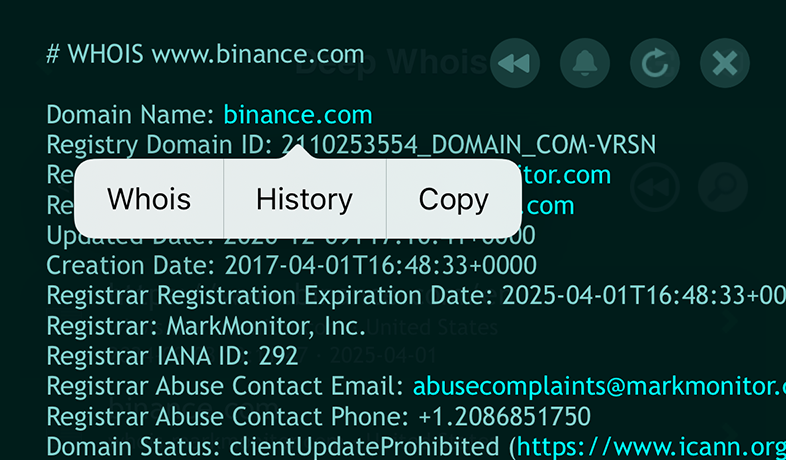

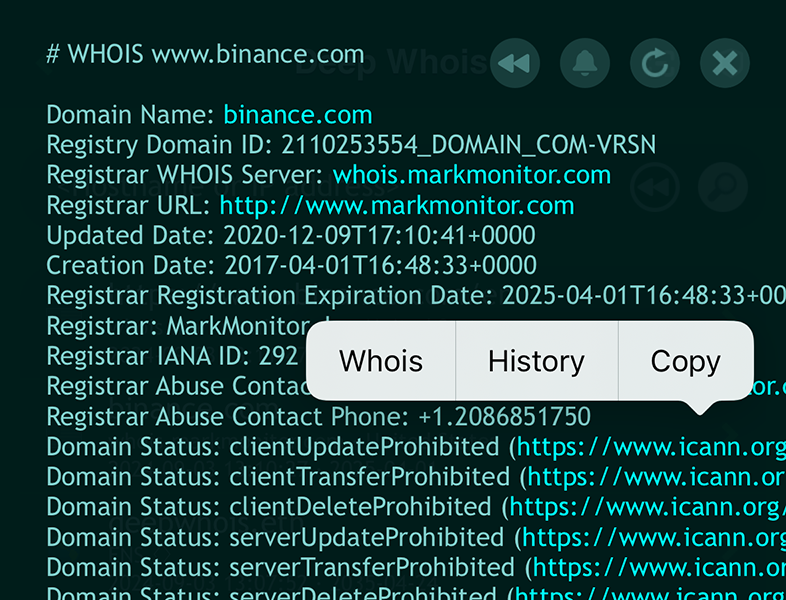

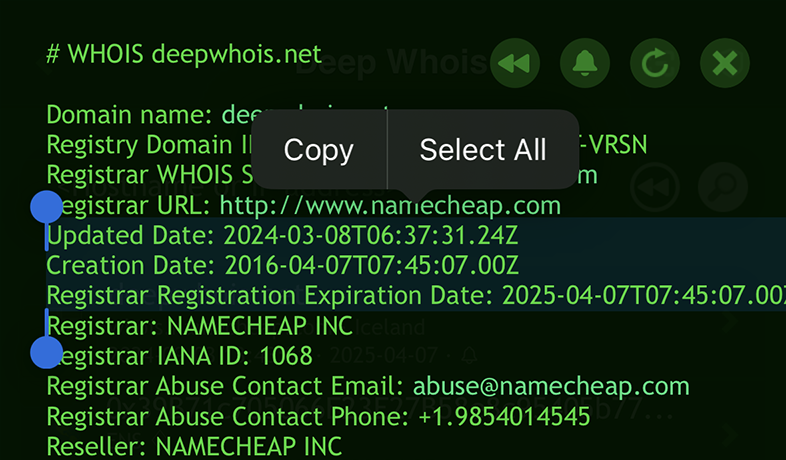

#2: Patogi Whois peržiūra iOS sistemoje

iOS sistemoje galite patogiai naršyti Whois informaciją panašiai kaip žiniatinklio puslapius su paspaudžiamomis nuorodomis.

Programėlė automatiškai atpažįsta ir paryškina svarbius duomenis – domenų vardus, serverių vardus, žiniatinklio nuorodas, URL ir el. pašto adresus – naudodama ryškesnę spalvą, kad juos būtų lengviau pastebėti.

Norėdami sekti tokią nuorodą, tiesiog palieskite ją – bus atidarytas kontekstinis meniu.

Iš šio meniu pasirinkę parinktį „Whois“, akimirksniu atliksite Whois užklausą susijusiai nuorodai, todėl domeno informacijos tyrimas tampa intuityvus ir efektyvus.

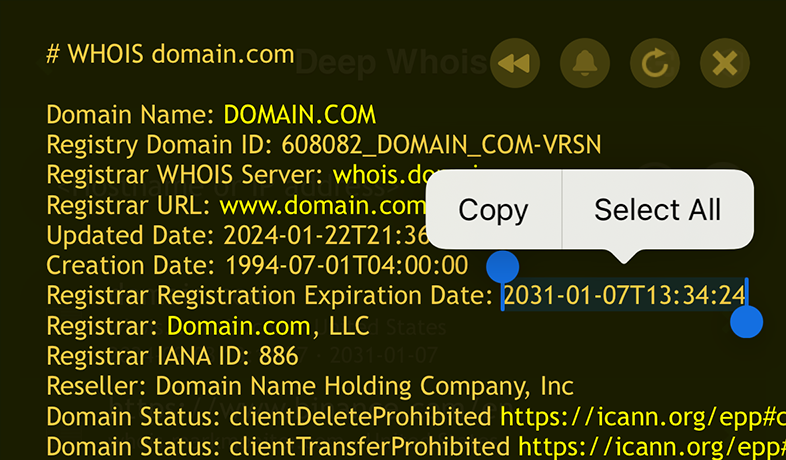

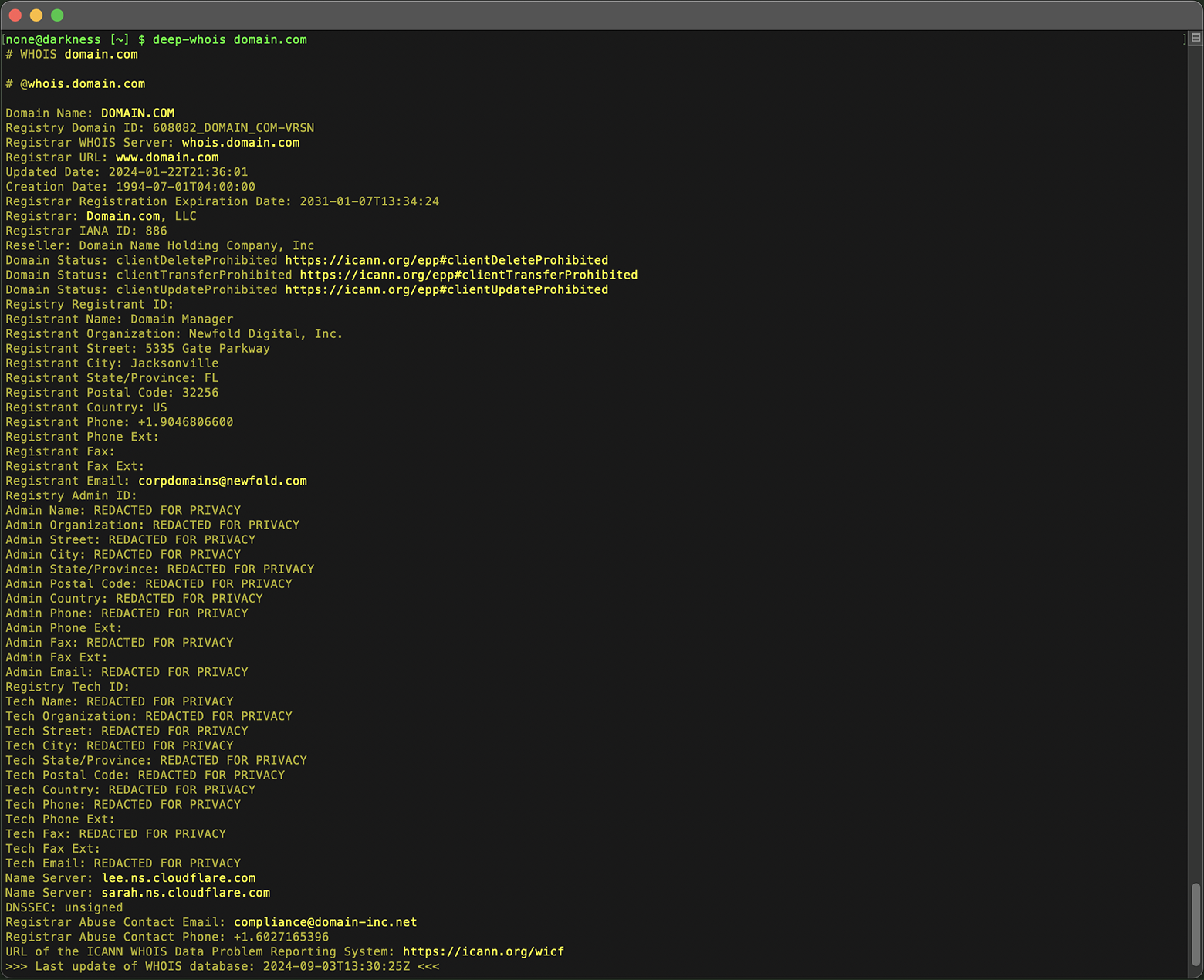

2 žingsnis: patikrinti domeno savininką ir kontaktinę informaciją

Svarbu patikrinti, kam priklauso domenas, ypač jei svarstote jį įsigyti, sprendžiate teisinį ginčą arba norite įsitikinti, kad domenas registruotas tinkamam subjektui.

Whois paieška pateikia šią informaciją, nebent domeno savininkas pasirinko privatumo apsaugą, kuri paslepia jo duomenis.

Naudojant Deep Whois iOS sistemoje:

Savininko duomenys įtraukti į Whois rezultatus, jei privatumo apsauga nėra įjungta.

Naudojant Deep Whois terminale:

Naudokite tą pačią bazinę Whois komandą, kad pamatytumėte savininko duomenis:

deep-whois domain.com

Jei įjungta privatumo apsauga, gali tekti tiesiogiai susisiekti su registratoriumi arba naudoti kitus metodus, kad nustatytumėte tikrąjį savininką.

Papildomi patarimai:

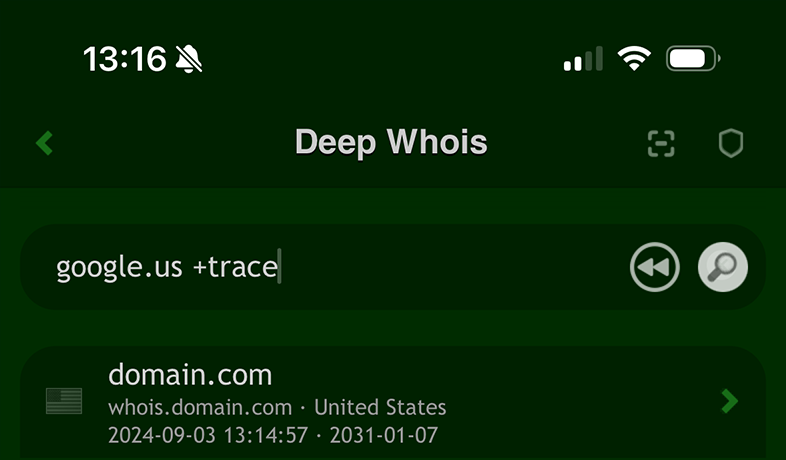

#1: Paslėptų Whois duomenų atskleidimas naudojant „trace“ parinktis

Net jei domeno ir savininko duomenys paslėpti Whois privatumo apsaugos, vis dar yra galimybė gauti daugiau informacijos užklausus kitus Whois serverius užklausų grandinėje.

iOS sistemoje prie užklausos galite pridėti parinktį „+trace“, kad pamatytumėte tarpinius Whois duomenis, kuriuose kartais būna papildomos, kitaip nematomos informacijos.

Terminalo versijoje ši trasavimo funkcija įjungta pagal numatytuosius nustatymus, todėl tarpiniai Whois duomenys gaunami automatiškai.

Jei nenorite matyti šios papildomos informacijos, galite naudoti parinktį „--no-trace“, kad ją paslėptumėte.

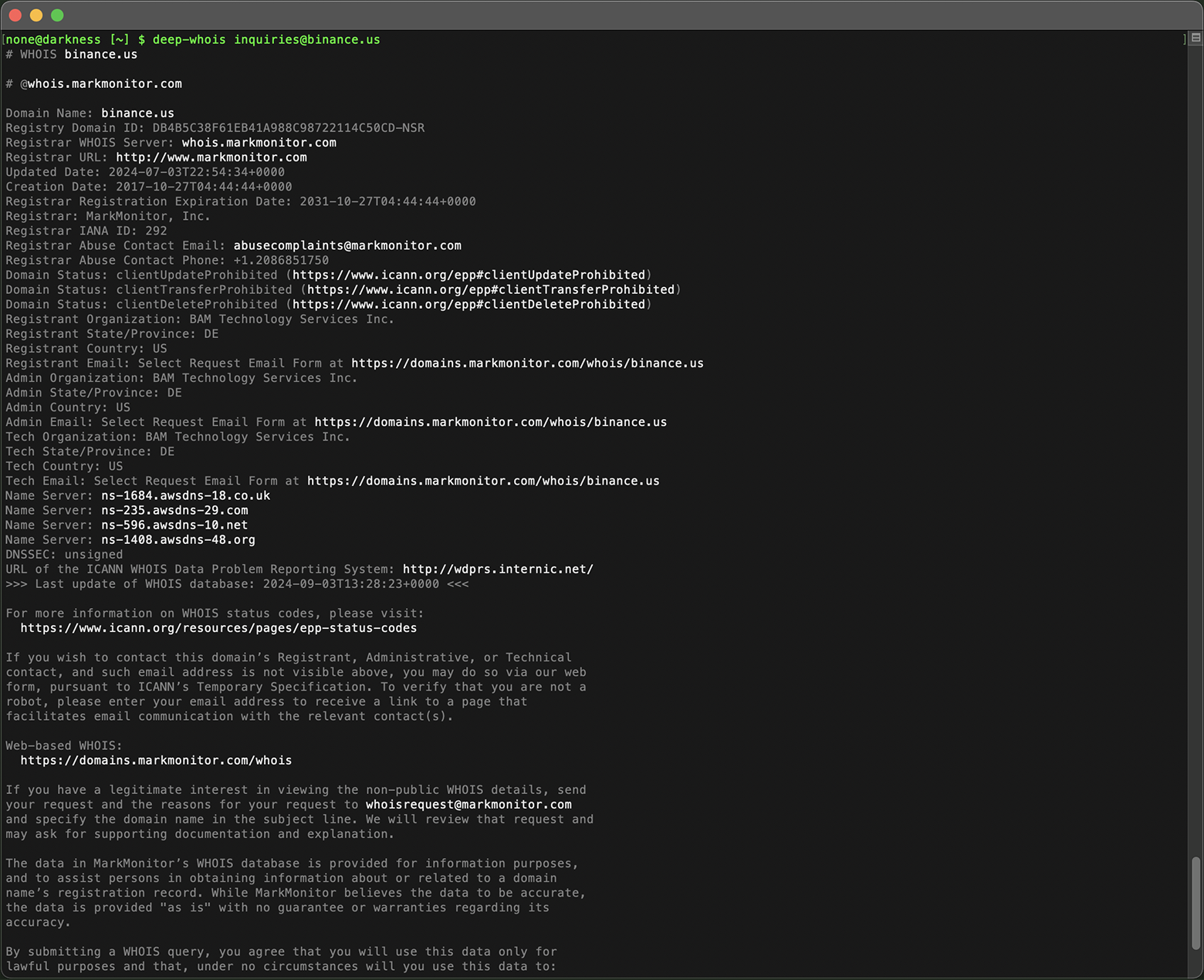

Šis metodas ypač naudingas tam tikrose domenų zonose, pavyzdžiui, .US, kur pagal reguliavimo reikalavimus savininko duomenys turi būti pateikti ir negali būti visiškai paslėpti, todėl gali būti atskleista detalesnė informacija.

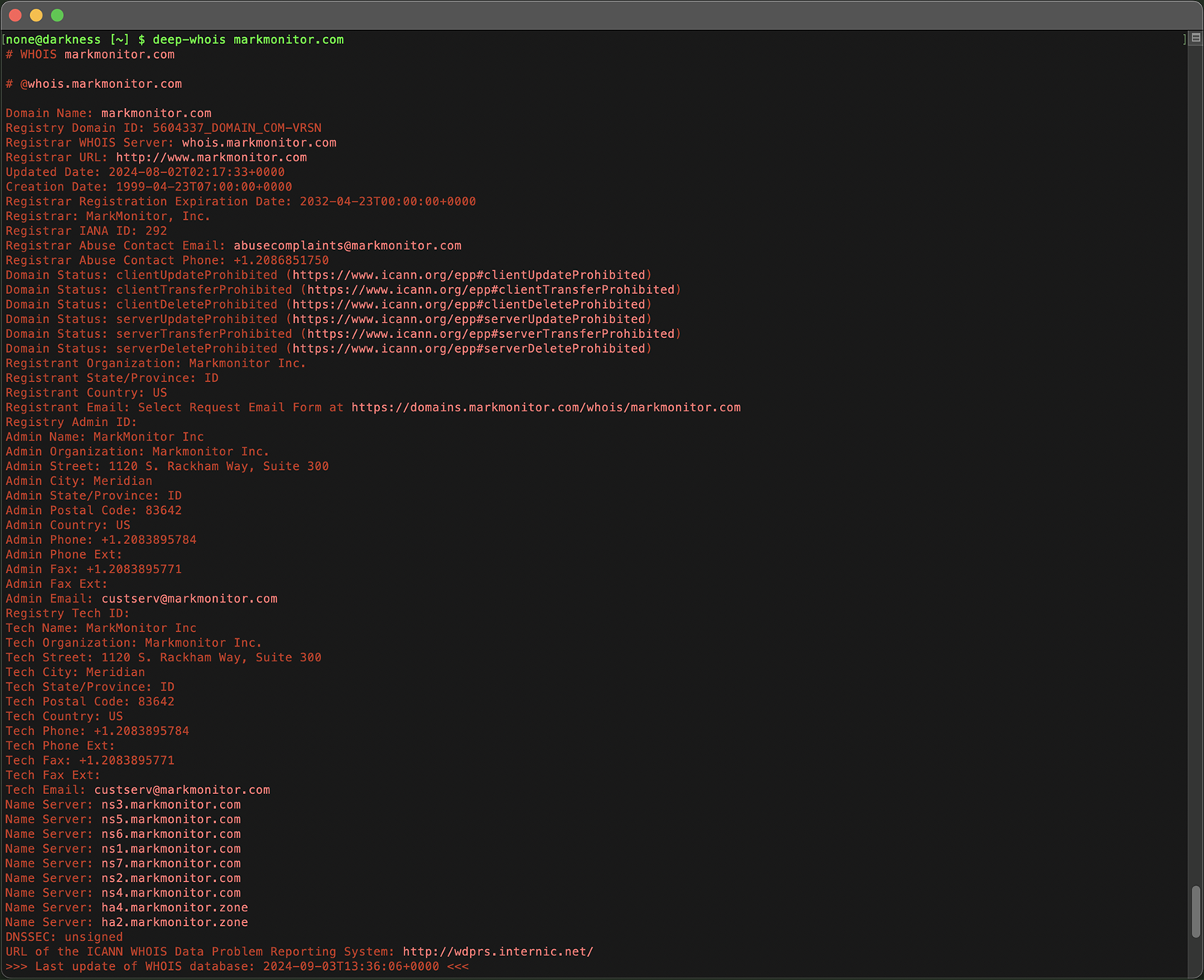

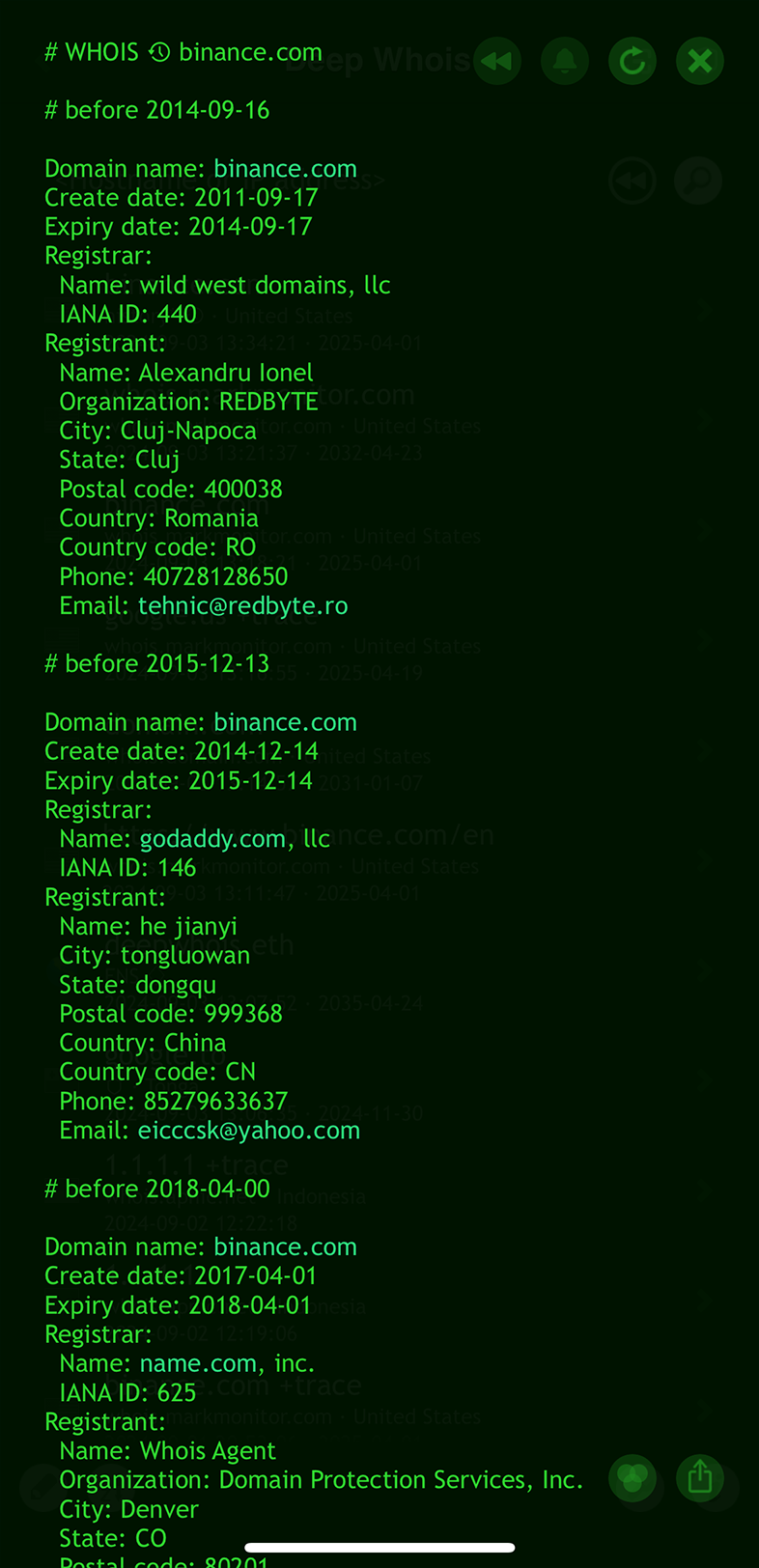

3 žingsnis: išanalizuoti domeno registratorių, vardų serverius ir DNS

Iš paprastos Whois užklausos galite gauti vertingos informacijos, tokios kaip registratoriaus domenas ir domenui priskirti vardų serveriai.

Pirmiausia išnagrinėkite Whois atsakyme gautą informaciją apie domeno registratorių.

Pavyzdžiui, jei registratoriumi nurodytas markmonitor.com, papildoma Whois paieška registratoriaus domenui gali suteikti detalią jo kontaktinę informaciją.

Naudojant Deep Whois iOS sistemoje:

Tiesiog palieskite bet kurią su registratoriumi susijusią nuorodą (Whois serverį, svetainę ar el. paštą) ir pasirinkite parinktį „Whois“.

Naudojant Deep Whois terminale:

Nukopijuokite registratoriaus domeną, nuorodą ar el. paštą ir perduokite jį kaip argumentą komandinės eilutės įrankiui.

deep-whois markmonitor.com

Čia gali būti administraciniai, techniniai ir piktnaudžiavimo (abuse) kontaktai, kurie pravers, jei kils problemų su domenu.

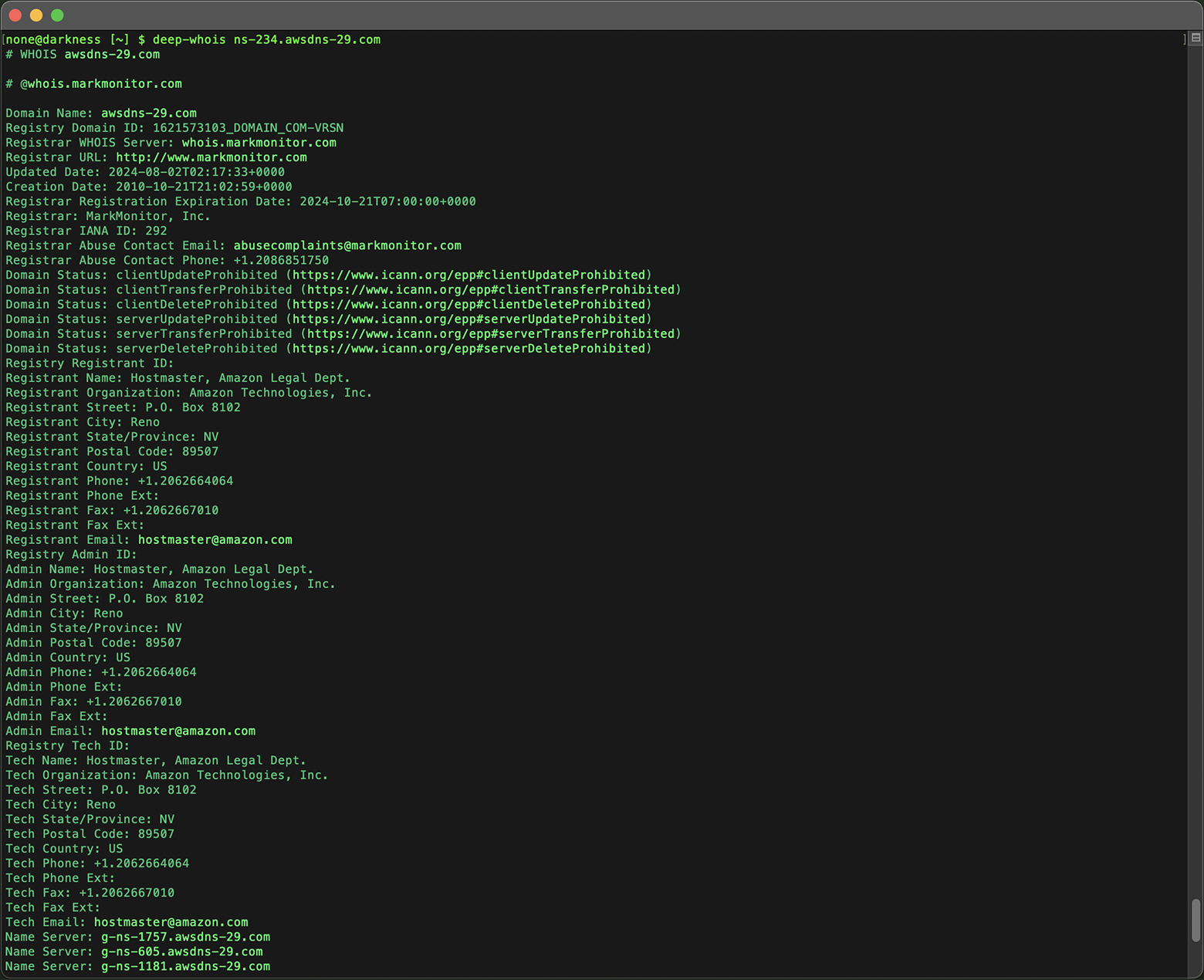

Panašiai Whois užklausa vardų serveriui (pvz., ns-234.awsdns-29.com) gali suteikti vertingos informacijos apie talpinimo paslaugų teikėją: jo pavadinimą ir kontaktinius duomenis.

deep-whois ns-234.awsdns-29.com

Vardų serveriai yra kritiškai svarbūs domeno veikimui, nes jie nukreipia interneto srautą į tinkamus žiniatinklio serverius, todėl šių duomenų supratimas padeda suvokti domeno infrastruktūrą.

4 žingsnis: ištirti talpinimo (hosting) paslaugų teikėją

Tinklalapių ir pašto serverių fizinės vietos nustatymas

Norėdami sužinoti, kur fiziškai yra svetainės serveriai, galite pasinaudoti paprastu procesu naudodami iOS įrankius arba terminalą.

Pirmiausia „išverskite“ (resolve) domeną į atitinkamą IP adresą.

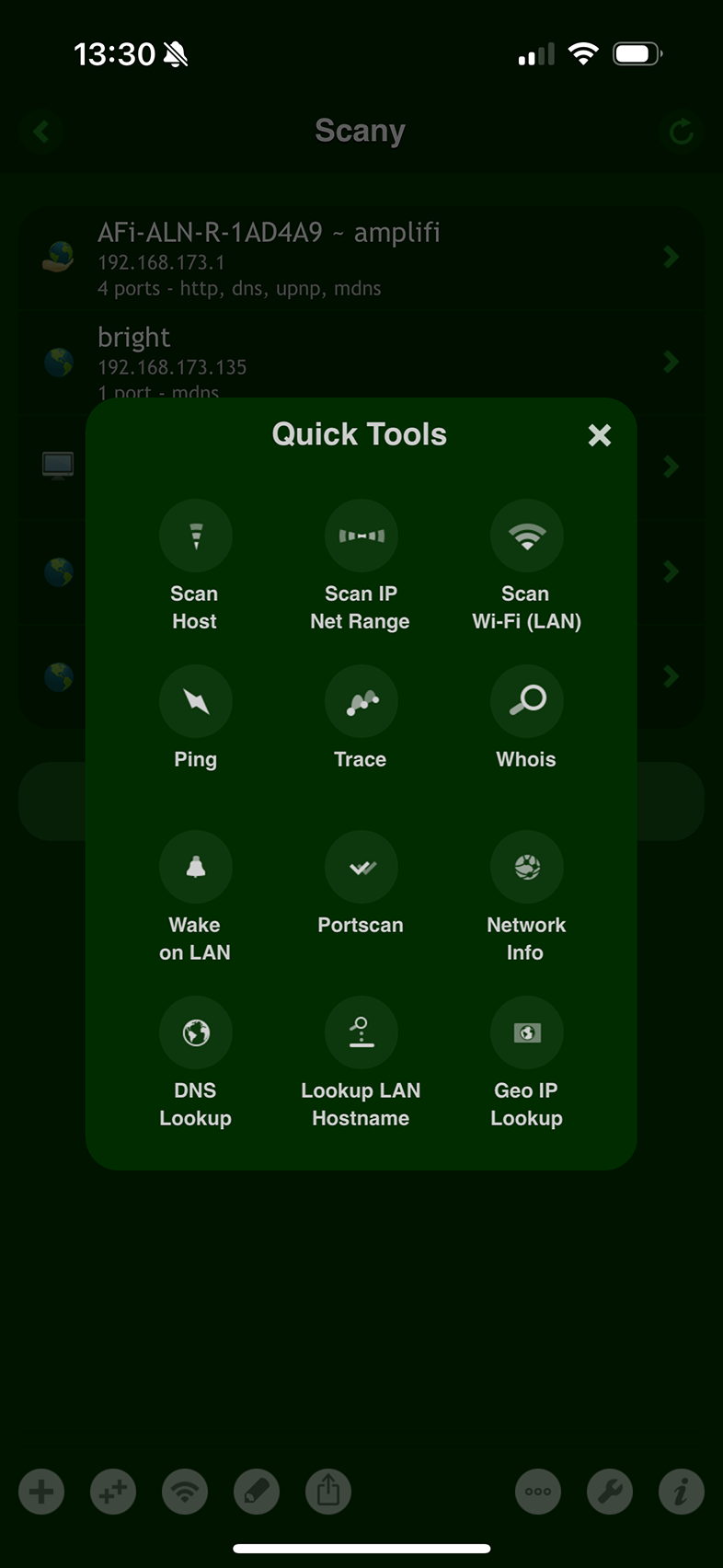

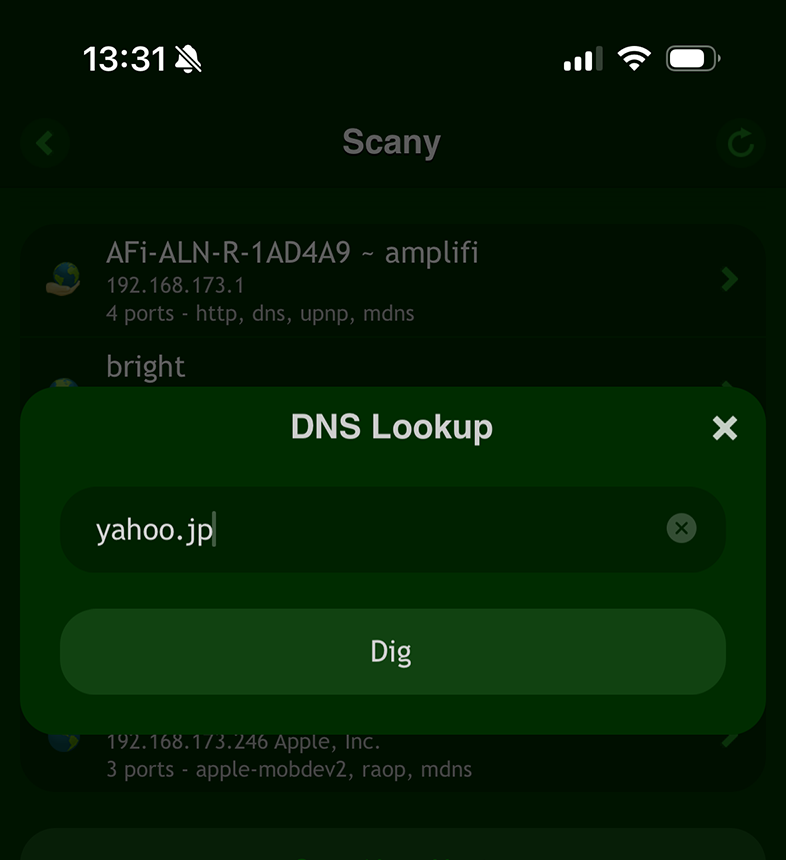

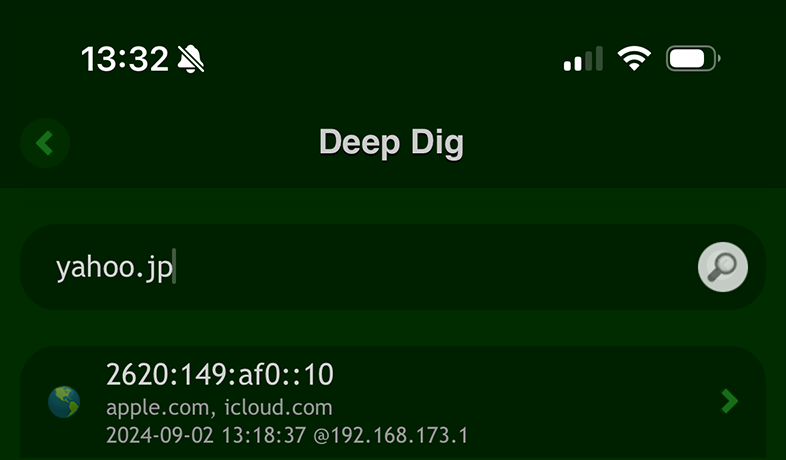

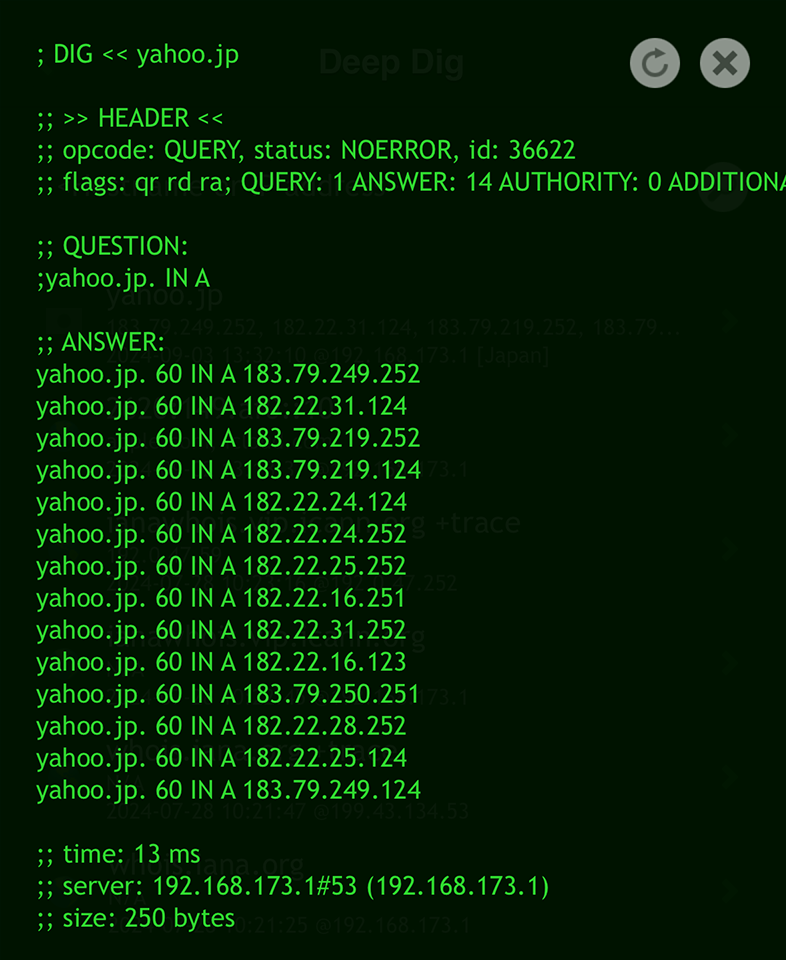

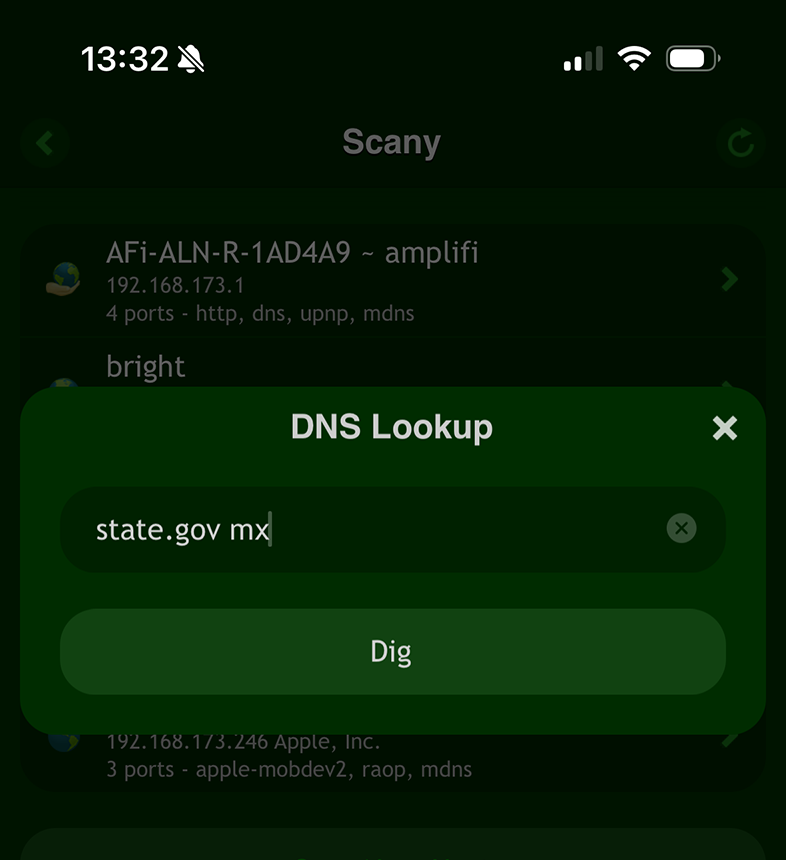

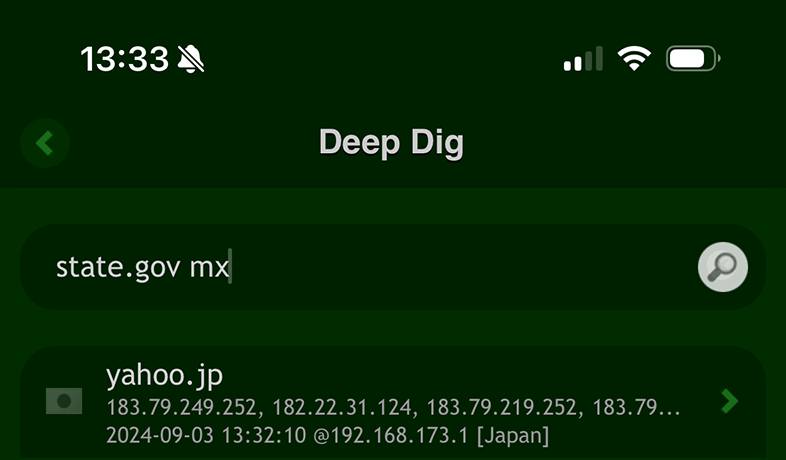

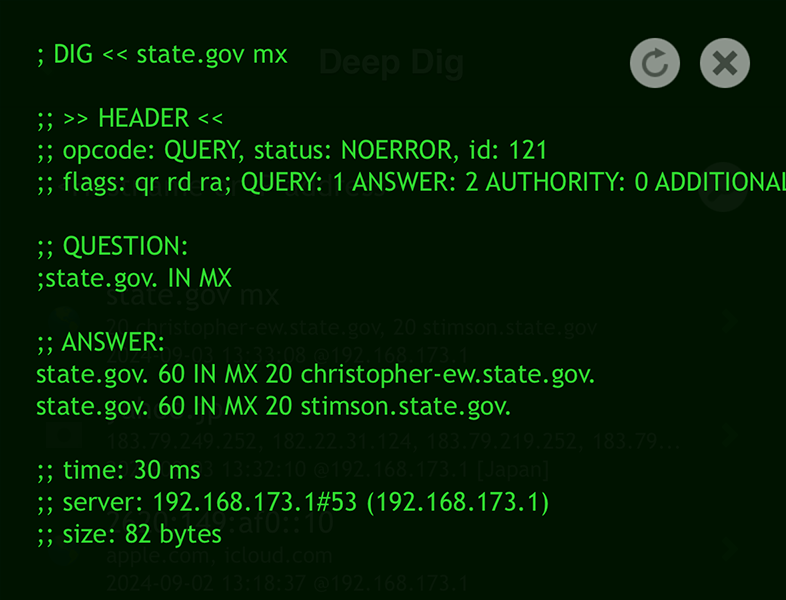

iOS sistemoje:

Naudokite „DNS Lookup“ įrankį programėlėje „Scany“.

Arba tiesiog naudokite programėlę „Deep Dig“.

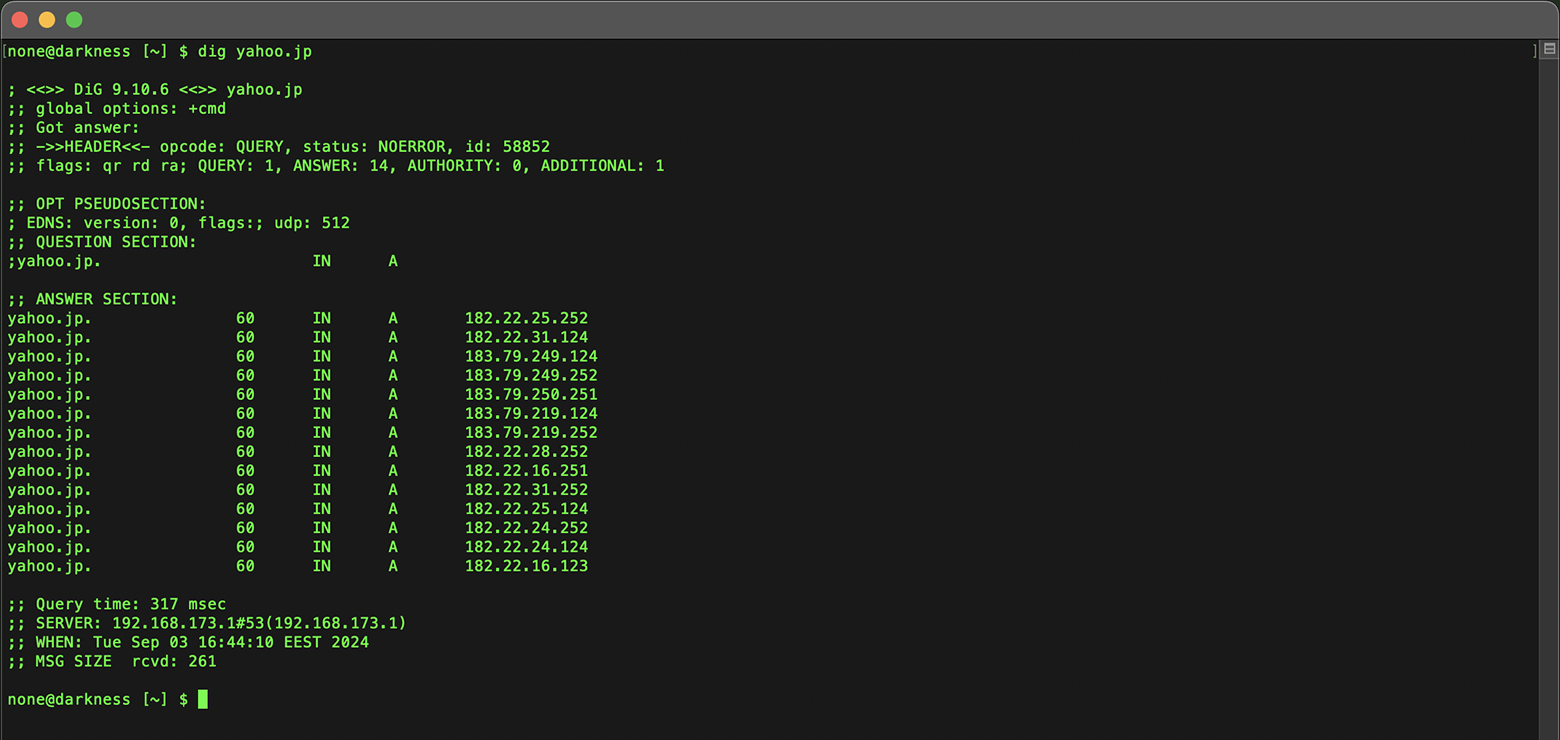

terminalo aplinkoje:

Naudokite komandą „dig“, kaip užklausos argumentą nurodydami domeną:

dig yahoo.jp

Panašiai galite ieškoti pašto serverių, pridėdami „mx“ prie užklausos programėlėse Scany ar Deep Dig iOS sistemoje arba komandoje „dig“ terminale.

Taip domenas bus „išverstas“ į atitinkamą IP adresą – tai kritiškai svarbus žingsnis nustatant serverių vietą.

Turėdami IP adresą galite atlikti pilną tyrimą, vykdydami Whois paiešką jau pačiam IP adresui.

Whois užklausa IP adresui suteiks detalią informaciją apie žiniatinklio ar el. pašto talpinimo paslaugų teikėją, įskaitant serverių geografinę vietą, juos administruojančią organizaciją ir atitinkamus kontaktinius duomenis.

Šis metodas leidžia atsekti fizinę infrastruktūrą, slypinčią už domeno, svetainės ar el. pašto, ir suprasti, kur iš tikrųjų yra serveriai.

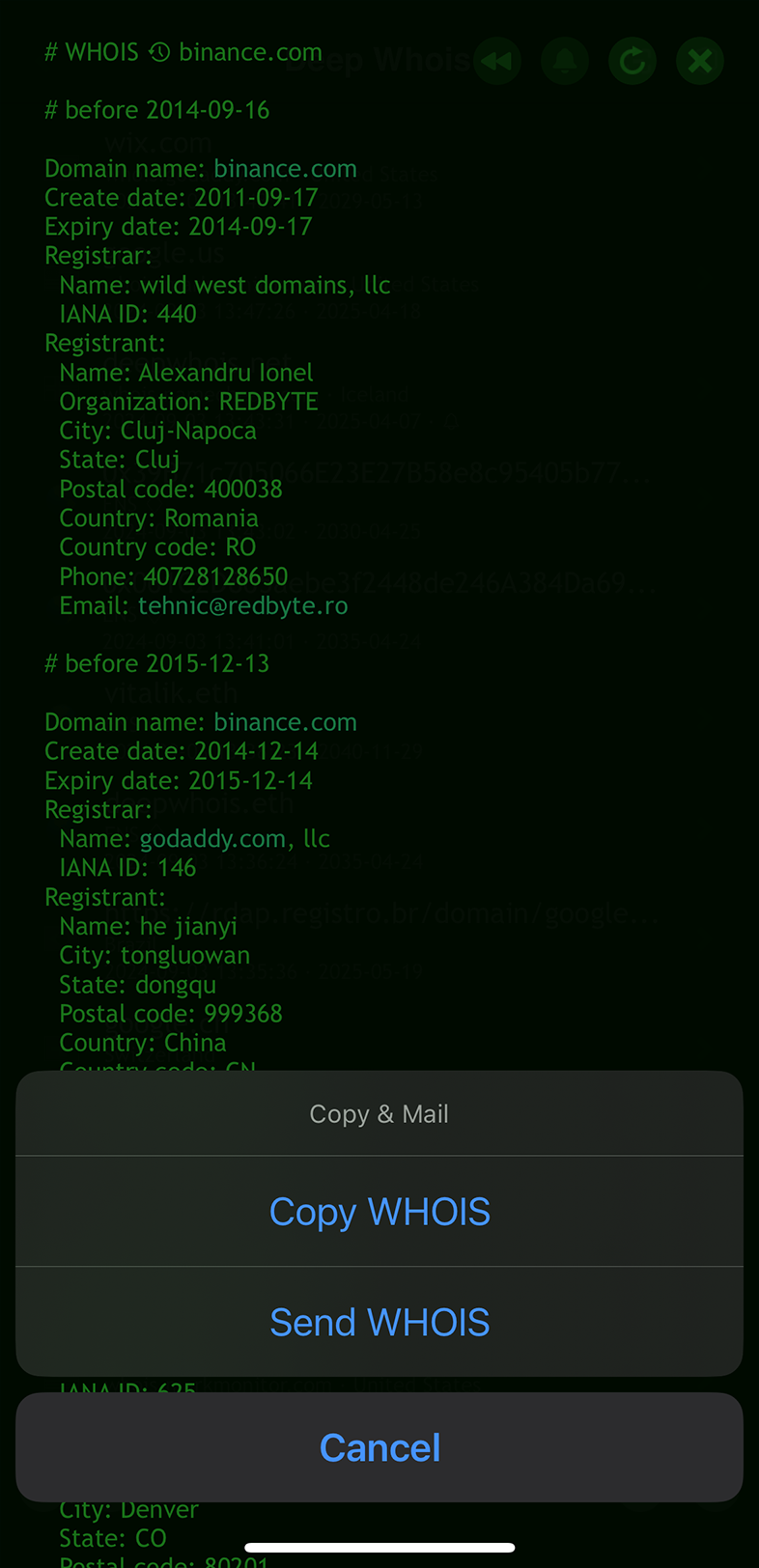

5 žingsnis: ištirti istorinius Whois duomenis

Laikui bėgant domenai dažnai keičia savininkus, todėl istorinio konteksto supratimas gali būti ne mažiau svarbus nei dabartinės būsenos žinojimas.

Istoriniai Whois duomenys leidžia pamatyti buvusius savininkus, vardų serverių pokyčius ir kitus reikšmingus įvykius, galinčius paveikti domeno reputaciją ar vertę.

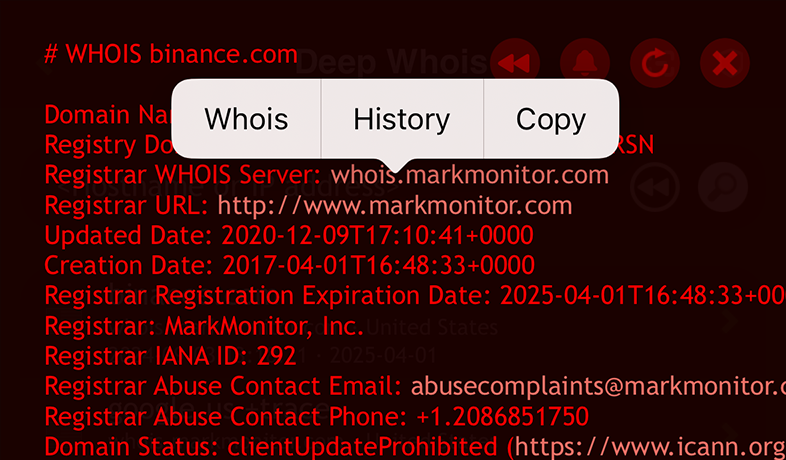

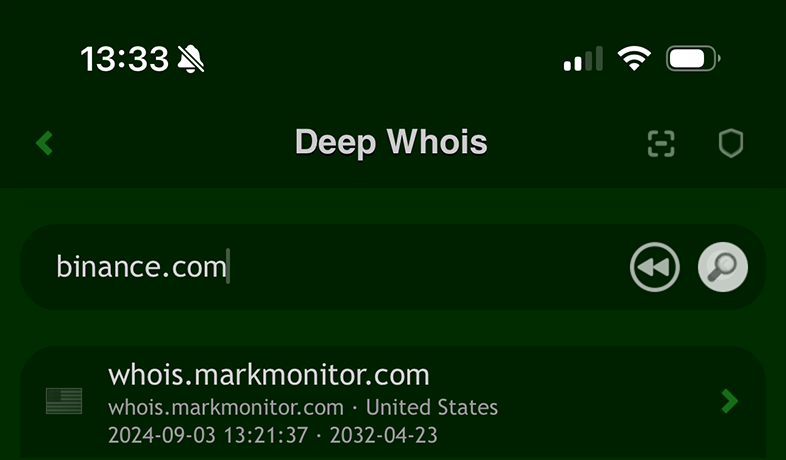

Naudojant Deep Whois iOS sistemoje:

Palieskite mygtuką „Rewind“, kad pasiektumėte istorinius Whois įrašus konkrečiam domenui.

Arba naudokite „Rewind“ mygtuką pagrindiniame programėlės ekrane.

Iš istorinių Whois duomenų binance.com domenui iOS sistemoje sužinojome, kad anksčiau domenas priklausė kitai šaliai, o ne dabartiniams Binance savininkams.

Ši įžvalga parodo domeno nuosavybės istoriją iki jį įsigijo Binance – tai svarbu norint suprasti jo praeitį ir raidą.

Naudojant Deep Whois terminale:

Naudokite argumentą „@history“ arba „@h“, kad peržiūrėtumėte istorinius Whois duomenis:

deep-whois @history crypto.com

Iš terminale gautų istorinių Whois duomenų crypto.com domenui matyti, kad iš pradžių domenas priklausė kitam asmeniui ir vėliau buvo parduotas dabartiniams savininkams už milijonus dolerių.

Tai suteikia vertingą supratimą apie domeno istoriją ir reikšmingus nuosavybės pokyčius.

Istoriniai Whois duomenys ypač naudingi vertinant domenus pirkimui arba tiriant galimas saugumo problemas.

6 žingsnis: gauti RDAP duomenis išsamiai informacijai

Registration Data Access Protocol (RDAP) – modernesnis, struktūruotas protokolas, sukurtas pakeisti tradicinę Whois sistemą.

RDAP ypač naudingas domenams naujesnėse TLD zonose arba tiems, kurie jau perėjo nuo Whois prie RDAP – jis suteikia papildomos informacijos, tokios kaip būsenos kodai, saugaus prieigos lygiai ir geresnis internationalizuotų domenų vardų (IDN) palaikymas.

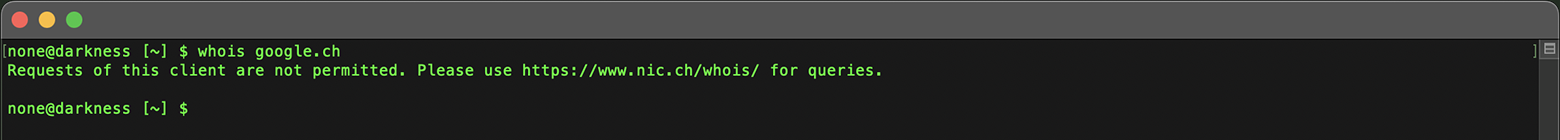

Standartinių Whois klientų apribojimai

RDAP plitimui įsibėgėjant, vis daugiau domenų zonų atsisako tradicinio Whois protokolo, todėl seni Whois klientai, nepalaikantys RDAP, nebegali pasiekti šių duomenų.

Dėl šio apribojimo standartiniai ir paprasti Whois klientai negali gauti duomenų tokiais domenais, o jų funkcionalumas tampa ribotas.

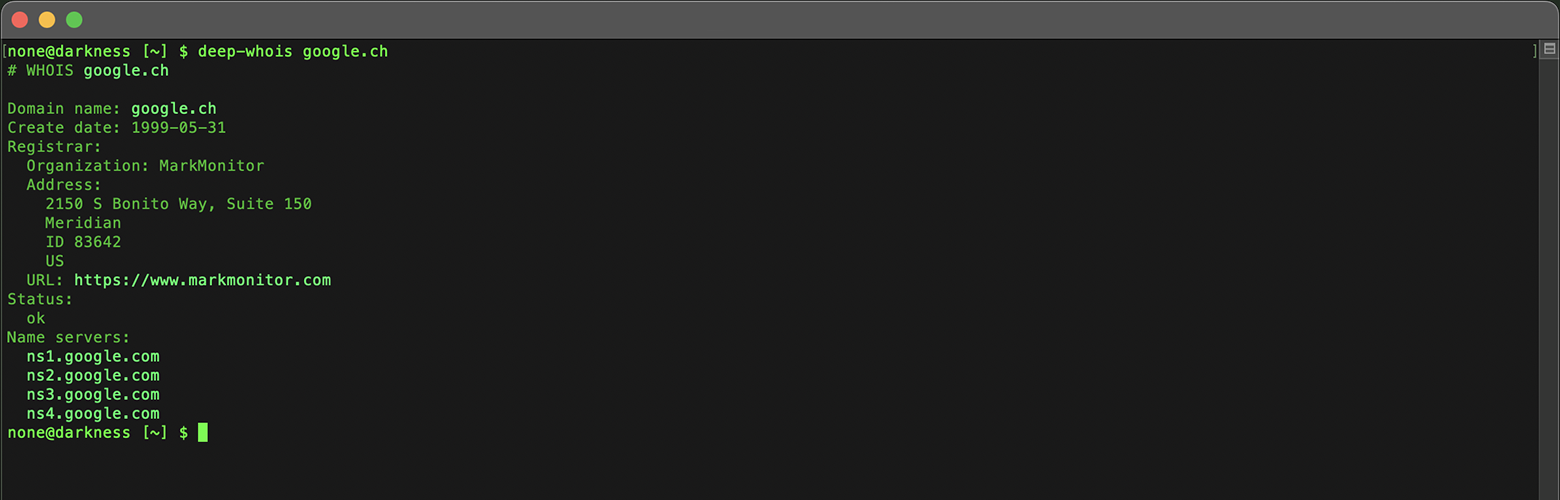

Skaidrūs RDAP užklausų vykdymai Deep Whois įrankyje

Tiek Deep Whois iOS programėlėje, tiek Deep Whois konsolinėje komandinės eilutės priemonėje Whois duomenų gavimas per RDAP domenams, perėjusiems prie RDAP (pvz., .CH), vyksta automatiškai ir sklandžiai.

Vartotojui nereikia nurodyti jokių specialių parinkčių ar komandų.

Tiesiog įveskite domeno vardą taip, kaip darytumėte įprastai Whois užklausai.

deep-whois google.ch

Deep Whois automatiškai nustato, kada domenui reikalingas RDAP, ir atlieka užklausą naudodamas tinkamą protokolą.

Taip visada gausite teisingus ir naujausius registracijos duomenis, nepriklausomai nuo to, ar domenas vis dar naudoja tradicinį Whois, ar jau perėjo prie RDAP.

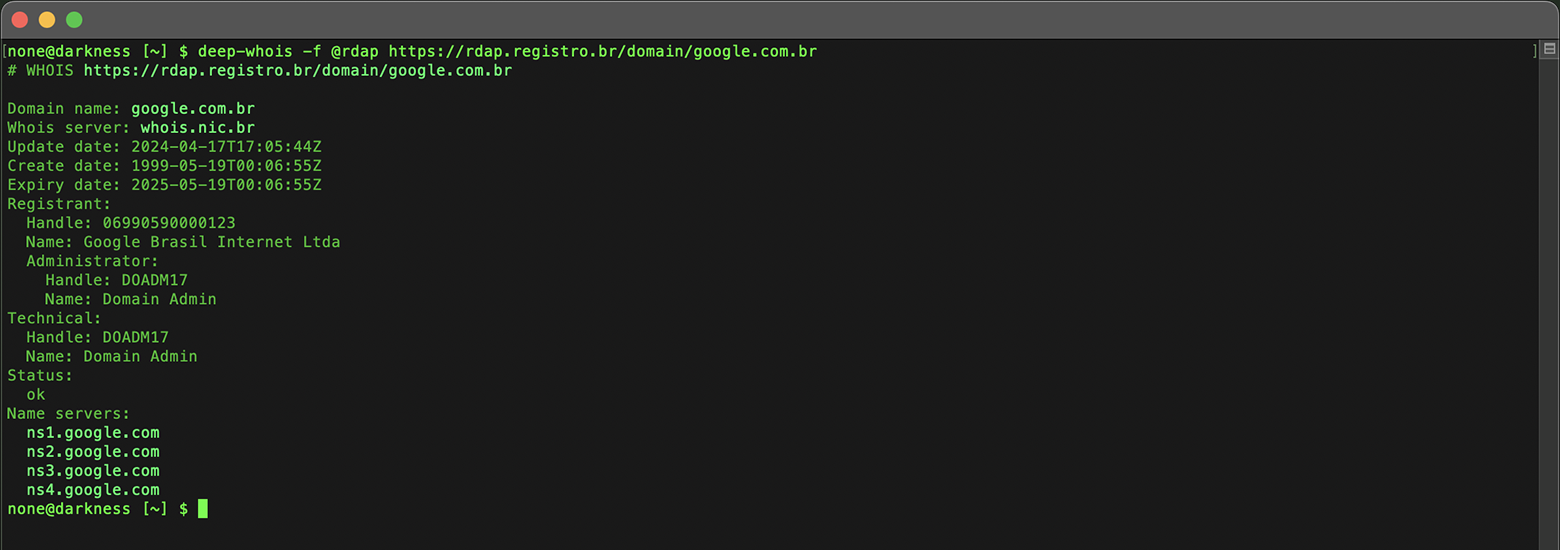

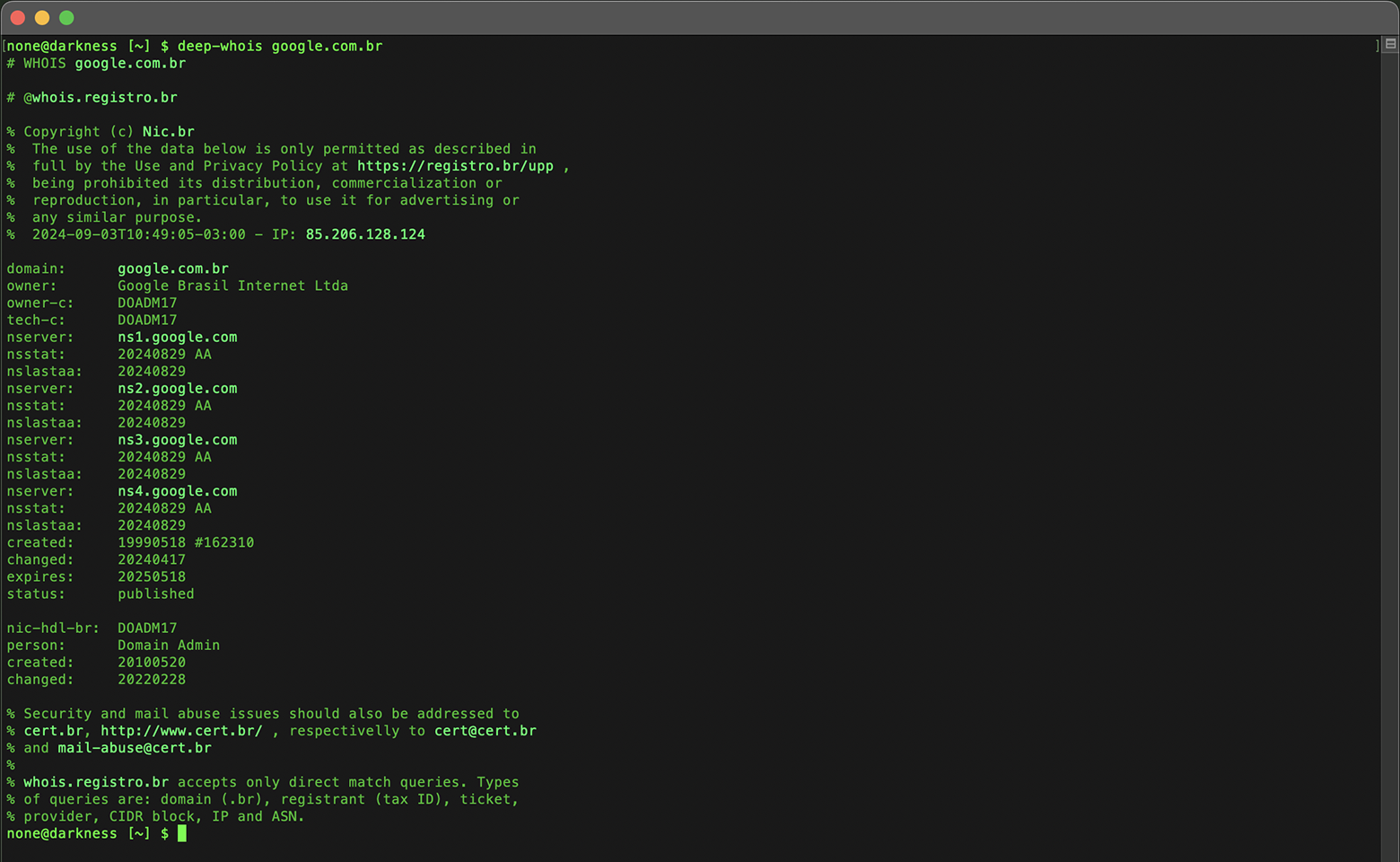

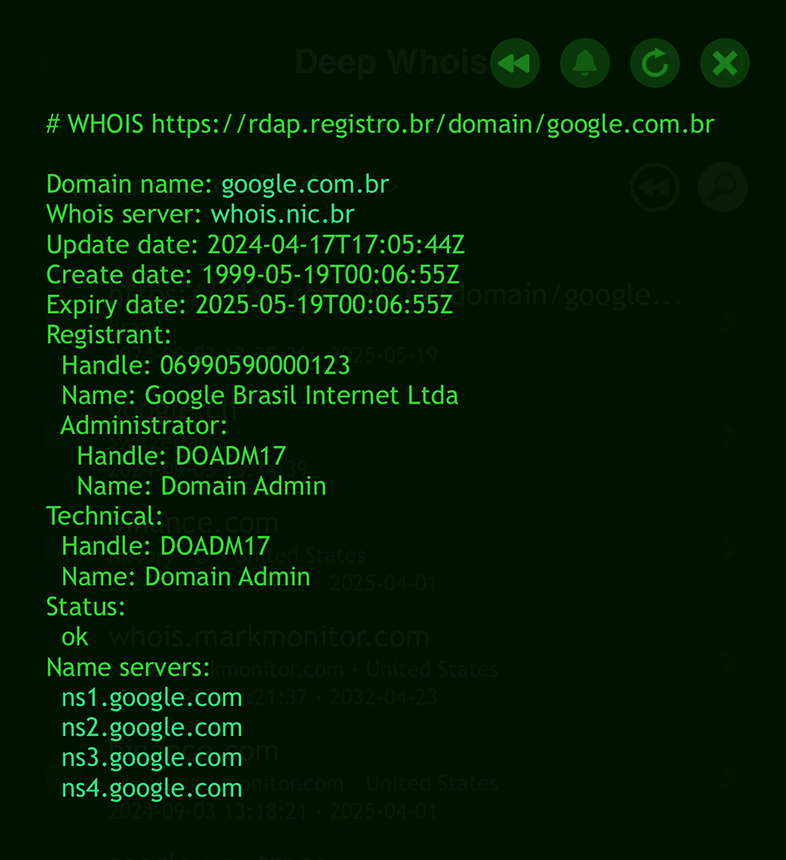

Aiškios RDAP užklausos

Be automatinio RDAP užklausų tvarkymo, Deep Whois taip pat leidžia aiškiai kreiptis į RDAP domenams, kurie jį palaiko.

Tai naudinga, jei norite užtikrinti, kad duomenys būtų gaunami tiesiogiai iš RDAP serverio, arba atliekant sudėtingesnius domenų tyrimus.

Deep Whois užklausoje galite nurodyti parinktį „@rdap“ kartu su „-f“, kad priverstinai atliktumėte RDAP paiešką ir gautumėte maksimaliai detalius, struktūruotus duomenis iš RDAP šaltinio.

Toks metodas ypač naudingas, kai reikia tikslesnės ir išsamesnės informacijos.

.BR domenų vardams RDAP yra vienintelis metodas, kuris pateikia tikslų (sekundžių lygmens) domeno galiojimo pabaigos, keitimo ir sukūrimo laiką.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

Tradicinis Whois protokolas, kuris vis dar palaikomas, šią informaciją rodo tik dienos tikslumu, nenurodydamas tikslaus laiko.

Tokių domenų kaip .MS atveju duomenys, gaunami per Whois ir RDAP, paprastai yra labai panašūs.

Kai kuriais atvejais, pavyzdžiui, su microsoft.ms, RDAP gali pateikti papildomų detalių (pvz., fakso numerį), kurių nėra Whois atsakyme.

Nors tokių zonų duomenys dažniausiai sutampa, RDAP veikia kaip naudinga alternatyva, kai pagrindinis Whois serveris yra nepasiekiamas, ir leidžia vis tiek gauti pagrindinę informaciją apie domeną.

7 žingsnis: pasiekti ENS duomenis Ethereum ir DNS domenams

Ethereum Name Service (ENS) leidžia registruoti žmogui suprantamus domenų vardus Ethereum blokų grandinėje.

ENS sukurtas tam, kad susietų paprastus, lengvai įsimenamus identifikatorius, tokius kaip domenų vardai, su Ethereum piniginių adresais ir atvirkščiai.

Taip galite lengvai susieti ir valdyti Ethereum adresus per įsimintinus vardus, todėl operacijos ir sąveika blokų grandinėje tampa paprastesnės ir patogesnės.

Jei tiriamas domenas susijęs su ENS, šių duomenų gavimas gali atskleisti piniginių adresus, išmaniąsias sutartis ir kitą su blokų grandine susijusią informaciją.

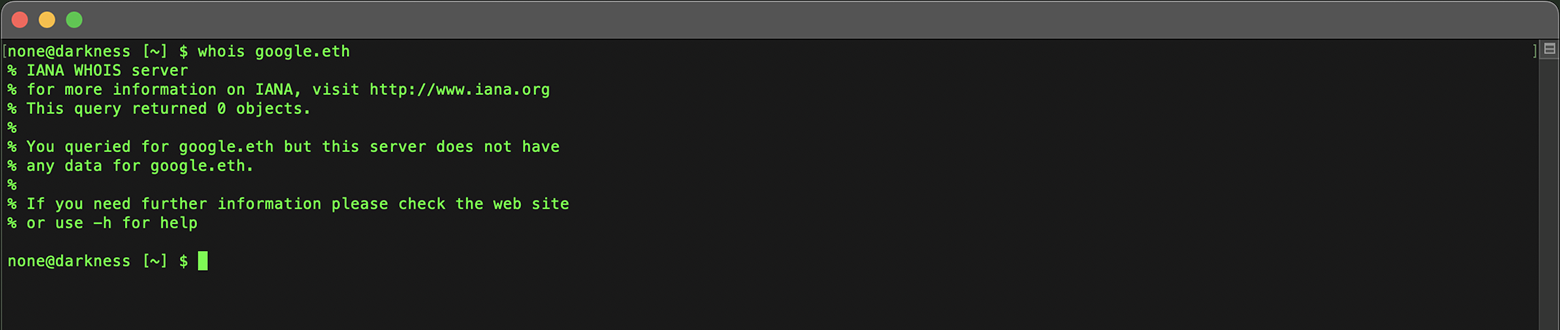

Standartinių Whois klientų apribojimai

Reikėtų žinoti, kad standartiniai ir paprasti Whois klientai nemoka dirbti su Ethereum Name Service (ENS) domenais, pavyzdžiui, pasibaigiančiais .ETH.

Tokie tradiciniai klientai sukurti klasikinei DNS sistemai ir neturi galimybių sąveikauti su blokų grandinės vardų sistemomis, tokiomis kaip ENS.

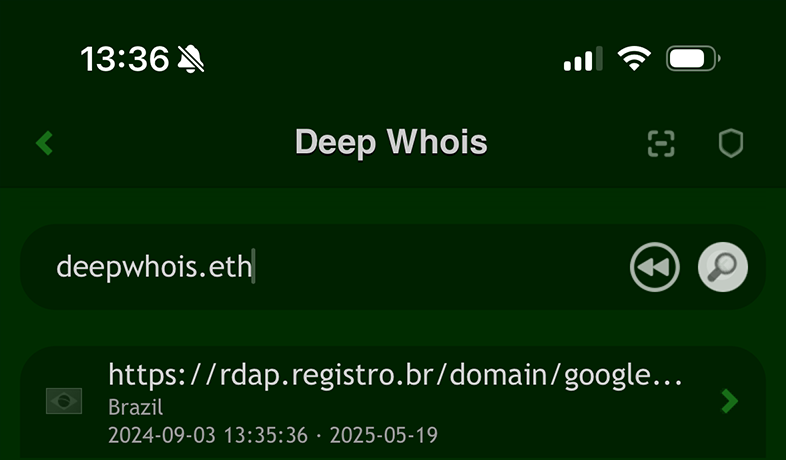

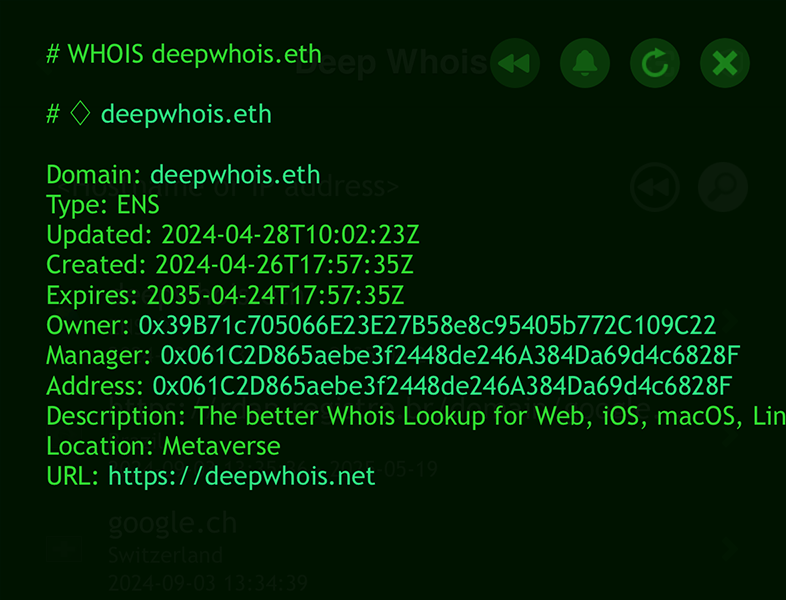

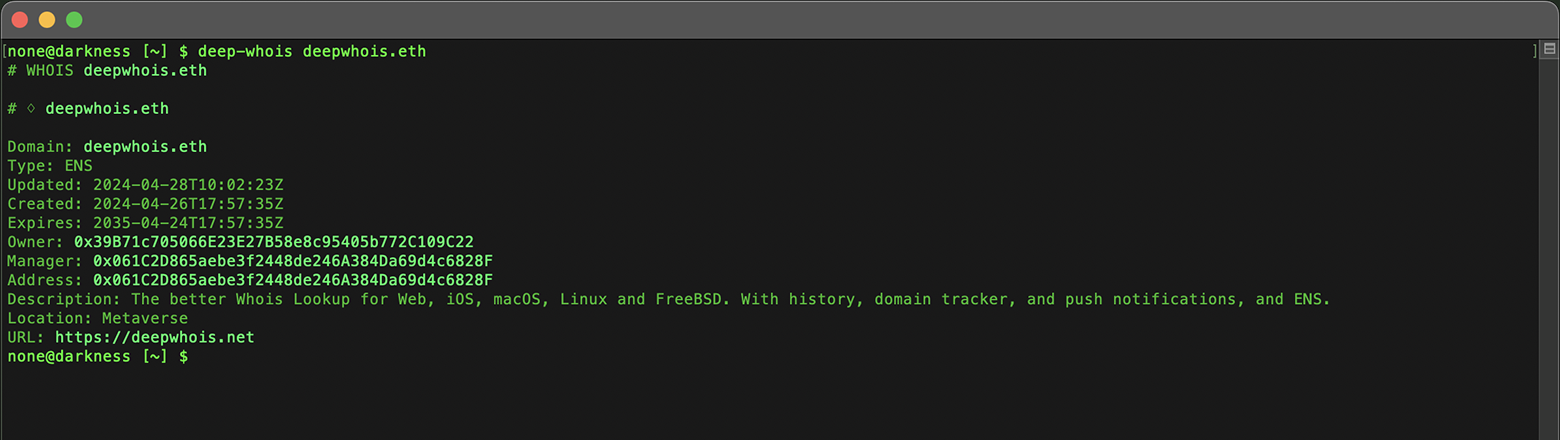

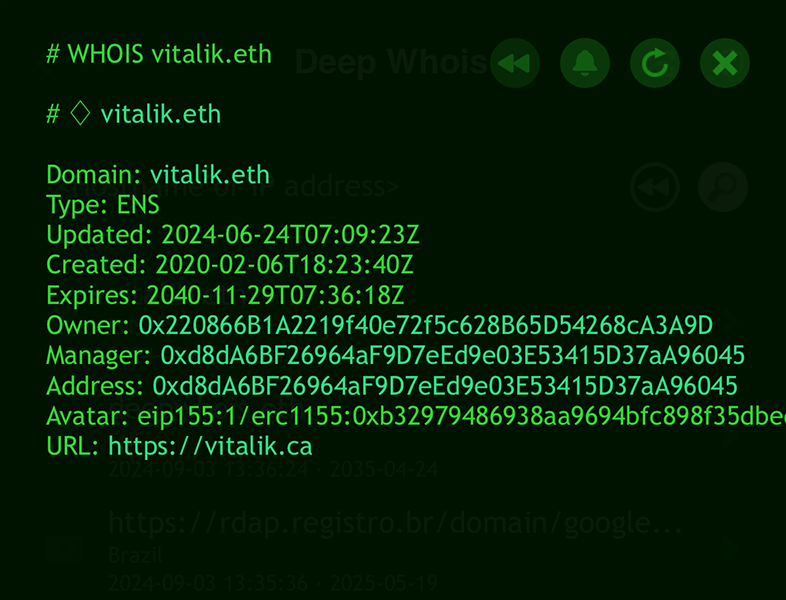

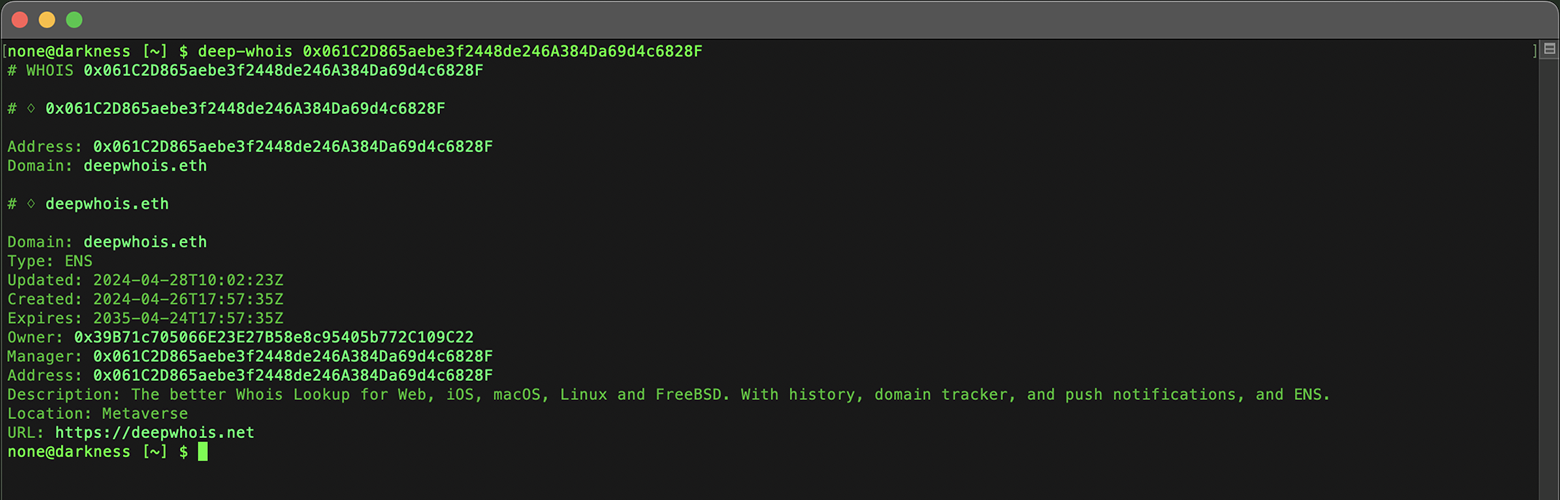

ENS Whois paieškos su Deep Whois

Naudodami Deep Whois programėlę iOS sistemoje arba komandinės eilutės įrankį terminale galite tiesiogiai atlikti Whois paiešką .ETH domenams Ethereum tinkle.

Šis procesas yra sklandus ir nereikalauja jokių papildomų parinkčių – tiesiog įveskite domeną taip, kaip darytumėte įprastai Whois užklausai.

deep-whois deepwhois.eth

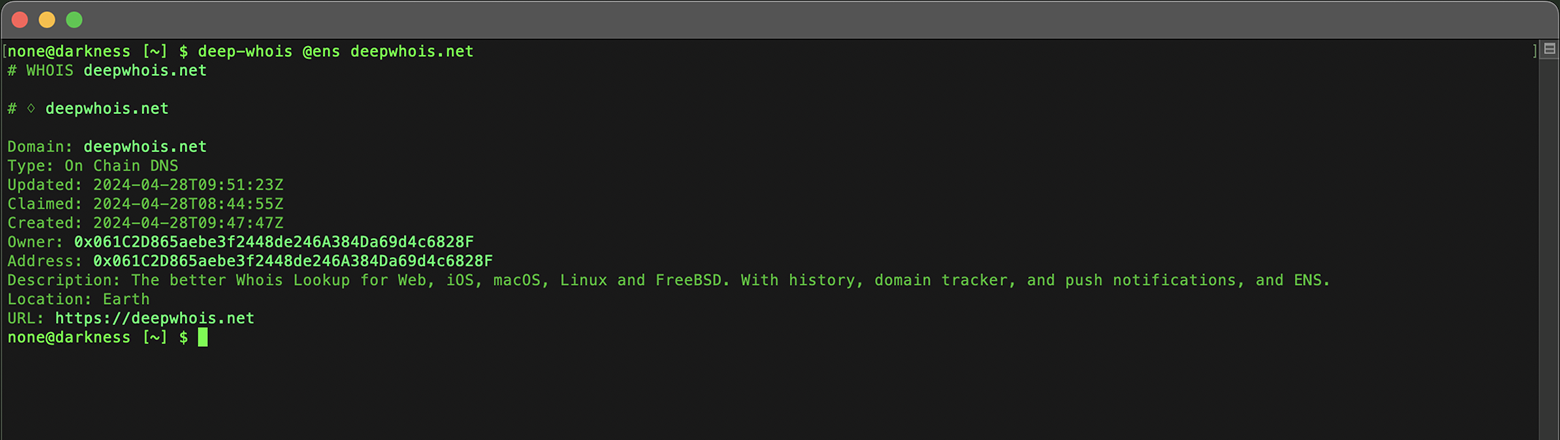

ENS duomenys DNS domenams

ENS nėra apribotas tik .ETH domenais.

Jis taip pat teikia informaciją apie tradicinius DNS domenus, pavyzdžiui, baigiančius .COM, .NET, .ME ir kt.

Norėdami pasiekti ENS specifinius duomenis, tokius kaip susietas Ethereum piniginės adresas ar kita susijusi informacija, tiesiog pridėkite parinktį „@ens“ prie užklausos naudodami Deep Whois iOS programėlėje arba terminale macOS, Linux ar FreeBSD aplinkoje.

Taip įrankis aiškiai kreipiasi į ENS dėl pasirinkto DNS domeno.

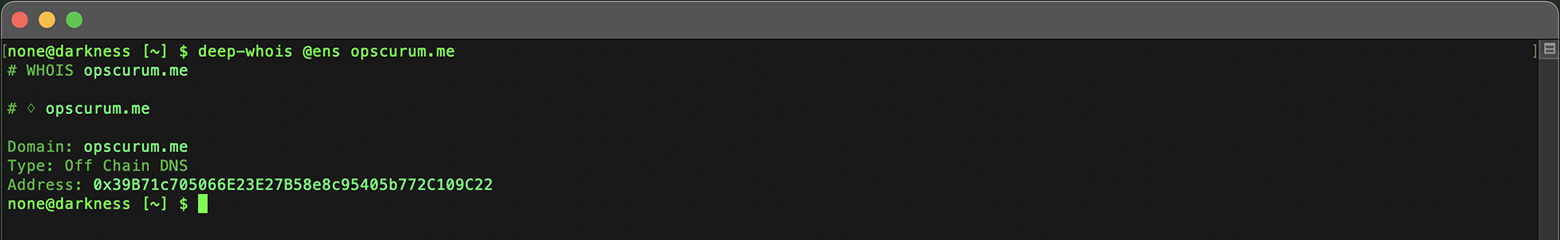

Vieninga kelių domenų tipų palaikymas

Deep Whois palaiko kelis domenų tipus vienoje, supaprastintoje užklausoje:

Gimtieji Ethereum ENS domenai .ETH aukščiausio lygio domenų zonoje.

On-chain DNS domenai, tokie kaip „deepwhois.net“, integruoti su Ethereum blokų grandine.

Off-chain DNS domenai, pavyzdžiui, „opscurum.me“, kurie yra tradiciniai DNS domenai, susieti su ENS.

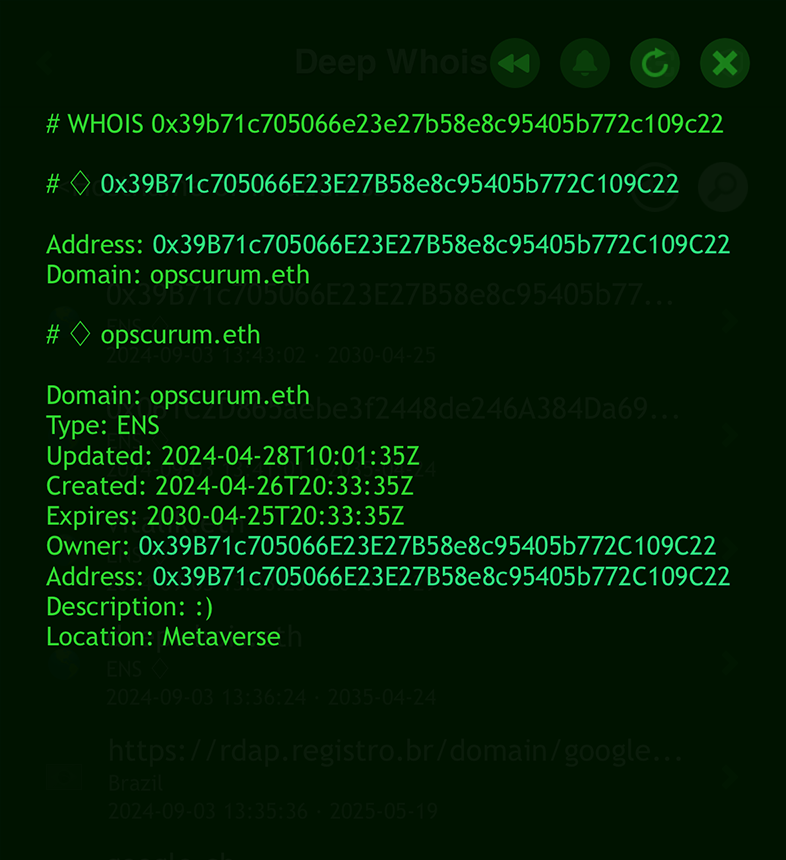

Atvirkštinė ENS Whois paieška pagal piniginės adresą

Be to, Deep Whois leidžia atlikti atvirkštinę ENS Whois paiešką naudojant Ethereum piniginės adresą.

Atliekant atvirkštinę ENS Whois paiešką nereikia pridėti papildomų parinkčių.

Pakanka kaip užklausą nurodyti standartinį Ethereum piniginės adresą, ir Deep Whois automatiškai suras visus su tuo adresu susietus ENS domenus.

Šis procesas yra paprastas ir patogus tiek naudojant programėlę iOS sistemoje, tiek dirbant komandinėje eilutėje terminale.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Ši funkcija leidžia aptikti su konkrečiu Ethereum adresu susietus ENS domenus ir yra galingas įrankis analizuojant bei valdant su blokų grandine susijusį domenų turtą.

ENS užklausos ypač svarbios norint suprasti blokų grandinės išteklių nuosavybę ir valdymą sparčiai augančiame decentralizuoto interneto pasaulyje.

8 žingsnis: išanalizuoti domeno amžių, galiojimo pabaigos ir pratęsimo datas

Šie kritiškai svarbūs duomenys lengvai pasiekiami per bazinę Whois užklausą ir suteikia jums informaciją, reikalingą efektyviai valdyti domeną.

Ši informacija taip pat padeda planuoti, jei svarstote domeną įsigyti – pateikdami pasiūlymą savininkui arba laukdami, kol domenas po galiojimo pabaigos bus pakartotinai registruojamas.

Domeno amžiaus, galiojimo pabaigos ir pratęsimo datų supratimas yra labai svarbus vertinant domeno stabilumą ir būsimo prieinamumo perspektyvas.

Domeno amžius gali suteikti įžvalgų apie jo istoriją ir patikimumą – senesni domenai dažnai turi labiau nusistovėjusią reputaciją.

Galiojimo pabaigos datos stebėjimas būtinas, kad netyčia nepraleistumėte pratęsimo ir neprarastumėte domeno.

Šių datų sekimas leidžia iš anksto numatyti, kada domenui gali reikėti daugiau dėmesio arba kada jis gali tapti laisvas.

Pratęsimo datos ne mažiau svarbios: jos rodo, kada domenas paskutinį kartą buvo pratęstas ir iki kurios datos jo galiojimas jau apmokėtas.

Reguliariai tikrindami šias datas užtikrinate, kad domenas išliktų jūsų kontrolėje ir paslaugos nenutrūktų dėl pasibaigusios registracijos.

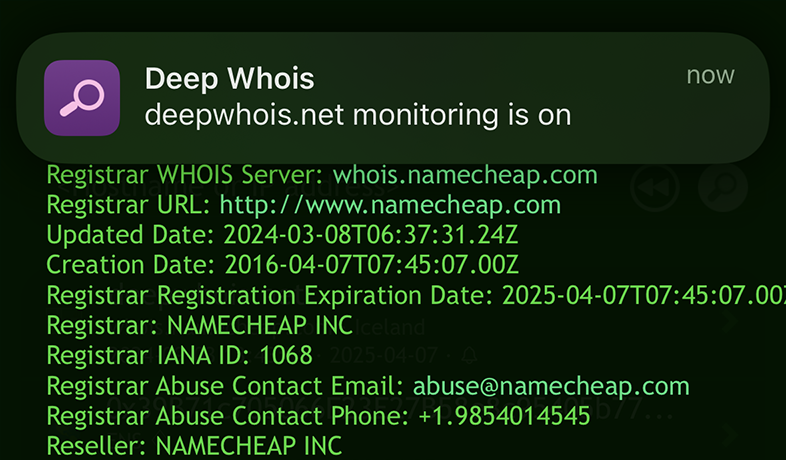

9 žingsnis: stebėti domeno pokyčius laikui bėgant

Reguliarus domeno Whois duomenų stebėjimas padeda laiku sužinoti apie savininko, DNS nustatymų ar galiojimo datų pasikeitimus.

Tai ypač svarbu domenams, kuriuos valdote ar svarstote įsigyti.

Svarbu tai, kad su Deep Whois galite stebėti bet kurio domeno galiojimo pabaigą ir pokyčius, o ne tik tų domenų, kurie priklauso jums.

Galite sekti svarbius konkurentų domenų, potencialių pirkinių ar kitų jus dominančių domenų pokyčius, išlikdami informuoti ir pasiruošę laiku reaguoti.

Naudojant Deep Whois iOS sistemoje:

Įjunkite stebėseną paliesdami „varpelio“ piktogramą, kad gautumėte pranešimus.

Kai domeno galiojimas artėja prie pabaigos arba kai keičiasi jo Whois duomenys, į jūsų įrenginį bus atsiųstas „push“ pranešimas.

Nuolatinė stebėsena padeda laiku sužinoti apie reikšmingus pokyčius, kurie gali paveikti domeno vertę arba jūsų susidomėjimą juo.

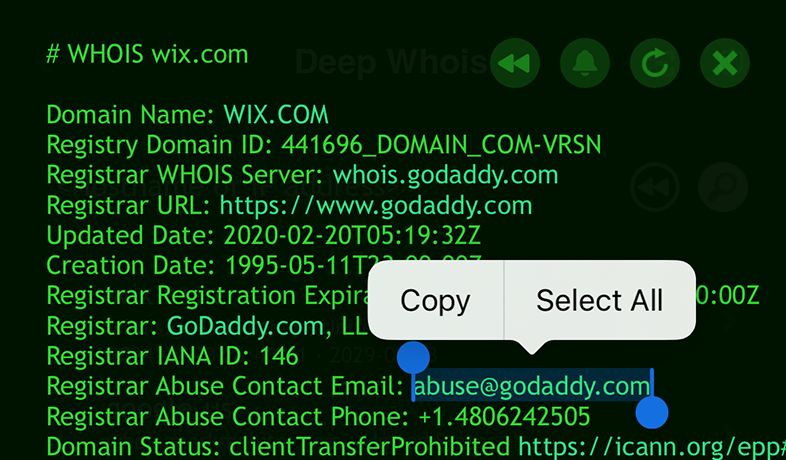

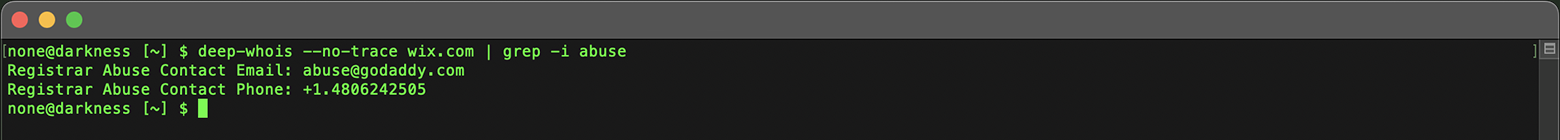

10 žingsnis: išanalizuoti WHOIS piktnaudžiavimo (Abuse) kontaktinę informaciją

Piktnaudžiavimo (abuse) kontaktai Whois įrašuose dažnai pateikiami skundams dėl šlamšto, sukčiavimo (phishing) ir kitos kenkėjiškos veiklos, susijusios su domenu.

Gebėjimas rasti ir naudoti šią informaciją yra kritiškai svarbus tvarkant saugumo incidentus.

Naudojant Deep Whois iOS sistemoje:

Whois duomenyse raskite piktnaudžiavimo (abuse) kontaktų skyrius.

Naudojant Deep Whois terminale:

Raskite piktnaudžiavimo (abuse) kontaktus šia komanda:

deep-whois --no-trace wix.com | grep -i abuse

Pranešimų apie piktnaudžiavimą siuntimas tinkamiems kontaktams padeda sumažinti rizikas, susijusias su kenkėjiškais domenais.

11 žingsnis: išsaugoti ir eksportuoti Whois duomenis

Baigę domeno analizę, svarbu išsaugoti ir eksportuoti rezultatus, kad galėtumėte jais naudotis ateityje ar rengiant ataskaitas.

Tokia dokumentacija yra neįkainojama priimant sprendimus dėl domeno ar pristatant išvadas suinteresuotosioms šalims.

Naudojant Deep Whois iOS sistemoje:

Eksportuokite rezultatus tiesiai iš programėlės jums patogiu formatu.

Naudojant Deep Whois terminale:

Išsaugokite Whois išvestį faile, kad būtų lengva ją pasiekti:

deep-whois @history binance.com > whois-history-results.txt

Turėdami išsaugotą rezultatų kopiją, bet kada galite prie jų grįžti ir būti tikri, kad jūsų tyrimas yra gerai uždokumentuotas.

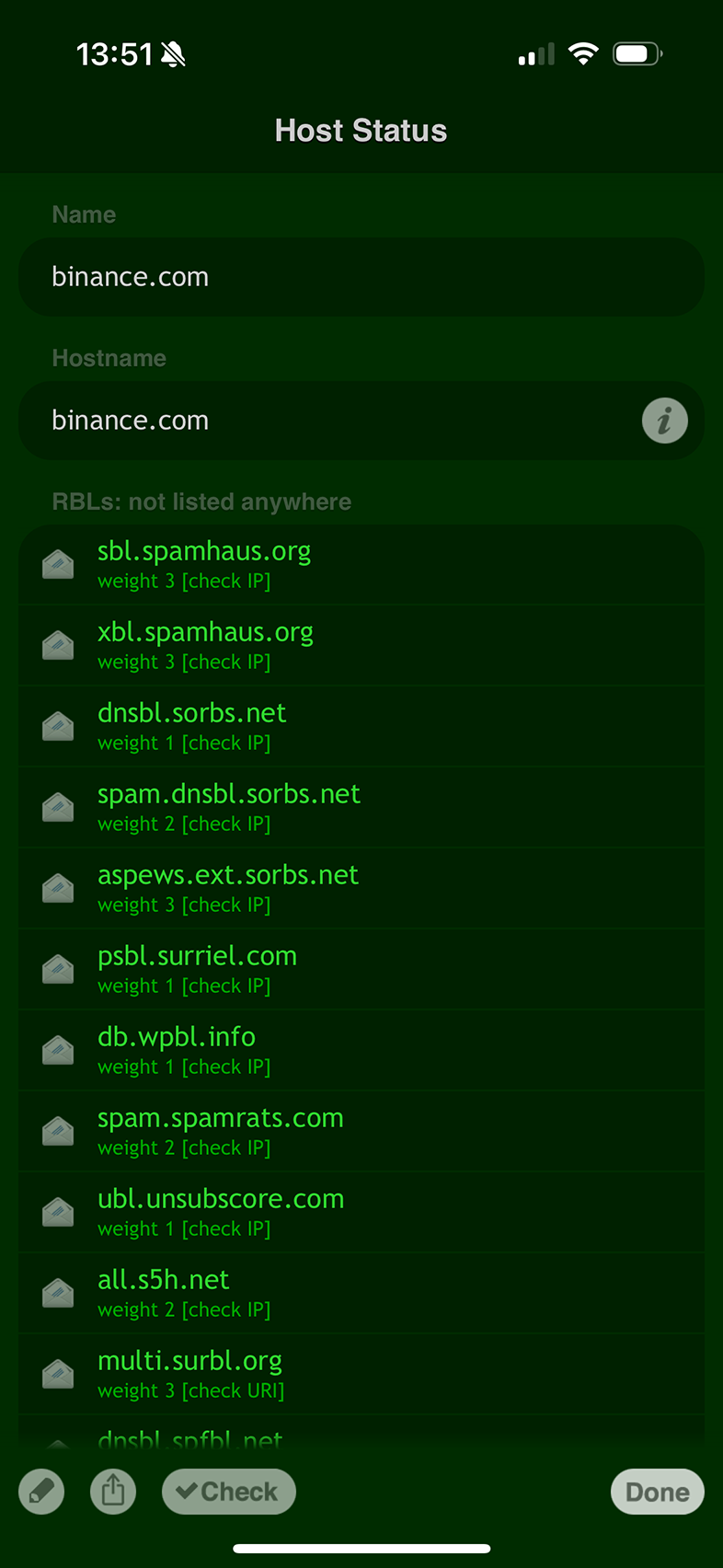

Papildomas žingsnis: reguliariai tikrinti domeno reputaciją ir blokavimo sąrašų būseną

Domeno reputacija laikui bėgant gali keistis, ypač jei jis buvo susijęs su šlamštu ar sukčiavimu (phishing).

Reguliariai tikrindami domeno reputaciją ir jo buvimą juoduosiuose sąrašuose galite įsitikinti, kad jis išlieka patikimas ir nedaro žalos jūsų verslui ar saugumui.

iOS sistemoje galite lengvai stebėti domeno reputaciją ir blokavimo sąrašų būseną naudodami programėlę RBL Status.

Programėlė pateikia naujausią informaciją apie tai, ar domenas yra įtrauktas į juoduosius sąrašus, padėdama išlaikyti švarią ir patikimą internetinę reputaciją.

Domeno reputacijos stebėjimas leidžia laiku imtis veiksmų jai išsaugoti ir spręsti problemas dar prieš joms tampant rimtais incidentais.

Išvada: kaip įvaldyti domeno Whois paiešką ir jo istoriją

Laikydamiesi šių išplėstinių žingsnių, galite atlikti nuodugnius ir detalius domenų tyrimus naudodami Deep Whois – tiek iOS programėlėje, tiek terminale macOS, Linux ar FreeBSD sistemose.

Šis išsamus vadovas suteikia jums įrankius ir žinias, reikalingas atskleisti visą informaciją apie domeną – nuo nuosavybės istorijos ir DNS nustatymų iki pažangių RDAP ir ENS duomenų.

Nesvarbu, ar tiriate domeną saugumo sumetimais, svarstote jo įsigijimą, ar tiesiog norite geriau suprasti jo istoriją, šis vadovas padės maksimaliai išnaudoti Whois paieškas ir gauti pilną vaizdą apie nagrinėjamą domeną.