域名 Whois 查询与历史记录:

完整指南

更新日期:2025 年 12 月 1 日

在瞬息万变的数字世界中,了解域名的背景和历史对于数字营销、网络安全、域名投资以及法律事务等诸多领域的专业人士来说至关重要。

全面的域名 Whois 查询可以提供极其宝贵的洞察,帮助你核实所有权、评估安全性,并了解域名的历史。

在本指南中,我们将详细介绍如何使用 iOS 版 Deep Whois 应用以及运行在 macOS、Linux 和 FreeBSD 终端中的命令行工具,来对域名执行 Whois 查询并挖掘其历史。

我们会从基础 Whois 数据一路讲到高级功能,包括历史 Whois 记录、Ethereum Name Service (ENS) 数据、Registration Data Access Protocol (RDAP) 信息等更多内容。

以下是完成一次完整域名调查的步骤:

→ 步骤 #1:执行基础 Whois 查询

→ 步骤 #2:核实域名所有权和联系信息

→ 步骤 #3:分析域名注册商、名称服务器和 DNS

→ 步骤 #4:调查主机服务提供商

→ 步骤 #5:研究历史 Whois 数据

→ 步骤 #6:获取 RDAP 数据以进行深入分析

→ 步骤 #7:获取 Ethereum 与 DNS 域名的 ENS 数据

→ 步骤 #8:分析域名年龄、到期和续费日期

→ 步骤 #9:持续监控域名随时间发生的变更

→ 步骤 #10:分析 WHOIS Abuse(滥用投诉)联系信息

→ 步骤 #11:保存并导出 Whois 数据

下面让我们进入完整的指南。

步骤 #1:执行基础 Whois 查询

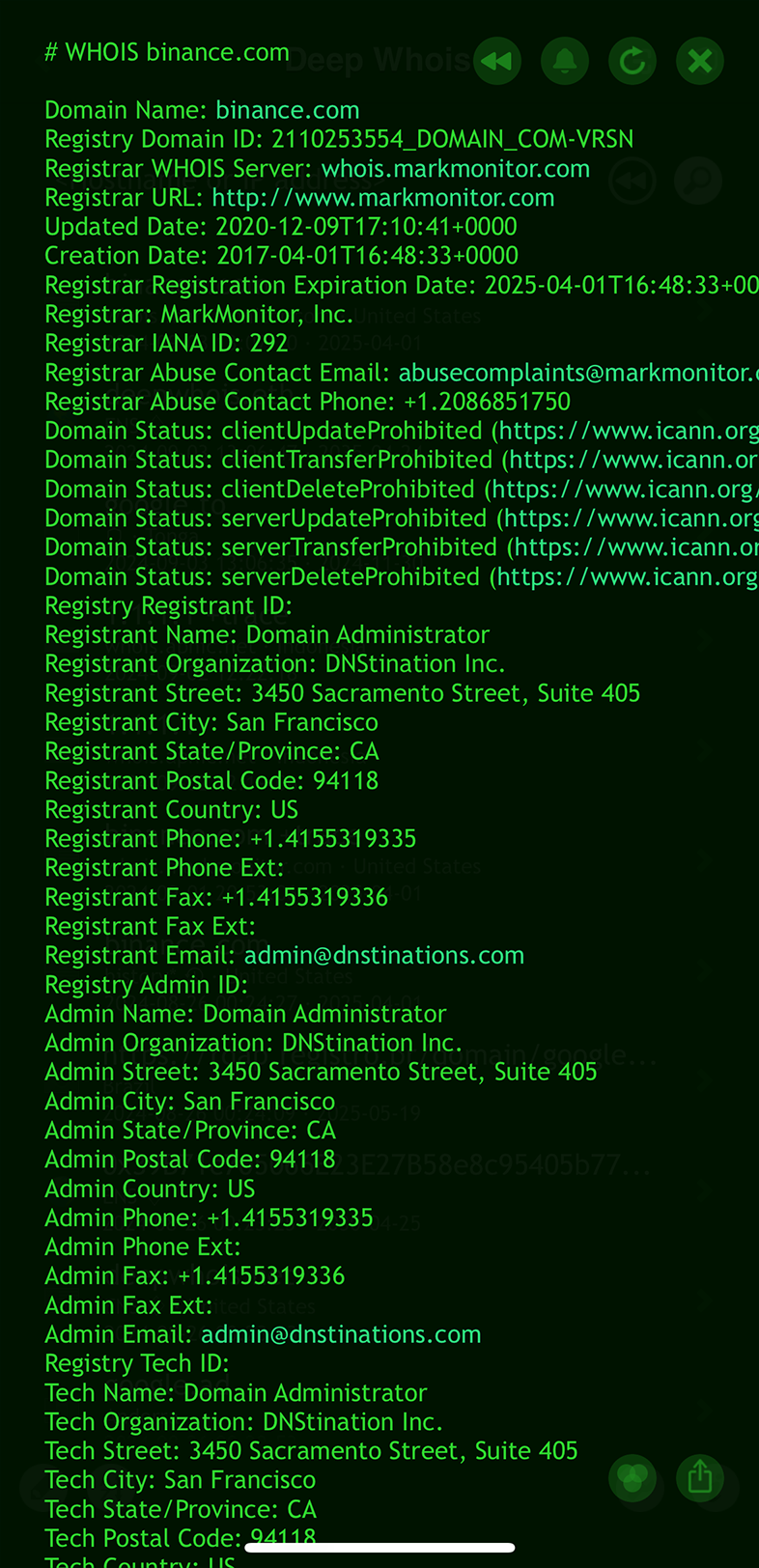

任何域名调查的基础都始于一次简单的 Whois 查询。此步骤可以提供关于域名的关键信息,例如注册商、注册与到期日期、名称服务器,以及域名所有者的联系信息(若未被隐私保护服务隐藏)。

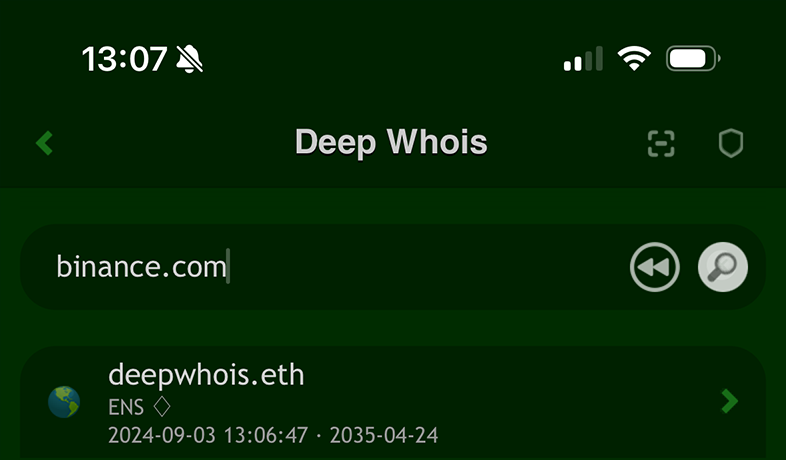

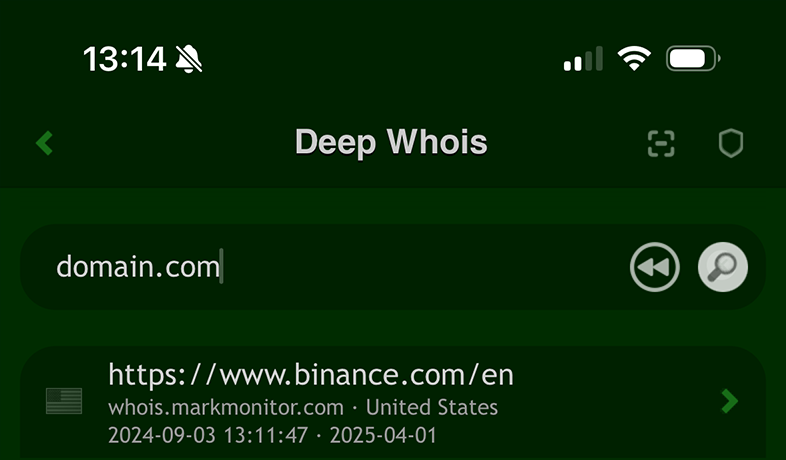

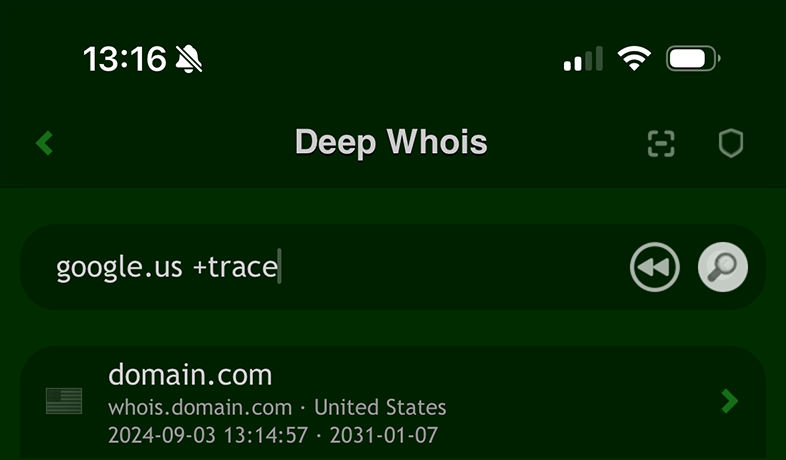

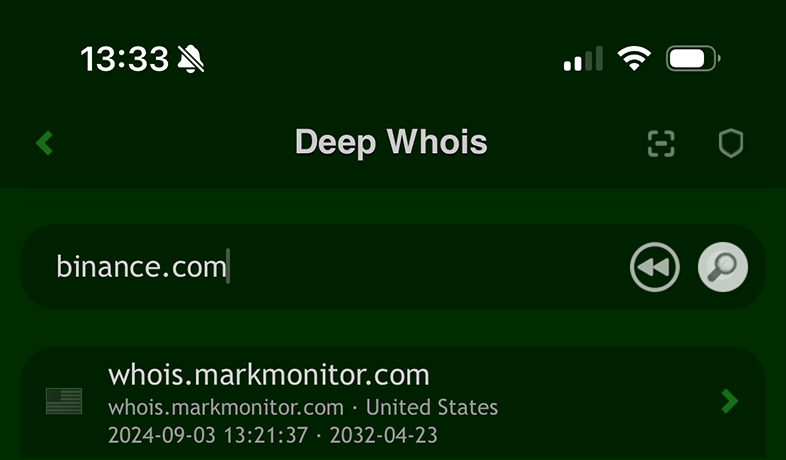

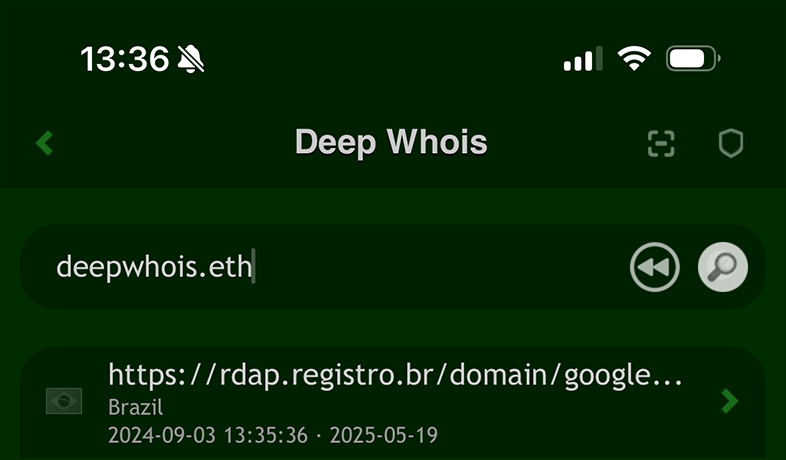

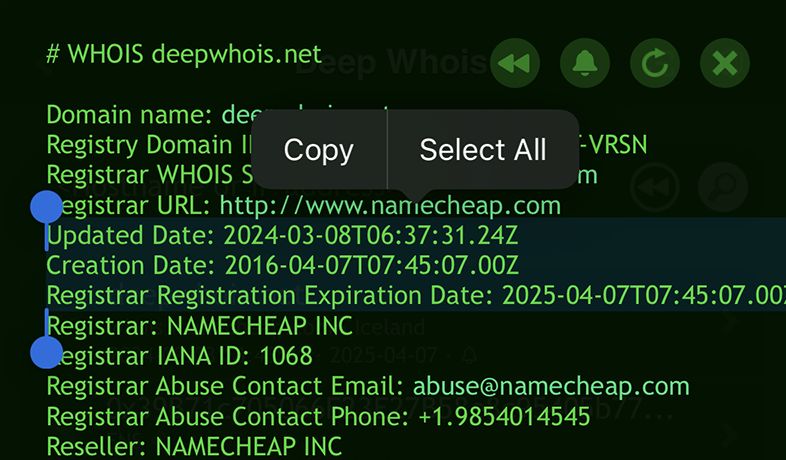

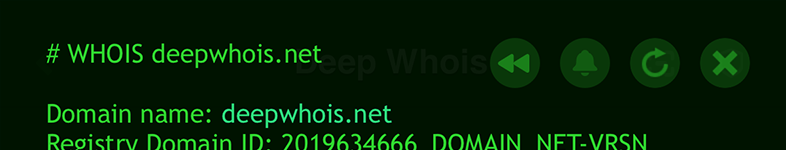

在 iOS 上使用 Deep Whois:

打开 Deep Whois 应用,在搜索框中输入域名,然后点击“Lookup”按钮即可获取 Whois 数据。

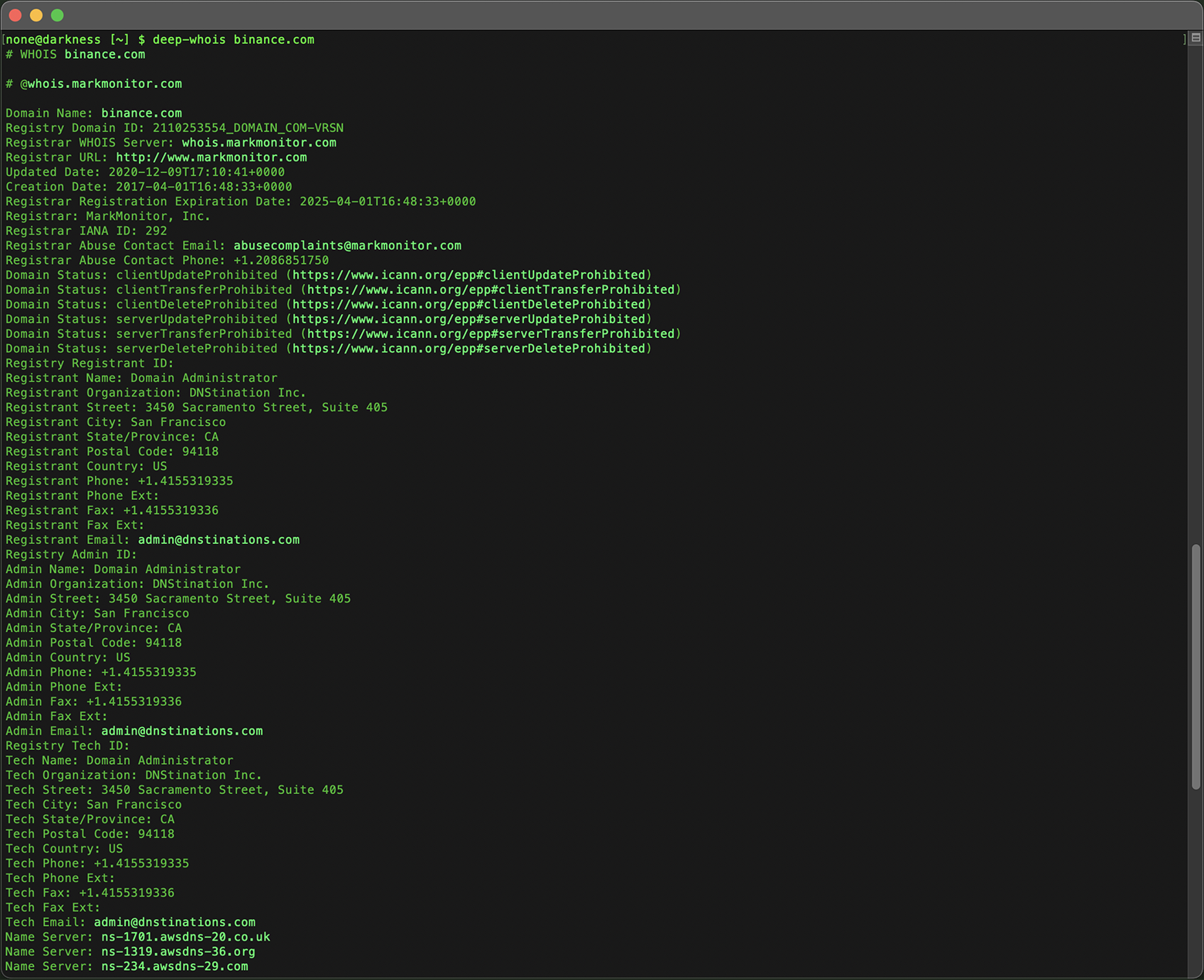

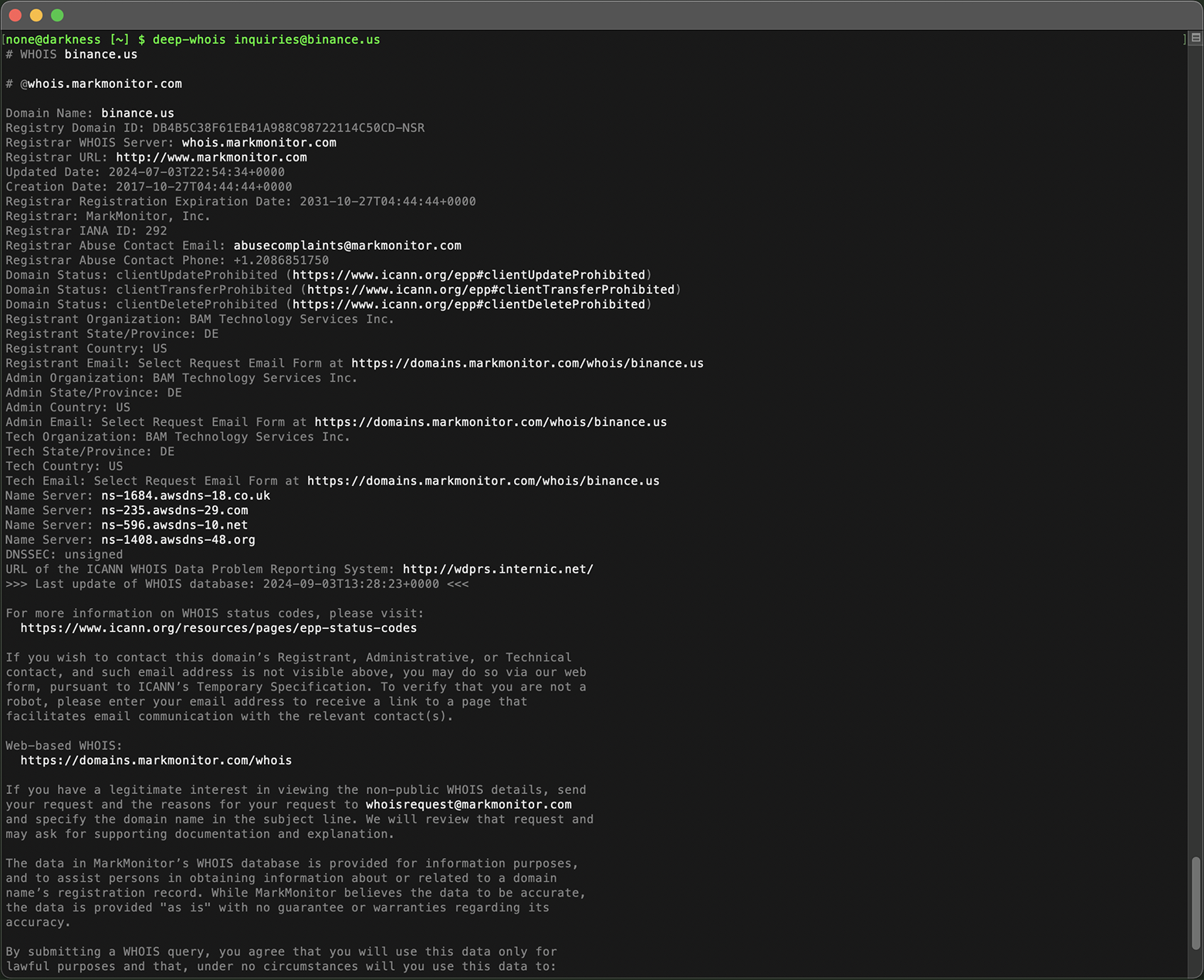

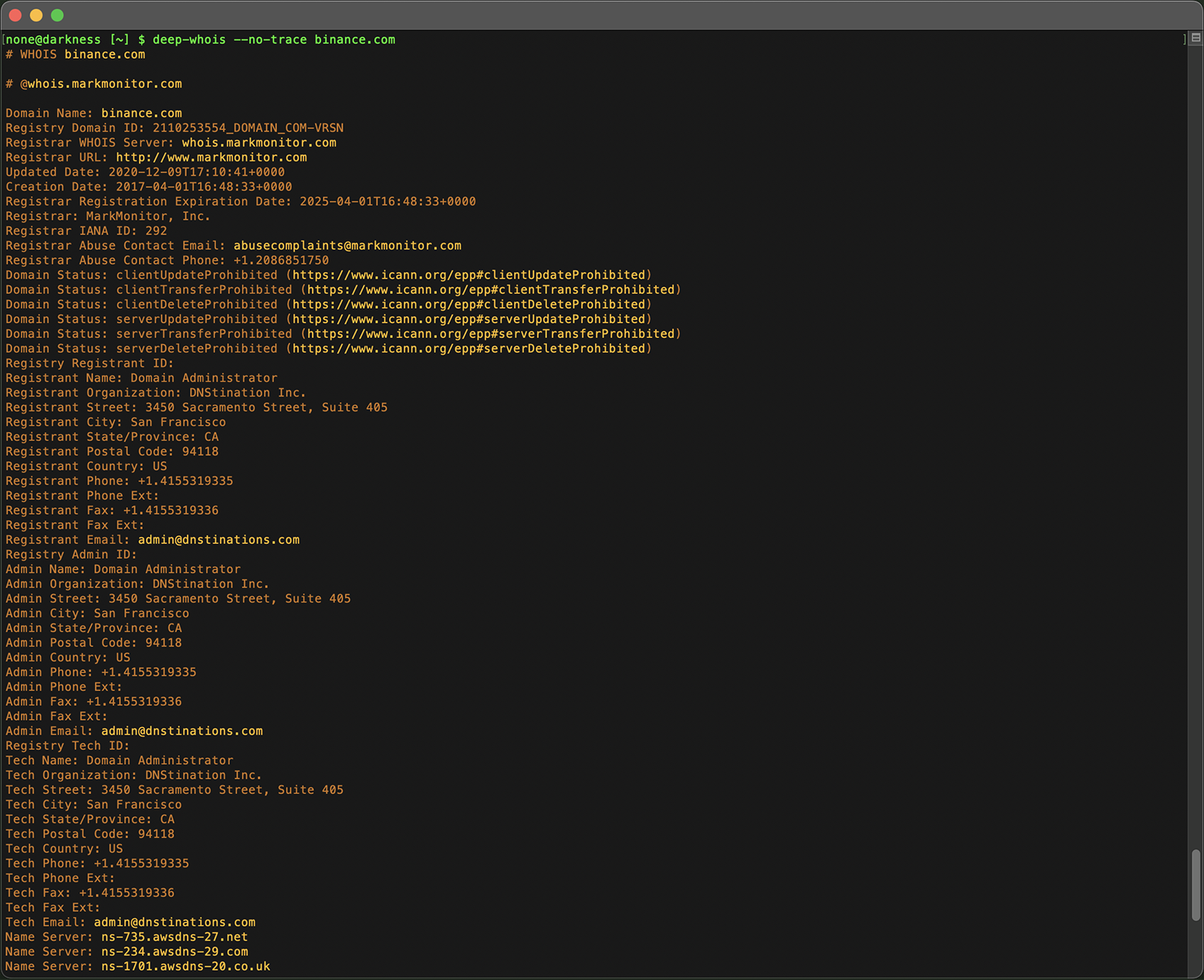

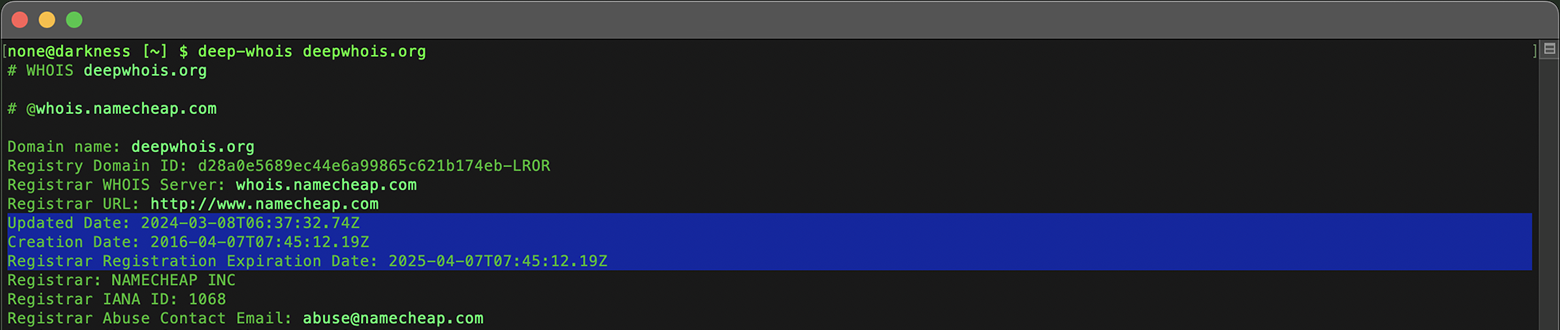

在终端中使用 Deep Whois:

执行以下命令:

deep-whois binance.com

这一基础查询可以为你提供该域名当前状态的快照以及进行更深层分析所需的技术细节。

额外技巧:

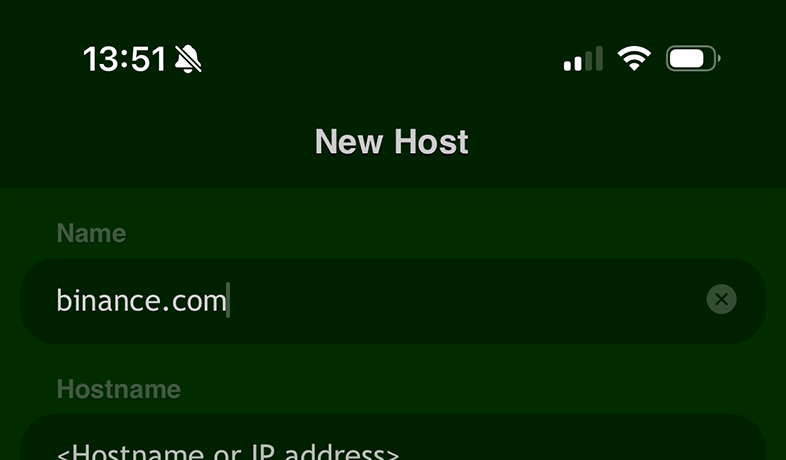

#1:使用主机名、网站链接或电子邮件地址发起 Whois 查询

在工具中输入域名时,你可以使用多种格式,让获取 Whois 数据更加灵活方便。

除了直接输入域名外,你还可以输入或粘贴主机名、网站链接 / URL,甚至是电子邮件地址。

工具会智能地从这些输入中提取正确的域名,自动识别出真正需要查询的域名。

这些额外的输入方式让你无需手动从 URL 或电子邮件地址中截取域名,即可快速获取域名信息,大大简化了访问 Whois 数据的流程。

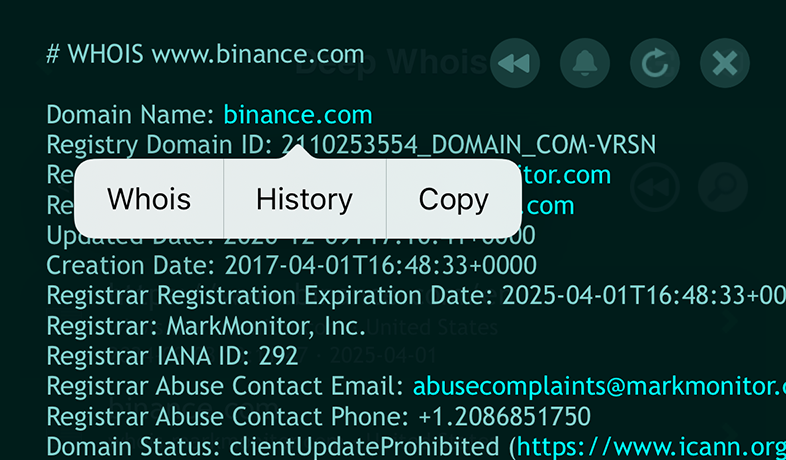

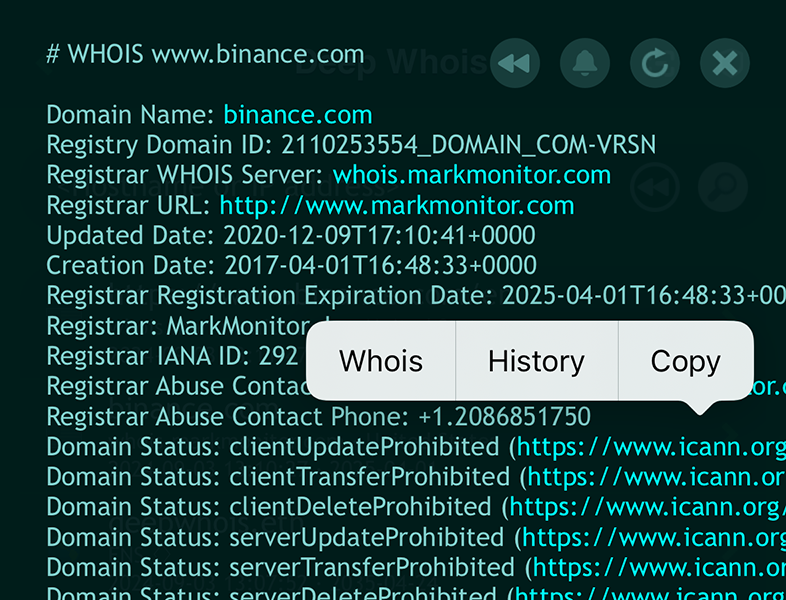

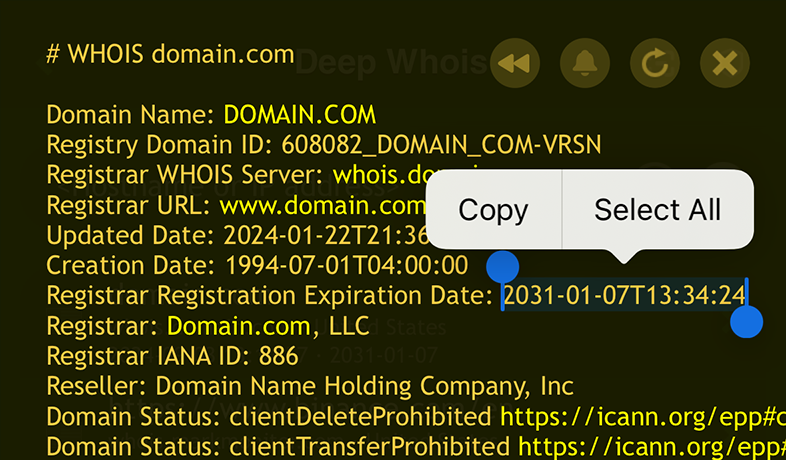

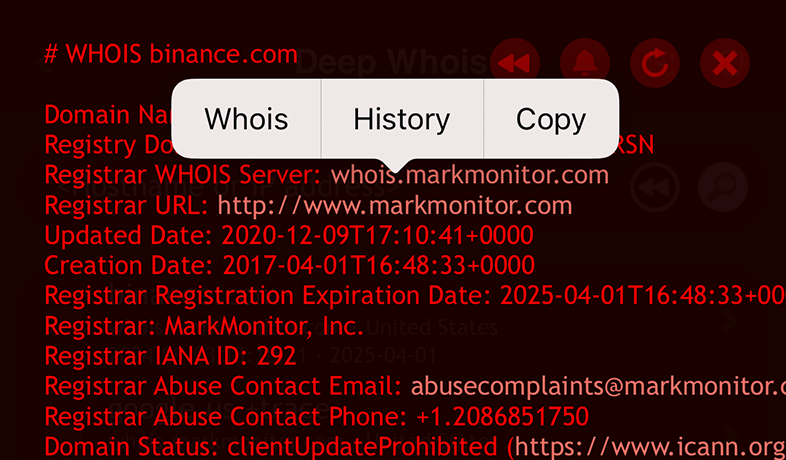

#2:在 iOS 上便捷浏览 Whois 信息

在 iOS 上,你可以像浏览网页一样浏览 Whois 信息,支持点击链接跳转。

应用会智能识别并高亮重要数据,例如域名、主机名、网页链接、URL 和电子邮件地址,以更亮的颜色展示,便于识别。

要跟随这些链接,只需轻点它们即可弹出上下文菜单。

在该菜单中选择“Whois”选项,即可立即对相关链接执行 Whois 查询,让你以直观、高效的方式持续挖掘与域名相关的信息。

步骤 #2:核实域名所有权和联系信息

核实域名属于谁至关重要——尤其是当你考虑购买该域名、处理相关法律事务,或需要确认域名是否注册在正确的实体名下时。

Whois 查询会提供这些信息,除非域名所有者启用了隐私保护,从而对这些详细信息进行了掩蔽。

在 iOS 上使用 Deep Whois:

如果未启用隐私保护,所有者信息会包含在 Whois 数据中。

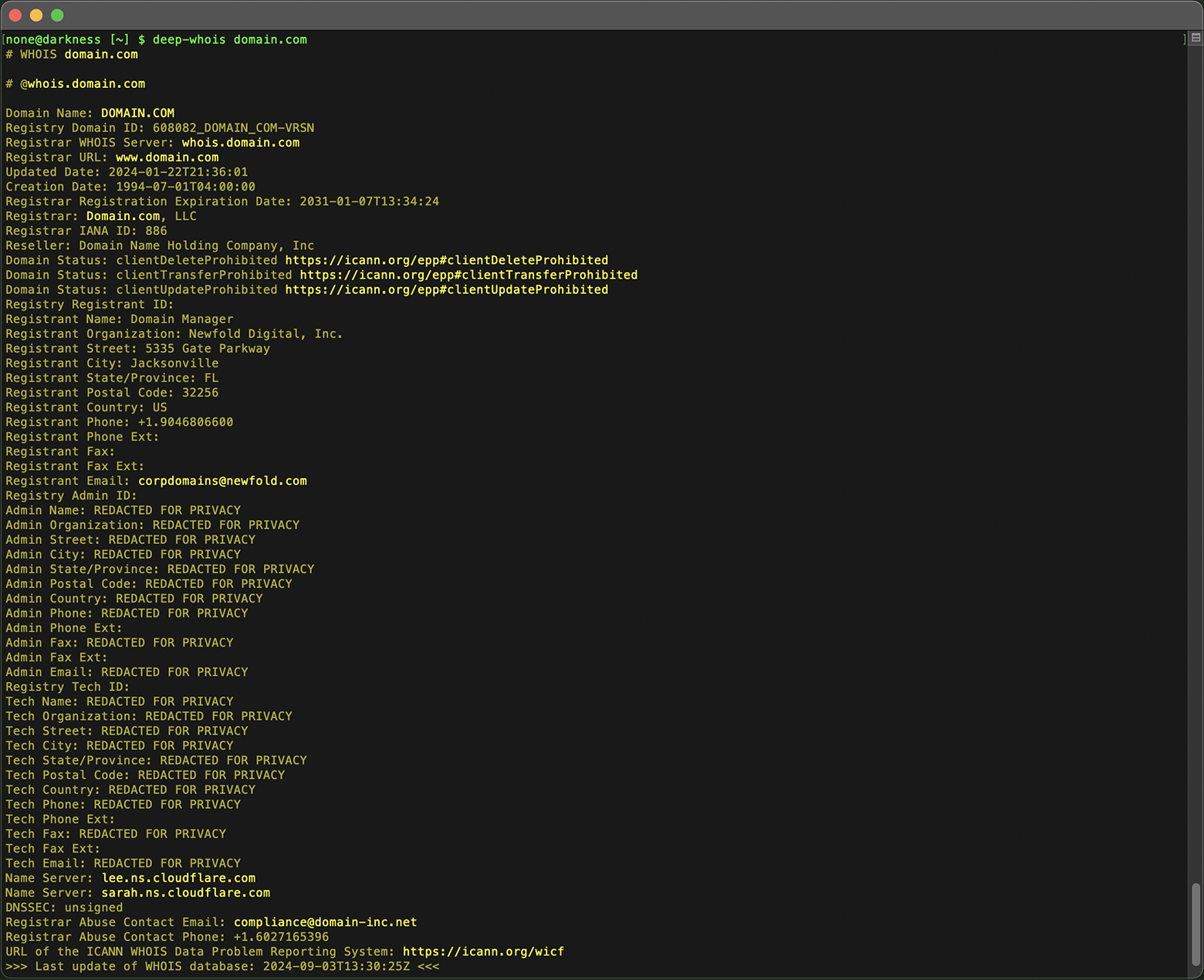

在终端中使用 Deep Whois:

使用同样的基础 Whois 命令,即可查看所有者详情:

deep-whois domain.com

如果已启用隐私保护,你可能需要直接联系注册商,或使用其他方法来确定实际所有者。

额外技巧:

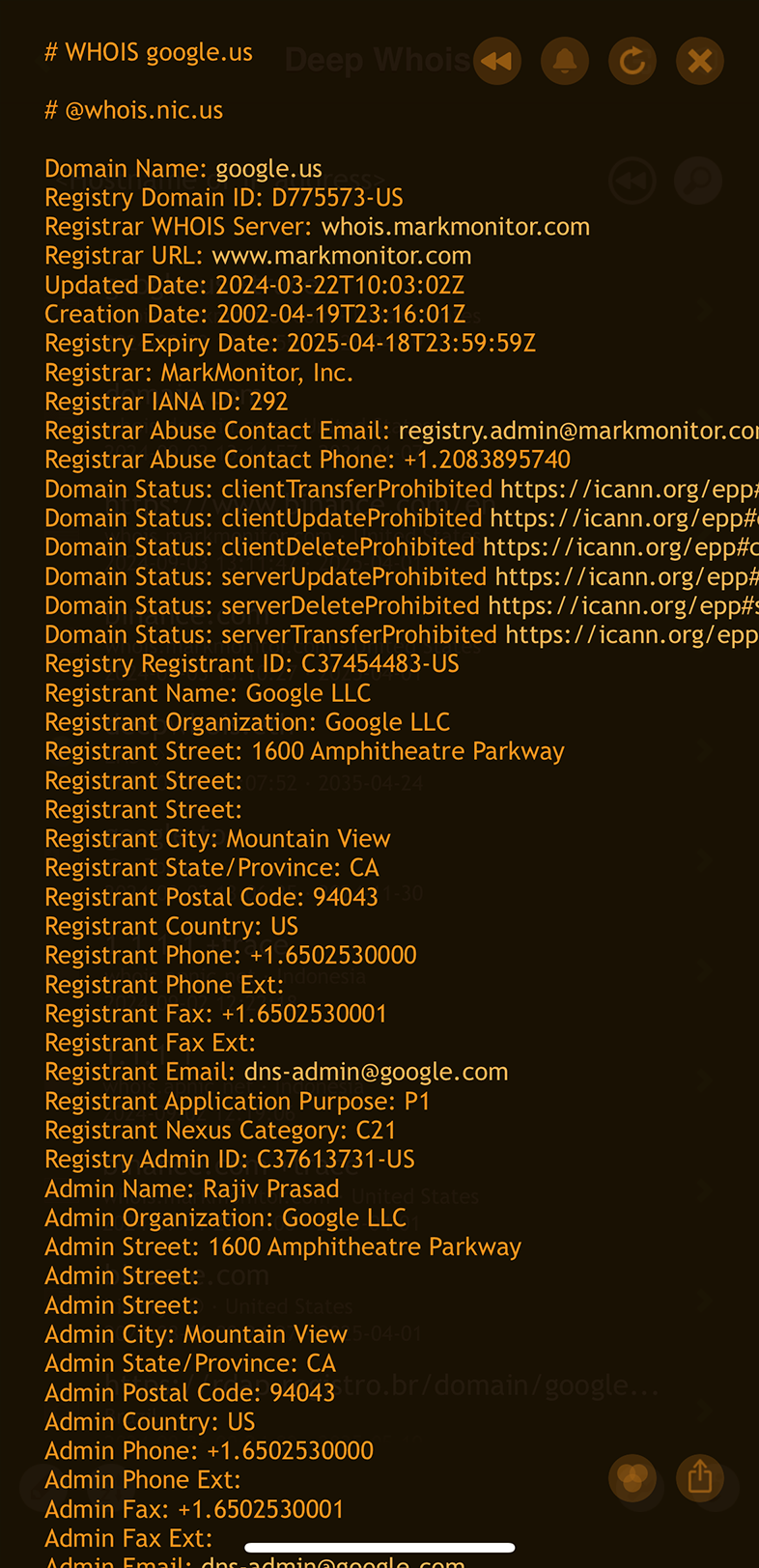

#1:通过 trace 选项发现被隐藏的 Whois 数据

即便域名数据和所有权信息被隐私保护隐藏,通过在查询链中请求其他 Whois 服务器,仍有机会获取更多信息。

在 iOS 上,你可以在查询中添加“+trace”选项,以显示中间 Whois 数据,这些数据有时包含额外的信息。

在终端版本中,trace 功能默认开启,因此中间 Whois 数据会自动被拉取并显示。

如果你不想查看这些额外信息,可以使用“--no-trace”选项将其隐藏。

这一做法在某些域名后缀(例如 .US)中尤为有用,在这些区域中,根据监管要求,所有者信息必须存在且不能被完全隐藏。

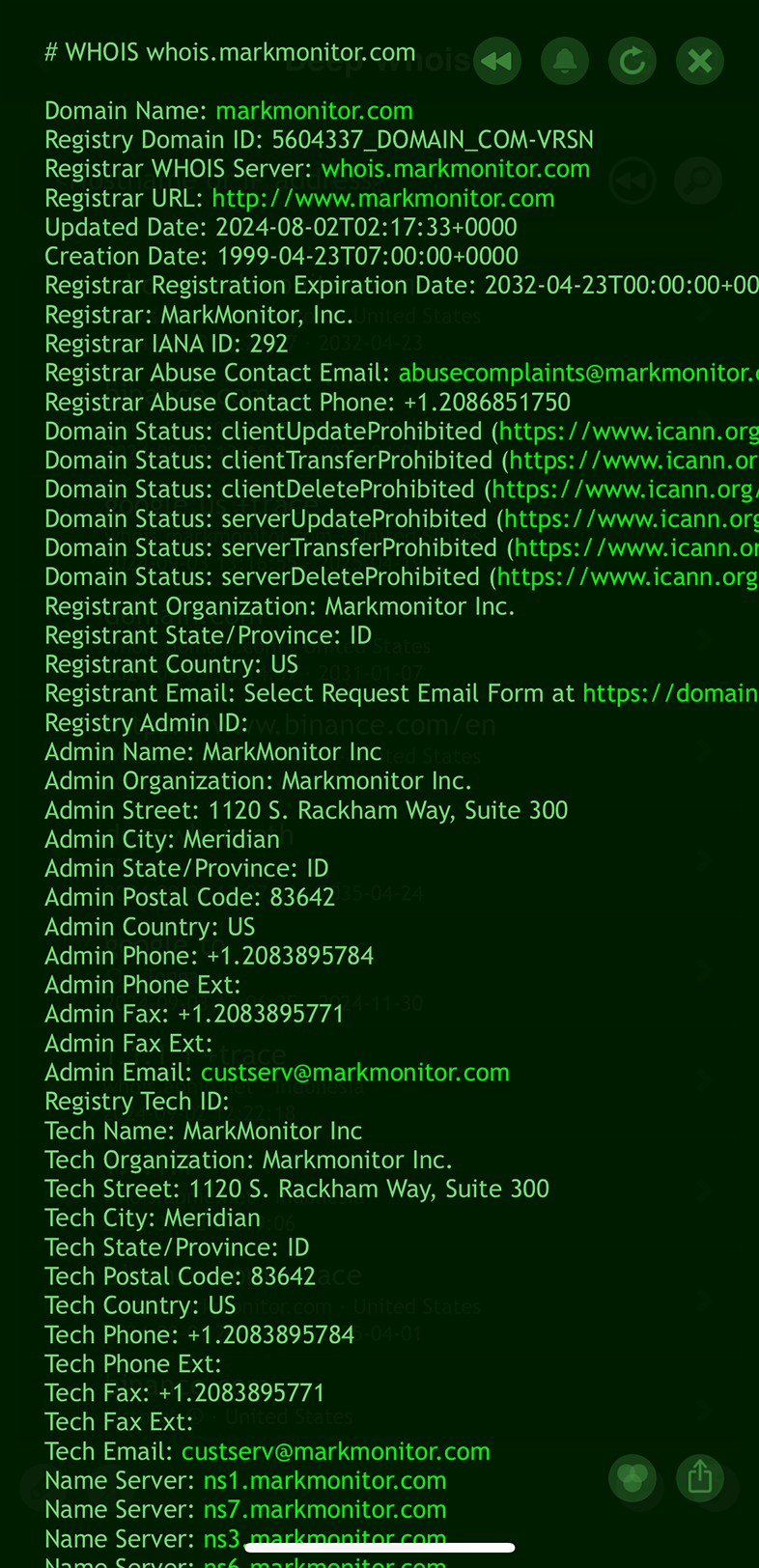

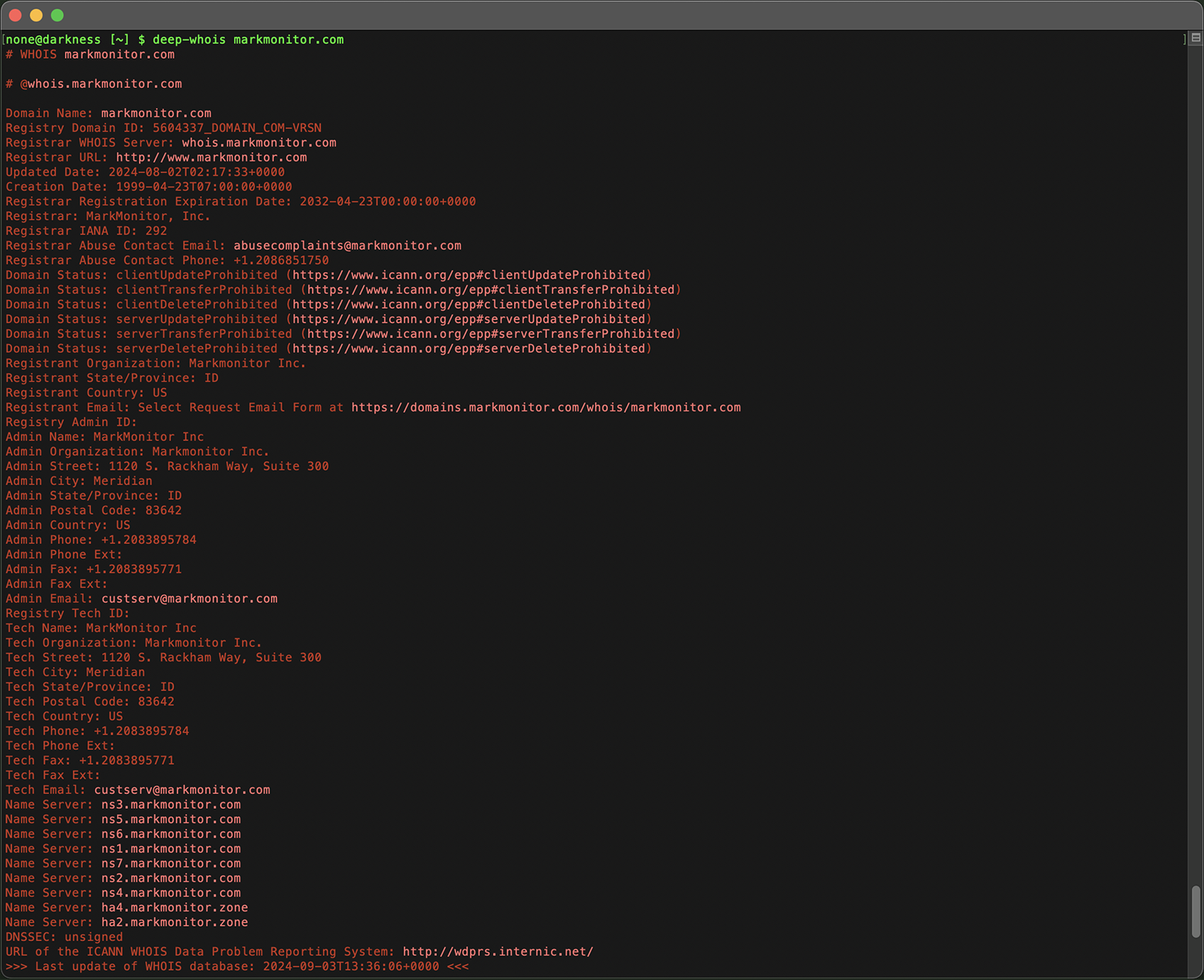

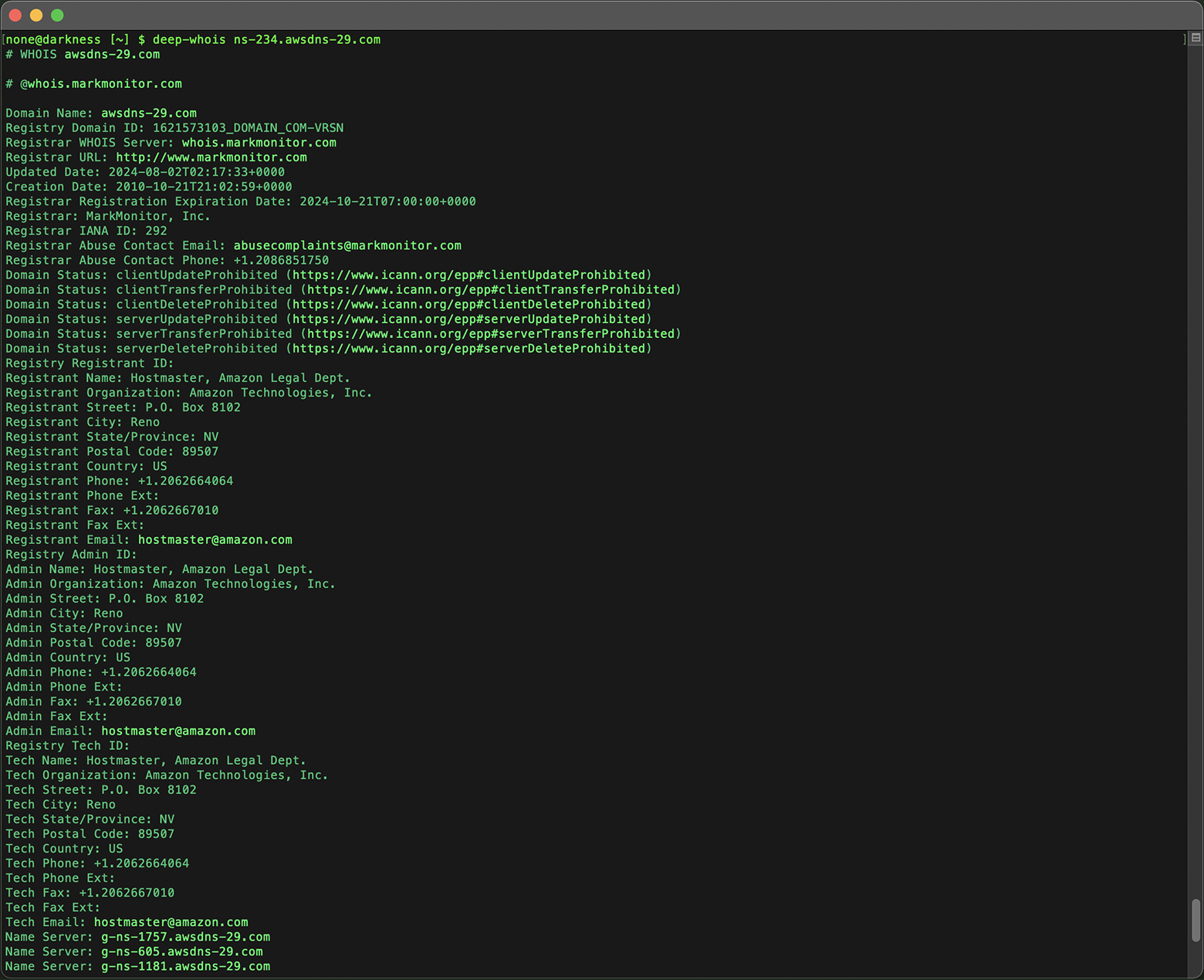

步骤 #3:分析域名注册商、名称服务器和 DNS

通过一次简单的 Whois 查询,你就可以获取域名注册商以及名称服务器等关键信息。

首先,查看 Whois 响应中与域名注册商相关的信息。

例如,如果注册商是 markmonitor.com,针对该注册商域名再执行一次 Whois 查询,就可以获得更详尽的注册商联系信息。

在 iOS 上使用 Deep Whois:

只需点按与注册商相关的任何链接(如 Whois 服务器、网站或电子邮件),然后在菜单中选择“Whois”。

在终端中使用 Deep Whois:

复制注册商的域名、链接或电子邮件地址,并将其作为参数传给命令行工具。

deep-whois markmonitor.com

返回结果中可能包含管理员、技术和 abuse 联系方式,这些信息在域名出现问题时非常有用。

类似地,对名称服务器(例如 ns-234.awsdns-29.com)执行 Whois 查询,可以获取有关主机服务提供商的有价值信息,包括服务商名称和联系方式。

deep-whois ns-234.awsdns-29.com

名称服务器对于域名的运行至关重要,它们负责将流量指向正确的 Web 服务器,因此理解这些信息有助于你掌握域名背后的基础设施。

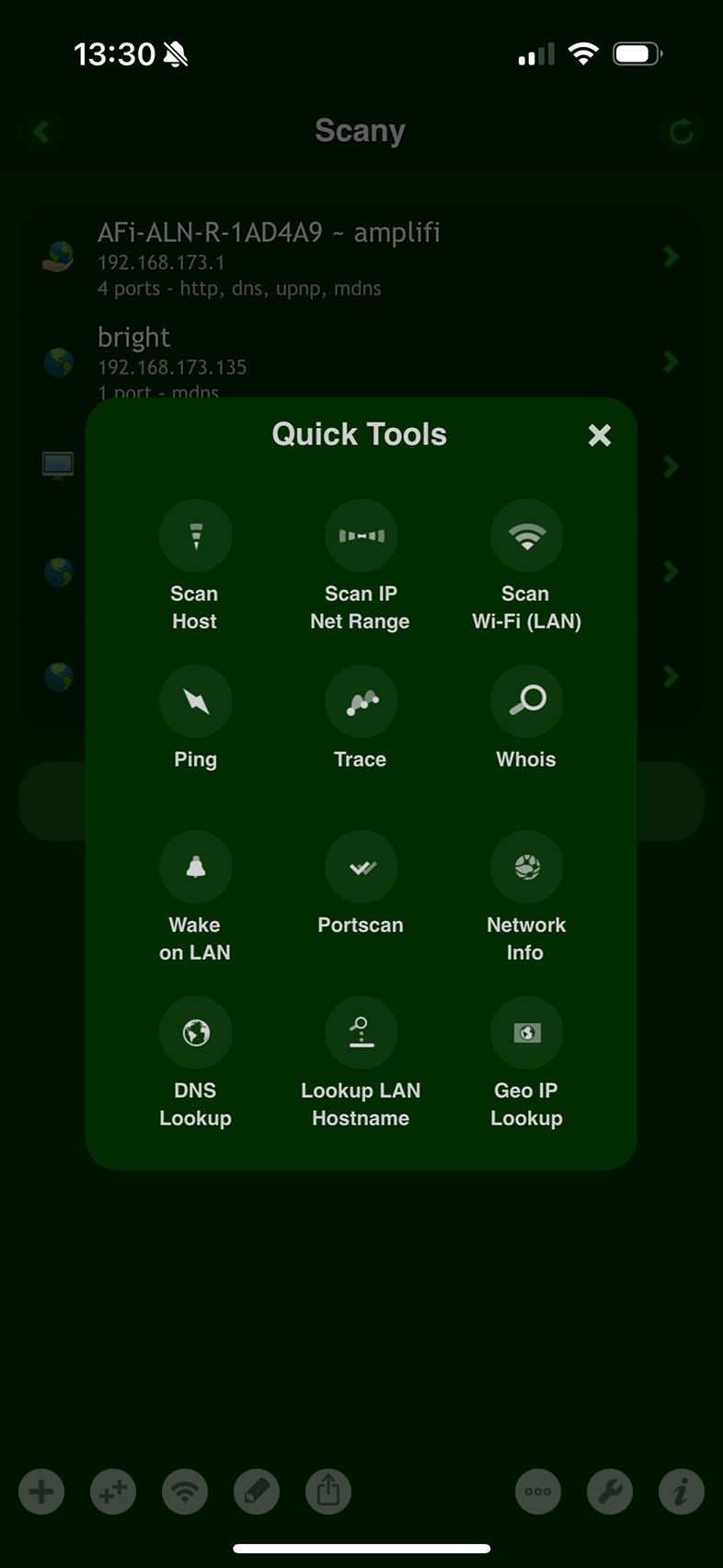

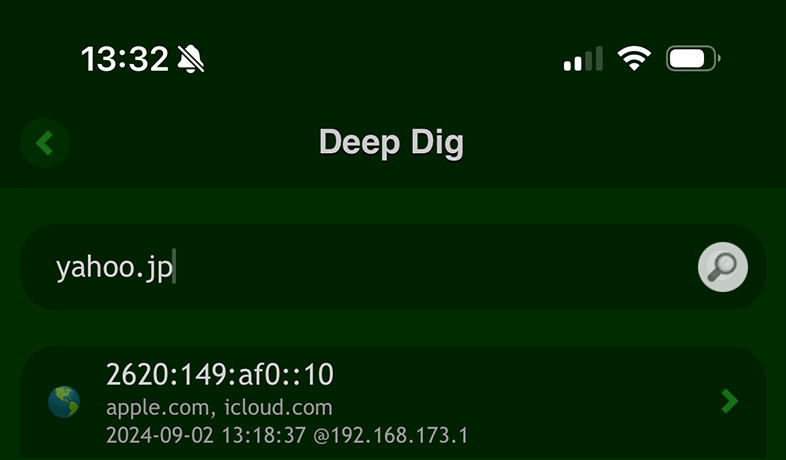

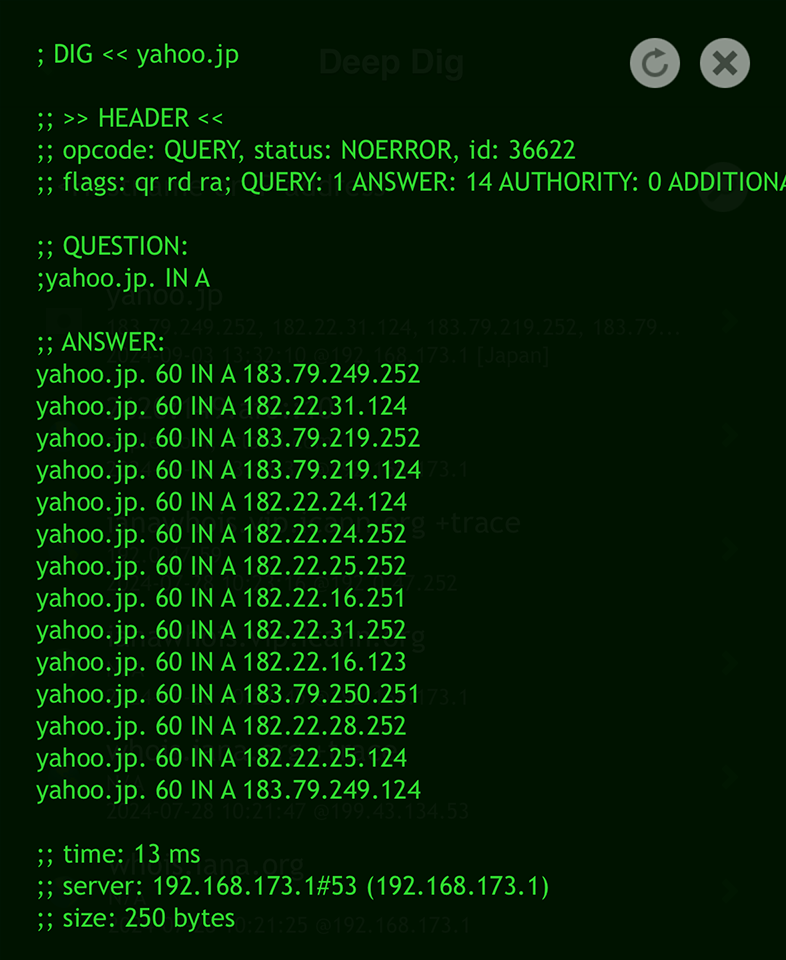

步骤 #4:调查主机服务提供商

追踪 Web 与邮件服务器的物理位置

要了解网站服务器的物理位置,可以借助 iOS 或终端中的一些简单工具按步骤进行。

首先,将域名解析为对应的 IP 地址。

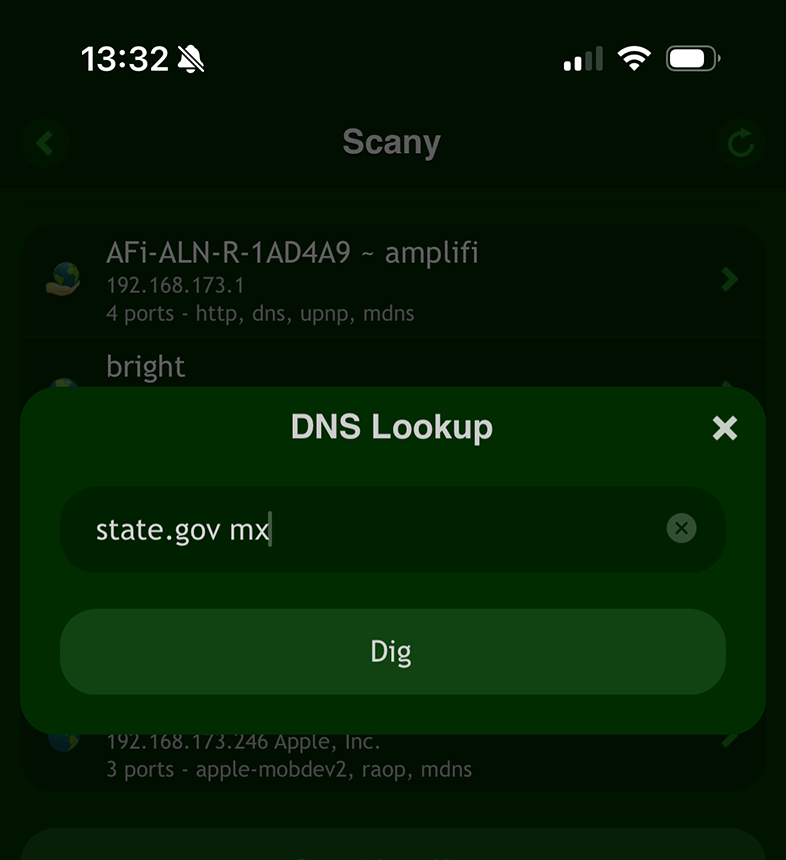

在 iOS 上:

使用“Scany”应用中的“DNS Lookup”工具。

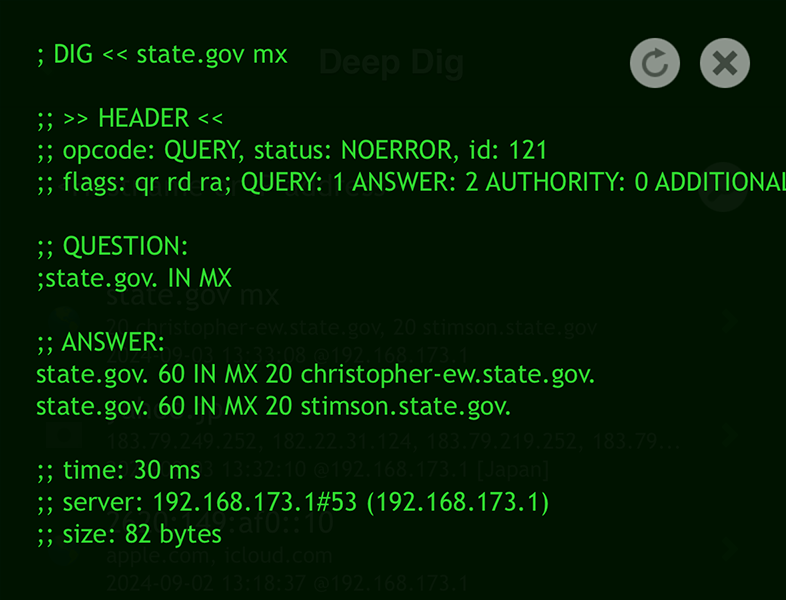

或者直接使用“Deep Dig”应用。

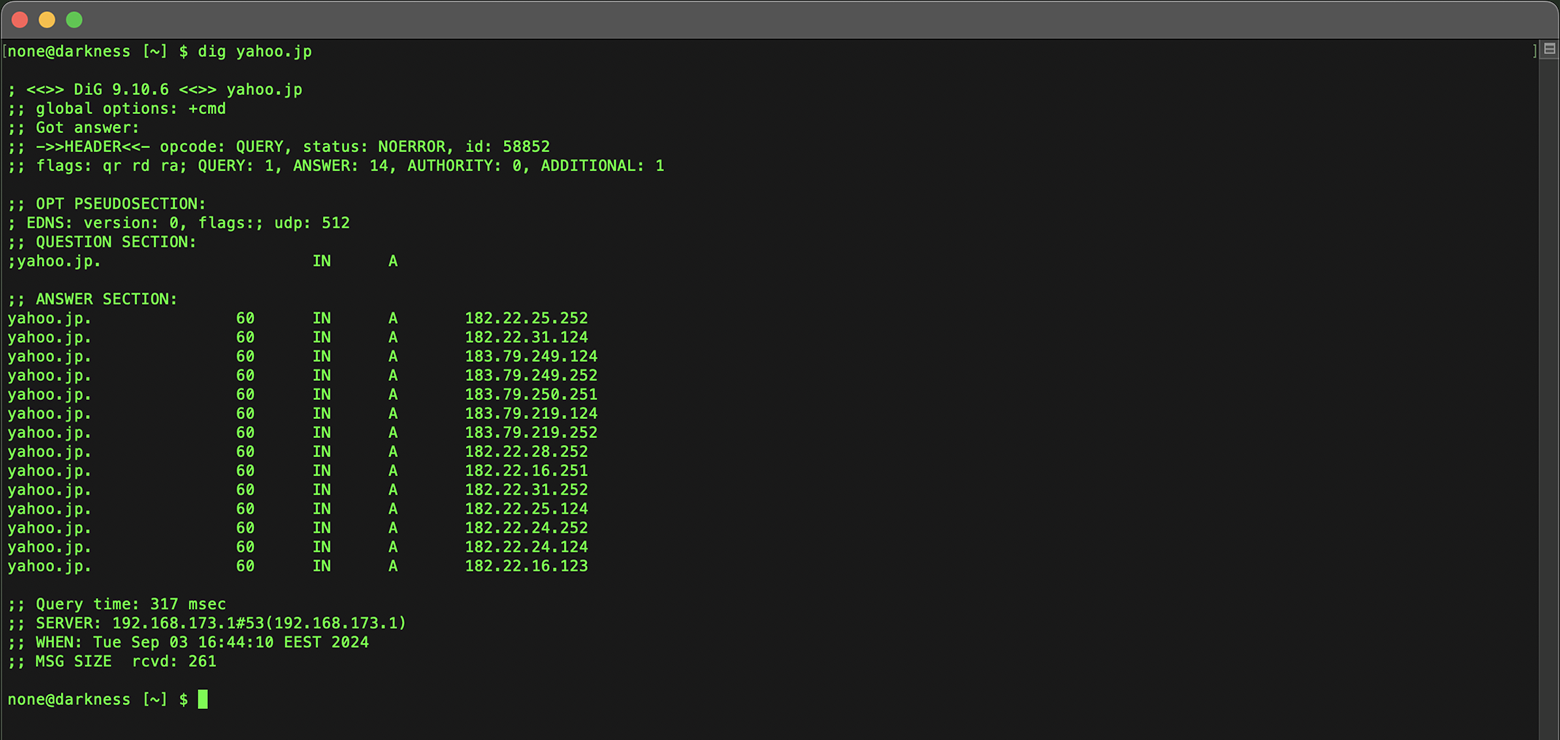

在终端中:

使用“dig”命令,将域名作为查询参数:

dig yahoo.jp

类似地,你可以在 Scany 或 Deep Dig(iOS)中,或在终端中使用“dig”命令时,添加“mx”来查询邮件服务器。

这样你就能得到域名所指向的 IP 地址——这是确定服务器位置的关键一步。

在掌握 IP 地址后,你可以通过对该 IP 自身执行 Whois 查询来展开完整调查。

IP Whois 查询会提供关于 Web 或邮件主机服务提供商的详细信息,包括服务器的地理位置、运营该服务器的组织,以及相关联系信息。

通过这种方式,你可以追踪支撑某个域名、网站或邮件系统的物理基础设施,了解服务器实际部署在哪些地方。

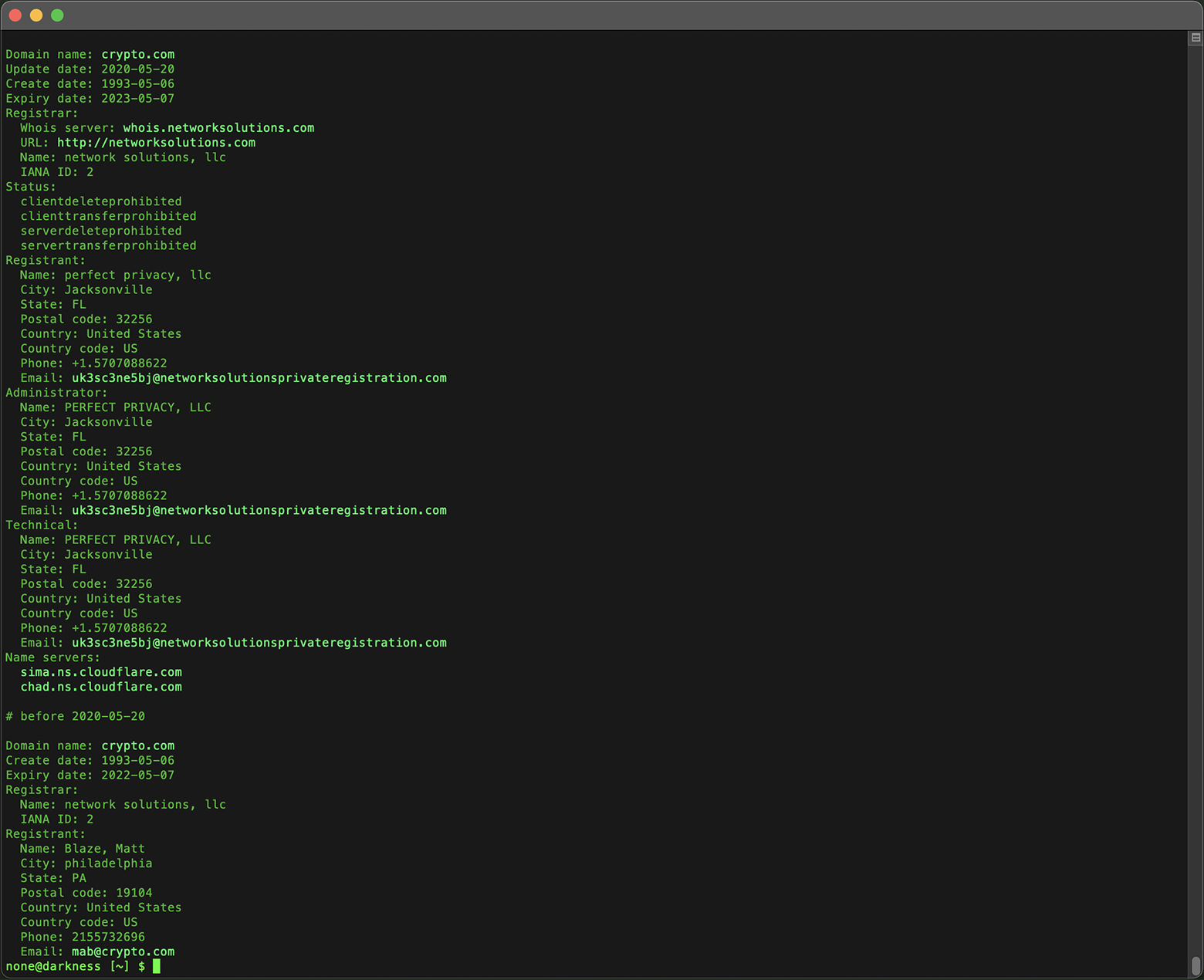

步骤 #5:研究历史 Whois 数据

域名经常会在不同持有人之间转移,理解其历史背景有时与了解当前状态同样重要。

历史 Whois 数据可以展示以往的所有者、名称服务器的变更,以及其他影响域名声誉或价值的重要事件。

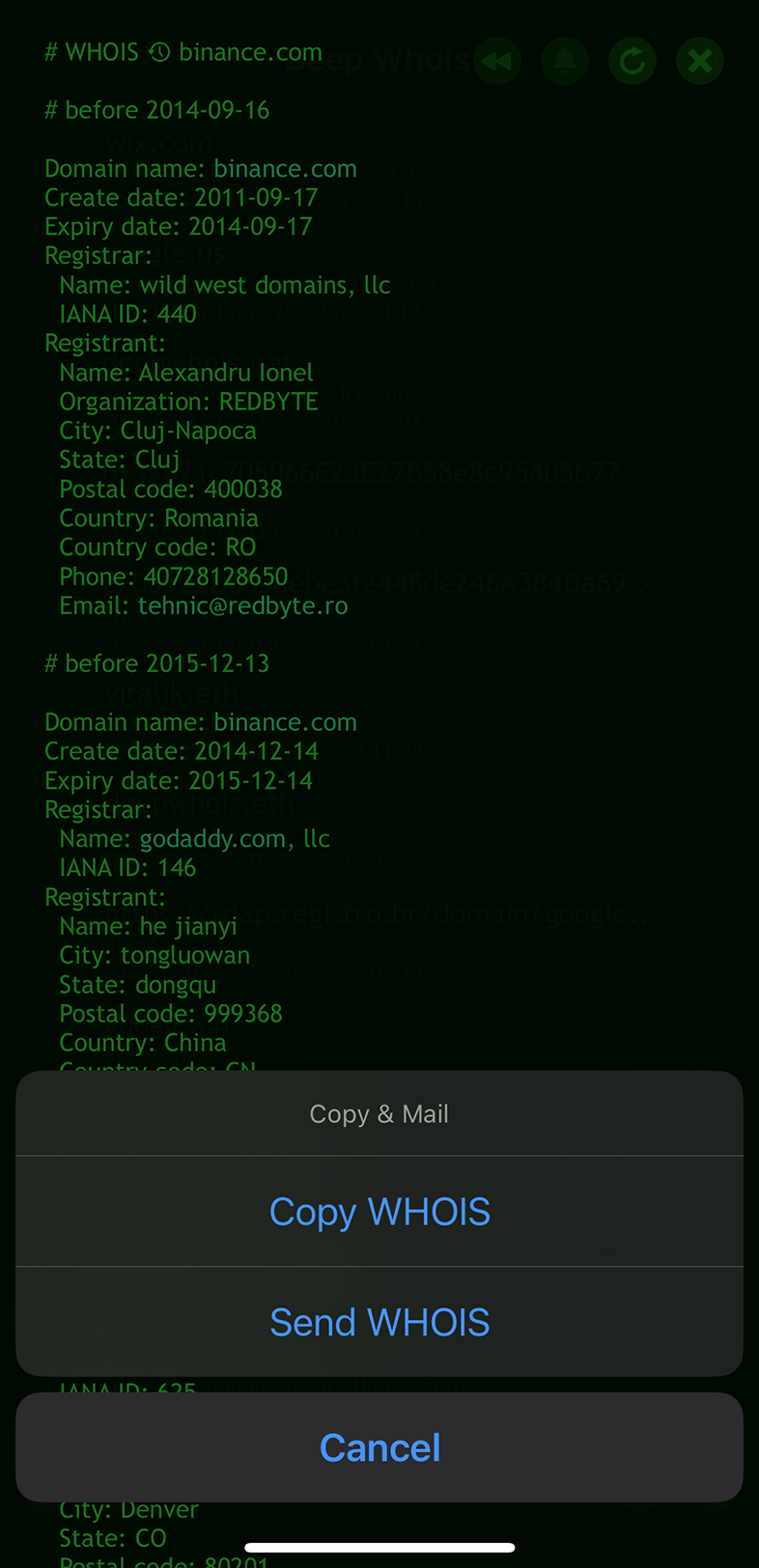

在 iOS 上使用 Deep Whois:

点击“Rewind”按钮,即可访问该域名的历史 Whois 记录。

也可以在应用主界面点击“Rewind”按钮。

通过 iOS 上 binance.com 的历史 Whois 数据,我们可以看到,该域名在归属 Binance 之前曾由其他主体持有。

这些信息展示了在 Binance 接手之前的域名所有权情况,对于理解域名的过去与演变过程十分重要。

在终端中使用 Deep Whois:

使用“@history”或“@h”参数查看历史 Whois 数据:

deep-whois @history crypto.com

从终端中获取的 crypto.com 历史 Whois 数据可以看出,该域名最初属另一位持有人,之后才以数百万美元的价格出售给现在的所有者。

这有助于你理解该域名的历史以及重大的所有权变更。

在评估拟收购域名或调查潜在安全问题时,历史 Whois 数据尤为有价值。

步骤 #6:获取 RDAP 数据以进行深入分析

Registration Data Access Protocol (RDAP) 是为取代传统 Whois 而设计的更现代、结构化的协议。

RDAP 尤其适用于新顶级域名或已经从 Whois 迁移到 RDAP 的域名,它可以提供状态代码、安全访问级别以及对国际化域名 (IDN) 的更好支持等附加信息。

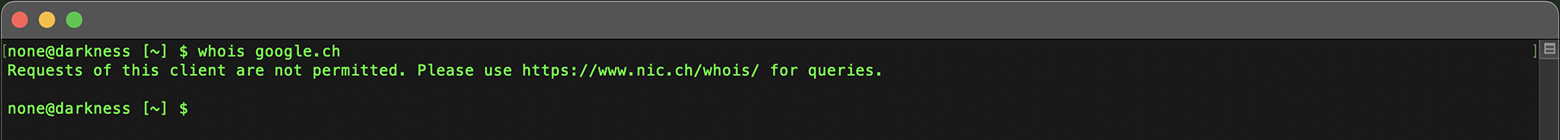

传统 Whois 客户端的局限性

随着 RDAP 的普及,越来越多的域名区域不再通过传统 Whois 提供数据,这让不支持 RDAP 的老旧 Whois 客户端无法获取这些域名的 Whois 数据。

这意味着系统自带或简单的 Whois 客户端在功能上会出现明显缺口。

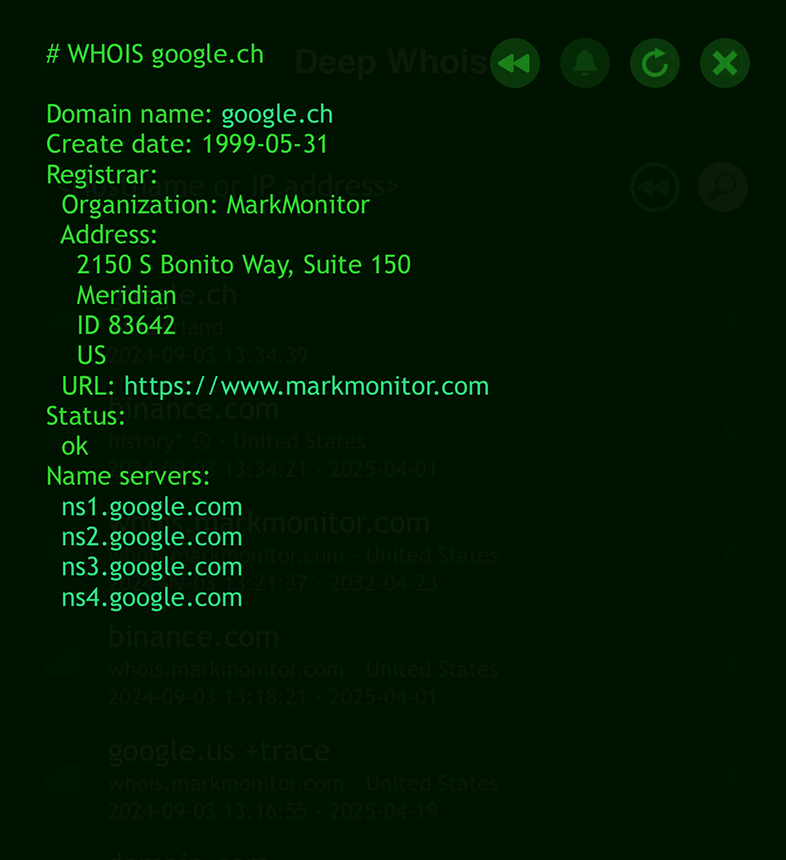

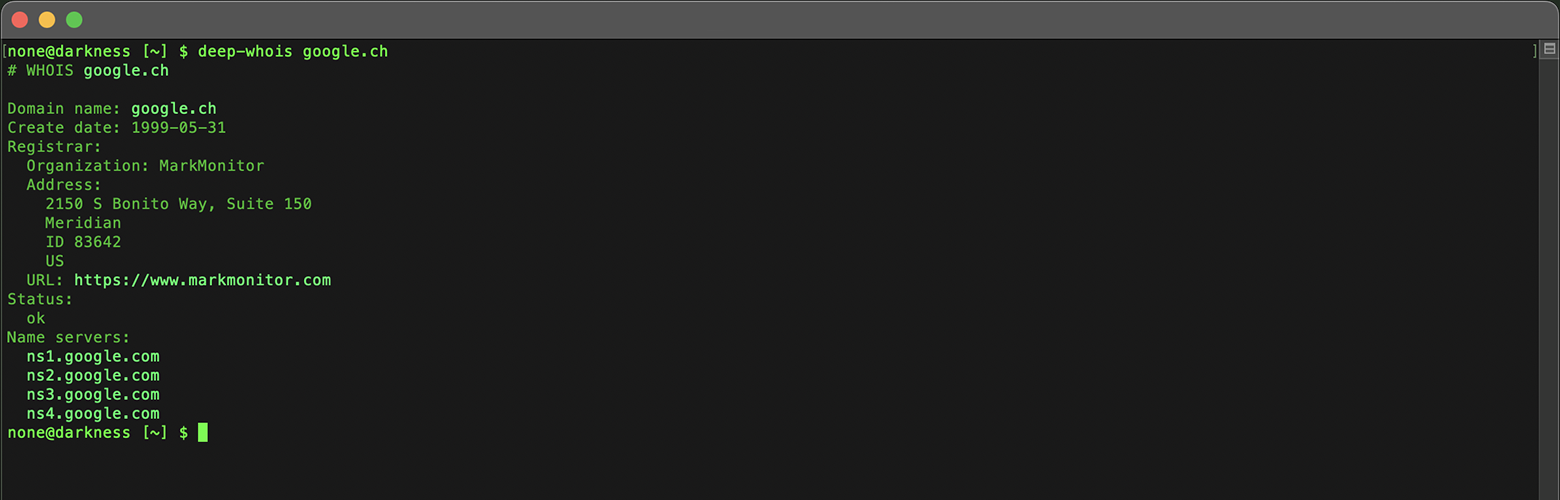

Deep Whois 中无缝的 RDAP 查询

在 iOS 版 Deep Whois 应用和终端命令行工具中,对于已经迁移到 RDAP 的域名(例如 .CH),通过 RDAP 获取 Whois 数据会自动、透明地完成。

用户无须指定任何额外选项或命令。

你只需像执行普通 Whois 查询一样输入域名即可。

deep-whois google.ch

Deep Whois 会自动检测该域名何时需要通过 RDAP 查询,并使用正确的协议发起请求。

因此,无论该域名仍使用传统 Whois,还是已经切换到 RDAP,你都能始终获得正确且最新的注册数据。

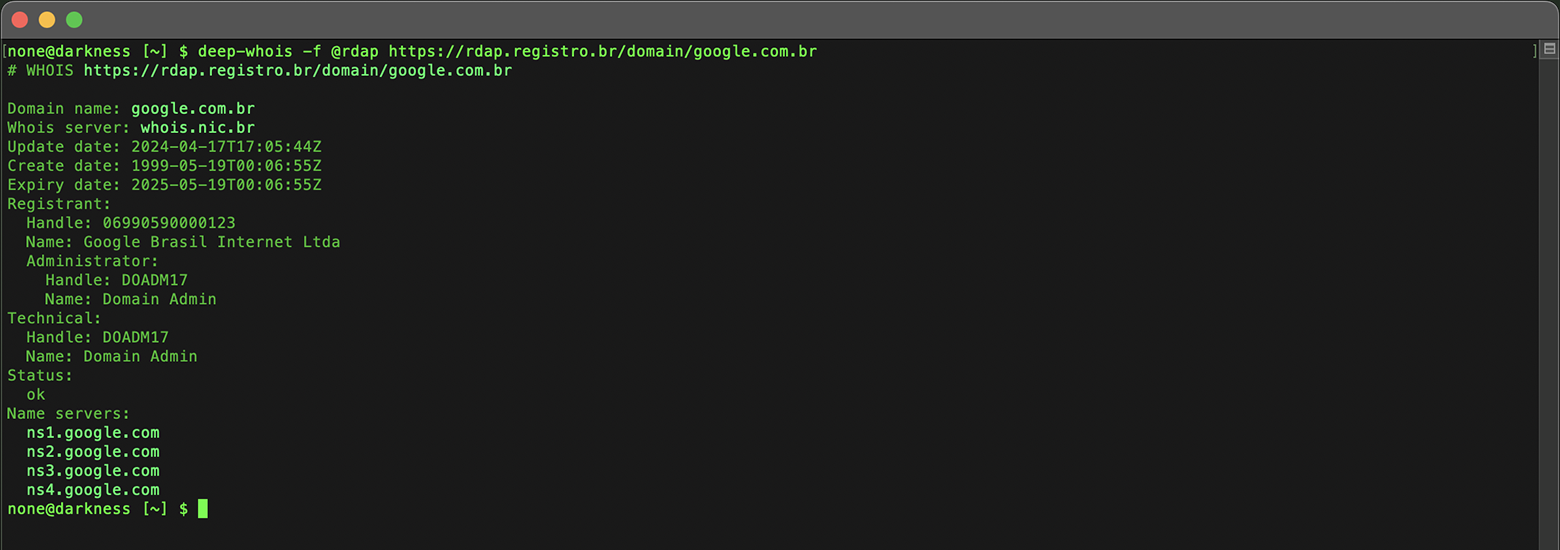

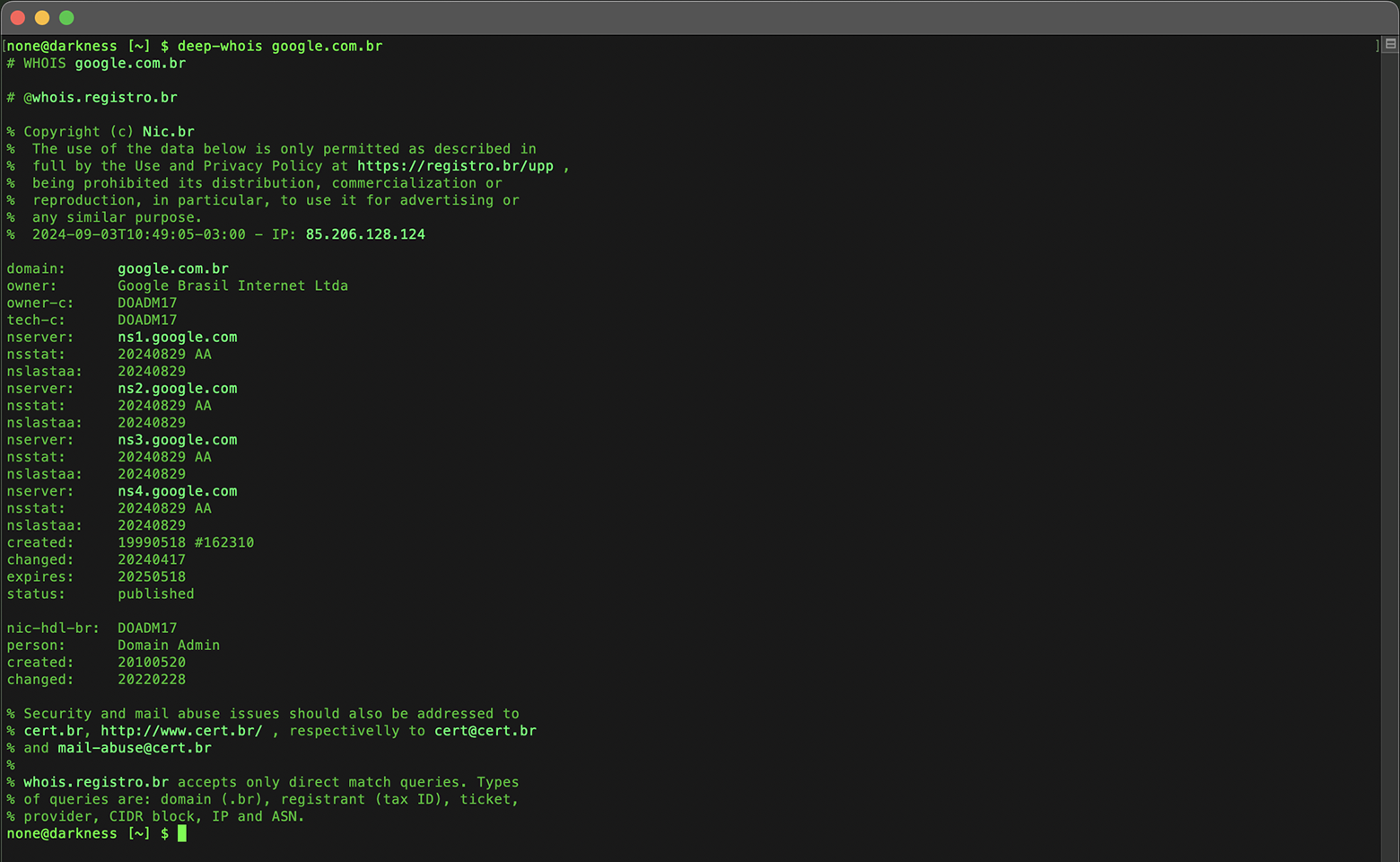

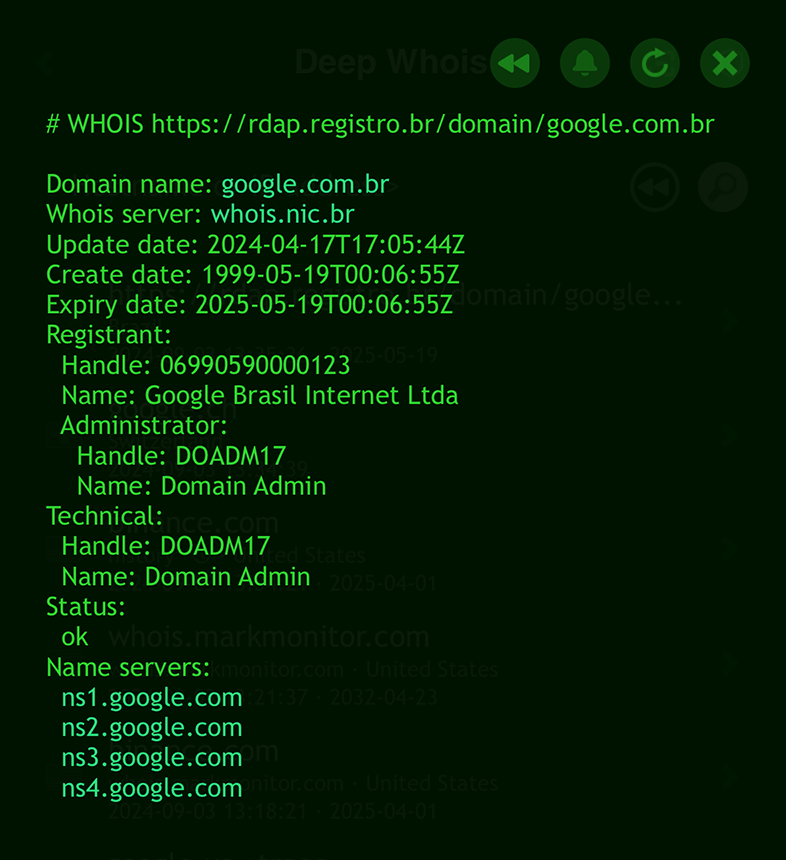

显式 RDAP 查询

除了自动处理 RDAP 查询之外,Deep Whois 还允许你对支持 RDAP 的域名执行显式 RDAP 请求。

当你希望确保数据直接来源于某个 RDAP 服务器,或在进行更高级的域名调查时,此功能尤为有用。

在 Deep Whois 中,你可以在查询中指定“@rdap”选项,并配合“-f”选项强制走 RDAP,从而从 RDAP 源获取详细、结构化的数据。

这种方式可以返回更精细、结构化的信息,在需要更精准数据的高级调查中非常有帮助。

对于 .BR 域名,RDAP 是唯一能够精确到秒地提供域名创建、变更和到期时间的方法。

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

传统 Whois 协议目前仍受支持,但只会以“天”为粒度显示这些时间,并不会精确到具体时刻。

对于 .MS 等后缀,通过 Whois 与 RDAP 获取的数据整体上较为相似。

在某些案例中,例如 microsoft.ms,RDAP 可能会包含 Whois 中未提供的额外字段(如传真号码)。

尽管这类域名在两种协议下的数据大致相同,但当主 Whois 服务器不可用时,RDAP 仍是一个非常有用的备选方案,保证你依然可以获取关键的域名信息。

步骤 #7:获取 Ethereum 与 DNS 域名的 ENS 数据

Ethereum Name Service (ENS) 允许在以太坊区块链上注册人类可读的域名。

ENS 的设计目标是将简单、易记的标识(例如域名)映射到以太坊钱包地址,反之亦然。

通过这种方式,你可以使用易于记忆的名称来关联和管理以太坊地址,使链上交易与交互更加直观友好。

如果你调查的域名与 ENS 相关,获取这些数据可以揭示钱包地址、智能合约以及其他链上信息。

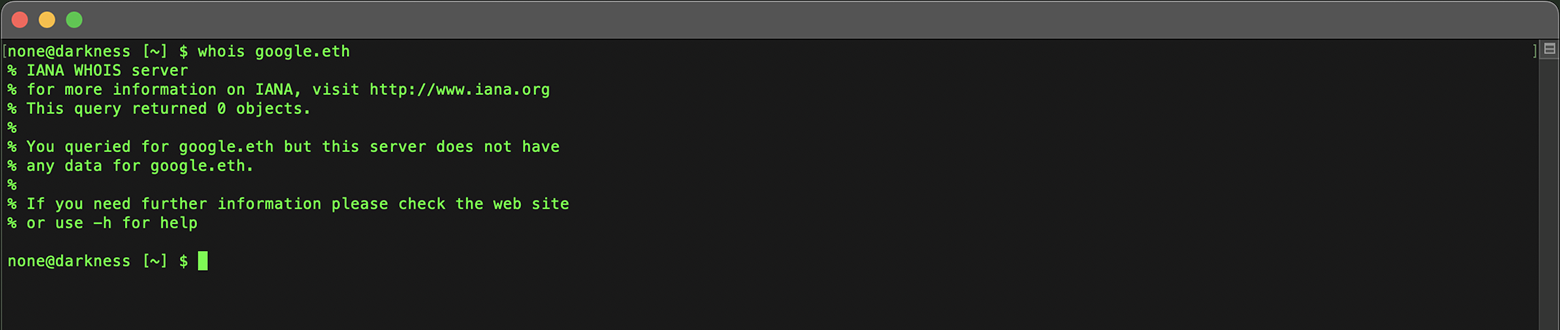

传统 Whois 客户端的限制

需要注意的是,系统自带和简单的 Whois 客户端无法访问 Ethereum Name Service (ENS) 域名的数据,例如以 .ETH 结尾的域名。

这些传统客户端是为经典 DNS 系统而设计的,缺乏与 ENS 等基于区块链的命名系统交互的能力。

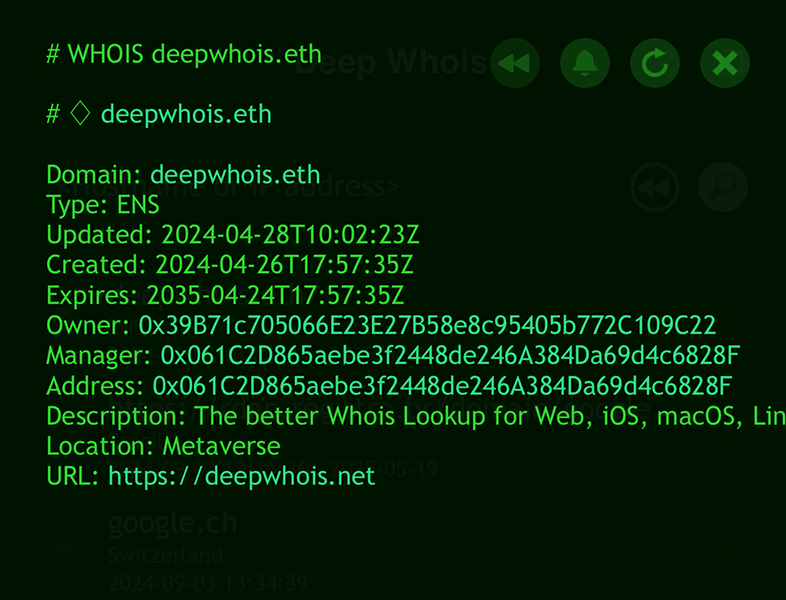

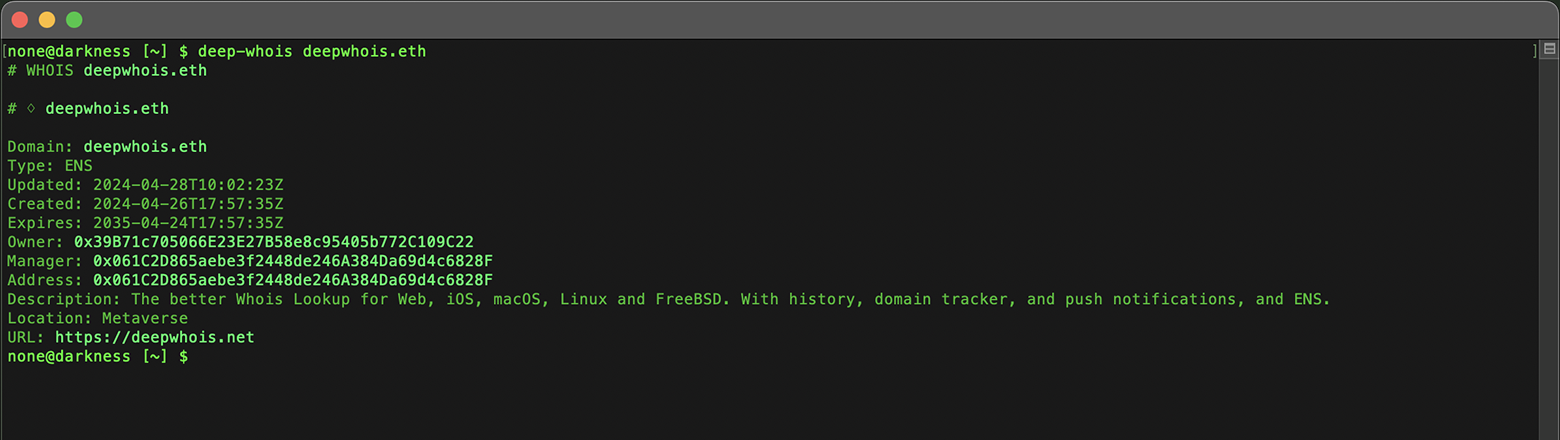

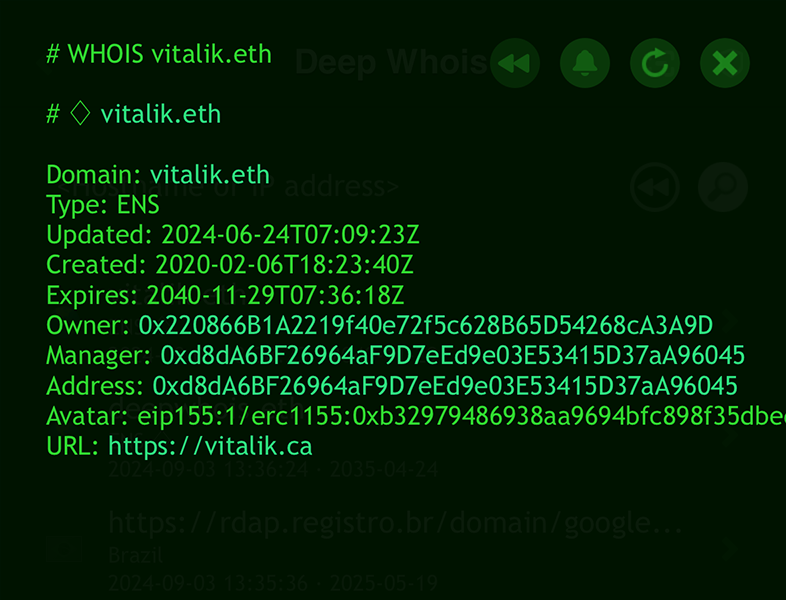

使用 Deep Whois 进行 ENS 查询

你可以通过 iOS 版 Deep Whois 应用或终端命令行工具,直接对 .ETH 域名在以太坊网络中的数据执行 Whois 查询。

整个过程是透明完成的,无需额外选项——只需像普通 Whois 查询一样输入域名即可。

deep-whois deepwhois.eth

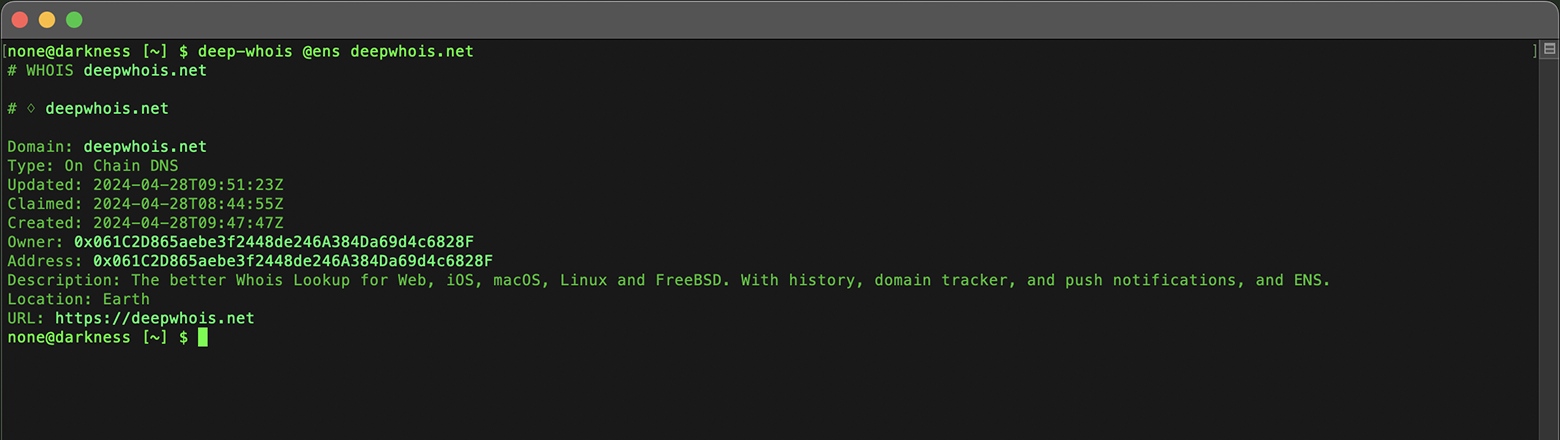

DNS 域名的 ENS 数据

ENS 并不仅限于 .ETH 域名。

它同样为传统的 DNS 域名(例如 .COM、.NET、.ME 等)提供信息。

若要获取 ENS 相关数据(例如关联的以太坊钱包地址等),只需在 iOS 或终端(macOS、Linux、FreeBSD)中使用 Deep Whois 查询时添加“@ens”选项。

这样工具就会显式向 ENS 查询所需的 DNS 域名信息。

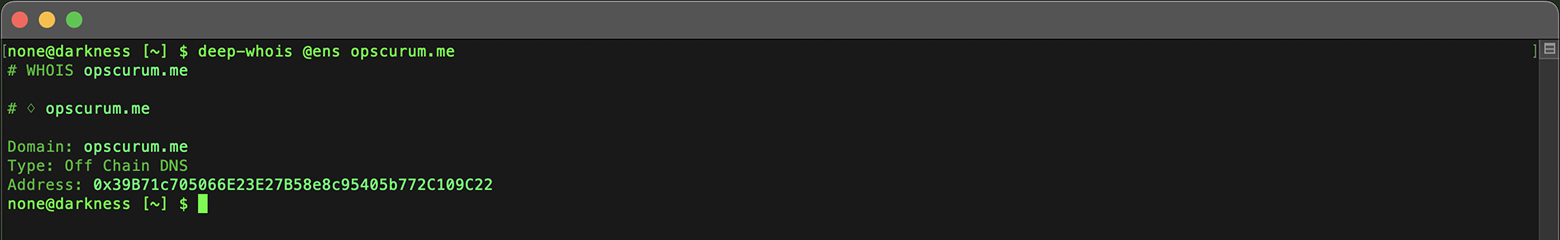

统一支持多类型域名

Deep Whois 在一个统一的查询中支持多种类型的域名:

.ETH 顶级域名下的原生 ENS 域名。

如 deepwhois.net 这类与以太坊区块链集成的 on-chain DNS 域名。

如 opscurum.me 这类传统 DNS 域名,它们通过 ENS 进行了关联(off-chain)。

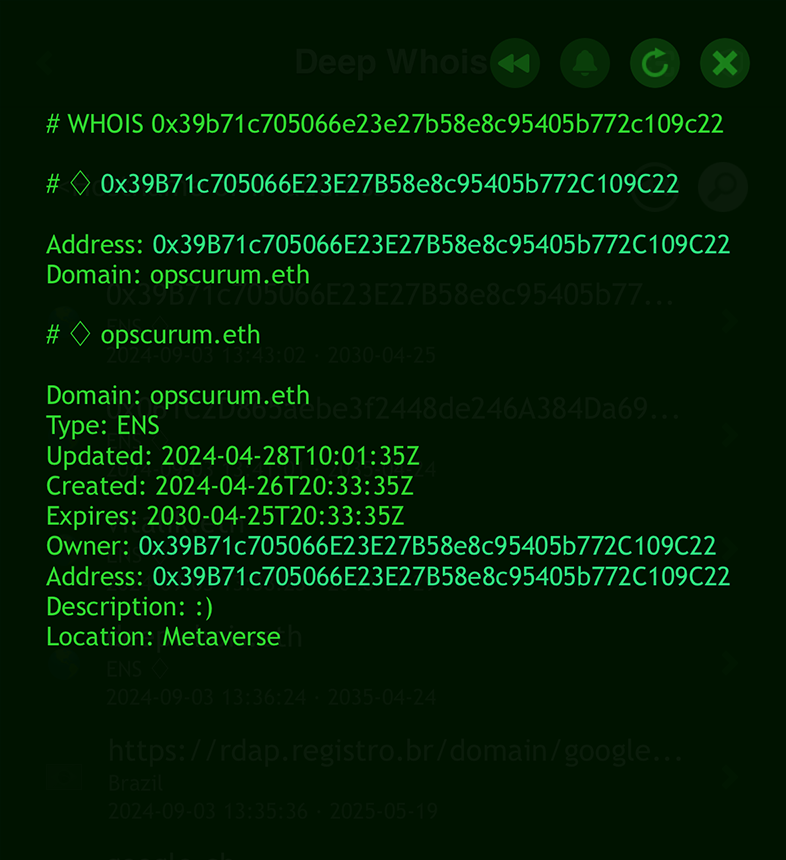

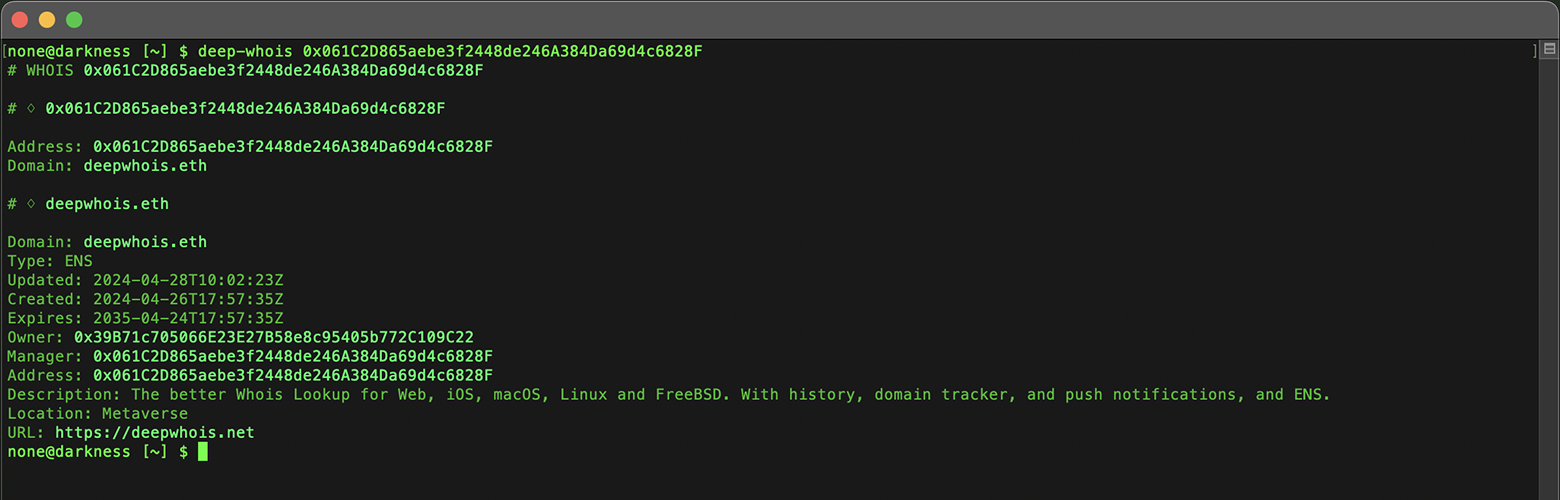

按钱包地址进行 ENS 反向查询

此外,Deep Whois 还支持基于以太坊钱包地址执行 ENS 反向 Whois 查询。

执行反向 ENS 查询时,无需添加任何额外选项。

只需将标准以太坊钱包地址作为查询输入,Deep Whois 就会自动检索与该地址相关联的所有 ENS 域名。

无论是在 iOS 应用还是在终端命令行中,这一流程都十分直接且易于使用。

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

该功能可以帮助你发现与特定以太坊地址相关联的 ENS 域名,是分析与管理链上域名资产的强大工具。

在快速发展的去中心化互联网世界中,ENS 查询对于理解区块链相关资产的所有权和管理尤为关键。

步骤 #8:分析域名年龄、到期和续费日期

这些关键信息可通过一次基础 Whois 查询轻松获得,为你高效管理域名提供必要数据。

如果你打算收购该域名,这些信息还能帮助你规划下一步,是向当前所有者发出购买意向,还是在域名到期后尝试重新注册。

了解域名的年龄及其到期和续费日期,对于评估其稳定性和未来可用性至关重要。

域名的年龄可以反映其历史和可信度——较老的域名通常拥有更稳固的声誉。

监控到期日期可以避免因疏忽续费而意外失去域名所有权。

跟踪这些日期有助于你预判域名何时需要特别关注,或何时可能重新变得可注册。

续费日期同样重要,它表明域名最后一次续费的时间以及当前已预付至何时。

定期检查这些日期,能够确保域名持续处于你的掌控之中,避免因注册到期导致的服务中断。

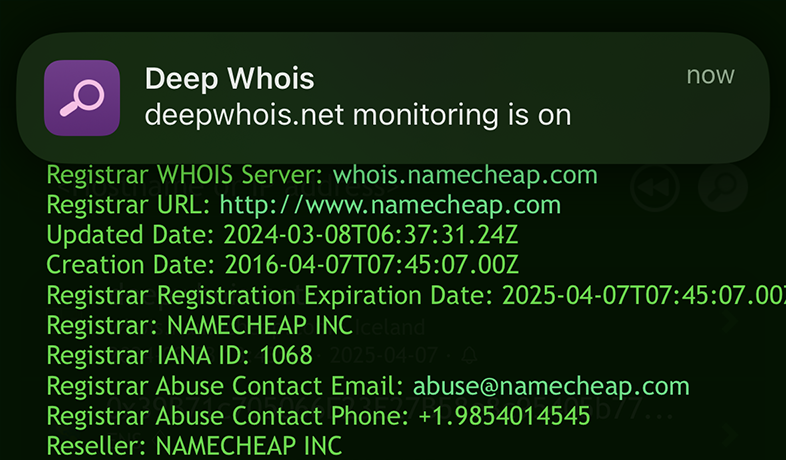

步骤 #9:持续监控域名随时间发生的变更

定期监控域名的 Whois 数据,能帮助你及时发现所有权、DNS 设置或到期日期的任何变化。

对于你已经拥有或计划收购的域名,这一点尤其重要。

需要强调的是,借助 Deep Whois,你可以监控任何域名的到期与变更,而不仅限于属于你自己的域名。

你可以跟踪竞争对手域名、潜在收购对象或其他感兴趣域名的关键更新,确保自己始终信息充分并能及时行动。

在 iOS 上使用 Deep Whois:

点击“铃铛”图标启用监控功能。

当域名临近到期,或其 Whois 数据发生变化时,你会在设备上收到 push 通知。

持续监控可以确保你第一时间获知重要变动,从而在影响域名价值或相关利益之前做出应对。

步骤 #10:分析 WHOIS Abuse(滥用投诉)联系信息

在 Whois 记录中通常会提供 Abuse(滥用投诉)联系信息,用于举报与域名相关的垃圾邮件、钓鱼或其他恶意活动。

掌握如何获取和使用这些信息,对于处理安全事件至关重要。

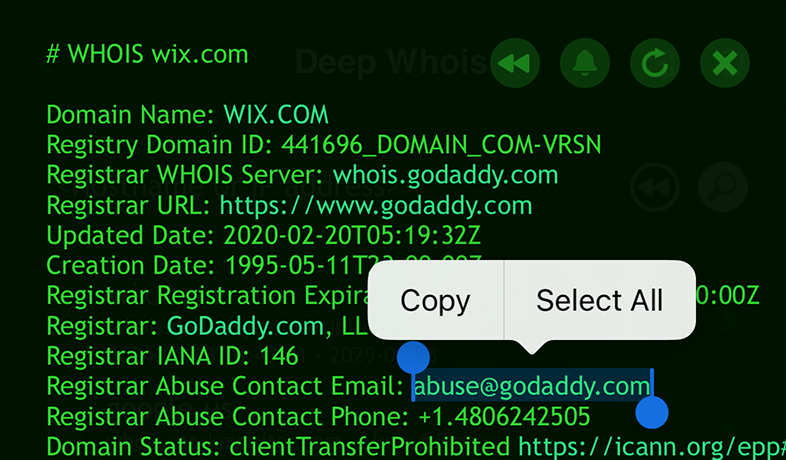

在 iOS 上使用 Deep Whois:

在 Whois 数据中查找与 abuse 相关的联系信息字段。

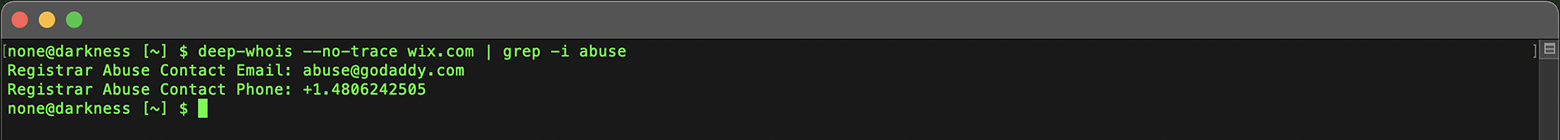

在终端中使用 Deep Whois:

使用以下命令查找 abuse 联系方式:

deep-whois --no-trace wix.com | grep -i abuse

向合适的 abuse 联系人发送举报,可以帮助降低恶意域名带来的风险。

步骤 #11:保存并导出 Whois 数据

在完成域名分析之后,将结果保存和导出,方便今后查阅或用于报告,是非常重要的一步。

这些文档在你做出与域名相关的决策,或向相关方呈现调查结果时,都会发挥重要作用。

在 iOS 上使用 Deep Whois:

直接在应用中,以适合你的格式导出查询结果。

在终端中使用 Deep Whois:

将 Whois 输出保存到文件中,方便后续查阅:

deep-whois @history binance.com > whois-history-results.txt

保存一份完整的查询结果副本,可以确保你随时回顾相关数据,并让你的分析过程始终有据可查。

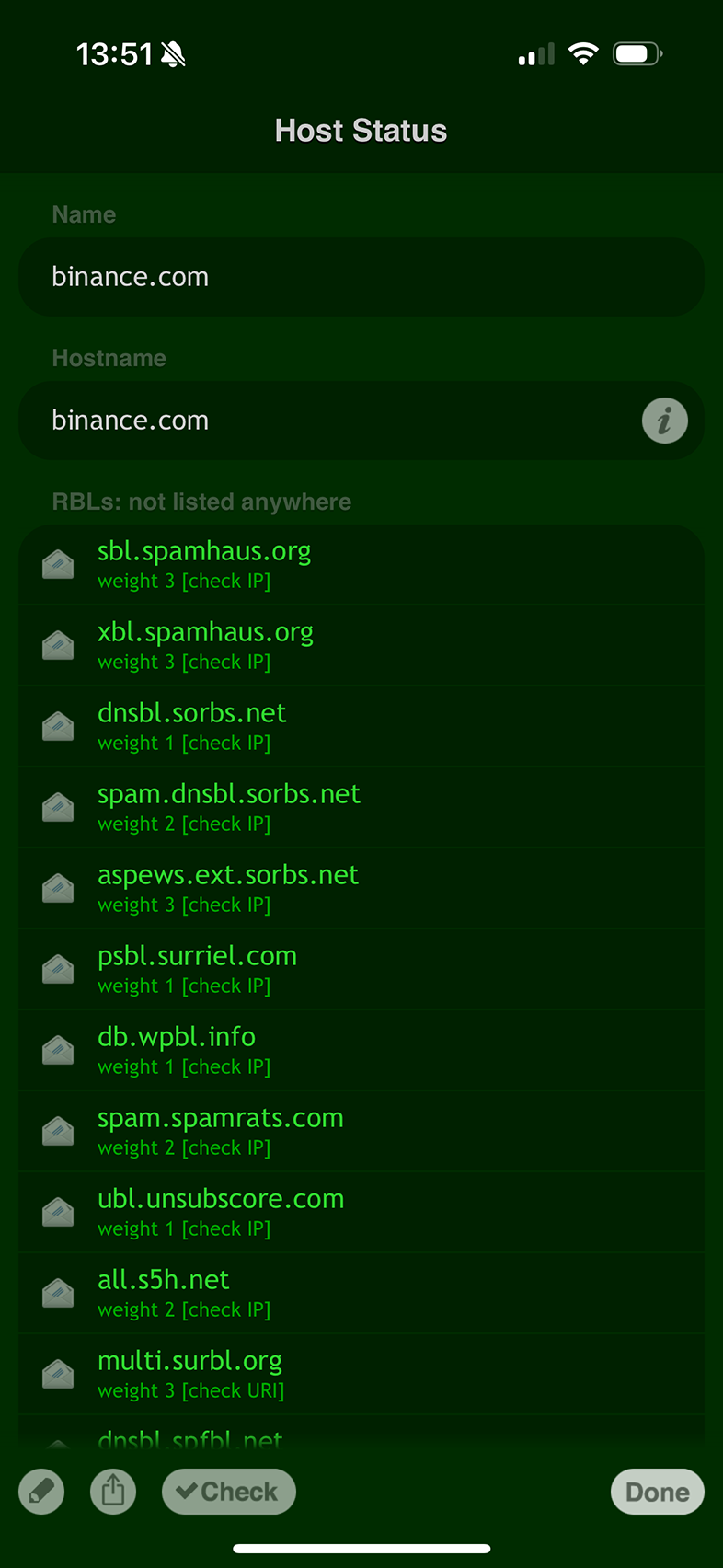

额外步骤:定期检查域名声誉与黑名单状态

域名的声誉会随时间发生变化,尤其是在它曾被用于发送垃圾邮件或钓鱼攻击的情况下。

定期检查域名声誉和黑名单状态,有助于确保其保持可信,不会对你的业务或安全状况造成负面影响。

在 iOS 上,你可以使用 RBL Status 应用轻松监控域名声誉和黑名单状态。

该应用会实时告知域名是否出现在任何黑名单中,帮助你维护干净可信的在线形象。

通过持续监控域名声誉,你可以提前采取措施维护其信誉,并在问题演变为严重事件之前进行处置。

结语:掌握域名 Whois 查询与历史记录分析

按照以上各步骤,你便可以借助 Deep Whois(无论是 iOS 应用还是运行在 macOS、Linux、FreeBSD 终端中的工具)对域名开展全面而细致的调查。

本指南为你提供了从所有权历史、DNS 设置,一直到 RDAP 与 ENS 等高级数据在内的全套分析思路与工具。

无论你是为了安全排查、评估收购目标,还是只是想更深入地了解某个域名的背景,这份指南都能帮助你充分利用 Whois 查询,构建该域名的完整画像。