Whois-sökning och domänhistorik:

en komplett guide

Uppdaterad: 1 december 2025

I en snabbt föränderlig digital värld är det avgörande att förstå bakgrunden och historiken för ett domännamn – oavsett om du arbetar med digital marknadsföring, cybersäkerhet, domäninvesteringar eller juridiska frågor.

En omfattande Whois-sökning för en domän ger ovärderlig information som hjälper dig att verifiera ägarskap, bedöma säkerhet och förstå domänens historik.

I den här guiden går vi steg för steg igenom hur du gör en Whois-sökning och granskar domänens historik med hjälp av Deep Whois-appen på iOS och kommandoradsverktyget i terminalen på macOS, Linux och FreeBSD.

Vi tittar på allt från grundläggande Whois-data till mer avancerade funktioner som historiska Whois-poster, Ethereum Name Service-data (ENS), information via Registration Data Access Protocol (RDAP) och mycket mer.

Här är stegen för att genomföra en fullständig domänutredning:

→ Steg #1: Gör en grundläggande Whois-sökning

→ Steg #2: Verifiera domänägare och kontaktuppgifter

→ Steg #3: Analysera registrar, namnservrar och DNS

→ Steg #4: Undersök webb- och e-posthosting

→ Steg #5: Granska historiska Whois-data

→ Steg #6: Hämta RDAP-data för fördjupad information

→ Steg #7: Hämta ENS-data för Ethereum- och DNS-domäner

→ Steg #8: Analysera ålder, utgångs- och förnyelsedatum

→ Steg #9: Övervaka domänändringar över tid

→ Steg #10: Analysera abuse-kontakter i Whois

→ Steg #11: Spara och exportera Whois-data

Låt oss gå igenom guiden steg för steg.

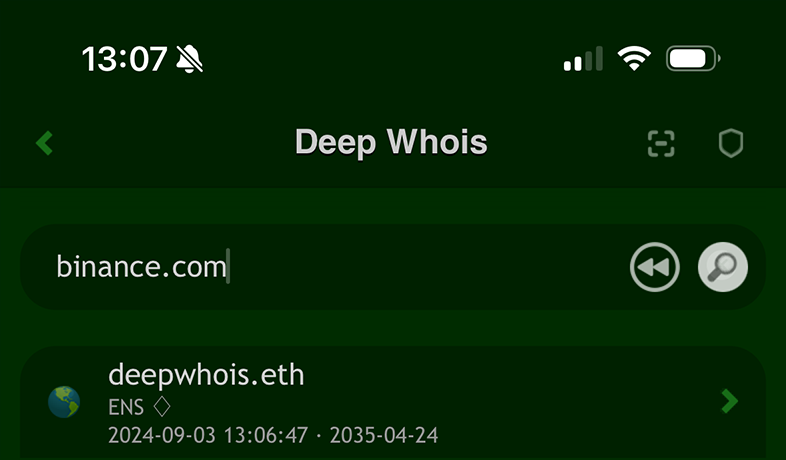

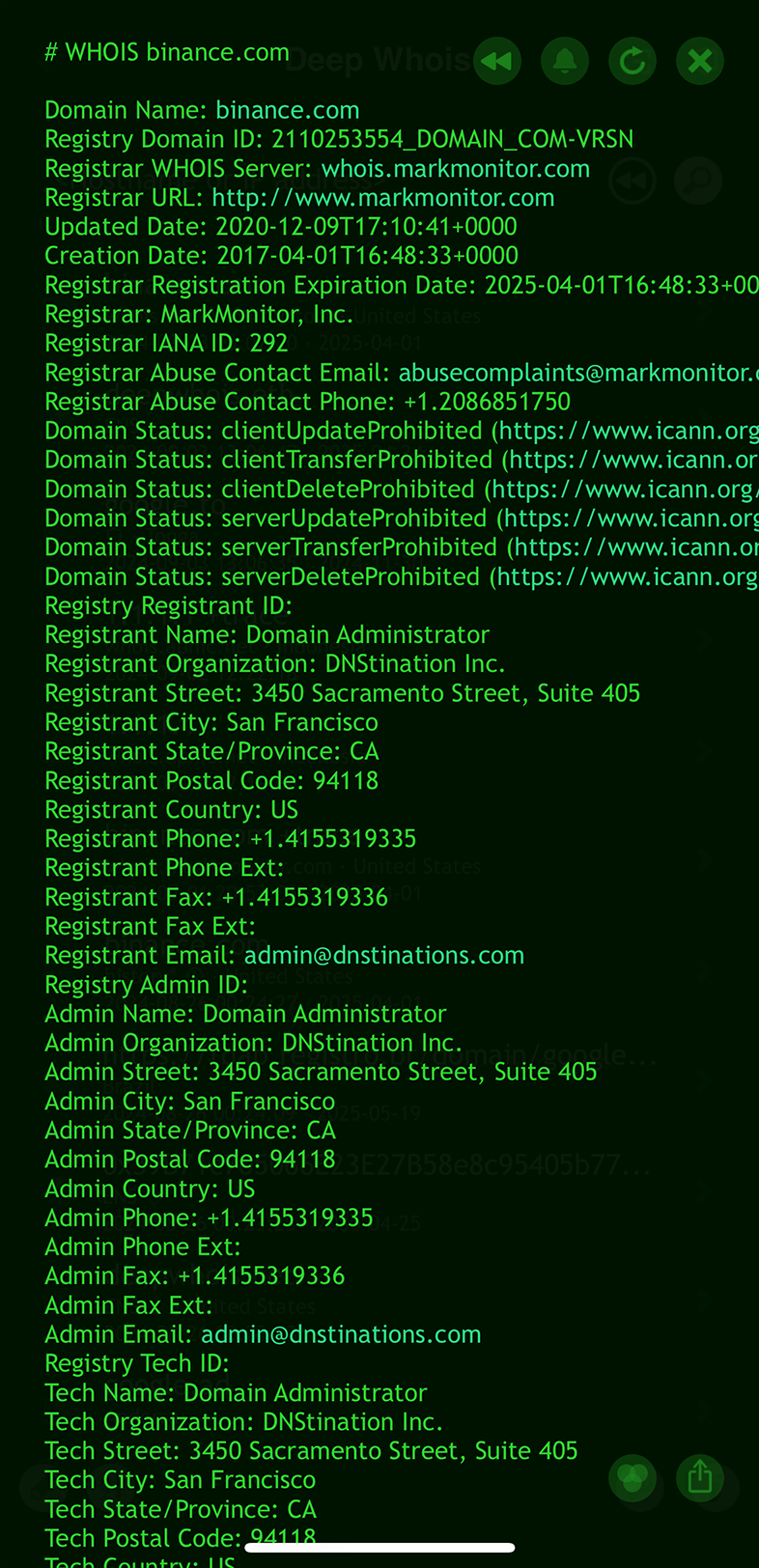

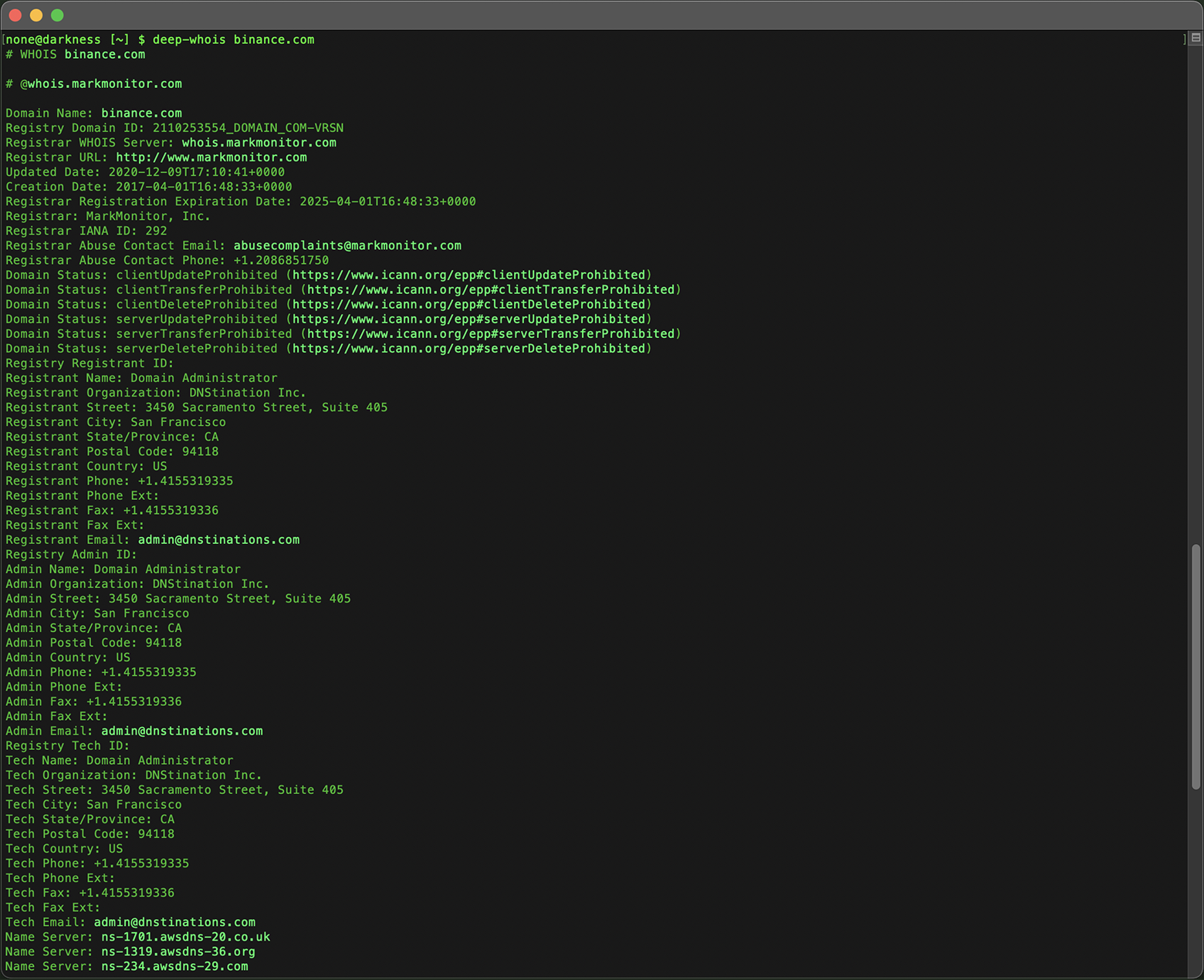

Steg #1: Gör en grundläggande Whois-sökning

Grunden i varje domänutredning är en grundläggande Whois-sökning. Här får du centrala uppgifter om domänen: registrar, registrerings- och utgångsdatum, namnservrar samt kontaktuppgifter till domänägaren (om de inte döljs av en sekretess-tjänst).

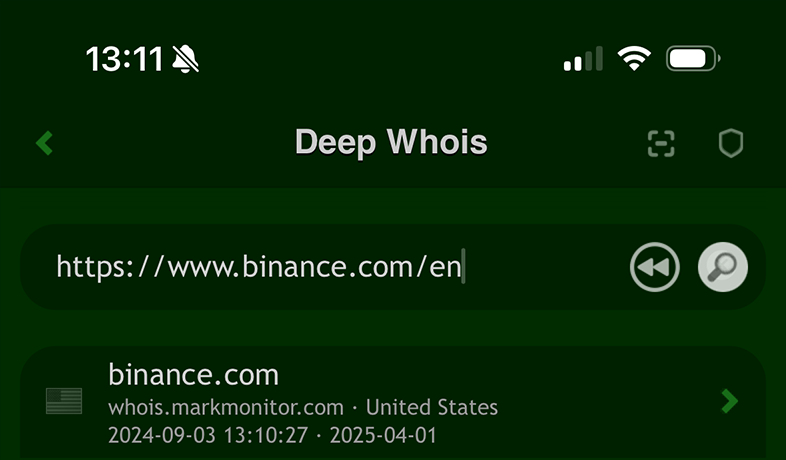

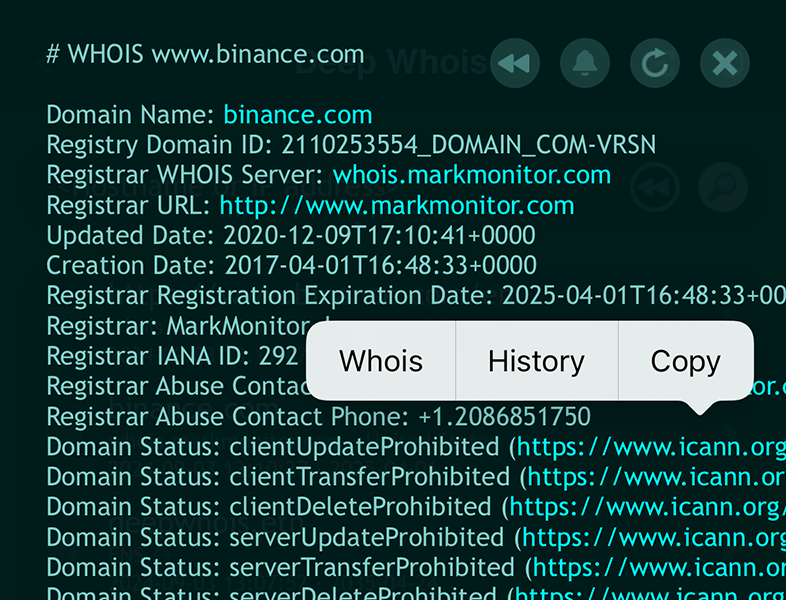

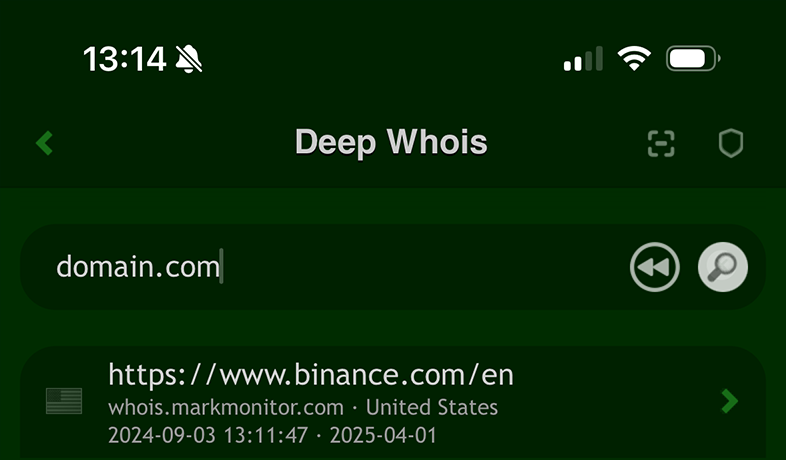

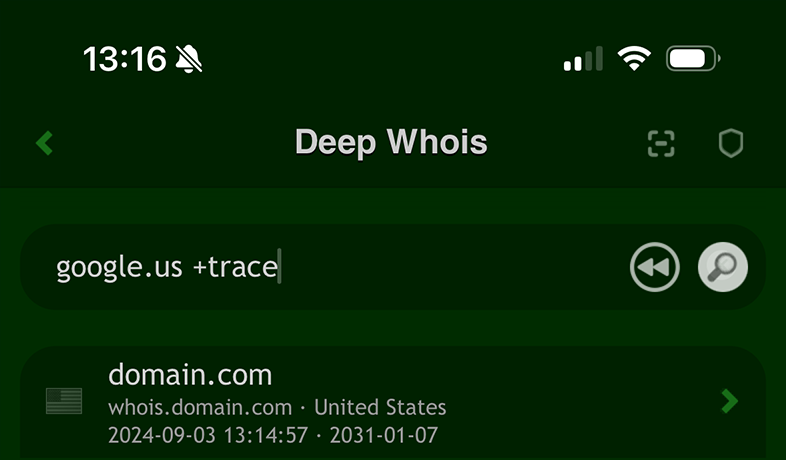

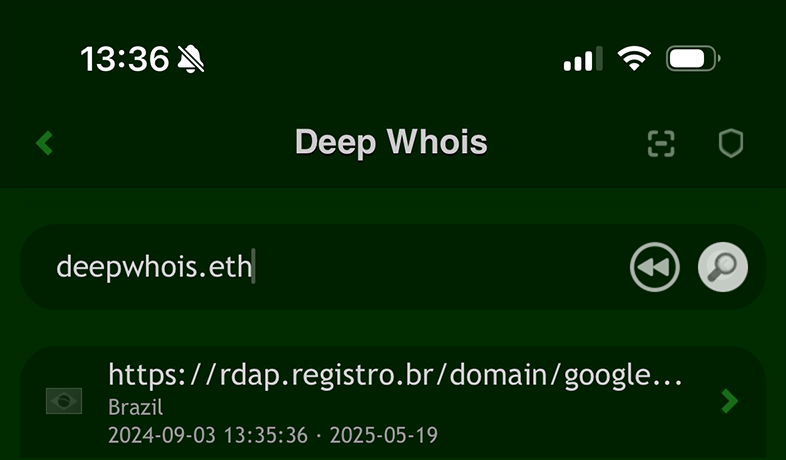

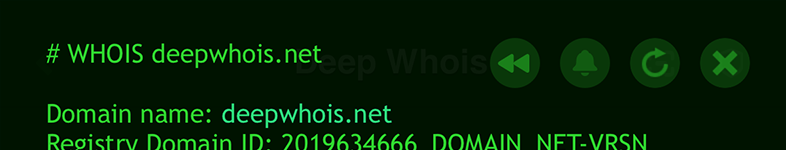

Använda Deep Whois på iOS:

Öppna Deep Whois-appen, skriv in domännamnet i sökfältet och tryck på knappen ”Lookup” för att hämta Whois-data.

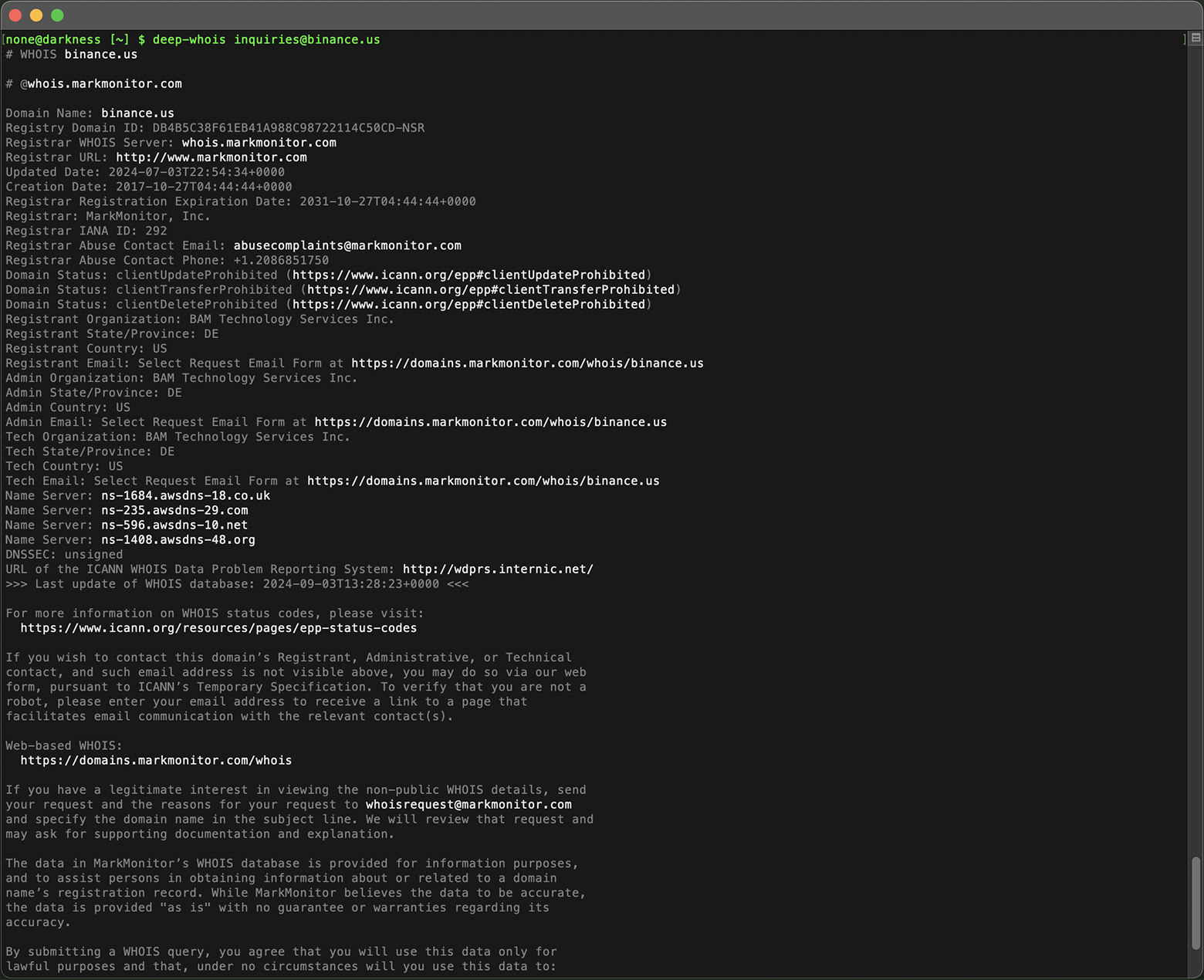

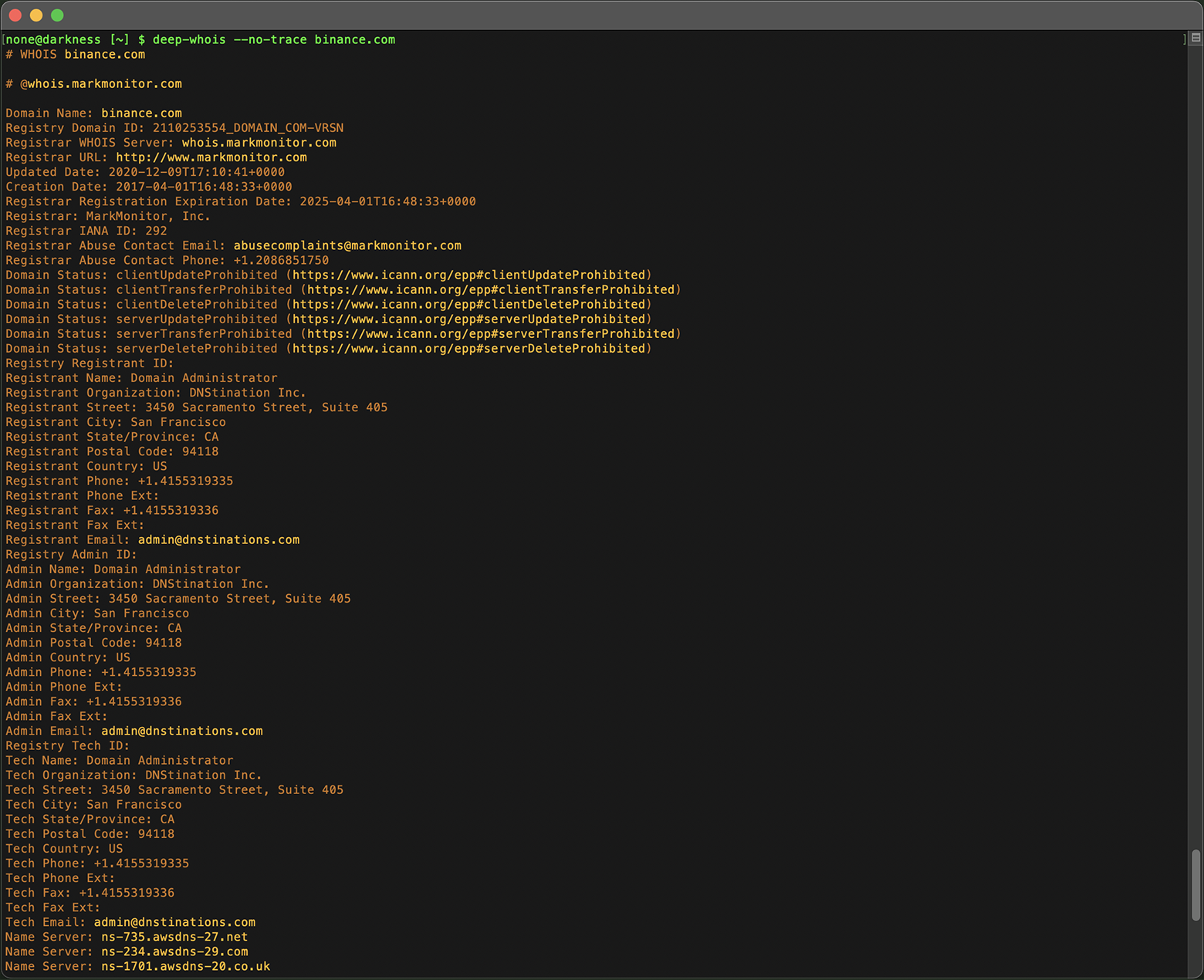

Använda Deep Whois i terminalen:

Kör följande kommando:

deep-whois binance.com

Den här grundläggande sökningen ger dig en ögonblicksbild av domänens aktuella status och de tekniska detaljer du behöver för vidare analys.

Bonus-tips:

#1: Whois-sökning med värdnamn, webblänk eller e-postadress

När du anger en domän i verktyget kan du använda flera olika format, vilket gör det enklare och smidigare att hämta Whois-data.

Förutom att skriva in domännamnet direkt kan du ange eller klistra in ett värdnamn, en webblänk/URL eller till och med en e-postadress.

Verktyget är utformat för att automatiskt extrahera rätt domännamn ur dessa indata och identifierar själv korrekt domän.

Dessa extra sätt att söka gör att du snabbt kan få fram information om en domän utan att manuellt behöva rensa bort delar av URL:er eller e-postadresser, vilket effektiviserar åtkomsten till Whois-data.

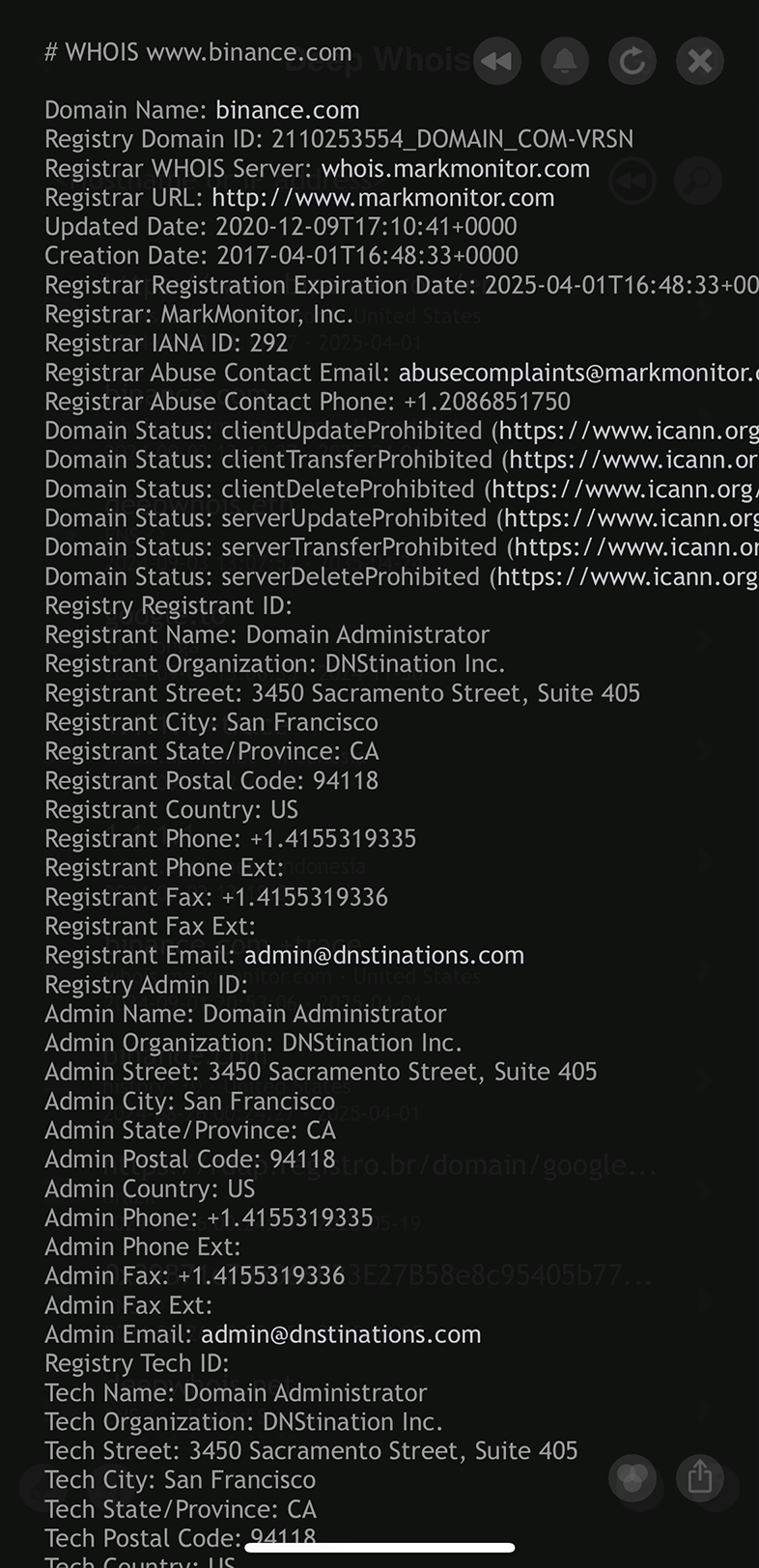

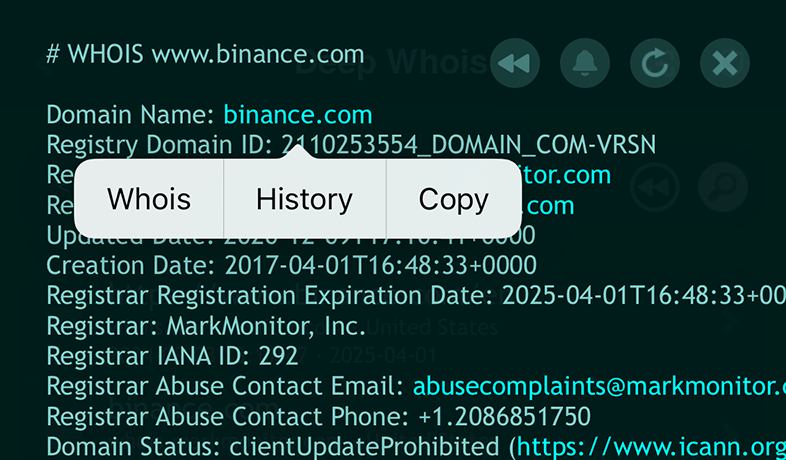

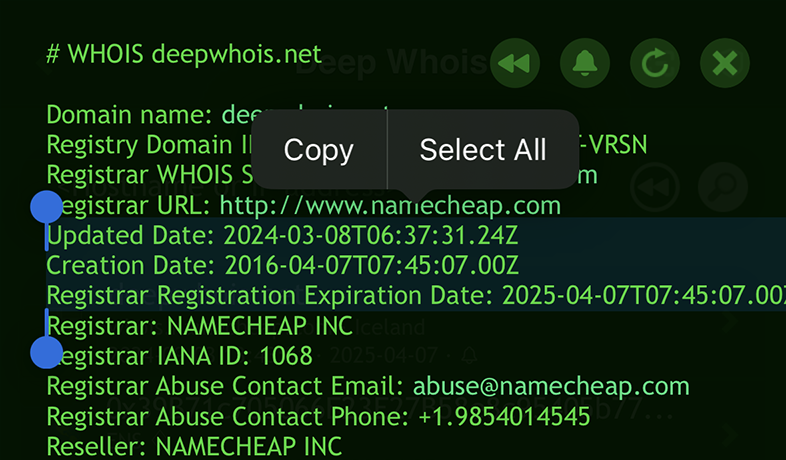

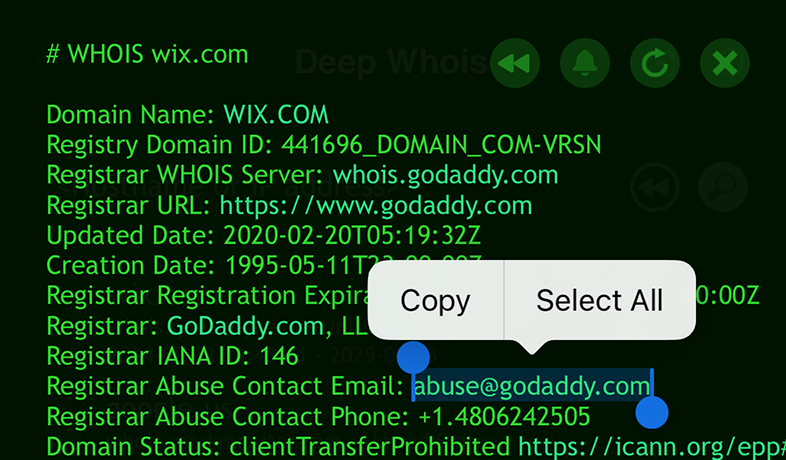

#2: Bekväm Whois-visning på iOS

På iOS kan du bläddra i Whois-information ungefär som på webbsidor, med klickbara länkar.

Appen känner automatiskt igen och markerar viktig information – domännamn, värdnamn, webblänkar, URL:er och e-postadresser – med en tydligare färg för att de ska bli lättare att uppfatta.

För att följa en sådan länk trycker du bara på den, så visas en kontextmeny.

Genom att välja ”Whois” i menyn kan du omedelbart göra en Whois-sökning för länken i fråga, vilket gör domänanalysen både intuitiv och effektiv.

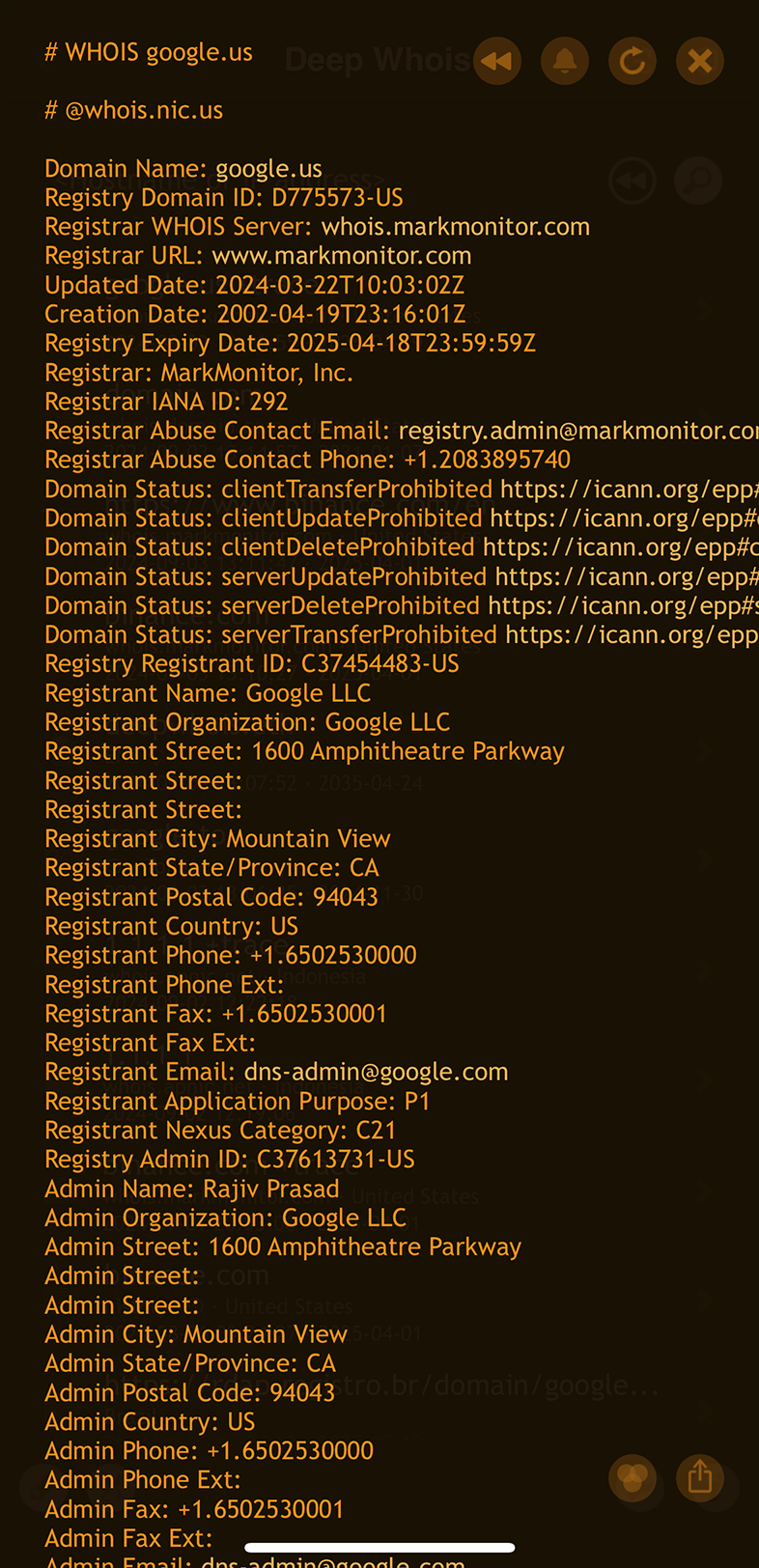

Steg #2: Verifiera domänägare och kontaktuppgifter

Att veta vem som äger en domän är avgörande – särskilt om du överväger att köpa den, är inblandad i en juridisk tvist eller vill säkerställa att domänen är registrerad på rätt organisation.

Whois-sökningar tillhandahåller den här informationen, såvida inte domänägaren har aktiverat integritetsskydd som döljer detaljerna.

Använda Deep Whois på iOS:

Ägaruppgifter ingår i Whois-datan om inte integritetsskydd är aktiverat.

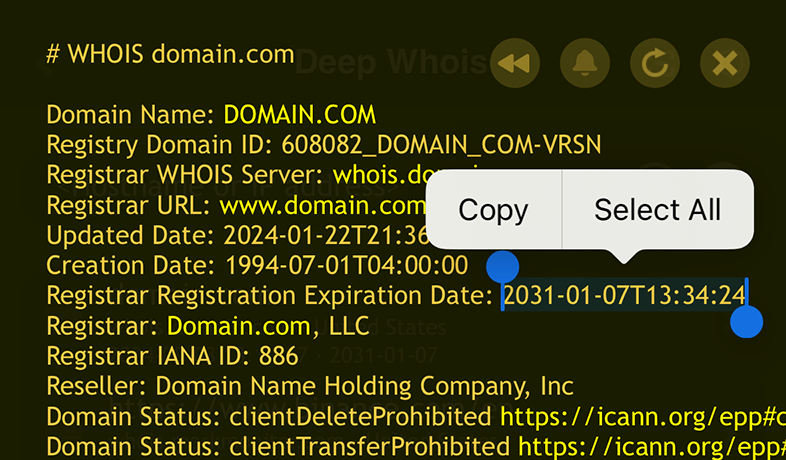

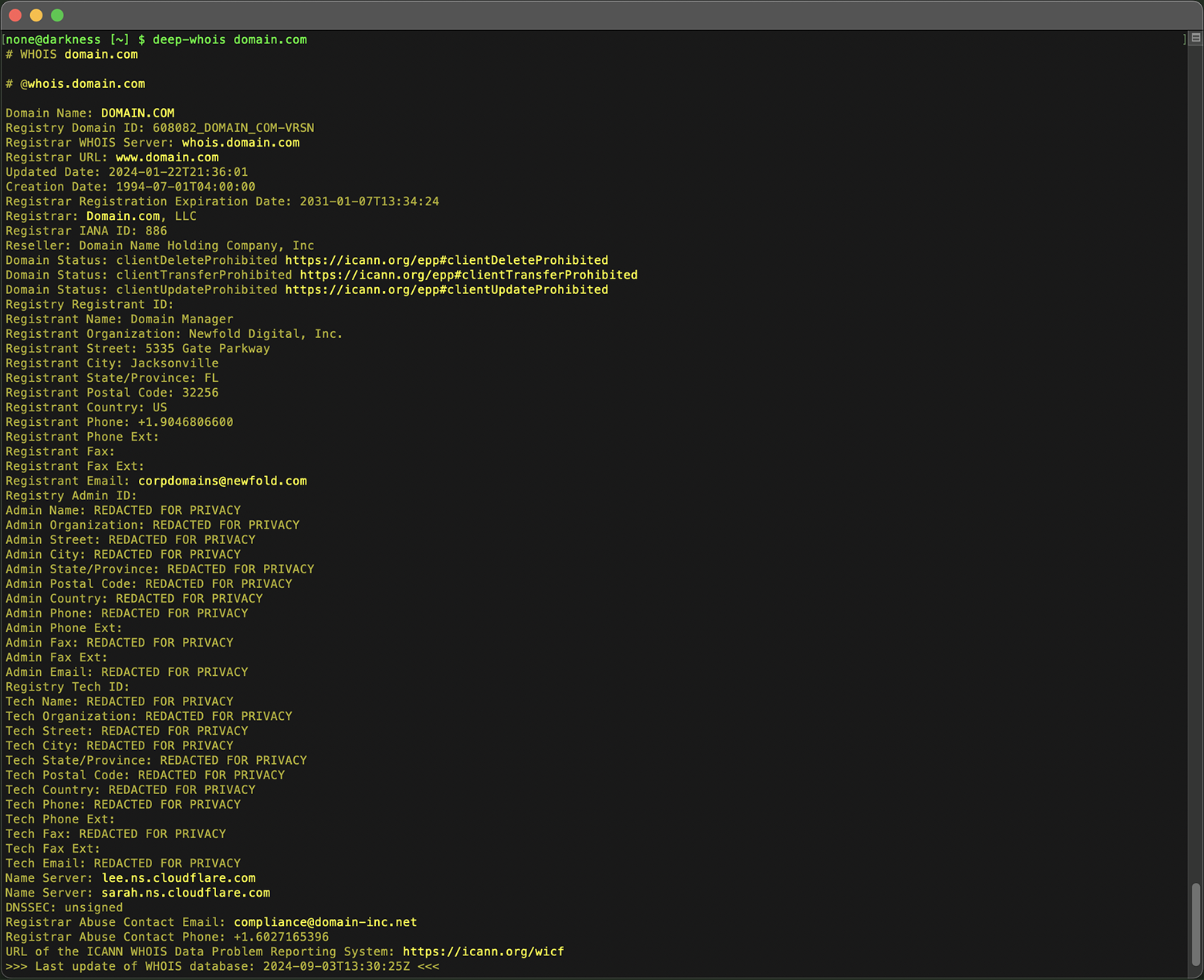

Använda Deep Whois i terminalen:

Använd samma grundläggande Whois-kommando för att se ägaruppgifterna:

deep-whois domain.com

Om integritetsskydd är aktiverat kan du behöva kontakta registrarens support direkt eller använda andra metoder för att identifiera den verkliga ägaren.

Bonus-tips:

#1: Avslöja dolda Whois-uppgifter med trace-alternativ

Även om domän- och ägaruppgifter döljs bakom sekretess-tjänster kan du ibland få fram mer information genom att fråga andra Whois-servrar i kedjan av förfrågningar.

På iOS kan du lägga till alternativet ”+trace” i förfrågan för att visa intermediära Whois-svar, där det ibland finns extra data som annars inte syns.

I terminalversionen är spårning aktiverad som standard, så intermediära Whois-data hämtas automatiskt.

Om du inte vill se dessa extra uppgifter kan du använda alternativet ”--no-trace” för att dölja dem.

Det här tillvägagångssättet är särskilt användbart i vissa domänzoner, till exempel .US, där ägaruppgifter enligt reglerna måste finnas med och inte får döljas helt.

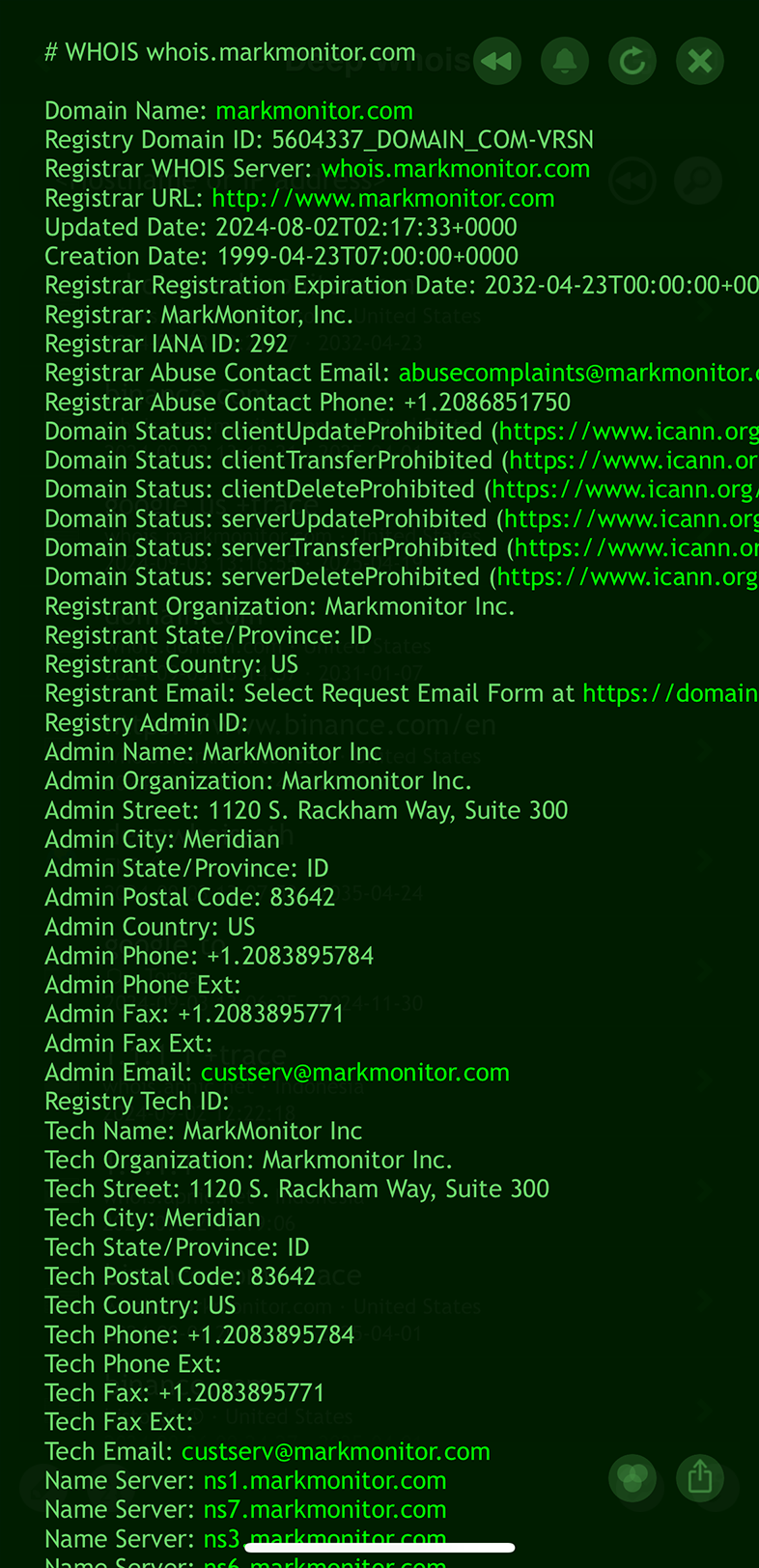

Steg #3: Analysera registrar, namnservrar och DNS

En enkel Whois-förfrågan innehåller ofta värdefull information om registrarens domän och vilka namnservrar som används.

Börja med att granska informationen om domänens registrar i Whois-svaret.

Om registrar till exempel är markmonitor.com kan en extra Whois-sökning på den domänen ge detaljerade kontaktuppgifter till registrarens organisation.

Använda Deep Whois på iOS:

Tryck bara på någon länk som rör registrar (Whois-server, webbplats eller e-post) och välj ”Whois”.

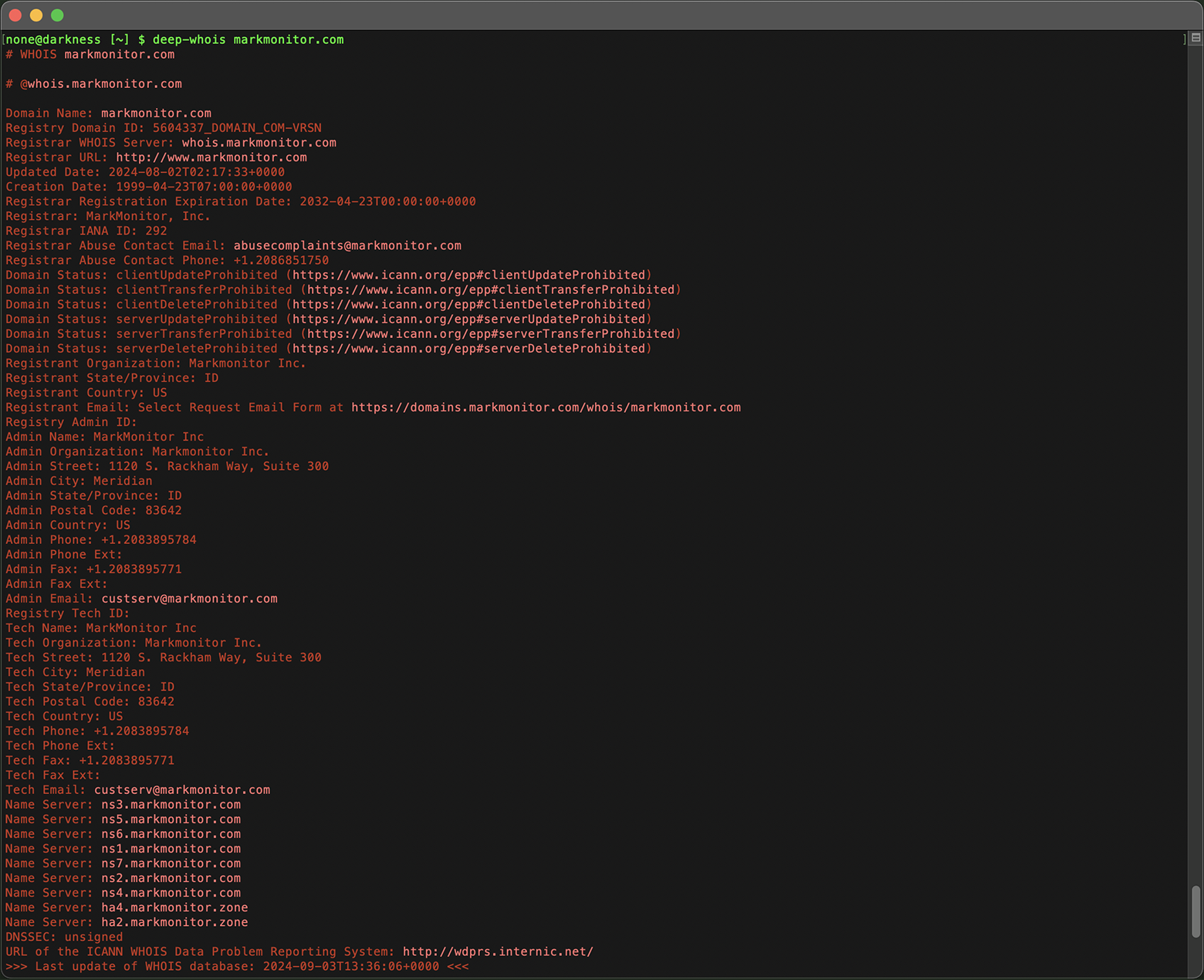

Använda Deep Whois i terminalen:

Kopiera registrarens domän, länk eller e-postadress och skicka den som argument till kommandoradsverktyget.

deep-whois markmonitor.com

Här kan du få fram administrativa, tekniska och abuse-kontakter som kan behövas om problem uppstår med domänen.

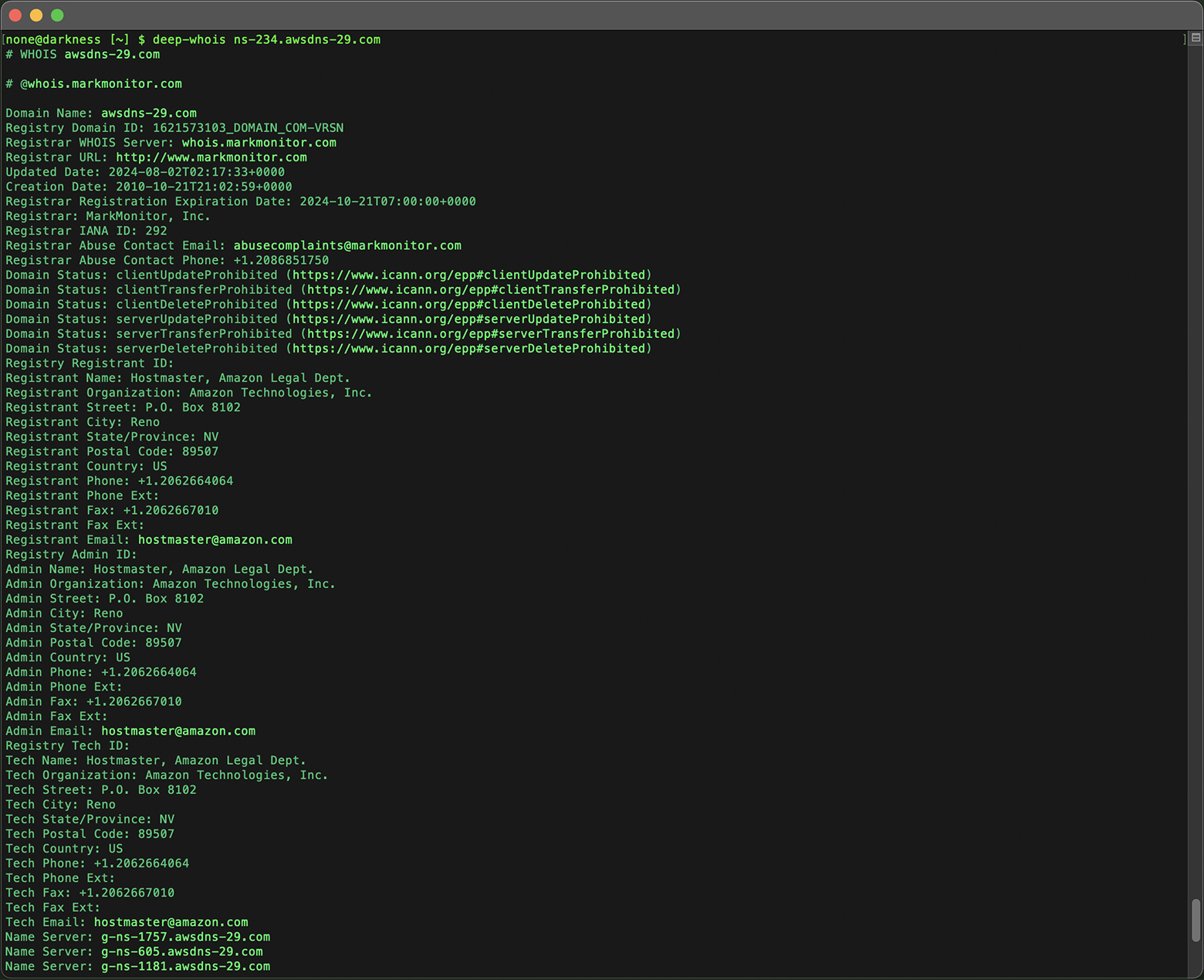

På samma sätt kan en Whois-sökning på en namnserver (t.ex. ns-234.awsdns-29.com) ge viktig information om hosting-leverantören, inklusive namn och kontaktuppgifter.

deep-whois ns-234.awsdns-29.com

Namnservrar är avgörande för domänens funktion, eftersom de styr trafiken till rätt webbservrar. Därför är det viktigt att förstå deras roll i domänens infrastruktur.

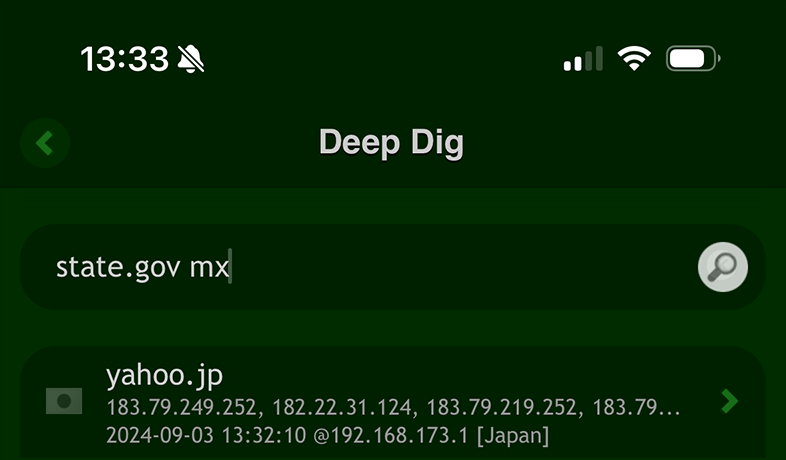

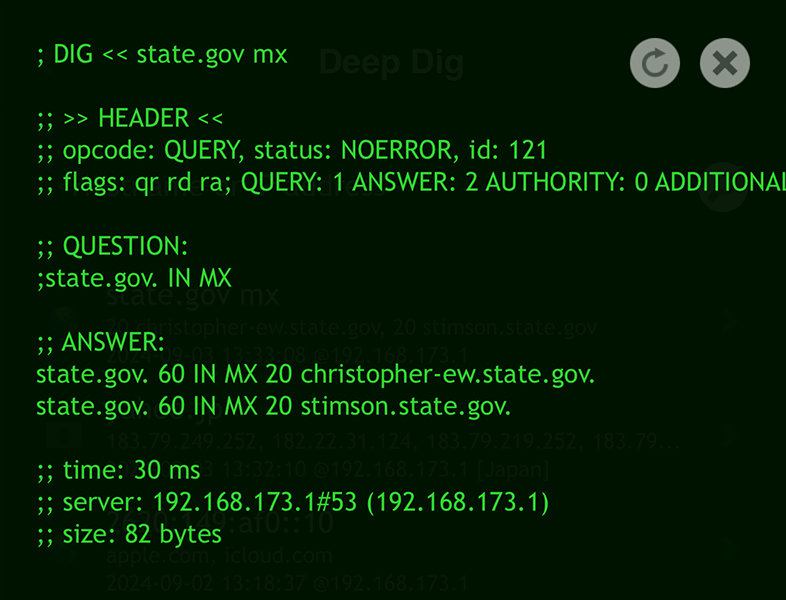

Steg #4: Undersök webb- och e-posthosting

Spåra den fysiska platsen för webb- och e-postservrar

För att ta reda på var webbplatsens servrar faktiskt står kan du följa en enkel metod med verktyg på iOS eller i terminalen.

Börja med att slå upp domänen till dess IP-adress.

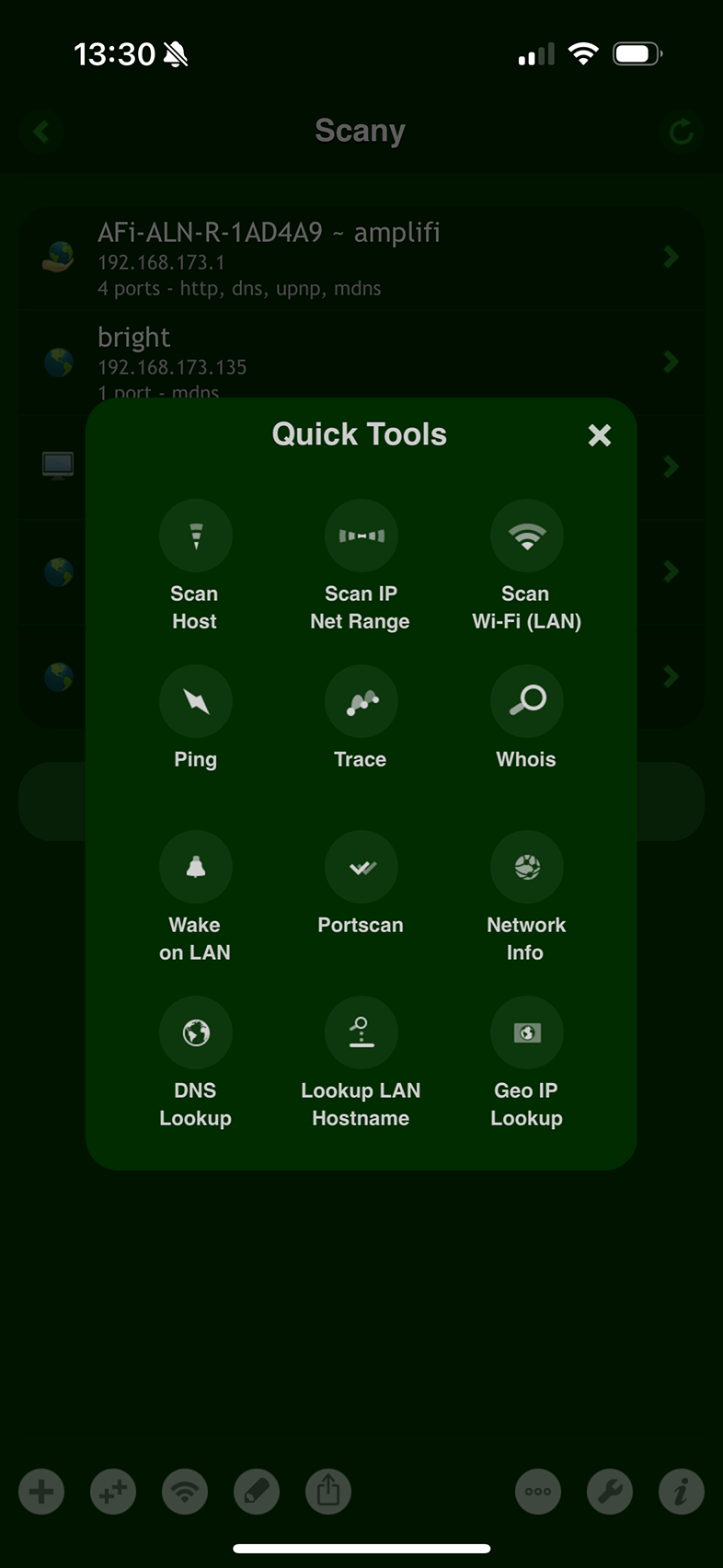

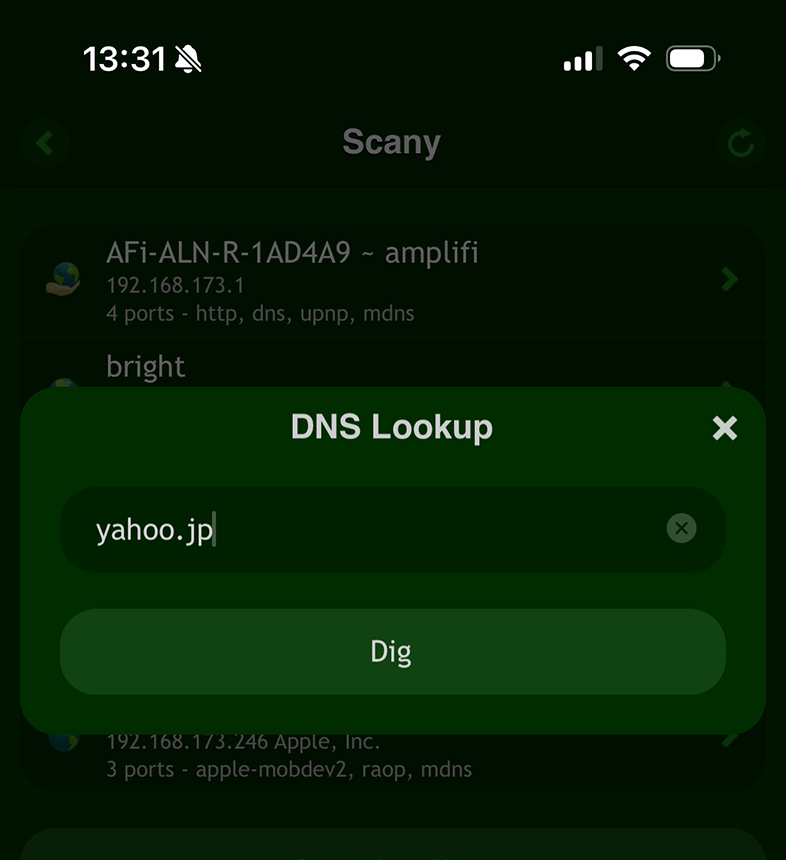

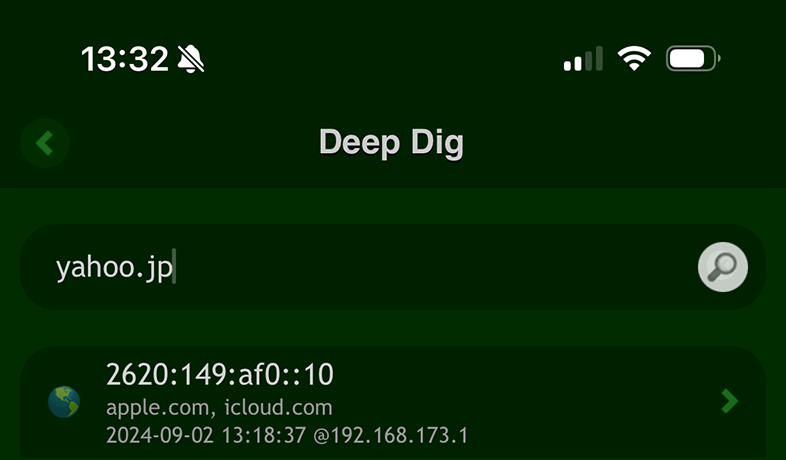

på iOS:

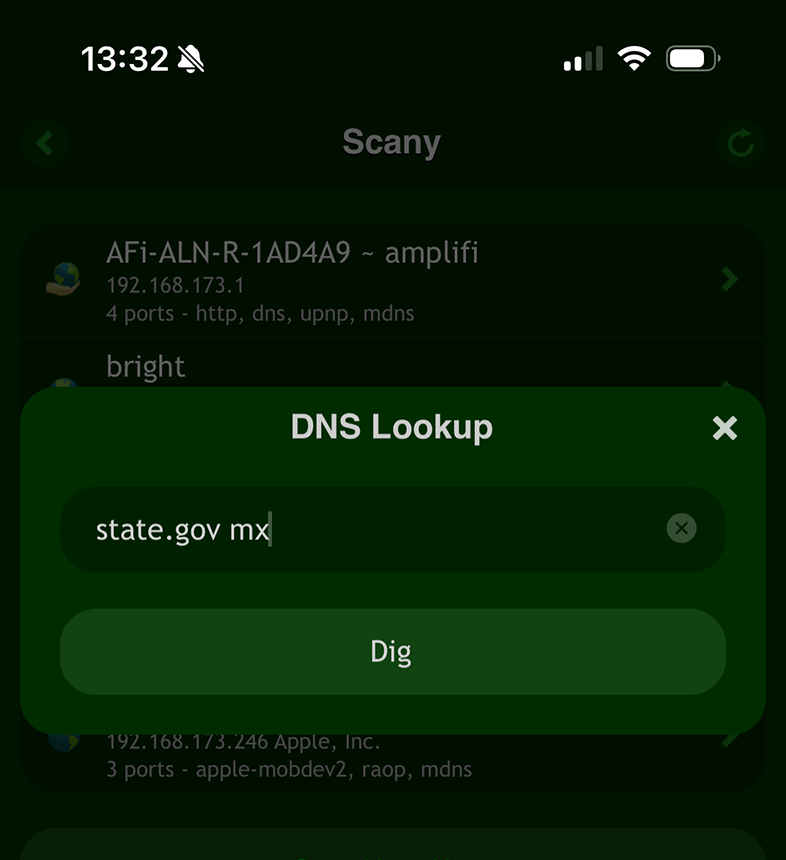

Använd verktyget ”DNS Lookup” i appen ”Scany”.

Eller använd helt enkelt appen ”Deep Dig”.

i terminalen:

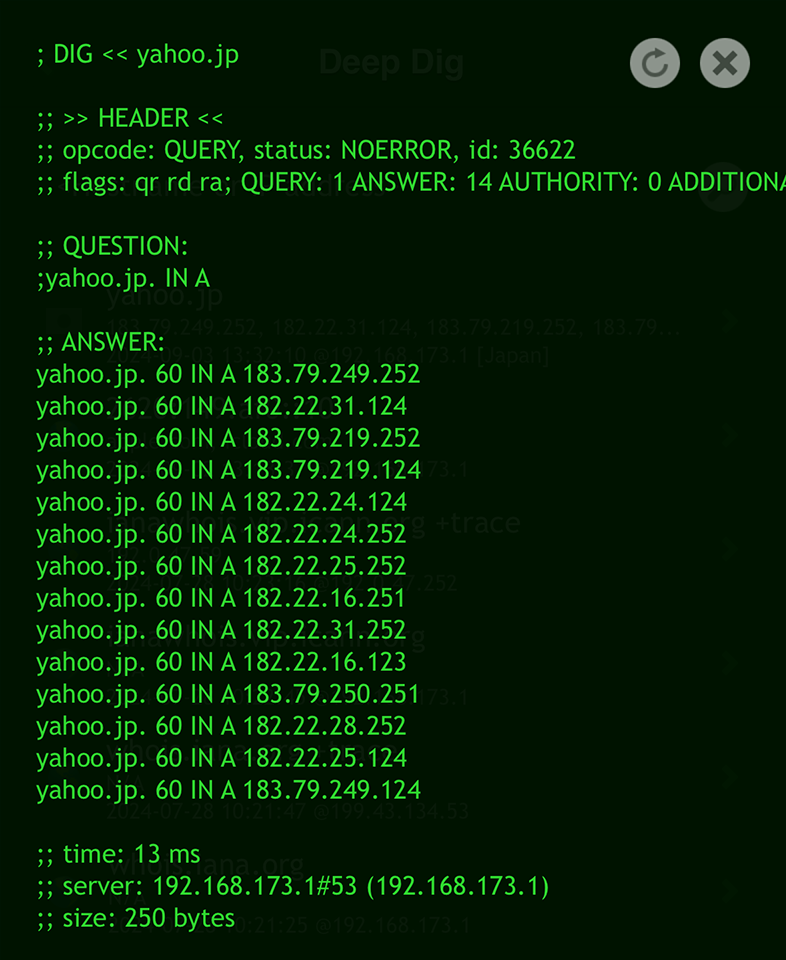

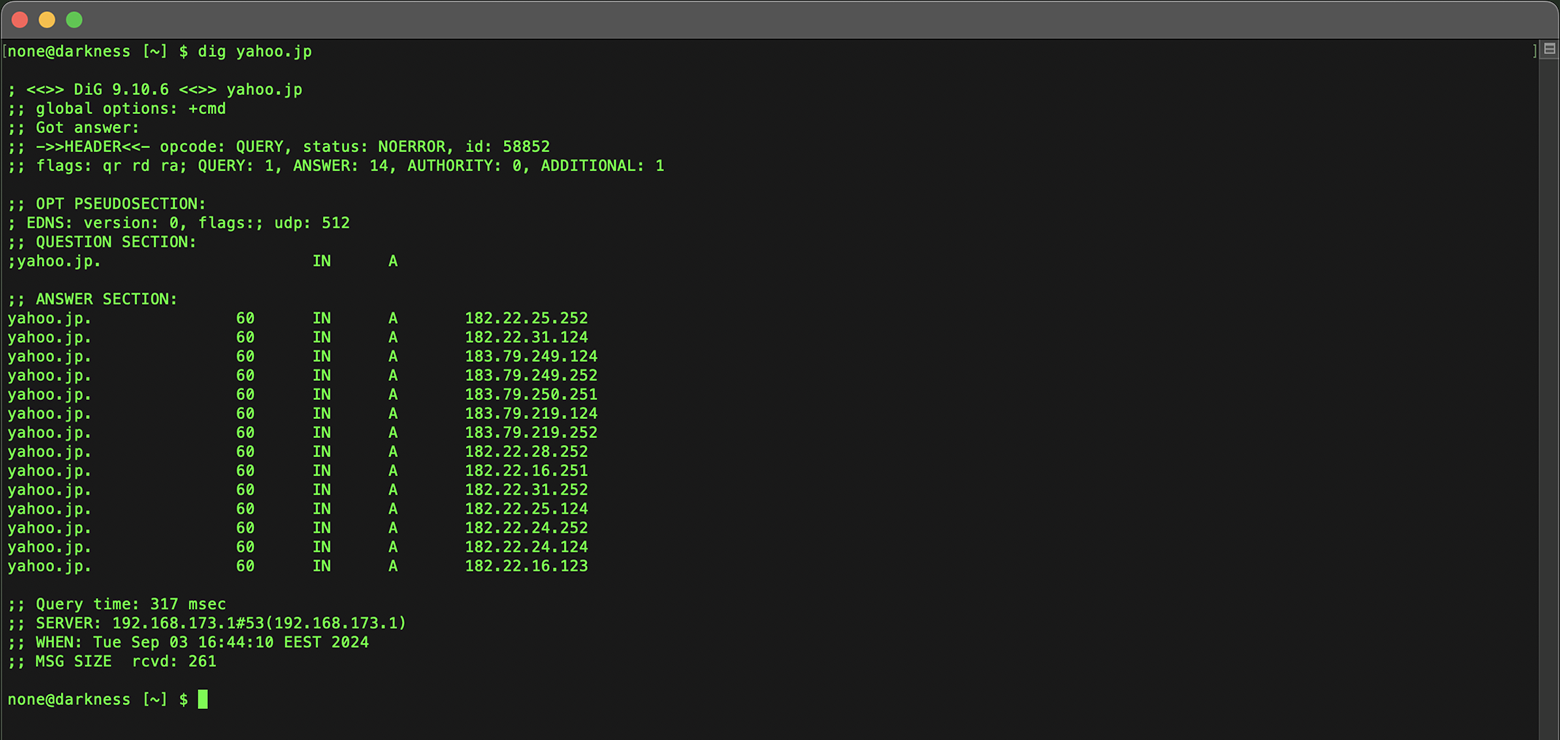

Använd kommandot ”dig” och ange domänen som argument:

dig yahoo.jp

På samma sätt kan du söka efter e-postservrar genom att lägga till ”mx” i förfrågan i Scany eller Deep Dig på iOS, eller i ”dig”-kommandot i terminalen.

På så sätt får du fram IP-adresserna som domänen pekar på – ett avgörande steg för att identifiera var servrarna finns.

När du väl har IP-adressen kan du göra en fullständig utredning genom att köra en Whois-sökning på själva IP-adressen.

En IP-Whois-förfrågan ger detaljerad information om webb- eller e-posthosting, inklusive servernas geografiska placering, ansvarig organisation och kontaktuppgifter.

Den här metoden låter dig kartlägga den fysiska infrastrukturen bakom en domän, webbplats eller e-posttjänst och förstå var servrarna faktiskt står.

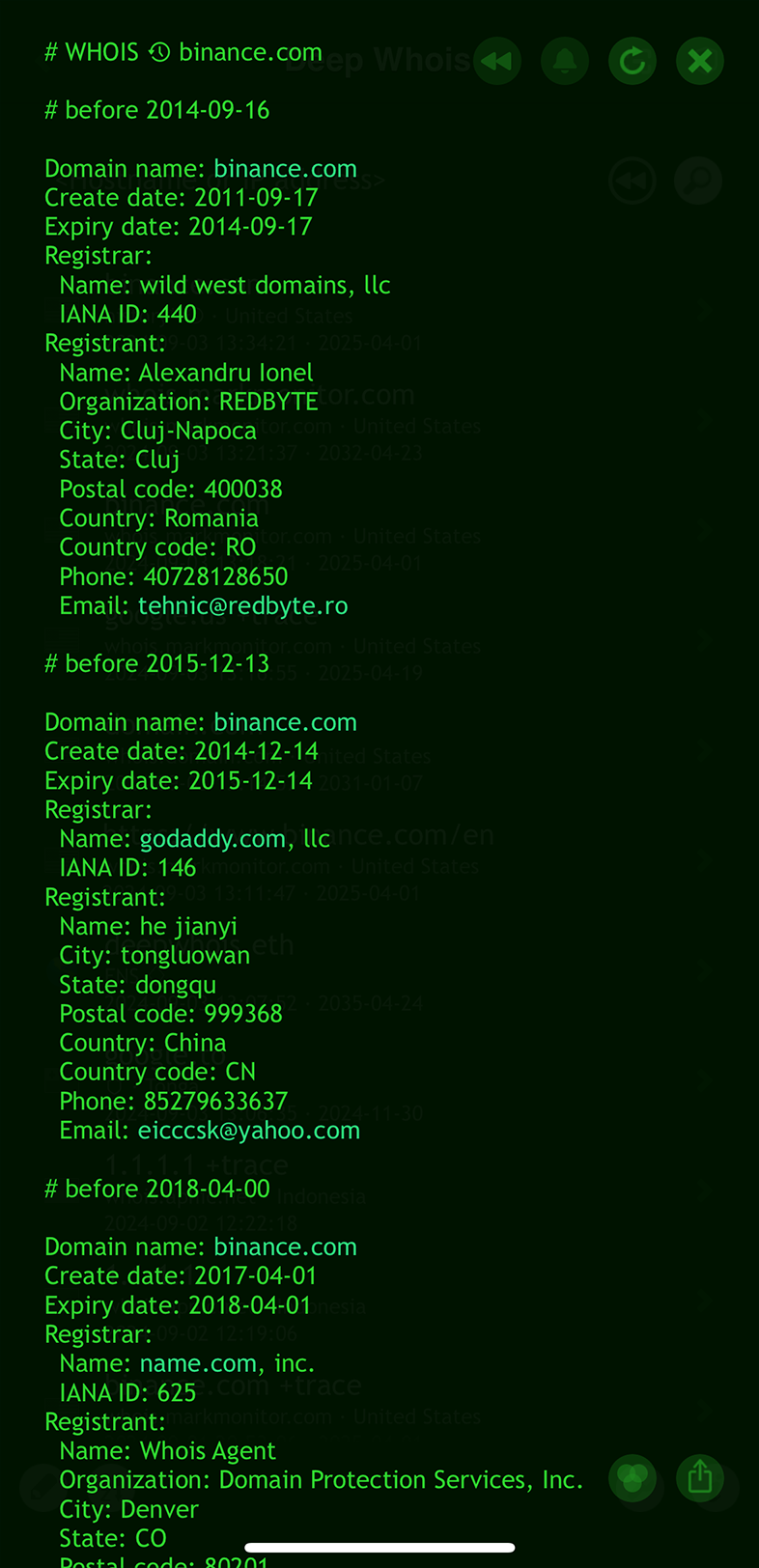

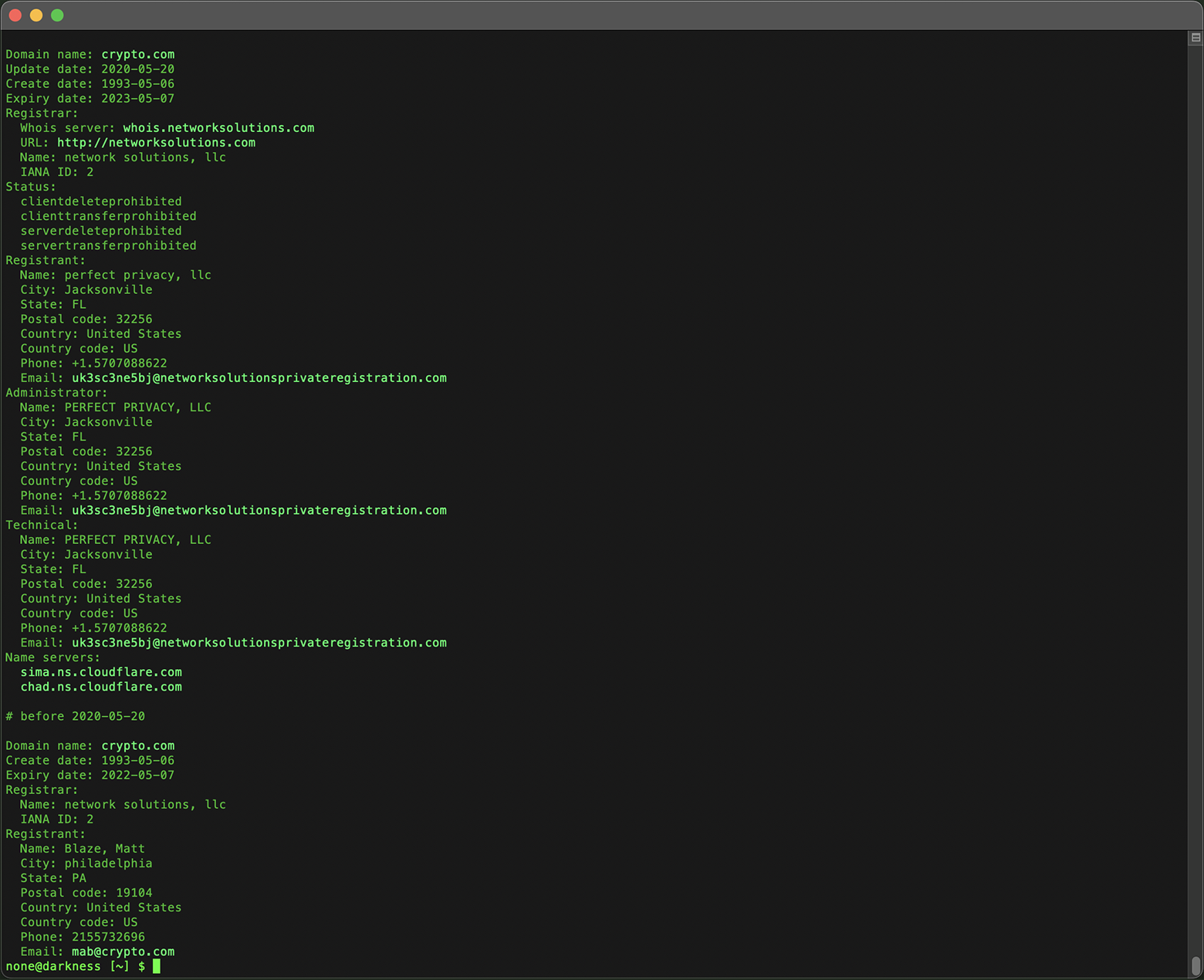

Steg #5: Granska historiska Whois-data

Domäner byter ofta ägare med tiden, och att förstå domänens historiska sammanhang kan vara minst lika viktigt som att känna till dess nuvarande status.

Historiska Whois-data gör det möjligt att se tidigare ägare, ändringar av namnservrar och andra viktiga händelser som kan påverka domänens rykte eller värde.

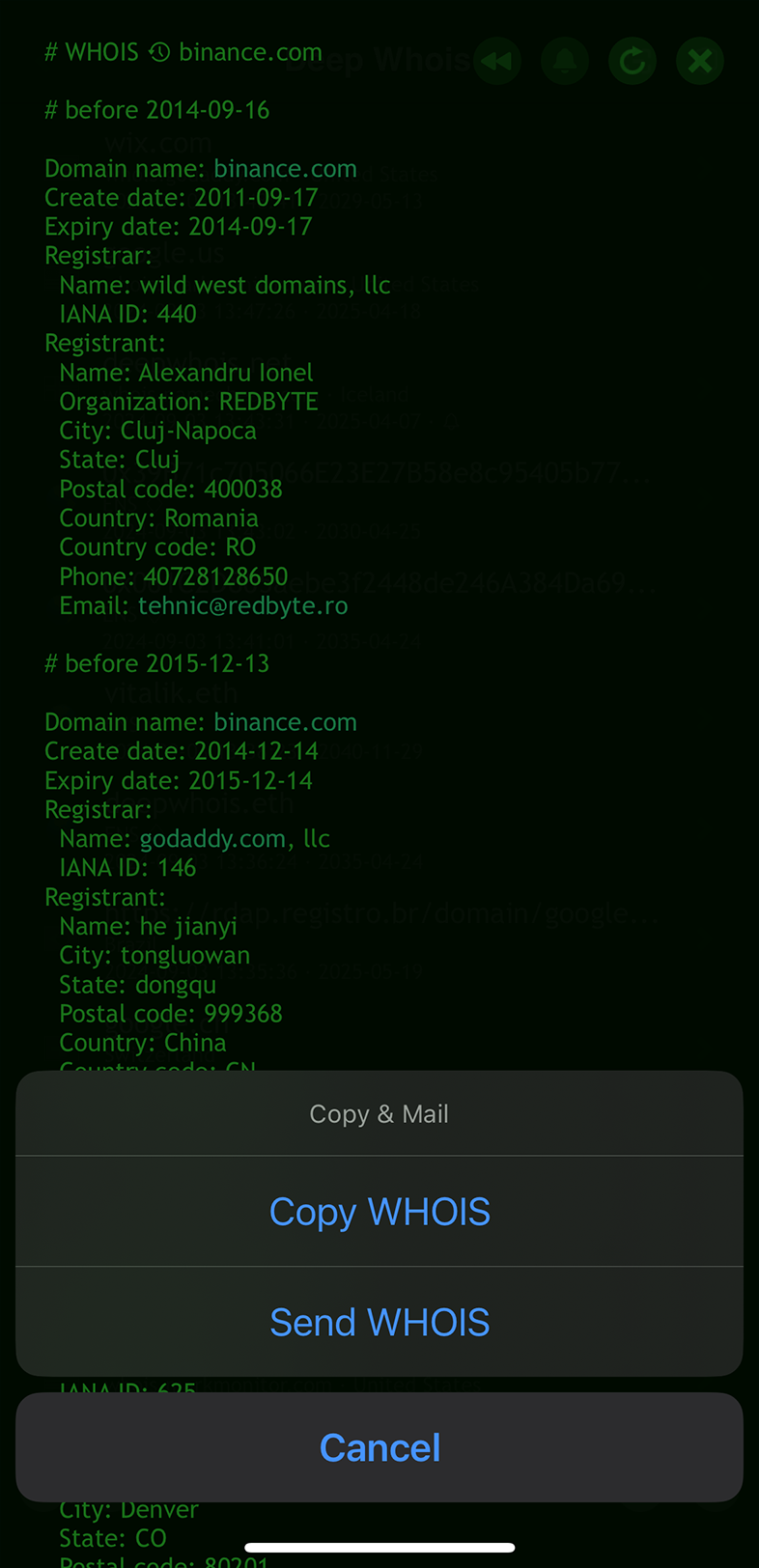

Använda Deep Whois på iOS:

Tryck på knappen ”Rewind” för att få tillgång till historiska Whois-poster för domänen.

Du kan också använda ”Rewind”-knappen på appens startsida.

Av historiska Whois-data för binance.com på iOS ser vi att domänen tidigare ägdes av någon annan än dagens ägare (Binance).

Det här visar domänens ägarhistorik före Binance tog över, vilket är viktigt för att förstå dess bakgrund och utveckling.

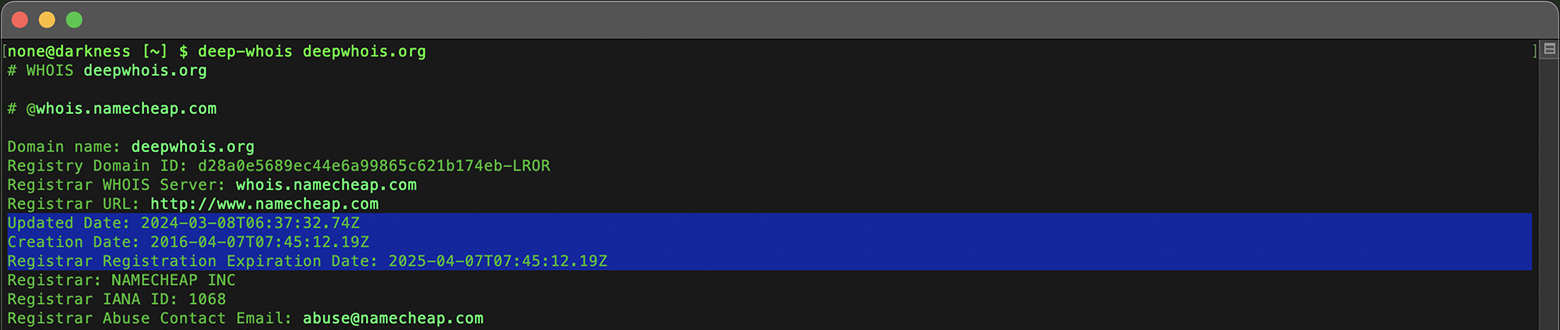

Använda Deep Whois i terminalen:

Använd parametern ”@history” eller förkortningen ”@h” för att visa historiska data:

deep-whois @history crypto.com

Av de historiska Whois-uppgifterna för crypto.com i terminalen ser vi att domänen först ägdes av en annan person och senare såldes till nuvarande ägare för miljontals dollar.

Det ger värdefull insikt i domänens historik och större ägarförändringar.

Historiska Whois-data är särskilt användbara när du bedömer domäner inför ett köp eller utreder potentiella säkerhetsproblem.

Steg #6: Hämta RDAP-data för fördjupad information

Registration Data Access Protocol (RDAP) är ett modernare och mer strukturerat protokoll som tagits fram för att ersätta klassisk Whois.

RDAP är särskilt användbart för domäner under nyare TLD:er eller sådana som migrerat från Whois, och ger extra information som statuskoder, säkra åtkomstnivåer och bättre stöd för internationaliserade domännamn (IDN).

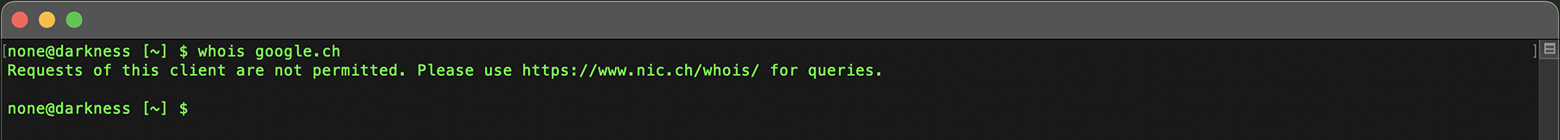

Begränsningar hos standard-Whois-klienter

I takt med att RDAP sprids går fler domänzoner ifrån klassisk Whois, vilket gör dem otillgängliga för äldre Whois-klienter som saknar RDAP-stöd.

Detta innebär att standard- och enklare Whois-klienter inte kan hämta Whois-data för dessa domäner och därför blir begränsade i sin funktion.

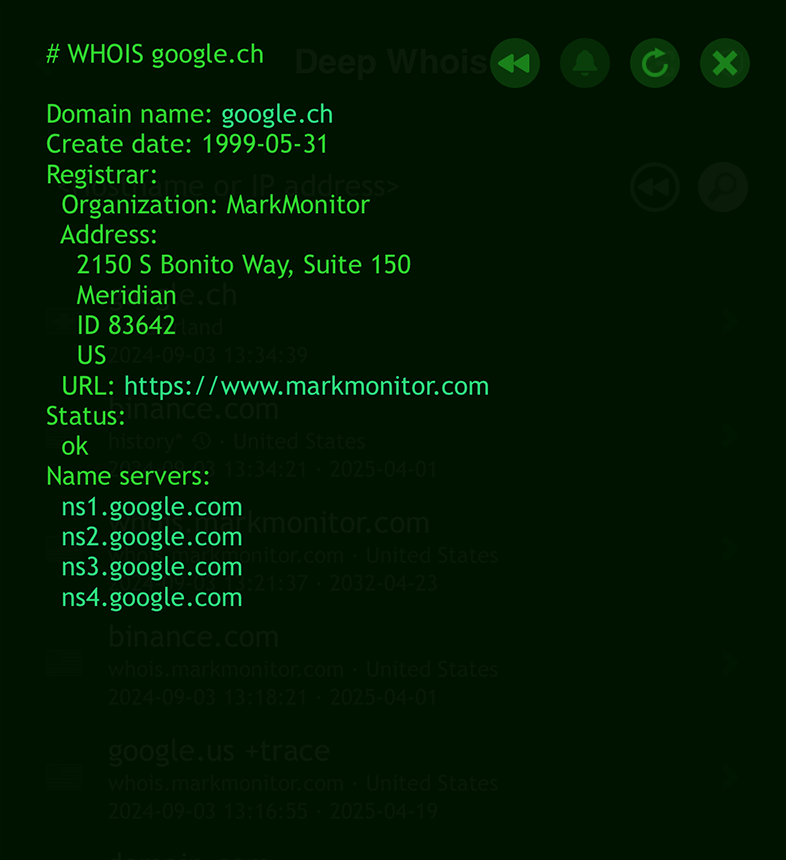

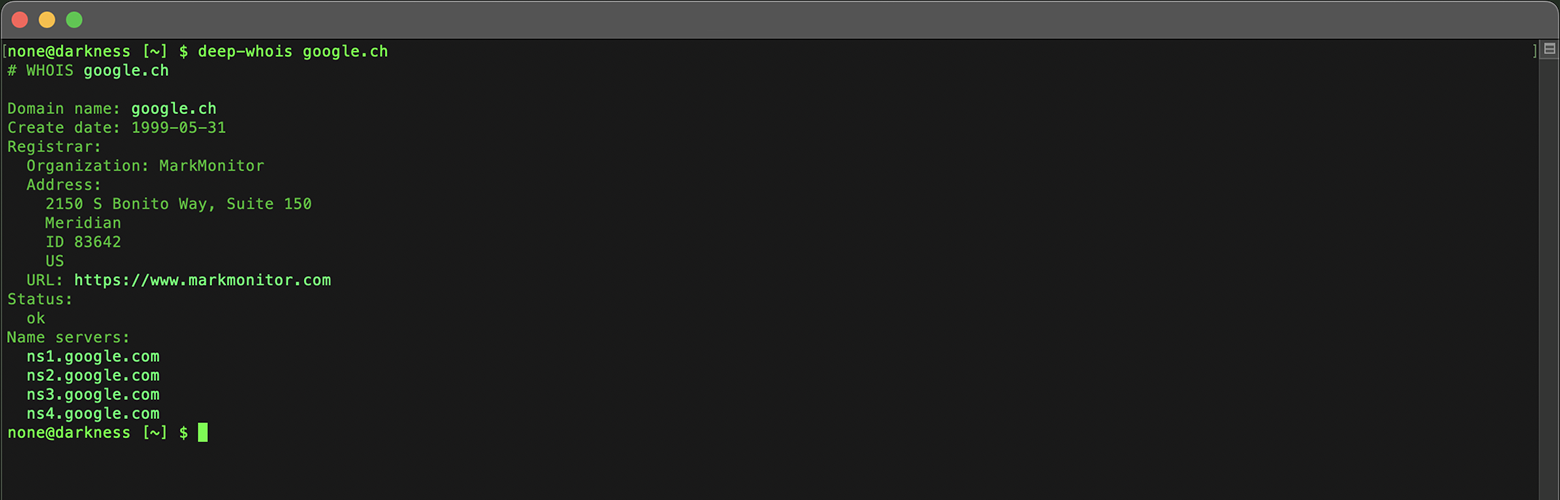

Sömlösa RDAP-förfrågningar i Deep Whois

I både iOS-appen Deep Whois och terminalverktyget hanteras RDAP-förfrågningar för domäner som migrerat till RDAP, som .CH, automatiskt och sömlöst.

Användaren behöver inte ange några speciella flaggor eller kommandon.

Skriv bara in domännamnet som vid en vanlig Whois-förfrågan.

deep-whois google.ch

Deep Whois känner av när en domän kräver RDAP och gör automatiskt förfrågan med rätt protokoll.

Därmed får du alltid rätt och uppdaterade registreringsuppgifter, oavsett om domänen fortfarande använder klassisk Whois eller har gått över till RDAP.

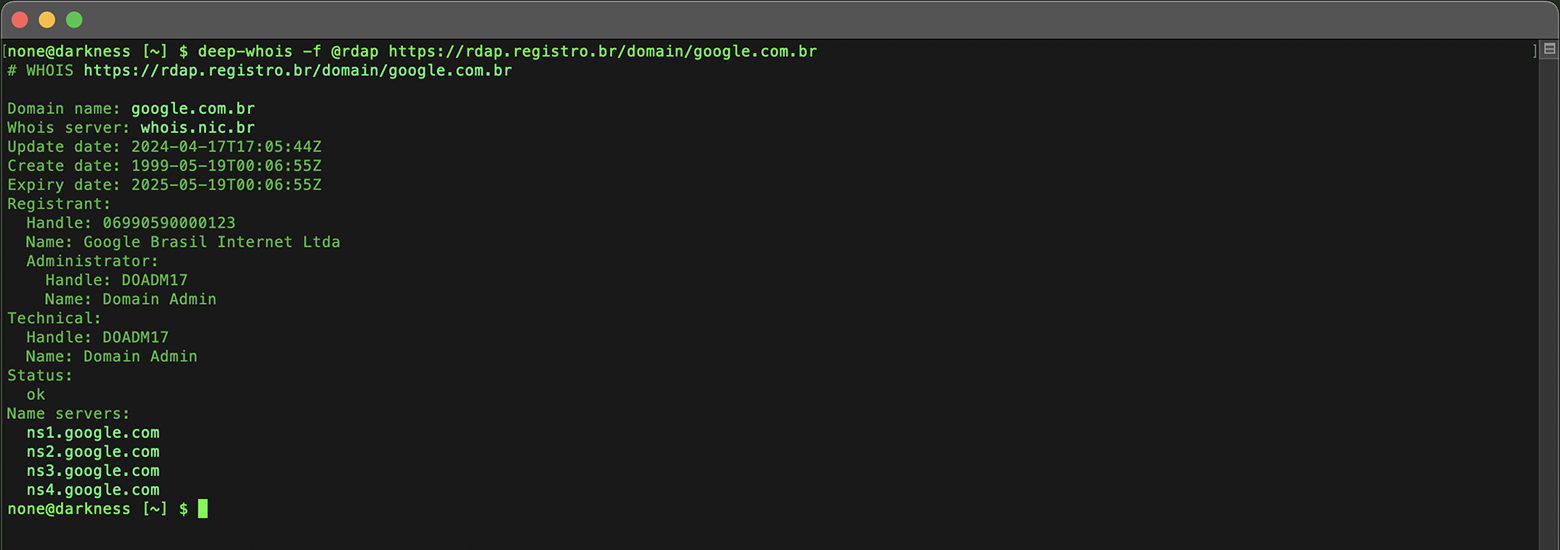

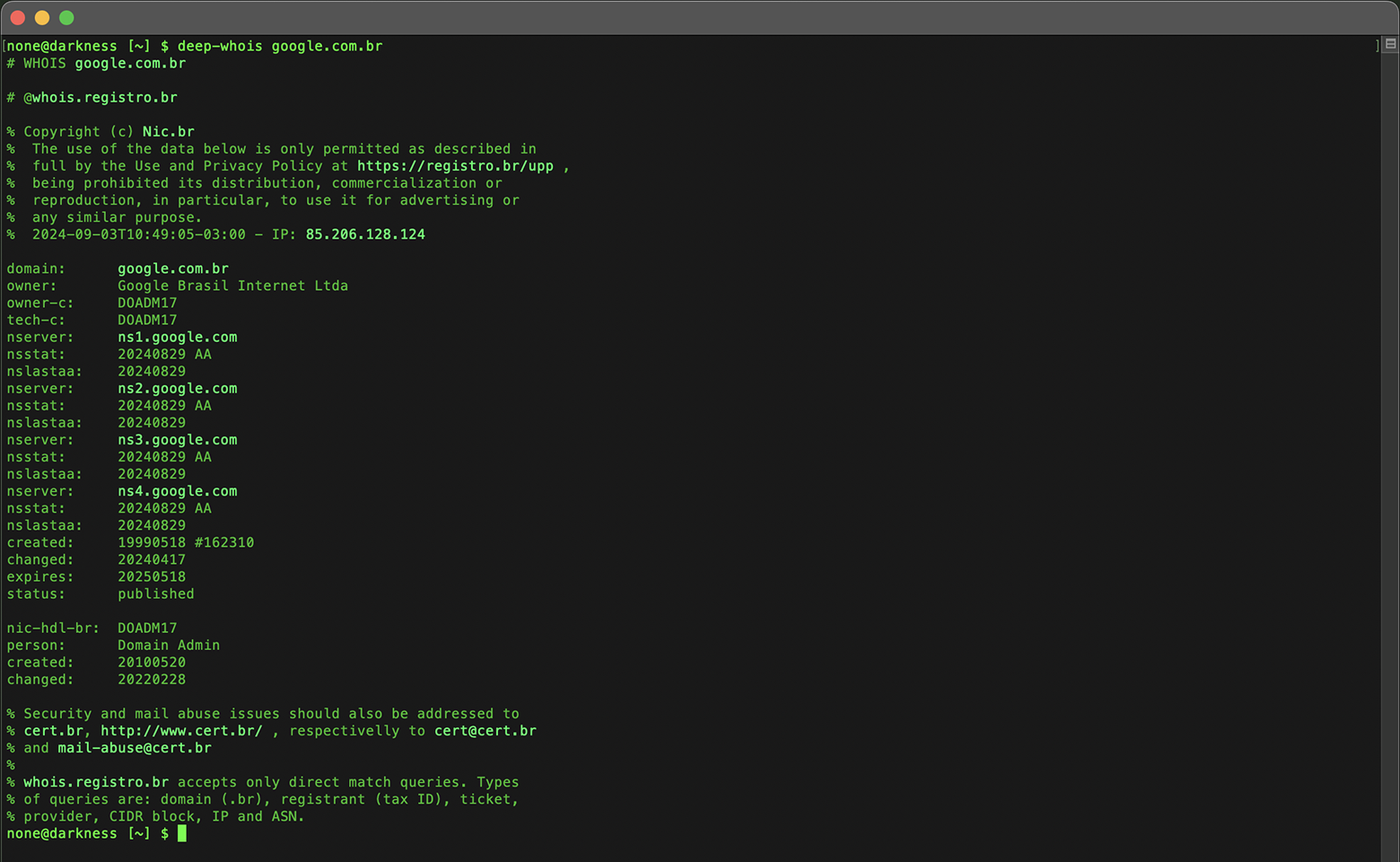

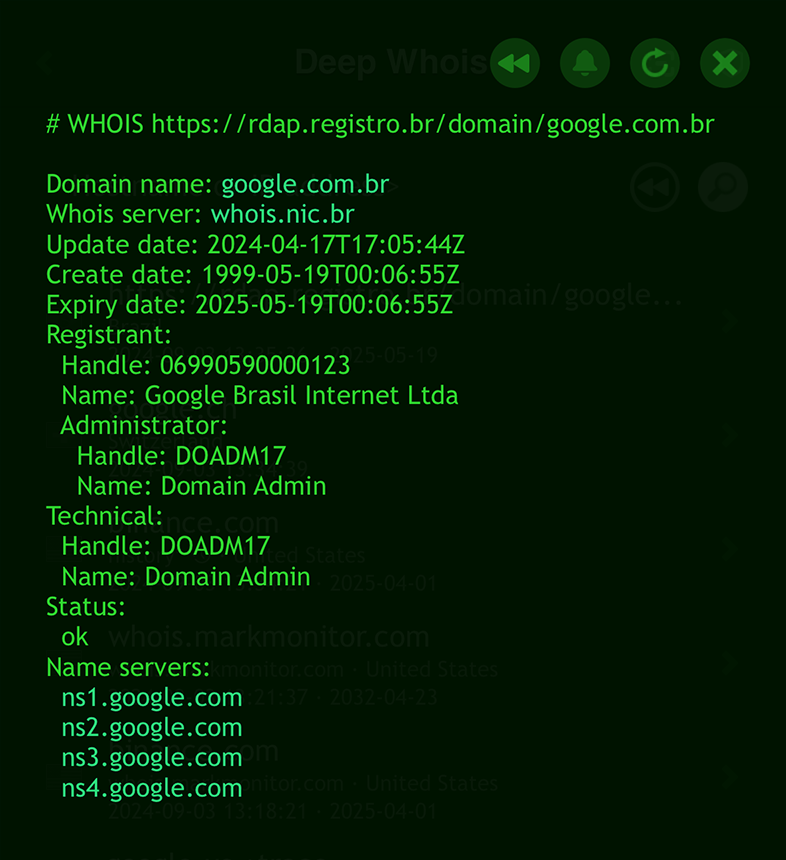

Explicit RDAP-sökning

Utöver automatisk hantering kan du i Deep Whois även uttryckligen göra RDAP-förfrågningar mot domäner som stöder det.

Det här är användbart när du vill vara säker på att hämta data direkt från en RDAP-server eller när du gör en mer avancerad utredning.

I Deep Whois kan du använda alternativet ”@rdap” tillsammans med ”-f” för att tvinga en RDAP-sökning och få detaljerad, strukturerad data direkt från RDAP-källan.

För .BR-domäner är RDAP det enda sättet att få exakta tider (på sekundnivå) för registrering, ändringar och utgångsdatum.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

Den klassiska Whois-tjänsten, som fortfarande stöds, visar samma information endast med dagsnoggrannhet, utan exakt tidpunkt.

För domäner som .MS är datan från Whois och RDAP i stort sett likvärdig.

I enstaka fall, som för microsoft.ms, kan RDAP ändå innehålla extra detaljer (till exempel faxnummer) som inte alltid finns med i Whois-svaret.

Även när uppgifterna i stort sett överensstämmer fungerar RDAP som ett bra alternativ när primär Whois-server inte svarar, så att du ändå kan hämta nyckelinformation om domänen.

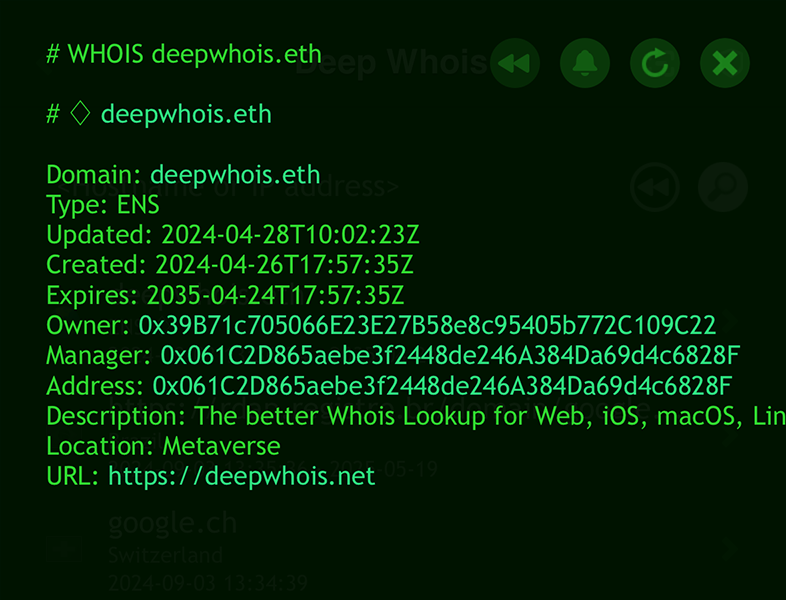

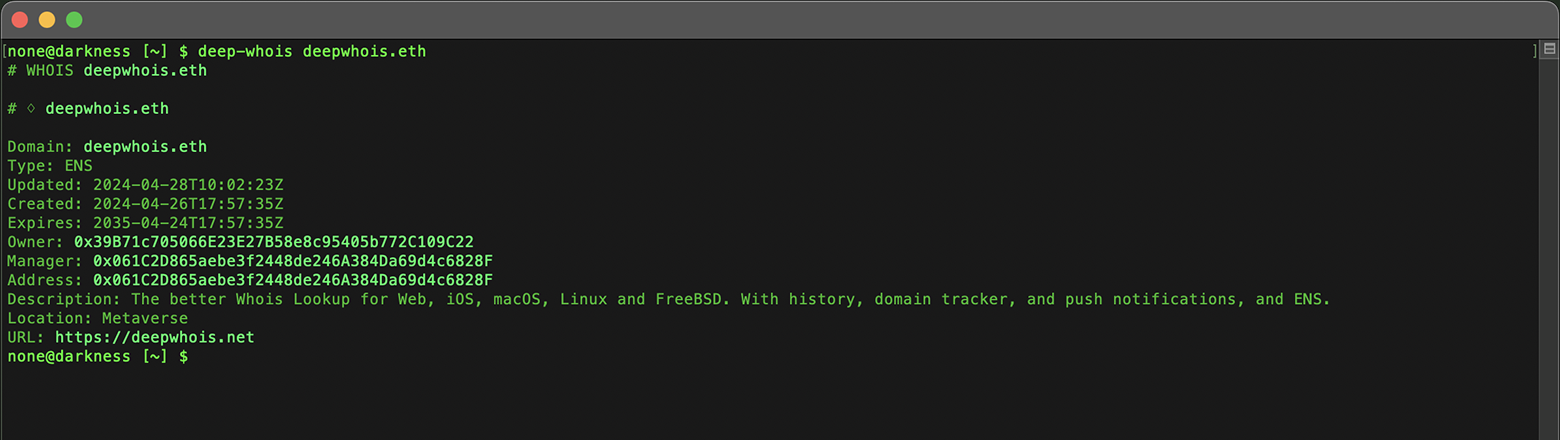

Steg #7: Hämta ENS-data för Ethereum- och DNS-domäner

Ethereum Name Service (ENS) gör det möjligt att registrera mänskligt läsbara domännamn i Ethereum-blockkedjan.

ENS är tänkt att koppla enkla, lättkomna namn – till exempel domännamn – till Ethereum-adresser och tvärtom.

Det gör det enklare att hantera Ethereum-adresser genom minnesvänliga namn och förenklar transaktioner och interaktioner i blockkedjan.

Om domänen du undersöker är kopplad till ENS kan dessa uppgifter avslöja plånboksadresser, smarta kontrakt och annan on-chain-information.

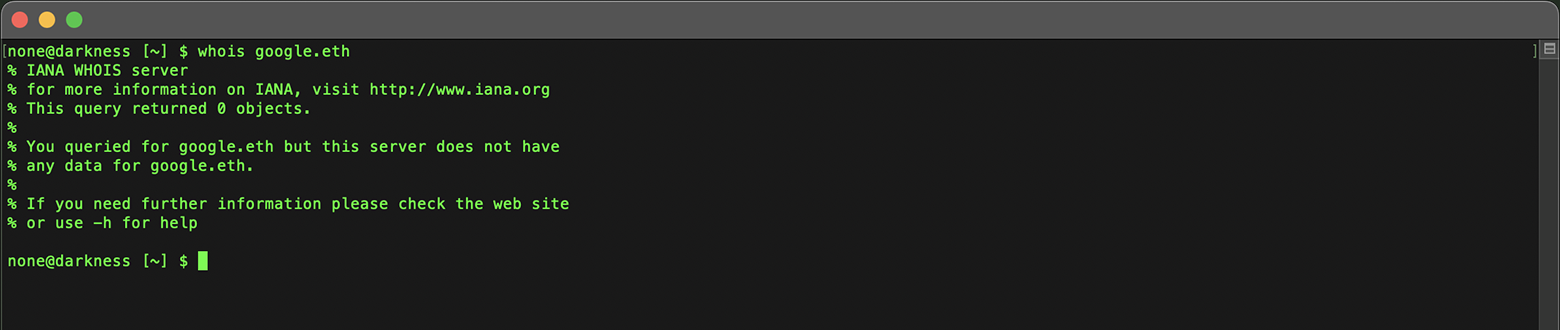

Begränsningar hos vanliga Whois-klienter

Standard- och enklare Whois-klienter kan inte hämta data för ENS-domäner som slutar på .ETH.

Dessa klienter är byggda för klassiska DNS-system och saknar stöd för blockkedjebaserade namntjänster som ENS.

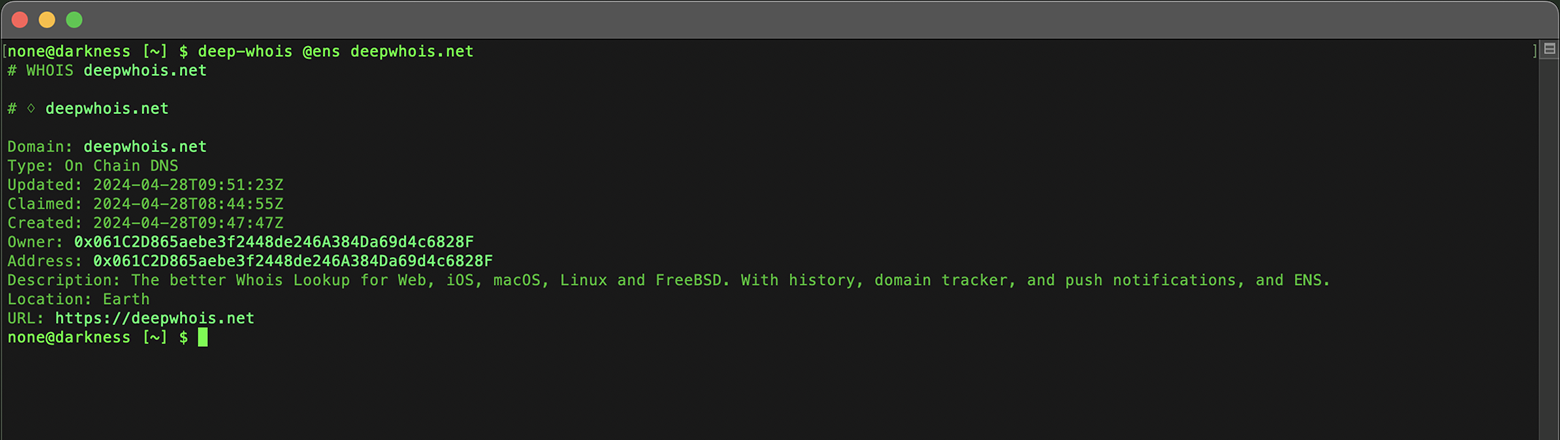

ENS-sökning i Deep Whois

Med Deep Whois-appen på iOS eller terminalverktyget kan du direkt hämta Whois-data för .ETH-domäner från Ethereum-nätverket.

Allt sker sömlöst och utan extra flaggor – skriv bara in domänen som vid en vanlig Whois-förfrågan.

deep-whois deepwhois.eth

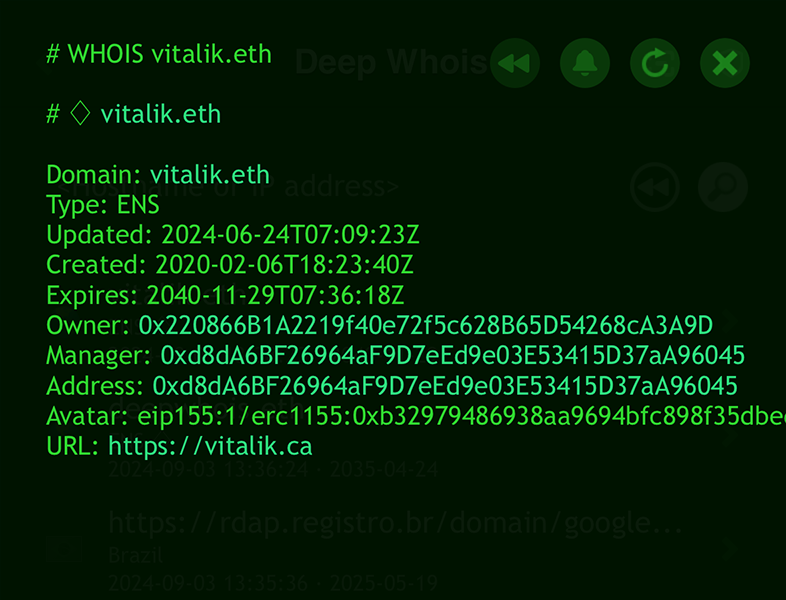

ENS-data för DNS-domäner

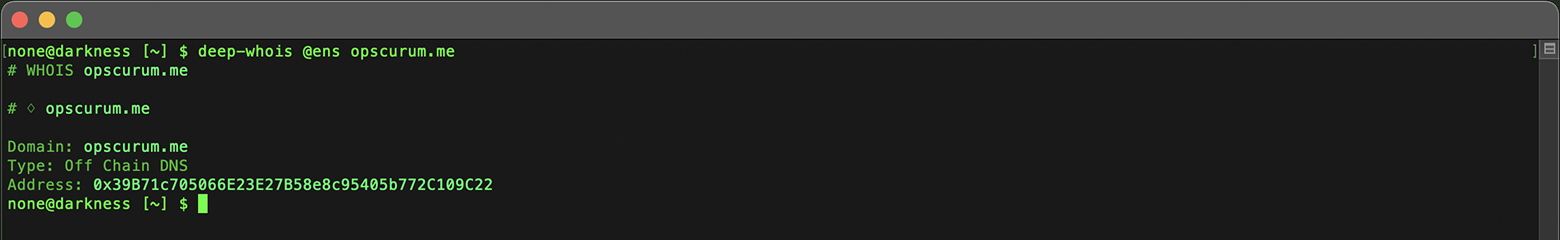

ENS är inte begränsat till .ETH-domäner.

Det tillhandahåller också data för klassiska DNS-domäner, till exempel .COM, .NET, .ME och andra.

För att hämta ENS-data som hör till en DNS-domän (t.ex. kopplad Ethereum-adress eller annan relaterad information) lägger du till alternativet ”@ens” i förfrågan i Deep Whois på iOS eller i terminalen på macOS, Linux eller FreeBSD.

Då frågar verktyget uttryckligen ENS efter data för den angivna DNS-domänen.

Samlad hantering av flera domäntyper

Deep Whois stöder flera domäntyper i en och samma förfrågan:

Nativa ENS-domäner i toppdomänen .ETH.

On-chain DNS-domäner, som deepwhois.net, som är integrerade med Ethereum-blockkedjan.

Off-chain DNS-domäner, som opscurum.me, som är vanliga DNS-domäner länkade till ENS.

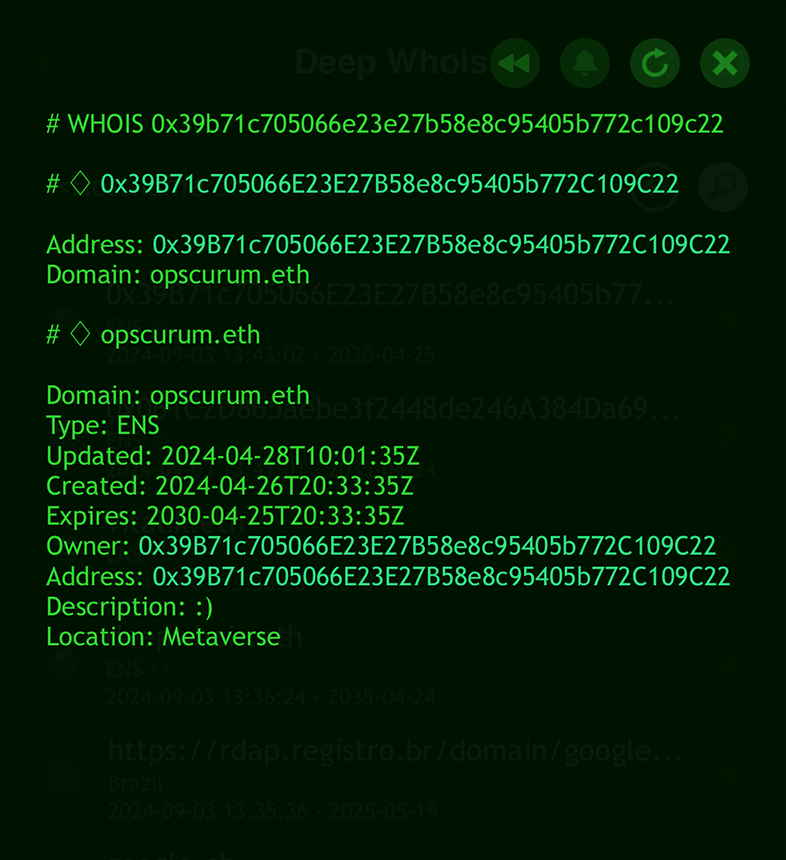

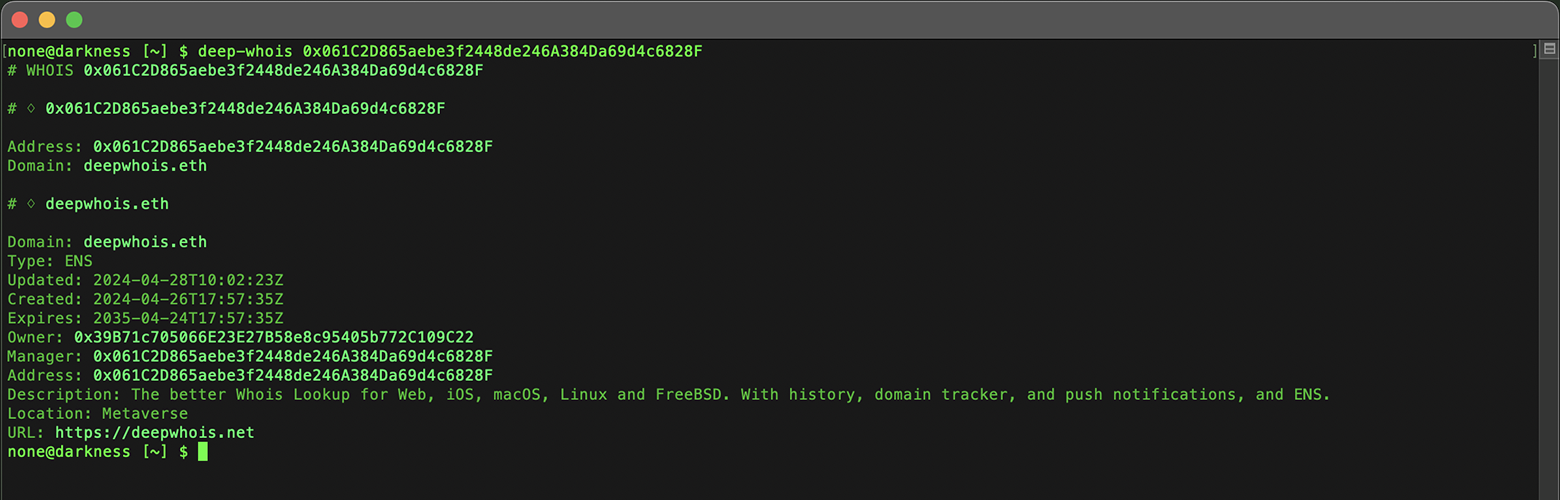

Omvänd ENS-Whois-sökning med plånboksadress

Deep Whois kan dessutom göra omvända ENS-sökningar baserat på en Ethereum-plånboksadress.

För omvänd ENS-sökning behöver du inte lägga till några extra alternativ.

Det räcker att ange en vanlig Ethereum-adress som förfrågan, så hämtar Deep Whois automatiskt alla ENS-domäner som är kopplade till adressen.

Det gör processen enkel och lättanvänd – både i iOS-appen och i terminalens kommandorad.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Med den här funktionen kan du hitta ENS-domäner som är kopplade till en viss Ethereum-adress, vilket är ett kraftfullt verktyg för analys och hantering av blockkedjebaserade tillgångar.

ENS-förfrågningar är särskilt viktiga för att förstå ägande och hantering av blockchain-resurser i den snabbt växande, decentraliserade webben.

Steg #8: Analysera ålder, utgångs- och förnyelsedatum

Dessa kritiska uppgifter finns lätt tillgängliga i resultatet av en grundläggande Whois-sökning och hjälper dig att hantera domänen effektivt.

De hjälper också till vid planering om du funderar på att köpa domänen – antingen genom att lägga ett bud till ägaren eller genom att registrera den på nytt efter att den löpt ut.

Att förstå domänens ålder samt dess utgångs- och förnyelsedatum är avgörande för att kunna bedöma stabilitet och framtida tillgänglighet.

Domänens ålder ger en bild av dess historik och trovärdighet – äldre domäner har ofta mer etablerat rykte.

Att bevaka utgångsdatumet är viktigt för att undvika oavsiktliga avbrott i ägandet som kan leda till att du förlorar domänen.

Genom att följa dessa datum kan du förutse när en domän kan löpa ut eller kräva extra uppmärksamhet.

Förnyelsedatum är lika viktiga eftersom de visar när domänen senast förnyades och hur långt fram i tiden den är säkrad.

Regelbunden kontroll av dessa uppgifter hjälper dig att behålla kontrollen och undvika driftstörningar på grund av utgångna registreringar.

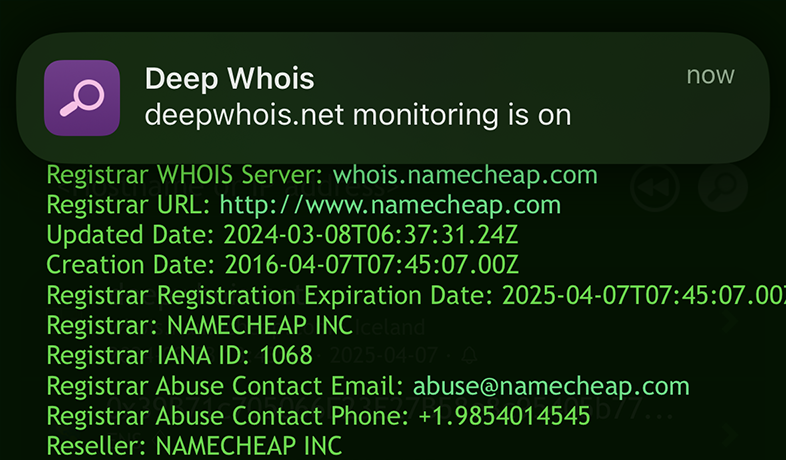

Steg #9: Övervaka domänändringar över tid

Genom att regelbundet övervaka en domäns Whois-data kan du upptäcka ägarbyten, ändringar i DNS-inställningar eller uppdateringar av utgångsdatum i tid.

Detta är särskilt viktigt för domäner du äger eller överväger att köpa.

Med Deep Whois kan du övervaka utgångsdatum och ändringar för vilken domän som helst – inte bara de du själv äger.

Du kan hålla koll på viktiga förändringar hos konkurrenters domäner, potentiella köpobjekt eller andra intressanta domäner och alltid vara redo att agera.

Använda Deep Whois på iOS:

Aktivera bevakning genom att trycka på klock-ikonen.

När domänen närmar sig utgångsdatum eller när Whois-datan ändras får du ett push-meddelande direkt i enheten.

Löpande bevakning gör att du kan ligga steget före viktiga förändringar som kan påverka domänens värde eller ditt intresse för den.

Steg #10: Analysera abuse-kontakter i Whois

Abuse-kontakter anges ofta i Whois-poster för att möjliggöra rapportering av spam, phishing och annan skadlig aktivitet kopplad till domänen.

Att veta hur du hittar och använder dessa uppgifter är avgörande vid hantering av säkerhetsincidenter.

Använda Deep Whois på iOS:

Leta upp sektioner i Whois-datan som innehåller abuse-kontaktuppgifter.

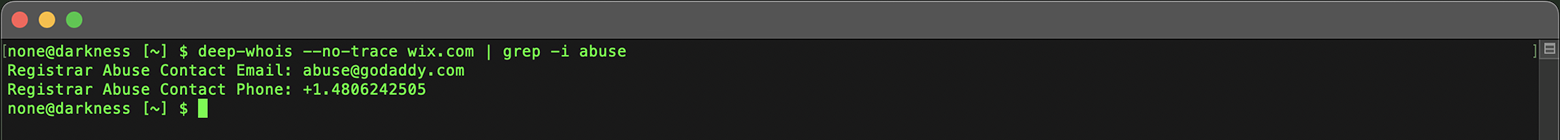

Använda Deep Whois i terminalen:

Hitta abuse-kontakter med:

deep-whois --no-trace wix.com | grep -i abuse

Genom att rapportera missbruk till rätt kontakter kan du bidra till att minska riskerna kopplade till skadliga domäner.

Steg #11: Spara och exportera Whois-data

När du är klar med din domänanalys är det viktigt att spara och exportera resultaten för framtida referens eller rapportering.

Sådan dokumentation är ovärderlig när du ska fatta beslut kring domänen eller redovisa dina slutsatser för andra intressenter.

Använda Deep Whois på iOS:

Exportera resultaten direkt från appen i det format som passar dig bäst.

Använda Deep Whois i terminalen:

Spara Whois-utdata till en fil för enkel åtkomst:

deep-whois @history binance.com > whois-history-results.txt

En sparad kopia av resultaten gör att du kan återvända till datan när som helst och säkerställer att din utredning är väl dokumenterad.

Extra steg: Granska domänens rykte och svartliststatus regelbundet

Domänens rykte kan förändras över tid, särskilt om den använts för spam eller phishing.

Genom att regelbundet kontrollera domänens rykte och svartliststatus säkerställer du att den förblir pålitlig och inte skadar ditt företag eller din säkerhetsnivå.

På iOS kan du enkelt övervaka domänrykte och svartlistor med appen RBL Status.

Appen visar i realtid om en domän finns med på någon svartlista, vilket hjälper dig att behålla en ren och pålitlig närvaro online.

Genom att övervaka domänens rykte kan du agera proaktivt för att skydda dess integritet och lösa problem innan de utvecklas till allvarliga incidenter.

Slutsats: att bemästra Whois-sökning och domänhistorik

Genom att följa dessa steg kan du göra djupgående och detaljerade domänutredningar med Deep Whois – både i iOS-appen och i terminalen på macOS, Linux och FreeBSD.

Den här guiden ger dig verktygen och kunskapen för att ta fram all viktig information om en domän – från ägarhistorik och DNS-inställningar till avancerade RDAP- och ENS-uppgifter.

Oavsett om du undersöker en domän av säkerhetsskäl, inför ett eventuellt köp eller bara vill förstå dess bakgrund hjälper den här guiden dig att få ut maximalt av dina Whois-sökningar och få en komplett bild av domänen du analyserar.