Whois-zoekopdracht en domeingeschiedenis:

De complete gids

Bijgewerkt: 1 dec. 2025

In het snel veranderende digitale landschap is het begrijpen van de achtergrond en geschiedenis van een domeinnaam cruciaal voor professionals in uiteenlopende vakgebieden — of u nu actief bent in digitale marketing, cybersecurity, domeinbeleggingen of juridische zaken.

Een uitgebreide domein-Whois-zoekopdracht kan van onschatbare waarde zijn en helpt u eigendom te verifiëren, de veiligheid te beoordelen en de geschiedenis van een domein te begrijpen.

In deze gids lopen we stap voor stap door het uitvoeren van een domein-Whois-zoekopdracht en het blootleggen van de geschiedenis, met behulp van de Deep Whois-app op iOS en de opdrachtregeltool in de terminal op macOS, Linux en FreeBSD.

We behandelen alles: van basis-Whois-gegevens tot geavanceerde functies zoals historische Whois-records, Ethereum Name Service (ENS)-gegevens, Registration Data Access Protocol (RDAP)-informatie en meer.

Dit zijn de stappen om een volledig domeinonderzoek uit te voeren:

→ Stap #1: Voer een basis-Whois-zoekopdracht uit

→ Stap #2: Verifieer domeineigenaar en contactinformatie

→ Stap #3: Analyseer domeinregistrar, nameservers en DNS

→ Stap #4: Onderzoek de hostingprovider

→ Stap #5: Onderzoek historische Whois-gegevens

→ Stap #6: Haal RDAP-gegevens op voor diepgaande informatie

→ Stap #7: Raadpleeg ENS-gegevens voor Ethereum- en DNS-domeinen

→ Stap #8: Analyseer leeftijd, verloop- en verlengingsdata van het domein

→ Stap #9: Volg domeinwijzigingen in de tijd

→ Stap #10: Analyseer contactinformatie voor misbruik (WHOIS Abuse)

→ Stap #11: Sla Whois-gegevens op en exporteer ze

Laten we in de complete gids duiken.

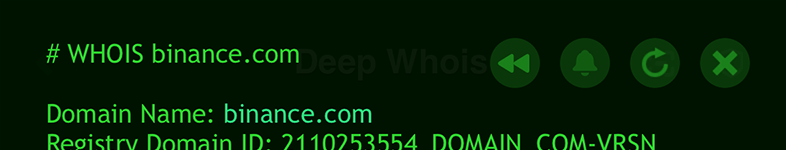

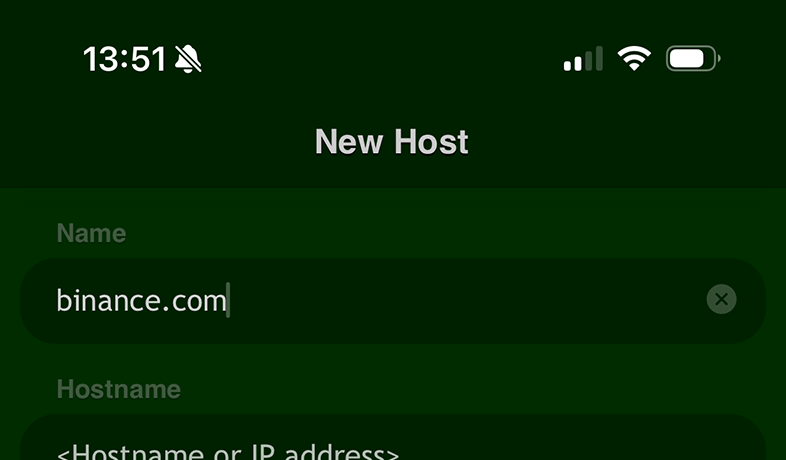

Stap #1: Voer een basis-Whois-zoekopdracht uit

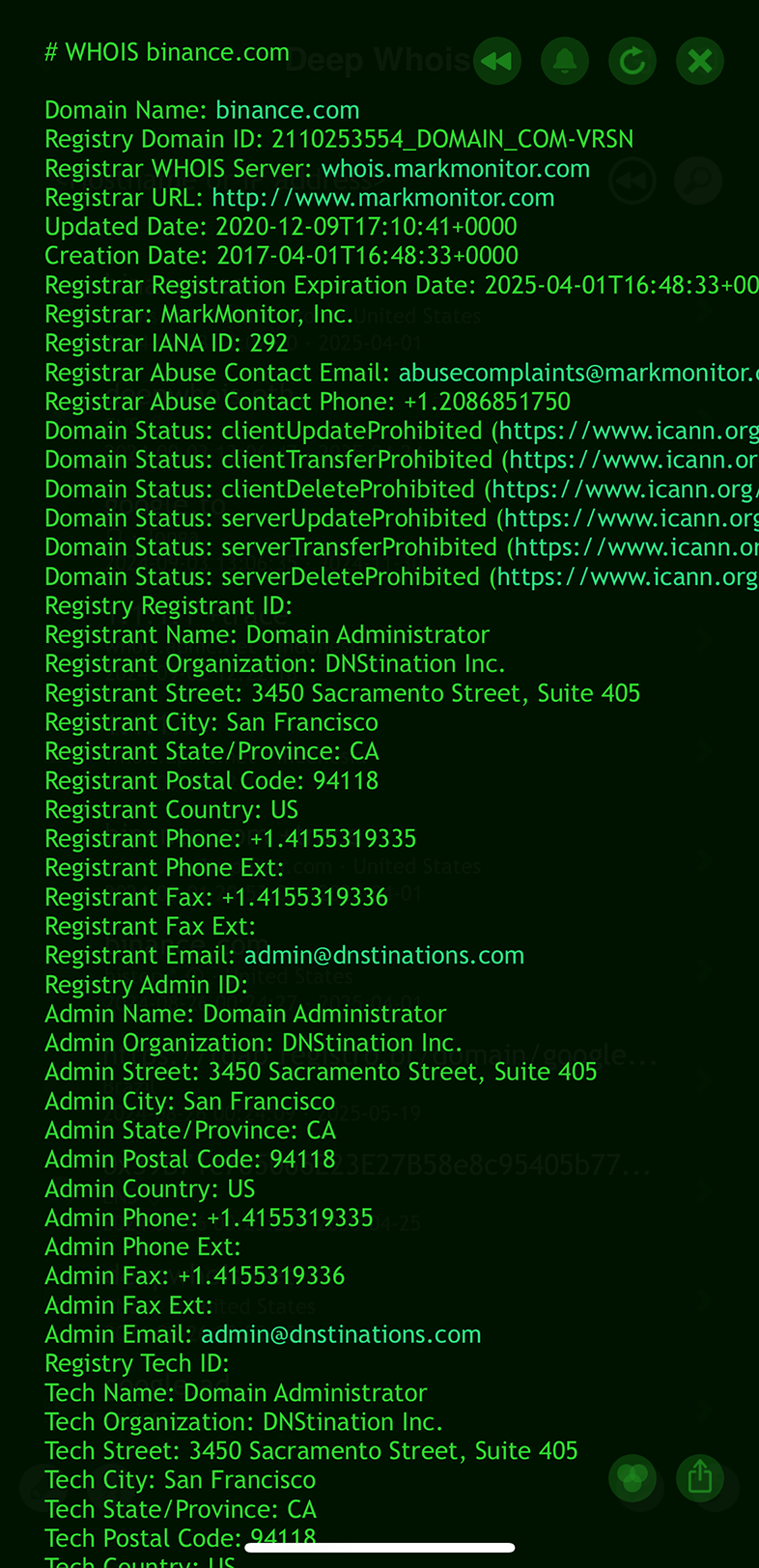

De basis van elk domeinonderzoek is een eenvoudige Whois-zoekopdracht. Deze stap geeft essentiële details over het domein, zoals de registrar, registratie- en verloopdatum, nameservers en de contactgegevens van de domeineigenaar (tenzij deze zijn afgeschermd door een privacyservice).

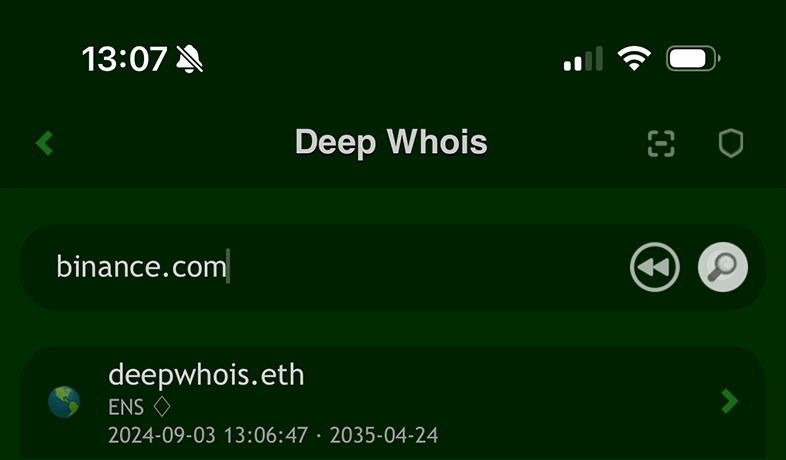

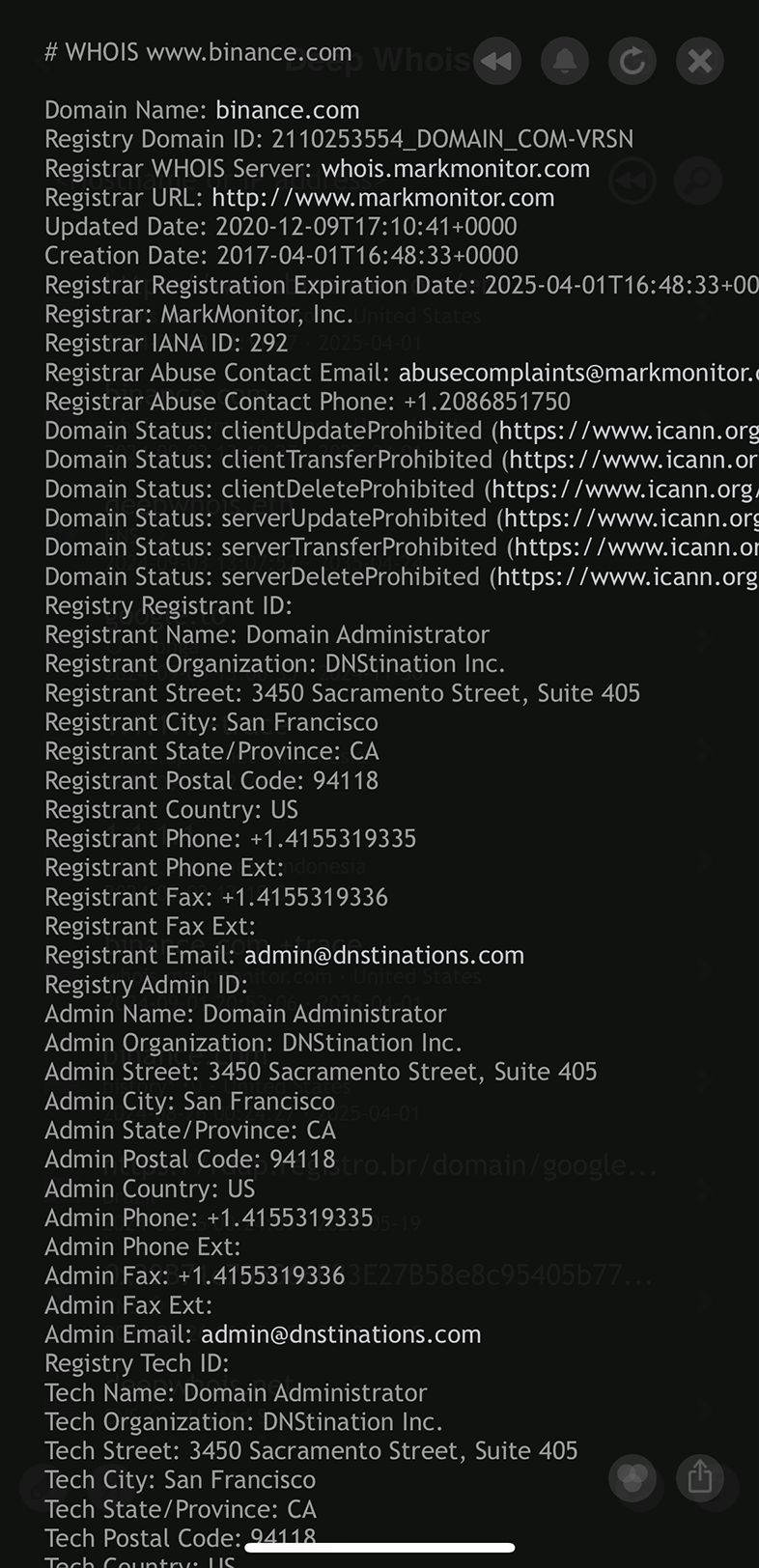

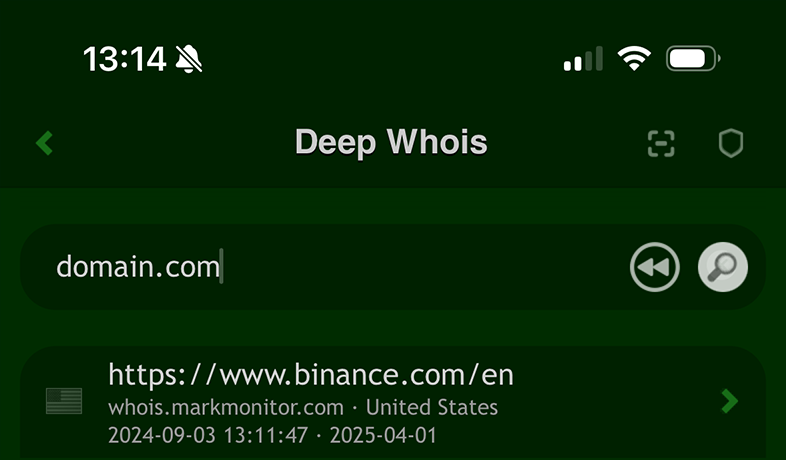

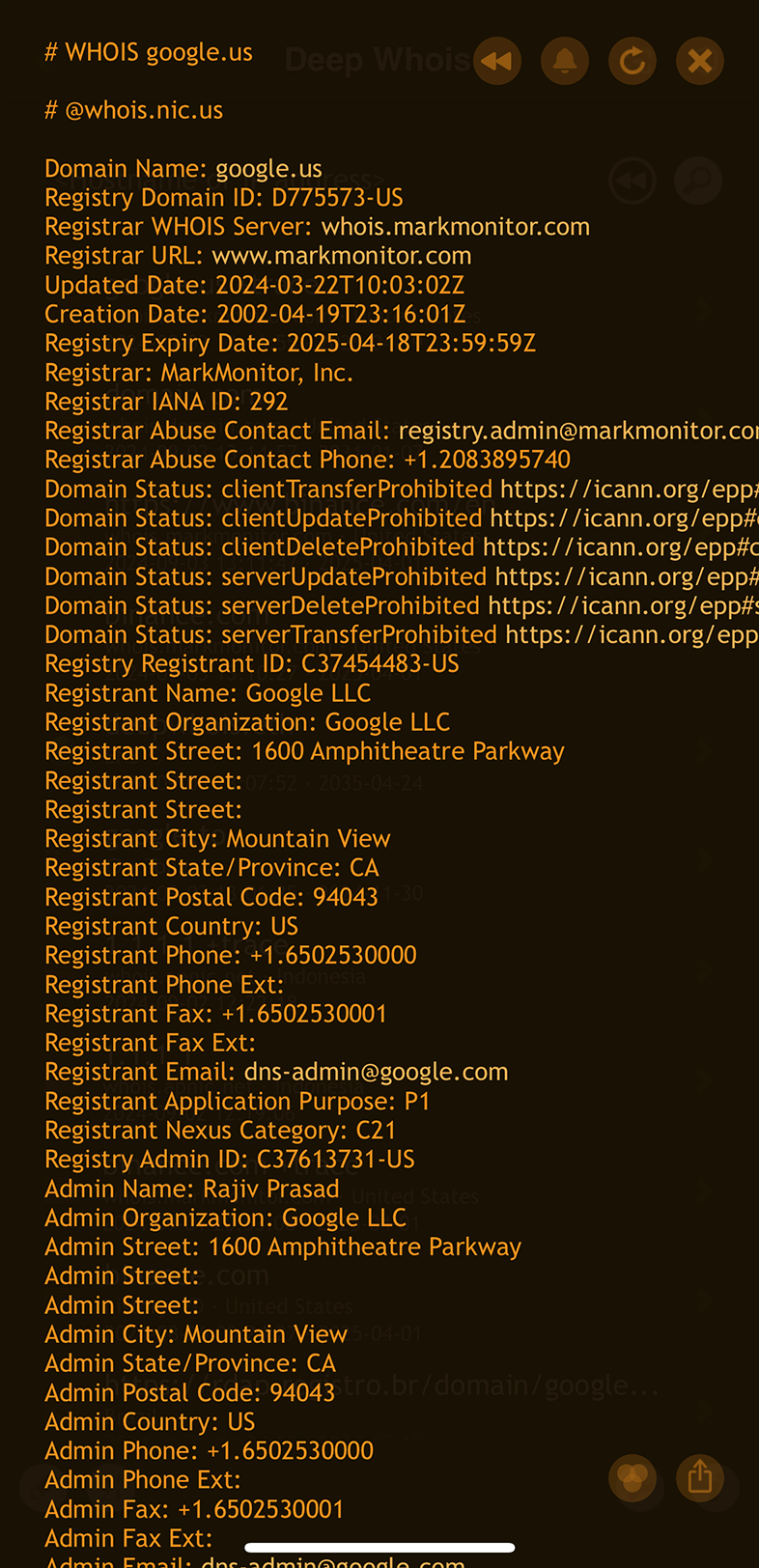

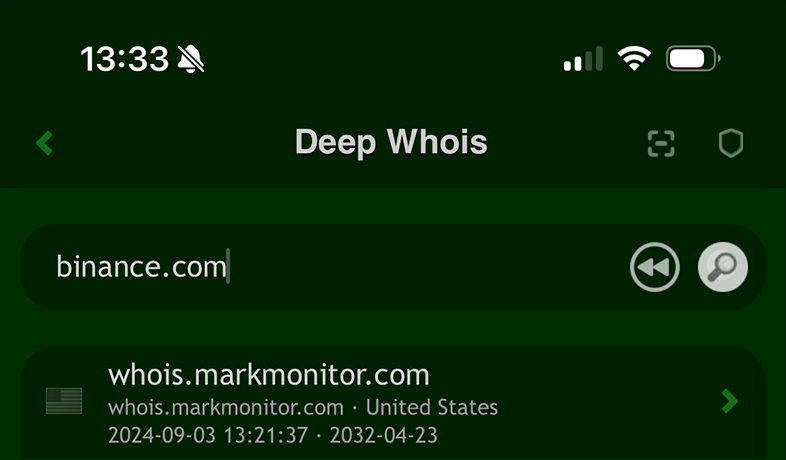

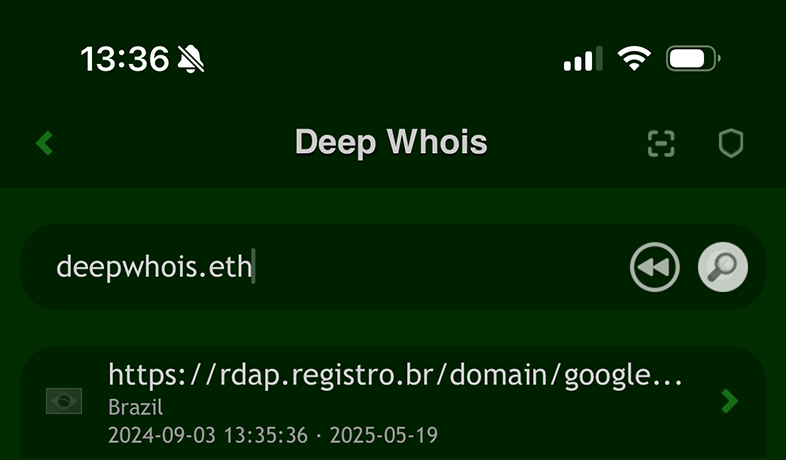

Deep Whois gebruiken op iOS:

Open de Deep Whois-app, voer de domeinnaam in het zoekveld in en tik op de knop ‘Lookup' om de Whois-gegevens op te halen.

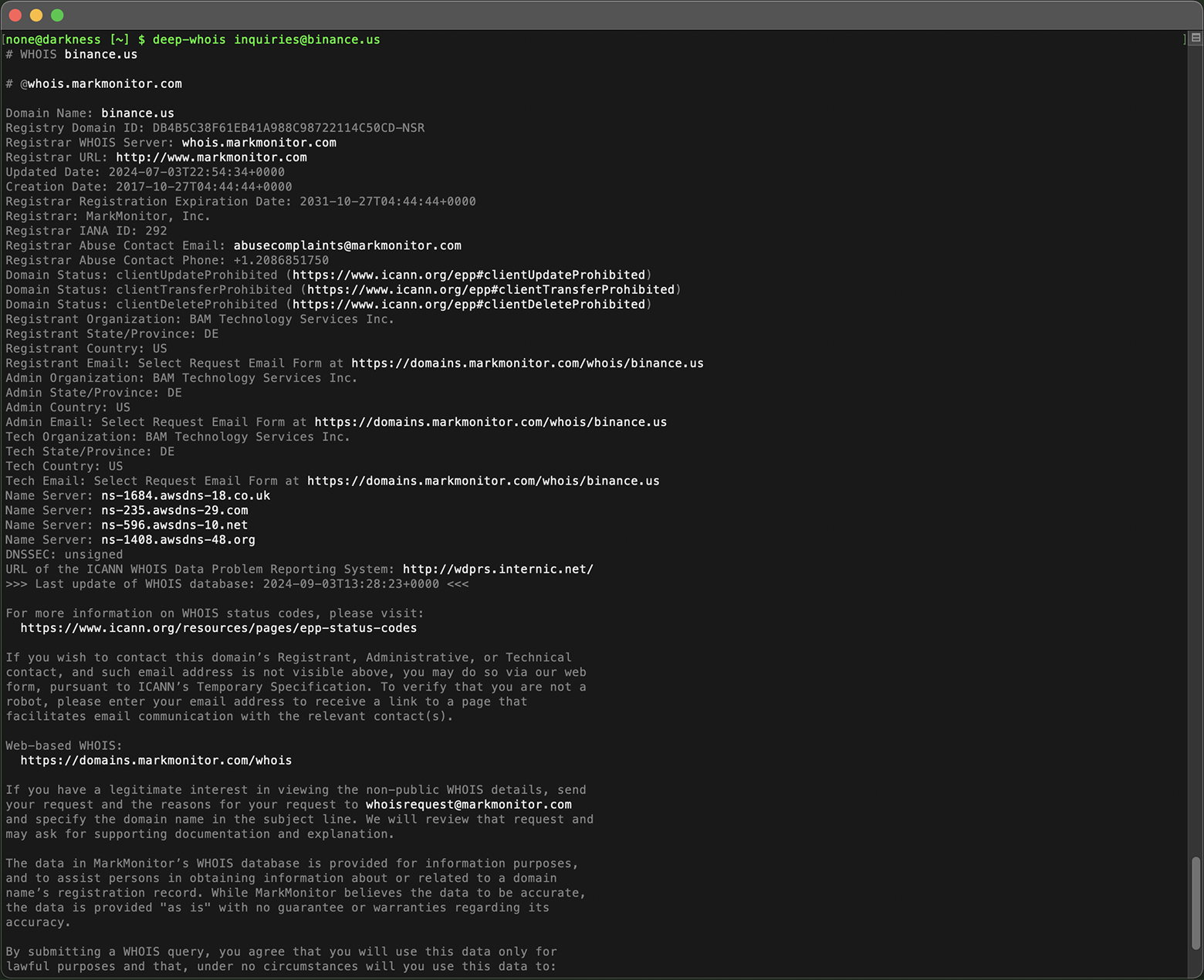

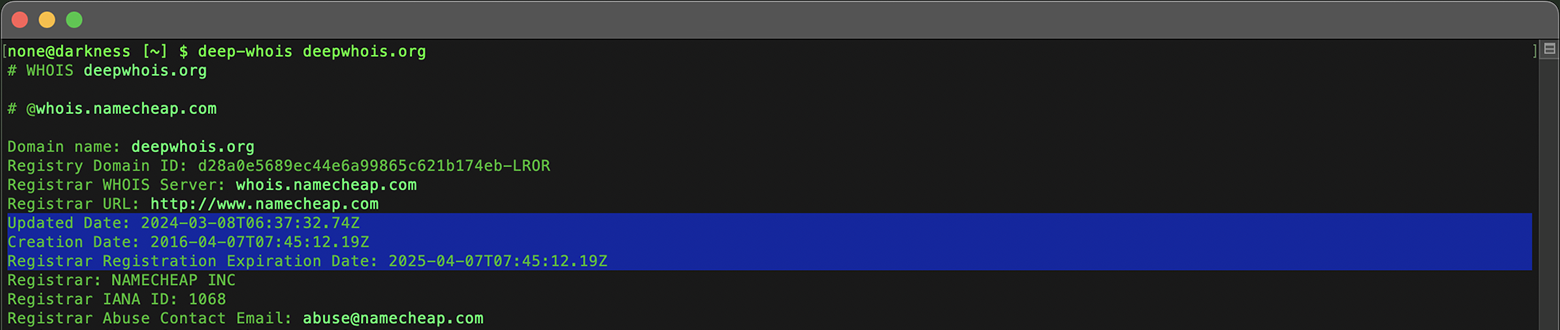

Deep Whois gebruiken in de terminal:

Voer de volgende opdracht uit:

deep-whois binance.com

Deze basis-lookup geeft u een momentopname van de huidige status van het domein en de technische details die nodig zijn voor verdere, diepgaandere analyse.

Extra tips:

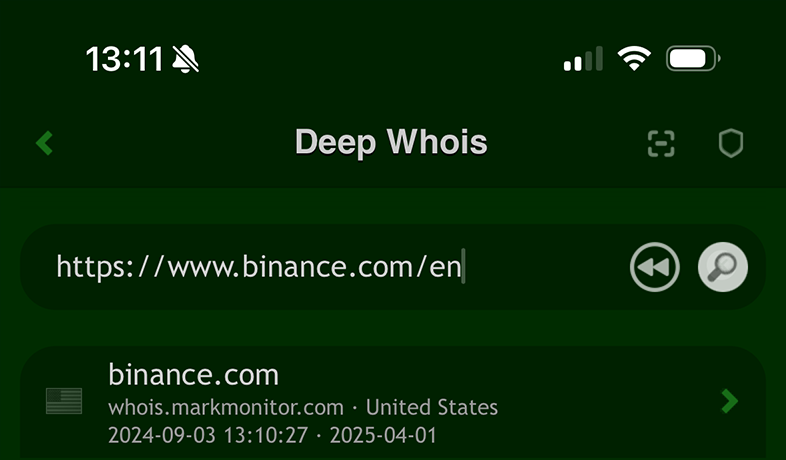

#1: Whois opvragen via hostnaam, website-link of e-mailadres

Bij het invoeren van een domeinnaam in de tool kunt u verschillende formaten gebruiken, wat het opvragen van Whois-gegevens eenvoudiger en flexibeler maakt.

Naast het direct typen van de domeinnaam kunt u ook een hostnaam, weblink/URL of zelfs een e-mailadres invoeren of plakken.

De tool is ontworpen om automatisch de juiste domeinnaam uit deze invoer te halen en zo het juiste domein te identificeren.

Dankzij deze extra mogelijkheden kunt u snel domeininformatie opvragen zonder handmatig domeinen uit URL's of e-mailadressen te hoeven knippen, waardoor de toegang tot Whois-gegevens sterk wordt vereenvoudigd.

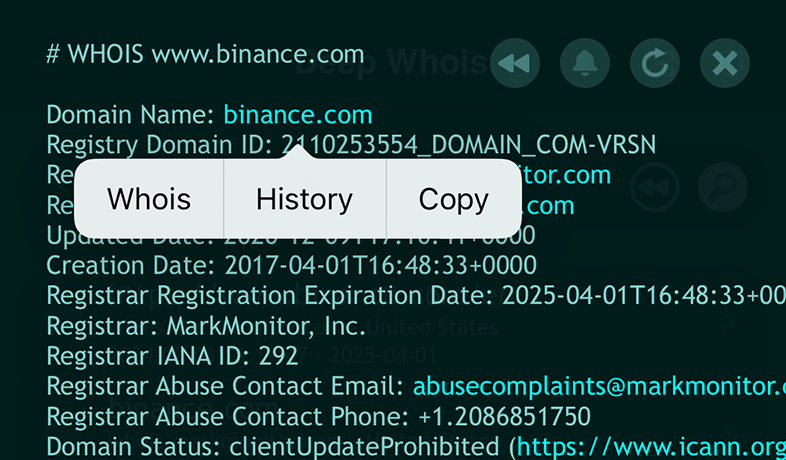

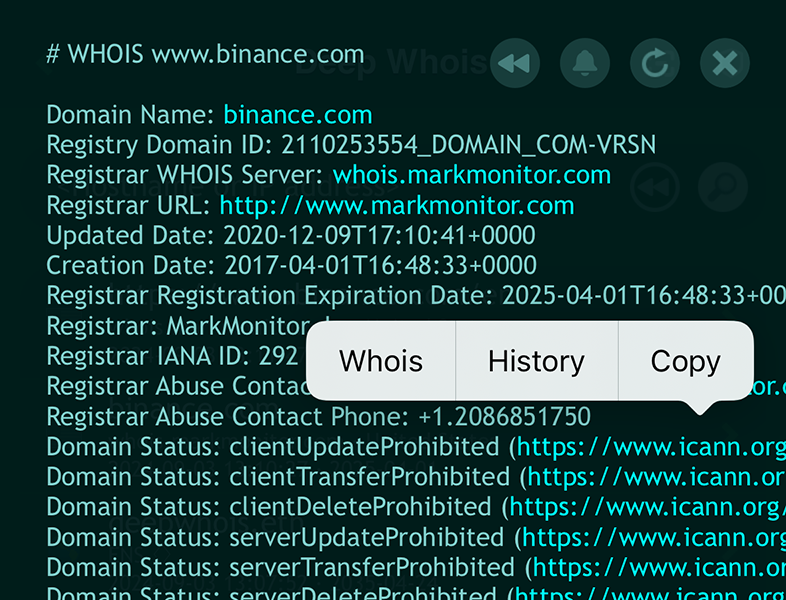

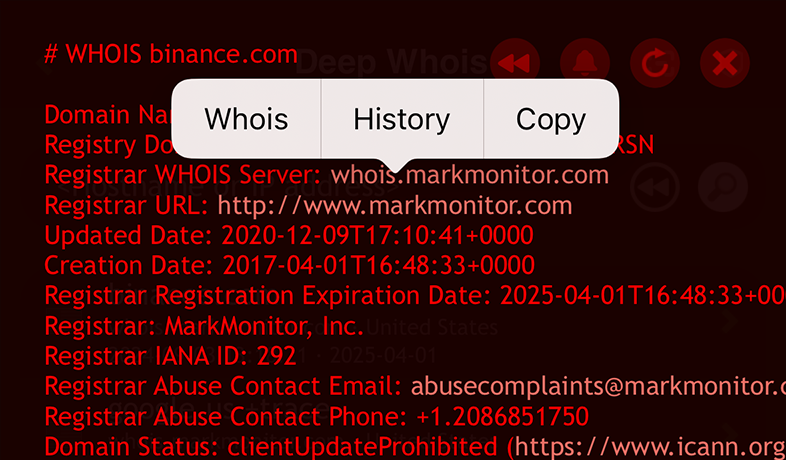

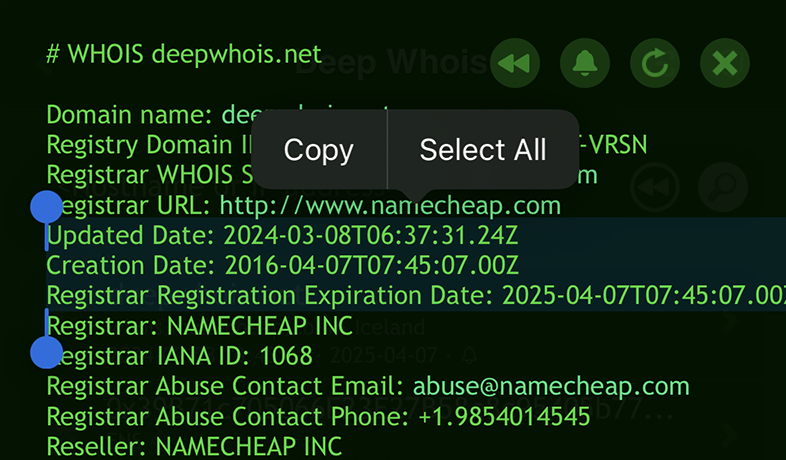

#2: Comfortabel Whois bladeren op iOS

Op iOS kunt u Whois-informatie doorbladeren alsof u door webpagina's navigeert, met klikbare links.

De app herkent en markeert belangrijke gegevens — domeinnamen, hostnamen, weblinks, URL's en e-mailadressen — in een opvallendere kleur voor beter overzicht.

Door op zo'n link te tikken verschijnt een contextmenu.

Door in dit menu ‘Whois' te kiezen voert u direct een Whois-zoekopdracht uit voor de gekoppelde link, waardoor het onderzoeken van domeininformatie intuïtief en efficiënt wordt.

Stap #2: Verifieer domeineigenaar en contactinformatie

Controleren wie een domein bezit is cruciaal, zeker als u overweegt het te kopen, betrokken bent bij een juridisch geschil of wilt verifiëren dat het domein op de juiste entiteit staat geregistreerd.

Whois-zoekopdrachten leveren deze informatie, tenzij de domeineigenaar heeft gekozen voor privacybescherming, waardoor de gegevens worden afgeschermd.

Deep Whois gebruiken op iOS:

Eigenaarsgegevens maken deel uit van de Whois-data, tenzij privacybescherming is ingeschakeld.

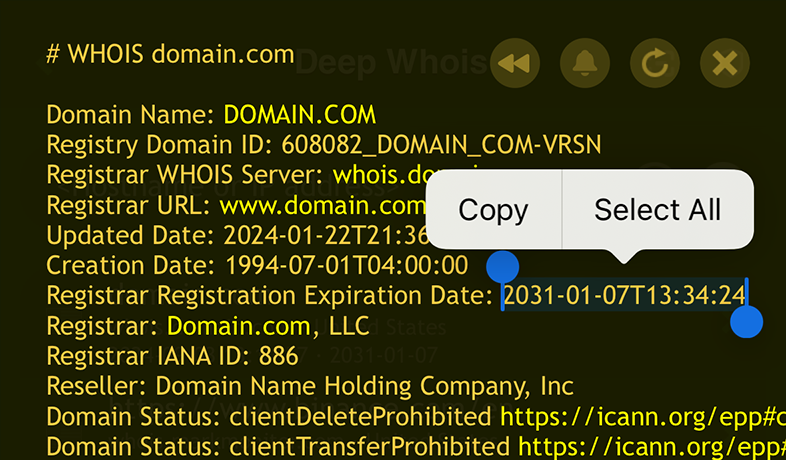

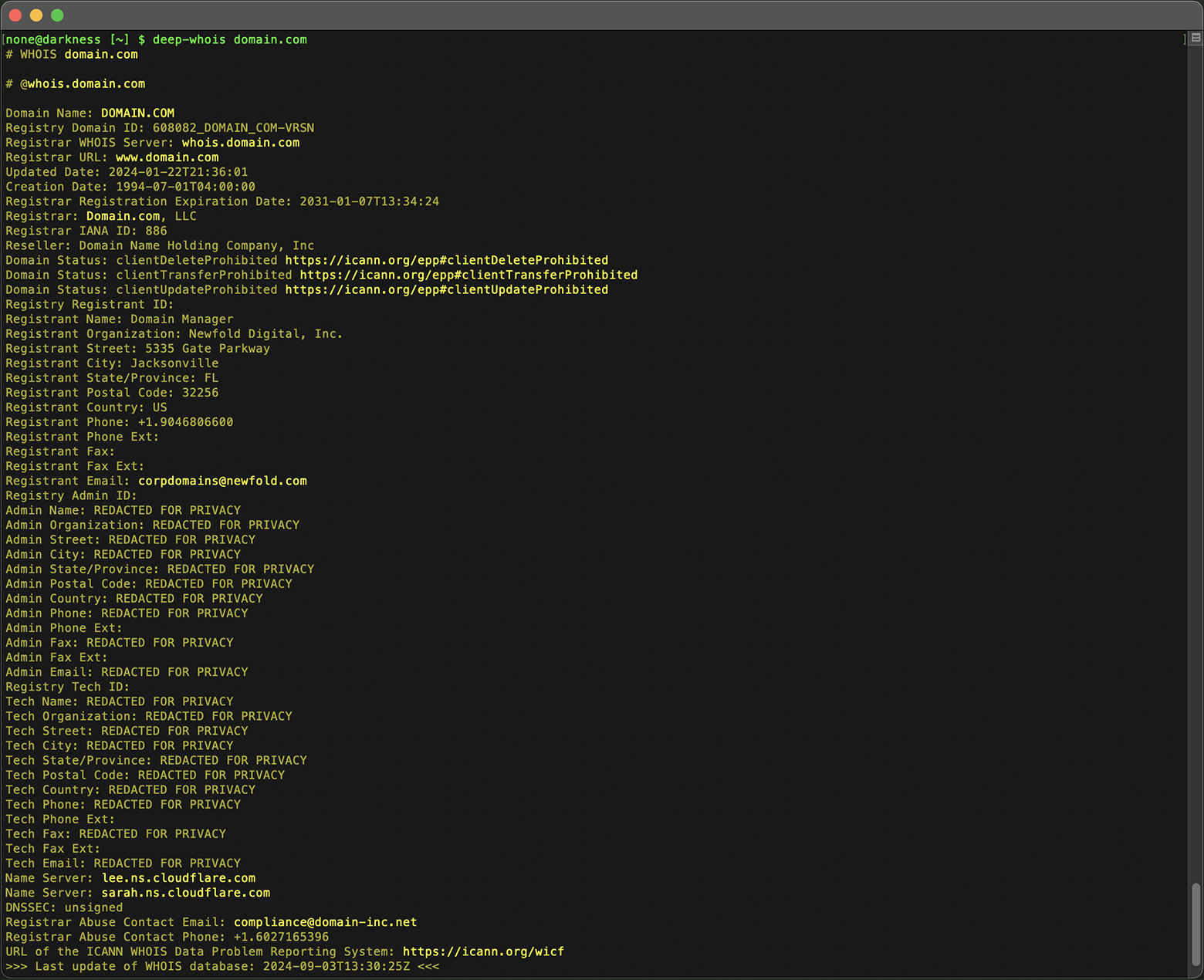

Deep Whois gebruiken in de terminal:

Gebruik hetzelfde basis-Whois-commando om eigenaarsgegevens te tonen:

deep-whois domain.com

Als privacybescherming actief is, moet u mogelijk rechtstreeks contact opnemen met de registrar of aanvullende methoden gebruiken om de daadwerkelijke eigenaar te achterhalen.

Extra tips:

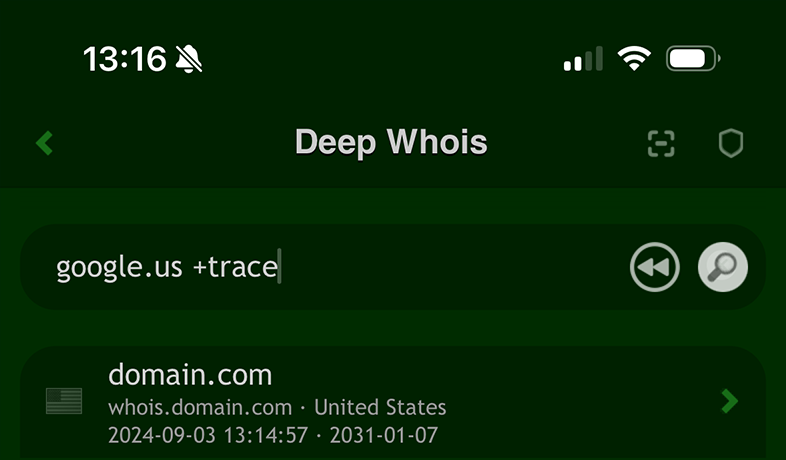

#1: Verborgen Whois-gegevens achterhalen met trace-opties

Zelfs als domein- en eigenaarsgegevens zijn afgeschermd door privacybescherming, is er soms extra informatie te vinden door andere Whois-servers in de keten van een lookup te bevragen.

Op iOS kunt u de optie ‘+trace' aan een zoekopdracht toevoegen om tussenliggende Whois-informatie te tonen, waarin soms aanvullende, anders verborgen gegevens voorkomen.

In de terminalversie is tracing standaard ingeschakeld, zodat tussenliggende Whois-gegevens automatisch worden opgehaald.

Als u deze extra informatie liever niet ziet, kunt u de optie ‘--no-trace' gebruiken om ze te verbergen.

Deze aanpak is vooral nuttig in bepaalde domeinzones, zoals .US, waar eigenaarsdata verplicht zichtbaar moeten zijn en niet volledig mogen worden afgeschermd, waardoor soms meer detail beschikbaar is.

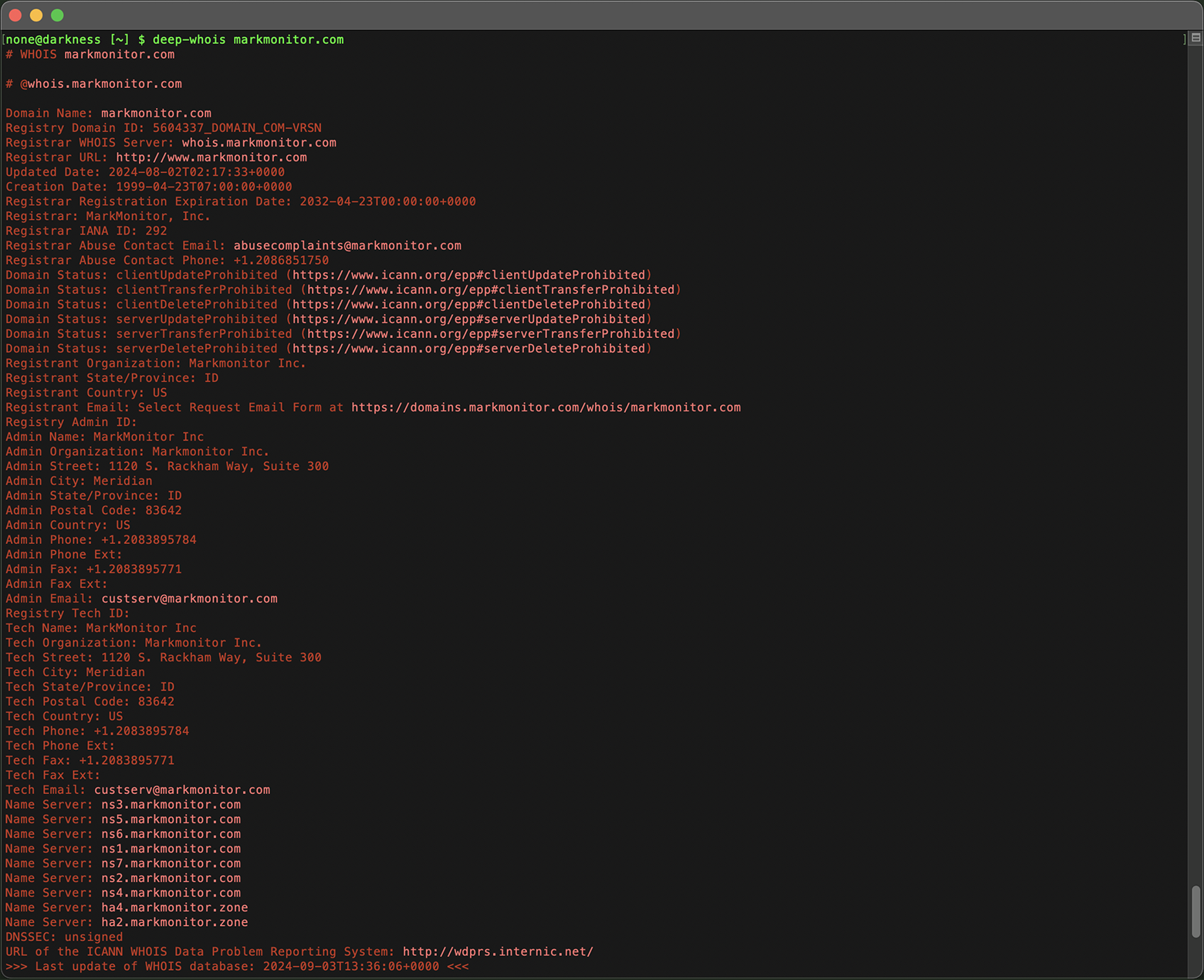

Stap #3: Analyseer domeinregistrar, nameservers en DNS

Uit een eenvoudige Whois-zoekopdracht kunt u waardevolle informatie halen, zoals het domein van de registrar en de gebruikte nameservers.

Begin met de informatie over de domeinregistrar die u uit het Whois-resultaat haalt.

Als de registrar bijvoorbeeld markmonitor.com is, kan een extra Whois-zoekopdracht op het registrardomein u uitgebreide contactinformatie over deze registrar geven.

Deep Whois gebruiken op iOS:

Tik op een van de links die betrekking hebben op de registrar (Whois-server, website of e-mail) en kies de optie ‘Whois'.

Deep Whois gebruiken in de terminal:

Kopieer het domein, de link of het e-mailadres van de registrar en geef dit als argument mee aan de opdrachtregeltool.

deep-whois markmonitor.com

Dit kan administratieve, technische en abuse-contacten omvatten die nuttig zijn wanneer er problemen met het domein ontstaan.

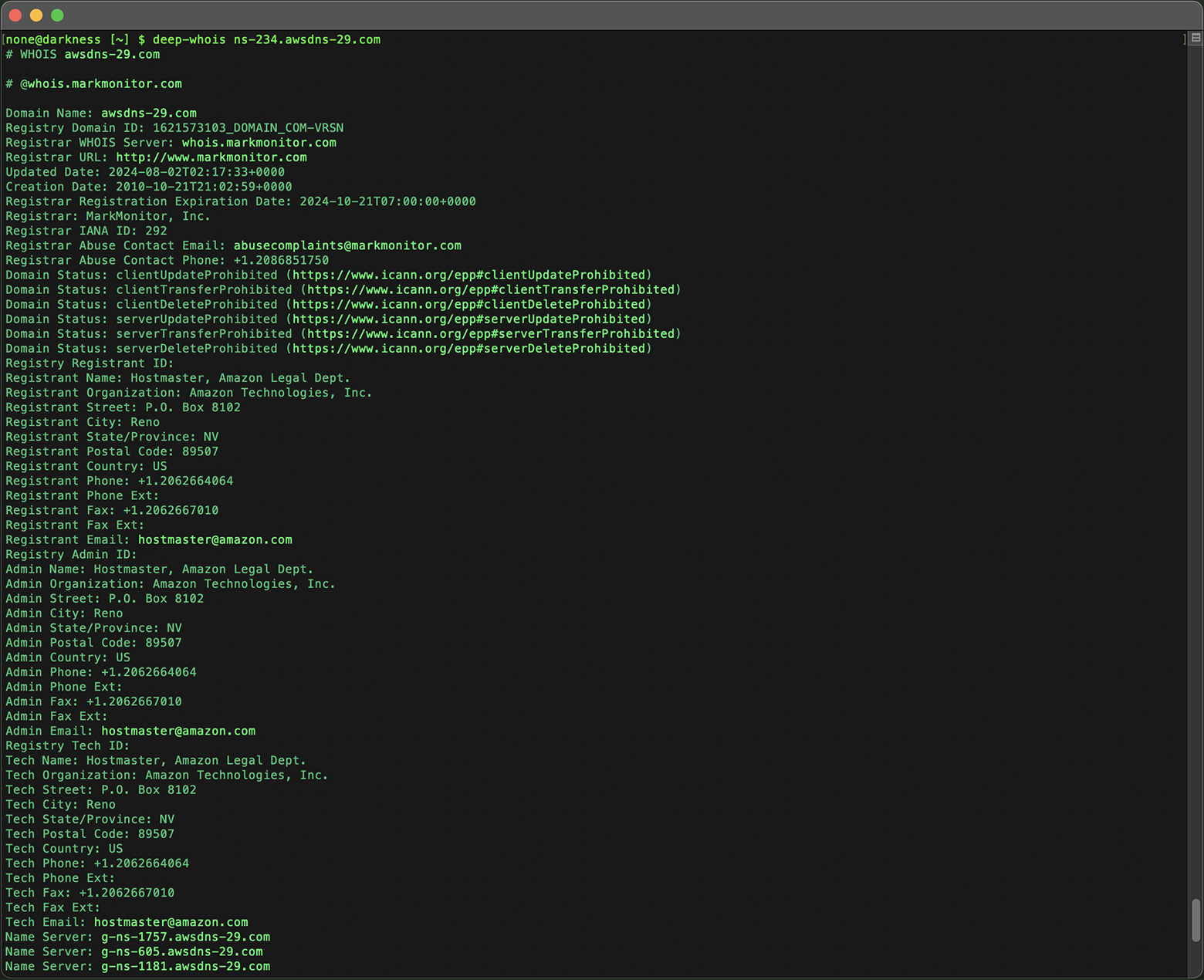

Op dezelfde manier kan een Whois-zoekopdracht op een nameserver (bijvoorbeeld ns-234.awsdns-29.com) nuttige informatie opleveren over de hostingprovider, inclusief naam en contactgegevens.

deep-whois ns-234.awsdns-29.com

Nameservers zijn cruciaal voor de werking van een domein, omdat ze internetverkeer naar de juiste webservers sturen. Inzicht in deze gegevens helpt u de infrastructuur achter het domein te begrijpen.

Stap #4: Onderzoek de hostingprovider

De fysieke locatie van web- en mailservers achterhalen

Om de fysieke locatie van de servers van een website te achterhalen, kunt u een eenvoudig proces volgen met tools op iOS of in de terminal.

Los eerst het domein op naar het bijbehorende IP-adres.

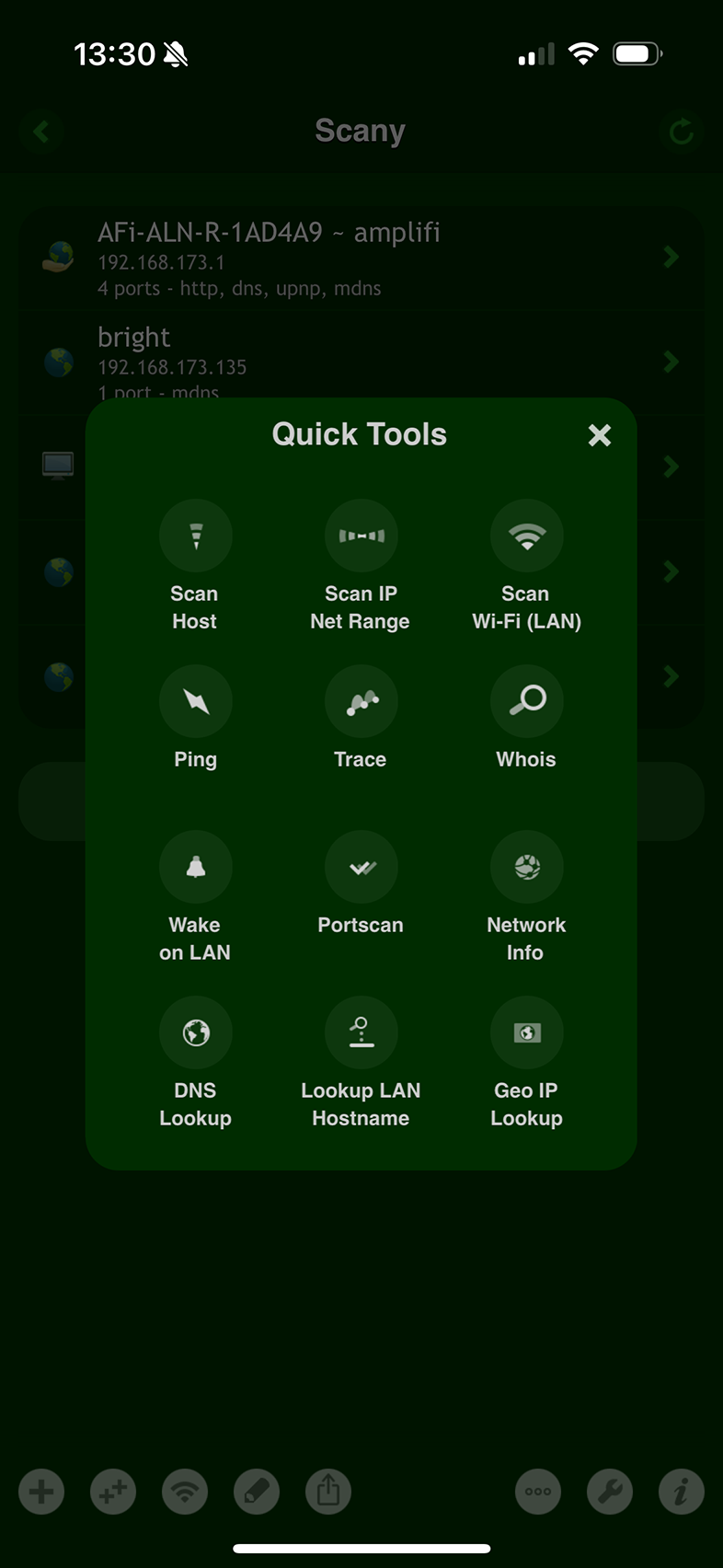

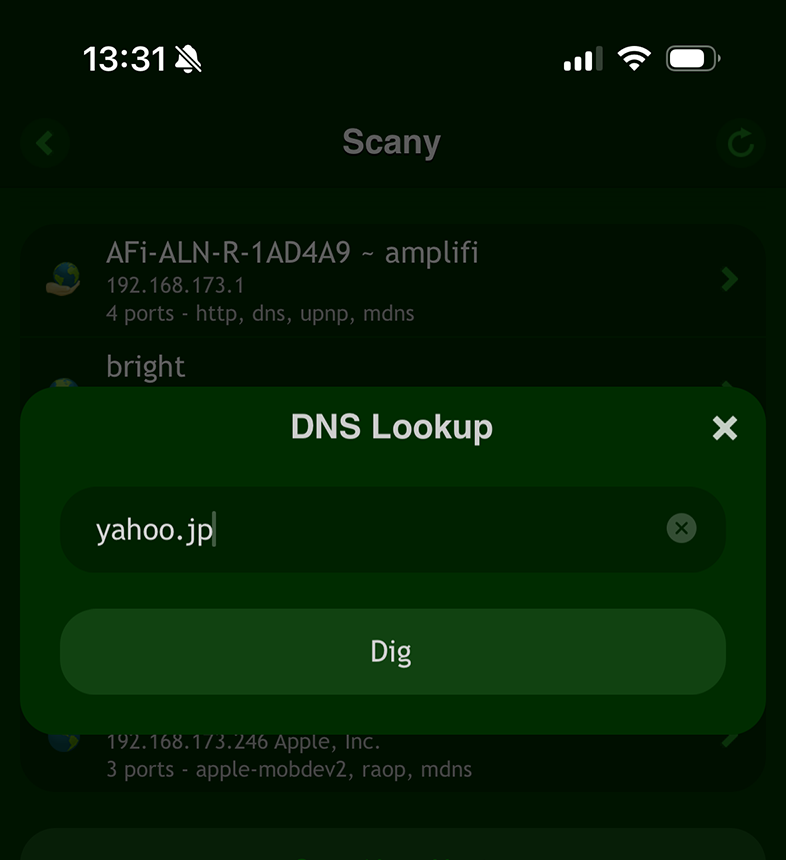

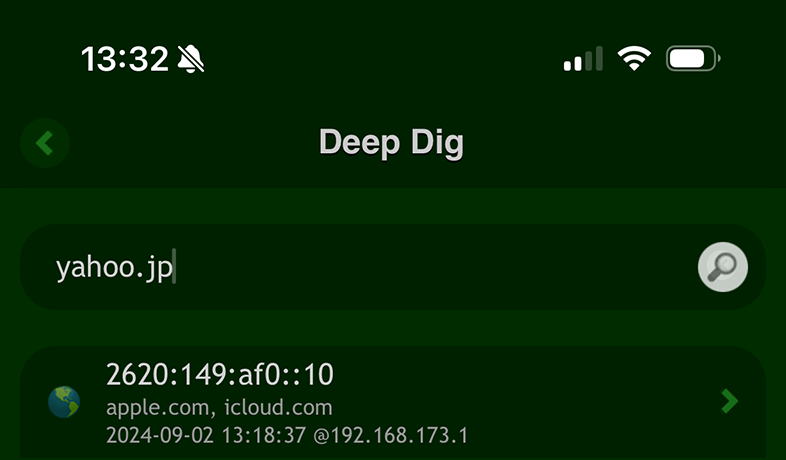

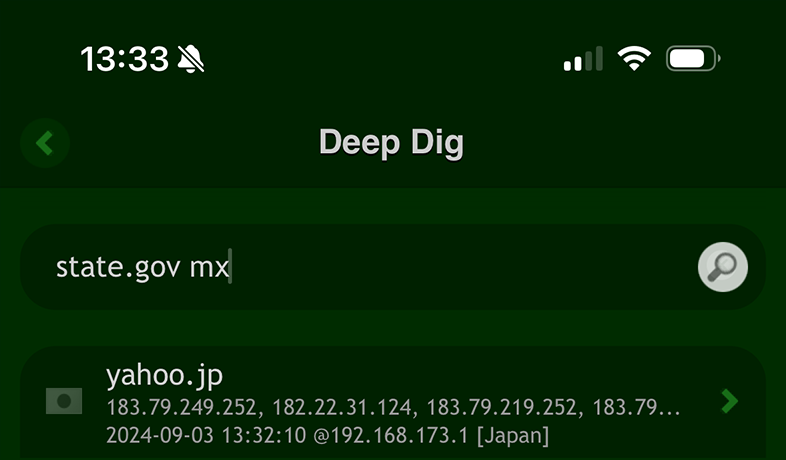

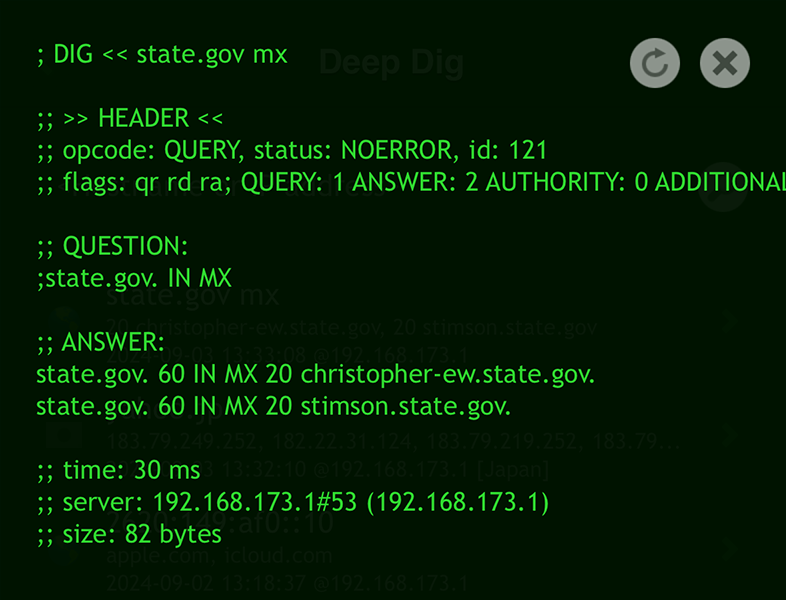

op iOS:

Gebruik de tool ‘DNS Lookup' in de app ‘Scany'.

Of gebruik simpelweg de app ‘Deep Dig'.

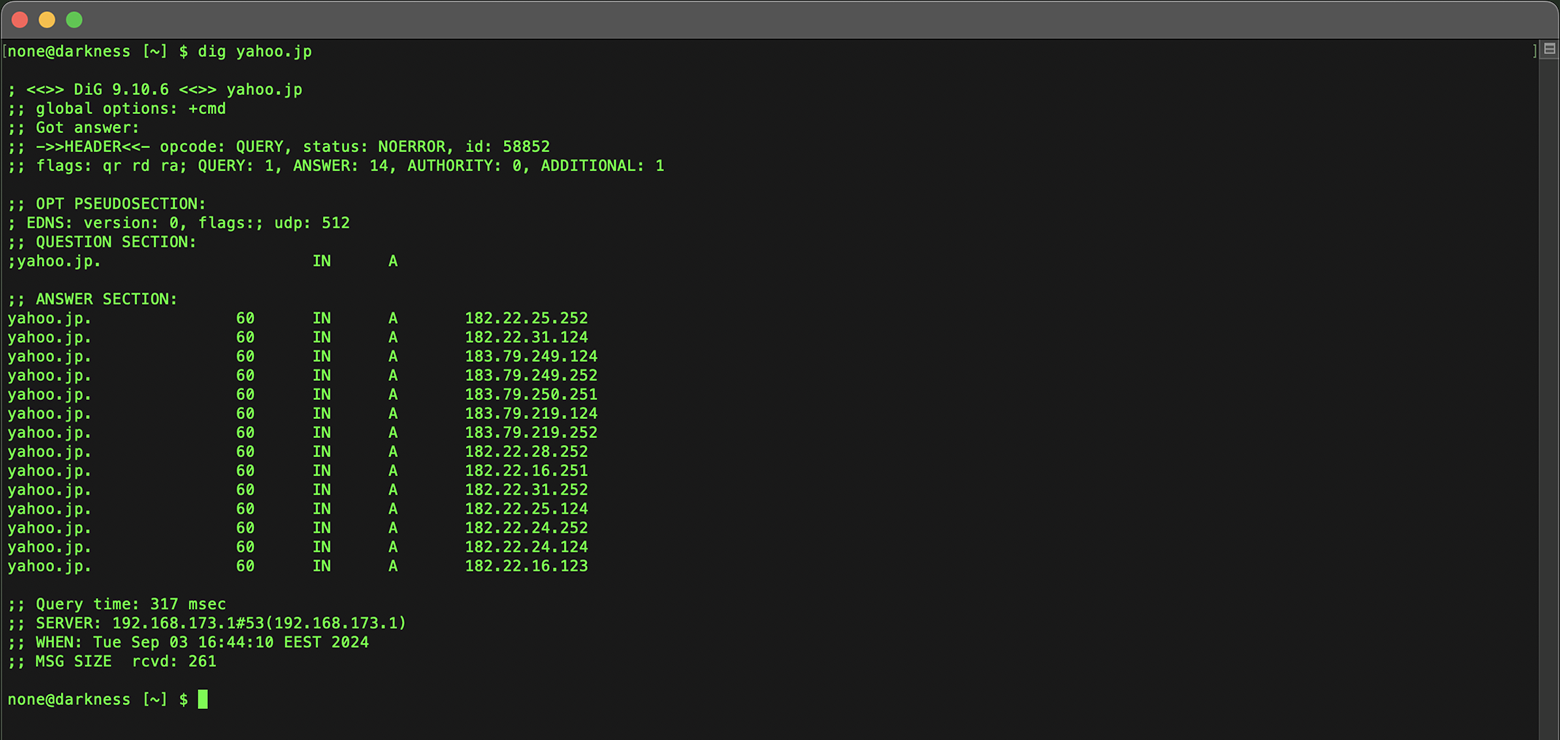

in de terminal:

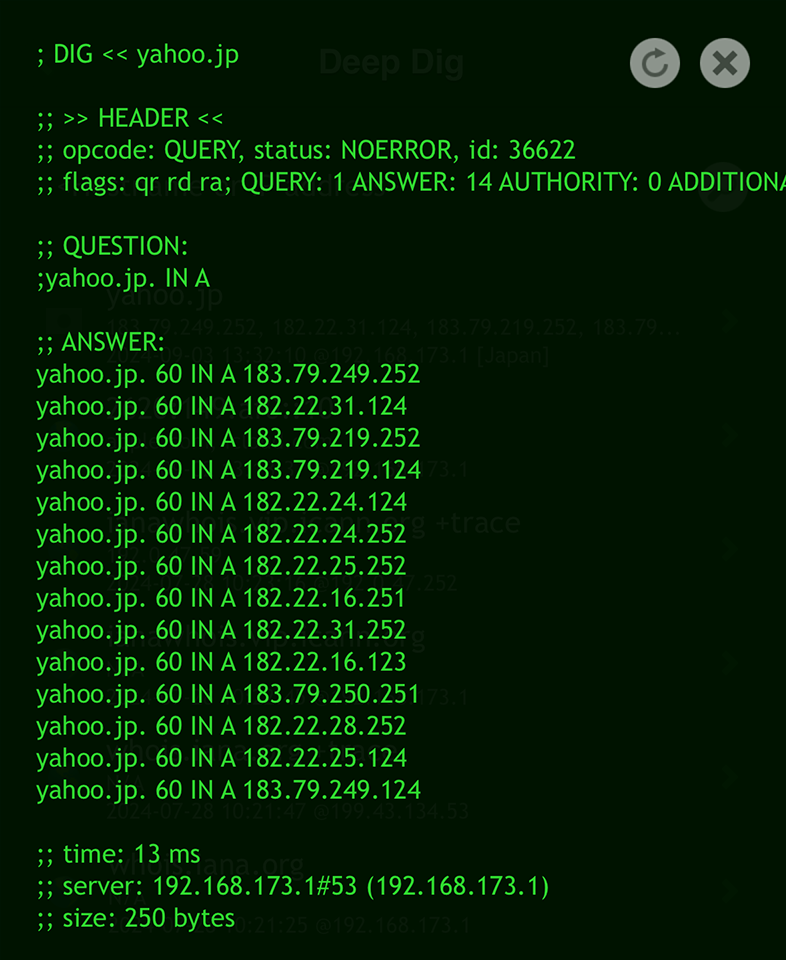

Gebruik het commando ‘dig', met het domein als zoekargument:

dig yahoo.jp

Op vergelijkbare wijze kunt u mailservers opzoeken door ‘mx' aan de query toe te voegen in Scany of Deep Dig op iOS, of in het ‘dig'-commando in de terminal.

Hiermee wordt het domein naar het bijbehorende IP-adres vertaald — een cruciale stap om de locatie van de servers te achterhalen.

Met het IP-adres kunt u vervolgens een volledig onderzoek uitvoeren door een Whois-zoekopdracht op het IP zelf uit te voeren.

Deze IP-Whois-zoekopdracht levert gedetailleerde informatie over de web- of mailhostingprovider, inclusief de geografische locatie van de servers, de beherende organisatie en relevante contactgegevens.

Met deze methode kunt u de fysieke infrastructuur achter een domein, website of e-mailkanaal in kaart brengen en ontdekken waar de servers zich daadwerkelijk bevinden.

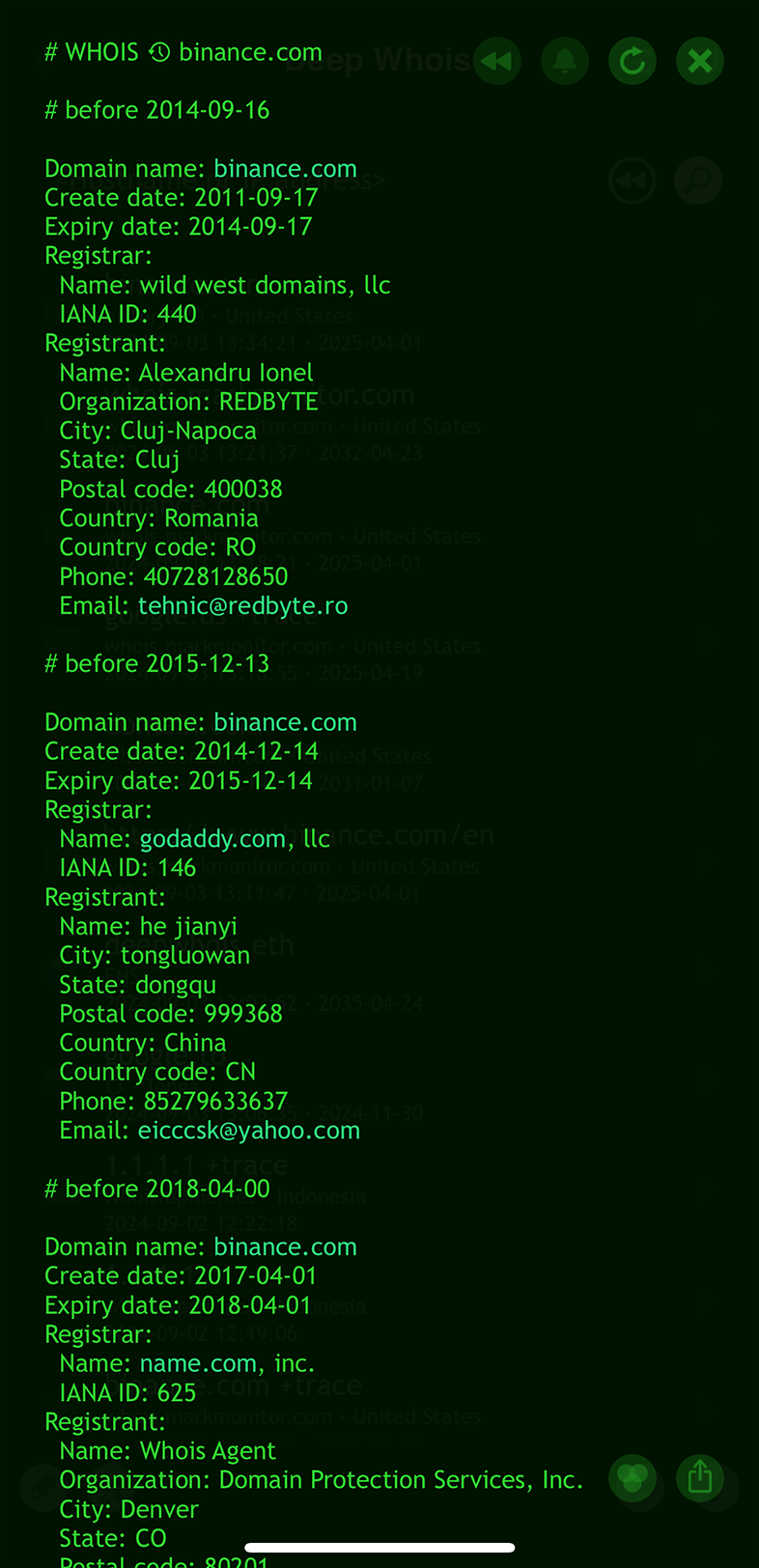

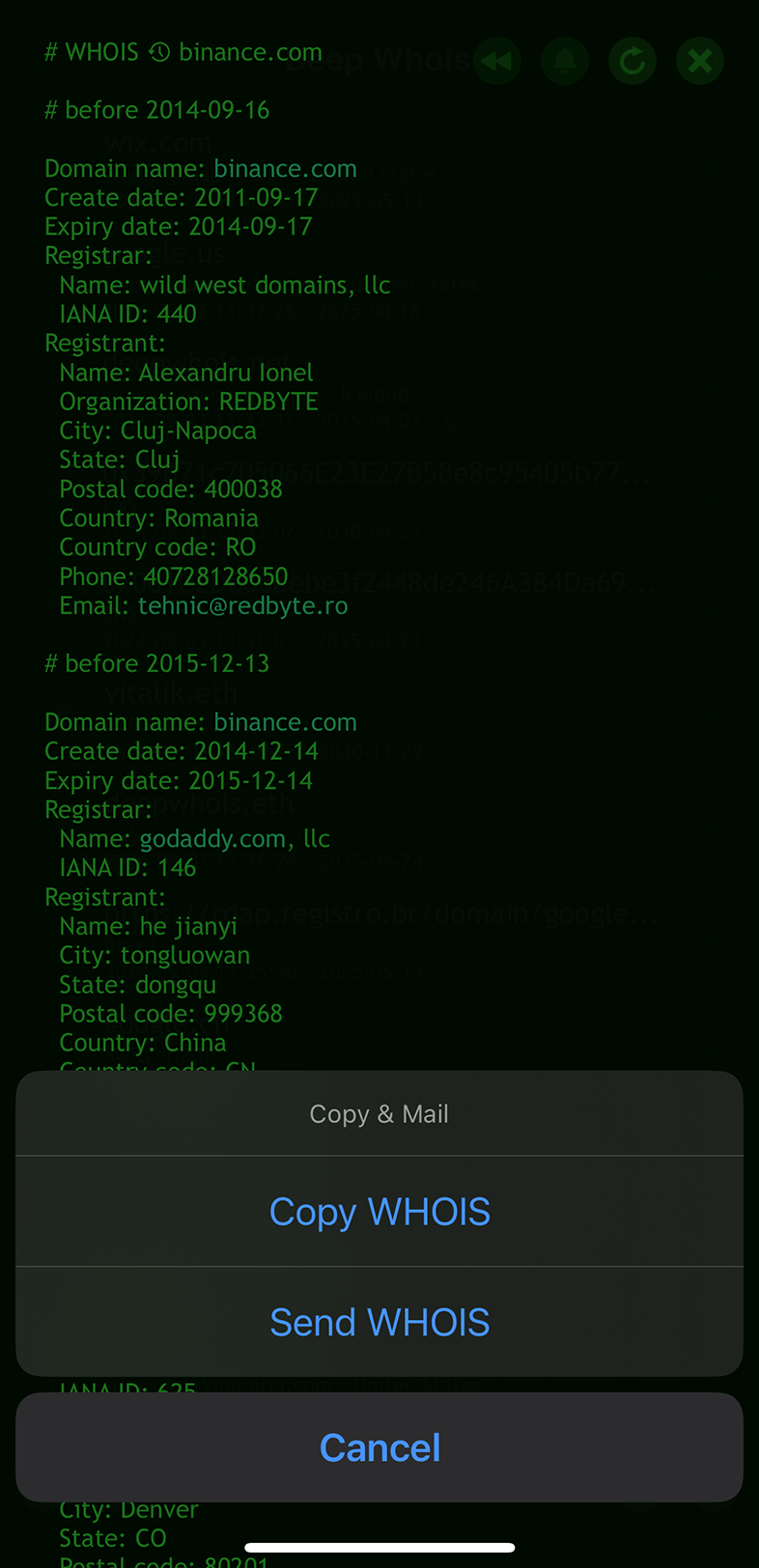

Stap #5: Onderzoek historische Whois-gegevens

Domeinen wisselen vaak van eigenaar, en het begrijpen van de historische context kan minstens zo belangrijk zijn als het kennen van de huidige status.

Historische Whois-gegevens laten eerdere eigenaars, wijzigingen in nameservers en andere belangrijke gebeurtenissen zien die invloed kunnen hebben op de reputatie of waarde van een domein.

Deep Whois gebruiken op iOS:

Tik op de knop ‘Rewind' om toegang te krijgen tot historische Whois-records van het domein.

Of gebruik de ‘Rewind'-knop op het hoofdscherm van de app.

Uit de historische Whois-gegevens voor binance.com op iOS blijkt dat het domein oorspronkelijk aan iemand anders toebehoorde dan de huidige eigenaren van Binance.

Dit geeft inzicht in de eigendomsgeschiedenis van het domein vóórdat Binance het overnam, wat waardevol is om de achtergrond en evolutie te begrijpen.

Deep Whois gebruiken in de terminal:

Gebruik het argument ‘@history' of ‘@h' om historische Whois-gegevens te zien:

deep-whois @history crypto.com

Uit de historische Whois-gegevens voor crypto.com in de terminal blijkt dat het domein oorspronkelijk aan een andere persoon toebehoorde en later voor miljoenen dollars aan de huidige eigenaren is verkocht.

Dit biedt waardevol inzicht in de geschiedenis van het domein en belangrijke wijzigingen in eigendom.

Historische Whois-gegevens zijn vooral nuttig bij het beoordelen van domeinen voor aankoop of bij het onderzoeken van mogelijke beveiligingsproblemen.

Stap #6: Haal RDAP-gegevens op voor diepgaande informatie

Registration Data Access Protocol (RDAP) is een moderner, gestructureerd protocol dat is ontworpen als vervanging voor het traditionele Whois-systeem.

RDAP is vooral nuttig voor domeinen onder nieuwe TLD's of domeinen die van Whois naar RDAP zijn gemigreerd. Het biedt extra informatie, zoals statuscodes, beveiligingsniveaus en betere ondersteuning voor internationale domeinnamen (IDN's).

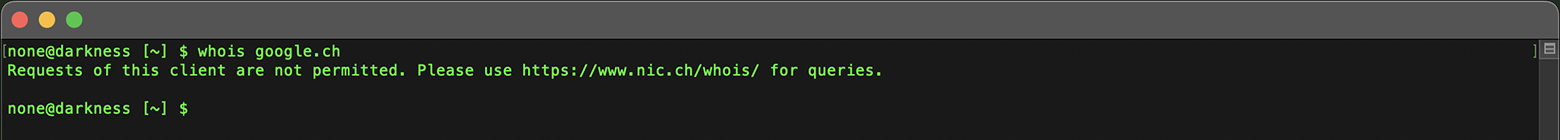

Beperkingen van standaard-Whois-clients

Naarmate RDAP breder wordt ingezet, stappen steeds meer domeinzones af van het traditionele Whois-protocol, waardoor ze onbereikbaar worden voor oudere Whois-clients die RDAP niet ondersteunen.

Daardoor kunnen standaard- en eenvoudige Whois-clients voor deze domeinen geen gegevens meer ophalen en is hun functionaliteit beperkt.

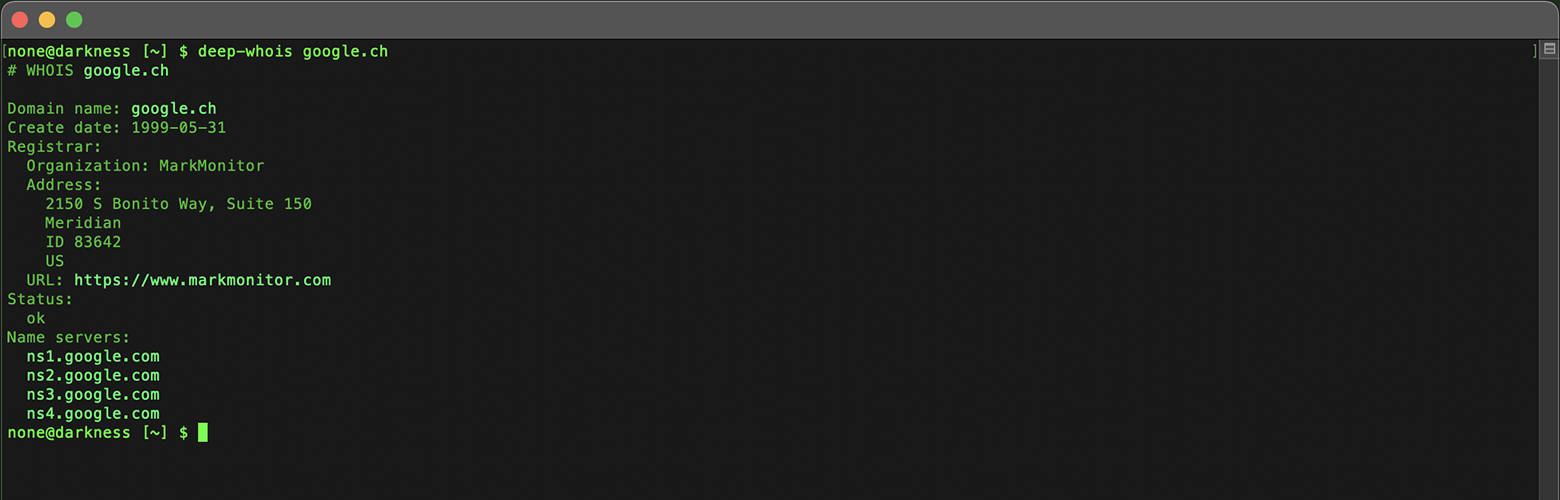

Naadloze RDAP-zoekopdrachten in Deep Whois

Zowel in de Deep Whois iOS-app als in de opdrachtregeltool van Deep Whois worden Whois-gegevens via RDAP voor domeinen die naar RDAP zijn gemigreerd, zoals .CH, automatisch en transparant opgehaald.

De gebruiker hoeft hiervoor geen speciale opties of commando's op te geven.

Voer simpelweg de domeinnaam in zoals u dat ook bij een standaard-Whois-query zou doen.

deep-whois google.ch

Deep Whois herkent wanneer een domein RDAP vereist en voert de query automatisch uit via het juiste protocol.

Zo ontvangt u altijd de juiste en meest actuele registratiegegevens, ongeacht of het domein nog klassieke Whois gebruikt of al naar RDAP is overgestapt.

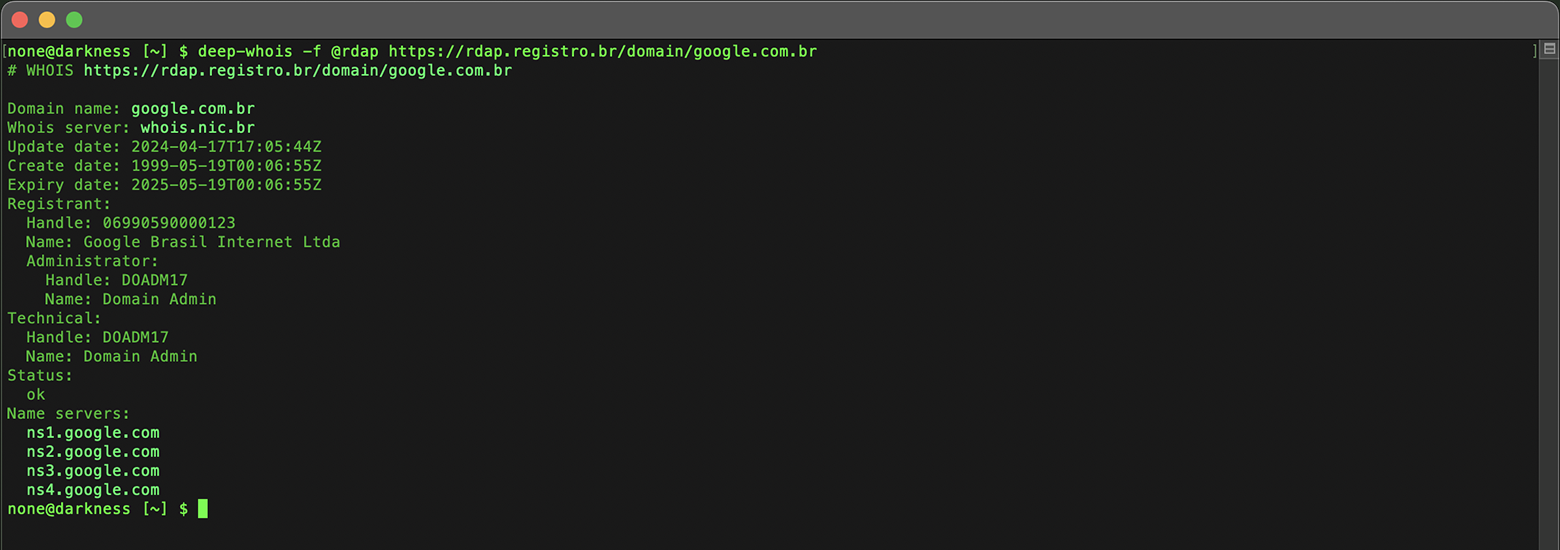

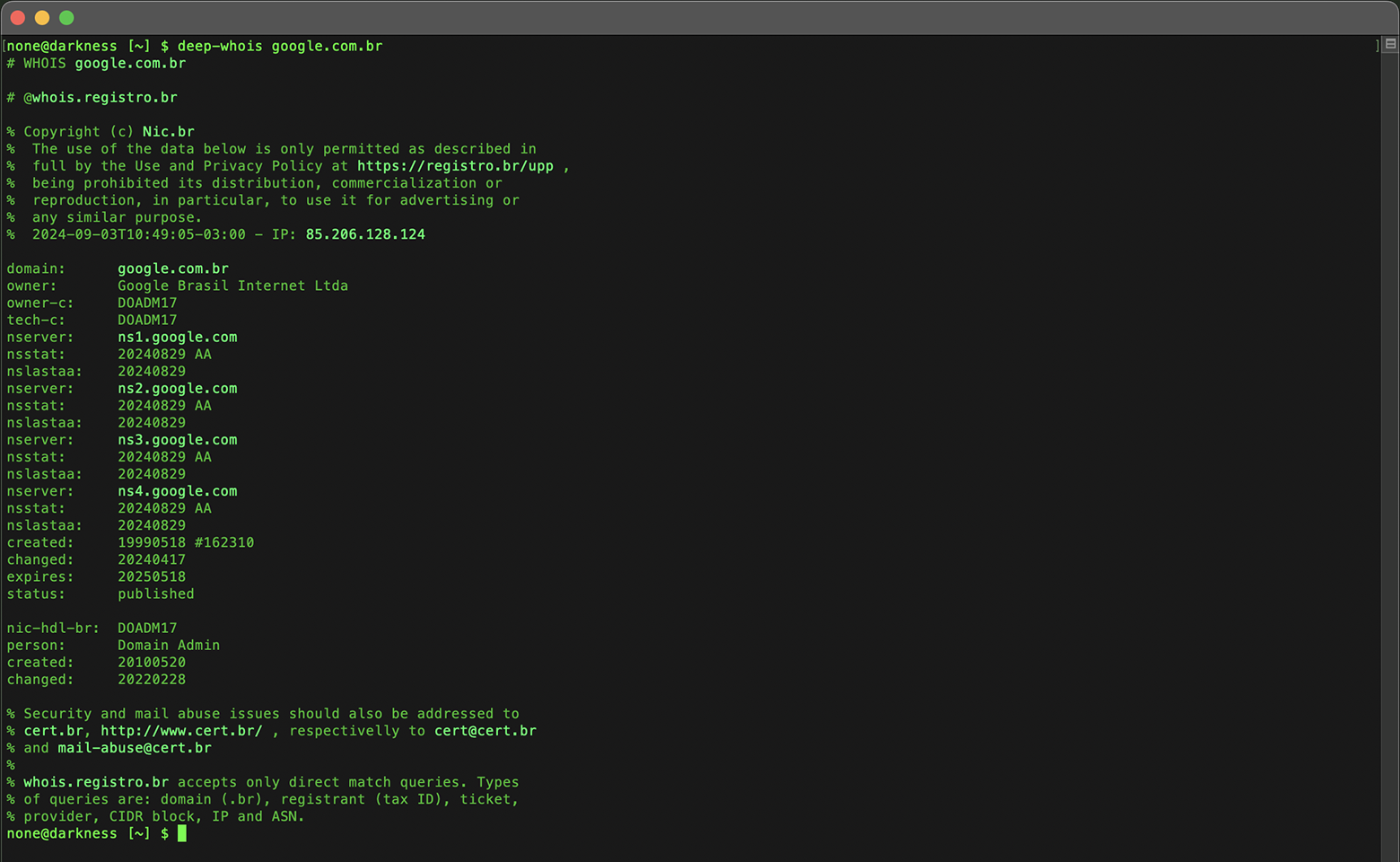

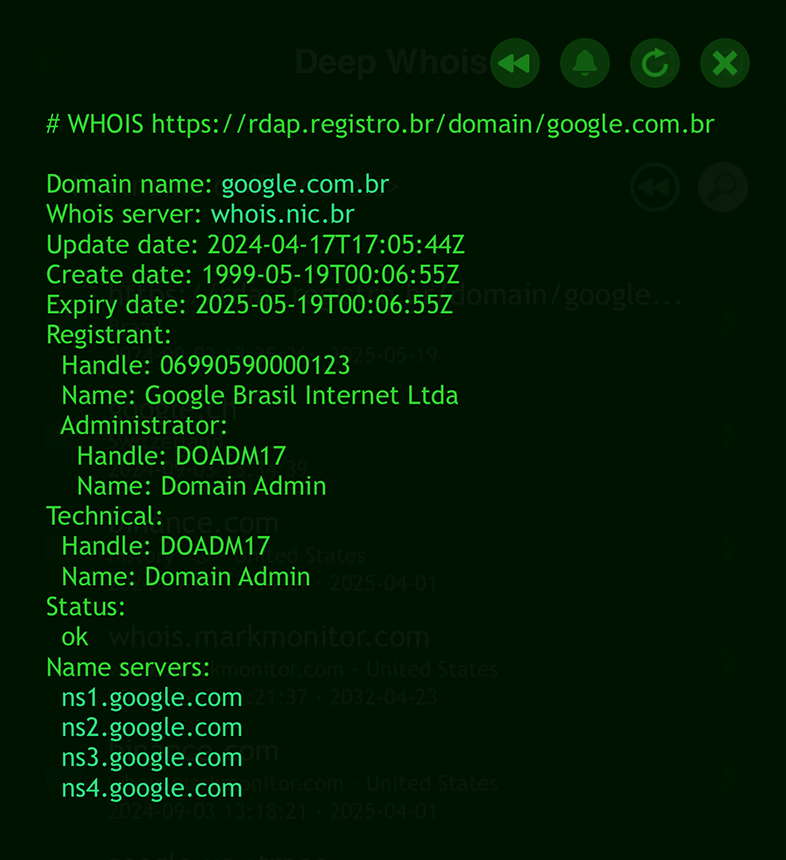

Expliciete RDAP-zoekopdrachten

Naast de automatische afhandeling van RDAP-query's kunt u in Deep Whois ook expliciet RDAP opvragen voor domeinen die het ondersteunen.

Dit is nuttig wanneer u zeker wilt zijn dat u gegevens rechtstreeks van een RDAP-server haalt of wanneer u een meer geavanceerd domeinonderzoek uitvoert.

In Deep Whois kunt u de optie ‘@rdap' samen met ‘-f' gebruiken om een RDAP-zoekopdracht af te dwingen, zodat u gedetailleerde, gestructureerde gegevens van de RDAP-bron ontvangt.

Dit is vooral handig wanneer u extra specifieke of nauwkeurige informatie nodig hebt.

Voor .BR-domeinen is RDAP de enige methode die de tijden van verloop, wijziging en aanmaak van het domein tot op de seconde nauwkeurig weergeeft.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

Het traditionele Whois-protocol, dat nog steeds wordt ondersteund, toont deze gegevens alleen op dagniveau, zonder exacte tijden.

Voor domeinen zoals .MS zijn de gegevens die via Whois en RDAP worden geleverd over het algemeen vergelijkbaar.

In enkele gevallen, zoals bij microsoft.ms, kan RDAP extra details ontsluiten (zoals een faxnummer) die niet in het Whois-antwoord voorkomen.

Hoewel de gegevens in zulke zones grotendeels overeenkomen, is RDAP een nuttig alternatief wanneer de primaire Whois-server niet beschikbaar is, zodat u toch essentiële domeingegevens kunt ophalen.

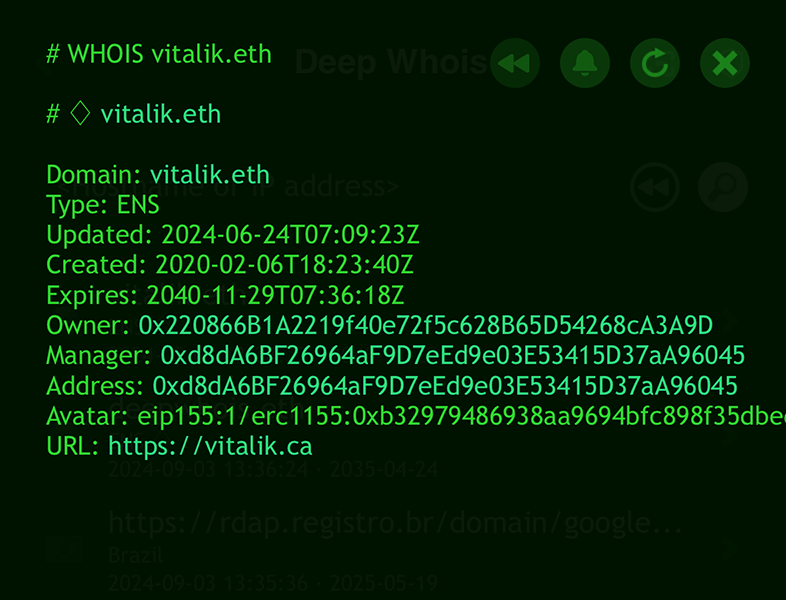

Stap #7: Raadpleeg ENS-gegevens voor Ethereum- en DNS-domeinen

Ethereum Name Service (ENS) maakt het mogelijk om menselijk leesbare domeinnamen in de Ethereum-blockchain te registreren.

ENS is ontworpen om eenvoudige, makkelijk te onthouden namen — zoals domeinnamen — te koppelen aan Ethereum-walletadressen en omgekeerd.

Hierdoor kunt u Ethereum-adressen eenvoudig aan herkenbare namen koppelen en beheren, waardoor transacties en interacties op de blockchain gebruiksvriendelijker worden.

Als het onderzochte domein aan ENS is gekoppeld, kunnen deze gegevens walletadressen, smart contracts en andere on-chain-informatie zichtbaar maken.

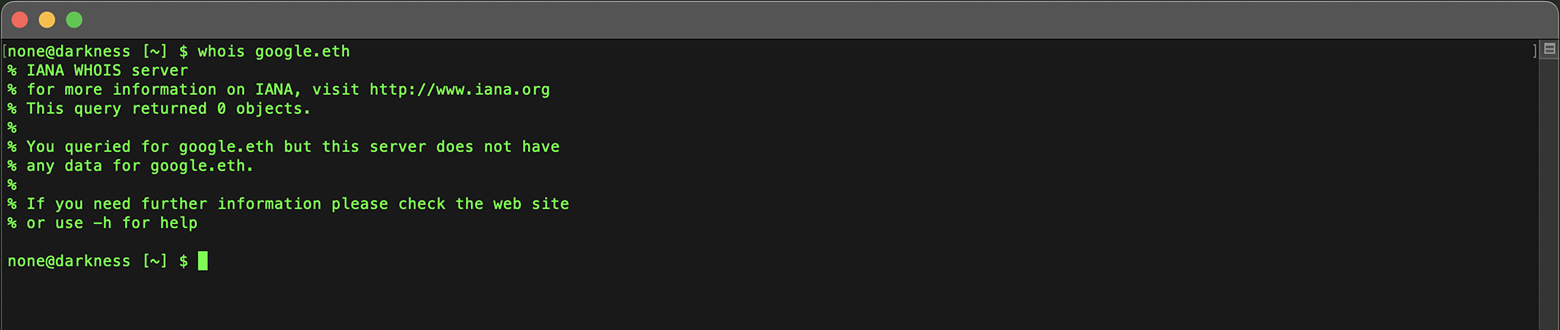

Beperkingen van standaard-Whois-clients

Standaard- en eenvoudige Whois-clients kunnen geen gegevens ophalen voor Ethereum Name Service (ENS)-domeinen zoals .ETH.

Deze traditionele clients zijn gebouwd voor klassieke DNS-systemen en kunnen niet omgaan met blockchain-gebaseerde naamsystemen zoals ENS.

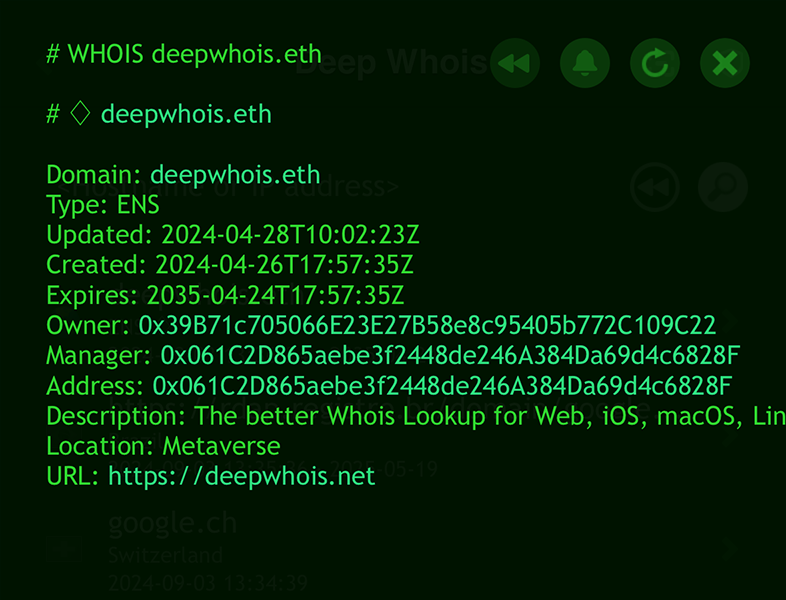

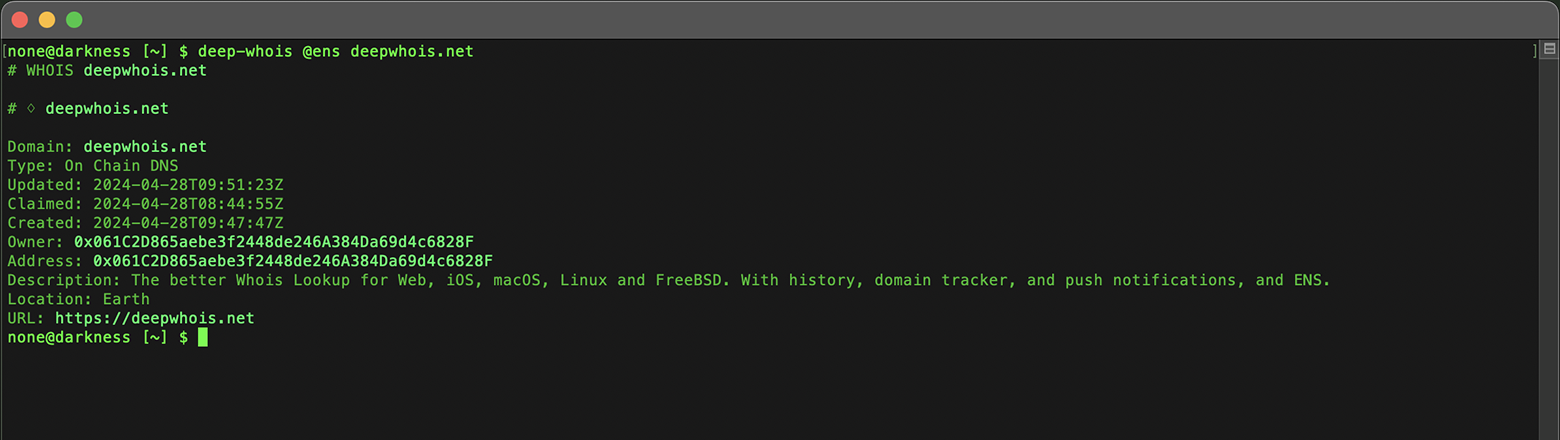

ENS-Whois-zoekopdrachten met Deep Whois

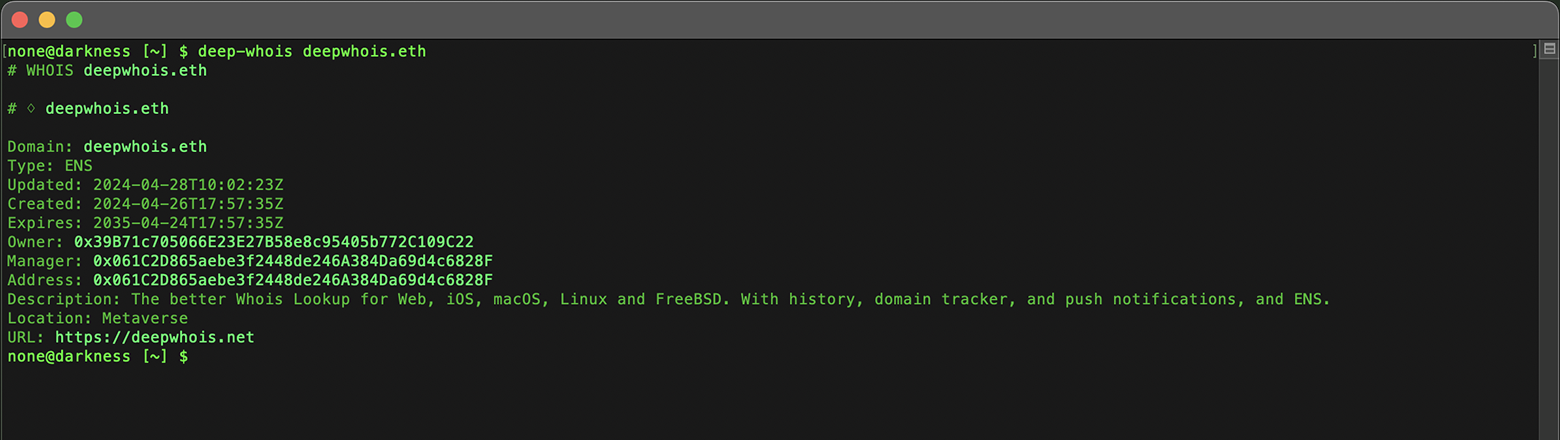

Met de Deep Whois-app op iOS of de opdrachtregeltool in de terminal kunt u rechtstreeks Whois-gegevens voor .ETH-domeinen uit het Ethereum-netwerk ophalen.

Dit verloopt volledig transparant en vereist geen extra opties — voer het domein in zoals bij een standaard-Whois-query.

deep-whois deepwhois.eth

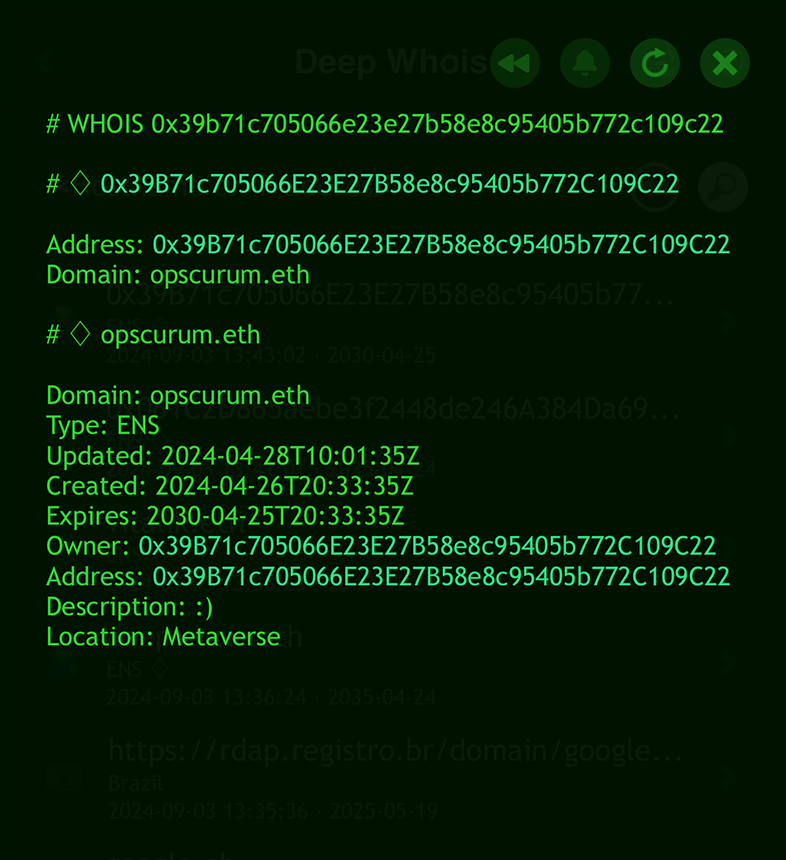

ENS-gegevens voor DNS-domeinen

ENS is niet beperkt tot .ETH-domeinen.

Het biedt ook informatie voor traditionele DNS-domeinen, zoals .COM, .NET, .ME en andere.

Om ENS-specifieke gegevens op te vragen — bijvoorbeeld het gekoppelde Ethereum-walletadres — voegt u simpelweg de optie ‘@ens' aan uw query toe in Deep Whois op iOS of in de terminal op macOS, Linux of FreeBSD.

De tool spreekt dan expliciet ENS aan voor het gewenste DNS-domein.

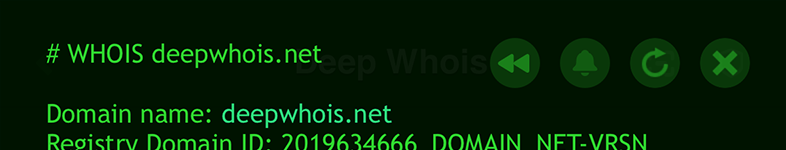

Naadloze ondersteuning voor meerdere domeintypes

Deep Whois ondersteunt meerdere soorten domeinen binnen één gestroomlijnde query:

Native Ethereum-ENS-domeinen in de .ETH-topleveldomeinzone.

On-chain DNS-domeinen, zoals deepwhois.net, die met de Ethereum-blockchain zijn geïntegreerd.

Off-chain DNS-domeinen, zoals opscurum.me, traditionele DNS-domeinen die aan ENS zijn gekoppeld.

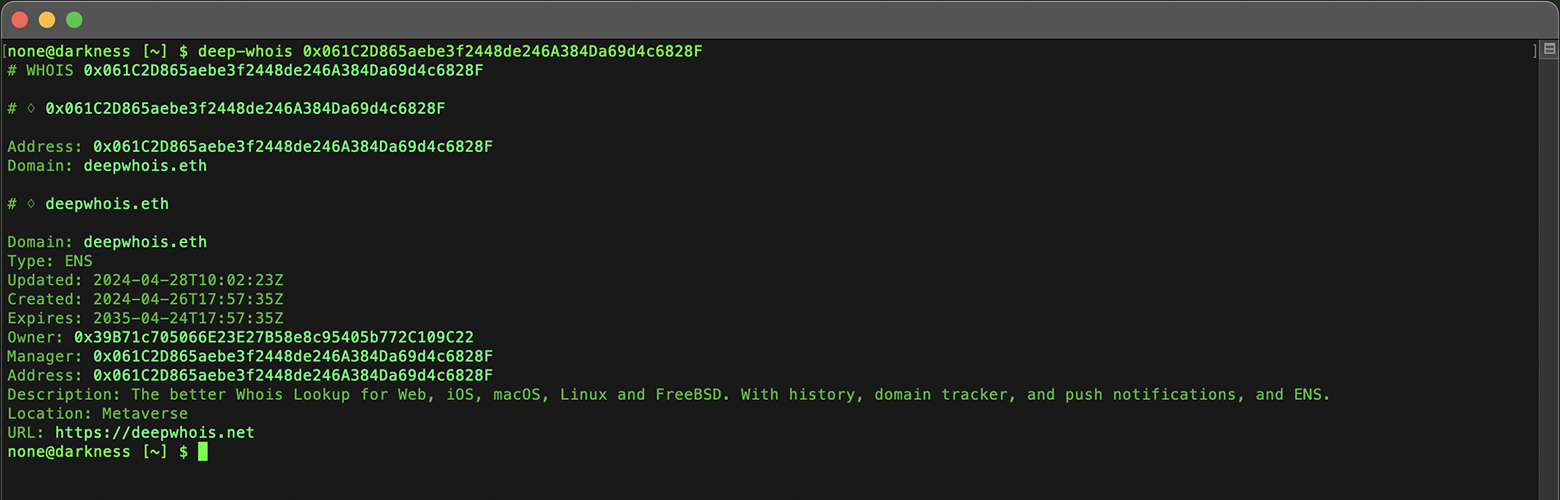

Omgekeerde ENS-Whois-zoekopdracht

Daarnaast biedt Deep Whois de mogelijkheid om een omgekeerde ENS-Whois-zoekopdracht op basis van een Ethereum-walletadres uit te voeren.

Voor een omgekeerde ENS-zoekopdracht hoeft u geen extra opties toe te voegen.

Voer simpelweg een standaard Ethereum-walletadres als query in; Deep Whois zoekt dan automatisch alle ENS-domeinen die aan dat adres zijn gekoppeld.

Dit maakt het proces eenvoudig en gebruiksvriendelijk, zowel in de iOS-app als in de opdrachtregeltool in de terminal.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Met deze functie ontdekt u ENS-domeinen die aan een specifiek Ethereum-adres zijn gekoppeld — een krachtig hulpmiddel voor het onderzoeken en beheren van blockchaingebonden domeinassets.

ENS-zoekopdrachten zijn vooral belangrijk om eigendom en beheer van blockchain-assets te begrijpen in de snel groeiende wereld van het gedecentraliseerde web.

Stap #8: Analyseer leeftijd, verloop- en verlengingsdata van het domein

Deze cruciale gegevens zijn eenvoudig beschikbaar via een basis-Whois-query en geven u de informatie die nodig is om uw domein effectief te beheren.

Deze informatie helpt ook bij de planning als u overweegt het domein te verwerven, hetzij via een koopaanbod, hetzij door het opnieuw te registreren na verloop.

Inzicht in de leeftijd van een domein en de verloop- en verlengingsdata is essentieel om de stabiliteit en toekomstige beschikbaarheid ervan te beoordelen.

De leeftijd van een domein zegt vaak iets over zijn geschiedenis en betrouwbaarheid: oudere domeinen hebben vaak een meer gevestigde reputatie.

Het volgen van de verloopdatum is essentieel om onbedoelde onderbrekingen in eigendom en mogelijke verlies van het domein te voorkomen.

Door deze data te monitoren weet u tijdig wanneer een domein gaat verlopen of extra aandacht vereist.

Verlengingsdata zijn even belangrijk: ze laten zien wanneer het domein voor het laatst is verlengd en tot wanneer het is verzekerd.

Regelmatige controle zorgt ervoor dat het domein onder uw controle blijft en voorkomt verstoringen in de dienstverlening door verlopen registraties.

Stap #9: Volg domeinwijzigingen in de tijd

Regelmatige monitoring van de Whois-gegevens van een domein helpt u op de hoogte te blijven van wijzigingen in eigendom, DNS-instellingen of verloopdata.

Dit is vooral belangrijk voor domeinen die u bezit of wilt kopen.

Belangrijk: met Deep Whois kunt u verloop en wijzigingen voor elk domein monitoren, niet alleen voor uw eigen domeinen.

Zo kunt u belangrijke updates bijhouden voor domeinen van concurrenten, potentiële koopkandidaten of andere interessante domeinen, zodat u tijdig kunt reageren.

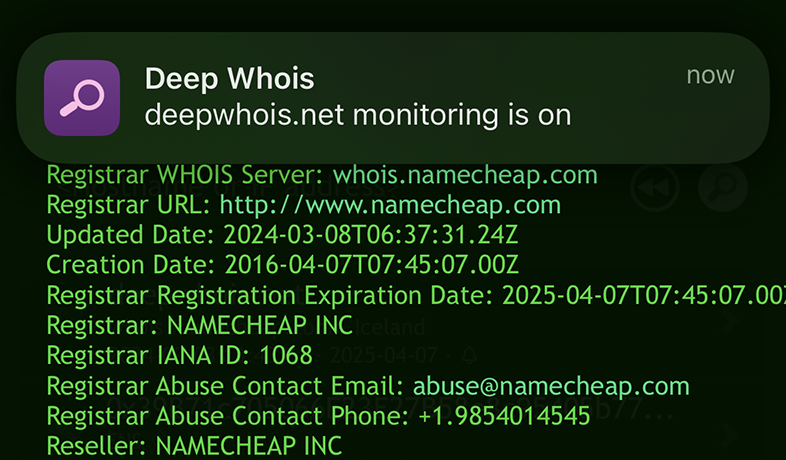

Deep Whois gebruiken op iOS:

Schakel monitoring in door op het ‘bel'-pictogram te tikken.

Wanneer een domein bijna verloopt of wanneer de Whois-gegevens wijzigen, ontvangt u een pushmelding op uw apparaat.

Doorlopend monitoren zorgt ervoor dat u op de hoogte blijft van belangrijke wijzigingen die de waarde of uw interesse in het domein kunnen beïnvloeden.

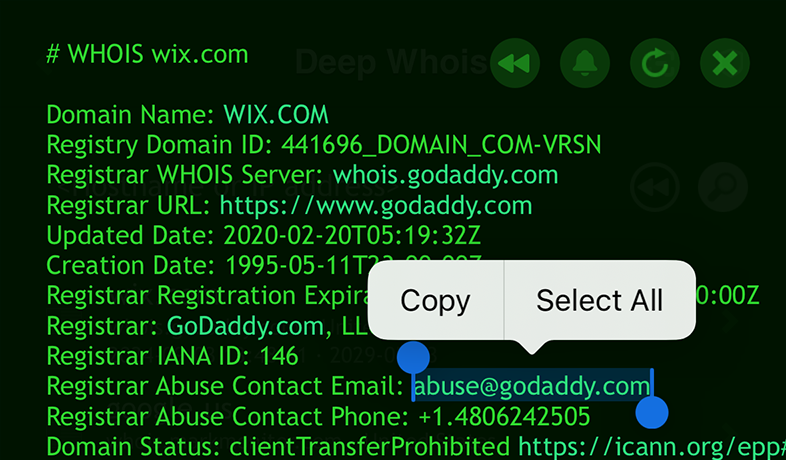

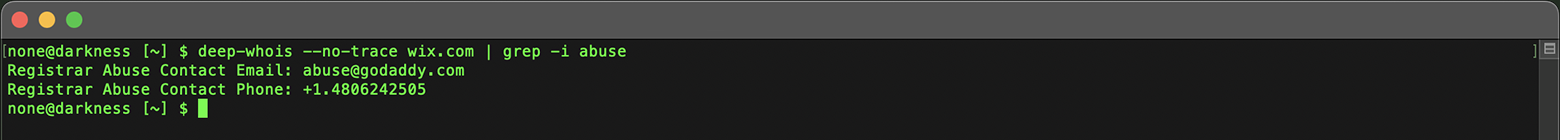

Stap #10: Analyseer WHOIS-contactinformatie voor misbruik

Contactinformatie voor misbruik (abuse) wordt vaak in Whois-records vermeld voor meldingen over spam, phishing of andere schadelijke activiteiten die met een domein samenhangen.

Weten hoe u deze informatie vindt en gebruikt is cruciaal bij de afhandeling van beveiligingsincidenten.

Deep Whois gebruiken op iOS:

Zoek in de Whois-gegevens naar secties met abuse-contacten.

Deep Whois gebruiken in de terminal:

Zoek abuse-contacten met:

deep-whois --no-trace wix.com | grep -i abuse

Door misbruik bij de juiste contacten te melden helpt u risico's door kwaadwillende domeinen te beperken.

Stap #11: Sla Whois-gegevens op en exporteer ze

Nadat u uw domeinanalyse hebt afgerond, is het belangrijk de resultaten op te slaan en te exporteren voor toekomstig gebruik of voor rapportage.

Deze documentatie is van grote waarde bij beslissingen over het domein of bij het presenteren van bevindingen aan belanghebbenden.

Deep Whois gebruiken op iOS:

Exporteer resultaten rechtstreeks vanuit de app in een formaat dat bij uw wensen past.

Deep Whois gebruiken in de terminal:

Sla de Whois-uitvoer op in een bestand voor eenvoudige referentie:

deep-whois @history binance.com > whois-history-results.txt

Met een opgeslagen record van uw bevindingen kunt u de gegevens op elk moment opnieuw raadplegen en zorgt u ervoor dat uw analyse goed gedocumenteerd is.

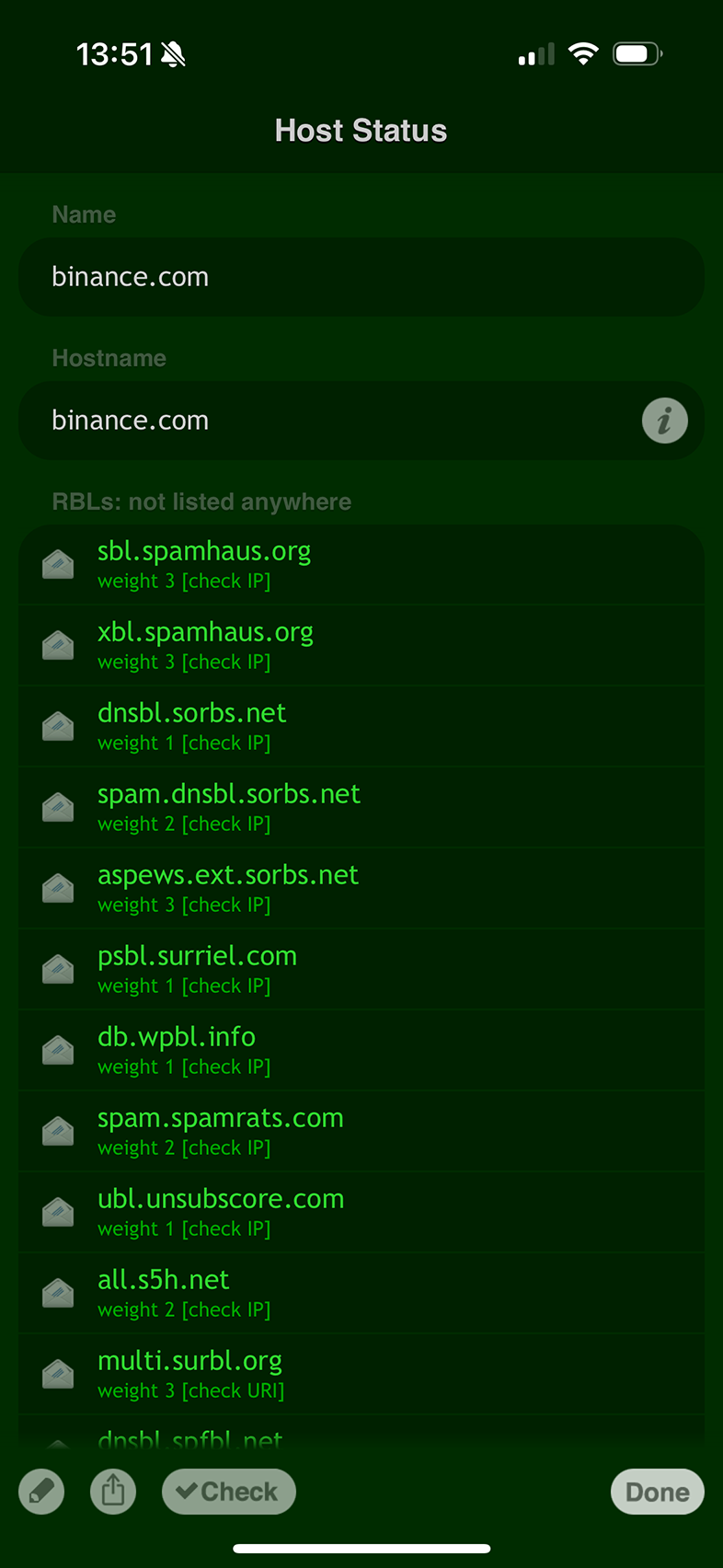

Extra stap: Controleer regelmatig domeinreputatie en blocklist-status

De reputatie van een domein kan in de loop der tijd veranderen, zeker als het is gebruikt voor spam of phishing.

Regelmatig de reputatie en blocklist-status van een domein controleren helpt zeker te stellen dat het betrouwbaar blijft en uw organisatie of beveiligingspositie niet schaadt.

Op iOS kunt u de reputatie en blocklist-status van een domein eenvoudig monitoren met de app RBL Status.

De app laat in realtime zien of een domein op zwarte lijsten voorkomt, zodat u een schone en betrouwbare online reputatie kunt behouden.

Door de reputatie van een domein te monitoren kunt u proactief stappen zetten om de integriteit te behouden en problemen op te lossen voordat ze escaleren.

Conclusie: Whois-zoekopdracht en domeingeschiedenis onder de knie krijgen

Door deze uitgebreide stappen te volgen kunt u grondige en gedetailleerde domeinonderzoeken uitvoeren met Deep Whois — zowel met de iOS-app als via de terminal op macOS, Linux en FreeBSD.

Deze gids geeft u de tools en kennis om elk detail over een domein te achterhalen: van eigendomsgeschiedenis en DNS-instellingen tot geavanceerde gegevens zoals RDAP- en ENS-records.

Of u nu onderzoek doet voor beveiliging, een domeinaankoop overweegt of simpelweg de achtergrond van een domein beter wilt begrijpen, deze gids helpt u het maximale uit uw Whois-zoekopdrachten te halen en een volledig beeld te krijgen van het betreffende domein.