Whois-пошук і історія домена:

Повний посібник

Оновлено: 1 грудня 2025 р.

У стрімко мінливому цифровому середовищі розуміння походження та історії доменного імені критично важливе для фахівців із різних сфер — цифрового маркетингу, кібербезпеки, інвестицій у домени чи юридичних питань.

Розширений Whois-пошук по домену дає безцінну інформацію, допомагаючи перевірити власника, оцінити безпеку та зрозуміти історію домена.

У цьому посібнику ми детально розглянемо, як виконувати Whois-пошук по домену та вивчати його історію за допомогою застосунку Deep Whois на iOS і консольного інструмента в терміналі на macOS, Linux і FreeBSD.

Ми розглянемо все — від базових Whois-даних до просунутих можливостей: історичні записи Whois, дані Ethereum Name Service (ENS), інформацію за Registration Data Access Protocol (RDAP) та багато іншого.

Ось кроки для проведення повного розслідування домена:

→ Крок #1: Виконати базовий Whois-пошук

→ Крок #2: Перевірити власника домена та контактну інформацію

→ Крок #3: Проаналізувати реєстратора домена, NS-сервери та DNS

→ Крок #4: Дослідити хостинг-провайдера

→ Крок #5: Вивчити історичні Whois-дані

→ Крок #6: Отримати RDAP-дані для поглибленої інформації

→ Крок #7: Отримати ENS-дані для Ethereum- і DNS-доменів

→ Крок #8: Проаналізувати вік, дату закінчення та продовження домена

→ Крок #9: Відстежувати зміни домена з часом

→ Крок #10: Проаналізувати контактну інформацію для зловживань (Abuse)

→ Крок #11: Зберегти та експортувати Whois-дані

Перейдемо до детального посібника.

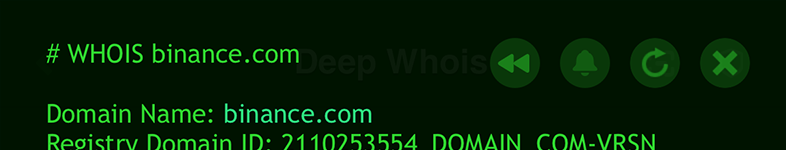

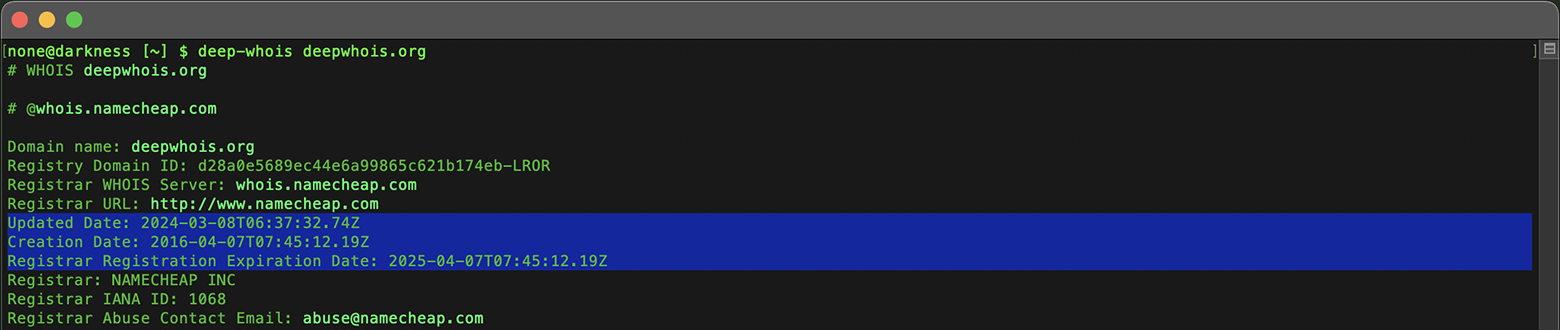

Крок #1: Виконати базовий Whois-пошук

Основа будь-якого розслідування домена — базовий Whois-пошук. На цьому етапі ви отримуєте ключові відомості про домен: реєстратора, дати реєстрації та закінчення, NS-сервери, а також контактні дані власника домена (якщо вони не приховані службою приватності).

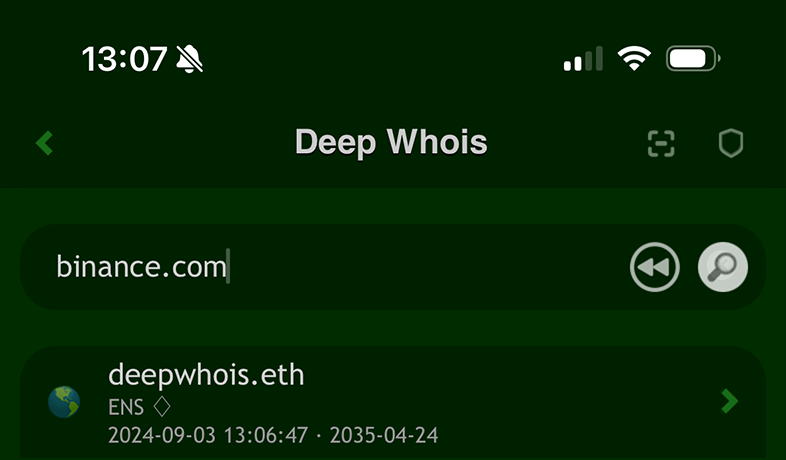

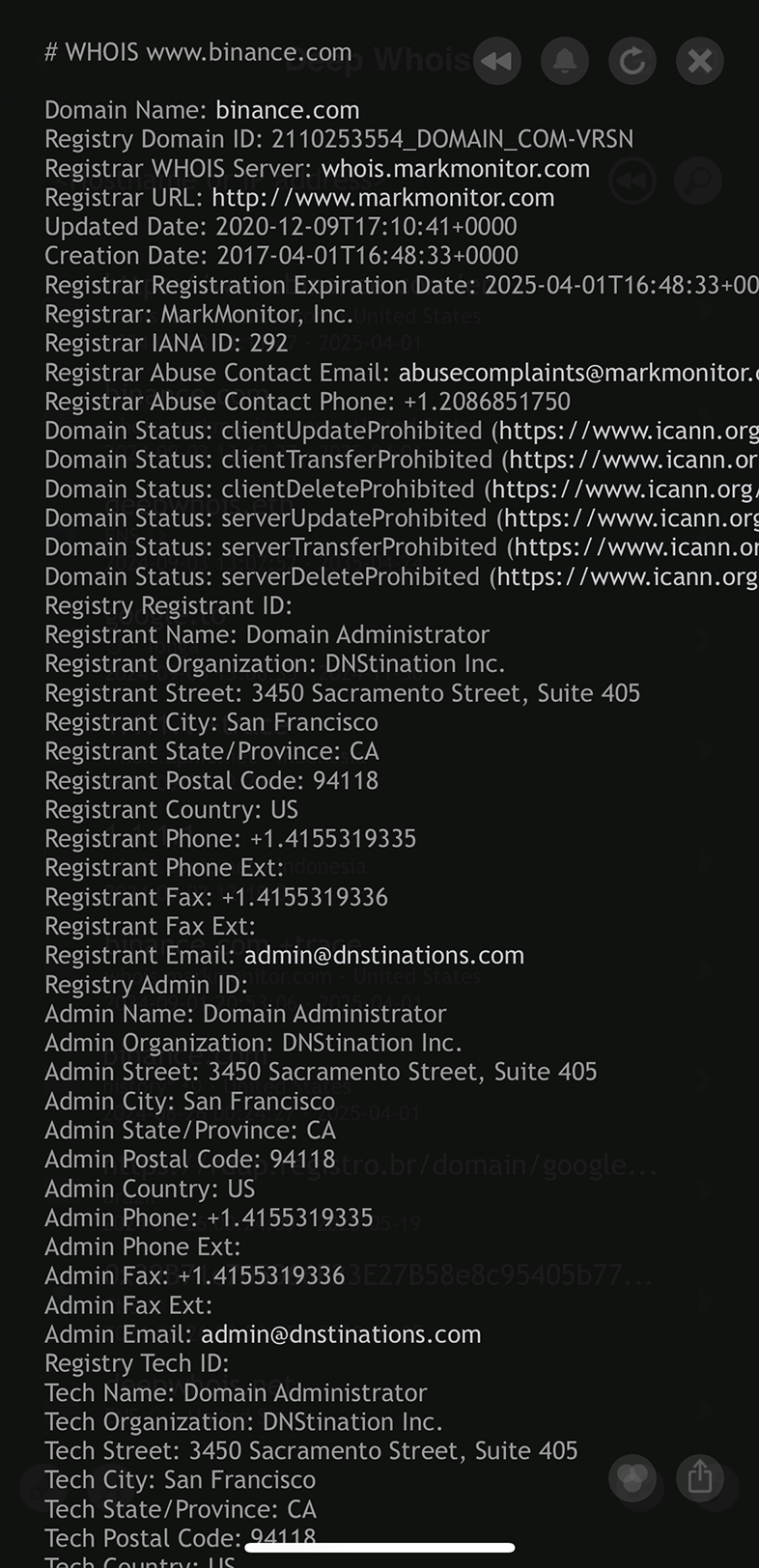

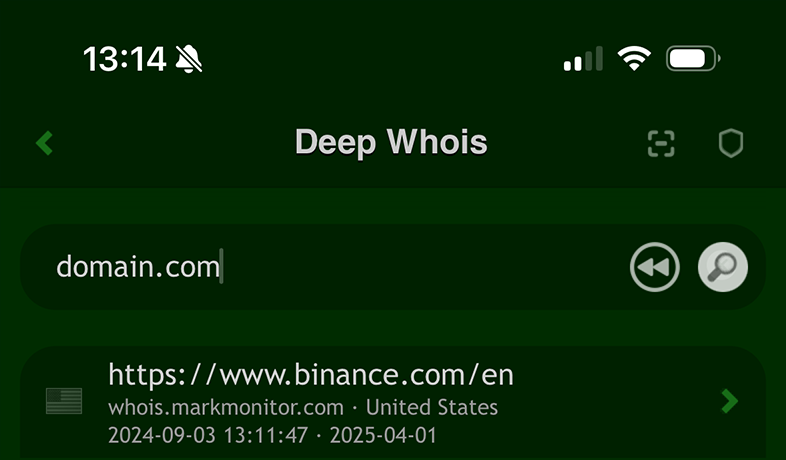

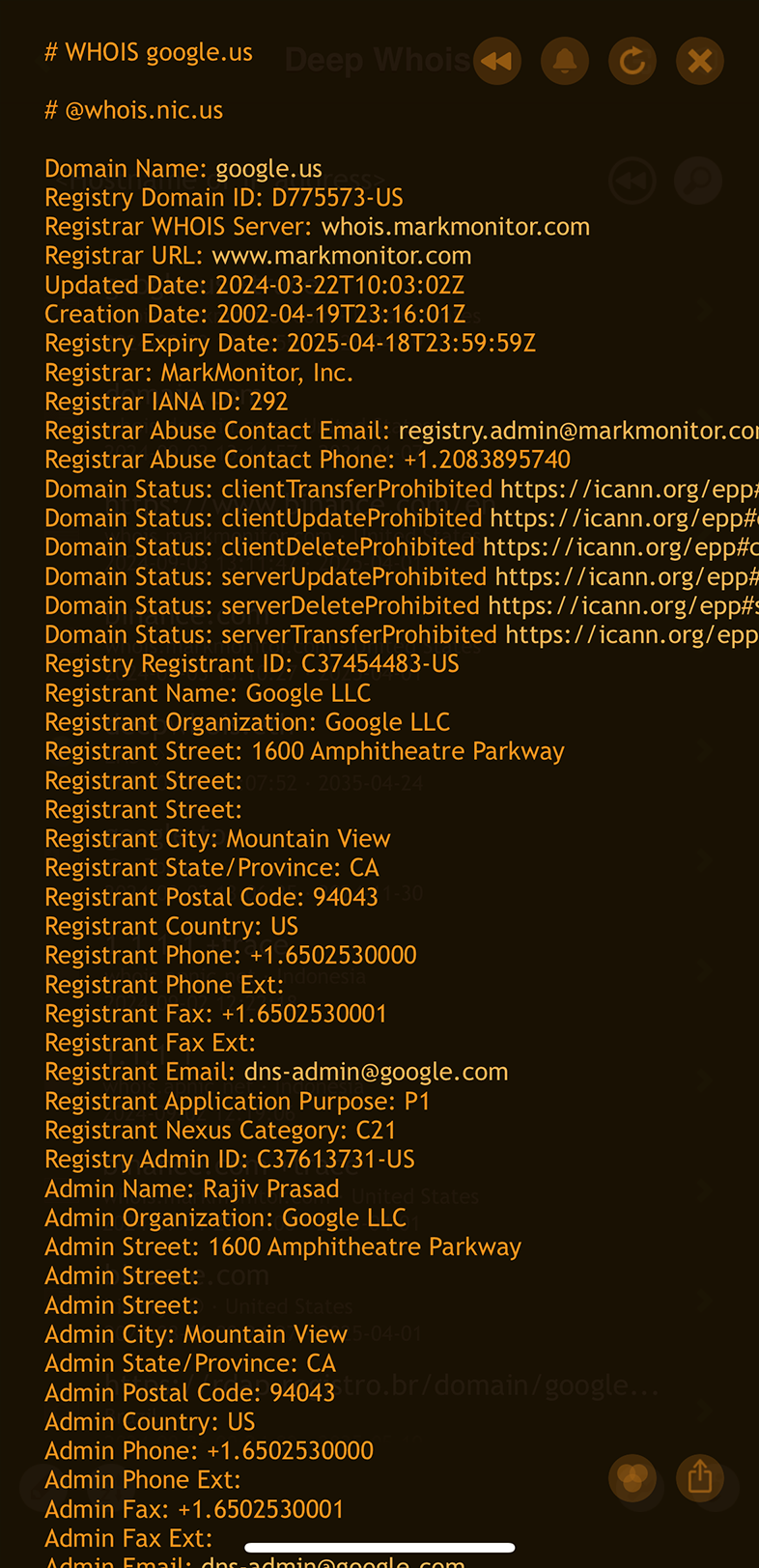

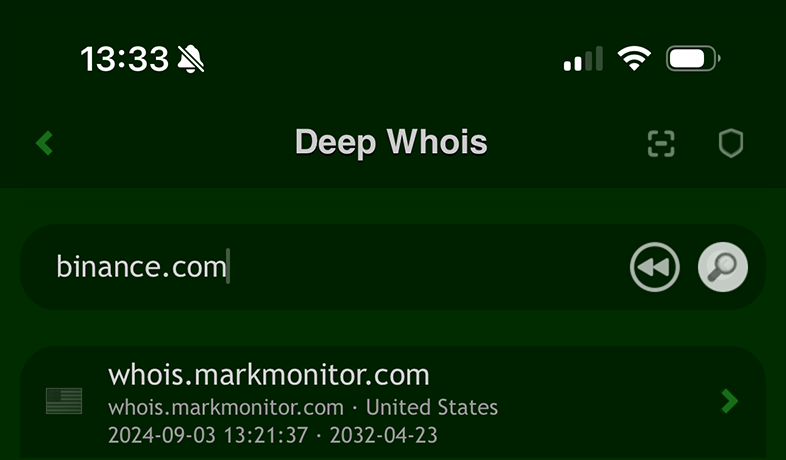

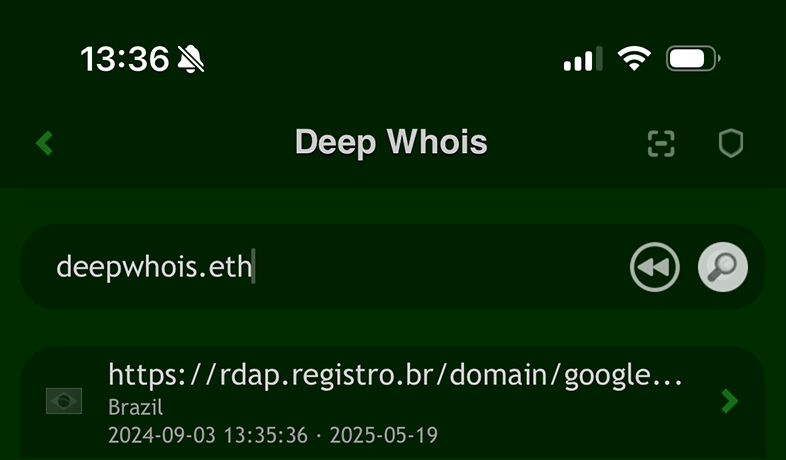

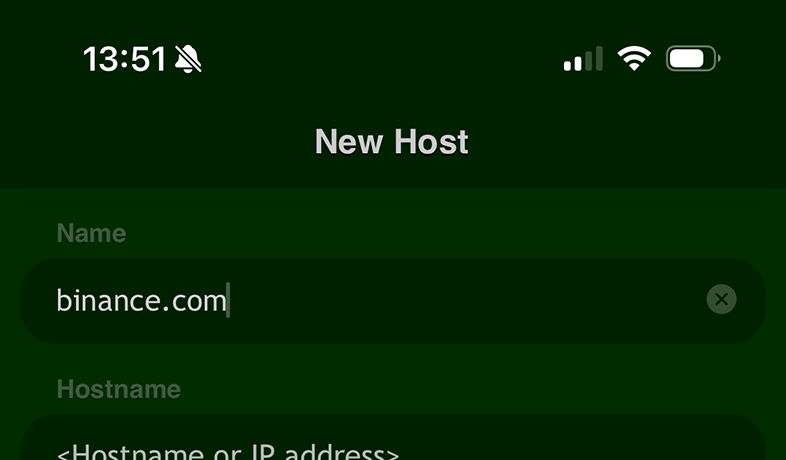

Використання Deep Whois на iOS:

Відкрийте застосунок Deep Whois, введіть доменне ім'я в поле пошуку та натисніть кнопку 'Lookup', щоб отримати Whois-дані.

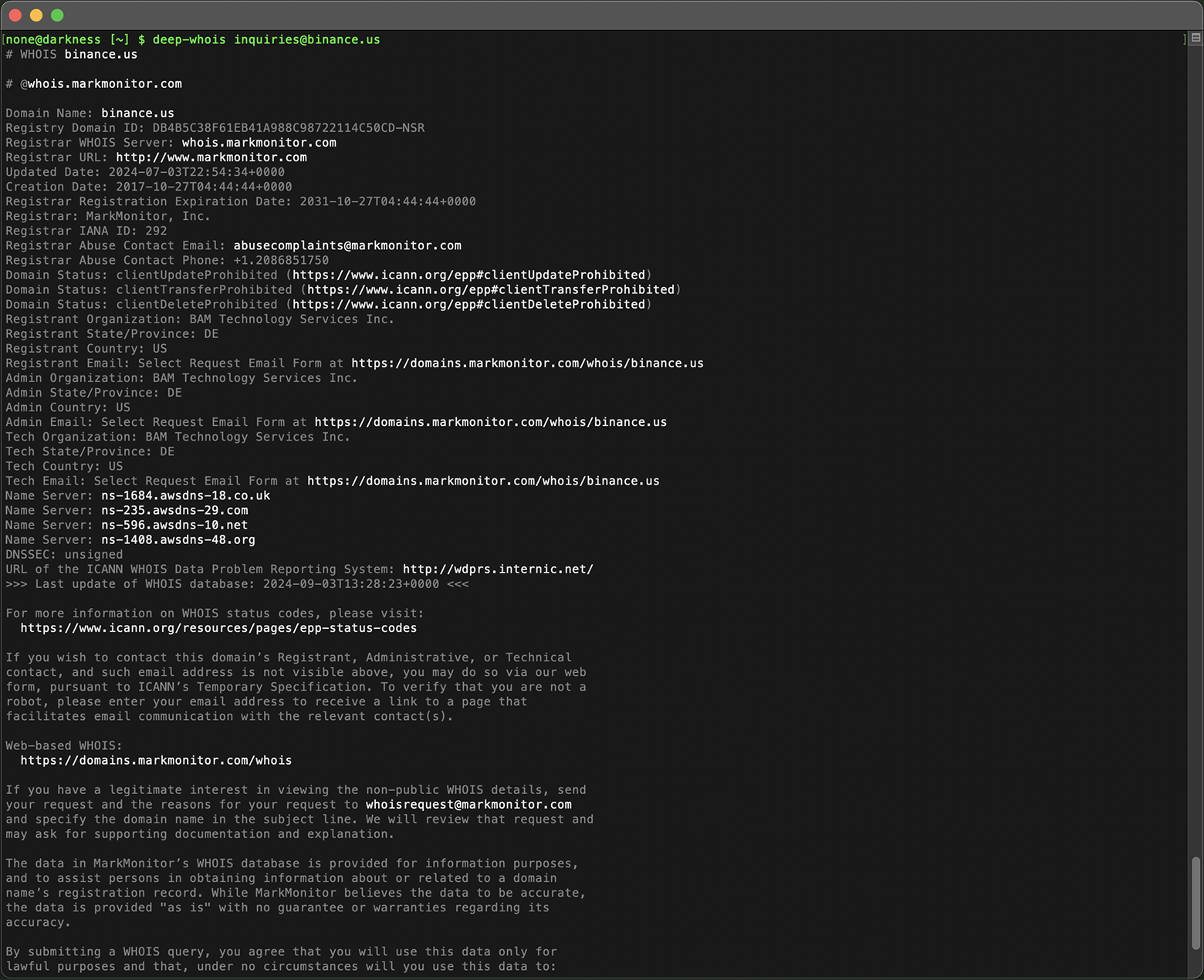

Використання Deep Whois у терміналі:

Виконайте команду:

deep-whois binance.com

Цей базовий запит дає знімок поточного стану домена та технічні деталі, необхідні для подальшого глибшого аналізу.

Додаткові поради:

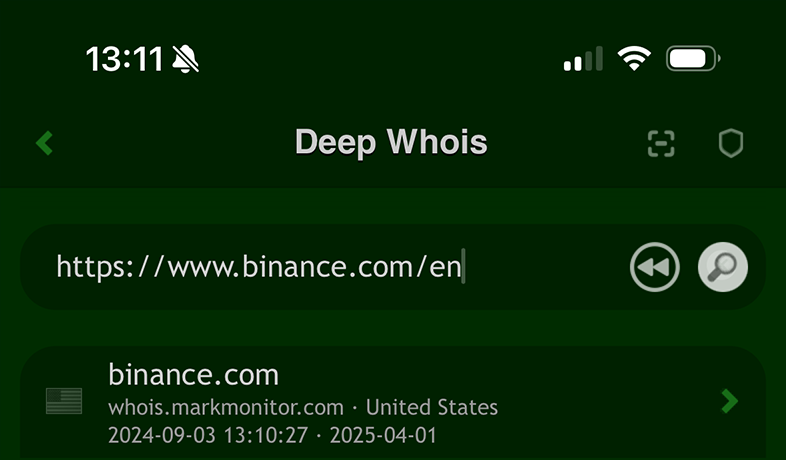

#1: Запит Whois за ім'ям хоста, посиланням на сайт або email

Під час введення доменного імені в інструмент ви можете використовувати різні формати, що робить отримання Whois-даних зручнішим.

Окрім прямого введення доменного імені, можна ввести або вставити ім'я хоста, веб-посилання/URL чи навіть email-адресу.

Інструмент автоматично виділяє правильне доменне ім'я з таких вхідних даних, визначаючи потрібний домен.

Ці додаткові варіанти дозволяють швидко отримувати інформацію про домен без необхідності вручну вирізати домен із URL або email-адрес, спрощуючи доступ до Whois-даних.

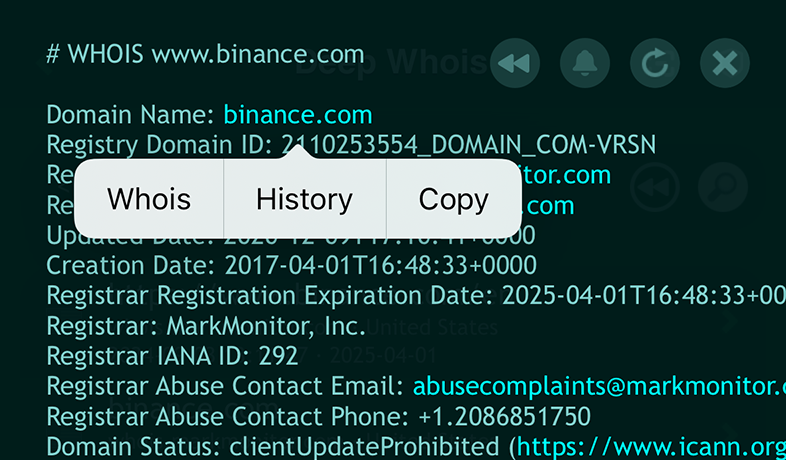

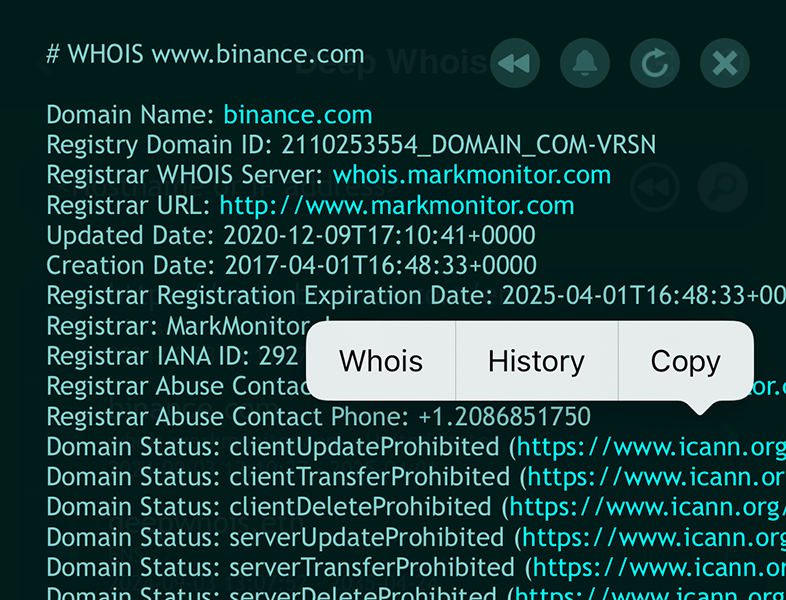

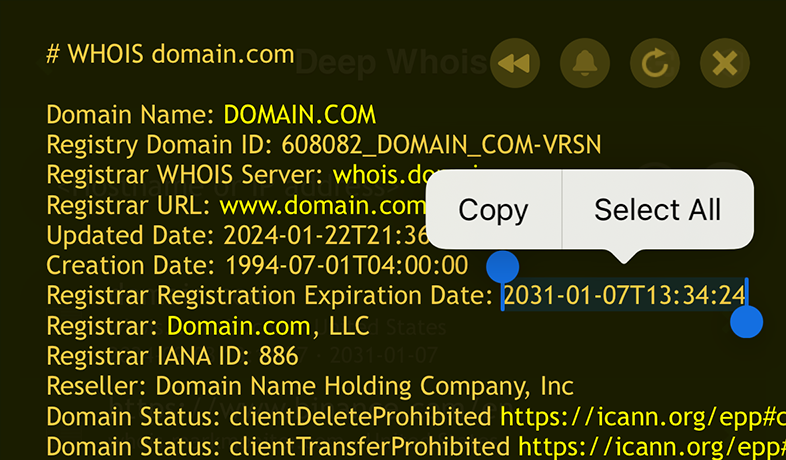

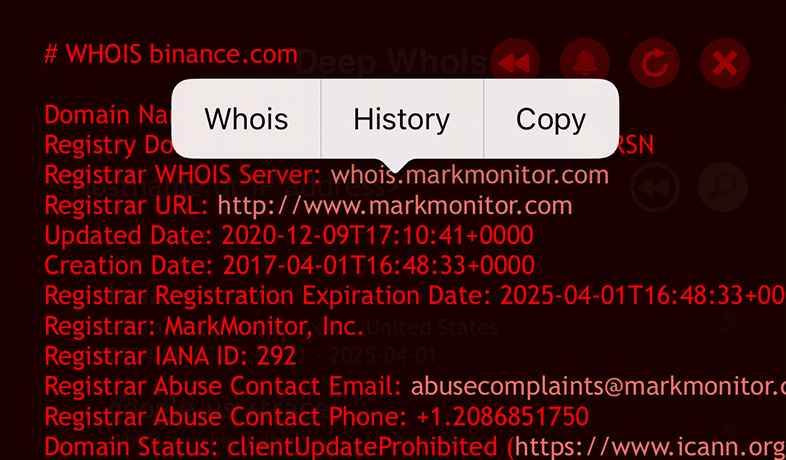

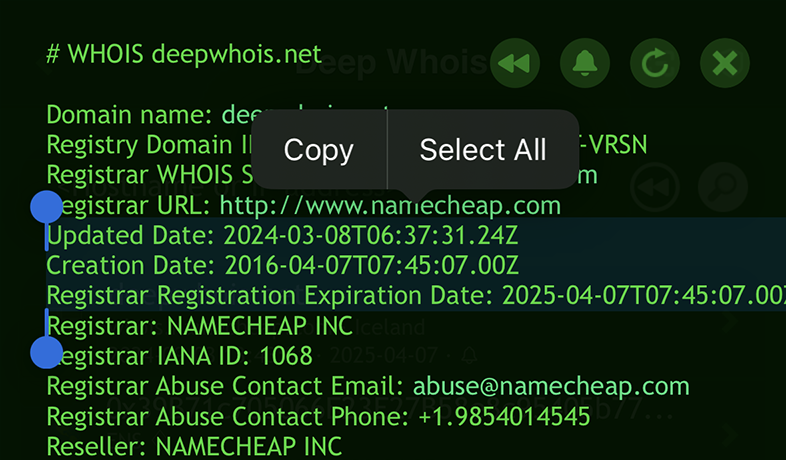

#2: Зручний перегляд Whois на iOS

На iOS ви можете переглядати Whois-інформацію так само, як сторінки в браузері, використовуючи клікабельні посилання.

Застосунок автоматично розпізнає й підсвічує важливі дані — доменні імена, імена хостів, веб-посилання, URL та email-адреси — яскравішим кольором для зручності.

Щоб перейти за таким посиланням, достатньо торкнутися його — відкриється контекстне меню.

Обравши в меню пункт 'Whois', ви миттєво виконаєте Whois-запит для пов'язаного посилання, роблячи дослідження доменної інформації інтуїтивним і ефективним.

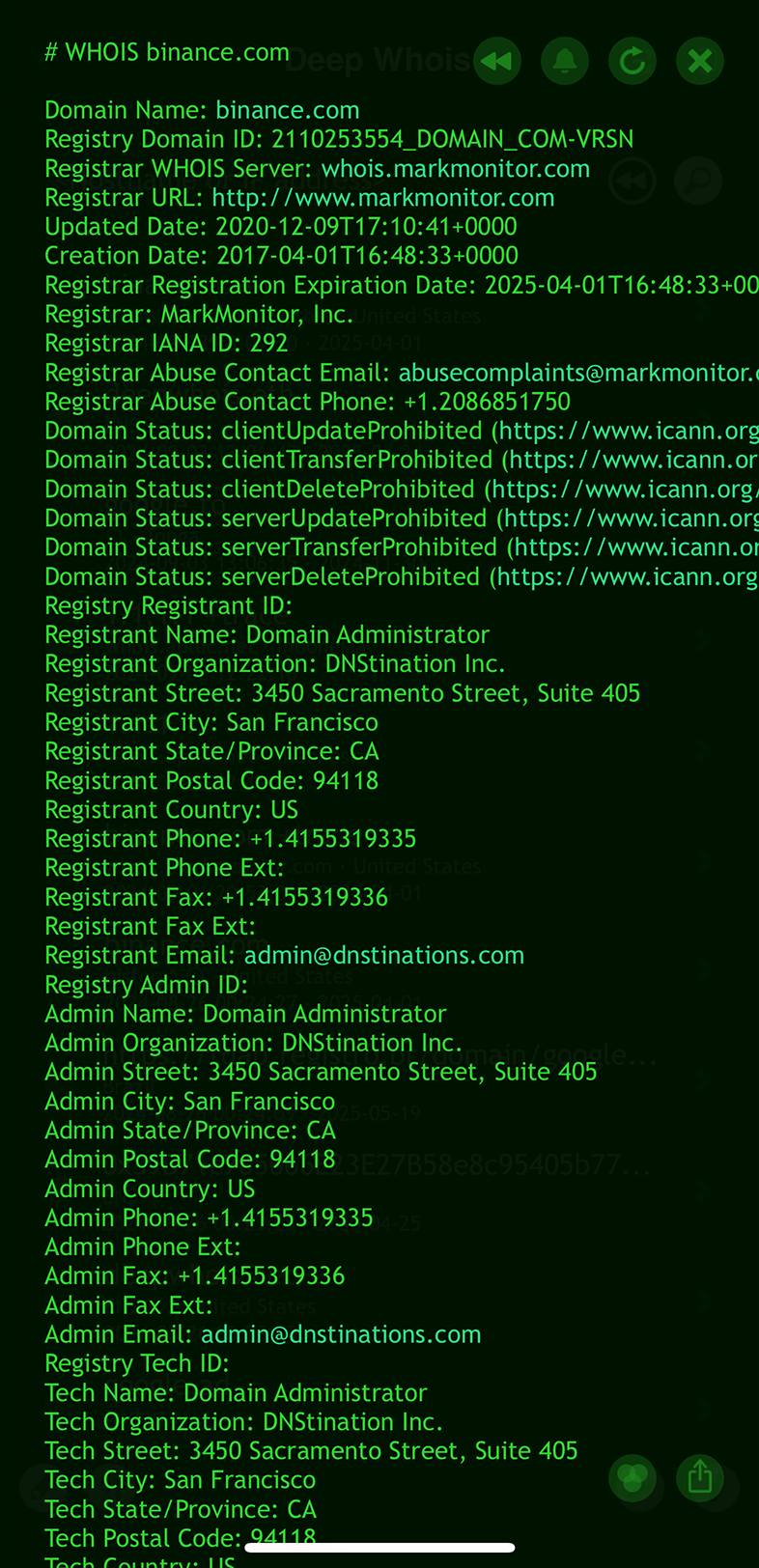

Крок #2: Перевірити власника домена та контактну інформацію

Перевірка того, кому належить домен, особливо важлива, якщо ви плануєте його придбати, берете участь у юридичному спорі або хочете переконатися, що домен оформлений на потрібну організацію.

Whois-запити надають цю інформацію, якщо власник домена не приховав її за допомогою захисту приватності.

Використання Deep Whois на iOS:

Відомості про власника включені в Whois-дані, якщо захист приватності не ввімкнено.

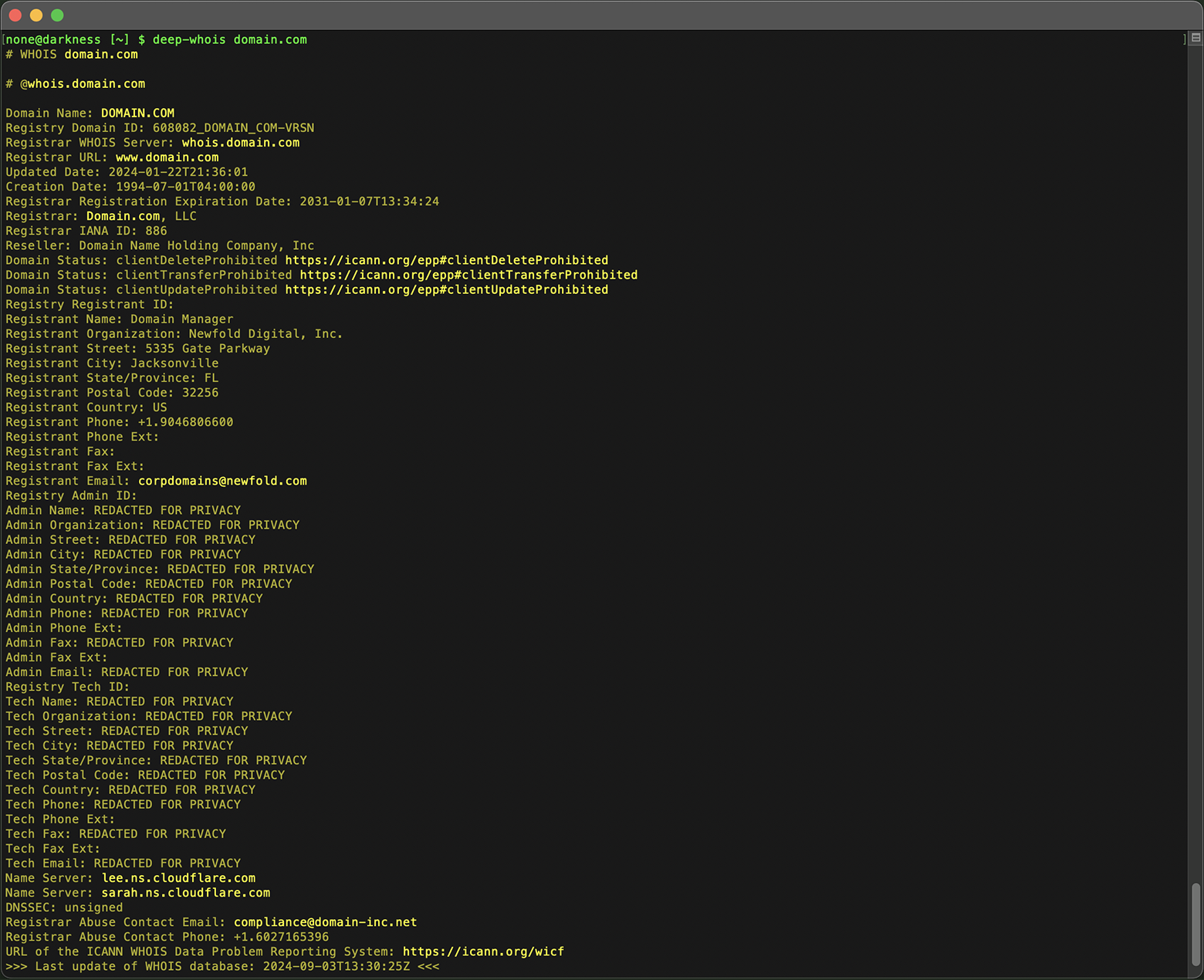

Використання Deep Whois у терміналі:

Використайте той самий базовий Whois-запит, щоб побачити дані про власника:

deep-whois domain.com

Якщо ввімкнено захист приватності, можливо, доведеться звертатися безпосередньо до реєстратора або використовувати додаткові методи, щоб установити реального власника.

Додаткові поради:

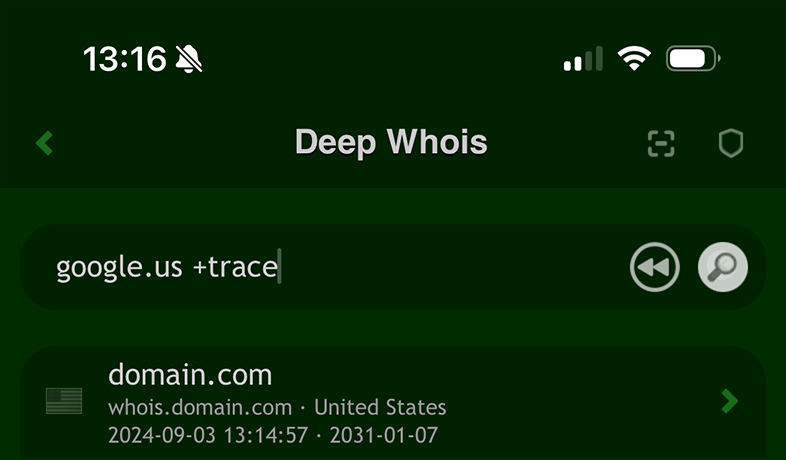

#1: Отримання прихованих Whois-даних за допомогою trace-опцій

Навіть якщо дані про домен і власника приховані за захистом приватності, можна спробувати отримати більше інформації, зробивши запит до інших Whois-серверів у ланцюжку запиту.

На iOS ви можете додати опцію '+trace' до запиту, щоб побачити проміжні Whois-дані, у яких іноді присутня додаткова інформація.

У термінальній версії трасування ввімкнене за замовчуванням, тому проміжні Whois-дані підтягуються автоматично.

Якщо ви не хочете бачити цю додаткову інформацію, використайте опцію '--no-trace', щоб приховати її.

Цей підхід особливо корисний у деяких доменних зонах, наприклад .US, де дані про власника за вимогами регулятора мають бути присутні й не можуть бути повністю приховані.

Крок #3: Проаналізувати реєстратора домена, NS-сервери та DNS

Із простого Whois-запиту можна отримати важливі відомості: домен реєстратора та NS-сервери.

Спочатку вивчіть інформацію про реєстратора домена, отриману з Whois-відповіді.

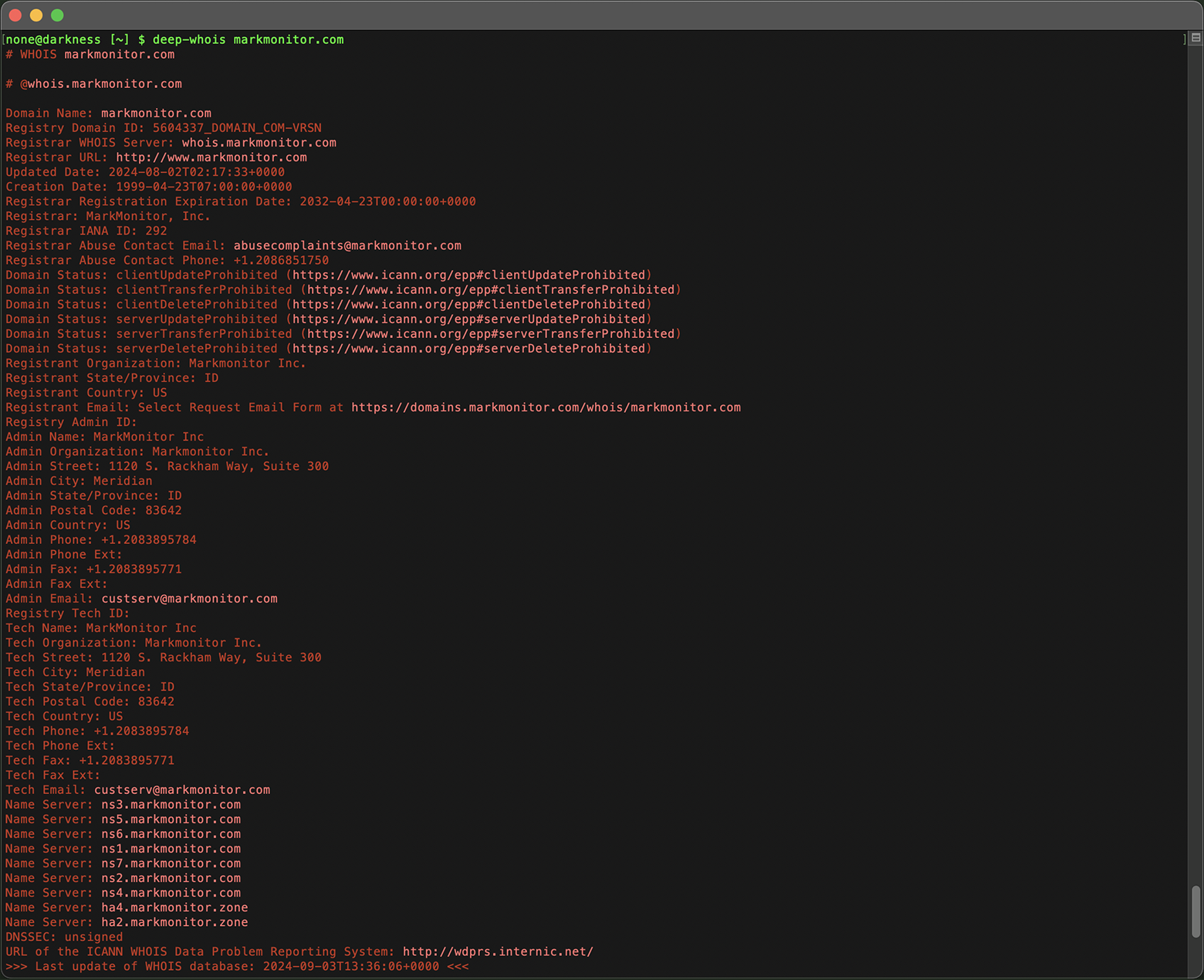

Наприклад, якщо реєстратор — markmonitor.com, додатковий Whois-запит по домену реєстратора дасть вам детальну контактну інформацію про нього.

Використання Deep Whois на iOS:

Просто натисніть будь-яке пов'язане з реєстратором посилання (Whois-сервер, сайт або email) і виберіть пункт 'Whois'.

Використання Deep Whois у терміналі:

Скопіюйте домен, посилання або email реєстратора й передайте його як аргумент утиліті командного рядка.

deep-whois markmonitor.com

Це може включати адміністративні, технічні та abuse-контакти, які стануть у пригоді в разі проблем із доменом.

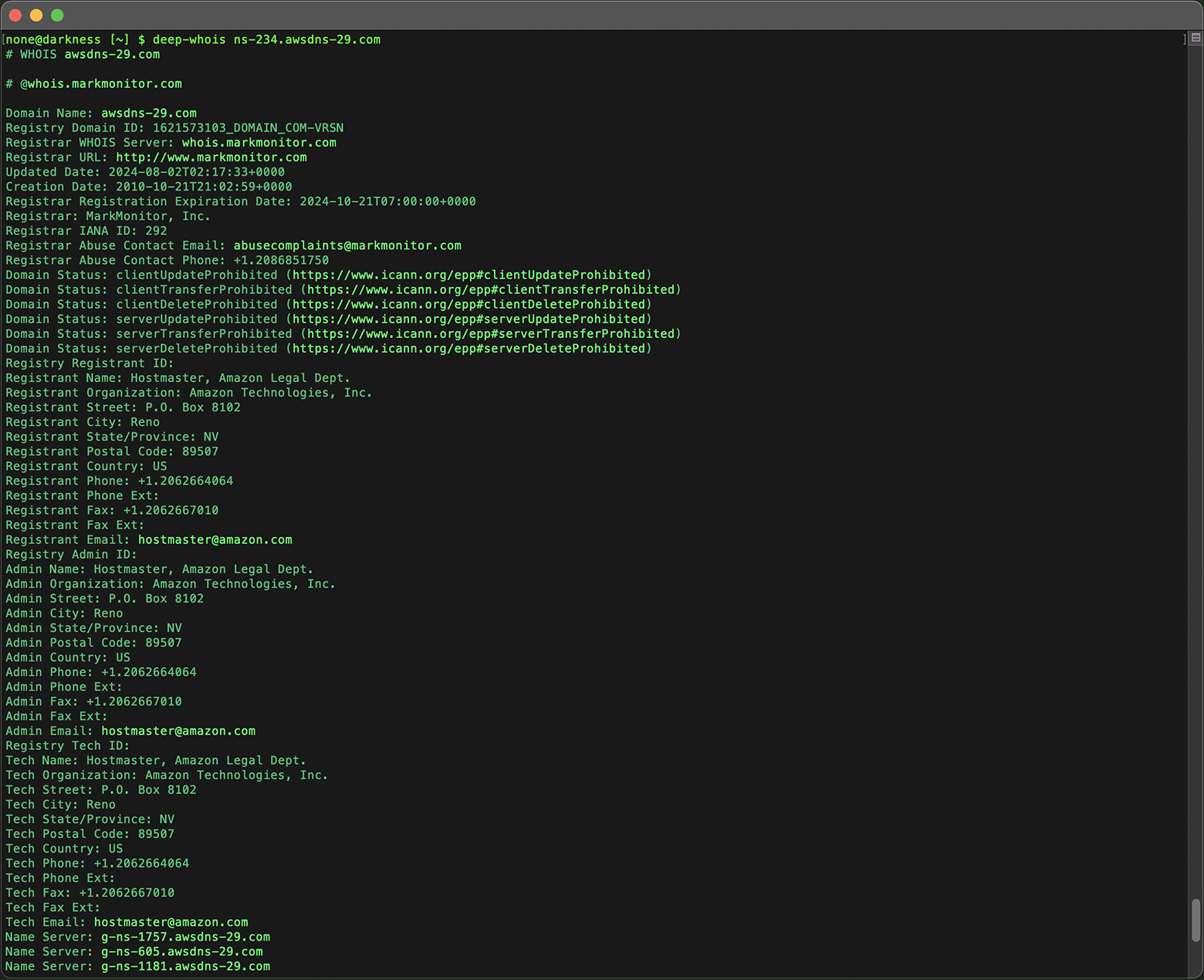

Аналогічно, Whois-запит по імені NS-сервера (наприклад, ns-234.awsdns-29.com) дасть цінну інформацію про хостинг-провайдера: його назву та контакти.

deep-whois ns-234.awsdns-29.com

NS-сервери критично важливі для роботи домена, оскільки спрямовують трафік на потрібні веб-сервери, тож розуміння цих даних допомагає розібратися в інфраструктурі домена.

Крок #4: Дослідити хостинг-провайдера

Визначення фізичного розташування веб- і поштових серверів

Щоб визначити фізичне розташування серверів сайту, можна скористатися простим набором інструментів на iOS або в терміналі.

Спочатку розв'яжіть домен в IP-адресу.

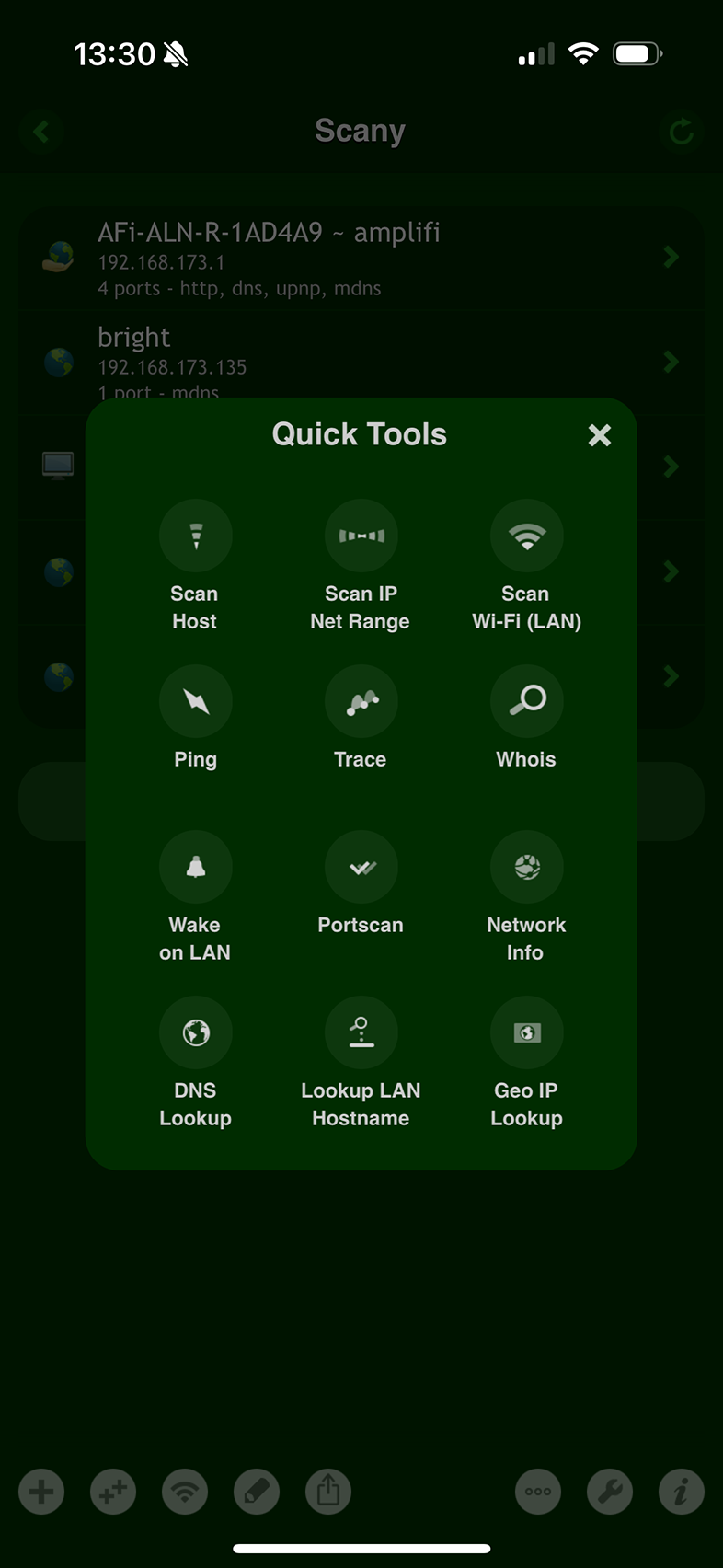

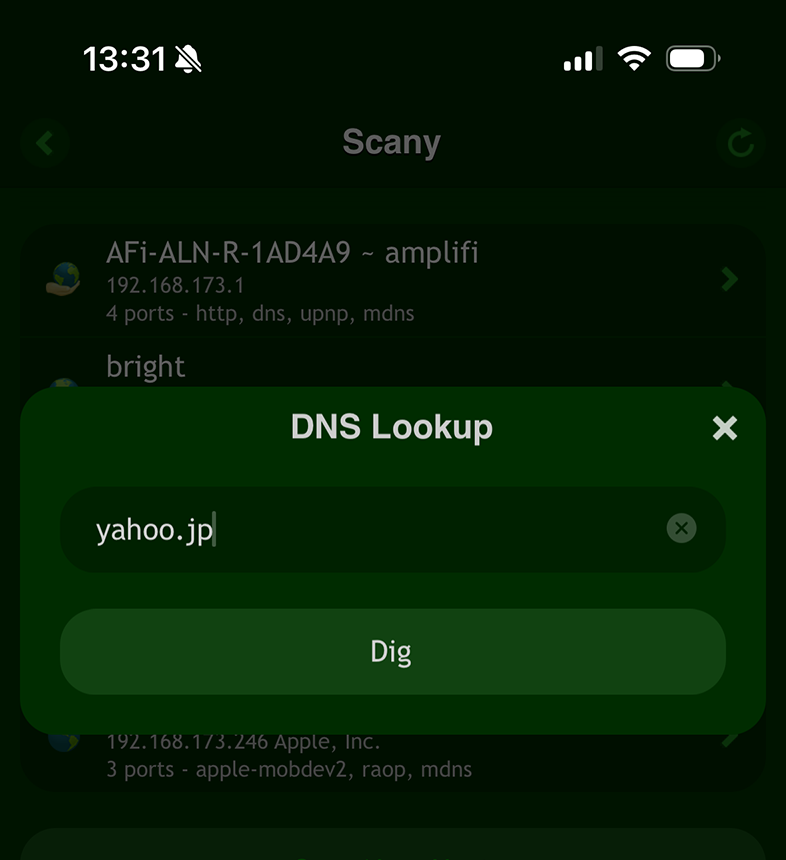

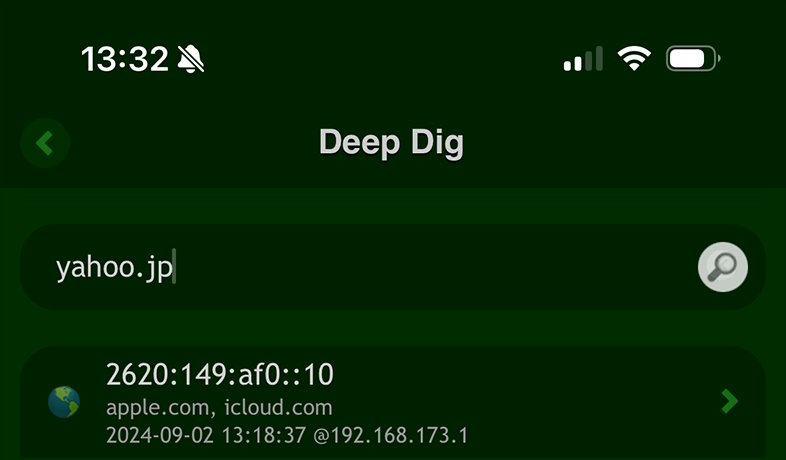

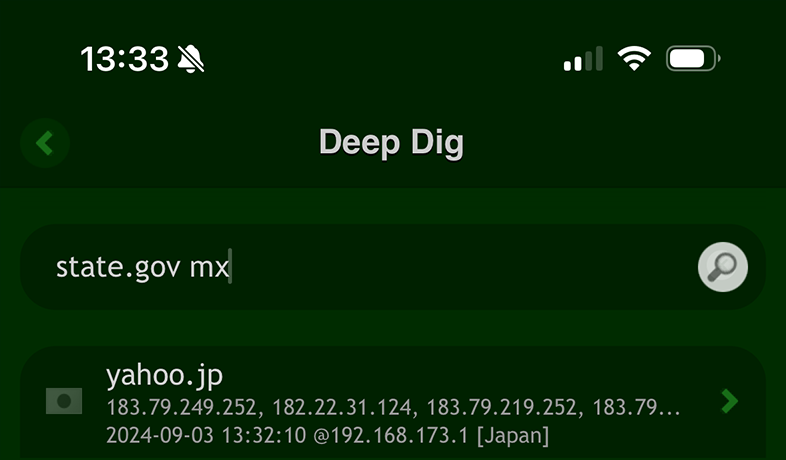

на iOS:

Використайте інструмент 'DNS Lookup' у застосунку 'Scany'.

Або просто використайте застосунок 'Deep Dig'.

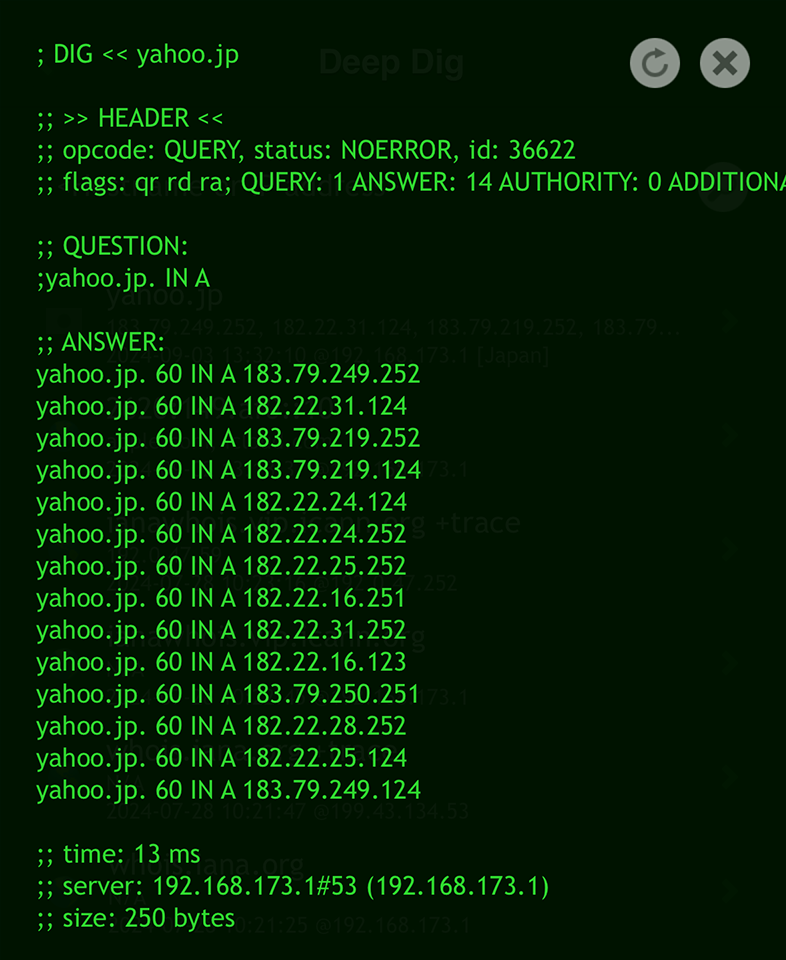

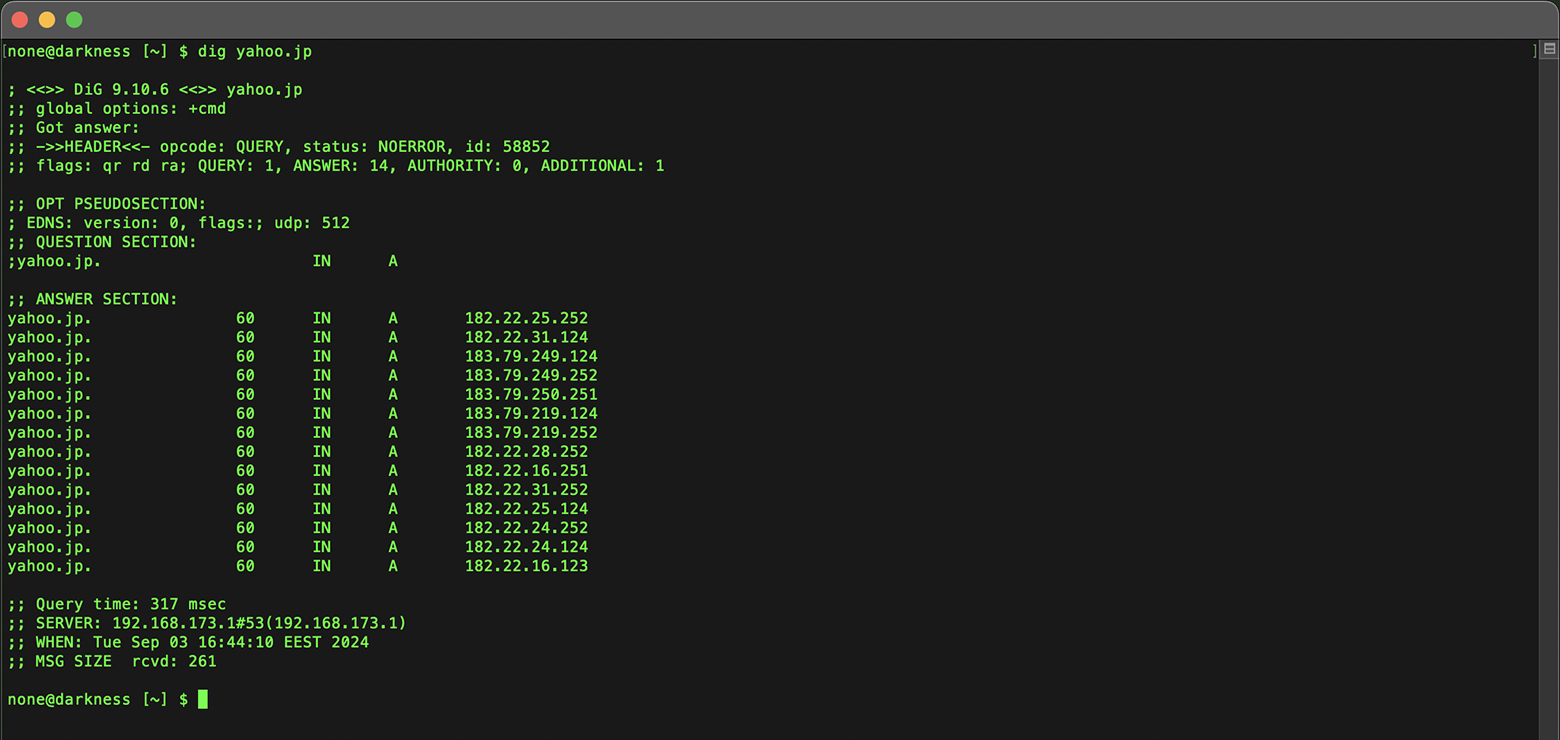

у терміналі:

Використайте команду 'dig', указавши домен як аргумент:

dig yahoo.jp

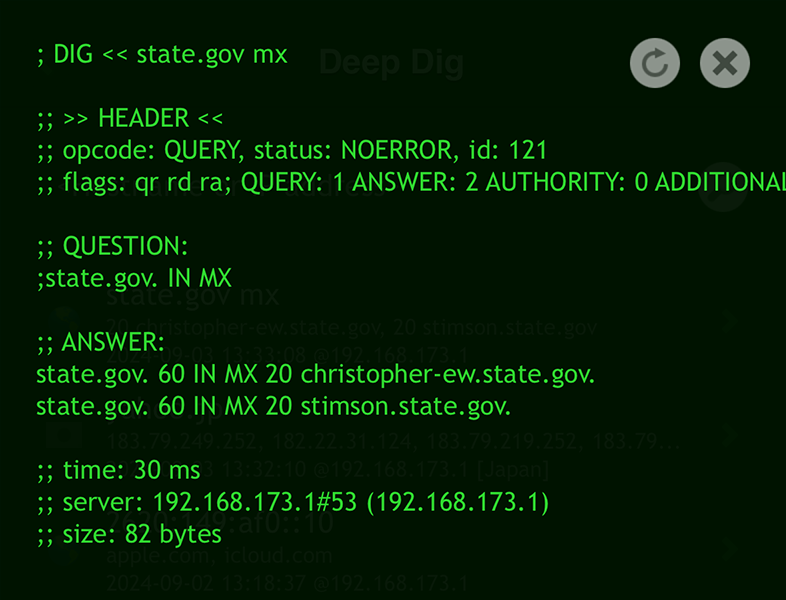

Аналогічно можна шукати поштові сервери, додавши 'mx' до запиту в застосунках Scany або Deep Dig на iOS, або в команді 'dig' у терміналі.

Так ви отримаєте IP-адреси, на які вказує домен, — це критичний крок для визначення розташування серверів.

Знаючи IP-адресу, ви можете провести повноцінне розслідування, виконавши Whois-пошук уже по самій IP-адресі.

Whois-запит по IP дасть детальну інформацію про веб- чи поштового хостинг-провайдера, зокрема геолокацію серверів, організацію-власника й контактні дані.

Цей метод дозволяє простежити фізичну інфраструктуру, що стоїть за доменом, сайтом чи поштою, і зрозуміти, де фактично розміщені сервери.

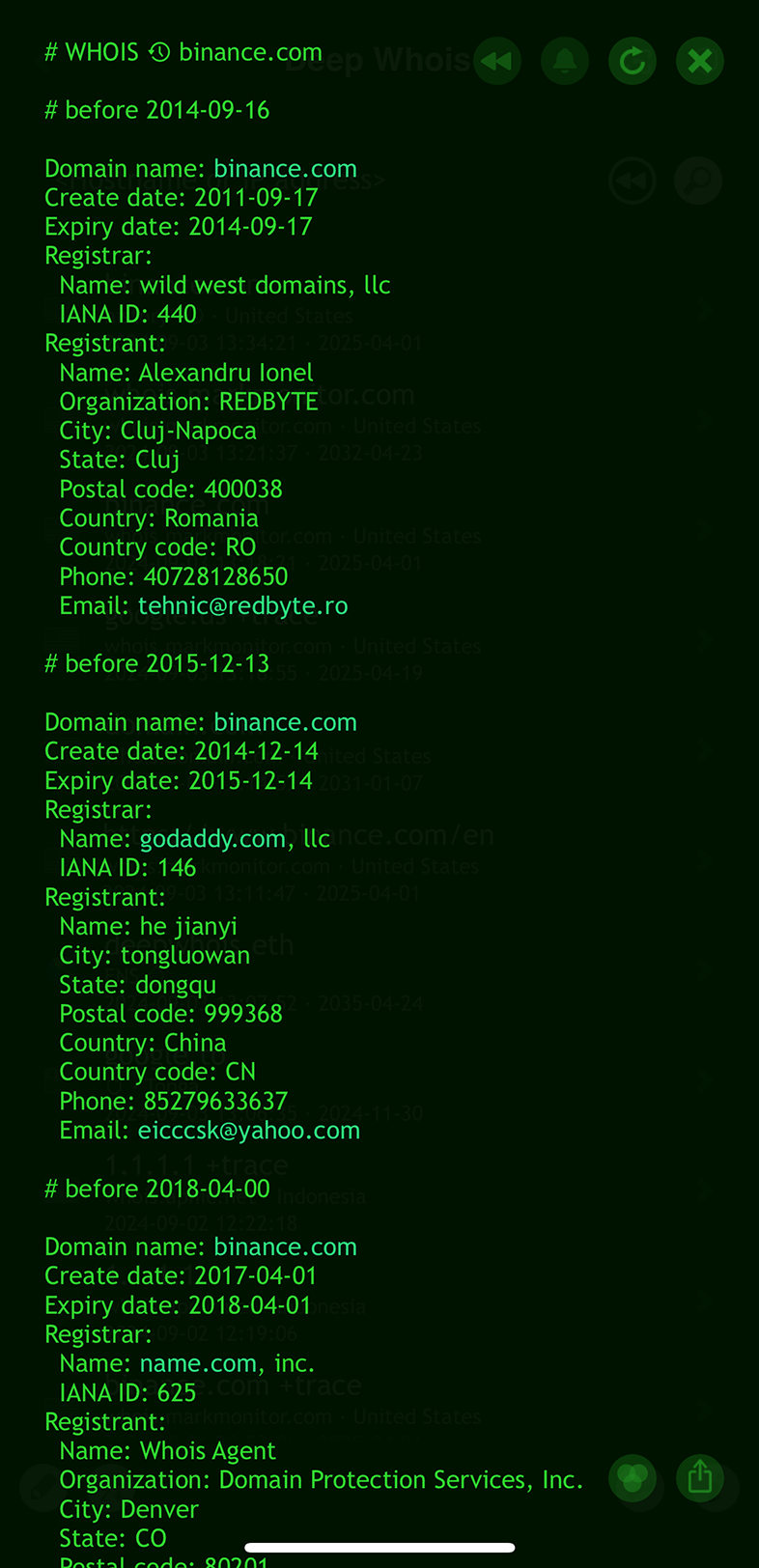

Крок #5: Вивчити історичні Whois-дані

З часом домени нерідко змінюють власників, і розуміння історичного контексту буває не менш важливим, ніж знання поточного стану.

Історичні Whois-дані дозволяють побачити попередніх власників, зміни NS-серверів та інші значущі події, які впливають на репутацію або цінність домена.

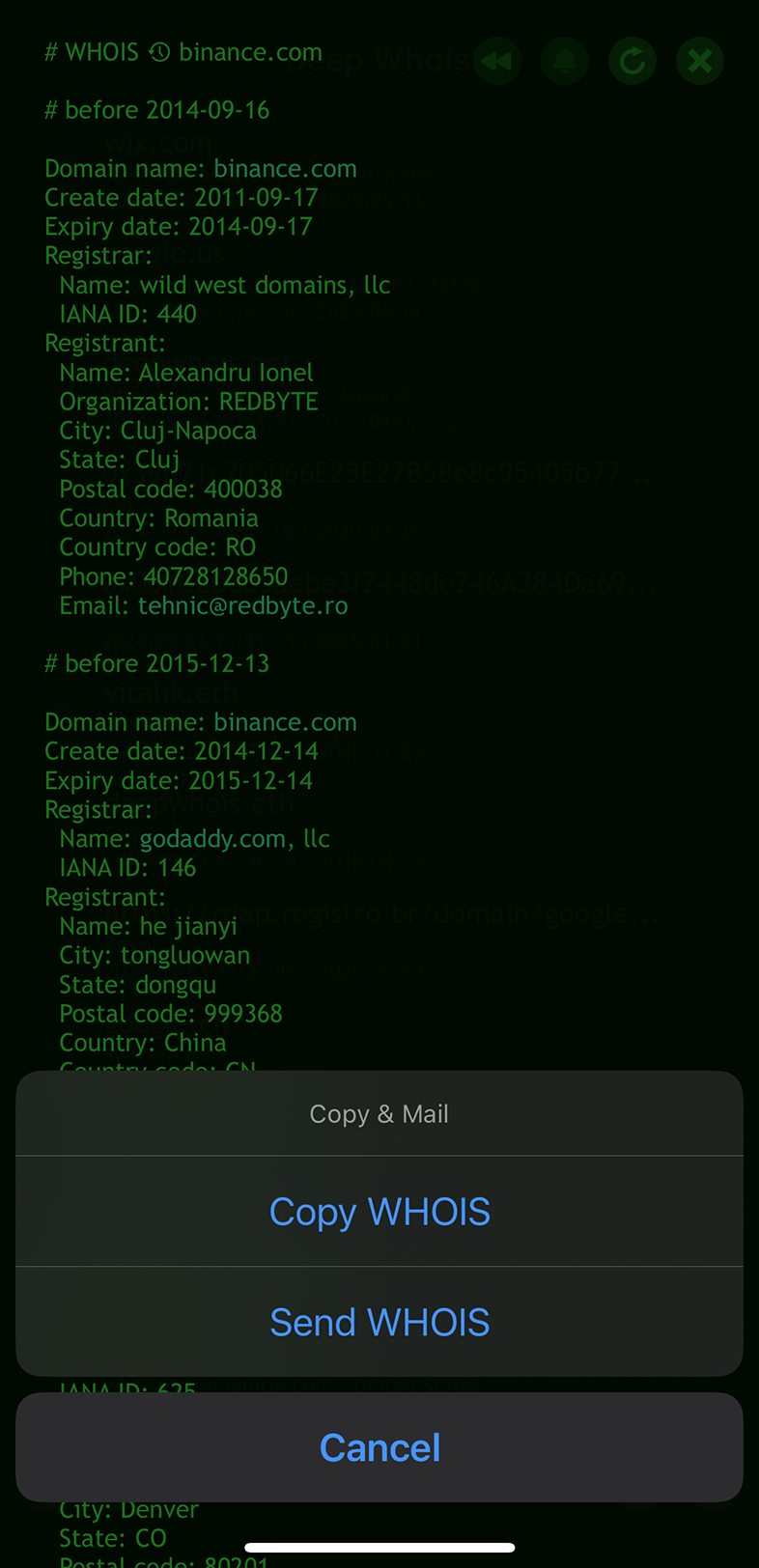

Використання Deep Whois на iOS:

Натисніть кнопку 'Rewind', щоб отримати доступ до історичних записів Whois по домену.

Або скористайтеся кнопкою 'Rewind' на головному екрані застосунку.

З історичних Whois-даних для binance.com на iOS ми дізналися, що раніше домен належав іншій стороні, а не поточним власникам Binance.

Це показує історію володіння доменом до того, як його отримала Binance, що важливо для розуміння його минулого та еволюції.

Використання Deep Whois у терміналі:

Використайте аргумент '@history' або '@h' для перегляду історичних даних:

deep-whois @history crypto.com

З історичних Whois-даних для crypto.com у терміналі видно, що домен спочатку належав іншій особі й пізніше був проданий поточним власникам за мільйони доларів.

Це дає цінне розуміння історії домена та суттєвих змін власності.

Історичні Whois-дані особливо корисні під час оцінки доменів для купівлі або при розслідуванні можливих проблем із безпекою.

Крок #6: Отримати RDAP-дані для поглибленої інформації

Registration Data Access Protocol (RDAP) — сучасний, структурований протокол, розроблений для заміни класичного Whois.

RDAP особливо корисний для доменів у нових зонах або тих, що вже перейшли з Whois на RDAP. Він дає додаткові дані: коди статусів, більш захищений доступ і кращу підтримку інтернаціоналізованих доменних імен (IDN).

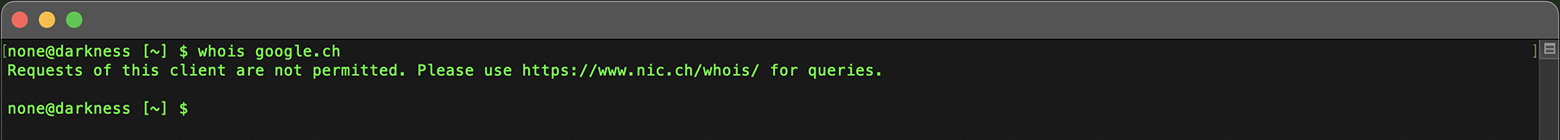

Обмеження стандартних Whois-клієнтів

У міру поширення RDAP дедалі більше доменних зон відмовляються від класичного Whois, що робить їх недоступними для старих клієнтів, які не підтримують RDAP.

Через це стандартні прості Whois-клієнти не можуть отримувати дані по таких доменах, і їхня функціональність виявляється обмеженою.

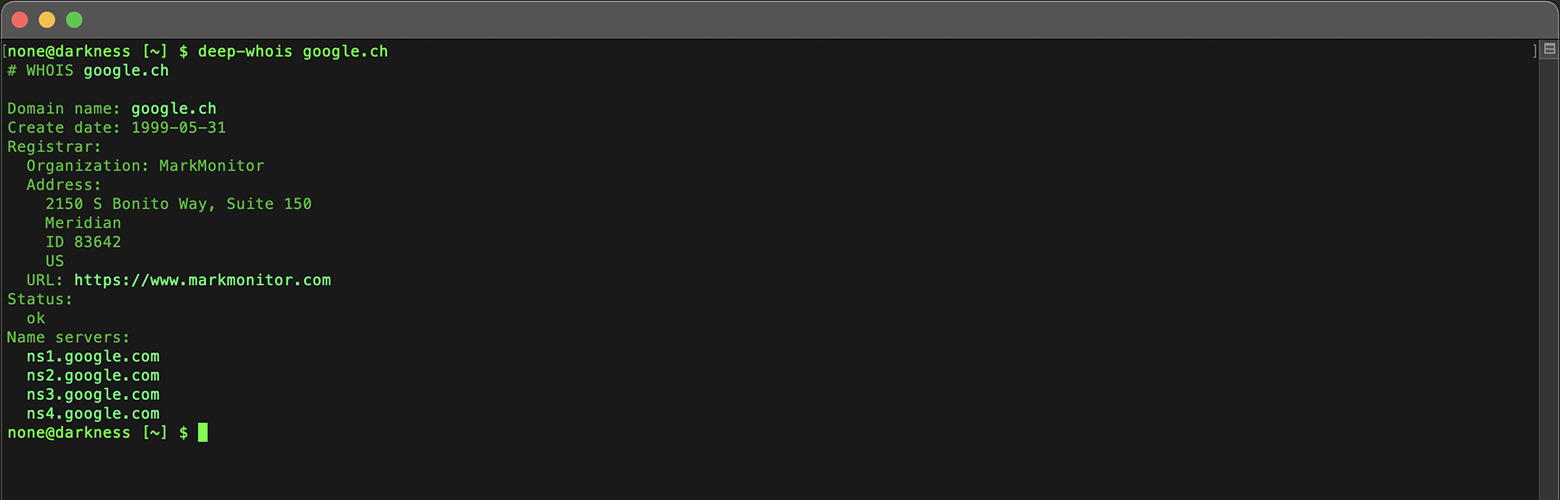

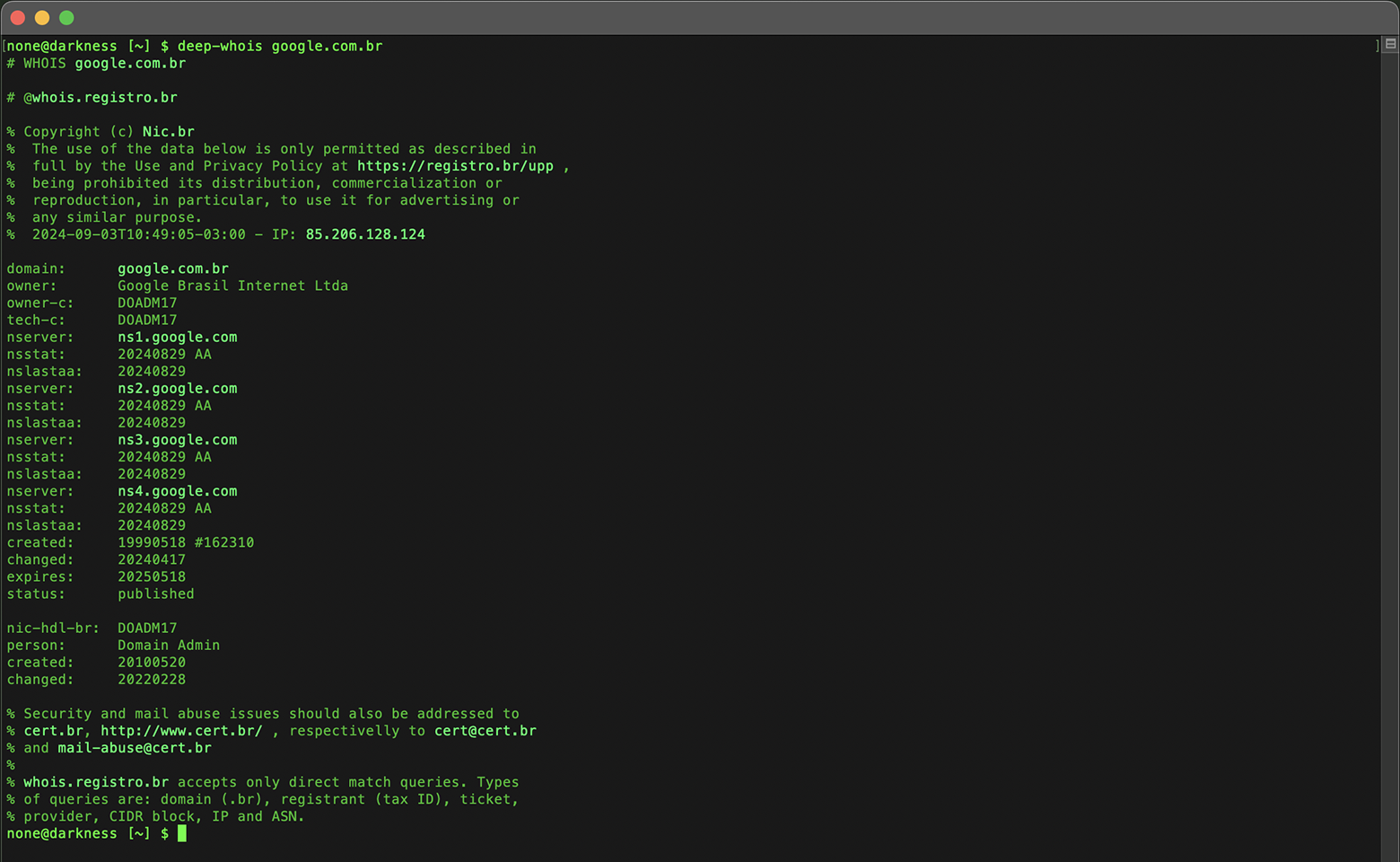

Прозорі RDAP-запити в Deep Whois

І в застосунку Deep Whois на iOS, і в консольній утиліті Deep Whois запит Whois-даних через RDAP для доменів, що перейшли на RDAP (наприклад, .CH), виконується автоматично й прозоро.

Користувачеві не потрібно вказувати жодних спеціальних опцій або команд.

Просто введіть доменне ім'я так само, як для звичайного Whois-запиту.

deep-whois google.ch

Deep Whois визначає, коли для домена потрібен RDAP, і автоматично виконує запит за відповідним протоколом.

Таким чином ви завжди отримуєте коректні й актуальні реєстраційні дані, незалежно від того, використовує домен класичний Whois чи вже перейшов на RDAP.

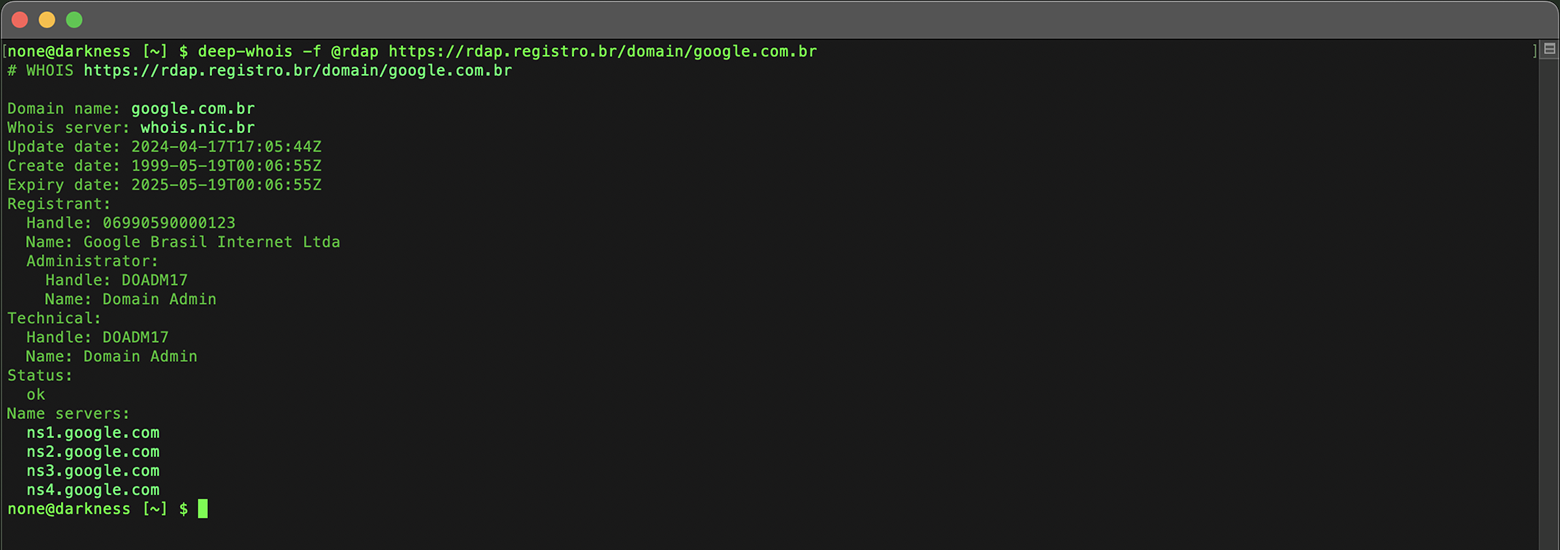

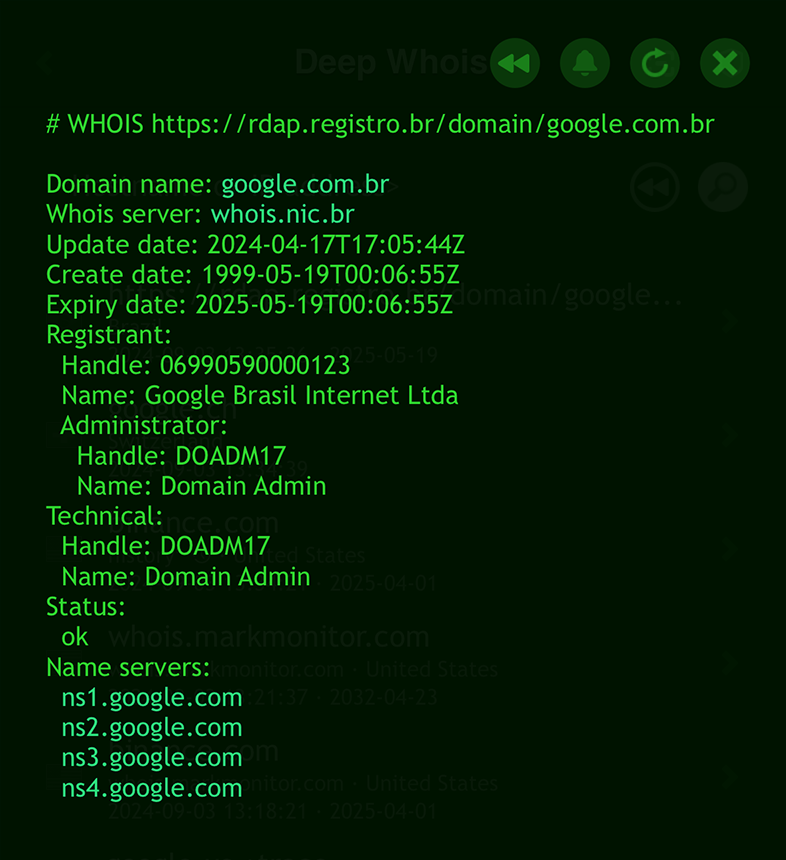

Явні RDAP-запити

Окрім автоматичної обробки RDAP-запитів, Deep Whois дозволяє явно звертатися до RDAP-сервера для доменів, які його підтримують.

Це корисно, коли ви хочете гарантовано отримати дані безпосередньо з RDAP-сервера або проводите поглиблене розслідування.

У Deep Whois ви можете вказати опцію '@rdap' разом із параметром '-f', щоб примусово виконати RDAP-пошук і отримати максимально детальні структуровані дані.

Такий підхід особливо корисний, коли потрібна точніша й детальніша інформація.

Для доменів .BR RDAP — єдиний метод, який дає точний (до секунди) час закінчення, зміни й створення домена.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

Класичний Whois, який поки що також підтримується, показує ці відомості лише з точністю до дня, без часу.

Для доменів на кшталт .MS дані, отримані через Whois і RDAP, загалом схожі.

У деяких випадках, як із microsoft.ms, RDAP може містити додаткові деталі (наприклад, номер факсу), яких немає у відповіді Whois.

Хоча дані в таких зонах здебільшого збігаються, RDAP слугує корисною альтернативою, коли основний Whois-сервер недоступний, дозволяючи все одно отримати ключову інформацію про домен.

Крок #7: Отримати ENS-дані для Ethereum- і DNS-доменів

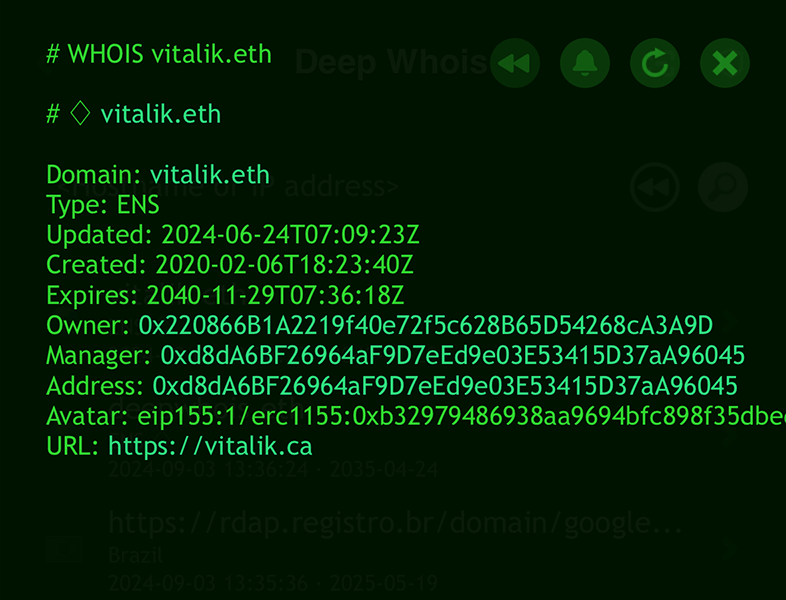

Ethereum Name Service (ENS) дає змогу реєструвати читабельні людиною доменні імена в блокчейні Ethereum.

ENS призначений для відображення простих, зручних ідентифікаторів (наприклад, доменних імен) на Ethereum-адреси гаманців і навпаки.

Це дозволяє легко прив'язувати та керувати Ethereum-адресами через запам'ятовувані імена, спрощуючи транзакції та взаємодію в блокчейні.

Якщо досліджуваний домен пов'язаний з ENS, отримання цих даних може розкрити адреси гаманців, смарт-контракти та інші on-chain-відомості.

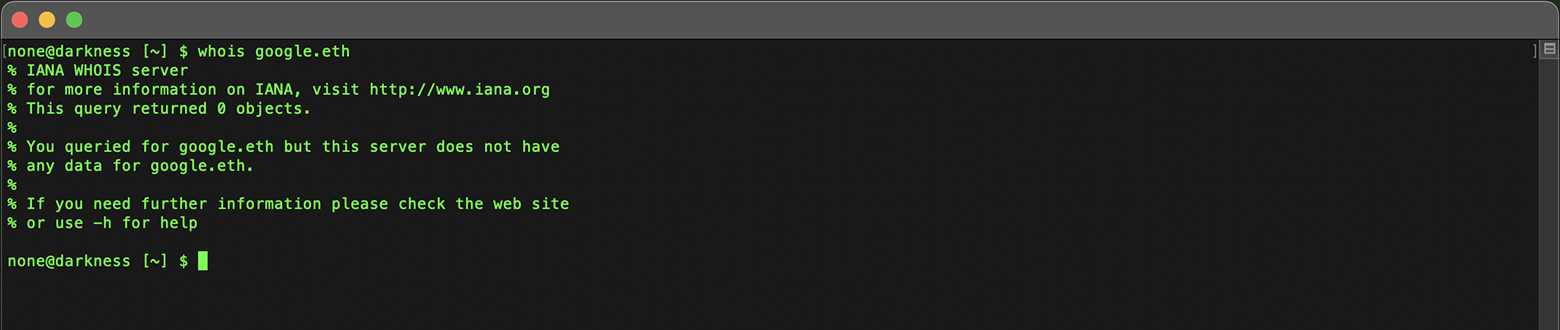

Обмеження стандартних Whois-клієнтів

Важливо розуміти, що стандартні та прості Whois-клієнти не вміють працювати з доменами Ethereum Name Service (ENS), наприклад тими, що закінчуються на .ETH.

Такі клієнти спочатку були розраховані на класичну DNS-систему й не вміють працювати з блокчейн-системами, такими як ENS.

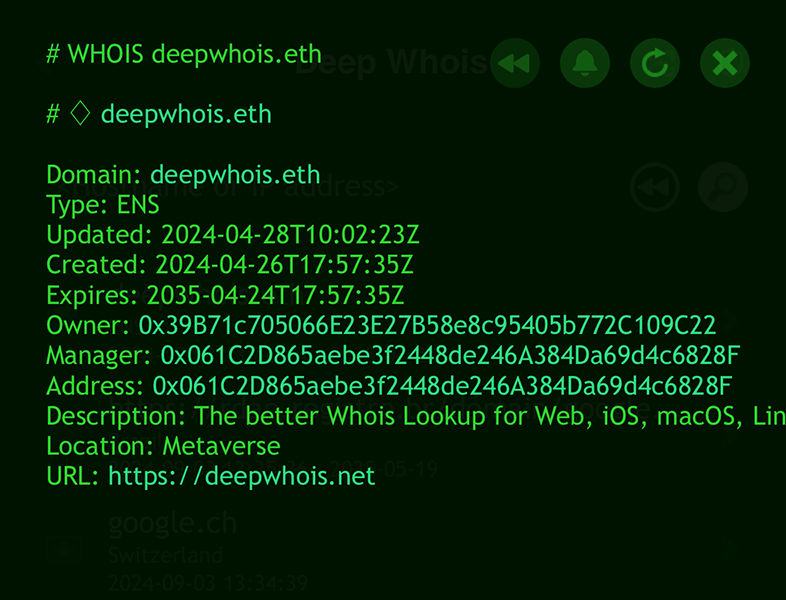

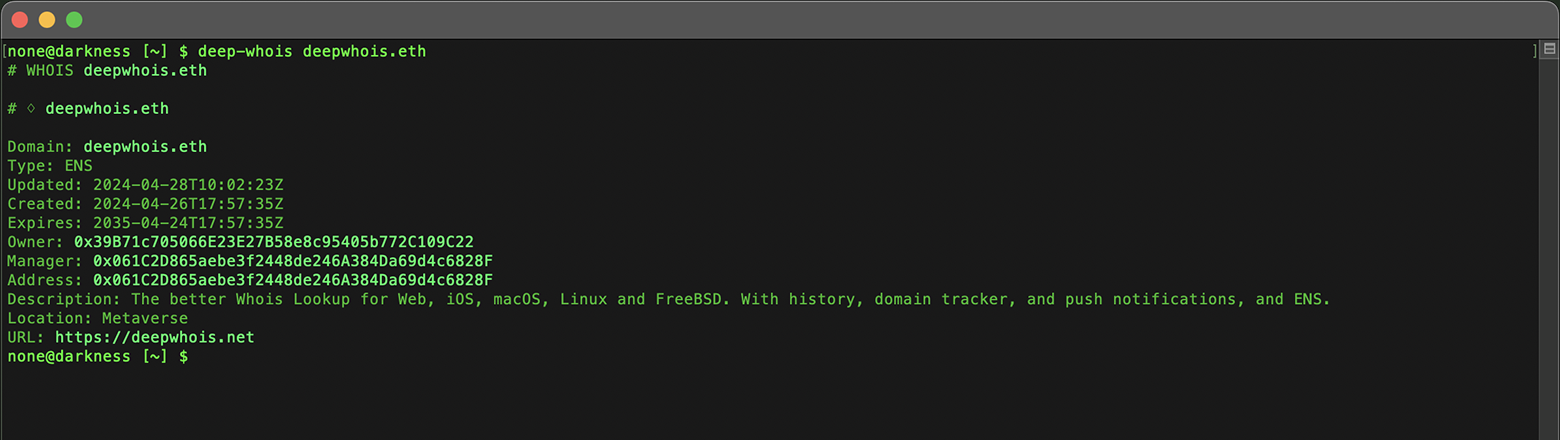

ENS-пошук у Deep Whois

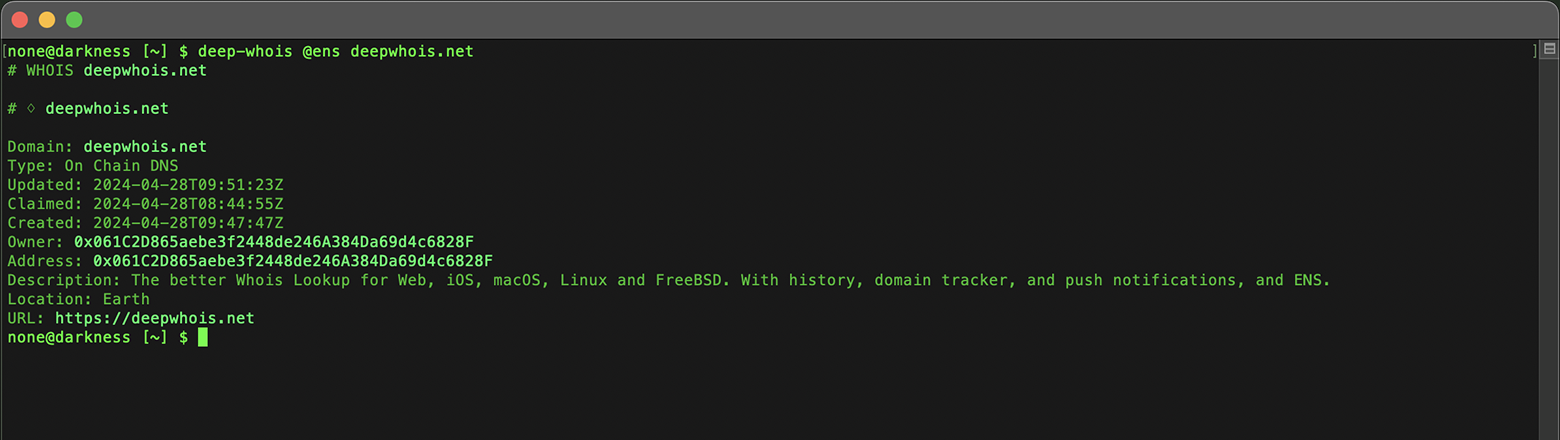

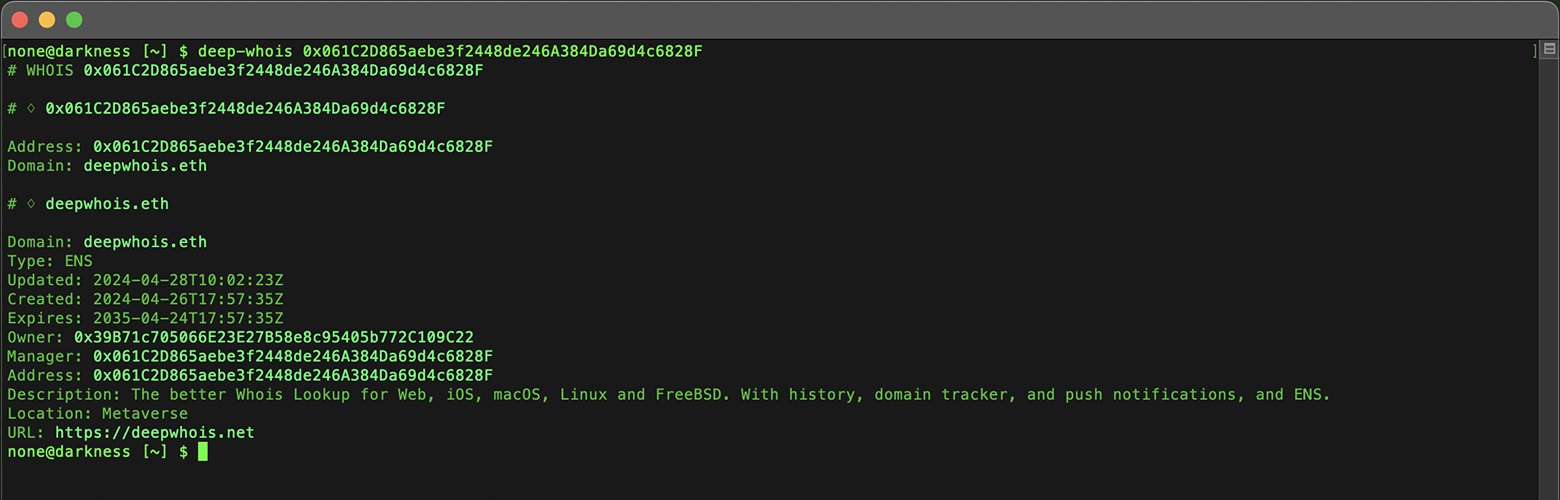

Ви можете безпосередньо виконувати Whois-пошук даних по .ETH-доменах із мережі Ethereum за допомогою застосунку Deep Whois на iOS або консольної утиліти в терміналі.

Усе відбувається прозоро й не потребує додаткових опцій — просто введіть домен так само, як при стандартному Whois-запиті.

deep-whois deepwhois.eth

ENS-дані для DNS-доменів

ENS не обмежується доменами .ETH.

Він також надає відомості для класичних DNS-доменів, наприклад .COM, .NET, .ME та інших.

Щоб отримати ENS-дані для домена (наприклад, прив'язану Ethereum-адресу й іншу інформацію), додайте опцію '@ens' до запиту Deep Whois на iOS або в терміналі (macOS, Linux, FreeBSD).

Таким чином інструмент явно звертається до ENS для потрібного DNS-домена.

Єдина підтримка кількох типів доменів

Deep Whois підтримує кілька типів доменів в одному універсальному запиті:

Нативні ENS-домени в зоні .ETH.

On-chain DNS-домени, такі як deepwhois.net, інтегровані з блокчейном Ethereum.

Off-chain DNS-домени, наприклад opscurum.me, що є традиційними DNS-доменами, пов'язаними з ENS.

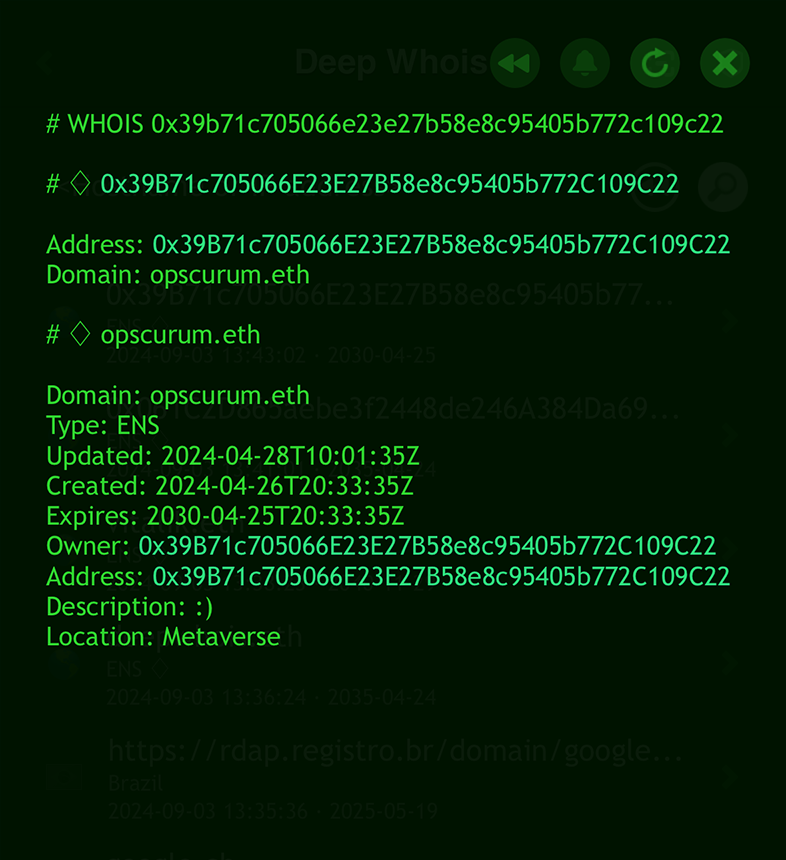

Зворотний ENS-пошук за адресою гаманця

Додатково Deep Whois дозволяє виконувати зворотний ENS-пошук за Ethereum-адресою гаманця.

Для зворотного ENS-пошуку не потрібно додавати додаткові опції.

Достатньо вказати стандартну Ethereum-адресу гаманця як запит, і Deep Whois автоматично знайде всі ENS-домени, пов'язані з цією адресою.

Це робить процес простим і зручним як у застосунку на iOS, так і в утиліті командного рядка в терміналі.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Ця функція дозволяє виявити ENS-домени, пов'язані з конкретною Ethereum-адресою, і є потужним інструментом для аналізу та керування блокчейн-активами.

ENS-запити особливо важливі для розуміння володіння та управління блокчейн-ресурсами у стрімко зростаючому світі децентралізованого інтернету.

Крок #8: Проаналізувати вік, дату закінчення та продовження домена

Ці критично важливі дані доступні в результатах базового Whois-запиту й дозволяють ефективно керувати доменом.

Ці відомості також допомагають планувати купівлю домена — або шляхом пропозиції власнику, або очікування його звільнення після закінчення реєстрації.

Розуміння віку домена, дати закінчення та продовження важливе для оцінки його стабільності та майбутньої доступності.

Вік домена дає уявлення про його історію й надійність: старі домени часто мають більш усталену репутацію.

Контроль дати закінчення важливий, щоб не допустити випадкової втрати домена через прострочення продовження.

Відстеження цих дат допомагає заздалегідь розуміти, коли домен може потребувати уваги чи звільнитися.

Дати продовження не менш важливі: вони показують, коли домен востаннє продовжували й до якої дати його вже оплачено.

Регулярна перевірка цих дат гарантує, що домен залишається під вашим контролем і не призводить до простоїв сервісу через завершення реєстрації.

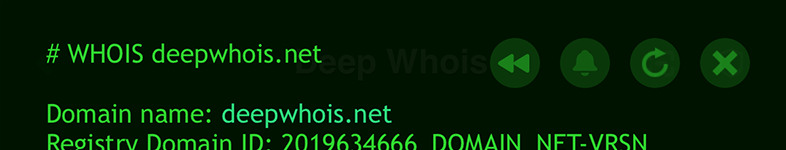

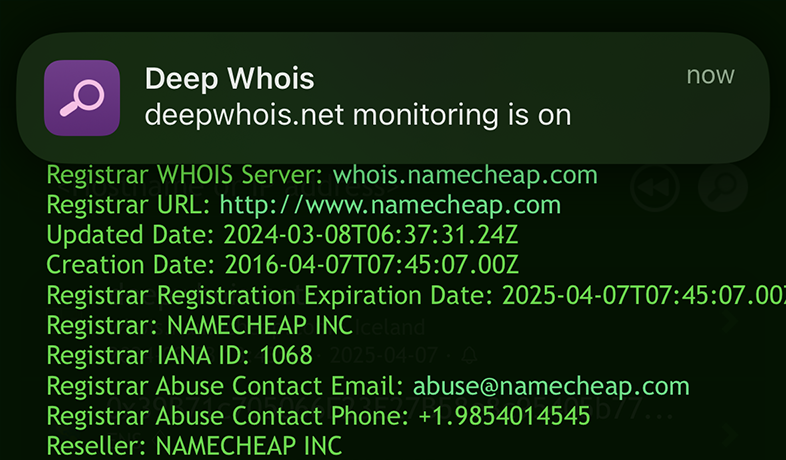

Крок #9: Відстежувати зміни домена з часом

Регулярний моніторинг Whois-даних домена допомагає вчасно дізнаватися про зміни власника, налаштувань DNS чи дат закінчення.

Це особливо важливо для доменів, якими ви володієте або плануєте придбати.

Варто зазначити, що Deep Whois дозволяє відстежувати закінчення й зміни для будь-якого домена, а не тільки тих, що належать вам.

Ви можете контролювати важливі зміни в доменів конкурентів, потенційних об'єктів купівлі чи інших цікавих доменів, залишаючись у курсі подій і встигаючи вчасно реагувати.

Використання Deep Whois на iOS:

Увімкніть моніторинг, натиснувши на іконку 'дзвіночка'.

Коли домен наближається до закінчення або коли його Whois-дані змінюються, ви отримаєте push-сповіщення на пристрій.

Постійний моніторинг допомагає вчасно дізнаватися про важливі зміни, які можуть вплинути на цінність домена або ваш інтерес до нього.

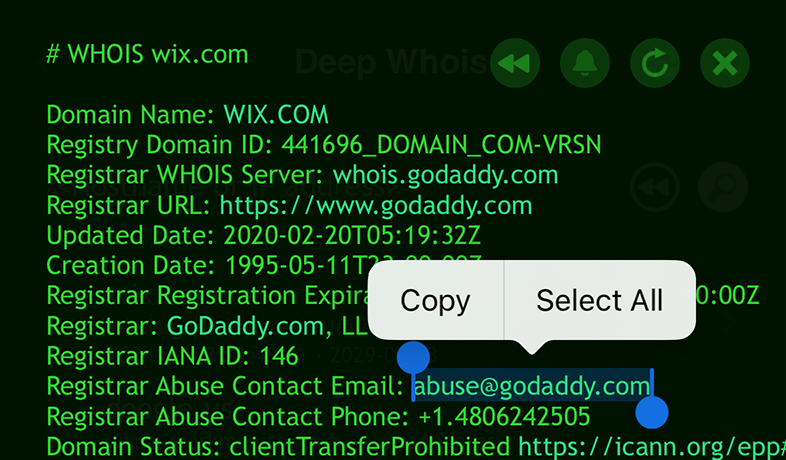

Крок #10: Проаналізувати контактну інформацію для зловживань (WHOIS Abuse)

Контакти для повідомлень про зловживання (abuse) часто публікуються в Whois-записах для скарг на спам, фішинг та іншу шкідливу активність, пов'язану з доменом.

Уміння знаходити й використовувати цю інформацію критично важливе під час обробки інцидентів безпеки.

Використання Deep Whois на iOS:

Знайдіть у Whois-даних розділи з контактами для зловживань (abuse).

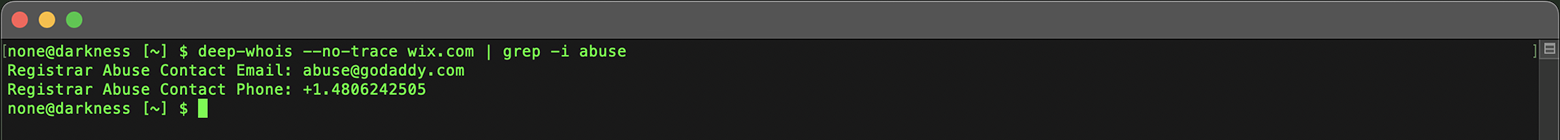

Використання Deep Whois у терміналі:

Знайдіть abuse-контакти командою:

deep-whois --no-trace wix.com | grep -i abuse

Надсилання повідомлень про зловживання на правильні контакти допомагає знижувати ризики, пов'язані зі шкідливими доменами.

Крок #11: Зберегти та експортувати Whois-дані

Після завершення аналізу домена важливо зберегти й експортувати результати для подальшого використання або звітності.

Така документація незамінна під час ухвалення рішень щодо домена або підготовки звітів для зацікавлених сторін.

Використання Deep Whois на iOS:

Експортуйте результати прямо із застосунку в зручному для вас форматі.

Використання Deep Whois у терміналі:

Збережіть вивід Whois у файл для зручності доступу:

deep-whois @history binance.com > whois-history-results.txt

Наявність збереженої копії результатів дозволяє повернутися до них у будь-який момент і гарантує, що ваше розслідування добре задокументоване.

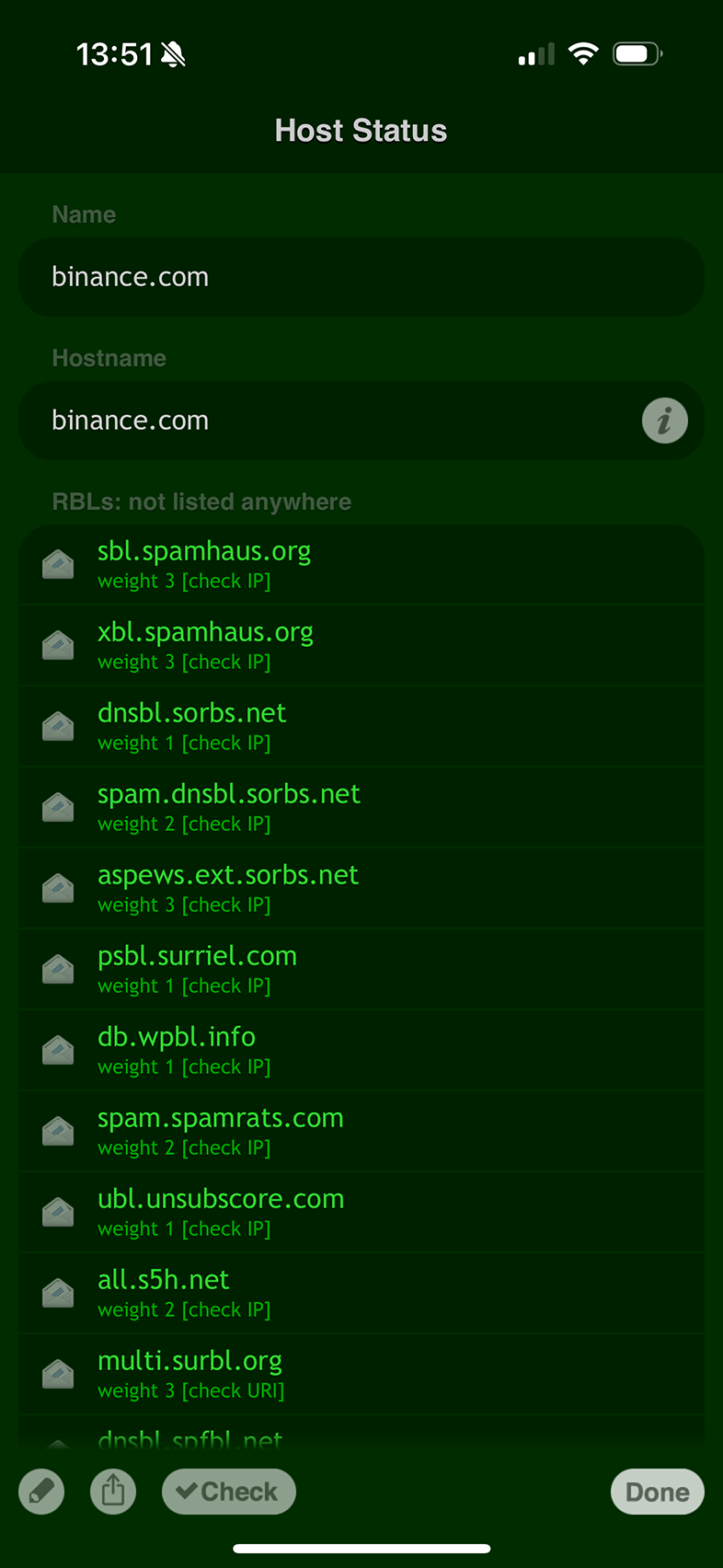

Додатковий крок: Регулярно перевіряти репутацію домена та списки блокувань

Репутація домена з часом може змінюватися, особливо якщо він був помічений у спамі чи фішингу.

Регулярна перевірка репутації домена та його присутності в чорних списках допомагає переконатися, що він залишається надійним і не шкодить вашій компанії чи безпеці.

На iOS ви можете легко відстежувати репутацію домена й наявність у чорних списках за допомогою застосунку RBL Status.

Застосунок надає актуальну інформацію про те, чи присутній домен у чорних списках, допомагаючи підтримувати чисту й надійну онлайн-репутацію.

Моніторинг репутації домена дозволяє вчасно вживати заходів для її збереження й вирішувати проблеми до того, як вони переростуть у серйозні інциденти.

Висновок: як опанувати Whois-пошук по домену та його історію

Дотримуючись цих кроків, ви зможете проводити детальні та всебічні розслідування доменів за допомогою Deep Whois — як у застосунку на iOS, так і в терміналі на macOS, Linux і FreeBSD.

Цей посібник дає вам інструменти й знання, щоб отримувати максимум інформації про домен — від історії володіння та налаштувань DNS до розширених даних RDAP і ENS.

Незалежно від того, досліджуєте ви домен із міркувань безпеки, розглядаєте його купівлю чи просто хочете краще зрозуміти його історію, цей посібник допоможе вам отримати максимум від Whois-пошуку й сформувати повну картину потрібного домена.