網域 Whois 查詢與歷史紀錄:

完整指南

更新日期:2025 年 12 月 1 日

在瞬息萬變的數位世界中,了解網域名稱的背景與歷史,對於數位行銷、網路安全、網域投資以及法律相關領域的專業人士而言都至關重要。

完整的網域 Whois 查詢可以提供極具價值的洞見,幫助你核實所有權、評估安全性,並了解網域的歷史。

在本指南中,我們將詳細說明如何使用 iOS 版 Deep Whois 應用程式,以及在 macOS、Linux 和 FreeBSD 終端機中執行的命令列工具,來對網域進行 Whois 查詢並挖掘其歷史紀錄。

我們會從基礎 Whois 資料一路介紹到進階功能,包括歷史 Whois 紀錄、Ethereum Name Service (ENS) 資料、Registration Data Access Protocol (RDAP) 資訊等更多內容。

以下是完成一次完整網域調查的步驟:

→ 步驟 #1:執行基礎 Whois 查詢

→ 步驟 #2:核實網域所有權與聯絡資訊

→ 步驟 #3:分析網域註冊商、名稱伺服器與 DNS

→ 步驟 #4:調查主機服務供應商

→ 步驟 #5:研究歷史 Whois 資料

→ 步驟 #6:取得 RDAP 資料進行深入分析

→ 步驟 #7:取得 Ethereum 與 DNS 網域的 ENS 資料

→ 步驟 #8:分析網域年齡、到期與續約日期

→ 步驟 #9:持續監控網域隨時間的變更

→ 步驟 #10:分析 WHOIS Abuse(濫用投訴)聯絡資訊

→ 步驟 #11:儲存並匯出 Whois 資料

下面就讓我們進入完整的指南。

步驟 #1:執行基礎 Whois 查詢

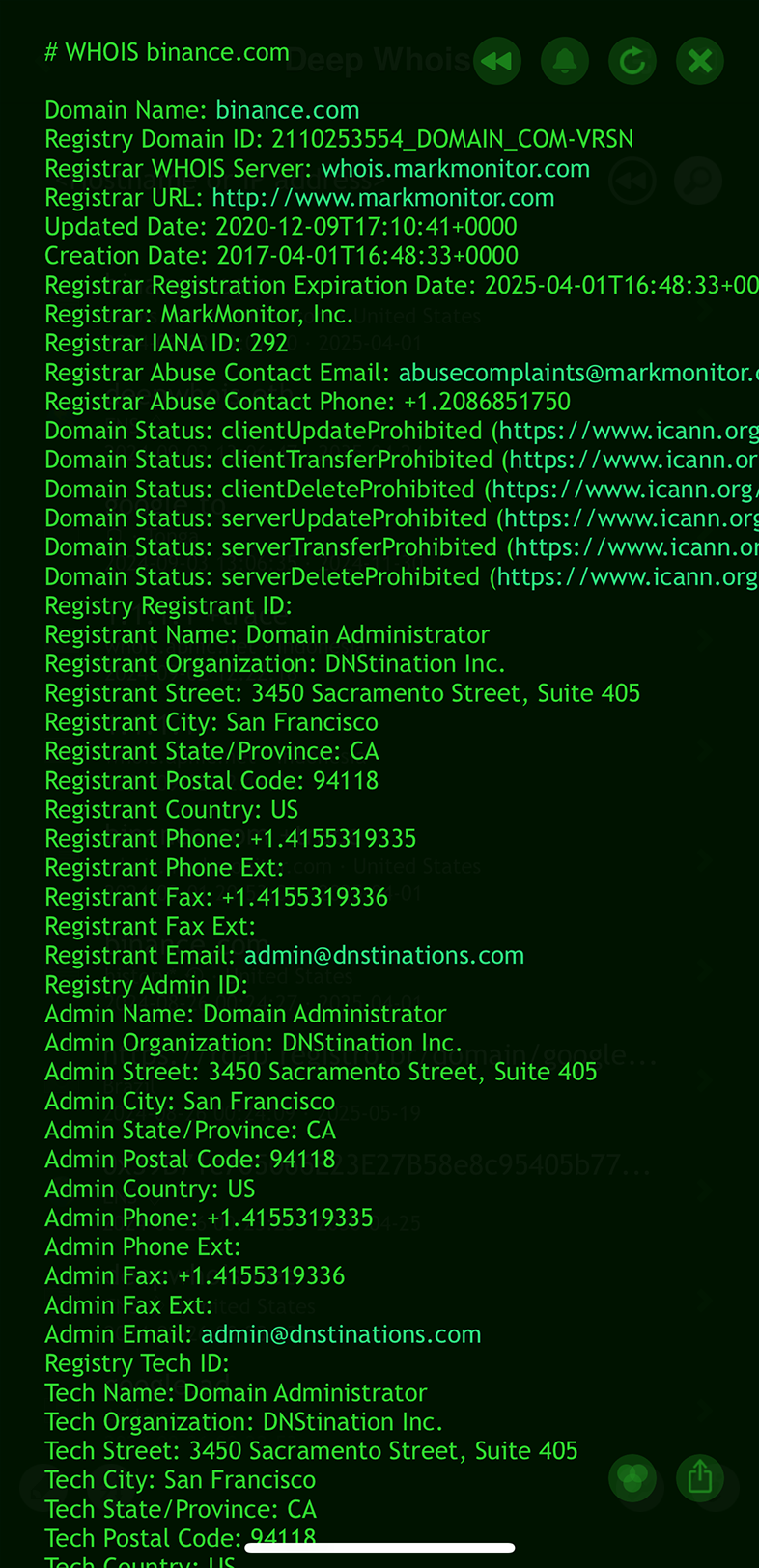

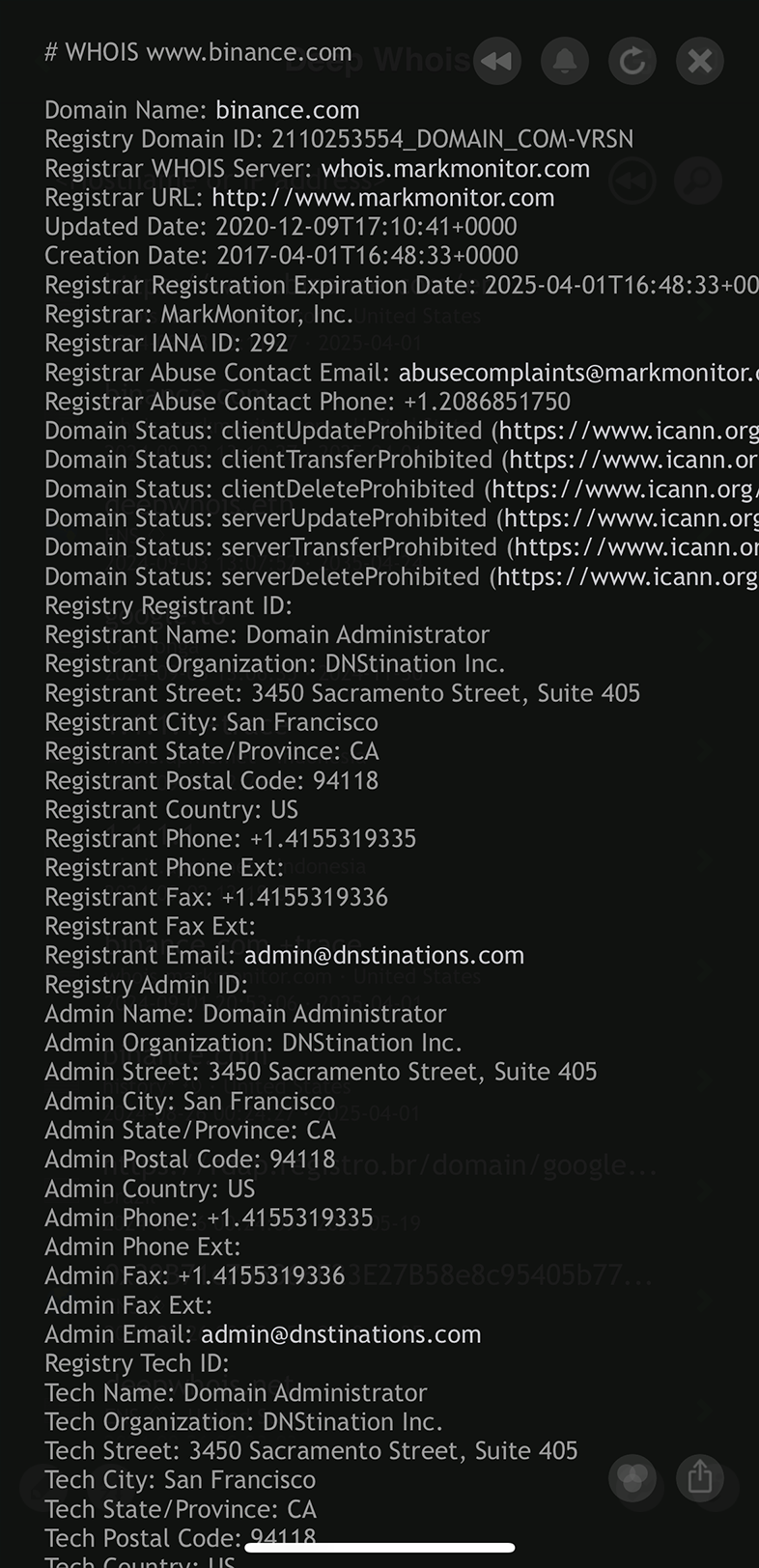

任何網域調查的基礎都始於一次簡單的 Whois 查詢。此步驟可以提供關於網域的重要資訊,例如註冊商、註冊與到期日期、名稱伺服器,以及網域所有者的聯絡資訊(若未被隱私保護服務隱藏)。

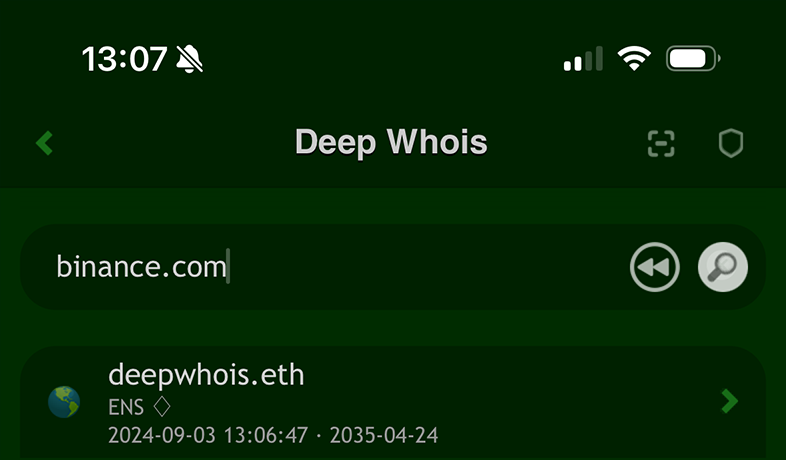

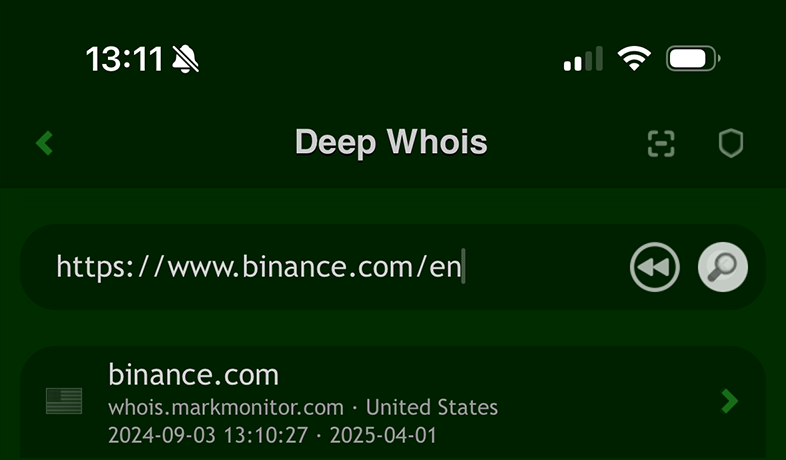

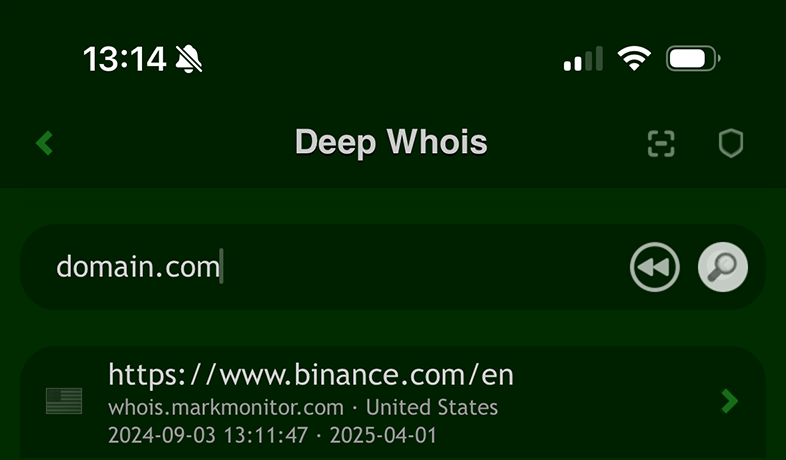

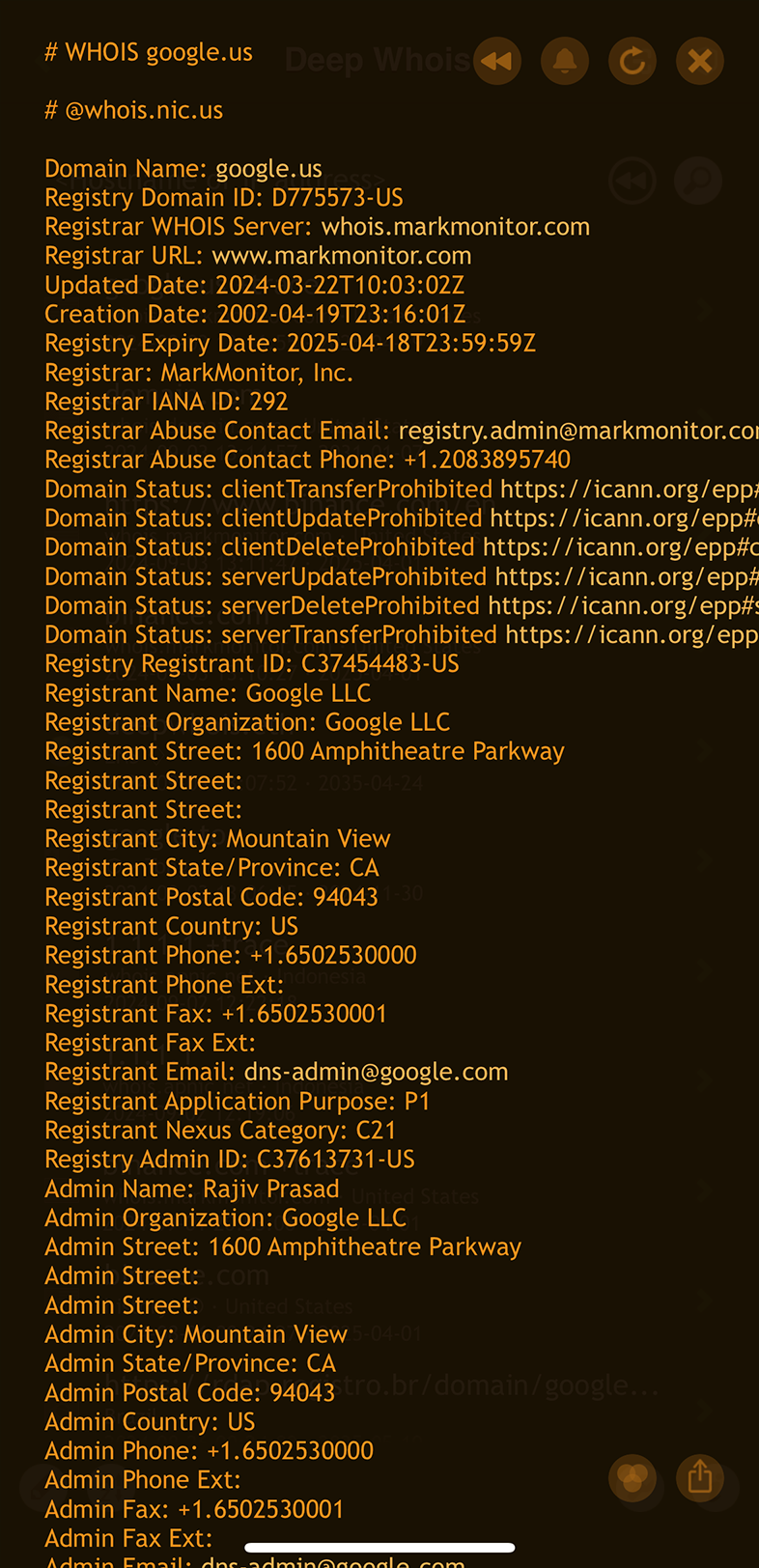

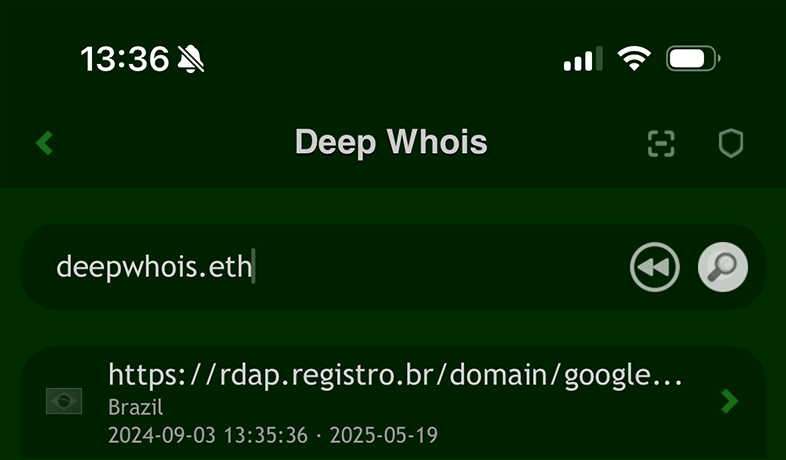

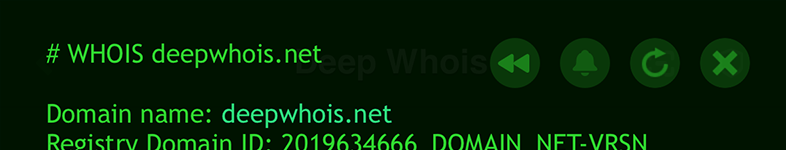

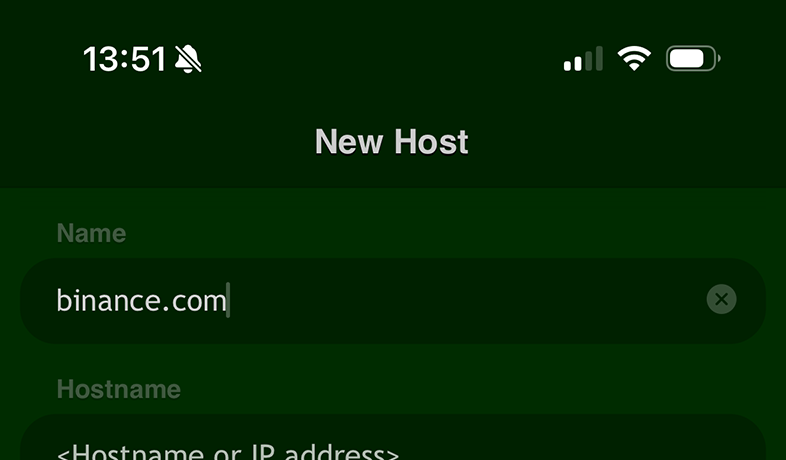

在 iOS 上使用 Deep Whois:

開啟 Deep Whois 應用程式,在搜尋欄中輸入網域名稱,然後點選「Lookup」按鈕即可取得 Whois 資料。

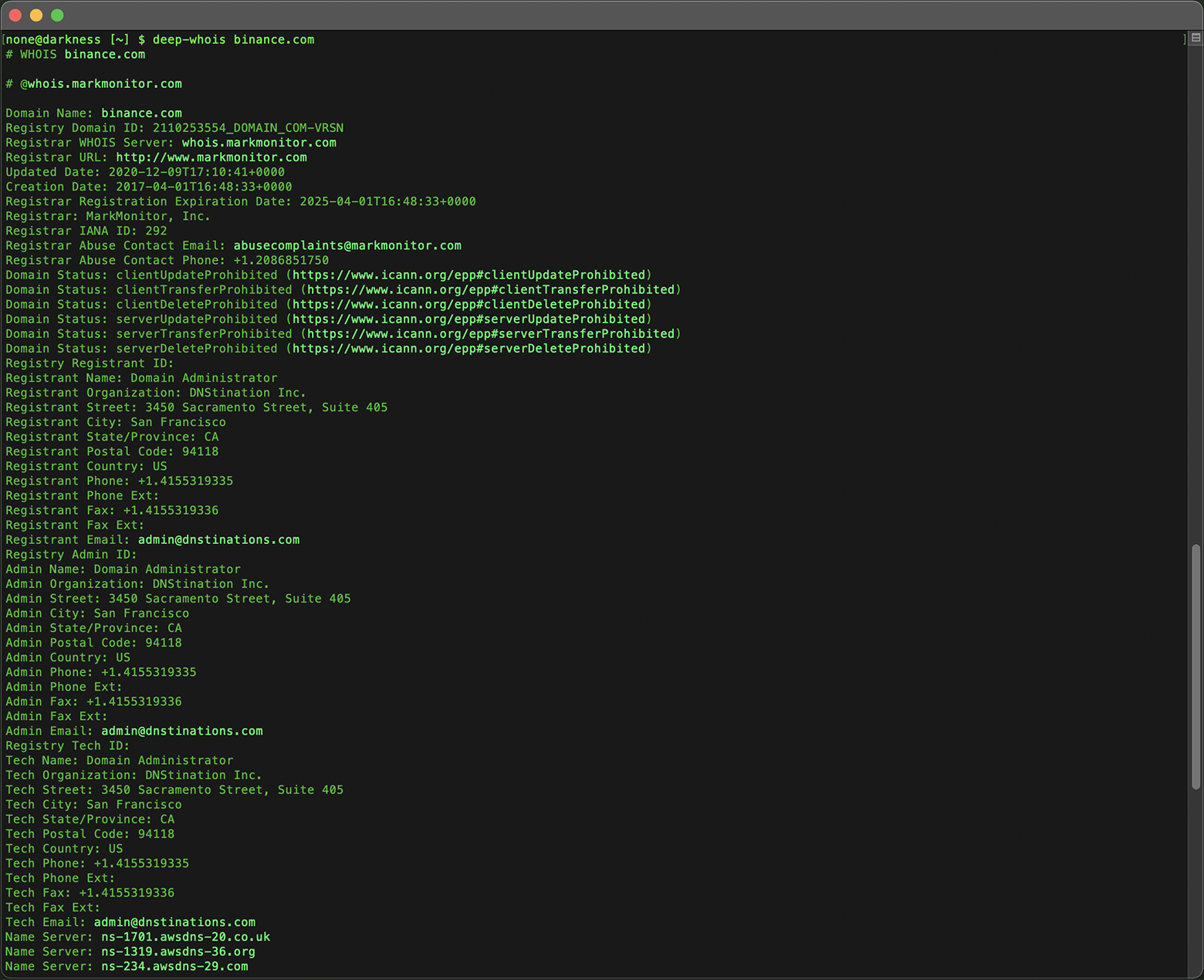

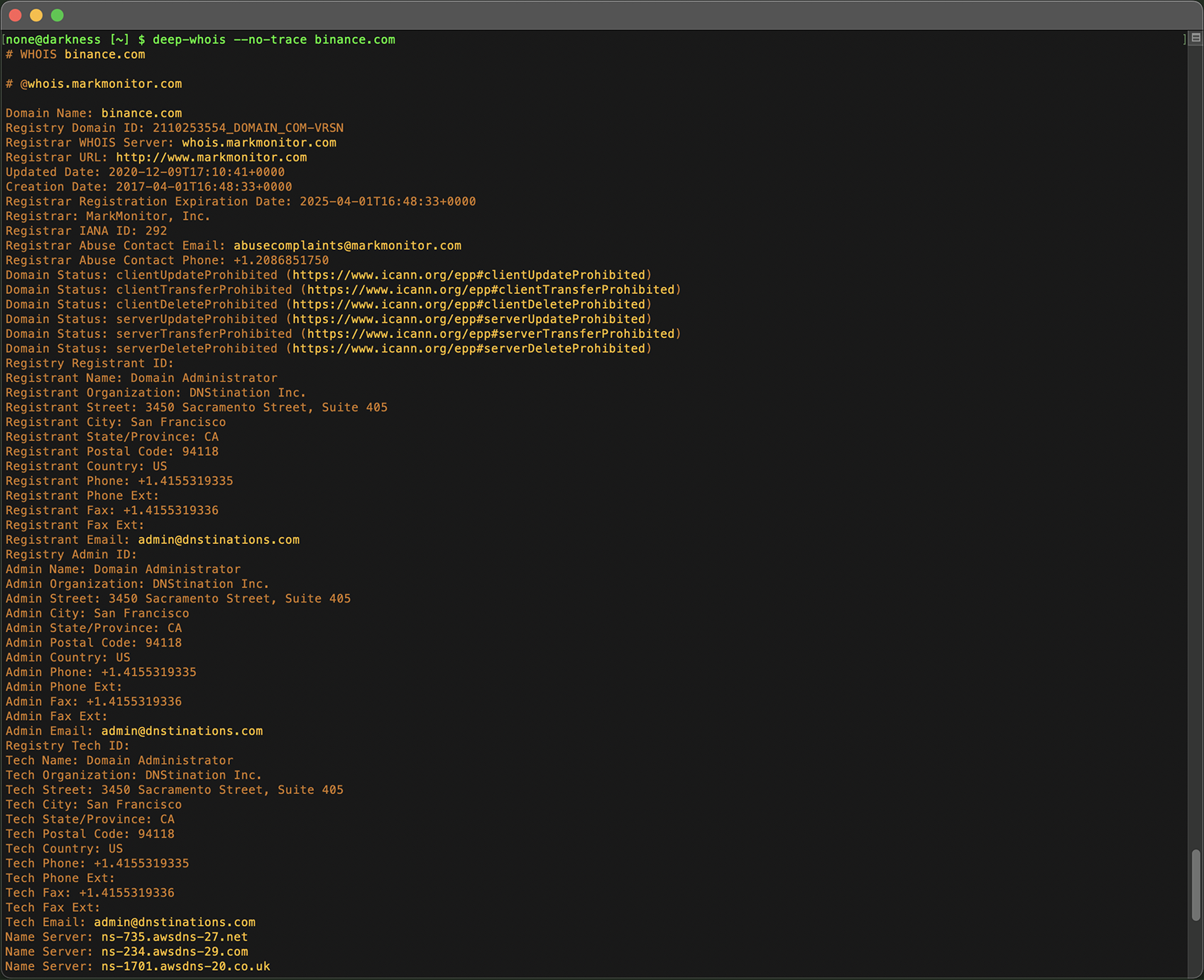

在終端機中使用 Deep Whois:

執行下列指令:

deep-whois binance.com

這個基礎查詢能讓你取得該網域目前狀態的快照,以及進行更深入分析所需的技術細節。

額外技巧:

#1:使用主機名稱、網站連結或電子郵件地址發起 Whois 查詢

在工具中輸入網域時,你可以使用多種不同格式,讓取得 Whois 資料更彈性、方便。

除了直接輸入網域名稱之外,你也可以輸入或貼上主機名稱、網站連結 / URL,甚至是電子郵件地址。

工具會智慧地從這些輸入中擷取正確的網域名稱,自動辨識出實際需要查詢的網域。

這些額外的輸入方式,讓你無需手動從 URL 或電子郵件地址中剪下網域就能快速取得資訊,大幅簡化存取 Whois 資料的流程。

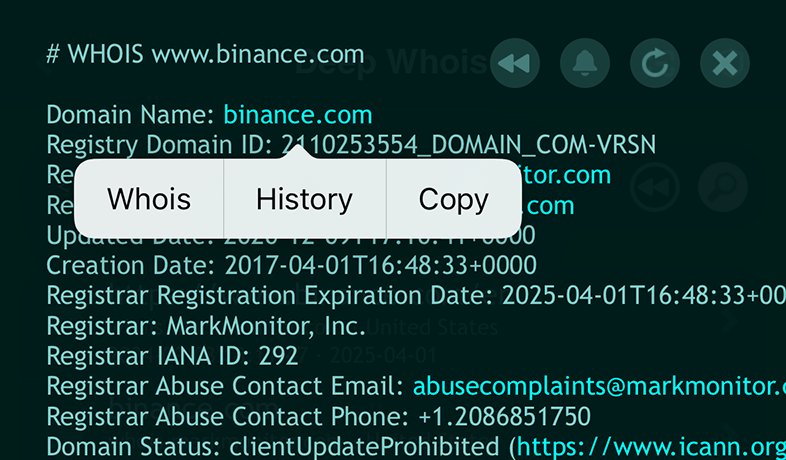

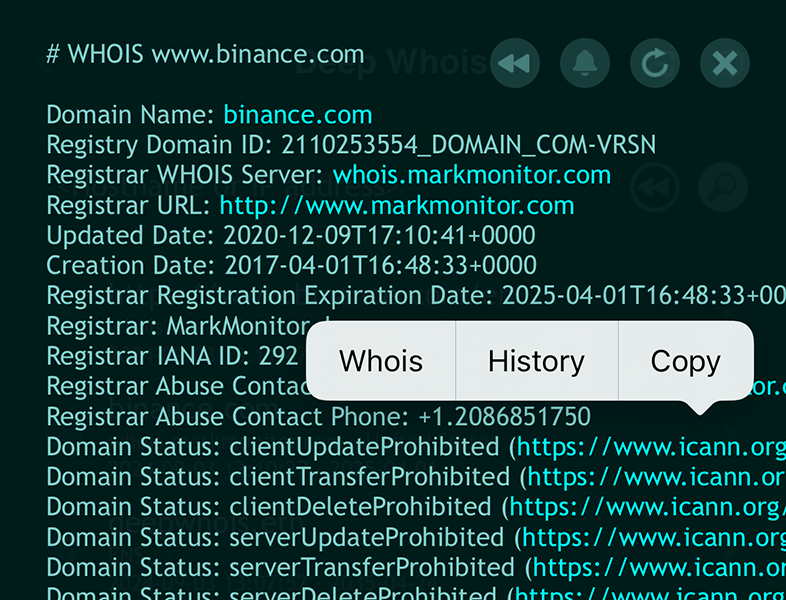

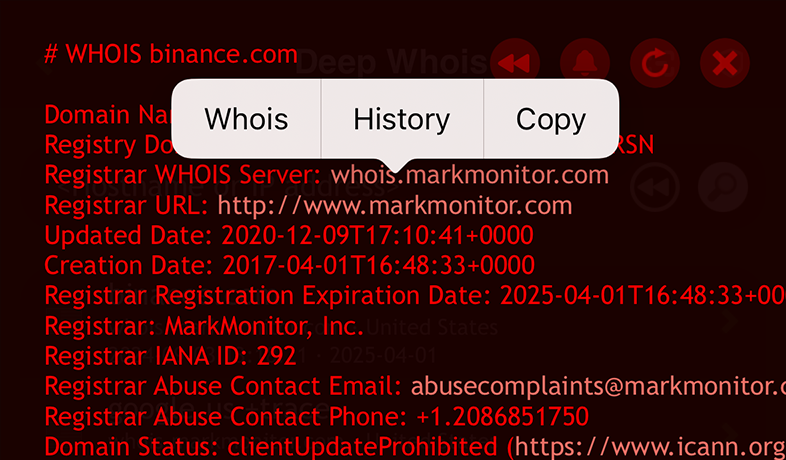

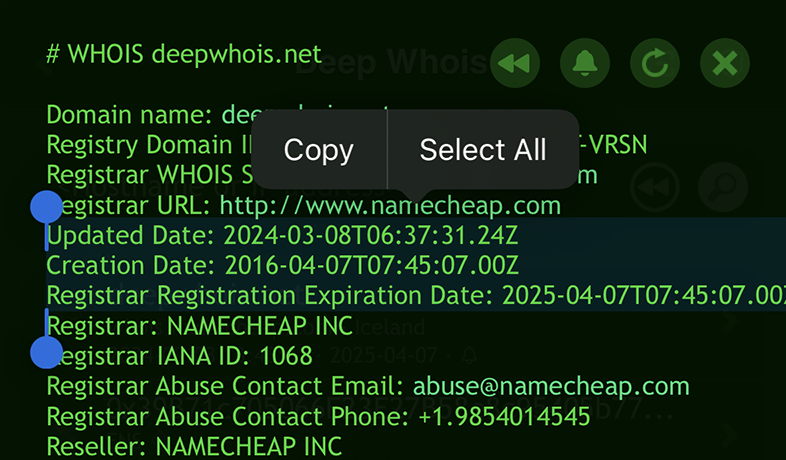

#2:在 iOS 上輕鬆瀏覽 Whois 資訊

在 iOS 上,你可以像瀏覽網頁一樣瀏覽 Whois 資訊,支援可點擊的連結。

應用程式會智慧辨識並高亮顯示重要資料,例如網域名稱、主機名稱、網站連結、URL 與電子郵件地址,以較亮的顏色呈現,方便辨識。

要跟隨這些連結,只需輕點一下,即會彈出內容選單。

在此選單中選擇「Whois」選項,即可立即對相關連結執行 Whois 查詢,讓你以直覺且高效率的方式持續挖掘與網域相關的資訊。

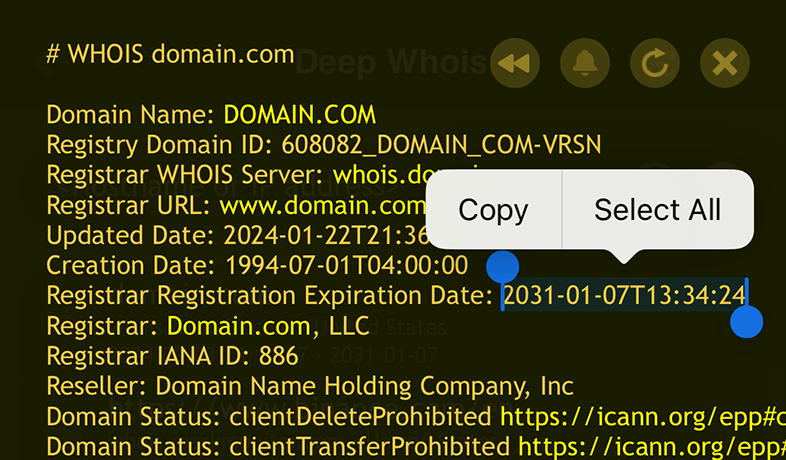

步驟 #2:核實網域所有權與聯絡資訊

核實網域是由誰持有極為重要——特別是當你打算購買該網域、處理相關法律爭議,或需要確認網域是否登記在正確的實體名下時。

Whois 查詢會提供這些資訊,除非網域所有者啟用了隱私保護,將詳細資料遮蔽。

在 iOS 上使用 Deep Whois:

若未啟用隱私保護,所有者資訊會直接包含在 Whois 資料中。

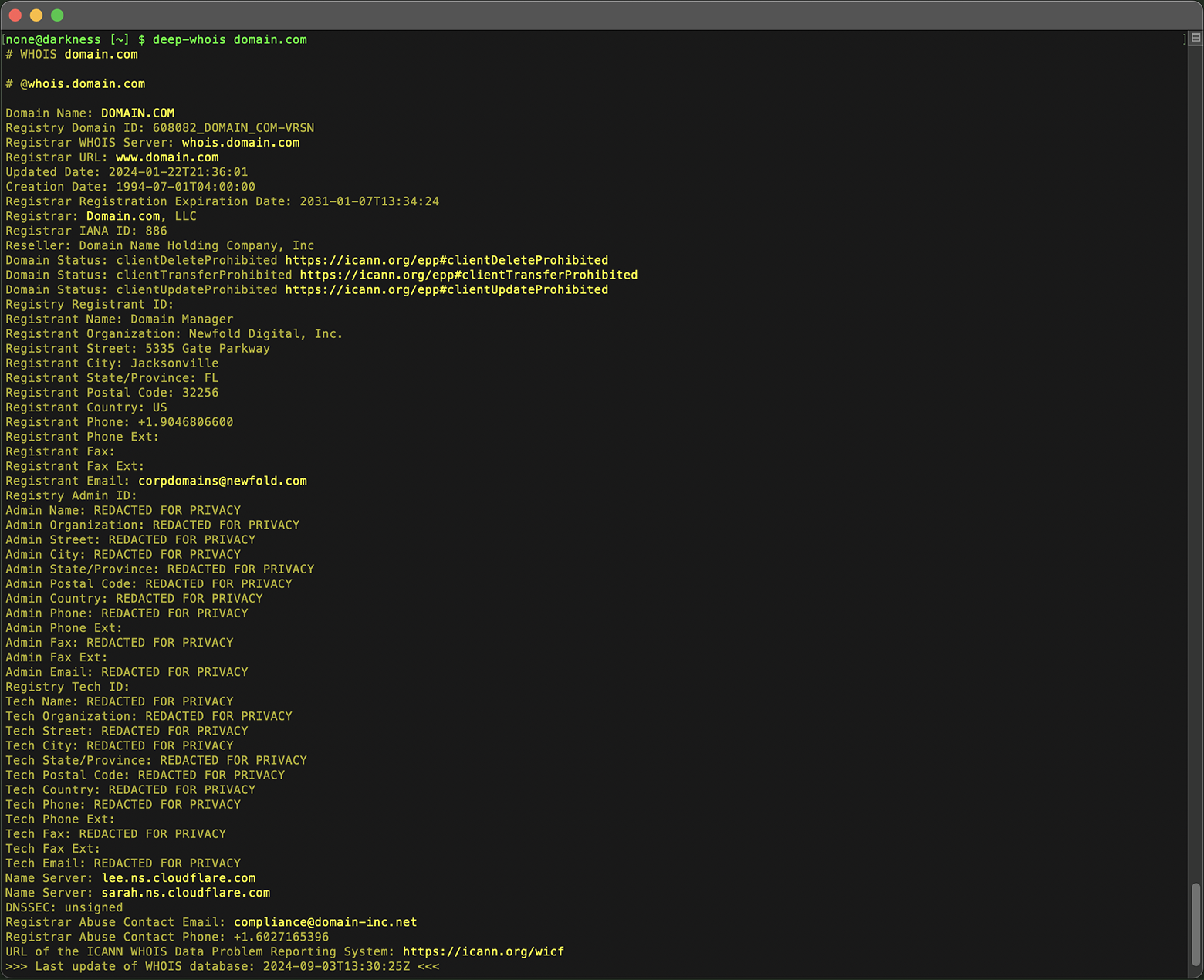

在終端機中使用 Deep Whois:

使用同樣的基礎 Whois 指令即可檢視所有者相關資訊:

deep-whois domain.com

如果已啟用隱私保護,你可能需要直接聯絡註冊商,或使用其他方法來確認實際所有者。

額外技巧:

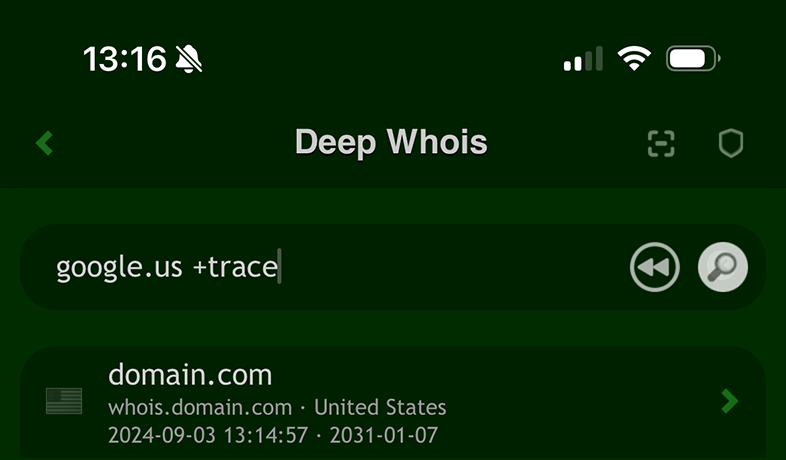

#1:透過 trace 選項挖掘被隱藏的 Whois 資料

即便網域資料與所有權細節被隱私保護遮蔽,透過在查詢鏈中向其他 Whois 伺服器發出請求,仍有機會取得更多資訊。

在 iOS 上,你可以在查詢中加入「+trace」選項,以顯示中繼 Whois 資料,其中有時會包含額外資訊。

在終端機版本中,trace 功能預設啟用,因此中繼 Whois 資料會自動被擷取並顯示。

如果你不想檢視這些額外資訊,可以使用「--no-trace」選項將其隱藏。

在某些網域後綴(例如 .US)中,這樣的作法特別有用,因為依照監管要求,所有者資訊必須存在且不得被完全隱藏。

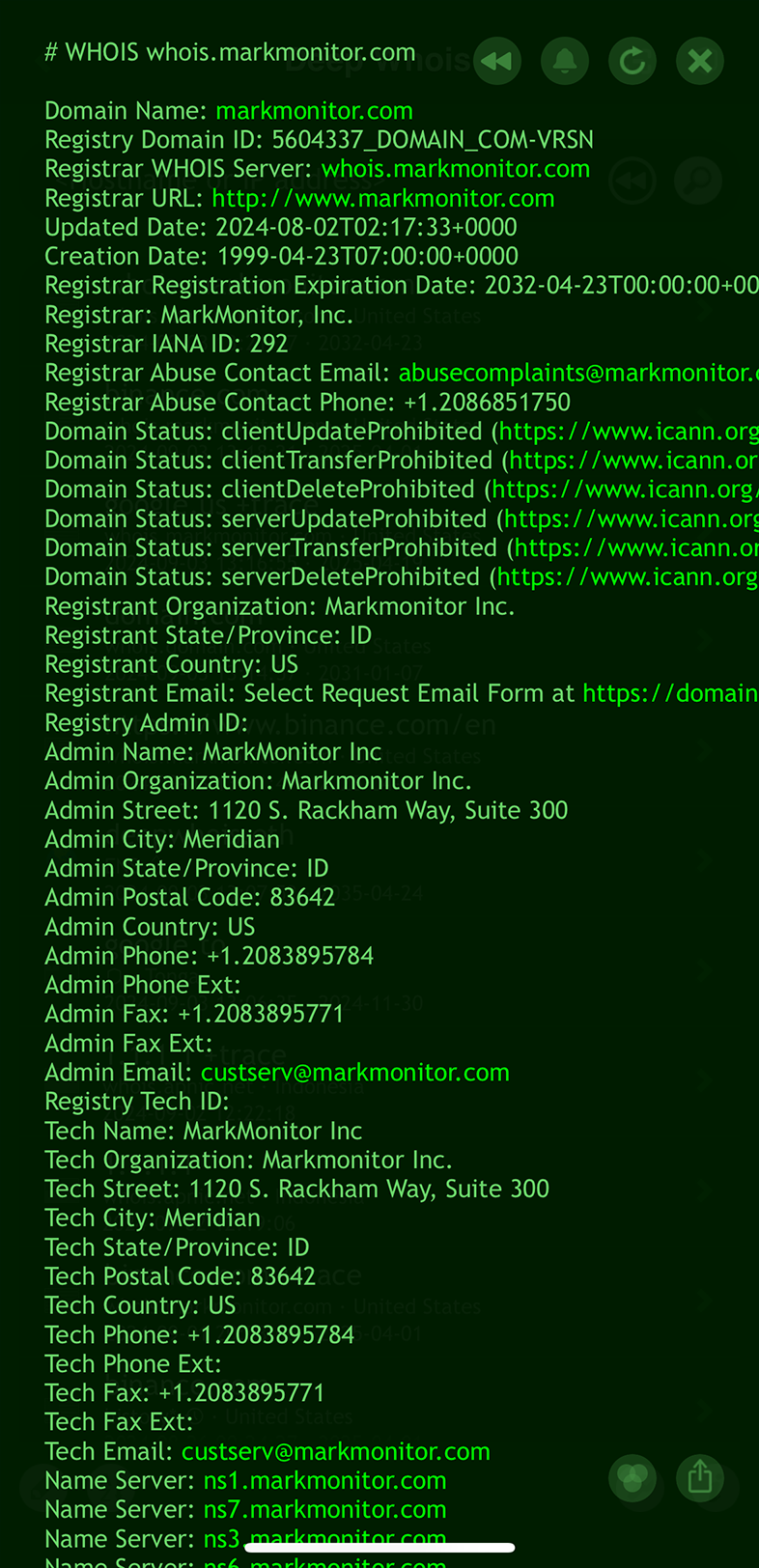

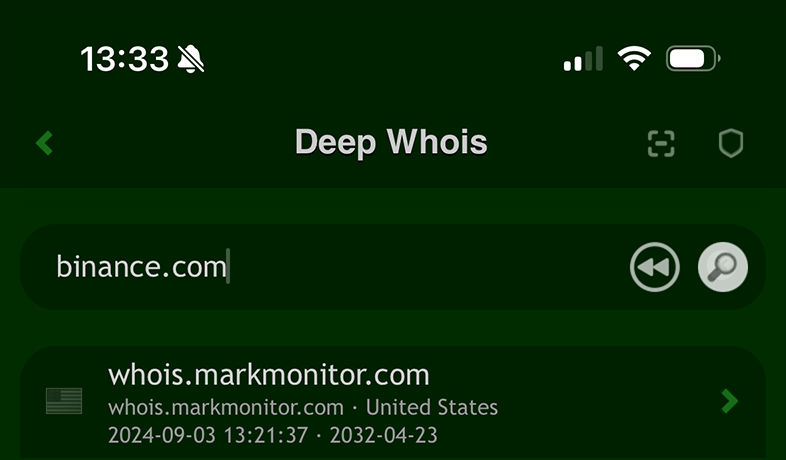

步驟 #3:分析網域註冊商、名稱伺服器與 DNS

透過一次簡單的 Whois 查詢,你就能取得註冊商網域與名稱伺服器等關鍵資訊。

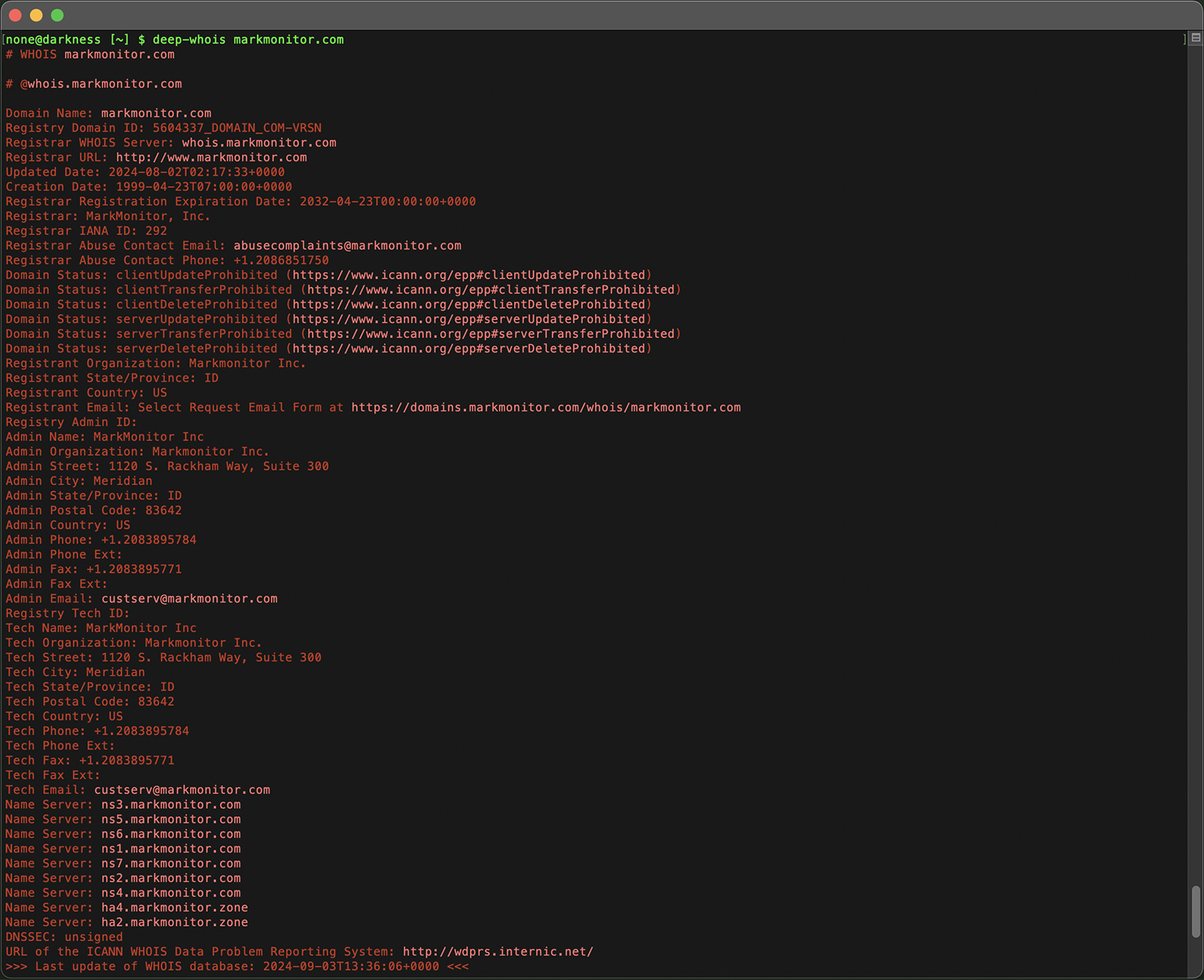

首先,檢視 Whois 回應中與網域註冊商相關的資訊。

例如,若註冊商為 markmonitor.com,針對該註冊商網域再執行一次 Whois 查詢,就可以取得更詳細的註冊商聯絡資訊。

在 iOS 上使用 Deep Whois:

只要點選與註冊商相關的任何連結(例如 Whois 伺服器、網站或電子郵件),並在選單中選擇「Whois」即可。

在終端機中使用 Deep Whois:

複製註冊商的網域、連結或電子郵件地址,並將其作為參數傳遞給命令列工具。

deep-whois markmonitor.com

回應中可能包含管理、技術與 abuse 聯絡方式,這些資訊在網域發生問題時非常實用。

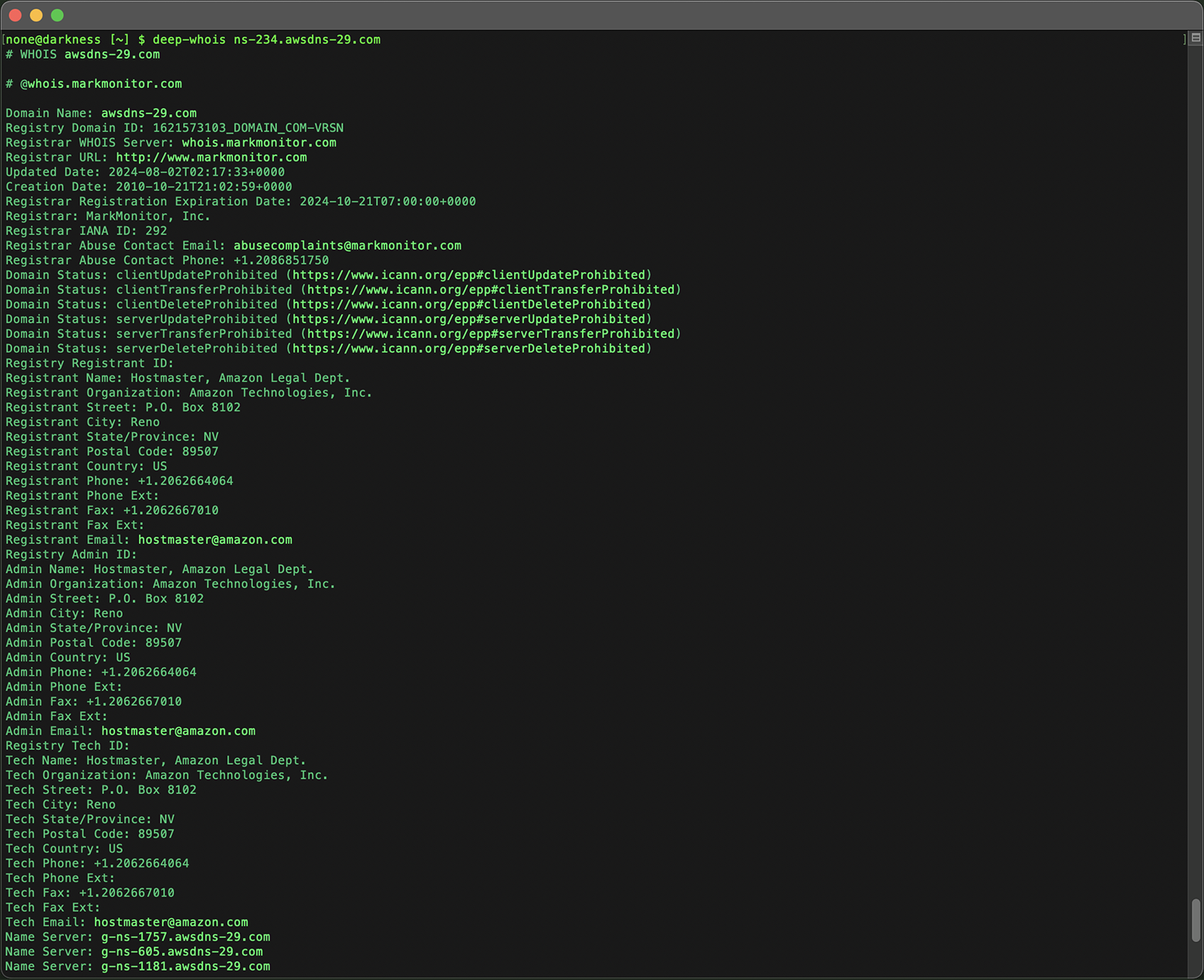

同樣地,對名稱伺服器(例如 ns-234.awsdns-29.com)執行 Whois 查詢,可以取得主機服務供應商的有用資訊,包括供應商名稱與聯絡方式。

deep-whois ns-234.awsdns-29.com

名稱伺服器對網域運作至關重要,因為它們負責將流量導向正確的 Web 伺服器,因此理解這些資訊,有助於掌握網域背後的基礎架構。

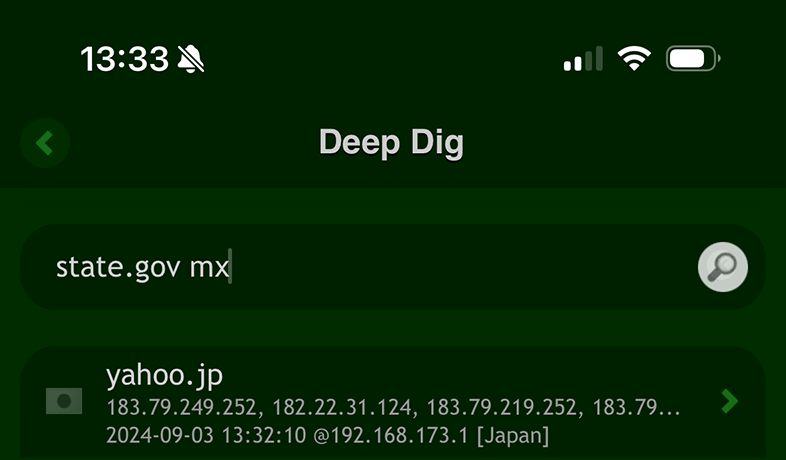

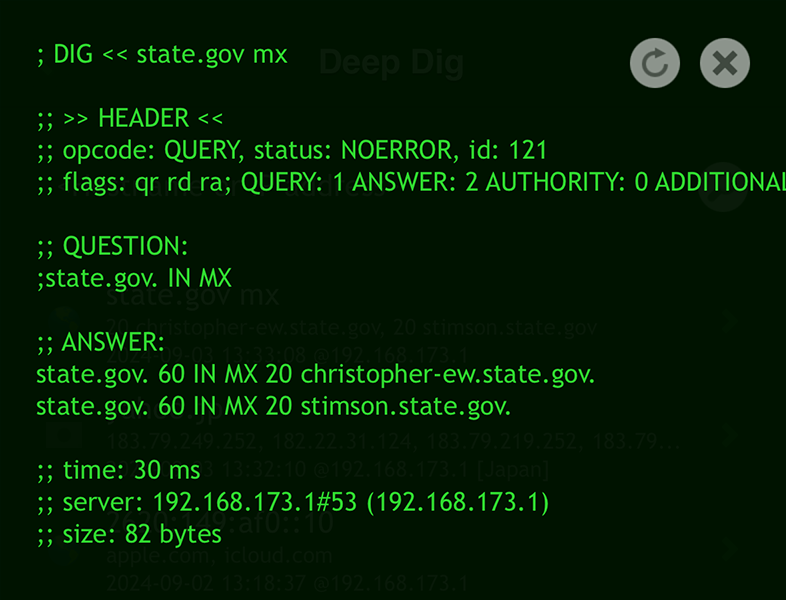

步驟 #4:調查主機服務供應商

追蹤 Web 與郵件伺服器的實體位置

若要了解網站伺服器的實體位置,可以透過 iOS 或終端機中的一些簡單工具按部就班地進行。

首先,將網域解析為對應的 IP 位址。

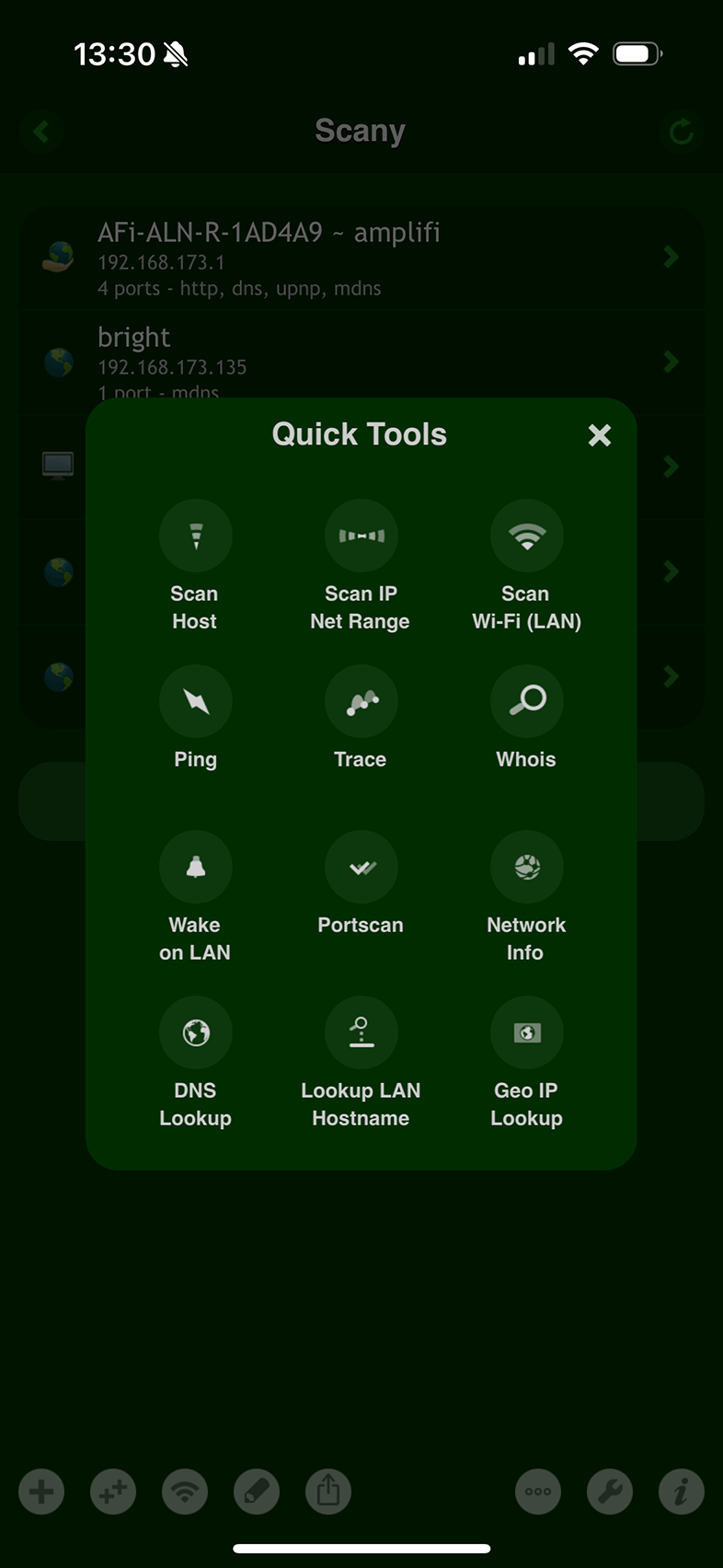

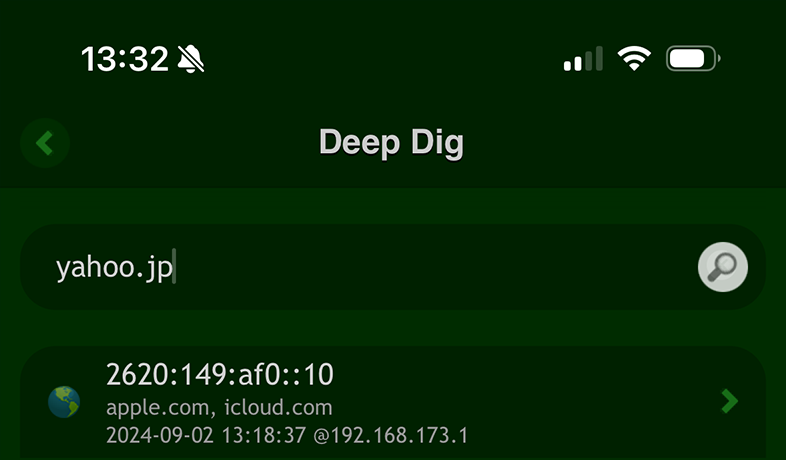

在 iOS 上:

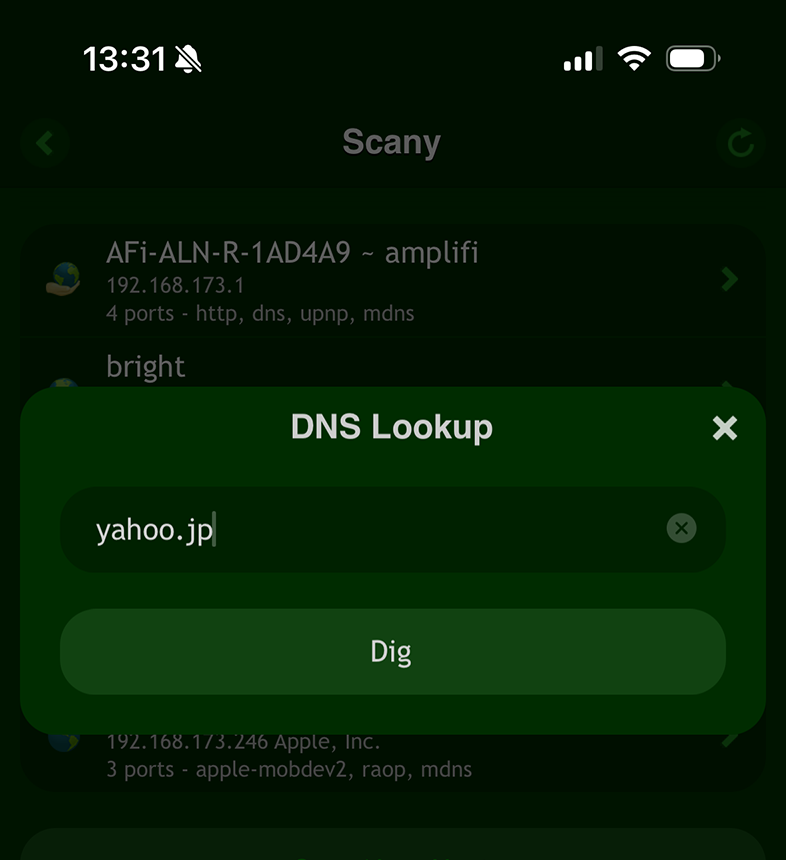

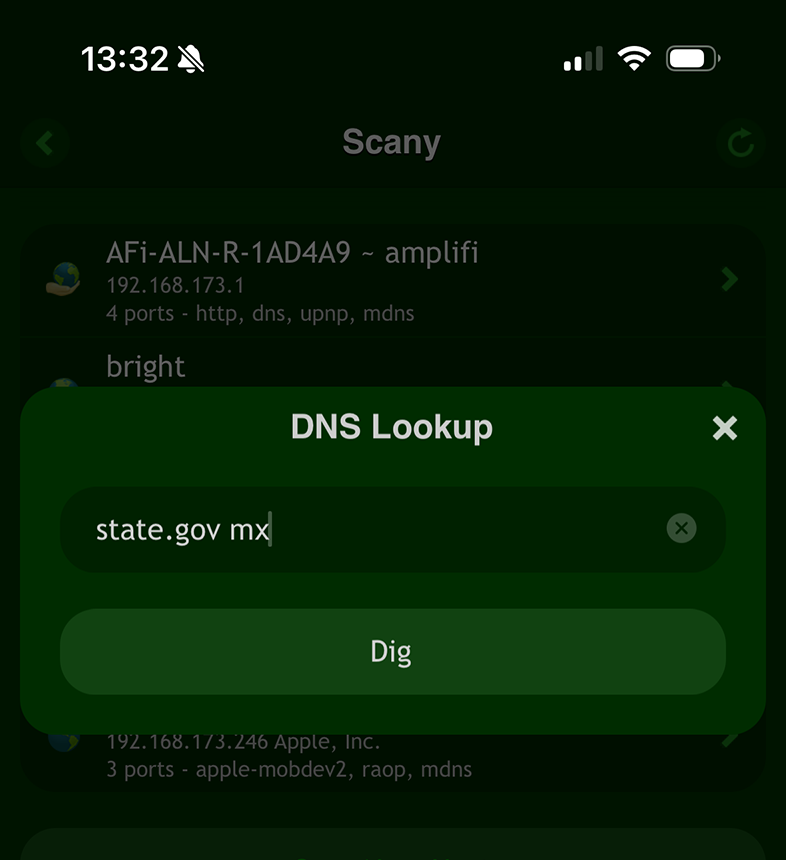

使用「Scany」應用程式中的「DNS Lookup」工具。

或是直接使用「Deep Dig」應用程式。

在終端機中:

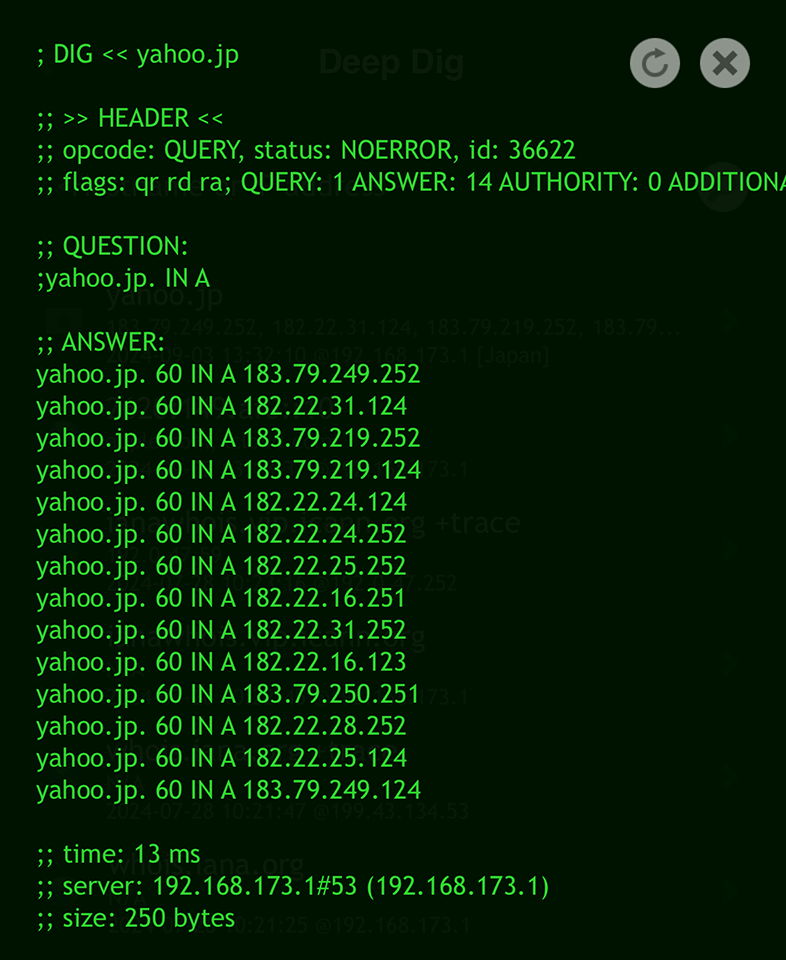

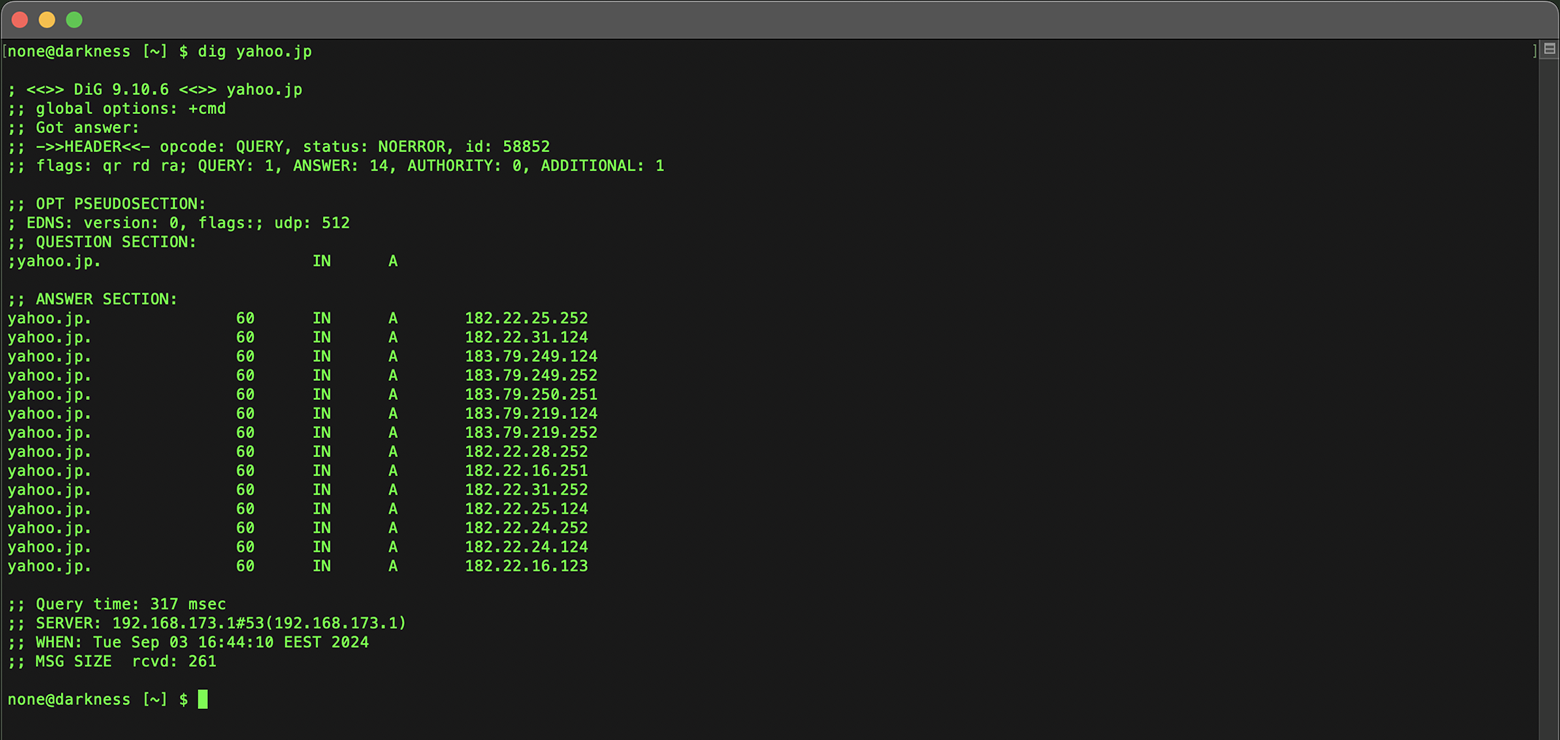

使用「dig」指令,將網域作為查詢參數:

dig yahoo.jp

同樣地,你可以在 Scany 或 Deep Dig(iOS)中,或終端機使用「dig」指令時加入「mx」,來查詢郵件伺服器。

透過這樣的方式,你可以取得網域所指向的 IP 位址——這是判定伺服器實體位置的關鍵一步。

掌握 IP 位址後,你可以再對該 IP 本身執行 Whois 查詢,展開完整調查。

IP Whois 查詢會提供 Web 或郵件主機服務供應商的詳細資訊,包括伺服器的地理位置、營運這些伺服器的組織,以及相關聯絡資料。

藉由這種方式,你可以追蹤支撐某個網域、網站或郵件系統的實體基礎設施,了解伺服器實際部署在哪裡。

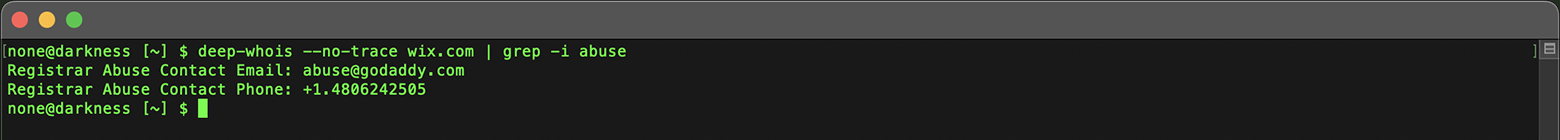

步驟 #5:研究歷史 Whois 資料

網域經常在不同持有人之間轉移,理解其歷史背景有時與了解目前狀態同樣重要。

歷史 Whois 資料可以顯示過往所有者、名稱伺服器變更,以及可能影響網域聲譽或價值的重大事件。

在 iOS 上使用 Deep Whois:

點選「Rewind」按鈕,即可存取該網域的歷史 Whois 紀錄。

也可以在應用程式主畫面點選「Rewind」按鈕。

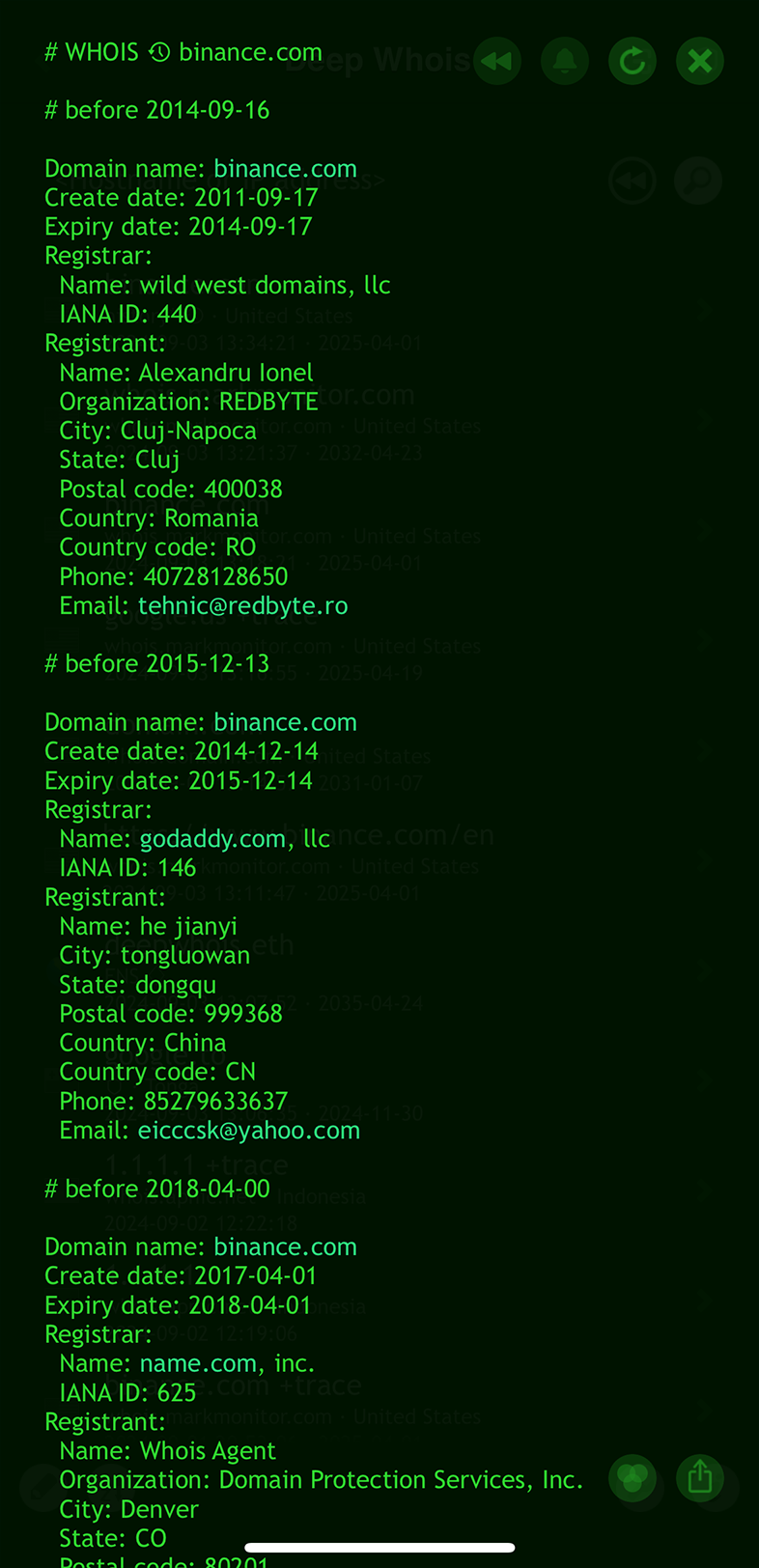

透過 iOS 上 binance.com 的歷史 Whois 資料,我們可以看到,該網域在歸屬 Binance 之前曾由其他主體持有。

這些資訊顯示了 Binance 接手之前的網域所有權情況,對理解網域的過去與演變過程非常重要。

在終端機中使用 Deep Whois:

使用「@history」或「@h」參數即可檢視歷史 Whois 資料:

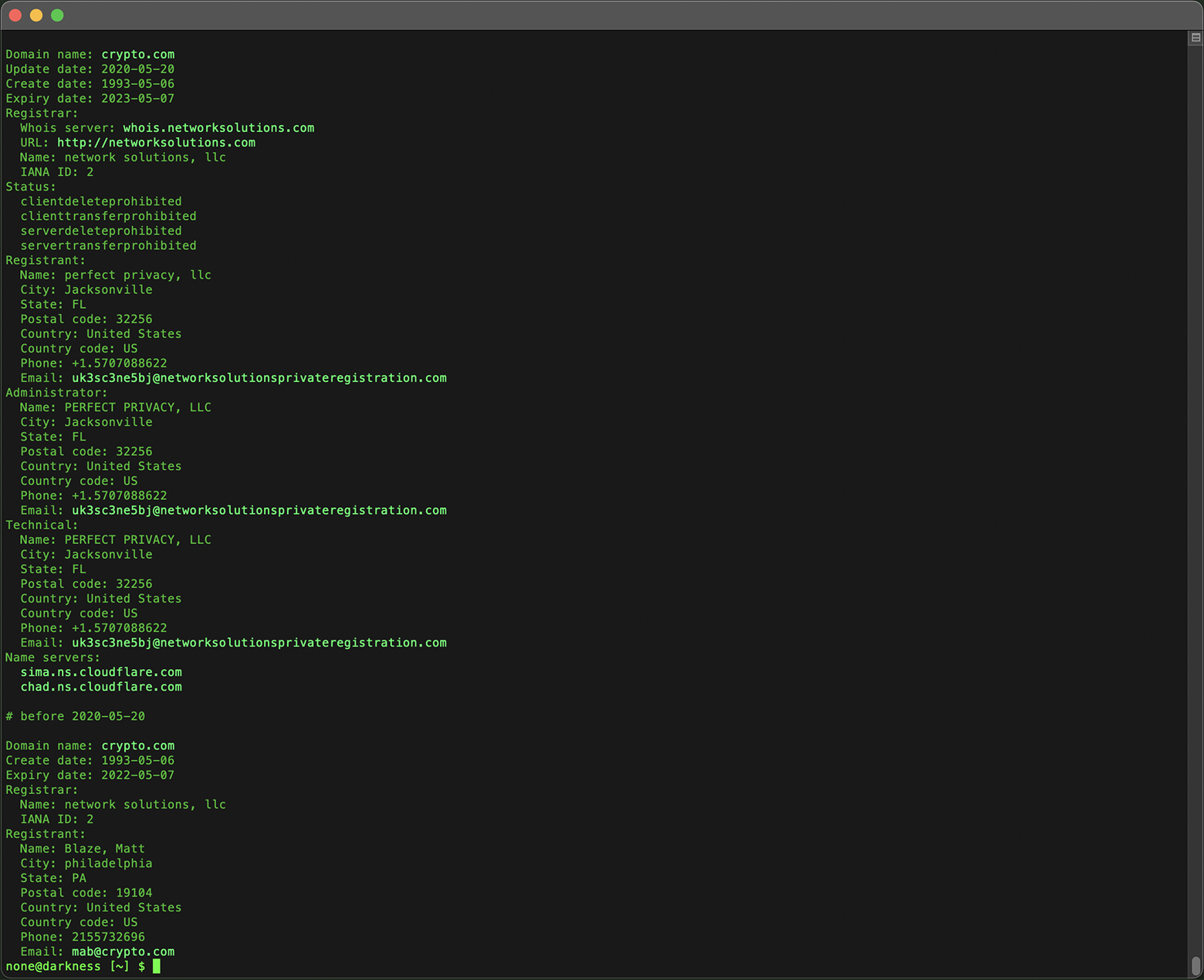

deep-whois @history crypto.com

從終端機取得的 crypto.com 歷史 Whois 資料可以看出,該網域最初屬於另一位持有人,之後才以數百萬美元價格出售給現任所有者。

這有助於你理解該網域的歷史以及重大所有權變更。

在評估擬收購網域或調查潛在安全問題時,歷史 Whois 資料尤其有價值。

步驟 #6:取得 RDAP 資料進行深入分析

Registration Data Access Protocol (RDAP) 是為取代傳統 Whois 而設計的更現代、結構化協定。

RDAP 對於新頂級網域或已從 Whois 遷移至 RDAP 的網域特別實用,能提供狀態碼、安全存取層級,以及對國際化網域名稱 (IDN) 的更佳支援等附加資訊。

傳統 Whois 用戶端的限制

隨著 RDAP 的普及,愈來愈多網域區不再透過傳統 Whois 提供資料,這使得不支援 RDAP 的舊版 Whois 用戶端無法取得這些網域的資訊。

這表示系統內建或簡易的 Whois 用戶端在功能上會出現明顯缺口。

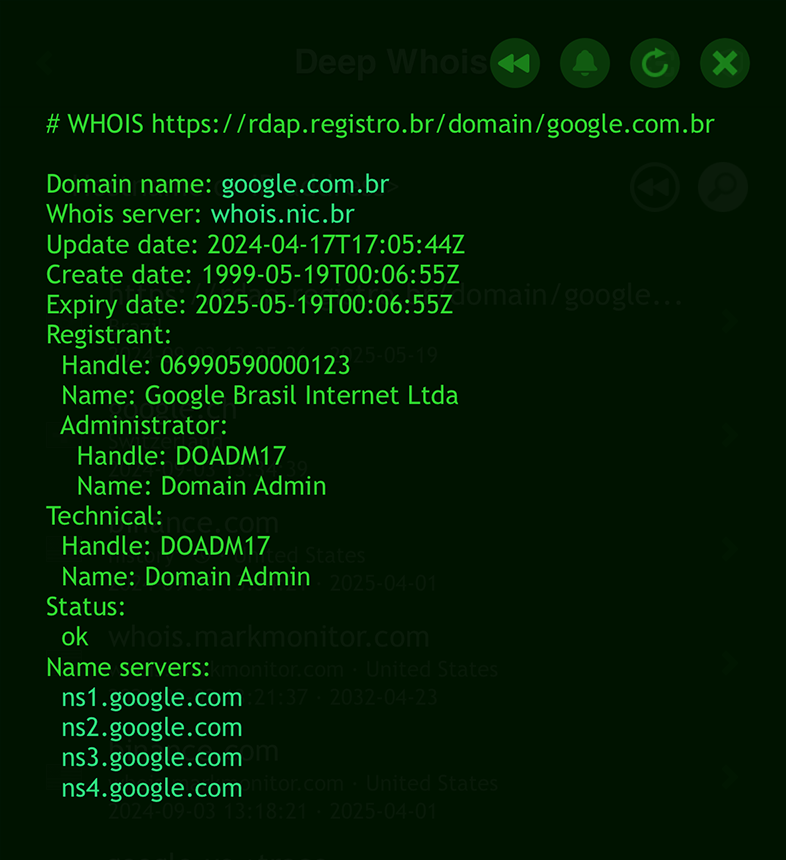

Deep Whois 中無縫的 RDAP 查詢

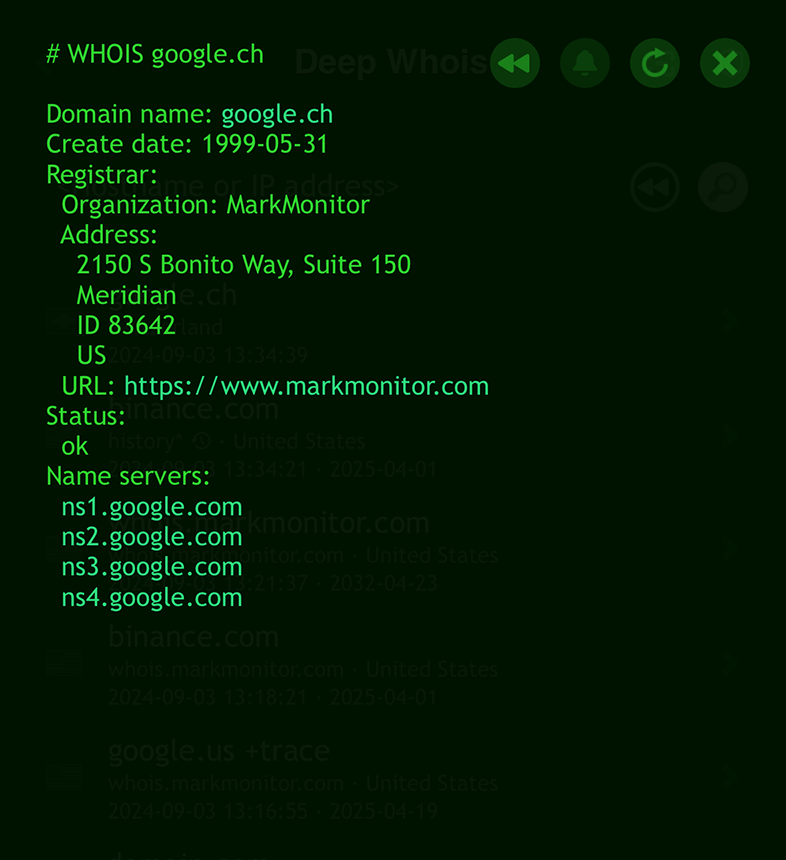

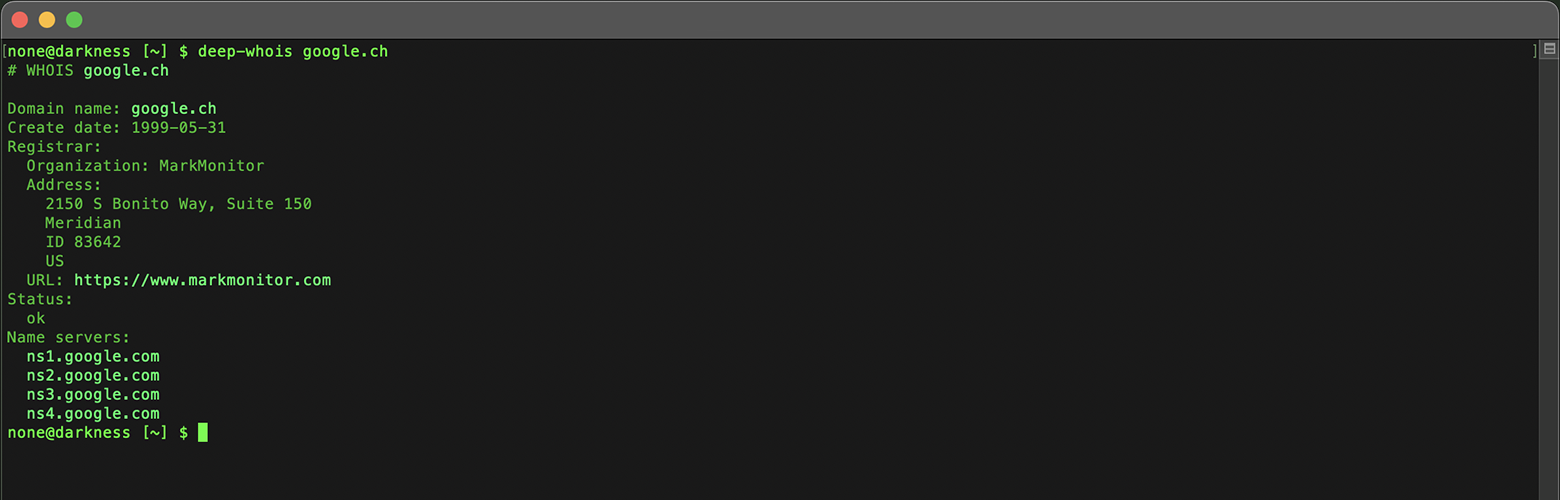

在 iOS 版 Deep Whois 應用程式與終端機命令列工具中,對已遷移至 RDAP 的網域(例如 .CH)透過 RDAP 取得 Whois 資料,會自動且透明地完成。

使用者不需要指定任何額外選項或指令。

你只需像執行一般 Whois 查詢一樣輸入網域名稱即可。

deep-whois google.ch

Deep Whois 會自動偵測該網域何時需要透過 RDAP 查詢,並使用正確的協定發送請求。

因此,無論該網域仍使用傳統 Whois,或已切換至 RDAP,你都能獲得正確且最新的註冊資料。

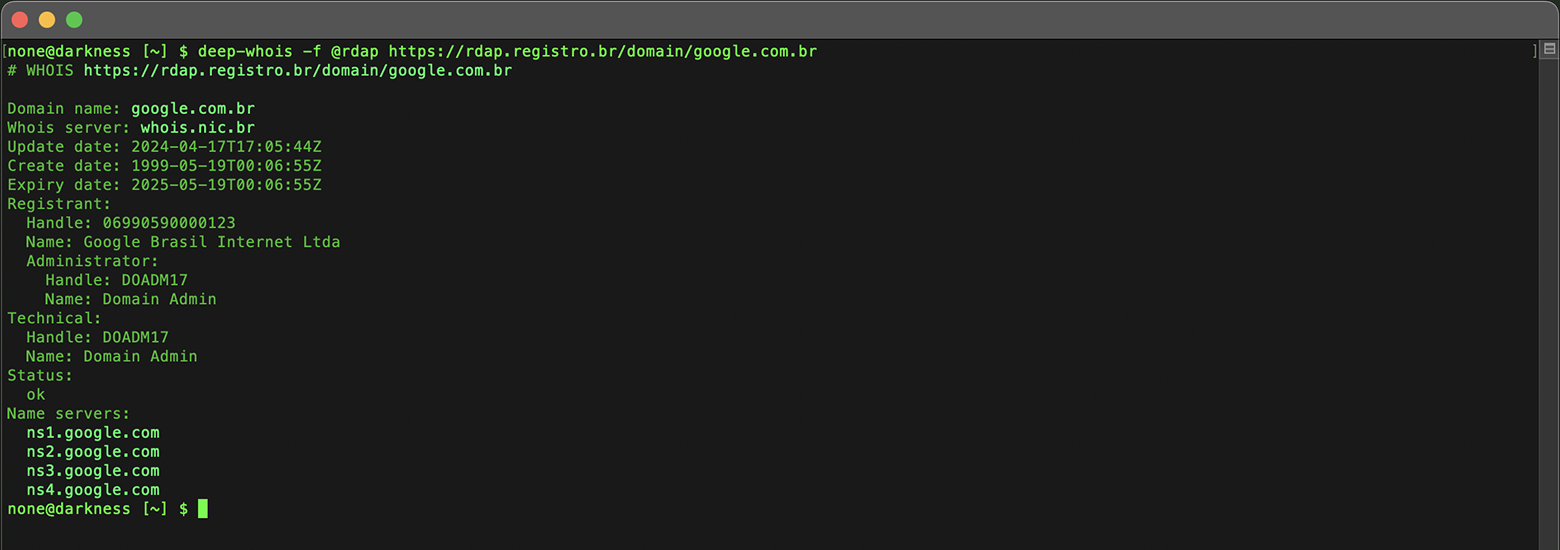

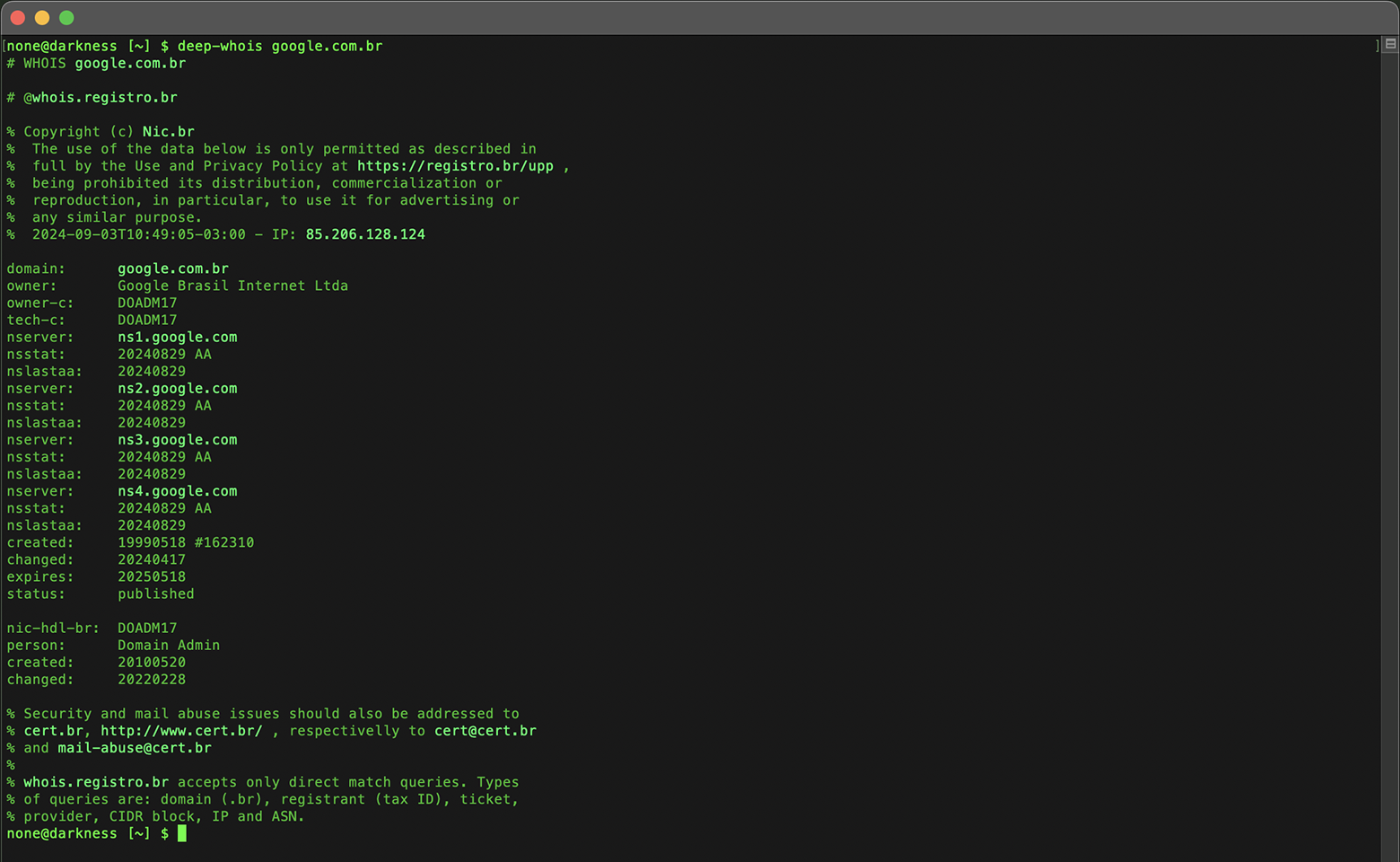

顯式 RDAP 查詢

除了自動處理 RDAP 查詢之外,Deep Whois 也允許你對支援 RDAP 的網域執行顯式 RDAP 請求。

當你希望確保資料直接來自特定 RDAP 伺服器,或正在進行進階網域調查時,此功能特別實用。

在 Deep Whois 中,你可以在查詢中加入「@rdap」選項,並搭配「-f」選項強制使用 RDAP,從 RDAP 來源取得詳細且結構化的資料。

這種方式可取得更細緻、結構化的資訊,對需要更精準資料的高階調查非常有幫助。

對於 .BR 網域,RDAP 是唯一能精確到秒提供網域建立、變更與到期時間的方法。

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

傳統 Whois 協定目前仍有支援,但只會以「天」為粒度顯示這些時間,不會精確到具體時刻。

對於 .MS 等後綴,透過 Whois 與 RDAP 取得的資料整體上較為相似。

在某些案例中,例如 microsoft.ms,RDAP 可能會包含 Whois 中未提供的額外欄位(如傳真號碼)。

儘管這類網域在兩種協定下的資料大致相同,但當主要 Whois 伺服器無法使用時,RDAP 仍是極有價值的替代方案,確保你依然能取得關鍵網域資訊。

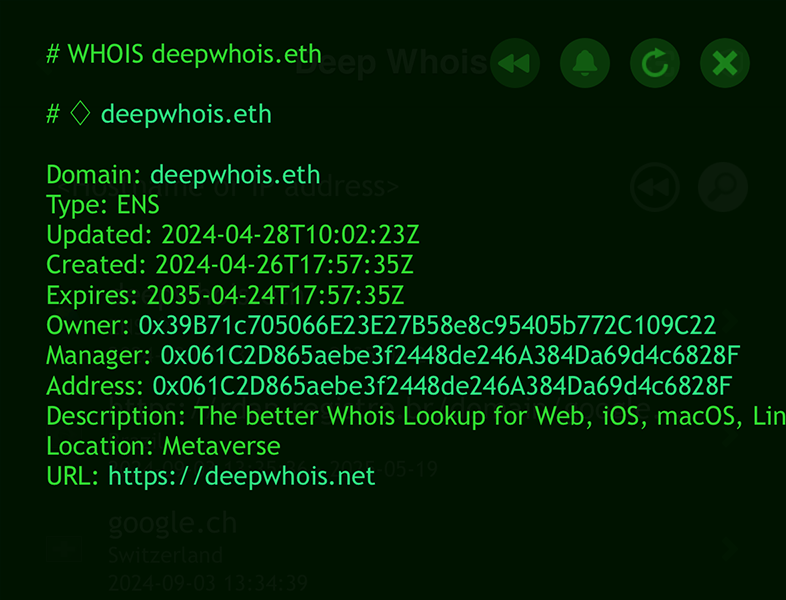

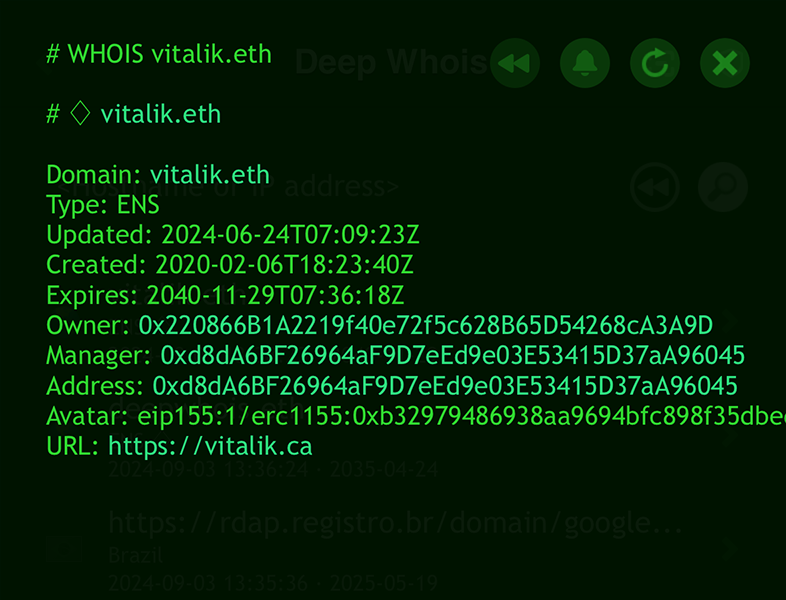

步驟 #7:取得 Ethereum 與 DNS 網域的 ENS 資料

Ethereum Name Service (ENS) 允許在以太坊區塊鏈上註冊人類可讀的網域名稱。

ENS 的設計目標是將簡單、易記的識別字串(如網域名稱)映射到以太坊錢包位址,反之亦然。

透過這種方式,你可以使用易於記憶的名稱來關聯與管理以太坊地址,使鏈上交易與互動更直覺、友善。

如果你調查的網域與 ENS 相關,取得這些資料可以揭露錢包地址、智慧合約以及其他鏈上資訊。

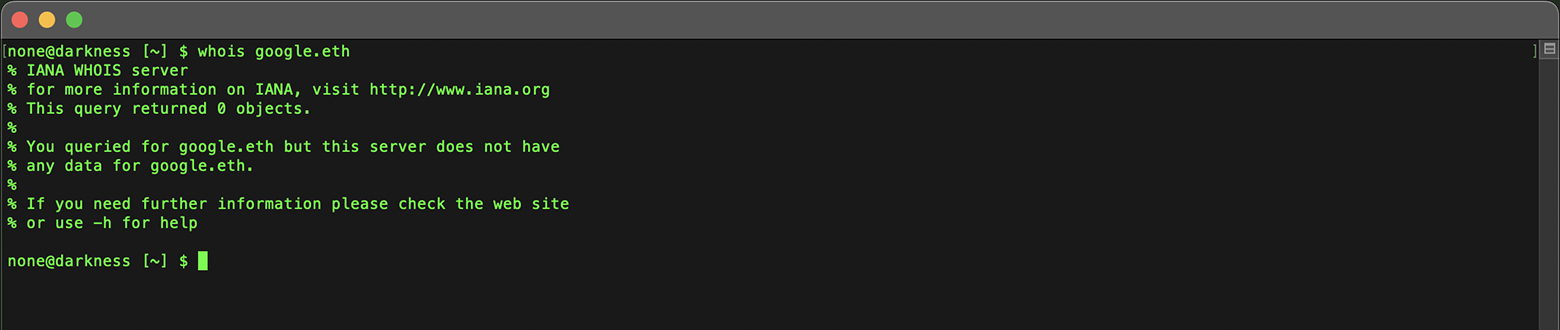

傳統 Whois 用戶端的限制

需要注意的是,系統內建與簡易的 Whois 用戶端無法存取 Ethereum Name Service (ENS) 網域的資料,例如以 .ETH 結尾的網域。

這些傳統用戶端是為經典 DNS 系統設計,缺乏與 ENS 等區塊鏈命名系統互動的能力。

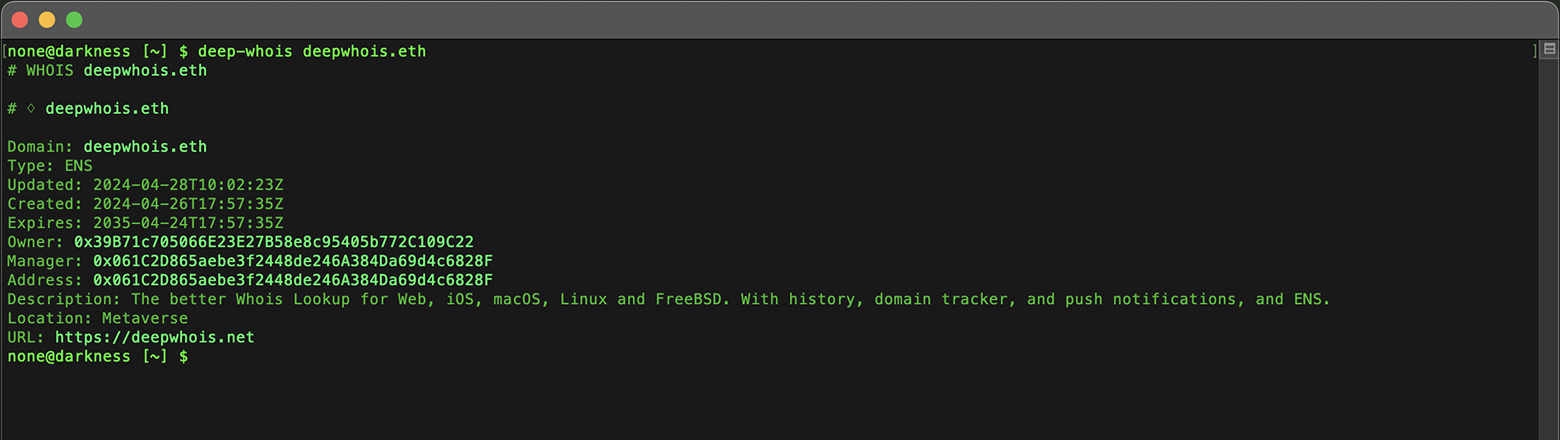

使用 Deep Whois 進行 ENS 查詢

你可以透過 iOS 版 Deep Whois 應用程式或終端機命令列工具,直接對 .ETH 網域在以太坊網路中的資料執行 Whois 查詢。

整個流程是透明完成的,無需額外選項——只要像一般 Whois 查詢一樣輸入網域即可。

deep-whois deepwhois.eth

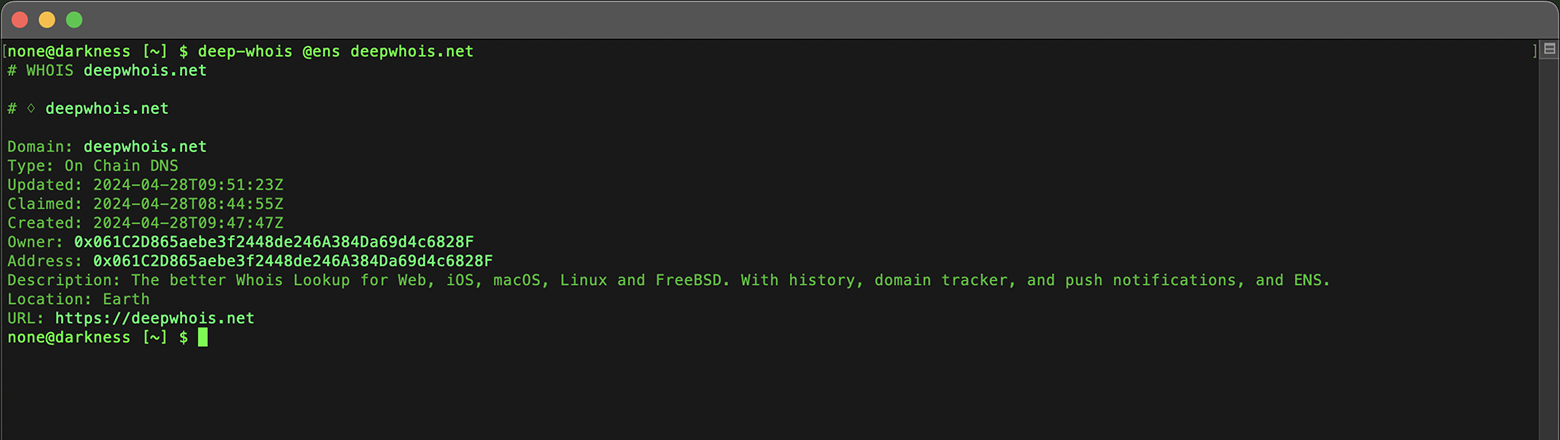

DNS 網域的 ENS 資料

ENS 並不侷限於 .ETH 網域。

它同樣也為傳統 DNS 網域(例如 .COM、.NET、.ME 等)提供資訊。

若要取得 ENS 相關資料(例如關聯的以太坊錢包位址等),只需在 iOS 或終端機(macOS、Linux、FreeBSD)中使用 Deep Whois 查詢時,加入「@ens」選項。

這樣工具就會顯式向 ENS 查詢該 DNS 網域的相關資訊。

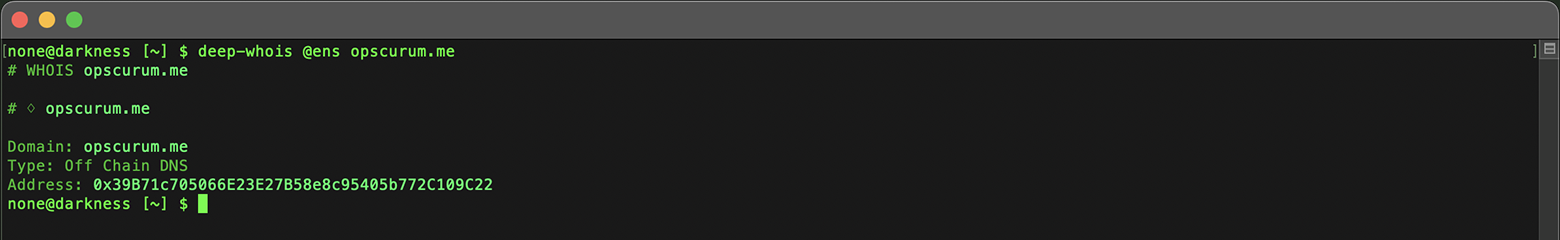

統一支援多種網域型別

Deep Whois 在單一、統一的查詢中支援多種類型網域:

.ETH 頂級網域下的原生 ENS 網域。

如 deepwhois.net 這類與以太坊區塊鏈整合的 on-chain DNS 網域。

如 opscurum.me 這類傳統 DNS 網域,透過 ENS 建立關聯(off-chain)。

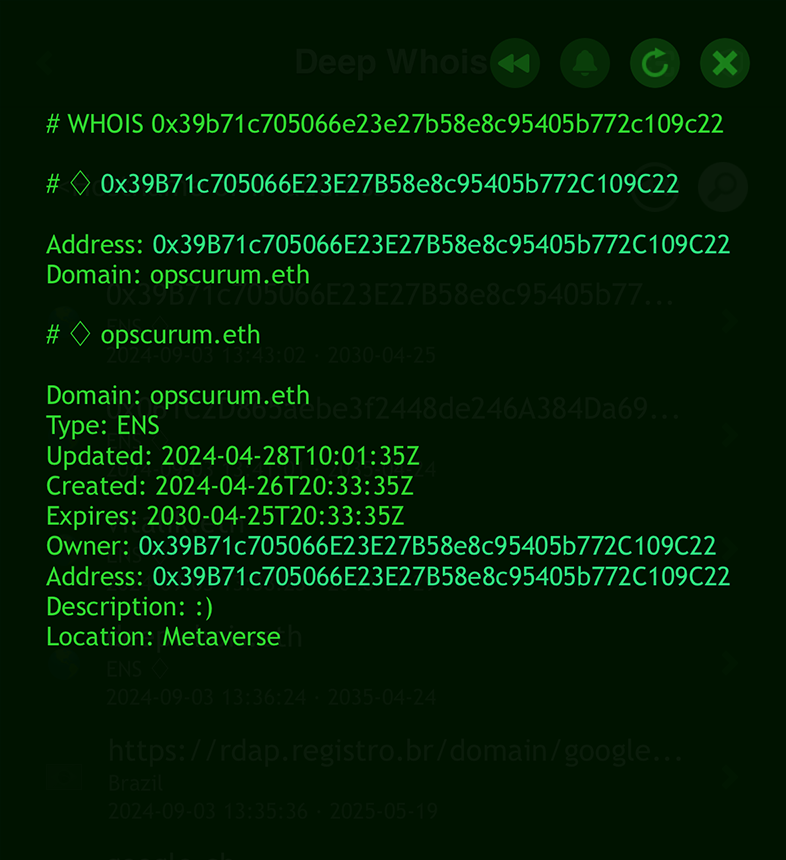

依錢包地址進行 ENS 反向查詢

此外,Deep Whois 也支援以以太坊錢包位址為基礎執行 ENS 反向 Whois 查詢。

進行反向 ENS 查詢時,無需加入任何額外選項。

只要將標準以太坊錢包位址作為查詢輸入,Deep Whois 就會自動找出與該地址相關聯的所有 ENS 網域。

無論是在 iOS 應用程式還是終端機命令列中,這個流程都十分直接且易於使用。

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

這項功能可以幫助你發現與特定以太坊地址相關的 ENS 網域,是分析與管理鏈上網域資產的強大工具。

在快速發展的去中心化網路世界中,ENS 查詢對於理解區塊鏈相關資產的所有權與管理尤其關鍵。

步驟 #8:分析網域年齡、到期與續約日期

這些關鍵資訊可以透過一次基礎 Whois 查詢輕鬆取得,為你有效管理網域提供必要依據。

若你打算收購該網域,這些資訊也能幫助你規畫下一步,是向現有持有人提出購買意向,還是等待網域到期後重新註冊。

了解網域的年齡以及到期與續約日期,對於評估其穩定性與未來可用性至關重要。

網域年齡可以反映其歷史與可信度——較舊的網域通常擁有更穩固的聲譽。

監控到期日期則能避免因疏忽續約而意外失去網域所有權。

追蹤這些日期有助於你預判網域何時可能到期或需要特別留意。

續約日期同樣重要,它顯示網域上次續約的時間以及目前已預付到何時。

定期檢查這些日期,能確保網域持續掌握在你手中,並避免因註冊到期導致的服務中斷。

步驟 #9:持續監控網域隨時間的變更

定期監控網域的 Whois 資料,有助於你即時掌握所有權、DNS 設定或到期日期的任何變化。

對於你已擁有或計畫收購的網域而言,這一點尤其重要。

需要特別指出的是,透過 Deep Whois,你可以監控任何網域的到期與變更,而不僅限於屬於你自己的網域。

你可以追蹤競爭對手網域、潛在收購目標或其他感興趣網域的關鍵更新,確保自己時刻掌握最新動態並能適時採取行動。

在 iOS 上使用 Deep Whois:

點選「鈴鐺」圖示即可啟用監控功能。

當網域即將到期,或其 Whois 資料發生變更時,你會在裝置上收到推播通知。

持續監控可以確保你第一時間得知重要變化,避免在影響網域價值或相關權益之前才發現問題。

步驟 #10:分析 WHOIS Abuse(濫用投訴)聯絡資訊

在 Whois 紀錄中通常會提供 Abuse(濫用投訴)聯絡資訊,用於檢舉與網域相關的垃圾郵件、釣魚或其他惡意活動。

掌握如何取得並運用這些資訊,對處理安全事件十分關鍵。

在 iOS 上使用 Deep Whois:

在 Whois 資料中查找與 abuse 相關的聯絡欄位。

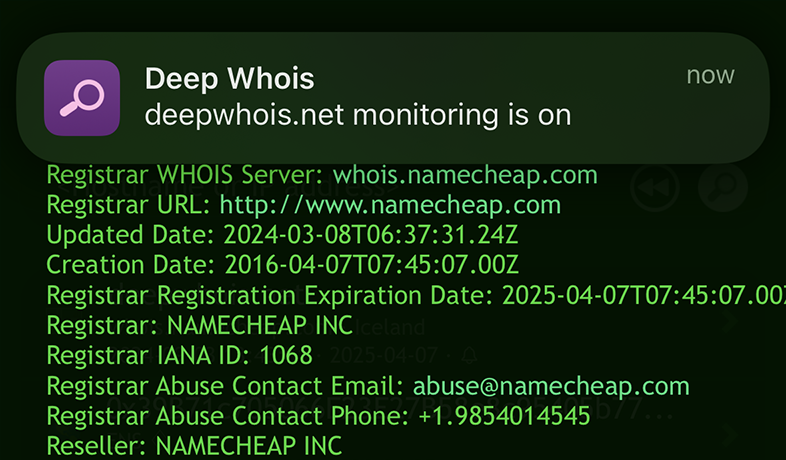

在終端機中使用 Deep Whois:

使用下列指令尋找 abuse 聯絡方式:

deep-whois --no-trace wix.com | grep -i abuse

將濫用行為回報給正確的聯絡窗口,有助於降低惡意網域帶來的風險。

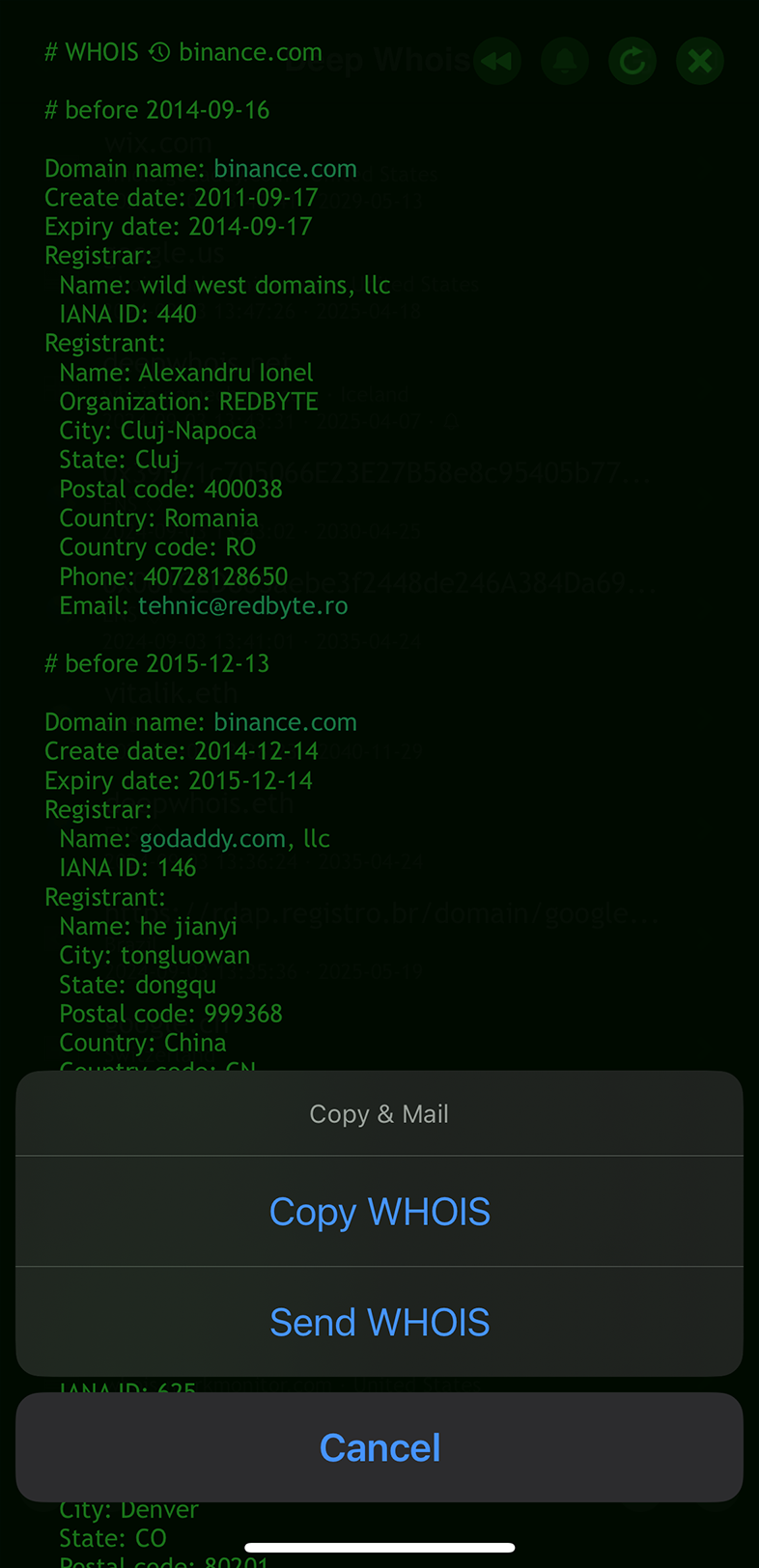

步驟 #11:儲存並匯出 Whois 資料

完成網域分析之後,將結果儲存與匯出,以便日後查閱或撰寫報告,是相當重要的一步。

這些文檔在你做出與網域相關決策,或向利害關係人呈現調查結果時,都能發揮關鍵作用。

在 iOS 上使用 Deep Whois:

可直接在應用程式中,依照需求選擇合適的格式匯出查詢結果。

在終端機中使用 Deep Whois:

將 Whois 輸出儲存到檔案中,方便後續檢視:

deep-whois @history binance.com > whois-history-results.txt

保留一份完整的查詢結果副本,可以確保你隨時回顧相關資料,並讓你的分析過程全程有據可查。

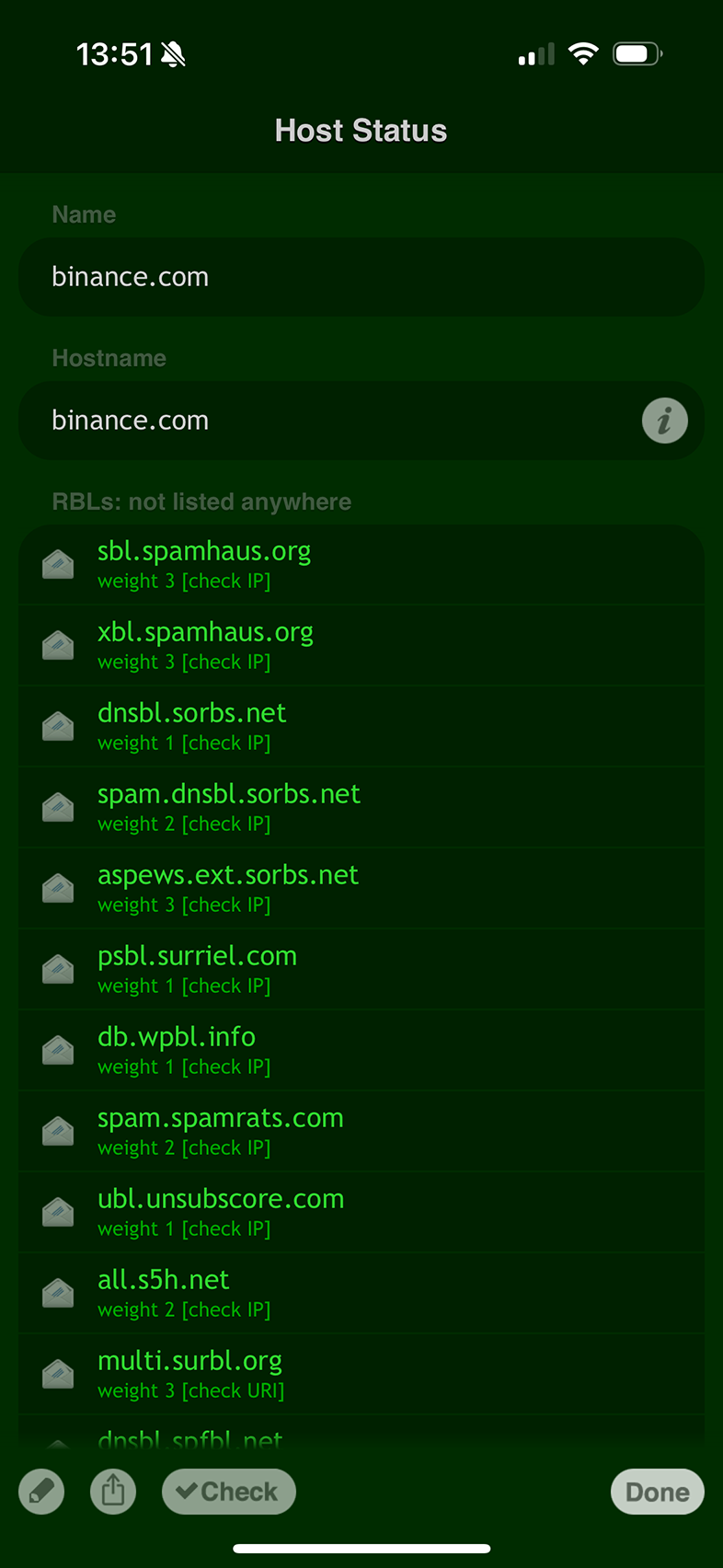

額外步驟:定期檢查網域聲譽與黑名單狀態

網域的聲譽會隨時間變化,特別是若其曾被用於發送垃圾郵件或釣魚攻擊。

定期檢查網域的聲譽與黑名單狀態,有助於確保它維持可信,不會對你的業務或安全狀況造成負面影響。

在 iOS 上,你可以使用 RBL Status 應用程式,輕鬆監控網域聲譽與黑名單狀態。

此應用程式會即時告知網域是否出現在任何黑名單中,協助你維護乾淨、可信的線上形象。

透過持續監控網域聲譽,你可以及早採取行動維護其信譽,並在問題演變為嚴重事件之前加以處理。

結語:掌握網域 Whois 查詢與歷史紀錄分析

依照上述各步驟,你就能運用 Deep Whois——不論是 iOS 應用程式或在 macOS、Linux、FreeBSD 終端機中執行的工具——對網域進行全面且細緻的調查。

本指南為你提供了一套完整的方法與工具,讓你能從所有權歷史、DNS 設定,一直到 RDAP 與 ENS 等進階資料都掌握在手。

無論你是為了安全稽核、評估收購標的,還是只是想更深入瞭解某個網域的背景,這份指南都能幫助你充分運用 Whois 查詢,為目標網域建立完整的全貌。