Domain-Whois-Suche und Verlauf:

Der vollständige Leitfaden

Aktualisiert: 1. Dezember 2025

In der sich rasant entwickelnden digitalen Welt ist es für Fachleute aus den unterschiedlichsten Bereichen – ob digitales Marketing, Cybersicherheit, Domain-Investments oder Rechtswesen – entscheidend, den Hintergrund und die Historie eines Domainnamens zu verstehen.

Eine umfassende Domain-Whois-Suche liefert wertvolle Einblicke, hilft bei der Verifikation des Inhabers, der Sicherheitsbewertung und beim Verständnis der Domainhistorie.

In diesem Leitfaden führen wir Sie Schritt für Schritt durch den Prozess der Domain-Whois-Suche und der Analyse der Domainhistorie – mit der Deep-Whois-App auf iOS sowie dem Kommandozeilen-Tool im Terminal auf macOS, Linux und FreeBSD.

Wir betrachten alles – von grundlegenden Whois-Daten bis hin zu fortgeschrittenen Funktionen wie historischen Whois-Einträgen, Ethereum Name Service (ENS)-Daten, Registration Data Access Protocol (RDAP)-Informationen und vielem mehr.

Das sind die Schritte für eine vollständige Domain-Untersuchung:

→ Schritt #1: Eine grundlegende Whois-Suche durchführen

→ Schritt #2: Domaininhaber und Kontaktdaten verifizieren

→ Schritt #3: Domain-Registrar, Nameserver und DNS analysieren

→ Schritt #4: Hosting-Provider untersuchen

→ Schritt #5: Historische Whois-Daten untersuchen

→ Schritt #6: RDAP-Daten für detaillierte Informationen abrufen

→ Schritt #7: ENS-Daten für Ethereum- und DNS-Domains abrufen

→ Schritt #8: Alter, Ablauf- und Verlängerungsdaten der Domain analysieren

→ Schritt #9: Domainänderungen im Zeitverlauf überwachen

→ Schritt #10: Whois-Abuse-Kontaktdaten analysieren

→ Schritt #11: Whois-Daten speichern und exportieren

Beginnen wir mit dem vollständigen Leitfaden.

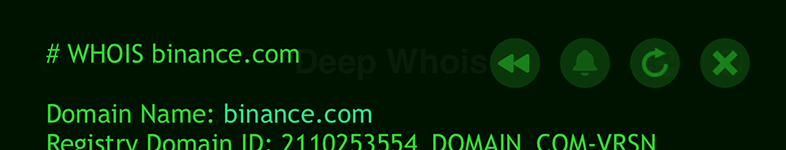

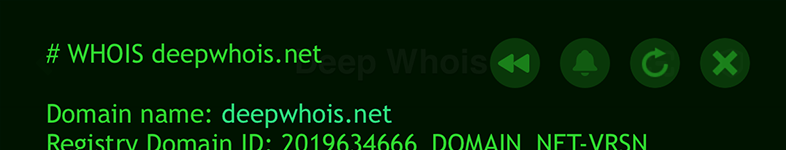

Schritt #1: Eine grundlegende Whois-Suche durchführen

Die Grundlage jeder Domain-Untersuchung ist eine einfache Whois-Suche. Dieser Schritt liefert zentrale Informationen zur Domain, etwa Registrar, Registrierungs- und Ablaufdatum, Nameserver sowie Kontaktdaten des Domaininhabers (sofern sie nicht durch einen Privacy-Dienst verborgen werden).

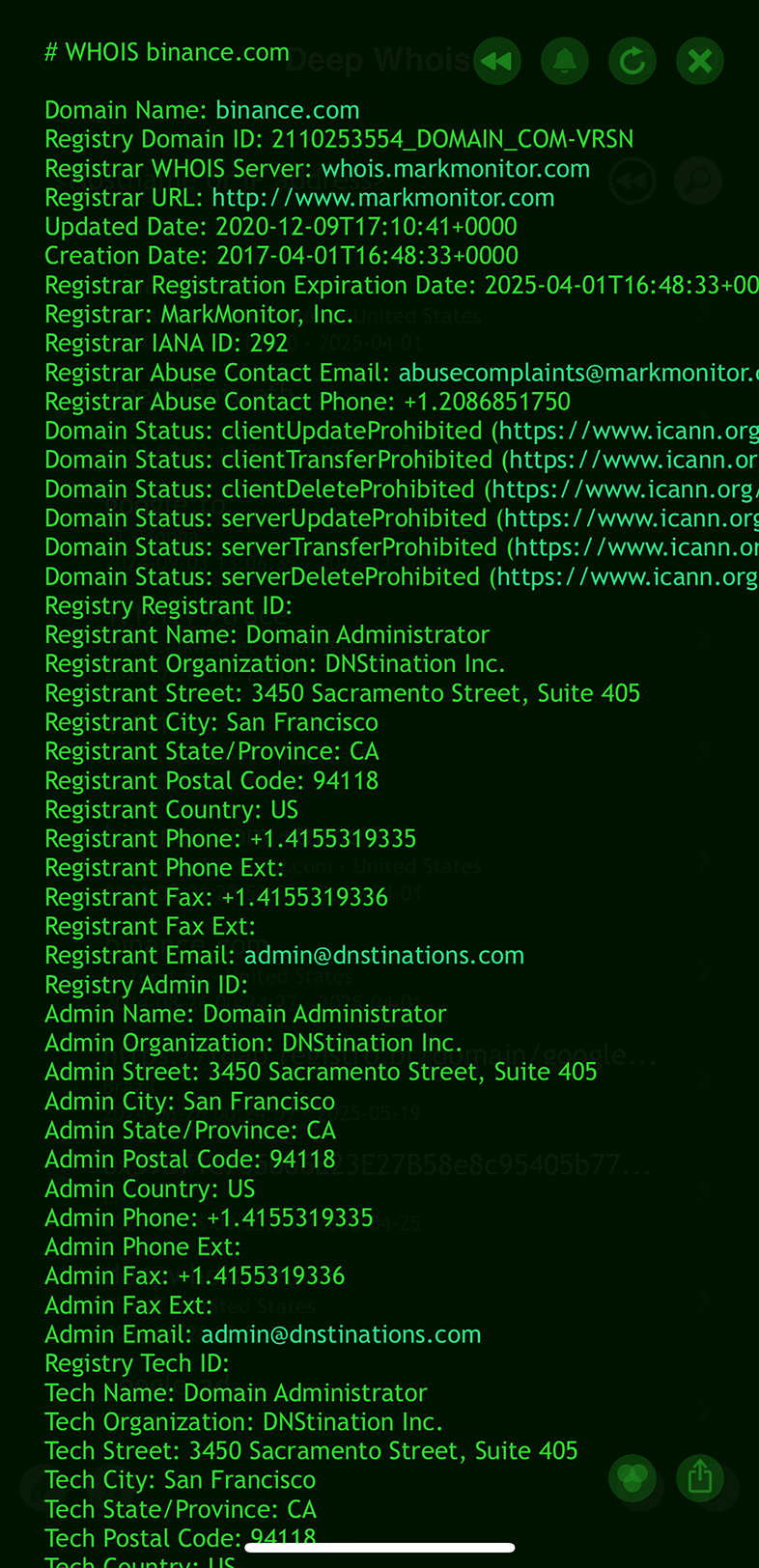

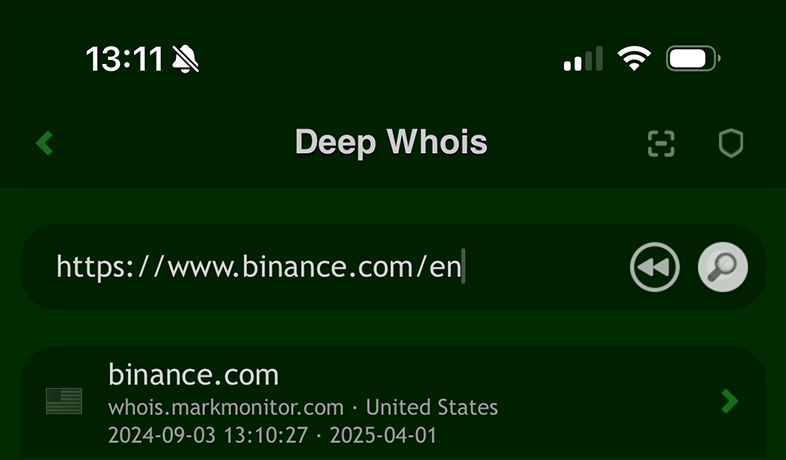

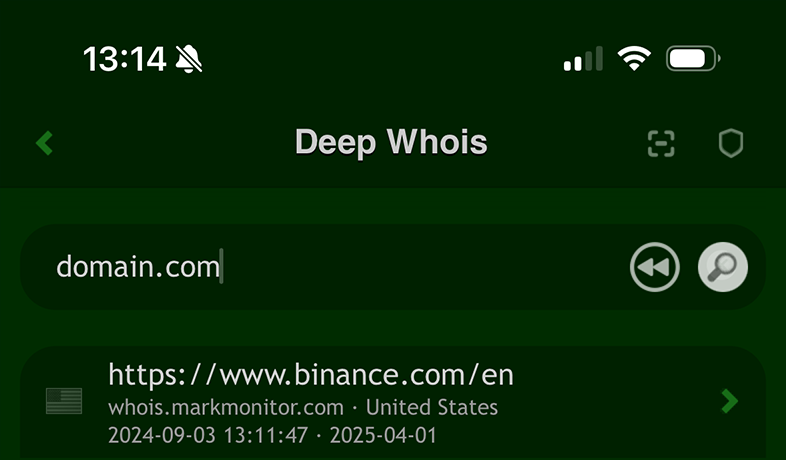

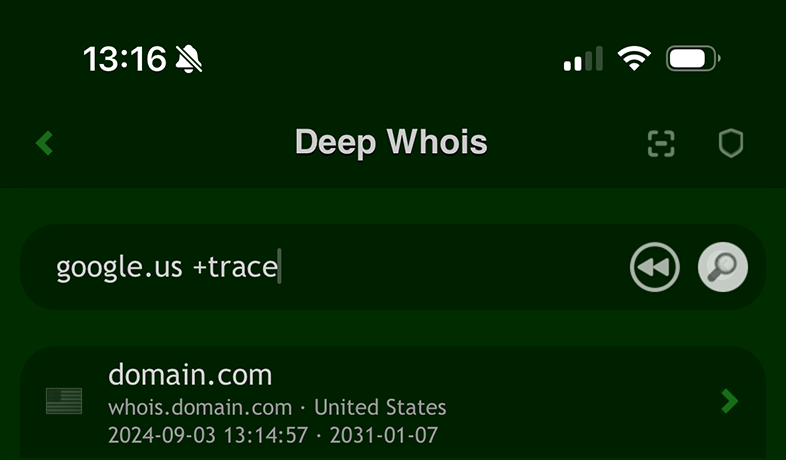

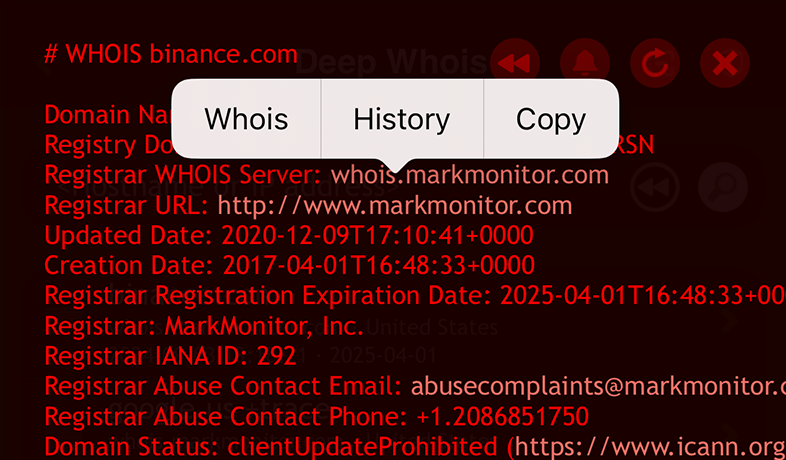

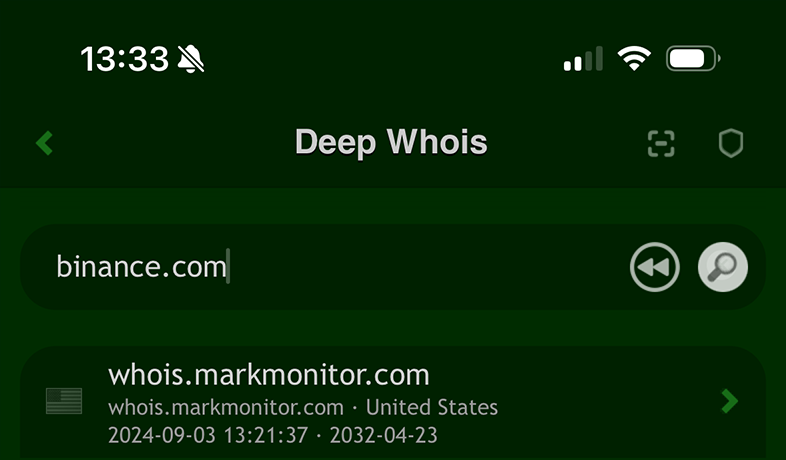

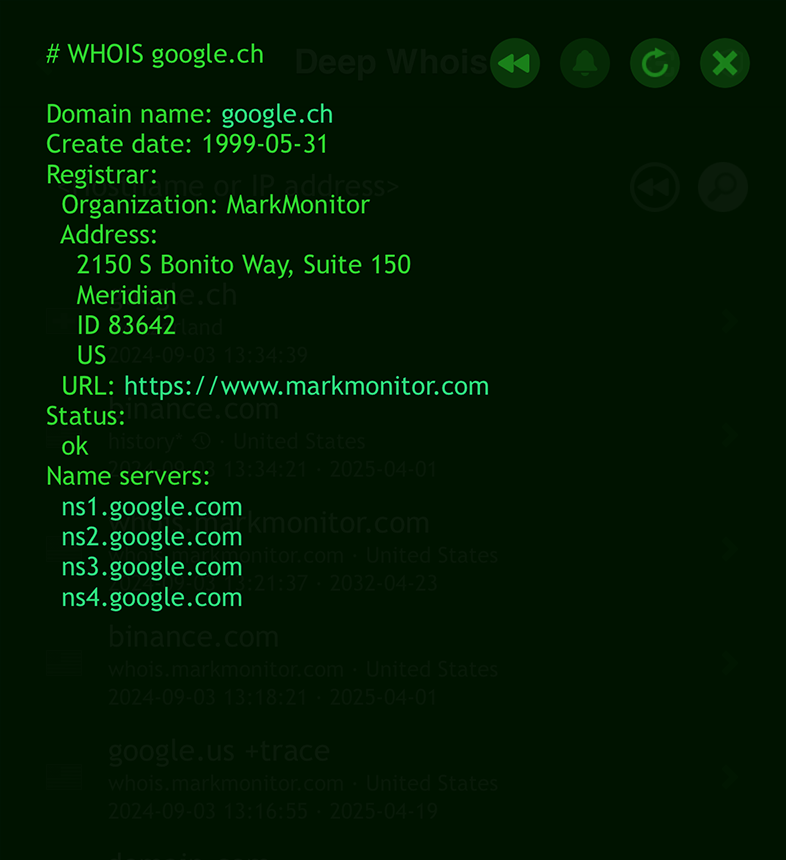

Deep Whois auf iOS verwenden:

Öffnen Sie die Deep-Whois-App, geben Sie den Domainnamen in das Suchfeld ein und tippen Sie auf die Schaltfläche „Lookup“, um die Whois-Daten abzurufen.

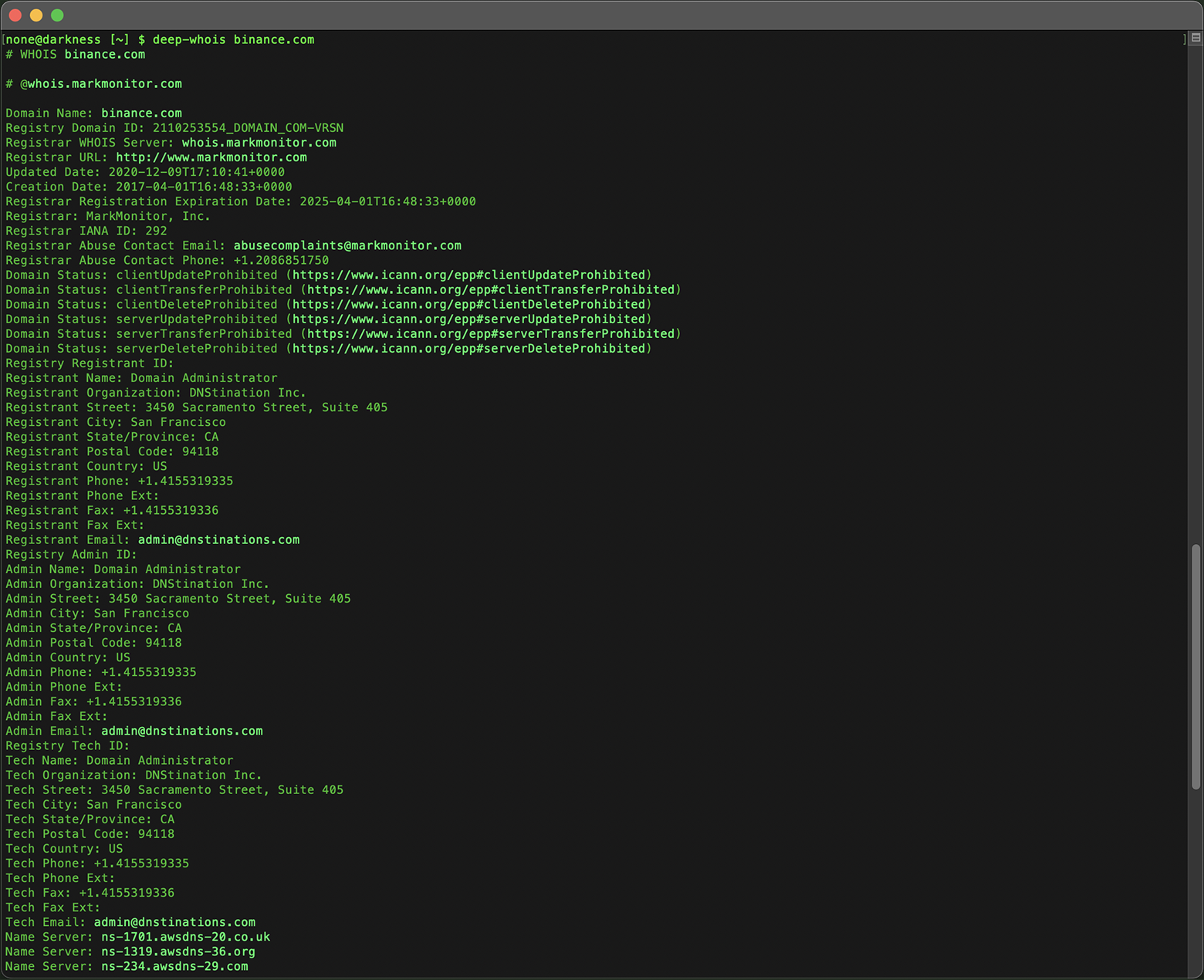

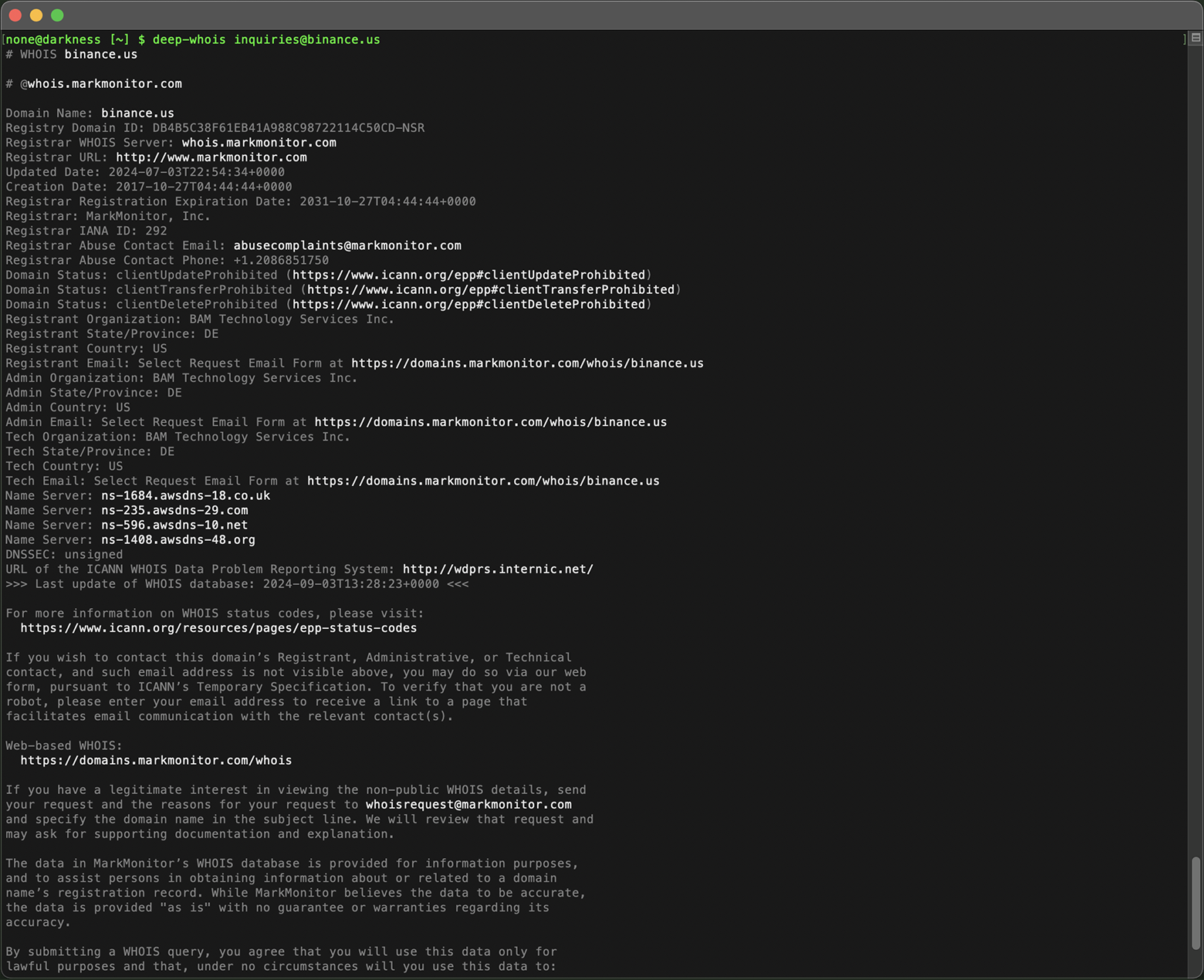

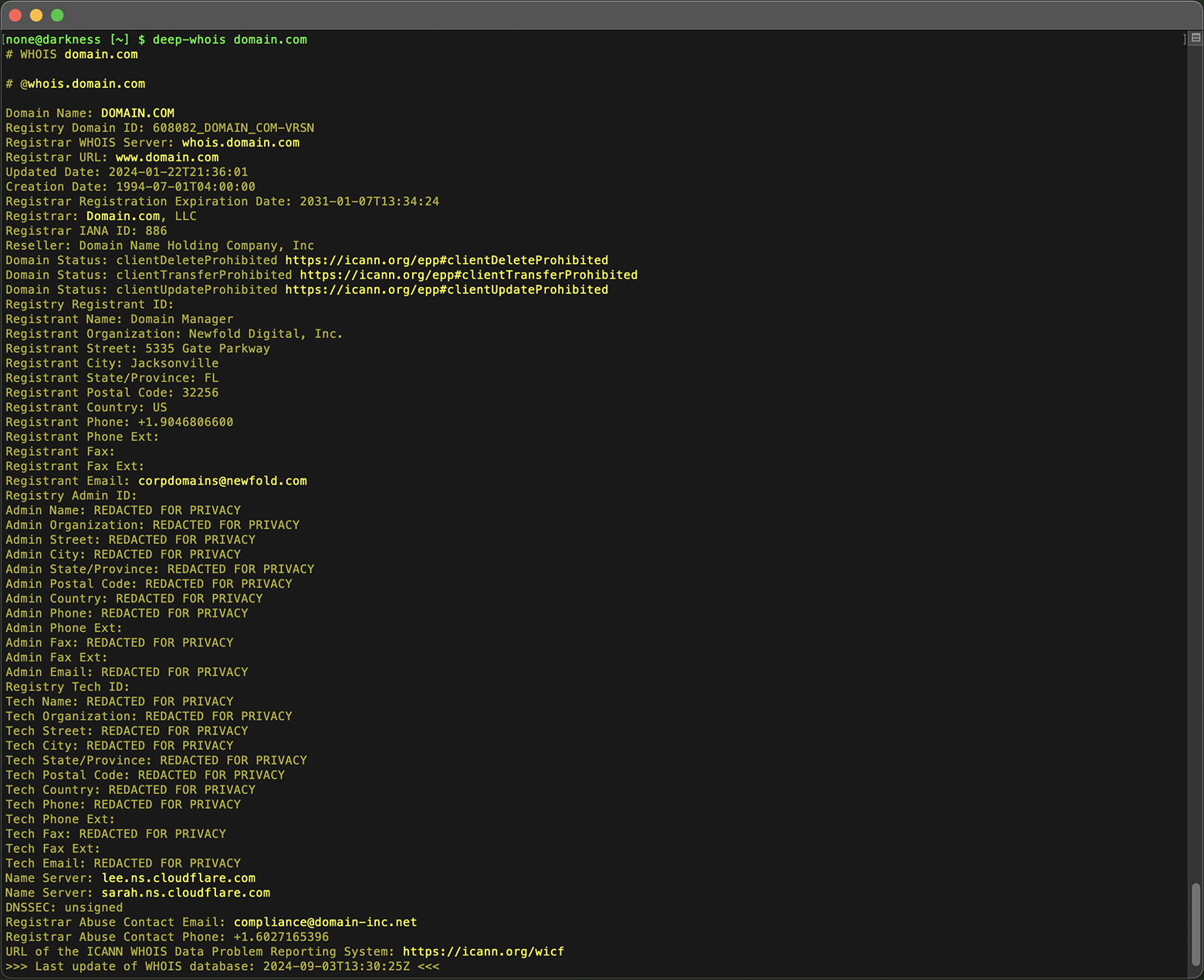

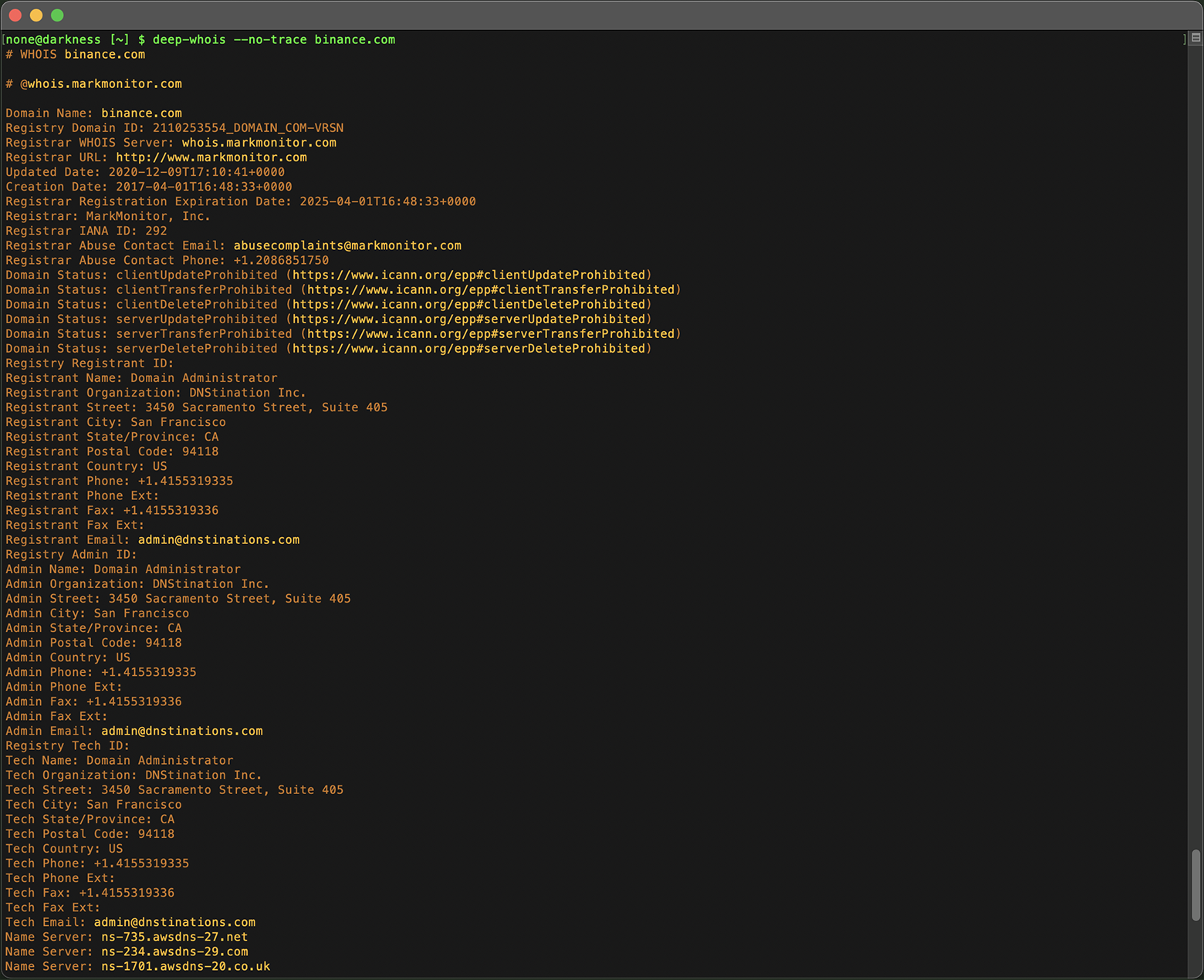

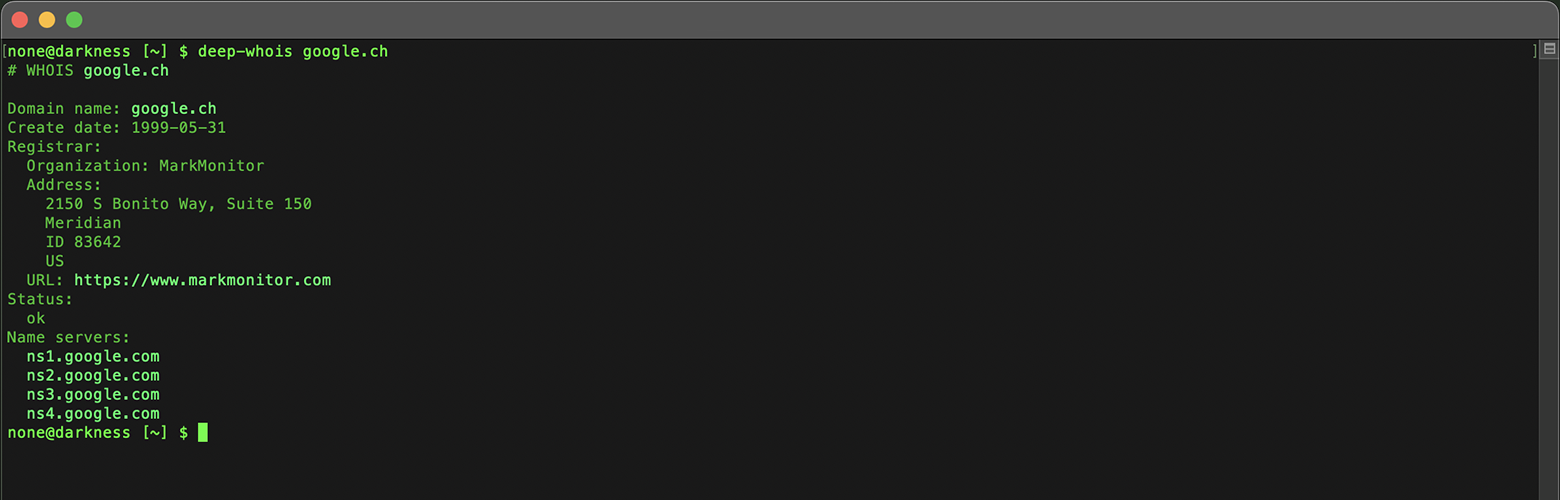

Deep Whois im Terminal verwenden:

Führen Sie den folgenden Befehl aus:

deep-whois binance.com

Diese grundlegende Abfrage liefert einen Schnappschuss des aktuellen Domainstatus sowie die technischen Details, die Sie für eine weitergehende Analyse benötigen.

Zusätzliche Tipps:

#1: Whois über Hostname, Website-Link oder E-Mail abfragen

Beim Eingeben eines Domainnamens in das Tool haben Sie die Flexibilität, verschiedene Formate zu verwenden, was das Abrufen der Whois-Daten komfortabler macht.

Neben der direkten Eingabe des Domainnamens können Sie auch einen Hostnamen, einen Website-Link/URL oder sogar eine E-Mail-Adresse eingeben oder einfügen.

Das Tool extrahiert intelligent den korrekten Domainnamen aus diesen Eingaben und identifiziert automatisch die passende Domain.

Diese Varianten ermöglichen es Ihnen, Domain-Informationen schnell zu erhalten, ohne URLs oder E-Mail-Adressen manuell bereinigen zu müssen, und vereinfachen so den Zugriff auf Whois-Daten.

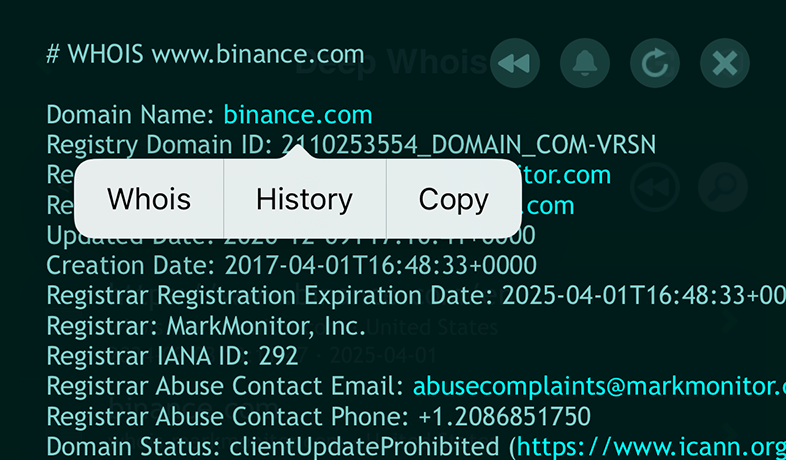

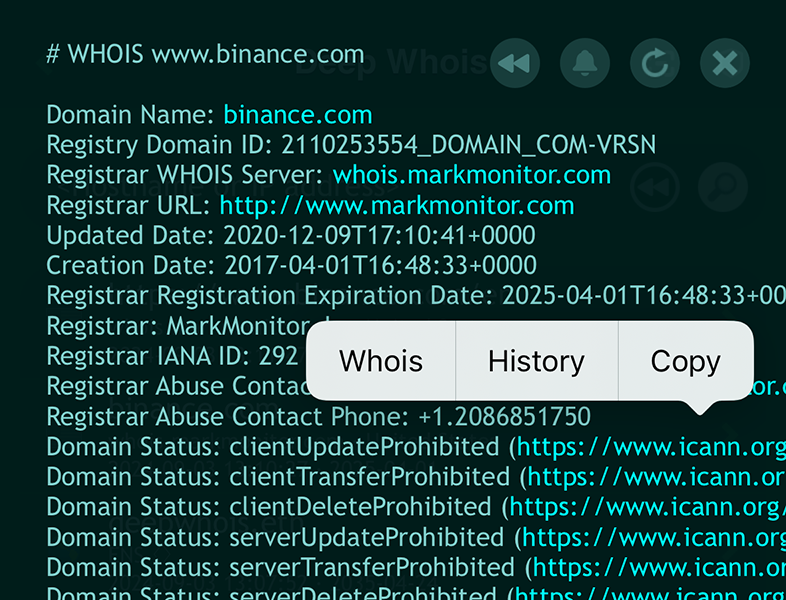

#2: Komfortables Whois-Browsing auf iOS

Unter iOS können Sie Whois-Informationen ähnlich wie Webseiten mit anklickbaren Links durchblättern.

Die App erkennt und hebt wichtige Daten – etwa Domainnamen, Hostnamen, Weblinks, URLs und E-Mail-Adressen – automatisch in einer helleren Farbe hervor.

Um einem solchen Link zu folgen, tippen Sie einfach darauf – es erscheint ein Kontextmenü.

Wenn Sie im Menü die Option „Whois“ wählen, wird sofort eine Whois-Abfrage für den verknüpften Eintrag ausgeführt – die Untersuchung von Domain-Informationen wird damit intuitiv und effizient.

Schritt #2: Domaininhaber und Kontaktdaten verifizieren

Die Überprüfung, wem eine Domain gehört, ist besonders wichtig, wenn Sie einen Kauf in Erwägung ziehen, in einen Rechtsstreit verwickelt sind oder sicherstellen möchten, dass die Domain auf die richtige Organisation registriert ist.

Whois-Abfragen liefern diese Informationen, sofern der Domaininhaber sie nicht durch Privacy-Schutz verbergen lässt.

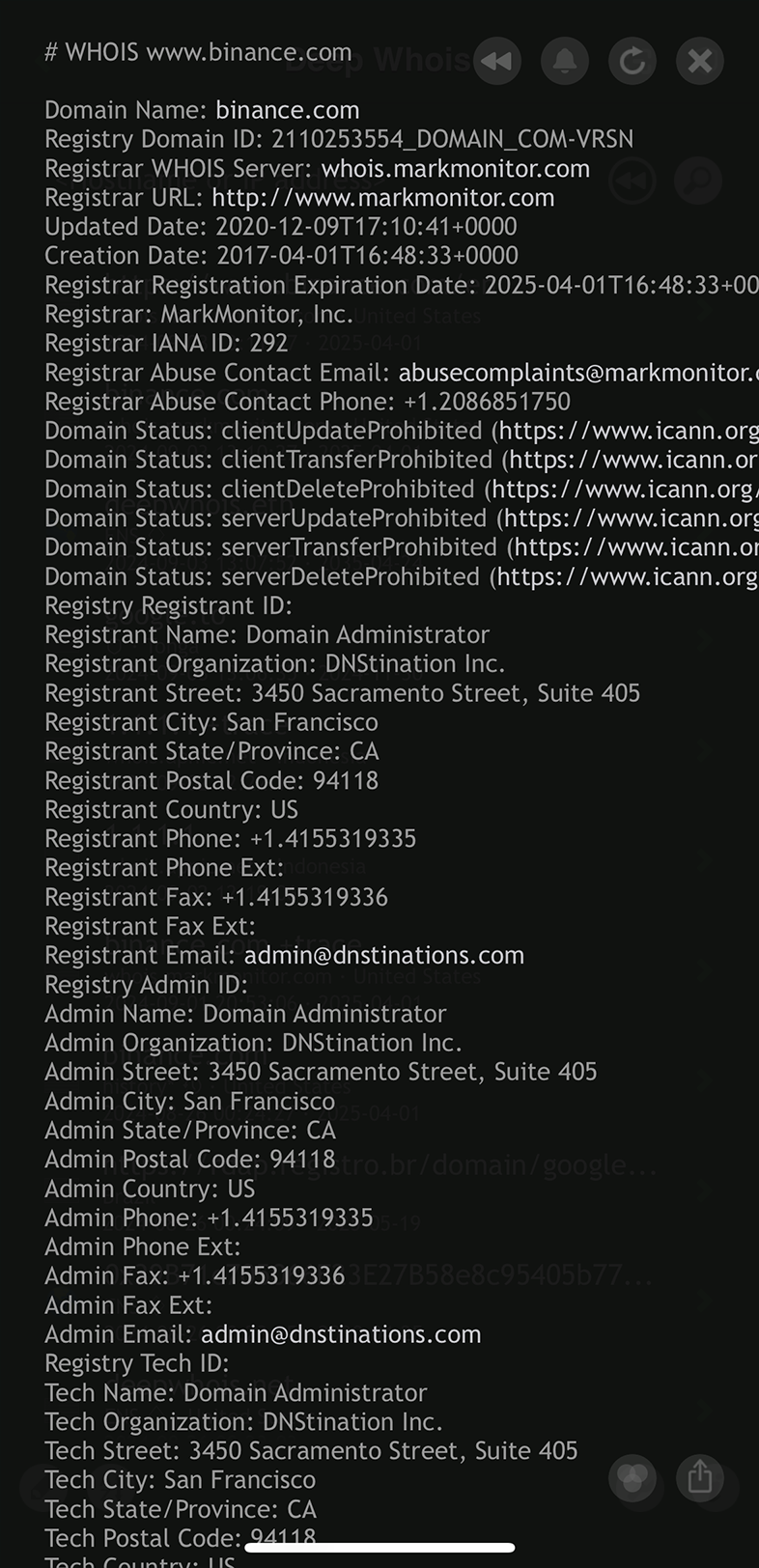

Deep Whois auf iOS verwenden:

Inhaberdaten sind in den Whois-Informationen enthalten, sofern kein Privacy-Schutz aktiviert ist.

Deep Whois im Terminal verwenden:

Nutzen Sie denselben grundlegenden Whois-Befehl, um Inhaberdaten anzuzeigen:

deep-whois domain.com

Ist Privacy-Schutz aktiviert, müssen Sie sich ggf. direkt an den Registrar wenden oder andere Methoden einsetzen, um den tatsächlichen Inhaber zu ermitteln.

Zusätzliche Tipps:

#1: Versteckte Whois-Daten mit Trace-Optionen aufdecken

Auch wenn Domain- und Inhaberdaten durch Privacy-Schutz verdeckt sind, lässt sich mitunter mehr herausfinden, indem zusätzliche Whois-Server in der Abfragekette kontaktiert werden.

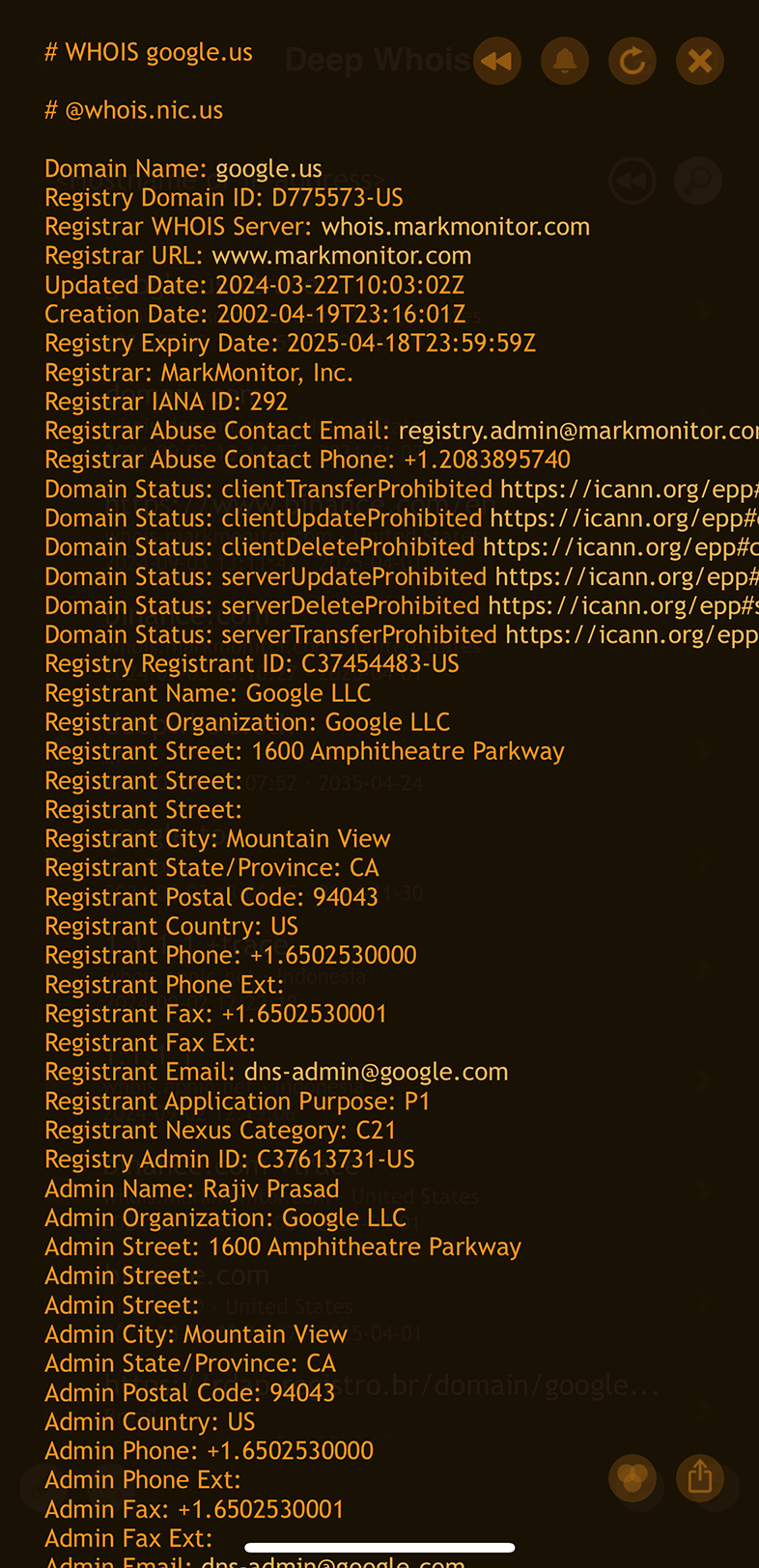

Unter iOS können Sie der Anfrage die Option „+trace“ hinzufügen, um Zwischen-Whois-Daten zu sehen, in denen gelegentlich zusätzliche Informationen enthalten sind.

In der Terminal-Version ist die Trace-Funktion standardmäßig aktiviert, sodass Zwischen-Whois-Daten automatisch abgerufen werden.

Wenn Sie diese zusätzlichen Informationen nicht sehen möchten, können Sie sie mit der Option „--no-trace“ ausblenden.

Dieser Ansatz ist besonders in bestimmten Zonen wie .US hilfreich, in denen Inhaberdaten regulatorisch vorgeschrieben sind und nicht vollständig verborgen werden dürfen.

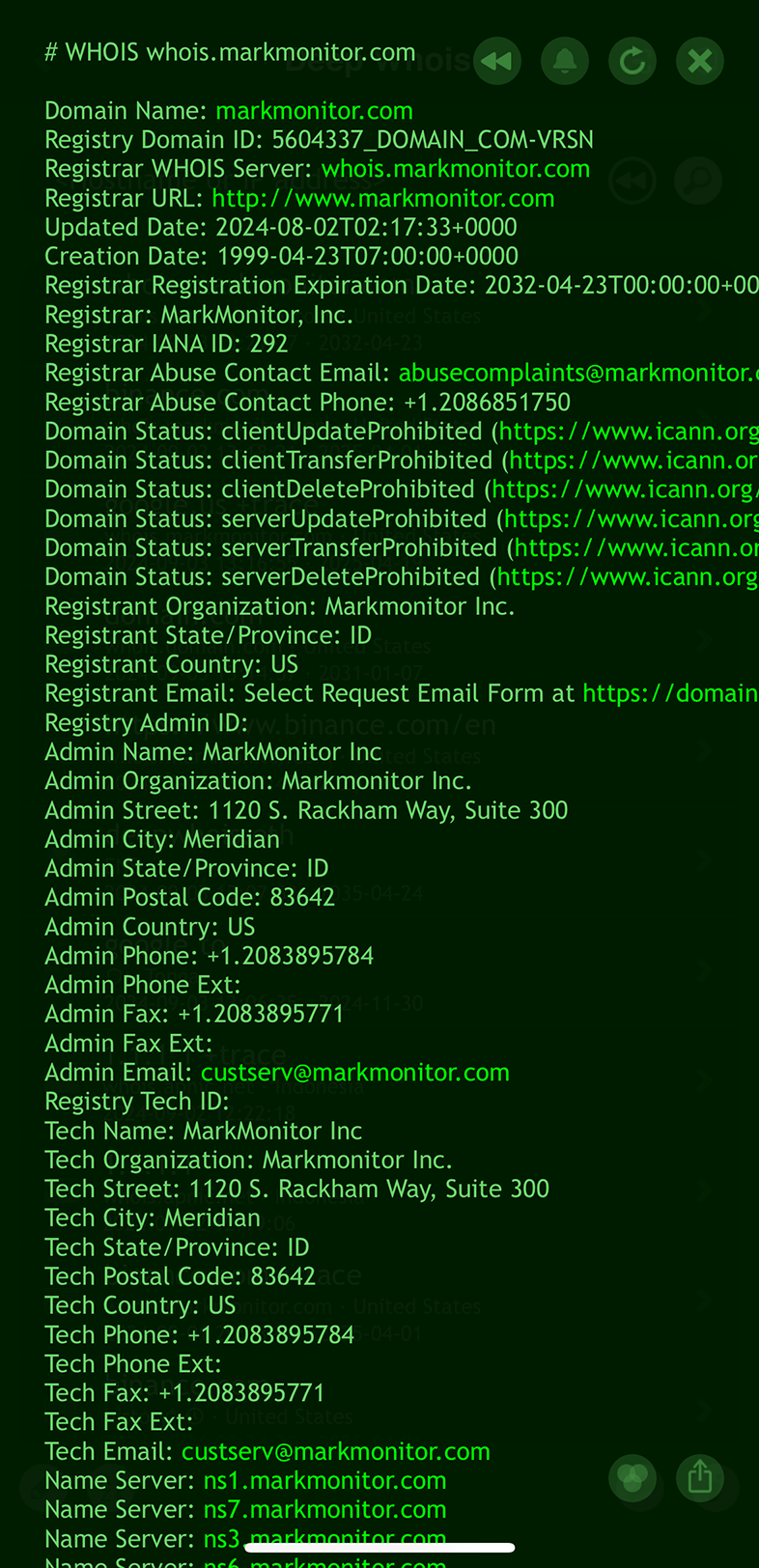

Schritt #3: Domain-Registrar, Nameserver und DNS analysieren

Schon aus einer einfachen Whois-Abfrage lassen sich wichtige Informationen zum Registrar-Domainnamen und zu den Nameservern gewinnen.

Untersuchen Sie zunächst die Registrar-Informationen, die Sie aus der Whois-Antwort erhalten haben.

Wird etwa markmonitor.com als Registrar angegeben, kann eine zusätzliche Whois-Suche für diese Domain detaillierte Kontaktdaten des Registrars liefern.

Deep Whois auf iOS verwenden:

Tippen Sie einfach auf einen mit dem Registrar verknüpften Link (Whois-Server, Website oder E-Mail) und wählen Sie im Menü den Eintrag „Whois“.

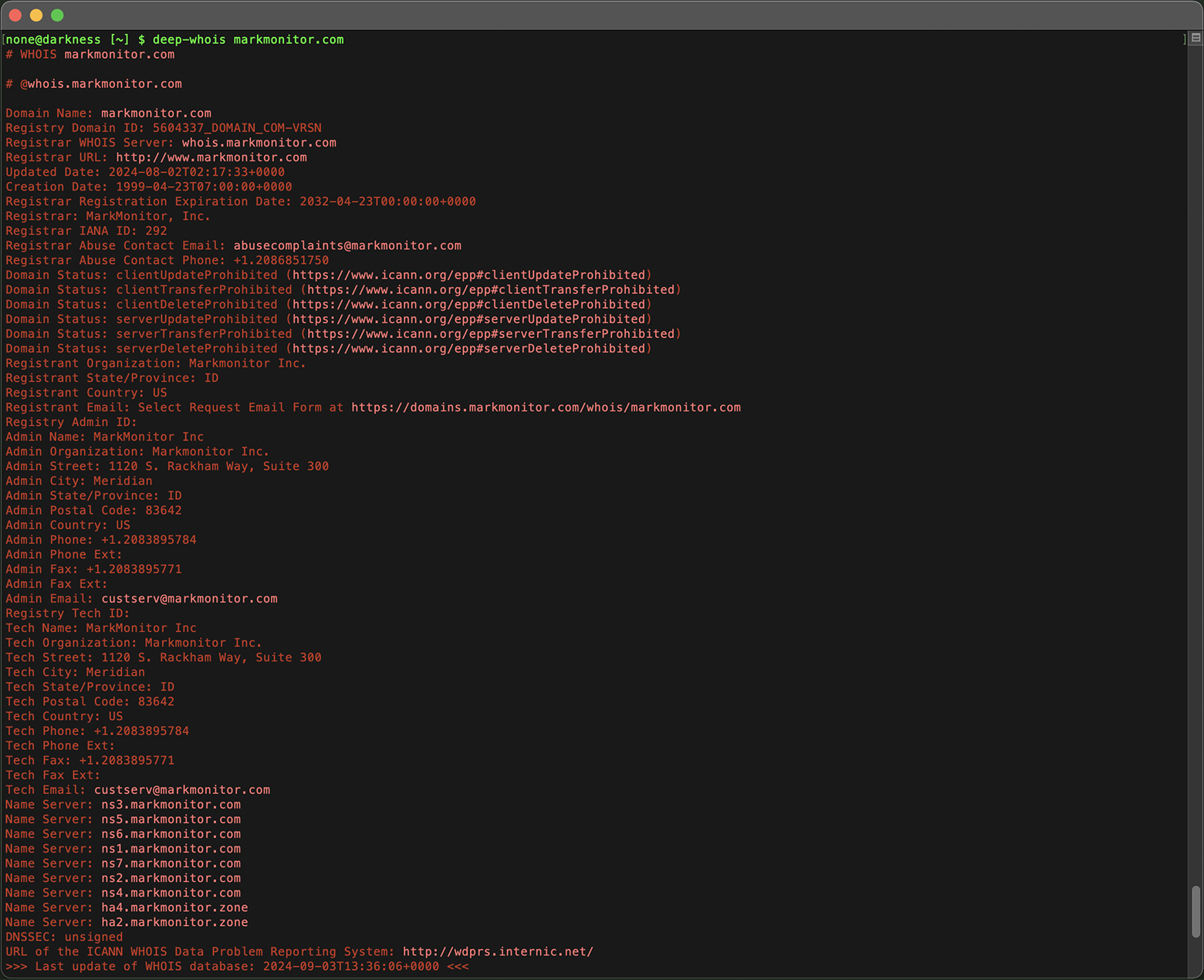

Deep Whois im Terminal verwenden:

Kopieren Sie die Domain, den Link oder die E-Mail des Registrars und übergeben Sie diese als Argument an das Kommandozeilen-Tool.

deep-whois markmonitor.com

So erhalten Sie unter anderem administrative, technische und Abuse-Kontakte, die bei Problemen mit der Domain wichtig sein können.

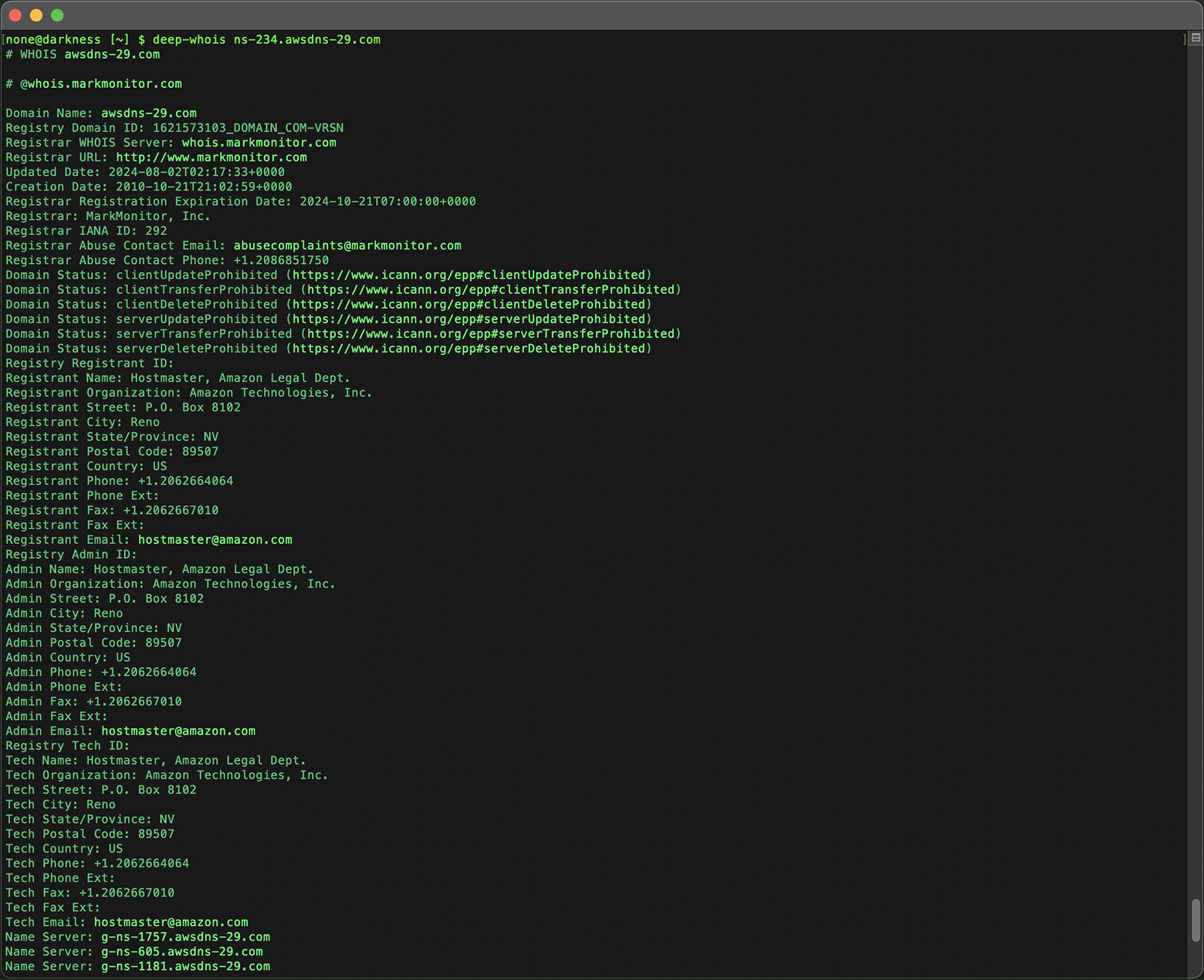

Analog liefert eine Whois-Abfrage für einen Nameserver (z. B. ns-234.awsdns-29.com) wertvolle Informationen über den Hosting-Provider, einschließlich Name und Kontaktdaten.

deep-whois ns-234.awsdns-29.com

Nameserver sind entscheidend für den Betrieb einer Domain, da sie den Datenverkehr auf die richtigen Webserver leiten – ihr Verständnis ist wichtig, um die Infrastruktur der Domain zu durchschauen.

Schritt #4: Hosting-Provider untersuchen

Physische Standorte von Web- und Mail-Servern nachverfolgen

Um den physischen Standort der Server einer Website zu ermitteln, können Sie auf iOS oder im Terminal einen einfachen Ablauf verwenden.

Ermitteln Sie zunächst die IP-Adresse der Domain.

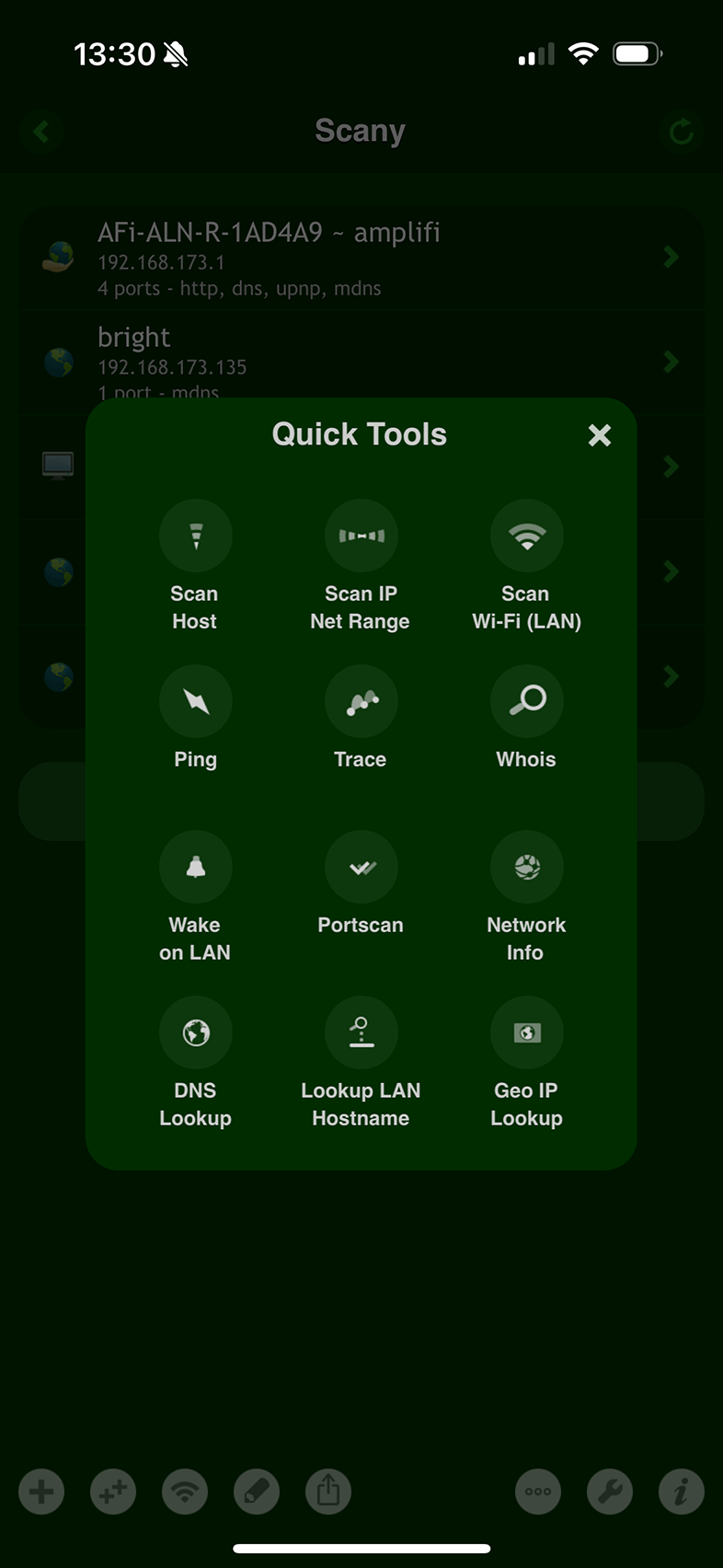

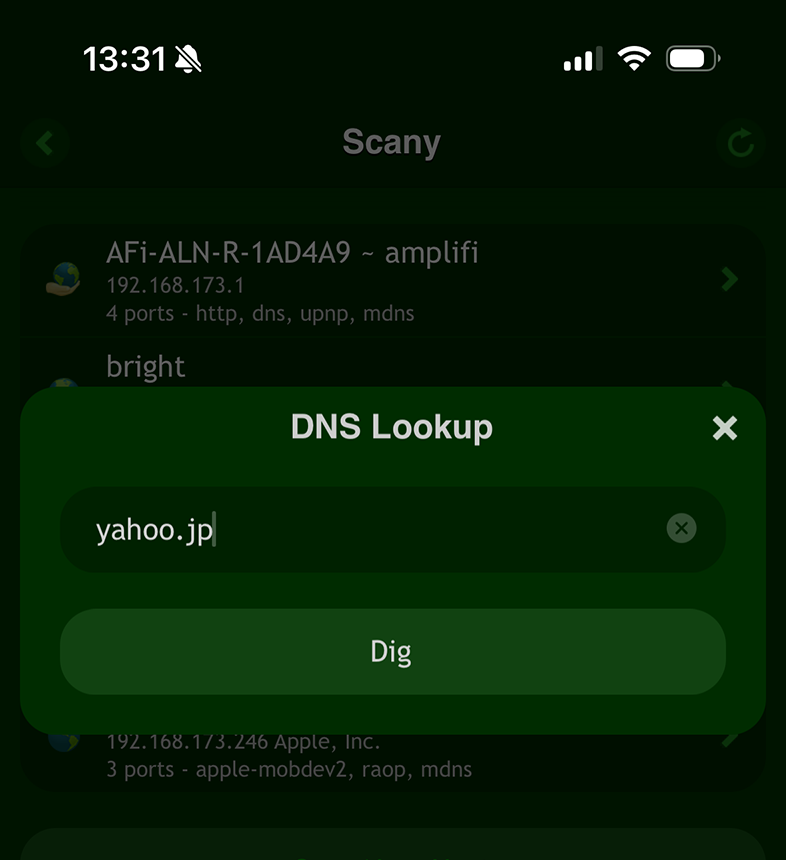

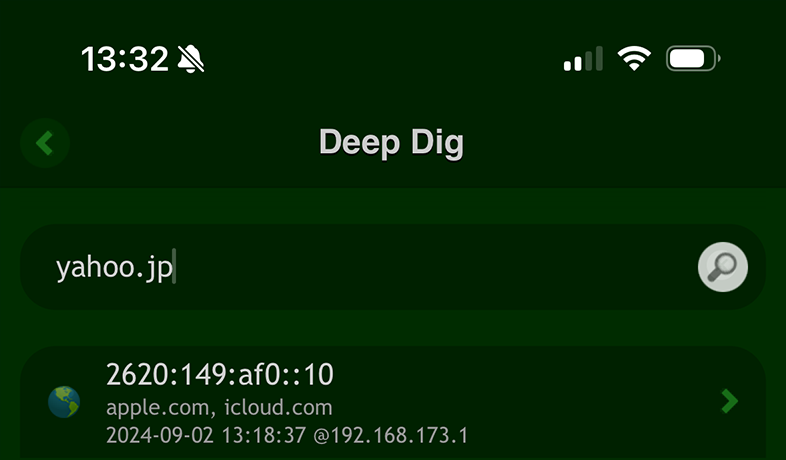

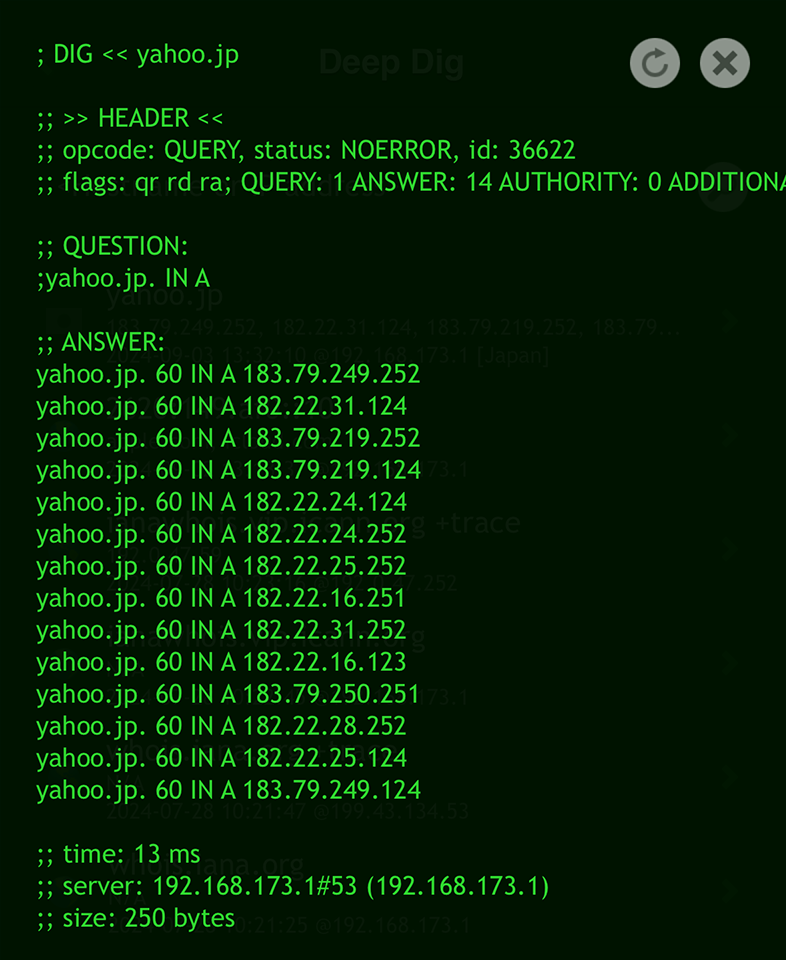

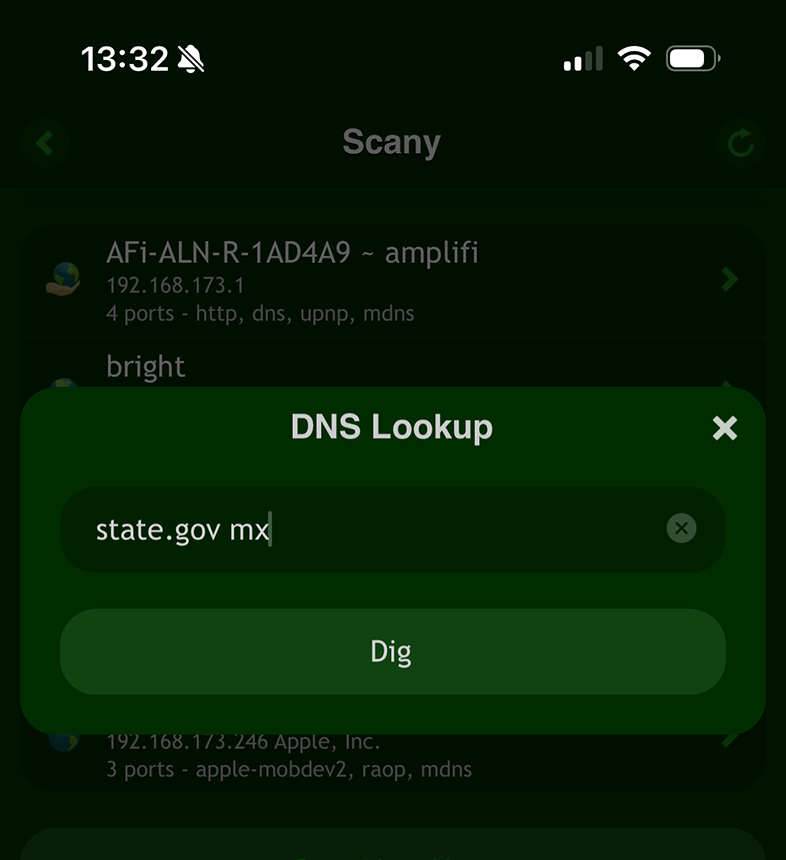

unter iOS:

Verwenden Sie in der App „Scany“ das Tool „DNS Lookup“.

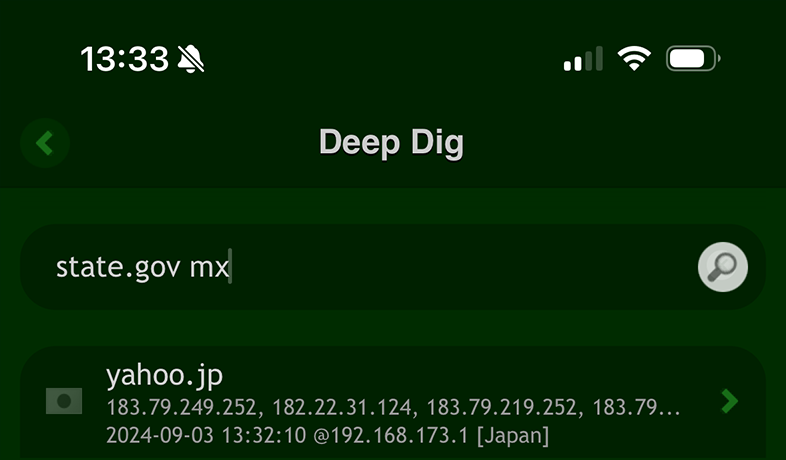

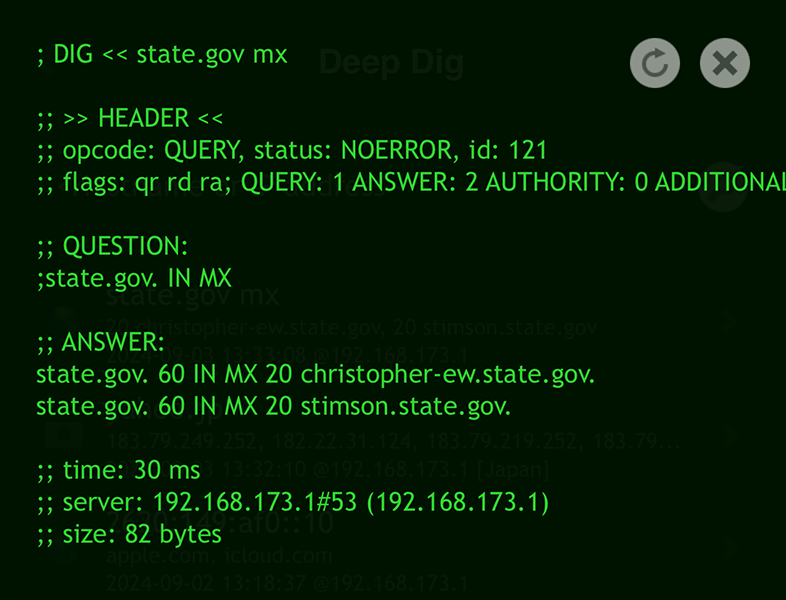

Oder verwenden Sie einfach die App „Deep Dig“.

im Terminal:

Verwenden Sie den Befehl „dig“ mit der Domain als Argument:

dig yahoo.jp

Analog können Sie Mail-Server abfragen, indem Sie „mx“ zur Abfrage in Scany oder Deep Dig auf iOS oder zum „dig“-Befehl im Terminal hinzufügen.

So erhalten Sie die IP-Adressen, auf die die Domain zeigt – ein entscheidender Schritt zur Ermittlung des Serverstandorts.

Mit der bekannten IP-Adresse können Sie eine vollständige Untersuchung durchführen, indem Sie eine Whois-Abfrage für die IP selbst ausführen.

Eine IP-Whois-Suche liefert detaillierte Informationen über den Web- oder Mail-Hosting-Provider, einschließlich geografischer Lage, betreibender Organisation und relevanter Kontaktdaten.

Auf diese Weise lässt sich die physische Infrastruktur hinter Domain, Website oder E-Mail nachvollziehen und erkennen, wo sich die Server tatsächlich befinden.

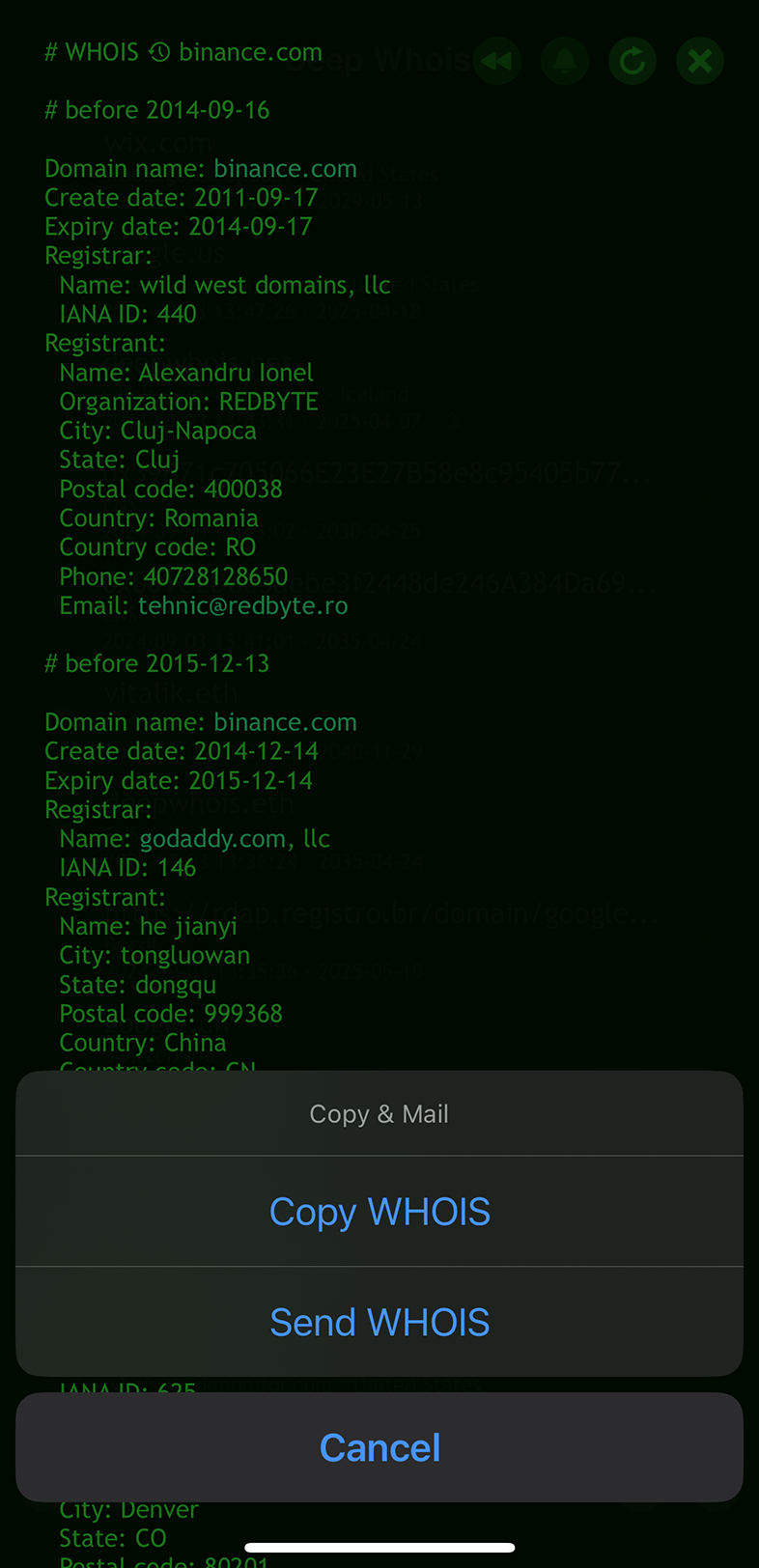

Schritt #5: Historische Whois-Daten untersuchen

Domains wechseln im Laufe der Zeit häufig den Besitzer – das Verständnis des historischen Kontexts ist oft ebenso wichtig wie die Kenntnis des aktuellen Status.

Historische Whois-Daten zeigen frühere Inhaber, Änderungen der Nameserver sowie andere bedeutende Ereignisse, die Ruf oder Wert einer Domain beeinflussen können.

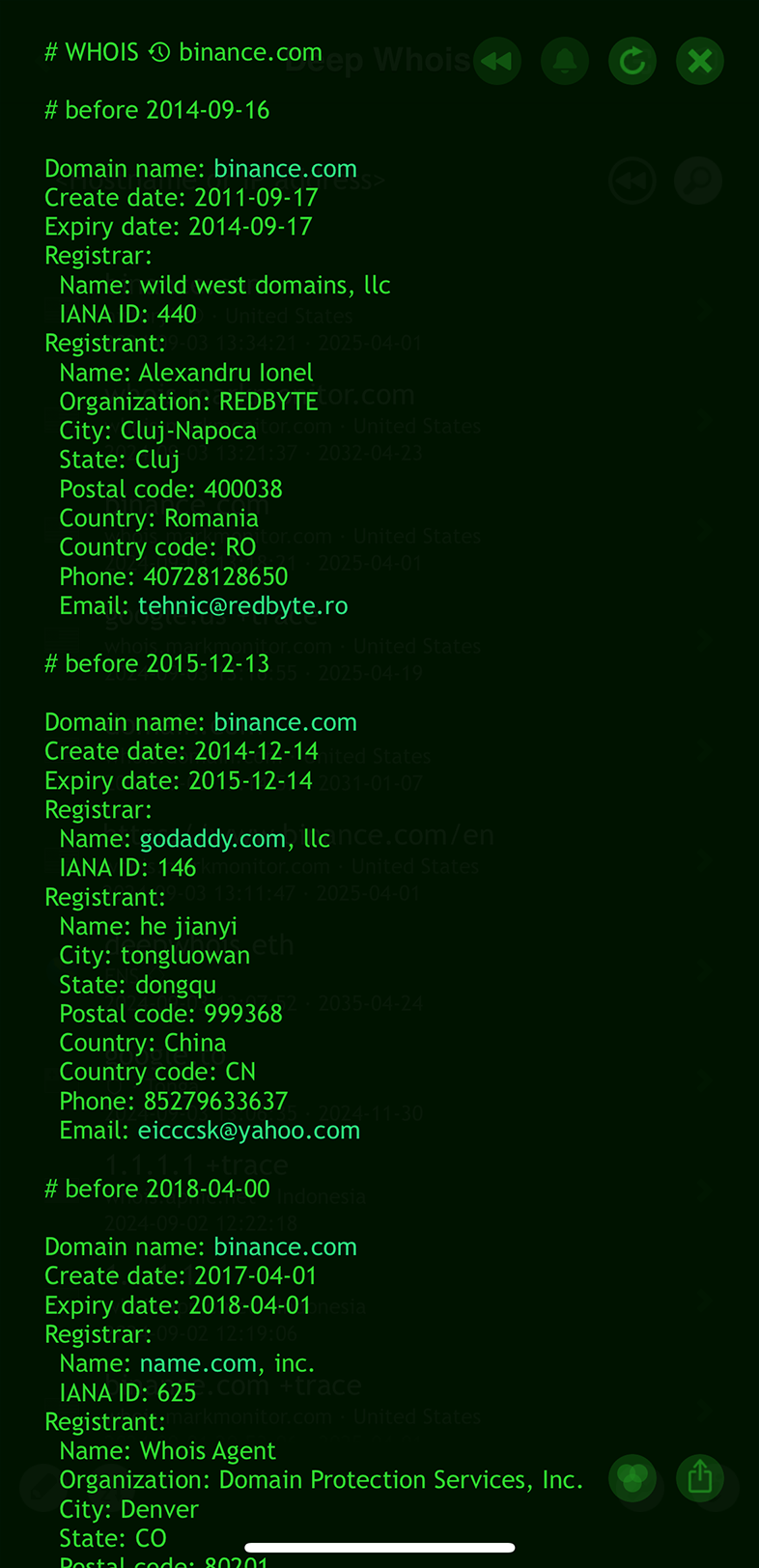

Deep Whois auf iOS verwenden:

Tippen Sie auf die Schaltfläche „Rewind“, um auf historische Whois-Einträge der Domain zuzugreifen.

Oder nutzen Sie die „Rewind“-Schaltfläche auf dem Hauptbildschirm der App.

Aus den historischen Whois-Daten zu binance.com auf iOS geht hervor, dass die Domain zuvor einem anderen Inhaber gehörte als den heutigen Betreibern von Binance.

So lässt sich nachvollziehen, wem die Domain gehörte, bevor Binance sie übernommen hat – ein wichtiger Aspekt zum Verständnis ihrer Vergangenheit und Entwicklung.

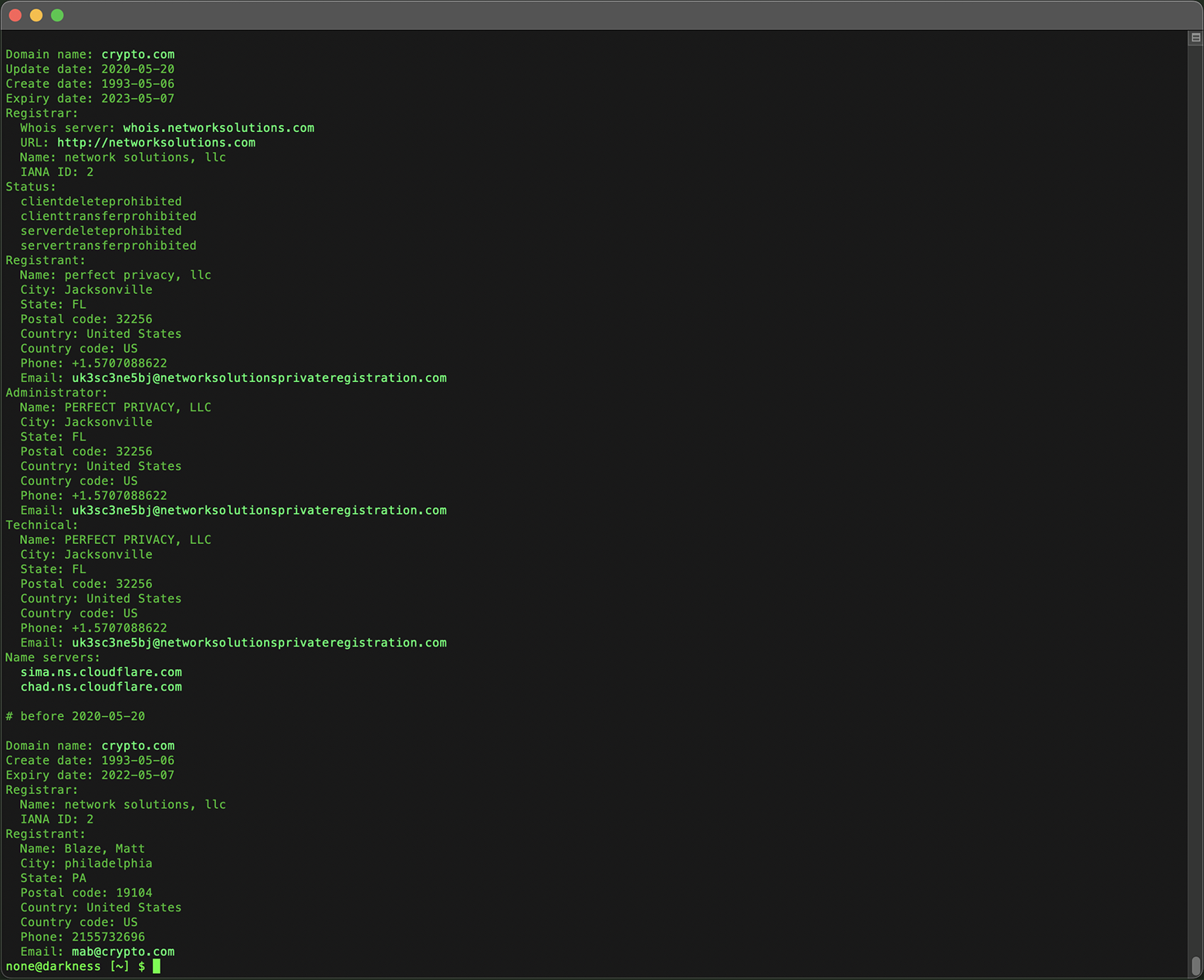

Deep Whois im Terminal verwenden:

Verwenden Sie das Argument „@history“ oder „@h“, um historische Daten anzuzeigen:

deep-whois @history crypto.com

Aus den historischen Whois-Daten zu crypto.com im Terminal wird ersichtlich, dass die Domain ursprünglich einer anderen Person gehörte und später für Millionen von Dollar an die heutigen Besitzer verkauft wurde.

So erhalten Sie wertvolle Einblicke in die Domainhistorie und große Eigentümerwechsel.

Historische Whois-Daten sind besonders nützlich bei der Bewertung von Domains für einen möglichen Erwerb oder bei der Untersuchung potenzieller Sicherheitsprobleme.

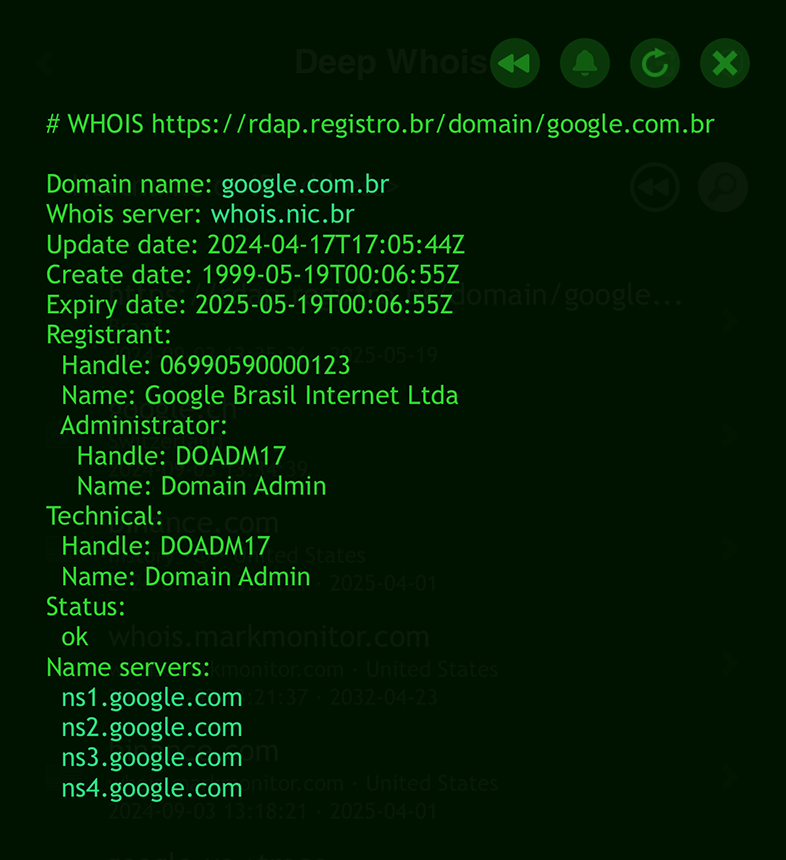

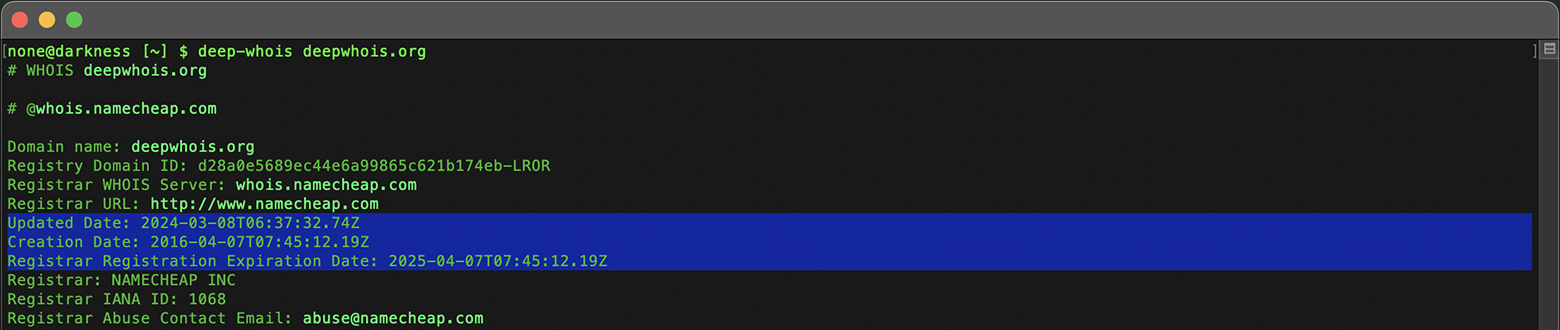

Schritt #6: RDAP-Daten für detaillierte Informationen abrufen

Das Registration Data Access Protocol (RDAP) ist ein moderner, strukturierteres Protokoll, das entwickelt wurde, um das klassische Whois zu ersetzen.

RDAP ist vor allem für Domains in neueren TLDs oder solche, die bereits von Whois umgestellt wurden, hilfreich. Es liefert zusätzliche Informationen wie Statuscodes, granulare Zugriffsrechte und eine bessere Unterstützung internationalisierter Domainnamen (IDN).

Einschränkungen klassischer Whois-Clients

Mit der wachsenden Verbreitung von RDAP stellen immer mehr TLDs auf RDAP um und machen klassische Whois-Schnittstellen obsolet – ältere Clients ohne RDAP-Unterstützung können diese Domains dann nicht mehr abfragen.

Dadurch können klassische bzw. einfache Whois-Clients für diese Domains keine Daten mehr liefern – ihre Funktionalität ist eingeschränkt.

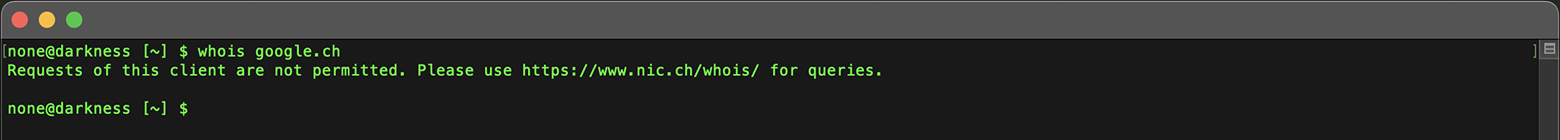

Nahtlose RDAP-Abfragen in Deep Whois

Sowohl in der Deep-Whois-App auf iOS als auch in der Deep-Whois-Kommandozeilen-Utility erfolgt die Abfrage von Whois-Daten über RDAP für Domains, die darauf umgestellt wurden (z. B. .CH), automatisch und transparent.

Der Nutzer muss keine speziellen Optionen oder Befehle angeben.

Geben Sie den Domainnamen einfach wie bei einer Standard-Whois-Abfrage ein.

deep-whois google.ch

Deep Whois erkennt automatisch, wenn für eine Domain RDAP erforderlich ist, und verwendet dann das passende Protokoll.

So stellen Sie sicher, dass Sie stets die richtigen und aktuellsten Registrierungsdaten erhalten – unabhängig davon, ob die Domain noch klassisches Whois nutzt oder bereits auf RDAP umgestellt wurde.

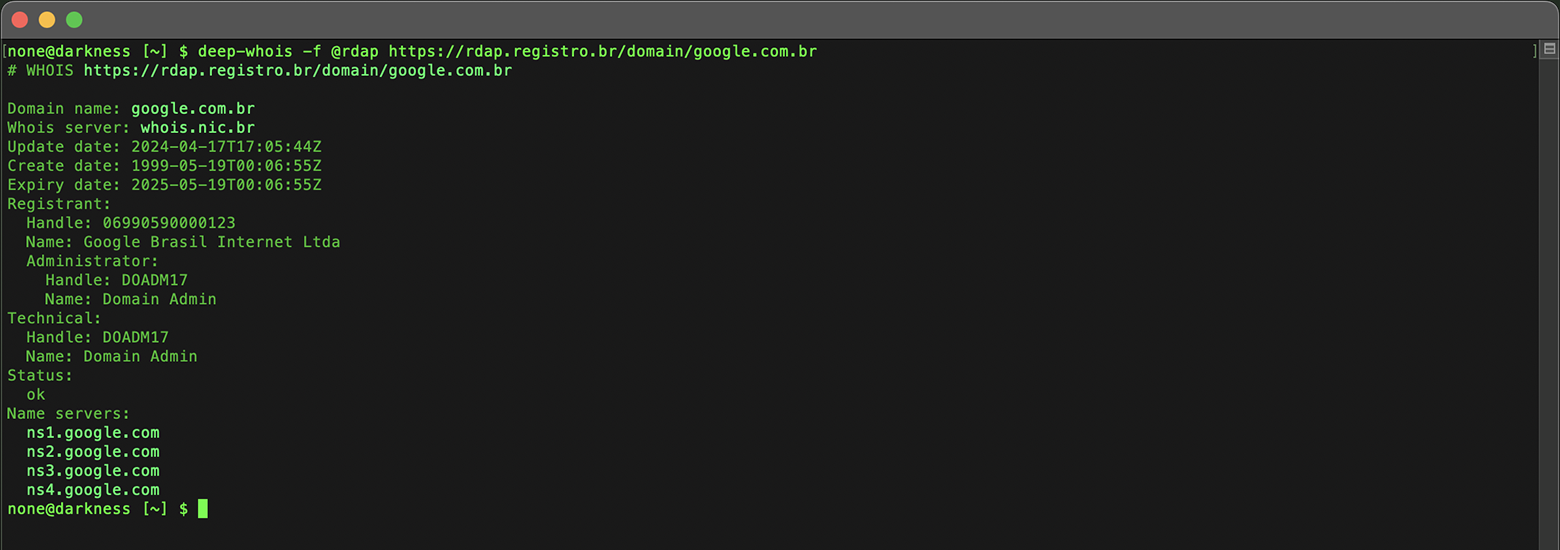

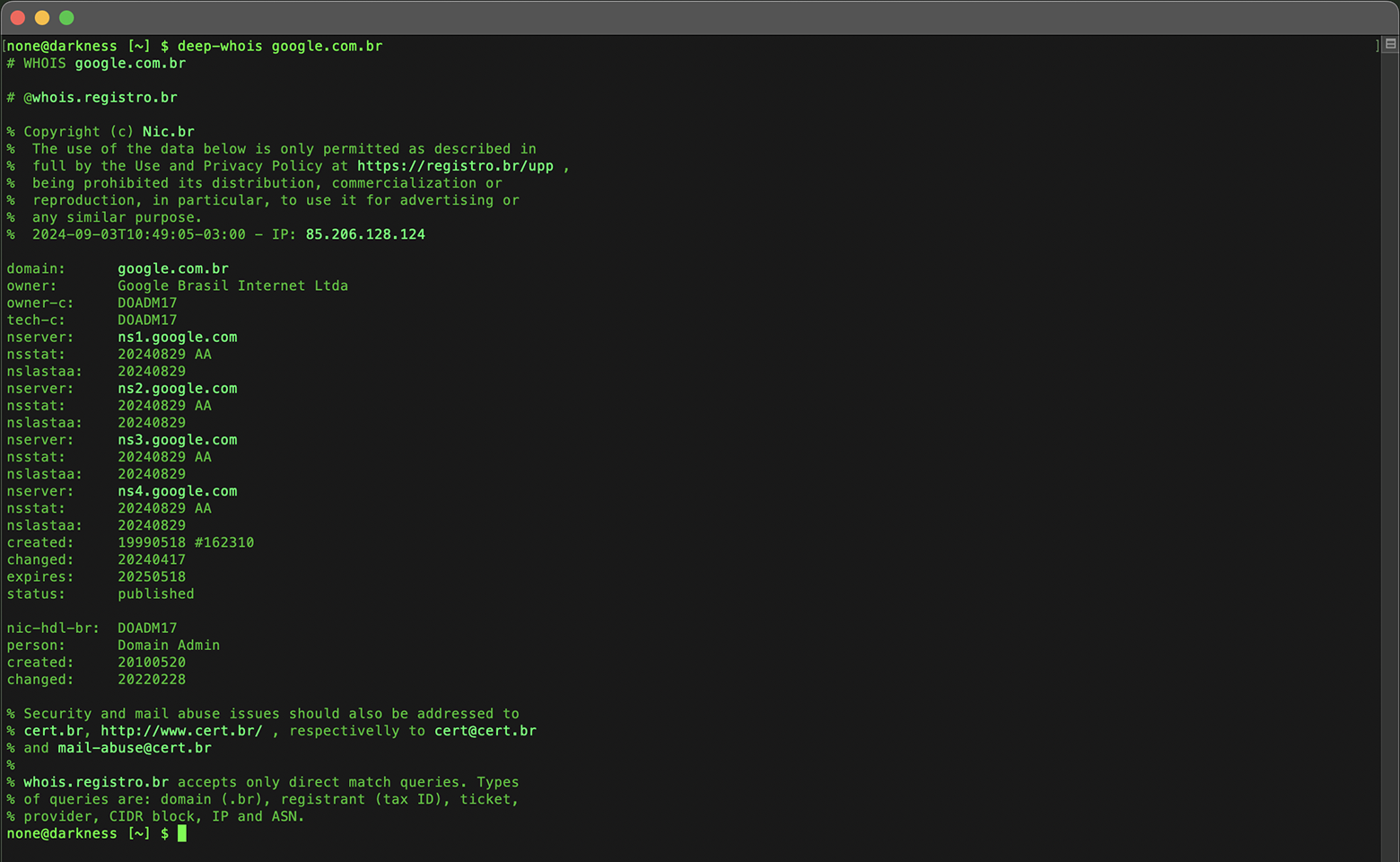

Explizite RDAP-Abfragen

Neben der automatischen RDAP-Verarbeitung erlaubt Deep Whois auch explizite RDAP-Abfragen für Domains, die RDAP unterstützen.

Dies ist nützlich, wenn Sie sicherstellen möchten, dass die Daten direkt vom RDAP-Server stammen oder wenn Sie besonders tiefgehende Analysen durchführen.

In Deep Whois können Sie die Option „@rdap“ gemeinsam mit „-f“ verwenden, um eine RDAP-Abfrage zu erzwingen und strukturierte Detaildaten direkt von der RDAP-Quelle zu erhalten.

Das ist vor allem für fortgeschrittene Untersuchungen hilfreich, bei denen mehr Präzision erforderlich ist.

Für .BR-Domains ist RDAP die einzige Methode, die Ablauf-, Änderungs- und Erstellungszeiten sekundengenau bereitstellt.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

Das klassische Whois-Protokoll, das weiterhin unterstützt wird, zeigt diese Informationen nur tagesgenau – ohne Uhrzeit.

Bei TLDs wie .MS sind die über Whois und RDAP gelieferten Daten in der Regel sehr ähnlich.

In Einzelfällen, etwa bei microsoft.ms, kann RDAP zusätzliche Details (z. B. eine Faxnummer) enthalten, die im Whois-Antworttext fehlen.

Auch wenn die Daten in solchen Zonen überwiegend identisch sind, dient RDAP als nützliche Alternative, wenn der primäre Whois-Server nicht erreichbar ist – so bleiben wichtige Domaininformationen zugänglich.

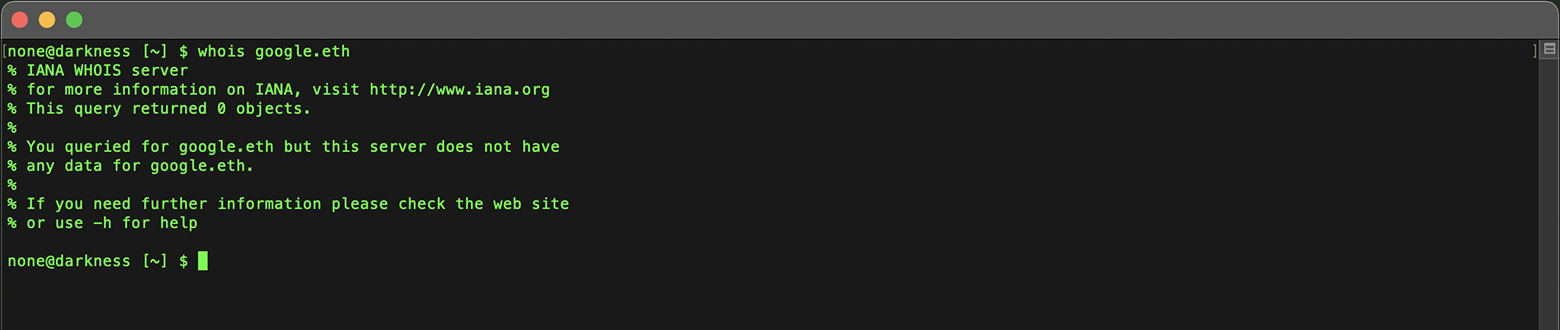

Schritt #7: ENS-Daten für Ethereum- und DNS-Domains abrufen

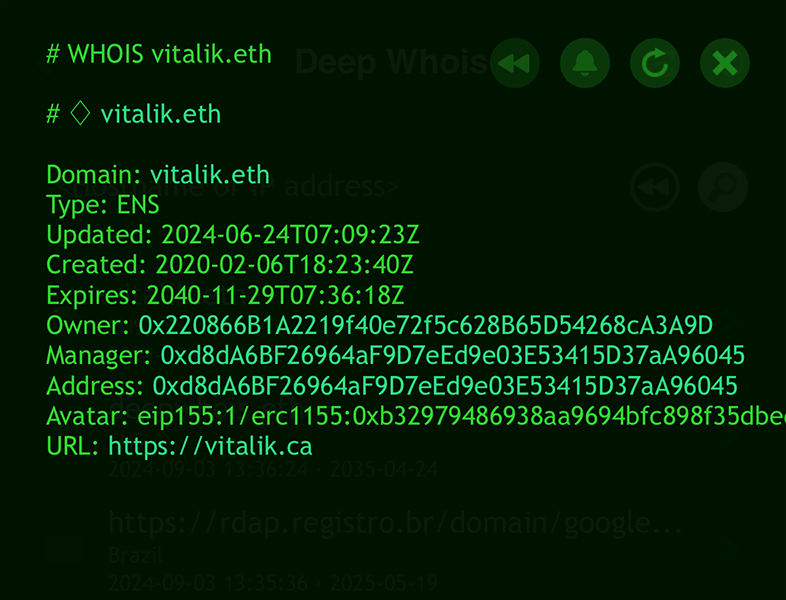

Der Ethereum Name Service (ENS) ermöglicht die Registrierung menschenlesbarer Domainnamen in der Ethereum-Blockchain.

ENS wurde entwickelt, um einfach zu merkende Bezeichner (z. B. Domainnamen) auf Ethereum-Wallet-Adressen und umgekehrt abzubilden.

So können Ethereum-Adressen über einprägsame Namen verwaltet werden, was Transaktionen und Interaktionen in der Blockchain deutlich nutzerfreundlicher macht.

Wenn die analysierte Domain mit ENS verknüpft ist, können Sie über ENS-Daten zugehörige Wallet-Adressen, Smart Contracts und andere On-Chain-Informationen sichtbar machen.

Einschränkungen klassischer Whois-Clients

Standard- und einfache Whois-Clients sind nicht in der Lage, Daten für Ethereum Name Service (ENS)-Domains – etwa solche mit der Endung .ETH – abzurufen.

Diese traditionellen Clients sind auf das klassische DNS-System ausgelegt und können mit Blockchain-Namenssystemen wie ENS nicht umgehen.

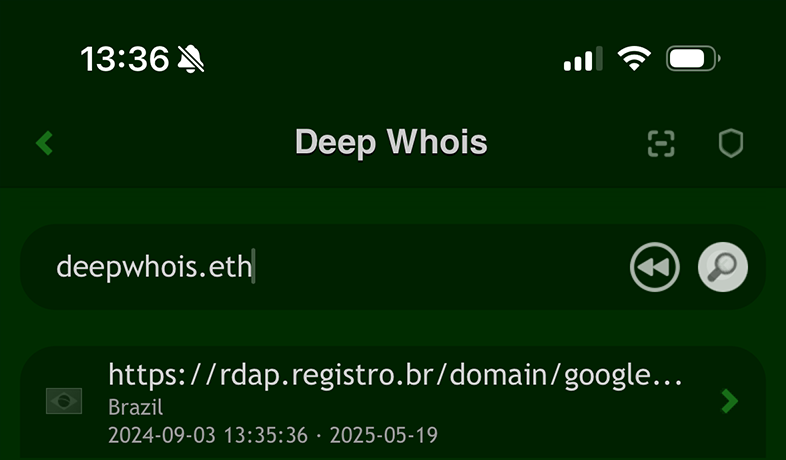

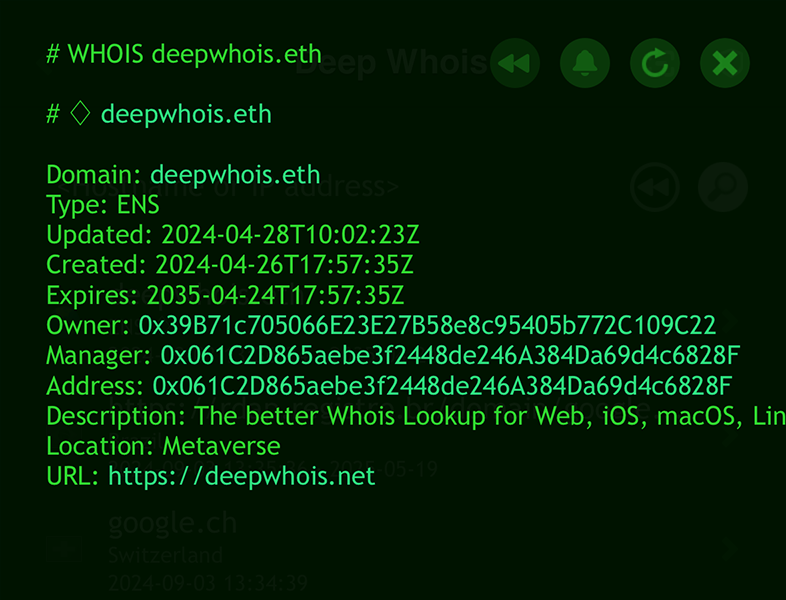

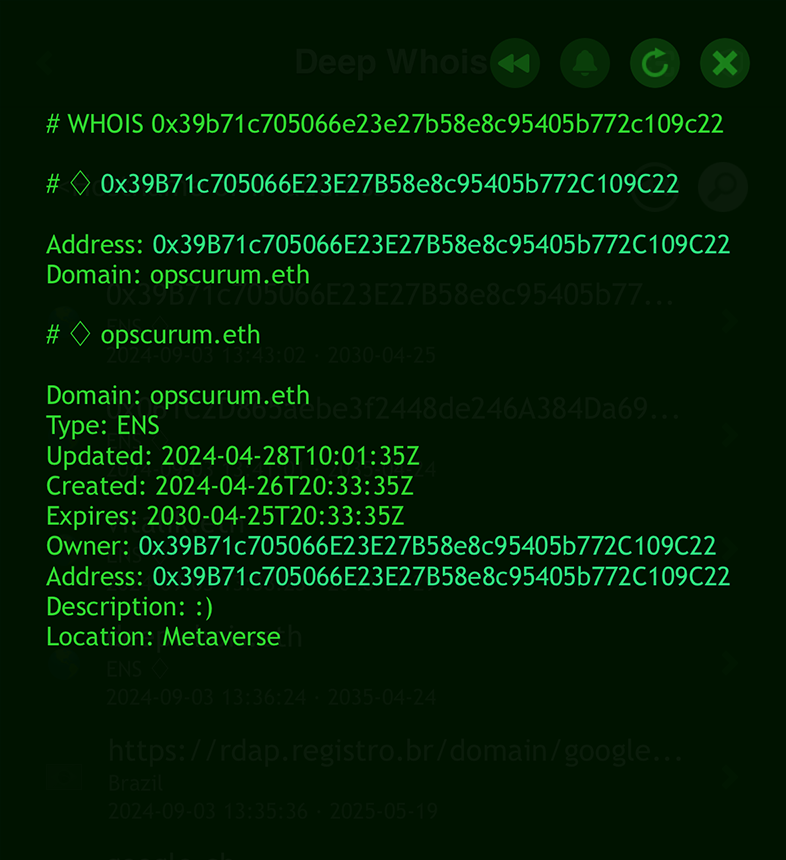

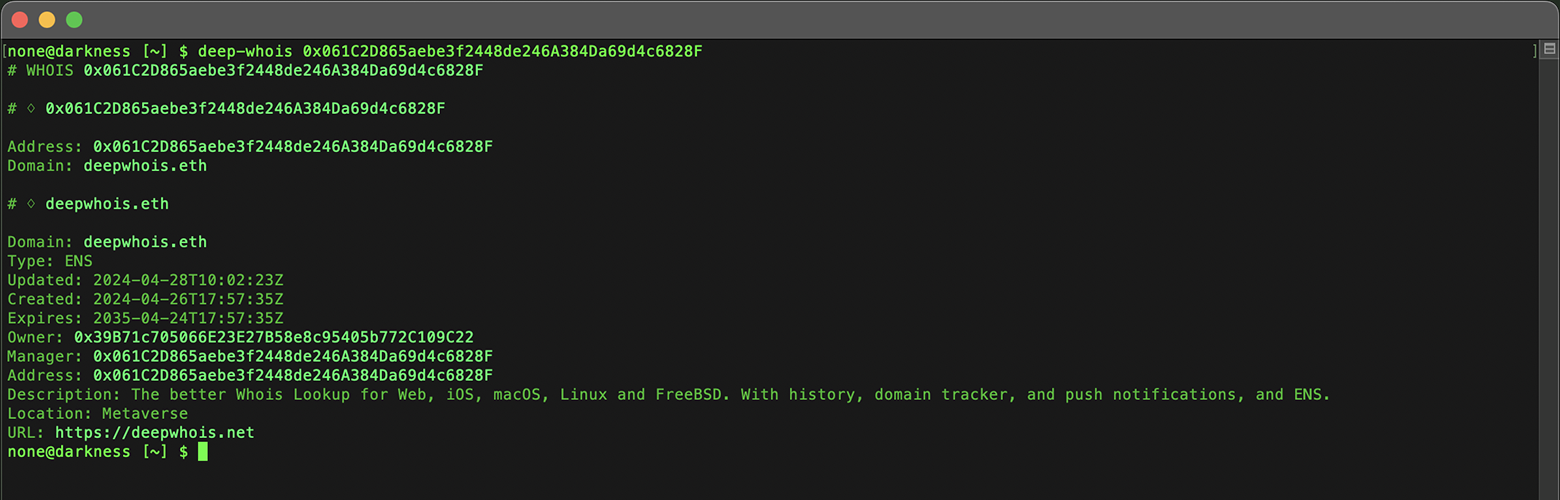

ENS-Whois-Abfragen mit Deep Whois

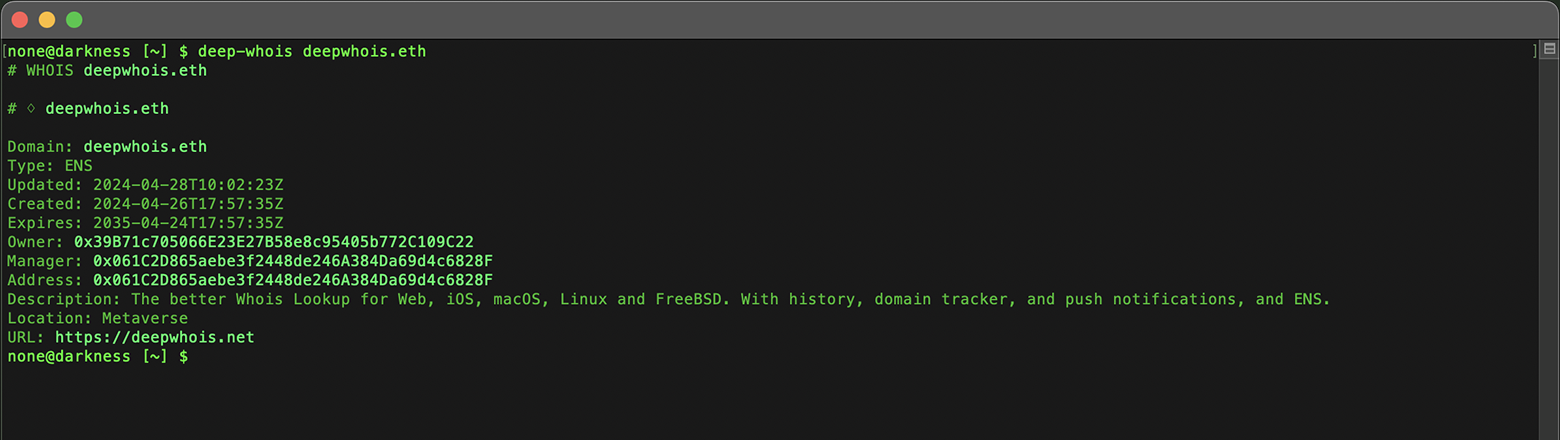

Mit der Deep-Whois-App auf iOS oder dem Kommandozeilen-Tool im Terminal können Sie Whois-Daten für .ETH-Domains direkt aus dem Ethereum-Netzwerk abrufen.

Der Vorgang ist nahtlos und erfordert keine Zusatzoptionen – geben Sie die Domain einfach wie bei einer Standard-Whois-Abfrage ein.

deep-whois deepwhois.eth

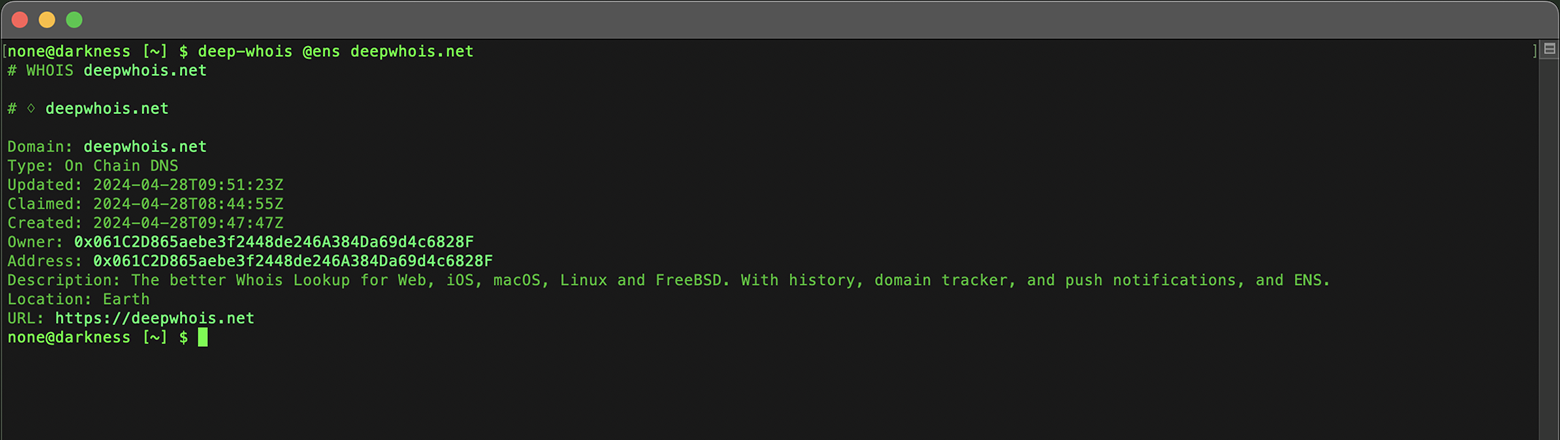

ENS-Daten für DNS-Domains

ENS ist nicht nur auf .ETH-Domains beschränkt.

Es stellt auch Informationen für klassische DNS-Domains bereit, etwa solche mit .COM, .NET, .ME und weiteren Endungen.

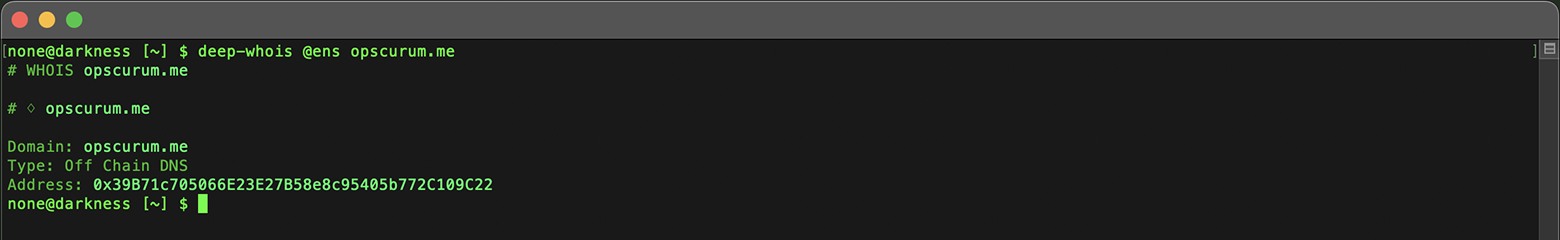

Um ENS-spezifische Daten wie verknüpfte Ethereum-Adressen oder andere Informationen zu erhalten, fügen Sie Ihrer Deep-Whois-Abfrage auf iOS oder im Terminal (macOS, Linux, FreeBSD) die Option „@ens“ hinzu.

Das Tool fragt damit explizit ENS für die gewünschte DNS-Domain ab.

Einheitliche Unterstützung für mehrere Domain-Typen

Deep Whois unterstützt mehrere Domain-Typen in einer einzigen, einheitlichen Abfrage:

Native Ethereum-ENS-Domains in der TLD-Zone .ETH.

On-Chain-DNS-Domains wie deepwhois.net, die mit der Ethereum-Blockchain integriert sind.

Off-Chain-DNS-Domains wie opscurum.me, also traditionelle DNS-Domains, die mit ENS verknüpft sind.

Reverse-ENS-Whois-Suche

Zusätzlich ermöglicht Deep Whois eine Reverse-ENS-Whois-Suche anhand einer Ethereum-Wallet-Adresse.

Für einen Reverse-ENS-Lookup sind keine zusätzlichen Optionen erforderlich.

Geben Sie einfach eine standardmäßige Ethereum-Adresse als Anfrage ein, und Deep Whois ermittelt automatisch alle ENS-Domains, die mit dieser Adresse verknüpft sind.

Das macht den Prozess sowohl in der iOS-App als auch im Terminal einfach und benutzerfreundlich.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Mit dieser Funktion lassen sich ENS-Domains identifizieren, die zu einer bestimmten Ethereum-Adresse gehören – ein leistungsstarkes Werkzeug zur Analyse und Verwaltung von Blockchain-Assets.

ENS-Abfragen sind insbesondere wichtig, um Besitzverhältnisse und Verwaltung blockchain-basierter Ressourcen im schnell wachsenden dezentralen Web zu verstehen.

Schritt #8: Alter, Ablauf- und Verlängerungsdaten der Domain analysieren

Diese kritischen Angaben sind über eine einfache Whois-Abfrage leicht zugänglich und helfen Ihnen, eine Domain effektiv zu verwalten.

Sie helfen auch bei der Planung eines möglichen Erwerbs – entweder durch ein Kaufangebot an den Inhaber oder durch eine Neuregistrierung nach Ablauf.

Das Verständnis von Alter, Ablauf- und Verlängerungsdaten einer Domain ist entscheidend, um ihre Stabilität und zukünftige Verfügbarkeit zu bewerten.

Das Domainalter gibt Hinweise auf Historie und Vertrauenswürdigkeit – ältere Domains haben oft einen etablierteren Ruf.

Die Überwachung des Ablaufdatums ist essenziell, um unbeabsichtigte Ausfälle der Registrierung und damit verbundene Dienstunterbrechungen zu vermeiden.

Indem Sie diese Daten im Blick behalten, erkennen Sie rechtzeitig, wann eine Domain abläuft oder besondere Aufmerksamkeit benötigt.

Auch Verlängerungsdaten sind wichtig: Sie zeigen, wann die Domain zuletzt verlängert wurde und wie weit sie in die Zukunft abgesichert ist.

Regelmäßige Kontrollen stellen sicher, dass die Domain unter Ihrer Kontrolle bleibt und nicht durch abgelaufene Registrierungen zu Ausfällen führt.

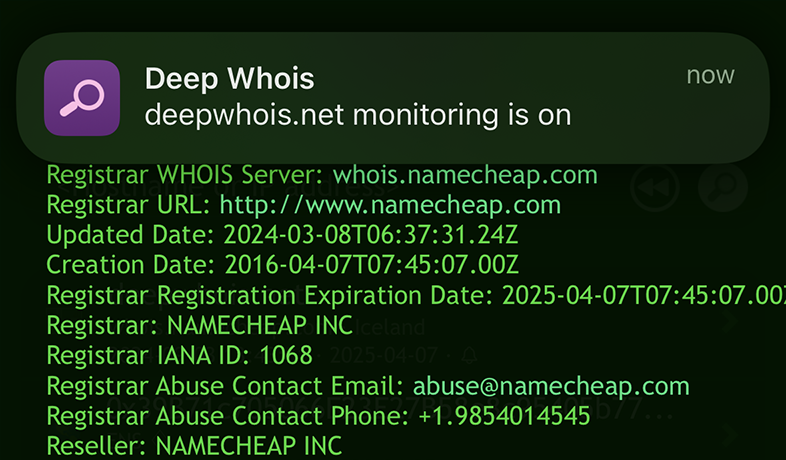

Schritt #9: Domainänderungen im Zeitverlauf überwachen

Die regelmäßige Überwachung der Whois-Daten einer Domain hilft, rechtzeitig über Änderungen bei Inhaber, DNS-Einstellungen oder Ablaufdaten informiert zu sein.

Das ist besonders wichtig für Domains, die Sie besitzen oder erwerben möchten.

Bemerkenswert ist, dass Deep Whois die Überwachung von Ablauf und Änderungen für jede beliebige Domain ermöglicht – nicht nur für Domains in Ihrem Besitz.

So können Sie kritische Änderungen bei Domains von Wettbewerbern, potenziellen Kaufobjekten oder anderen interessanten Domains verfolgen und rechtzeitig reagieren.

Deep Whois auf iOS verwenden:

Aktivieren Sie die Überwachung, indem Sie auf das „Glocken“-Symbol tippen.

Wenn eine Domain kurz vor dem Ablauf steht oder sich ihre Whois-Daten ändern, erhalten Sie eine Push-Benachrichtigung auf Ihr Gerät.

Die laufende Überwachung hilft Ihnen, wichtige Änderungen zu erkennen, die den Wert der Domain oder Ihr Interesse daran beeinflussen könnten.

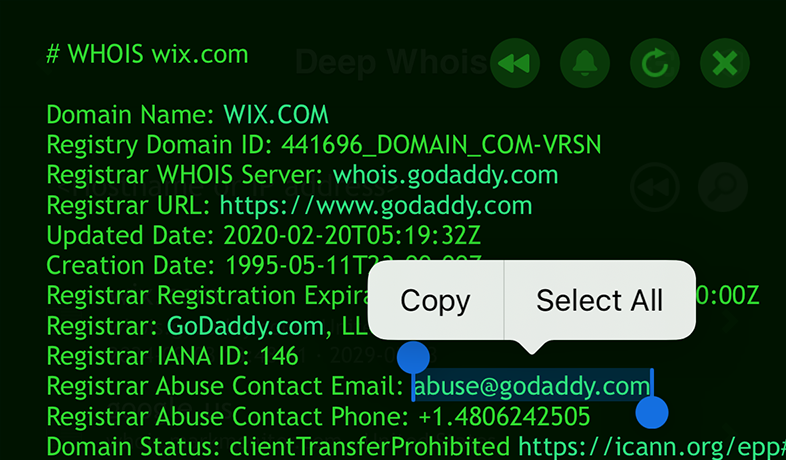

Schritt #10: Whois-Abuse-Kontaktdaten analysieren

Abuse-Kontaktdaten werden in Whois-Einträgen häufig angegeben, um Missbrauch wie Spam, Phishing oder andere bösartige Aktivitäten zu melden.

Zu wissen, wie man diese Informationen findet und nutzt, ist für die Behandlung von Sicherheitsvorfällen entscheidend.

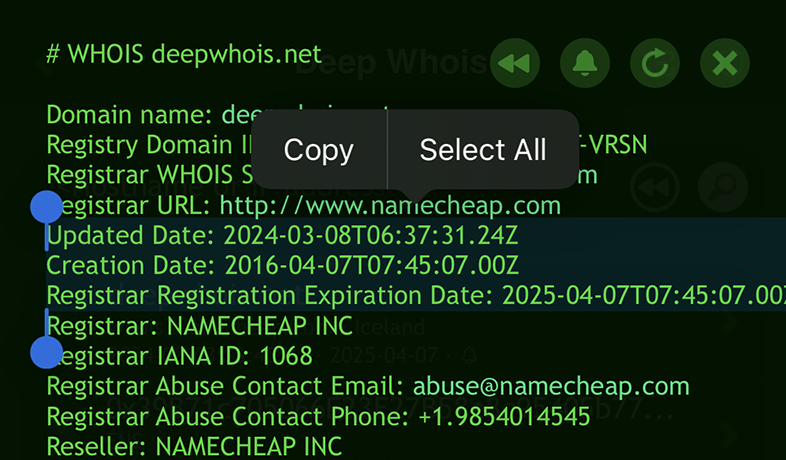

Deep Whois auf iOS verwenden:

Suchen Sie in den Whois-Daten nach Abschnitten mit Abuse-Kontakten.

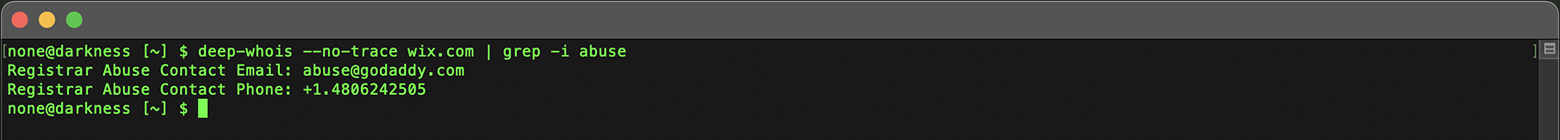

Deep Whois im Terminal verwenden:

Ermitteln Sie Abuse-Kontakte mit:

deep-whois --no-trace wix.com | grep -i abuse

Das Melden von Missbrauch an die richtigen Kontakte hilft, Risiken durch bösartige Domains zu minimieren.

Schritt #11: Whois-Daten speichern und exportieren

Nach Abschluss Ihrer Domainanalyse ist es wichtig, die Ergebnisse zu speichern und zu exportieren – für spätere Referenz oder für Berichte.

Diese Dokumentation ist unschätzbar, wenn Entscheidungen zur Domain anstehen oder Sie Ergebnisse gegenüber Stakeholdern präsentieren müssen.

Deep Whois auf iOS verwenden:

Exportieren Sie die Ergebnisse direkt aus der App in einem für Sie passenden Format.

Deep Whois im Terminal verwenden:

Speichern Sie die Whois-Ausgabe in einer Datei, um sie später bequem abrufen zu können:

deep-whois @history binance.com > whois-history-results.txt

Eine gespeicherte Kopie Ihrer Ergebnisse ermöglicht es Ihnen, jederzeit darauf zurückzugreifen und stellt sicher, dass Ihre Analyse gut dokumentiert ist.

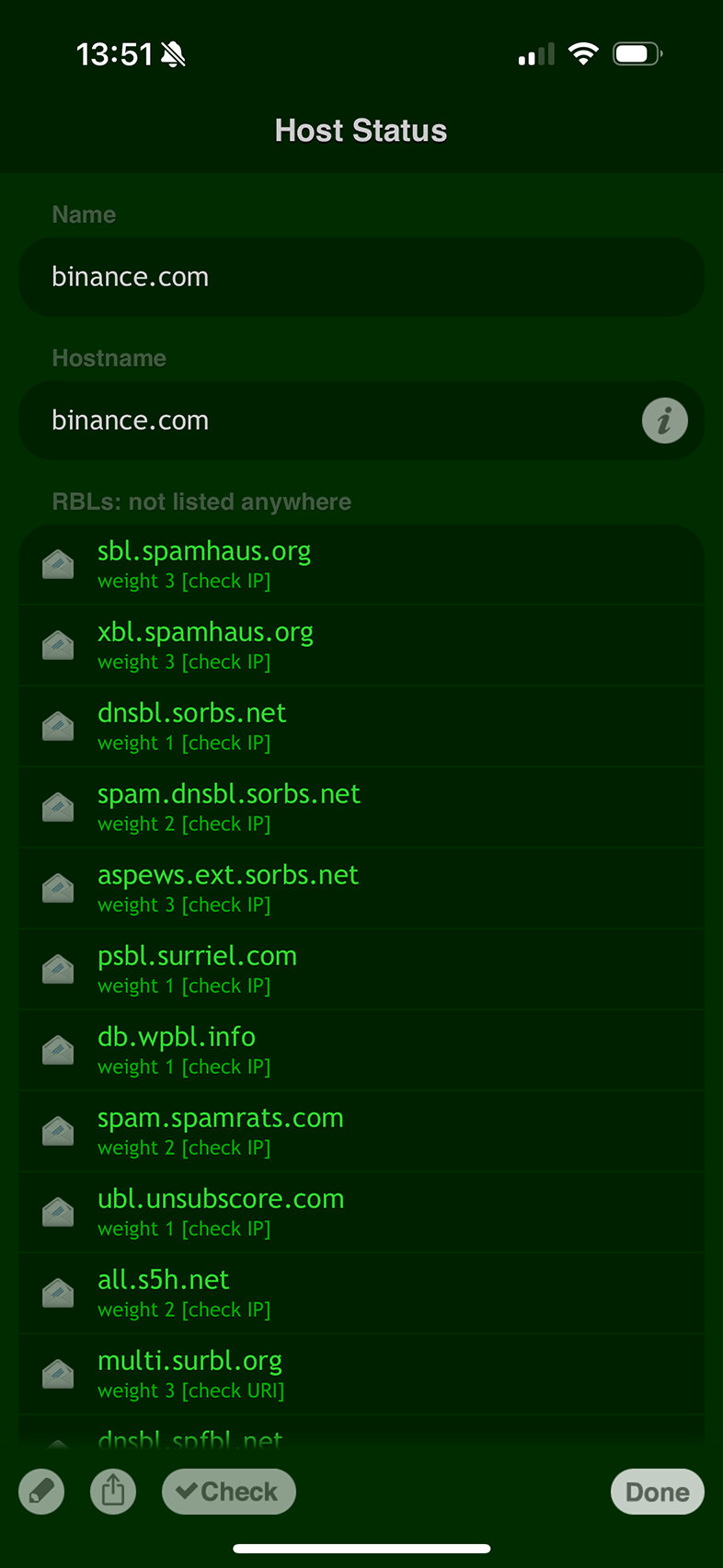

Zusätzlicher Schritt: Domainreputation und Blacklist-Status regelmäßig prüfen

Die Reputation einer Domain kann sich im Laufe der Zeit ändern – insbesondere, wenn sie für Spam oder Phishing missbraucht wurde.

Die regelmäßige Überprüfung von Reputation und Blacklist-Status hilft sicherzustellen, dass die Domain vertrauenswürdig bleibt und Ihre Sicherheit oder Ihr Unternehmen nicht beeinträchtigt.

Unter iOS können Sie die Domainreputation und Blacklist-Einträge komfortabel mit der App „RBL Status“ überwachen.

Die App zeigt in Echtzeit an, ob eine Domain auf Blacklists geführt wird, und hilft Ihnen, eine saubere und vertrauenswürdige Online-Präsenz zu bewahren.

Die Überwachung der Domainreputation erlaubt es Ihnen, frühzeitig Maßnahmen zu ergreifen und Probleme zu lösen, bevor sie zu gravierenden Vorfällen eskalieren.

Fazit: Domain-Whois-Suche und Verlauf meistern

Wenn Sie diesen Schritten folgen, können Sie mit Deep Whois – sowohl in der iOS-App als auch im Terminal auf macOS, Linux und FreeBSD – detaillierte und umfassende Domainuntersuchungen durchführen.

Dieser Leitfaden vermittelt Ihnen das nötige Rüstzeug, um alle relevanten Details zu einer Domain zu ermitteln – von Inhaberhistorie und DNS-Einstellungen bis hin zu erweiterten RDAP- und ENS-Daten.

Ganz gleich, ob Sie aus Sicherheitsgründen recherchieren, einen Domainkauf planen oder einfach die Hintergrundgeschichte einer Domain verstehen möchten: Dieser Leitfaden hilft Ihnen, das Maximum aus Ihren Whois-Abfragen herauszuholen und ein vollständiges Bild der untersuchten Domain zu erhalten.