Pesquisa Whois de domínio e histórico:

o guia completo

Atualizado: 1 de dezembro de 2025

No cenário digital em rápida evolução, compreender a origem e a história de um nome de domínio é fundamental para profissionais de várias áreas — desde o marketing digital e a cibersegurança ao investimento em domínios e às questões jurídicas.

Uma pesquisa Whois de domínio abrangente fornece informações valiosas, ajudando a verificar o titular, avaliar a segurança e compreender a história do domínio.

Neste guia, vamos percorrer em detalhe o processo de efetuar uma pesquisa Whois de domínio e investigar o seu histórico utilizando a aplicação Deep Whois no iOS e a ferramenta de linha de comandos no Terminal em macOS, Linux e FreeBSD.

Vamos explorar tudo, desde os dados Whois básicos até funcionalidades avançadas, como registos históricos de Whois, dados do Ethereum Name Service (ENS), informação do Registration Data Access Protocol (RDAP) e muito mais.

Estes são os passos para realizar uma investigação completa de um domínio:

→ Passo n.º 1: Fazer uma pesquisa Whois básica

→ Passo n.º 2: Verificar a titularidade do domínio e os contactos

→ Passo n.º 3: Analisar o registrador, os servidores de nomes e o DNS

→ Passo n.º 4: Investigar o fornecedor de alojamento

→ Passo n.º 5: Analisar os dados históricos de Whois

→ Passo n.º 6: Obter dados RDAP para informação aprofundada

→ Passo n.º 7: Aceder a dados ENS para domínios Ethereum e DNS

→ Passo n.º 8: Analisar idade, data de expiração e renovações do domínio

→ Passo n.º 9: Monitorizar as alterações do domínio ao longo do tempo

→ Passo n.º 10: Analisar os contactos de abuso (WHOIS Abuse)

→ Passo n.º 11: Guardar e exportar os dados Whois

Vamos então aprofundar o guia completo.

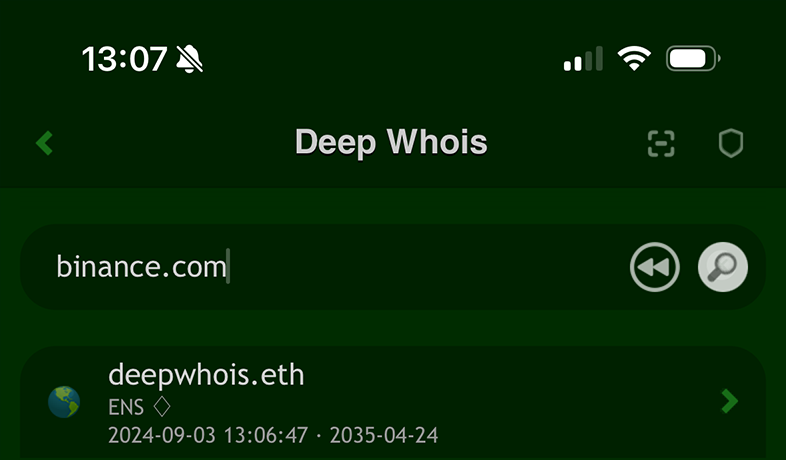

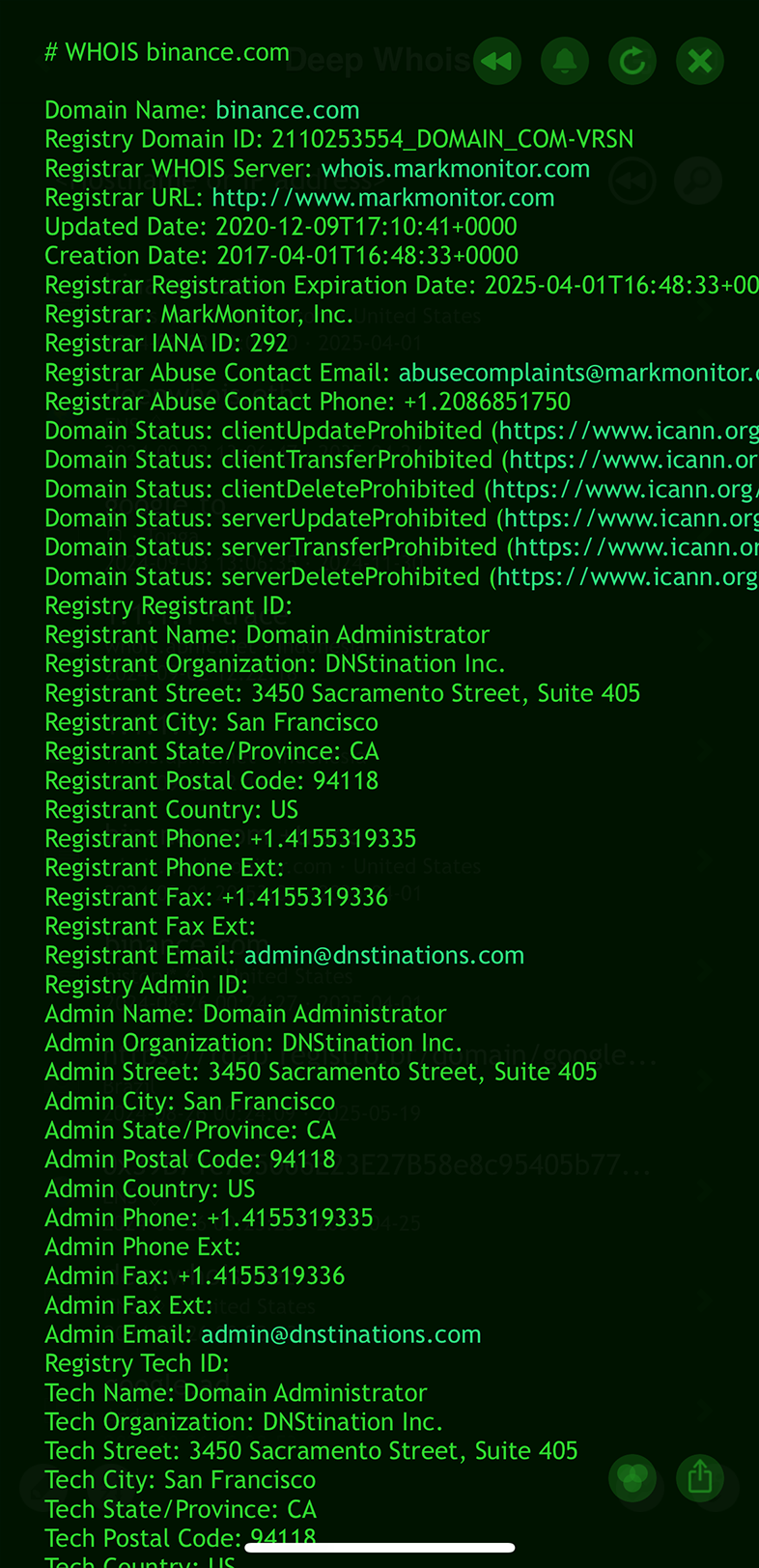

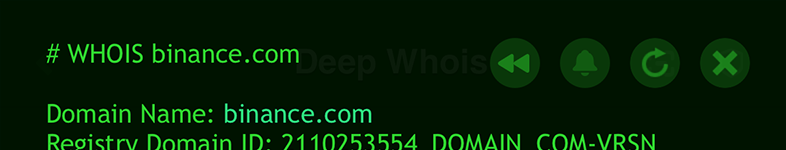

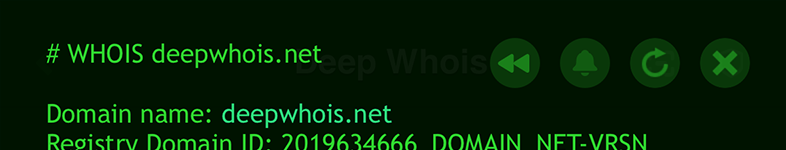

Passo n.º 1: Fazer uma pesquisa Whois básica

A base de qualquer investigação de domínio começa com uma pesquisa Whois básica. Este passo fornece detalhes essenciais sobre o domínio, como o registrador, datas de registo e expiração, servidores de nomes e informações de contacto do titular (a menos que estejam ocultas por serviços de privacidade).

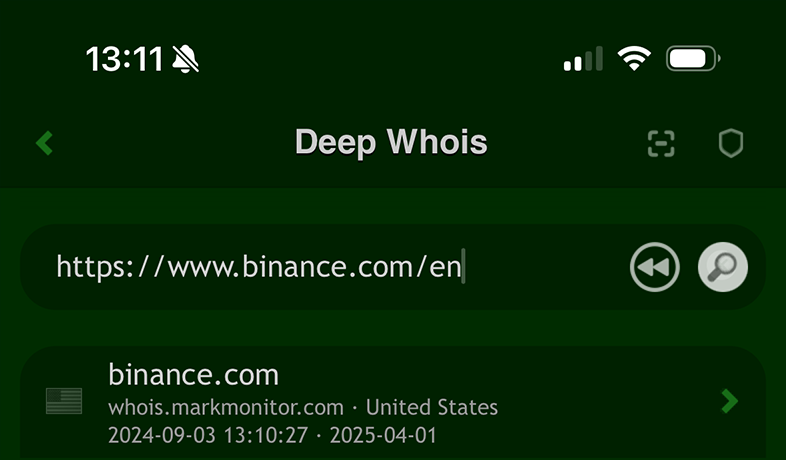

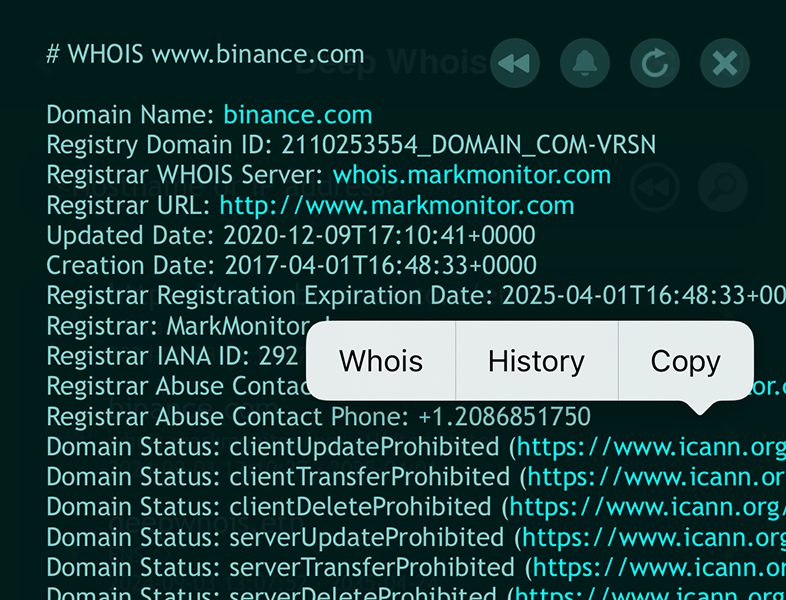

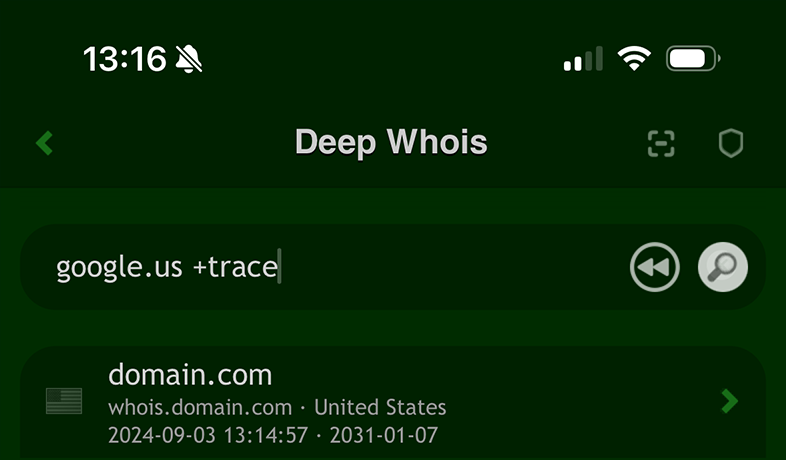

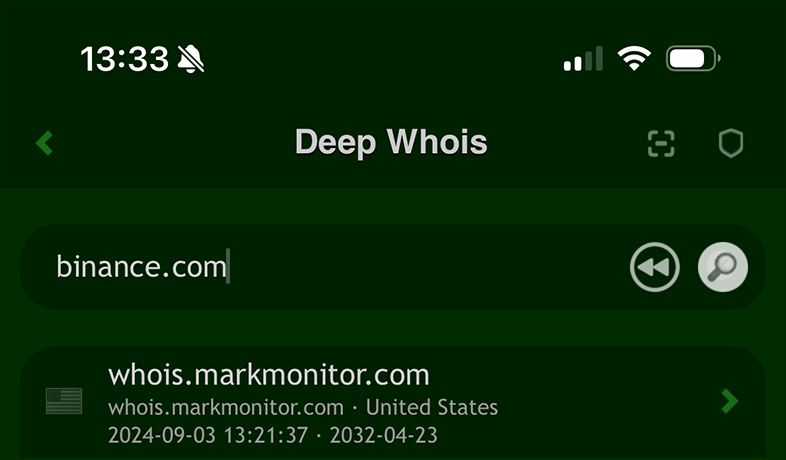

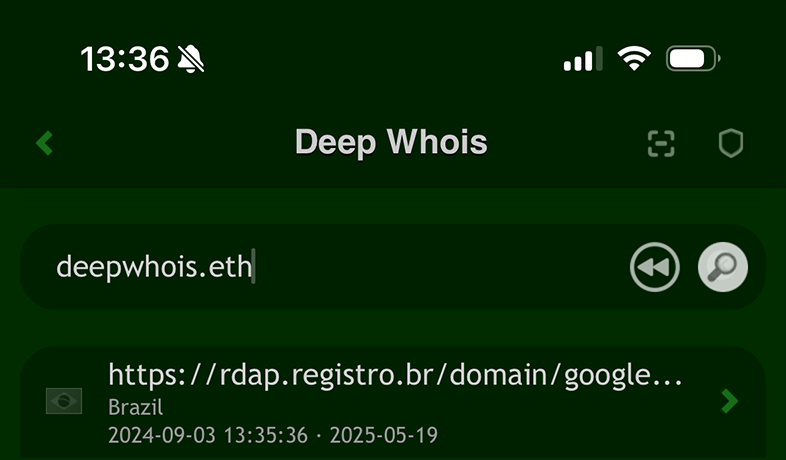

Utilizar o Deep Whois no iOS:

Abra a aplicação Deep Whois, introduza o nome de domínio no campo de pesquisa e toque no botão «Lookup» para obter os dados Whois.

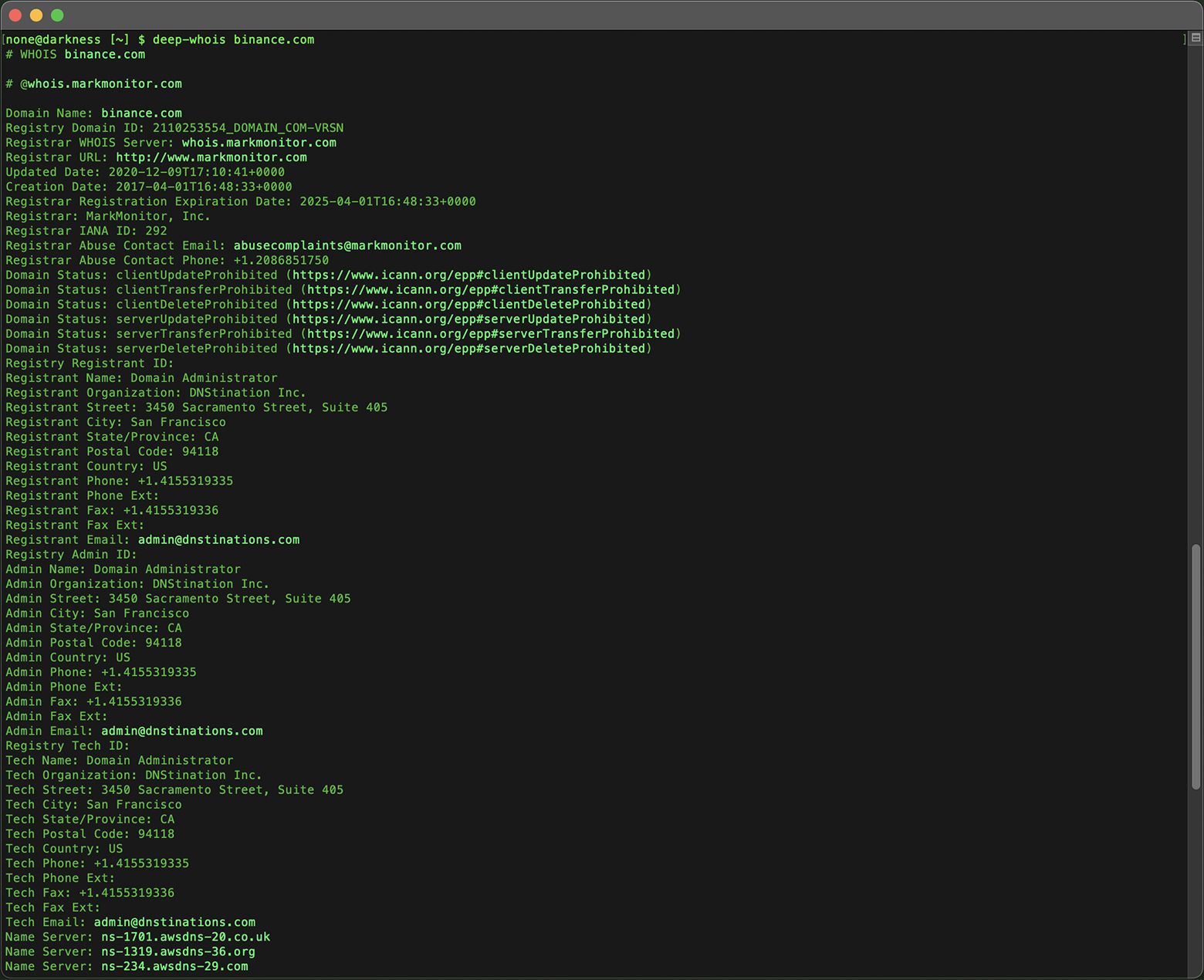

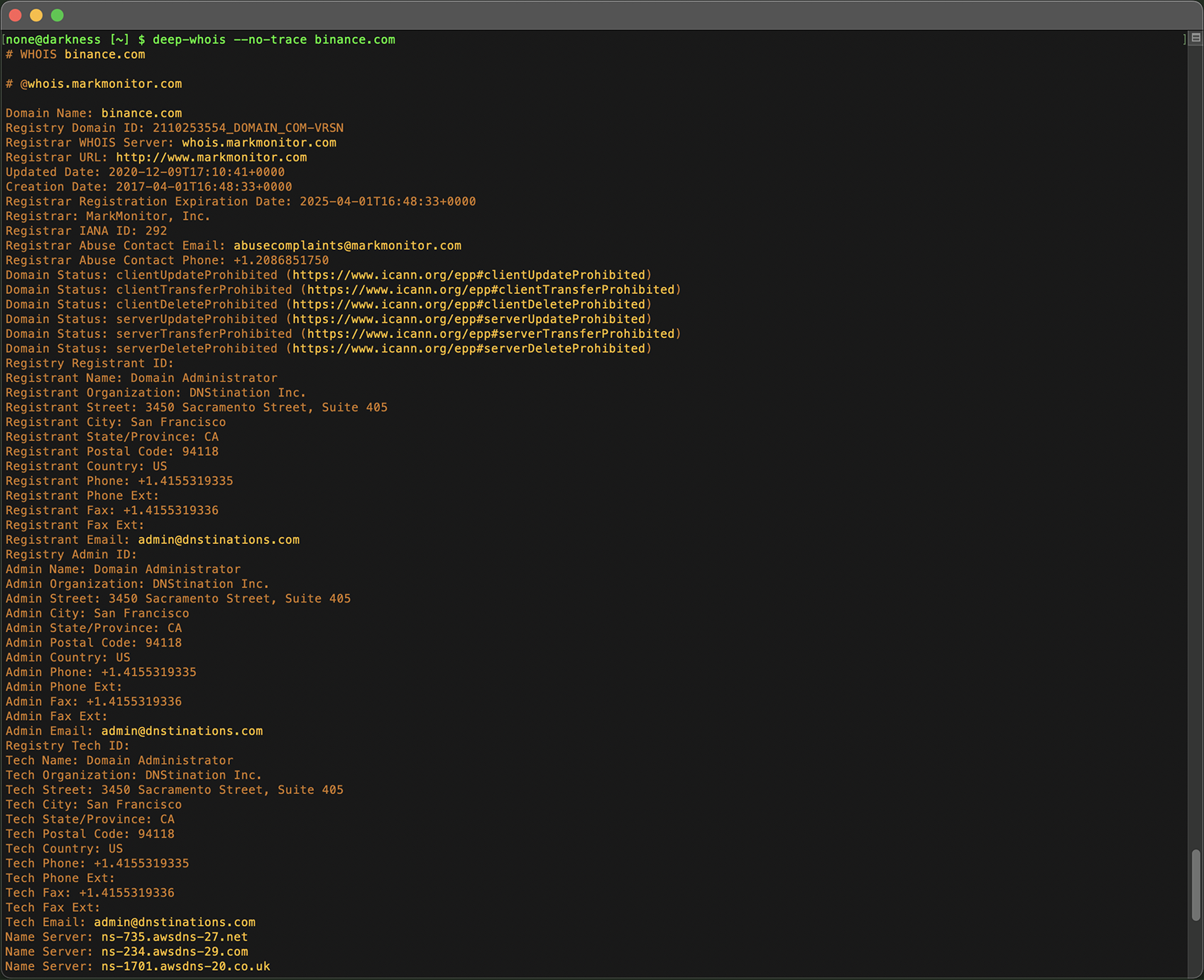

Utilizar o Deep Whois no Terminal:

Execute o seguinte comando:

deep-whois binance.com

Esta pesquisa básica dá-lhe uma visão de conjunto do estado atual do domínio e dos detalhes técnicos necessários para prosseguir com uma análise mais aprofundada.

Dicas extra:

#1: Fazer pesquisa Whois usando hostname, link de site ou email

Ao introduzir um nome de domínio na ferramenta, pode usar vários formatos, o que torna mais fácil e conveniente obter os dados Whois.

Além de escrever diretamente o nome de domínio, também pode introduzir ou colar um hostname, um link/URL de website ou até um endereço de email.

A ferramenta foi concebida para extrair de forma inteligente o nome de domínio correto a partir destes dados, identificando automaticamente o domínio adequado.

Estas opções adicionais permitem-lhe obter rapidamente informação sobre o domínio sem ter de recortar manualmente o domínio de URLs ou endereços de email, simplificando o acesso aos dados Whois.

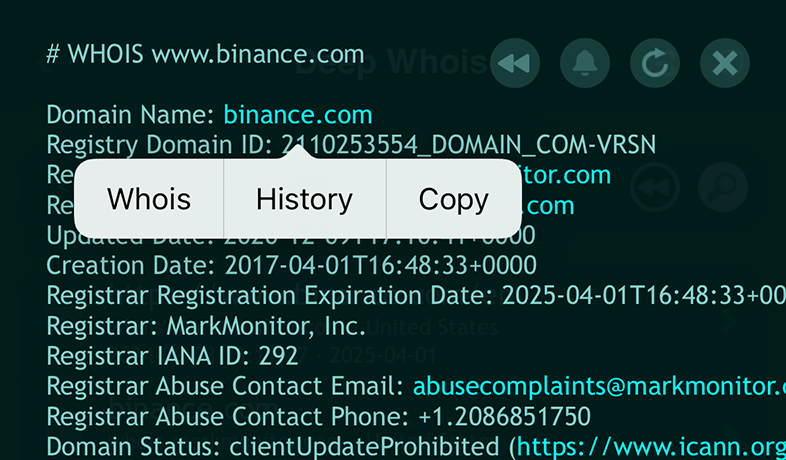

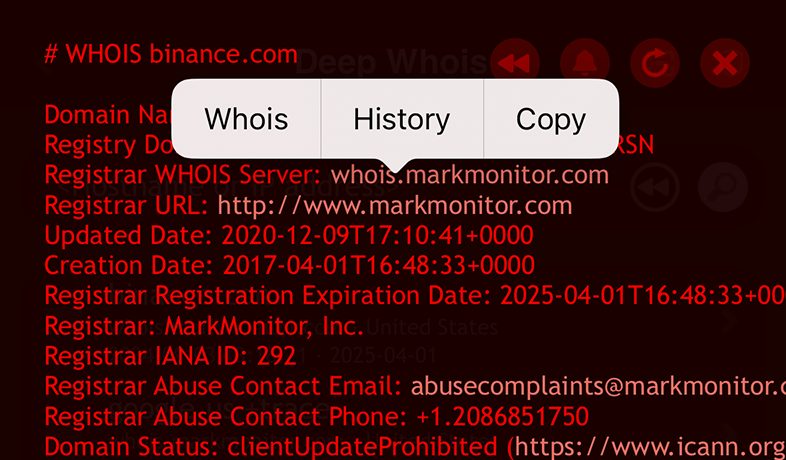

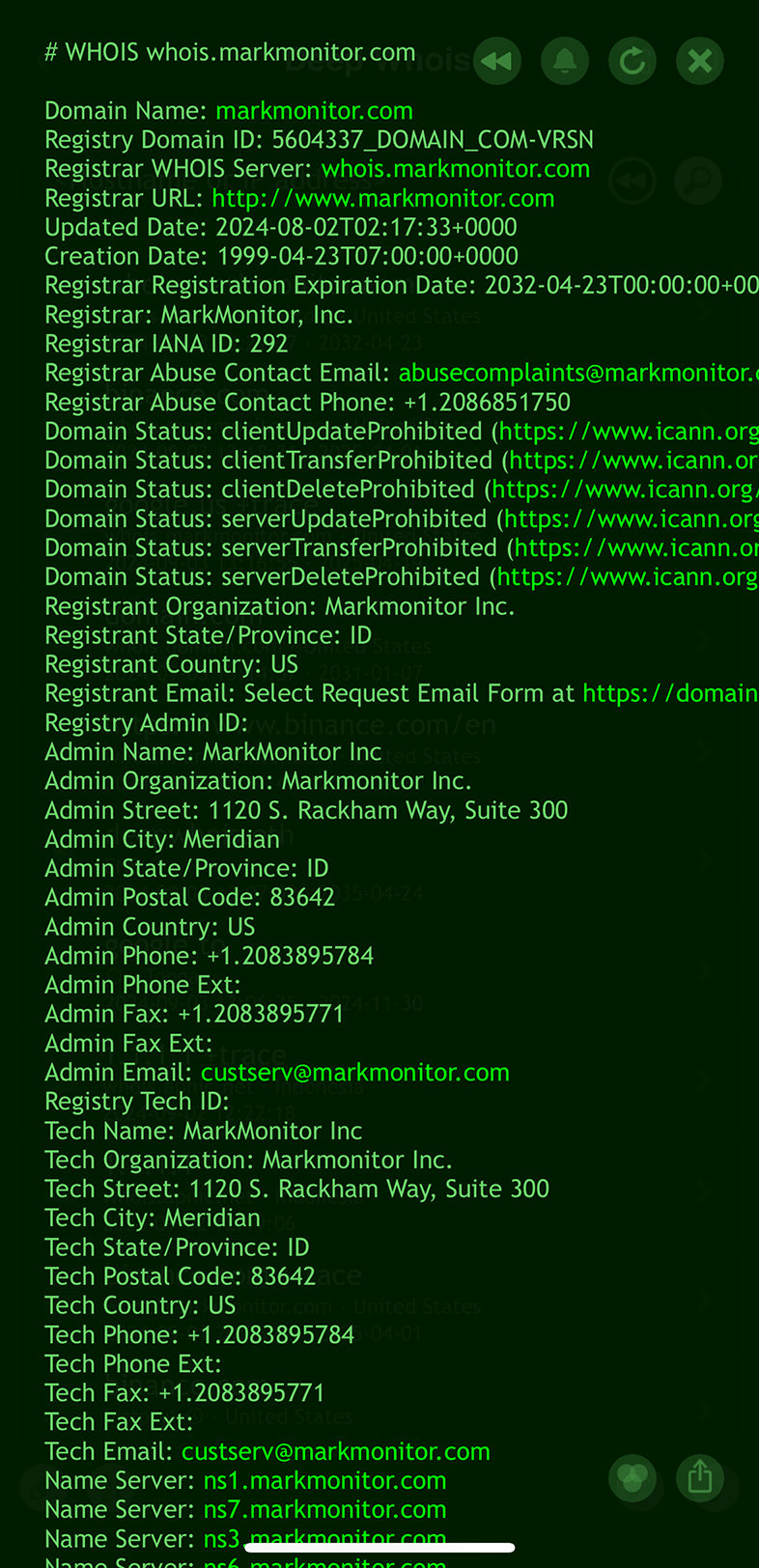

#2: Navegação cómoda de Whois no iOS

No iOS, pode navegar pela informação Whois de forma fluida, tal como em páginas web, com ligações clicáveis.

A aplicação reconhece e realça automaticamente dados importantes — nomes de domínio, hostnames, links, URLs e endereços de email — usando uma cor mais viva para facilitar a identificação.

Para seguir uma dessas ligações, basta tocar nela, abrindo um menu contextual.

Ao selecionar a opção «Whois» nesse menu, pode consultar instantaneamente os dados Whois para a ligação correspondente, tornando a exploração da informação do domínio intuitiva e eficiente.

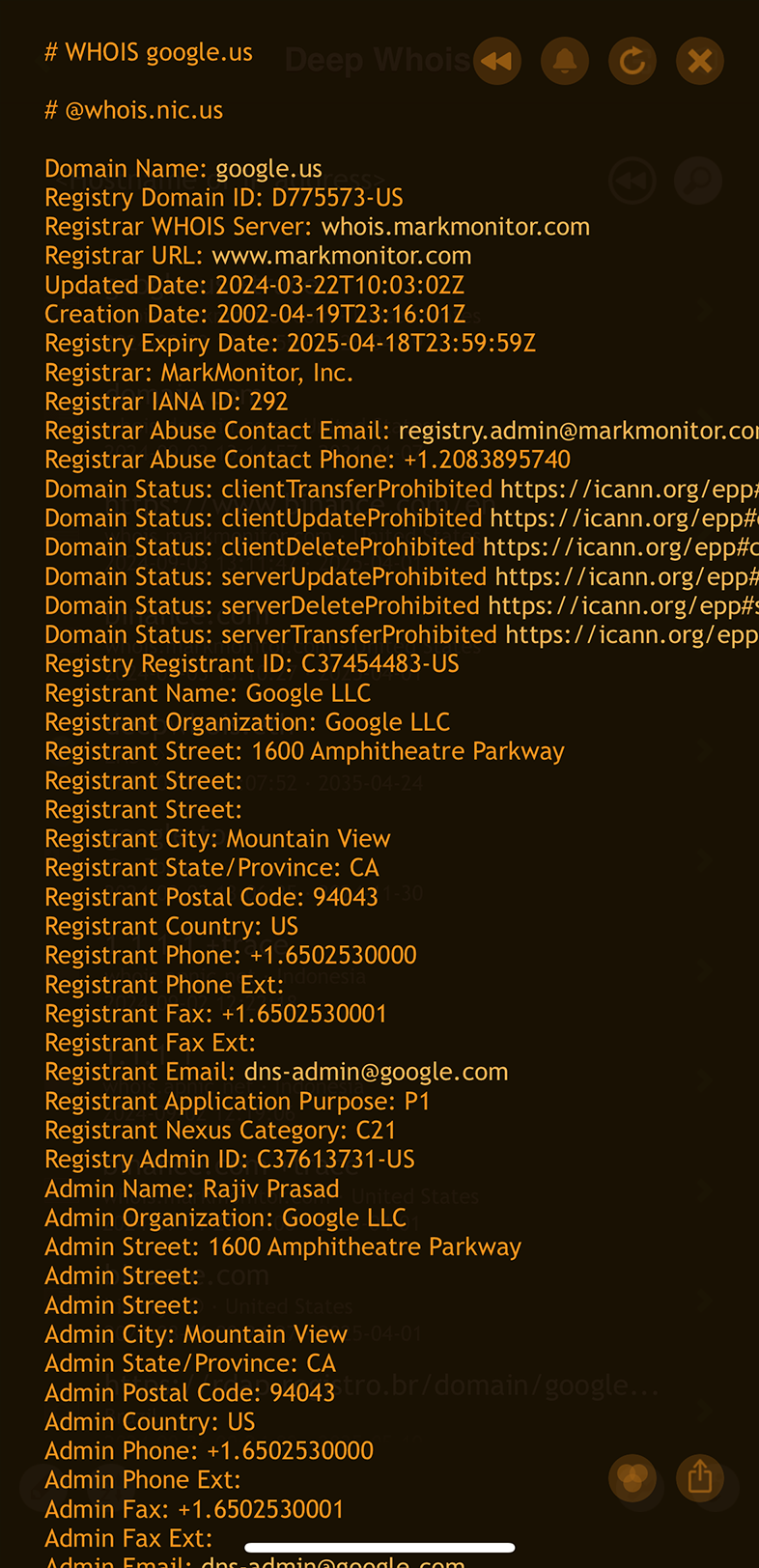

Passo n.º 2: Verificar a titularidade do domínio e os contactos

Verificar quem é o titular de um domínio é crucial, sobretudo se estiver a considerar comprá-lo, envolver-se num litígio jurídico ou assegurar que o domínio está registado na entidade correta.

As pesquisas Whois fornecem esta informação, exceto quando o titular opta por proteção de privacidade, caso em que os dados são mascarados.

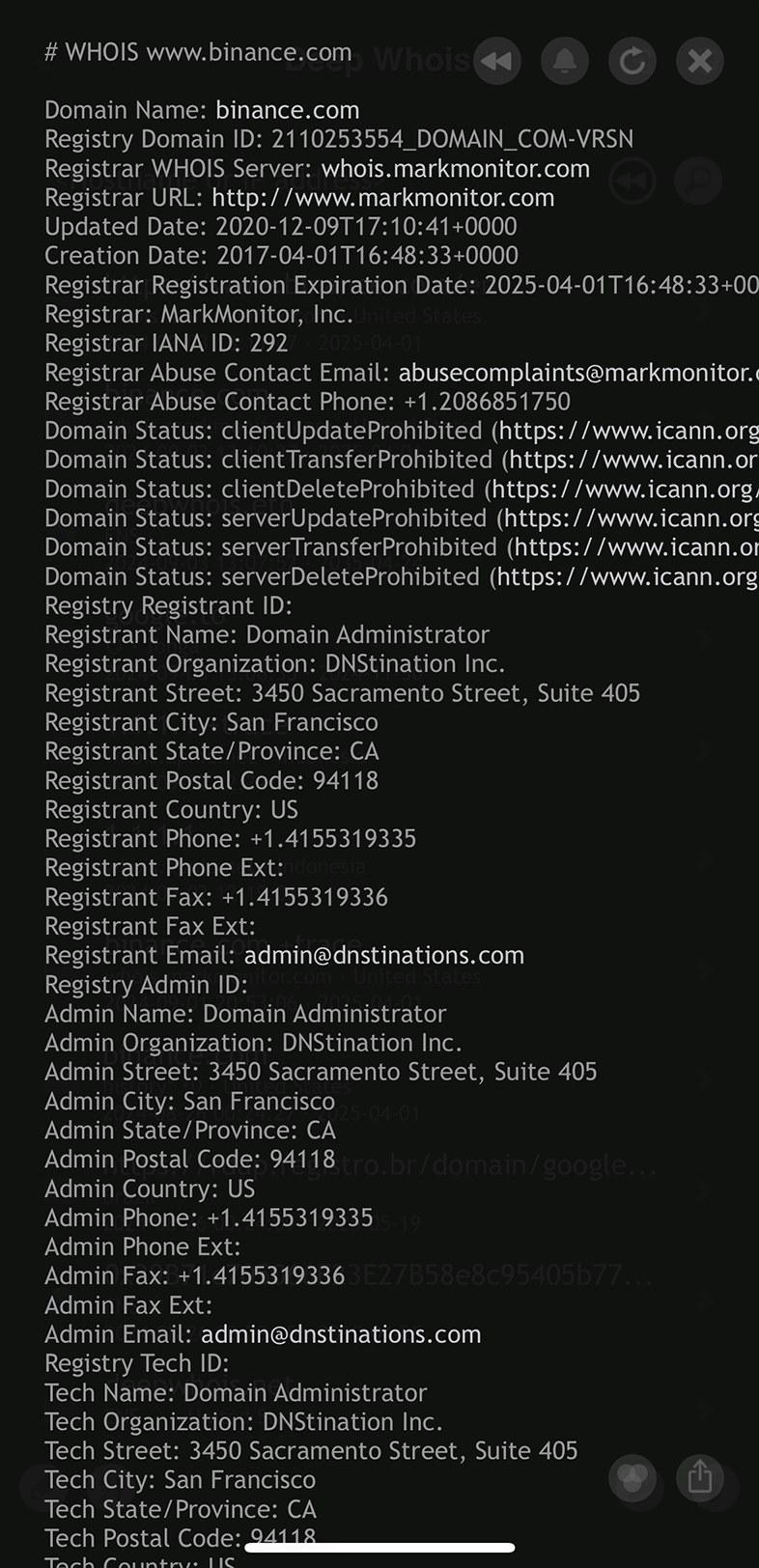

Utilizar o Deep Whois no iOS:

Os dados de titularidade são incluídos nos resultados Whois, salvo se a proteção de privacidade estiver ativada.

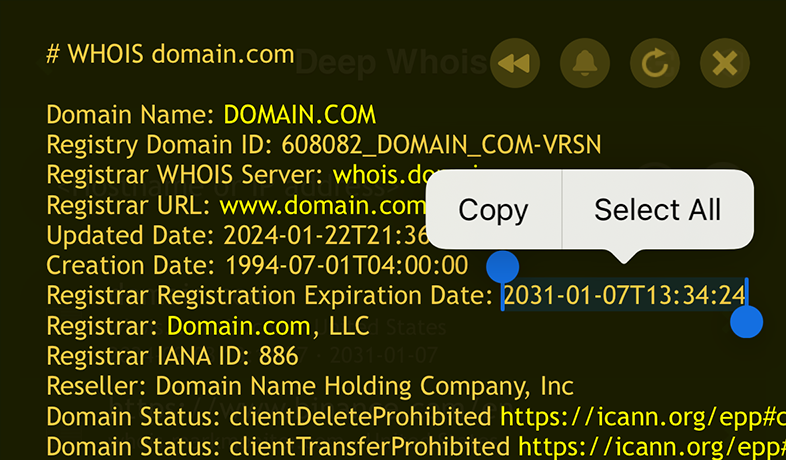

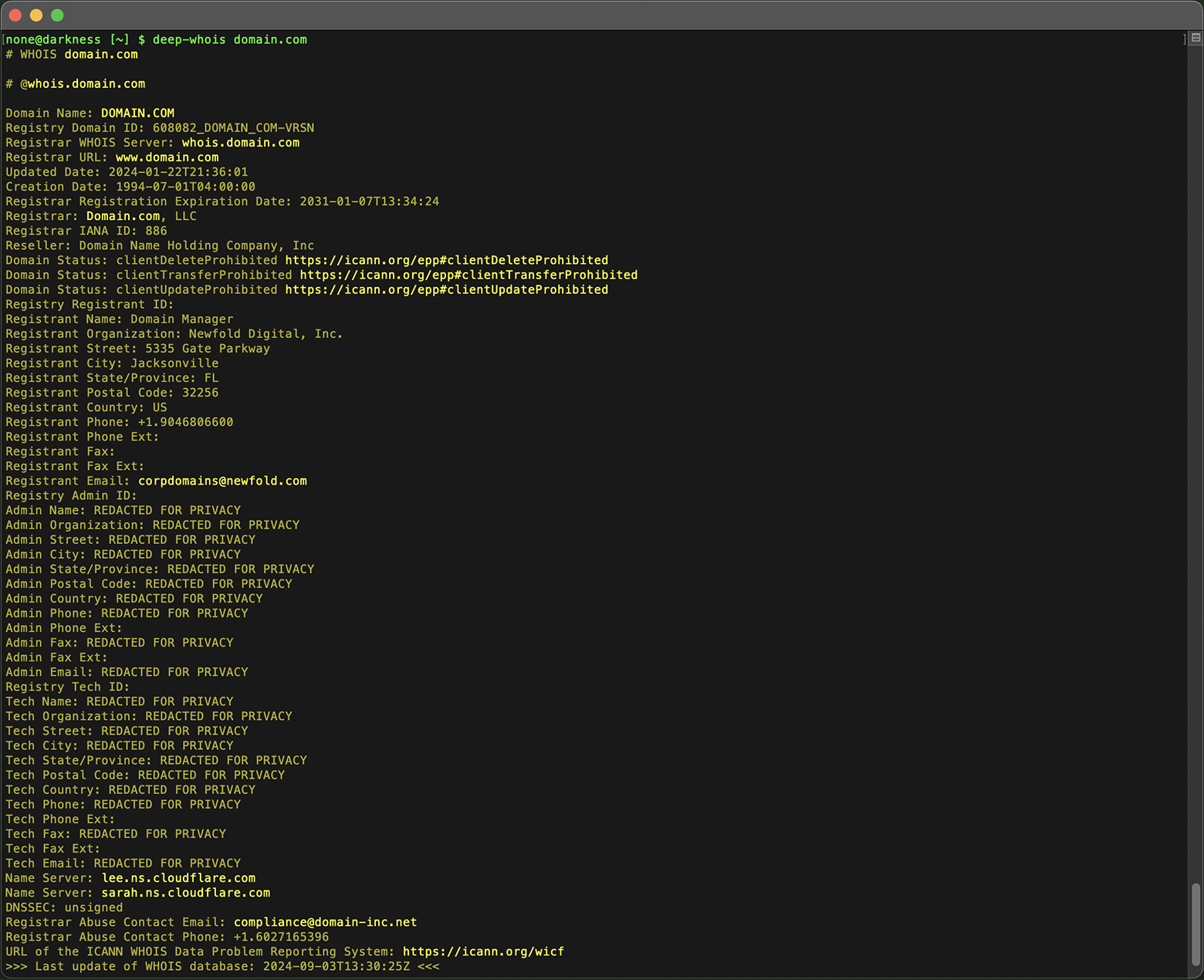

Utilizar o Deep Whois no Terminal:

Use o mesmo comando Whois básico para ver os detalhes de titularidade:

deep-whois domain.com

Se a proteção de privacidade estiver ativa, poderá ter de contactar diretamente o registrador ou usar métodos adicionais para identificar o titular real.

Dicas extra:

#1: Revelar dados Whois ocultos com opções de trace

Mesmo quando os dados do domínio e do titular estão protegidos por privacidade, é por vezes possível obter mais informação consultando outros servidores Whois na cadeia de pesquisa.

No iOS, pode adicionar a opção «+trace» ao pedido para revelar informação Whois intermédia, na qual por vezes surgem dados adicionais que, de outro modo, ficariam ocultos.

Na versão de Terminal, a funcionalidade de trace está ativada por predefinição, permitindo obter automaticamente dados Whois intermédios.

Se preferir não ver essa informação adicional, pode usar a opção «--no-trace» para a ocultar.

Esta abordagem é especialmente útil em certas zonas de domínios, como .US, onde os dados do titular têm de ser disponibilizados por exigência regulatória e não podem ser totalmente ocultados.

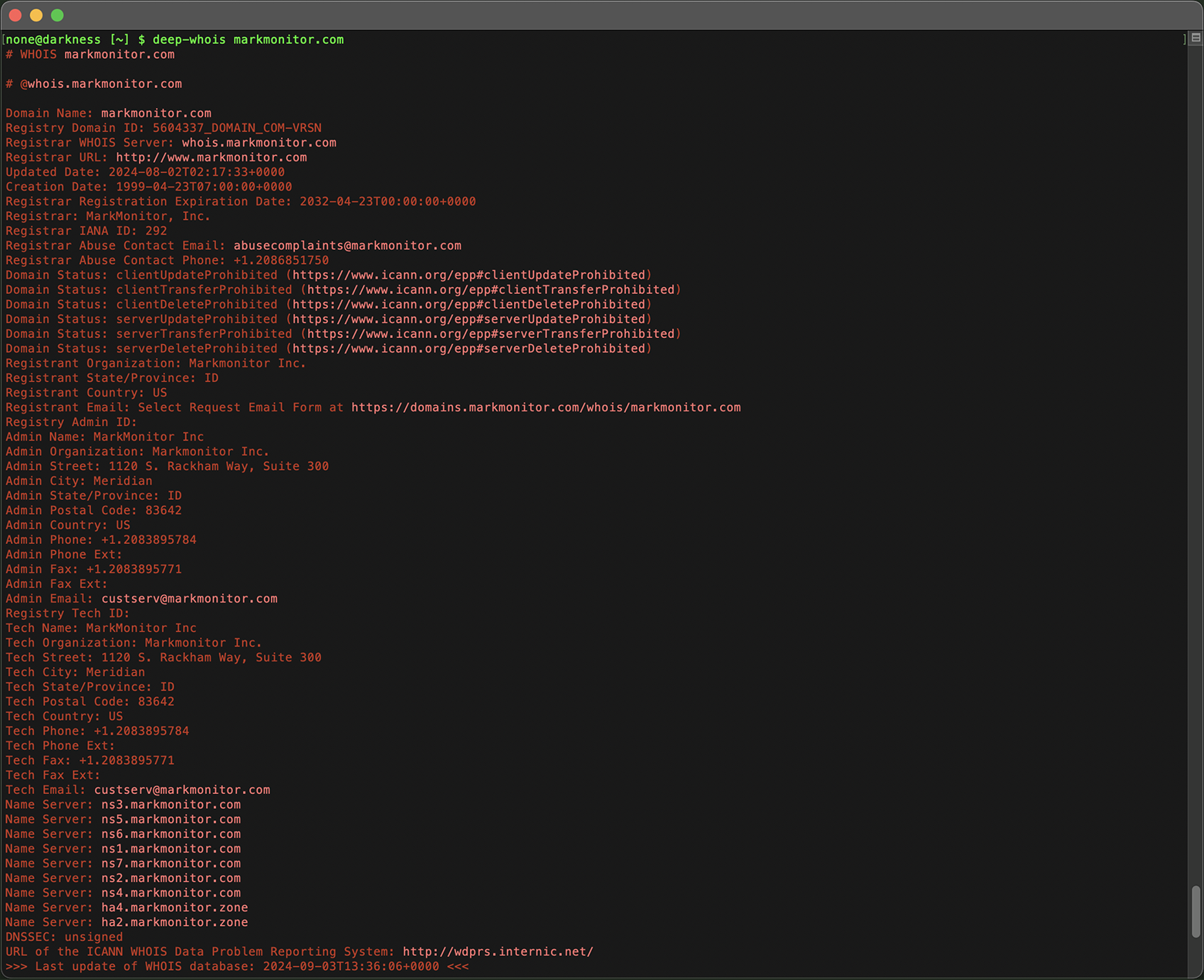

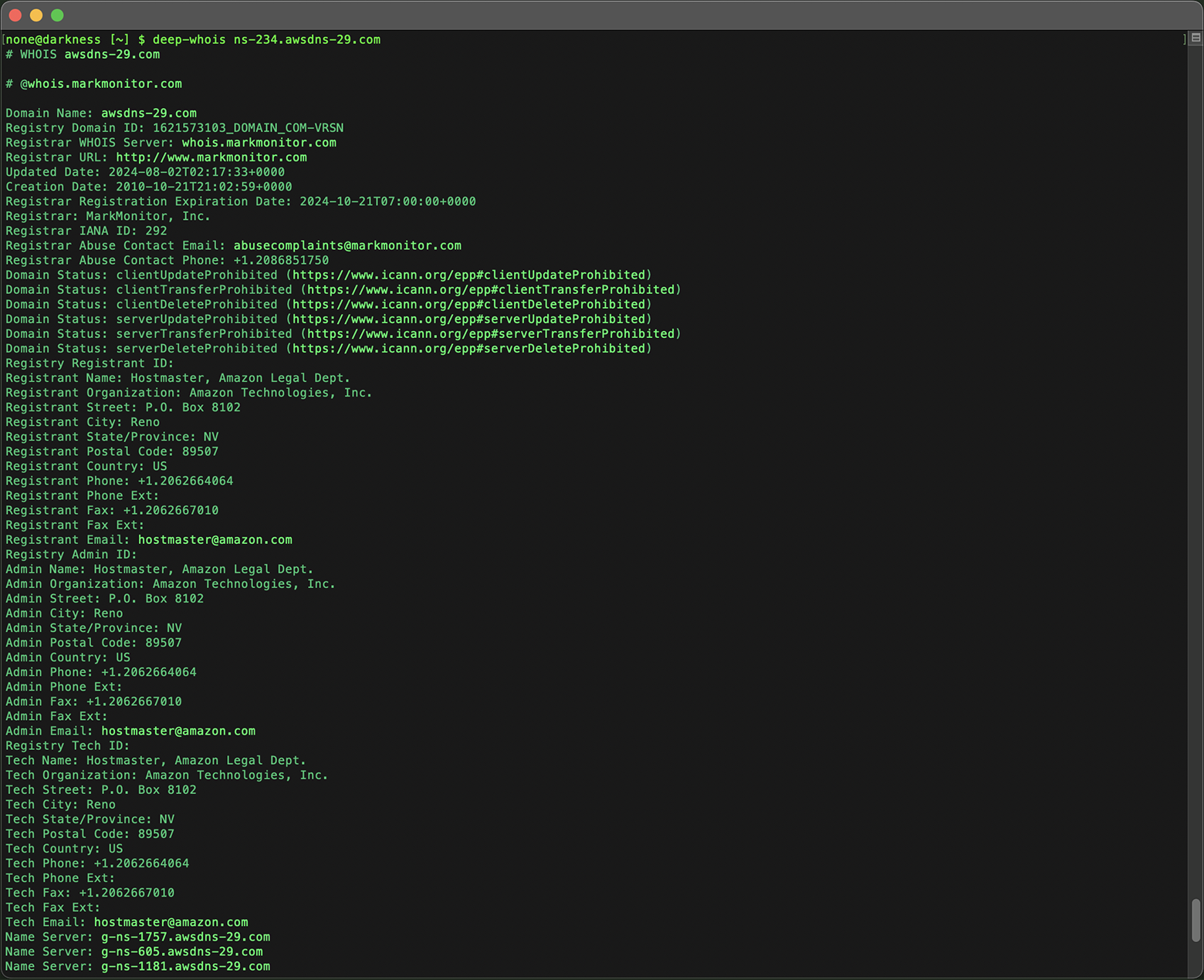

Passo n.º 3: Analisar o registrador, os servidores de nomes e o DNS

A partir de uma simples pesquisa Whois, pode obter informação importante sobre o domínio do registrador e os servidores de nomes associados ao domínio.

Comece por analisar os dados do registrador obtidos na resposta Whois.

Por exemplo, se o registrador for markmonitor.com, fazer uma pesquisa Whois para o domínio do registrador fornece-lhe contactos detalhados sobre esse registrador.

Utilizar o Deep Whois no iOS:

Basta tocar em qualquer ligação relacionada com o registrador (servidor Whois, website ou email) e selecionar a opção «Whois».

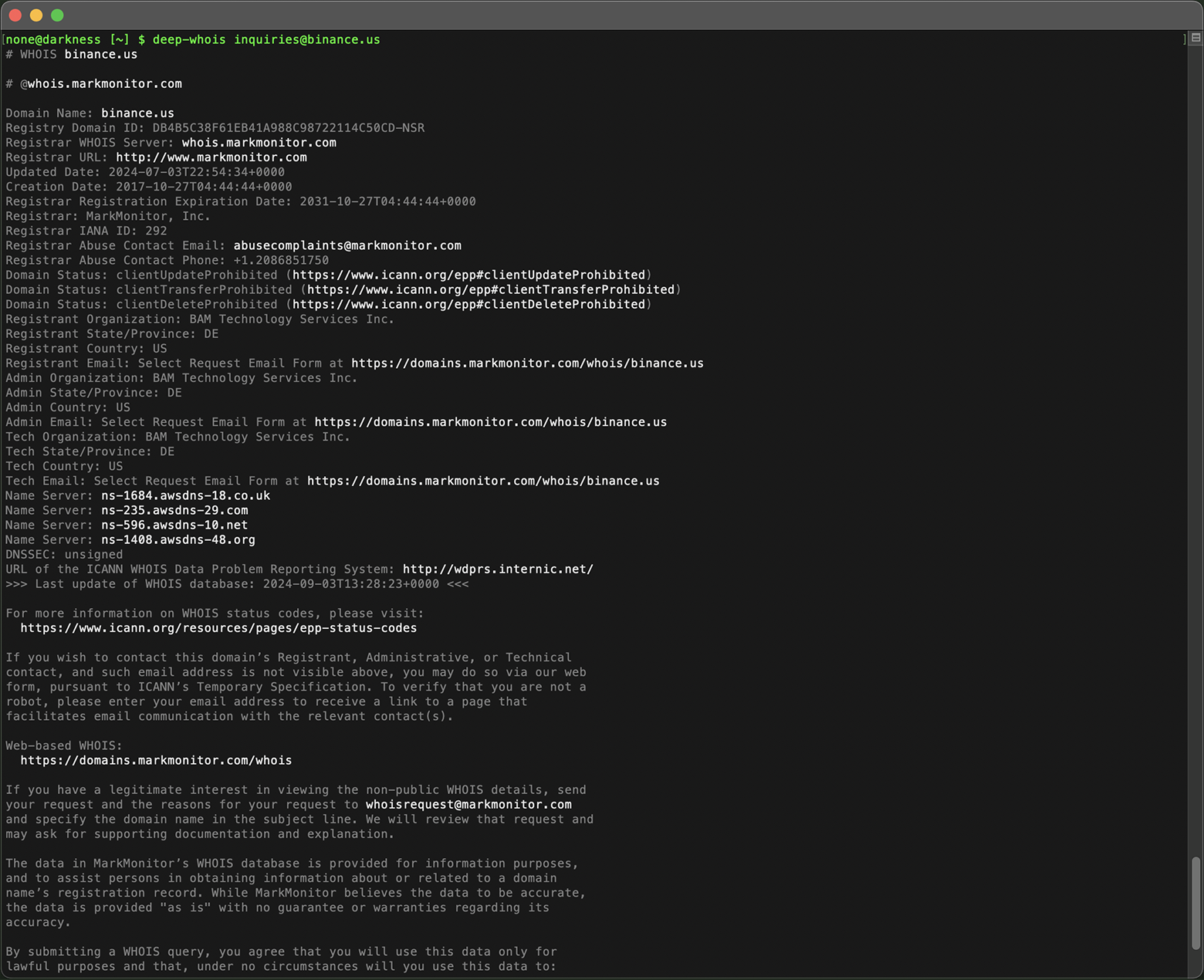

Utilizar o Deep Whois no Terminal:

Copie o domínio, link ou email do registrador e passe-o como argumento para a ferramenta de linha de comandos.

deep-whois markmonitor.com

Isto pode incluir contactos administrativos, técnicos e de abuso (abuse), úteis se surgirem problemas relacionados com o domínio.

De forma semelhante, uma pesquisa Whois para um servidor de nomes (por exemplo, ns-234.awsdns-29.com) pode fornecer informação valiosa sobre o fornecedor de alojamento, incluindo o seu nome e contactos.

deep-whois ns-234.awsdns-29.com

Os servidores de nomes são críticos para o funcionamento do domínio, pois encaminham o tráfego para os servidores de alojamento corretos, pelo que compreender estes dados ajuda a perceber a infraestrutura do domínio.

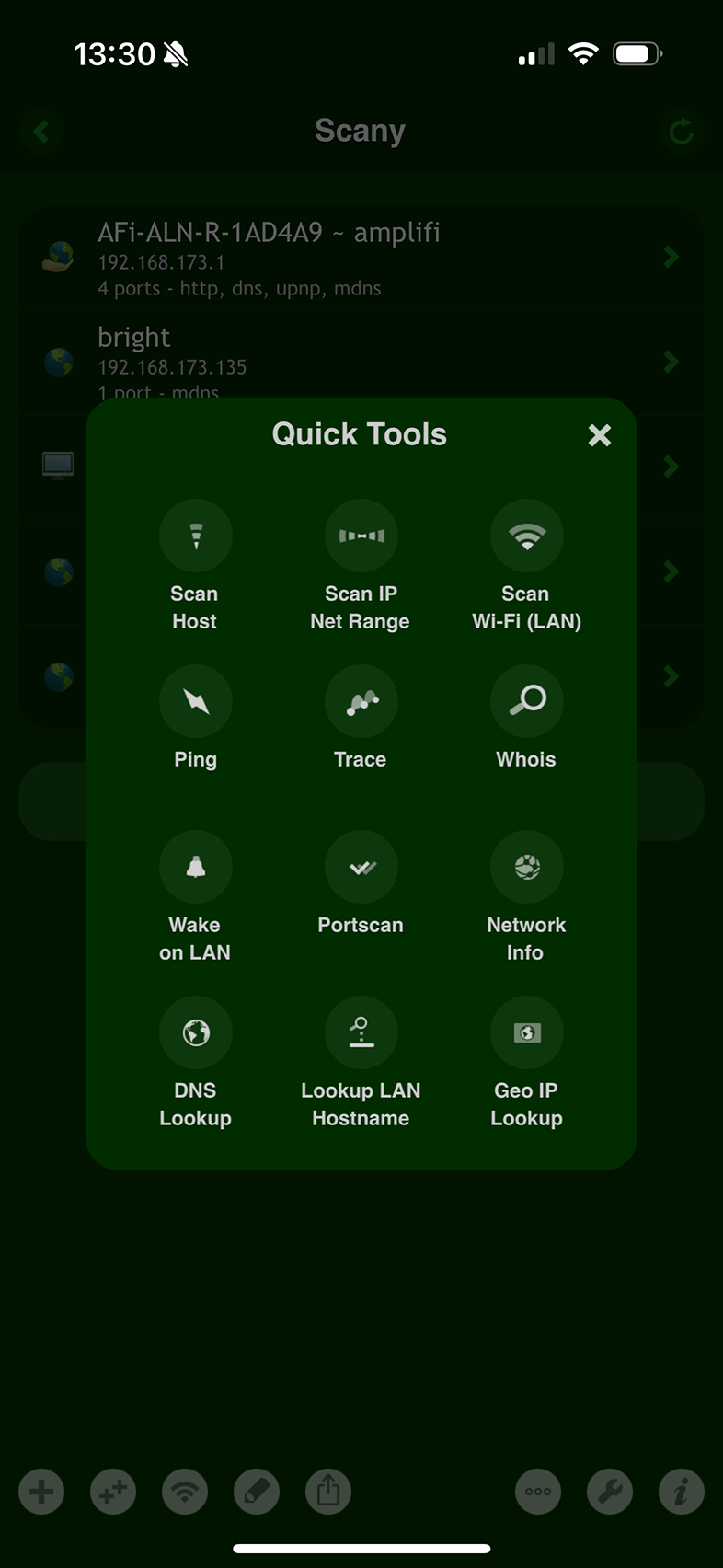

Passo n.º 4: Investigar o fornecedor de alojamento

Localizar a posição física de servidores web e de correio

Para determinar a localização física dos servidores de um website, pode seguir um processo simples usando ferramentas disponíveis no iOS ou no Terminal.

Comece por resolver o domínio para o respetivo endereço IP.

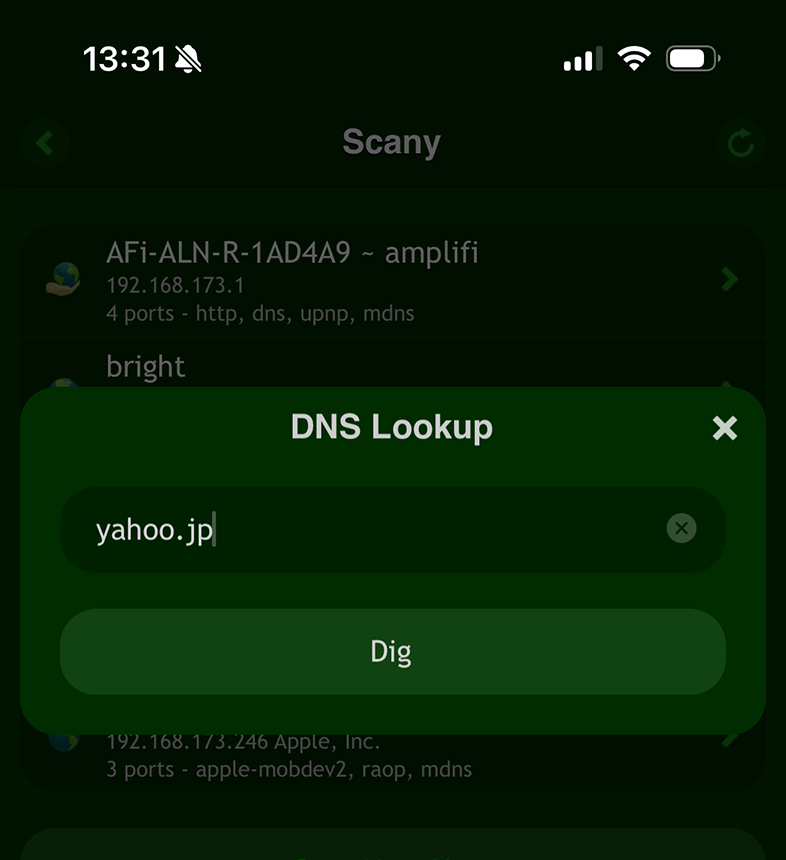

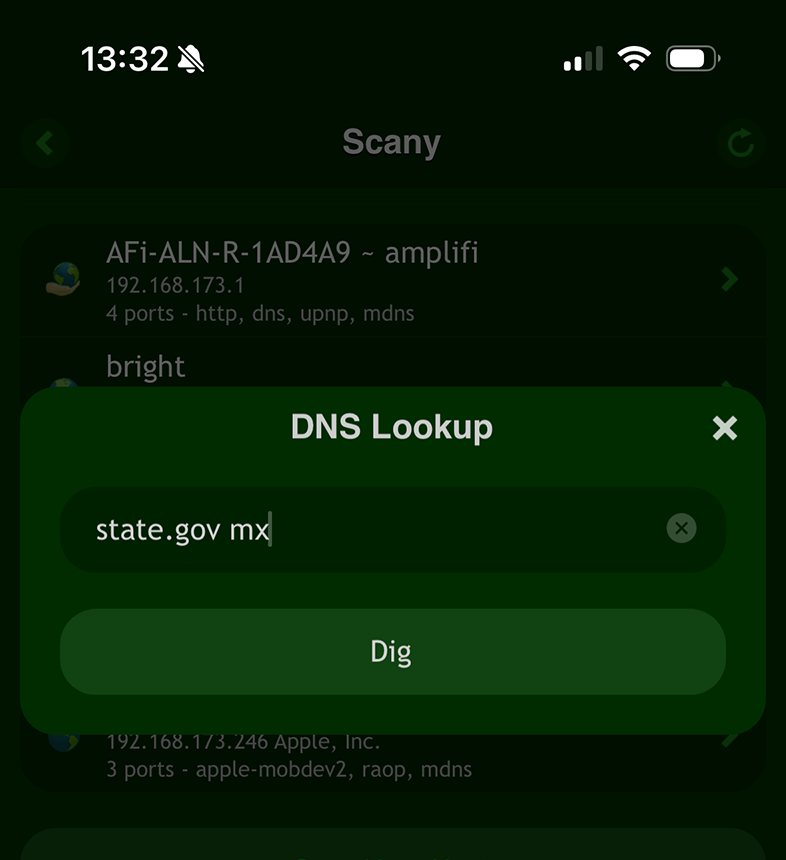

no iOS:

Use a ferramenta «DNS Lookup» na aplicação «Scany».

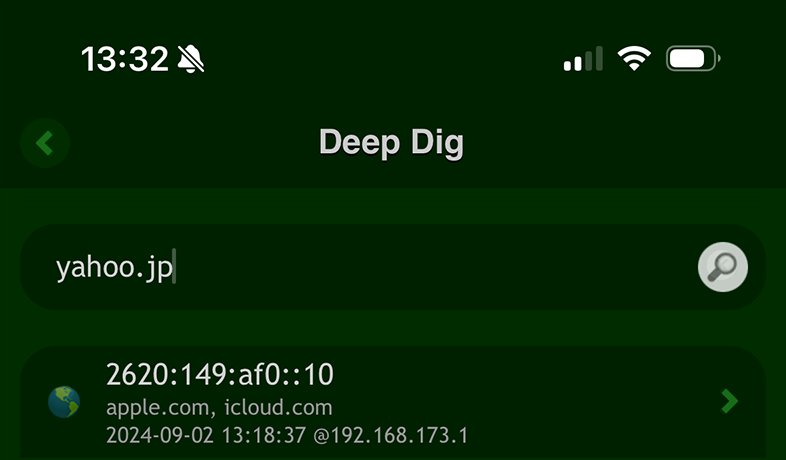

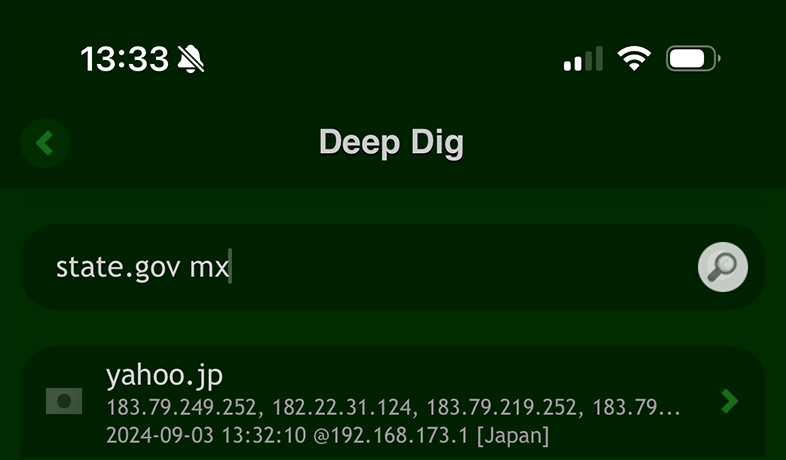

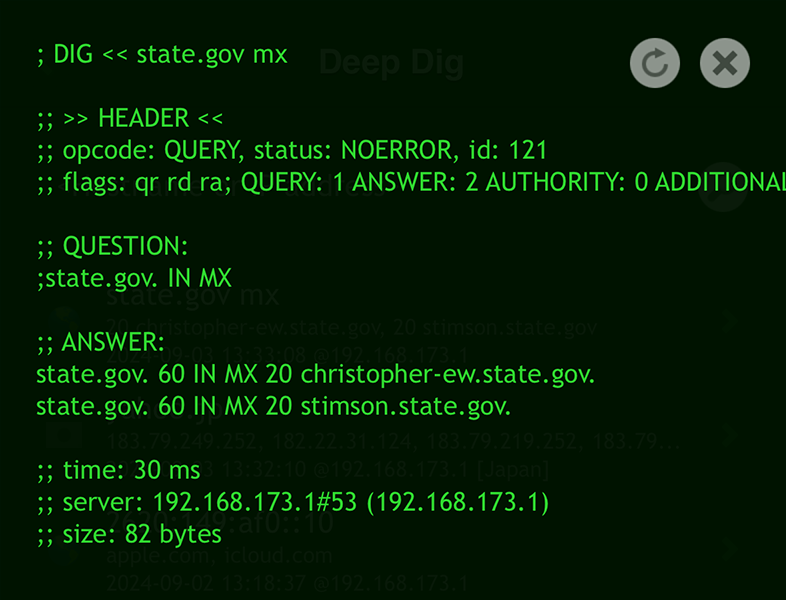

Ou simplesmente use a aplicação «Deep Dig».

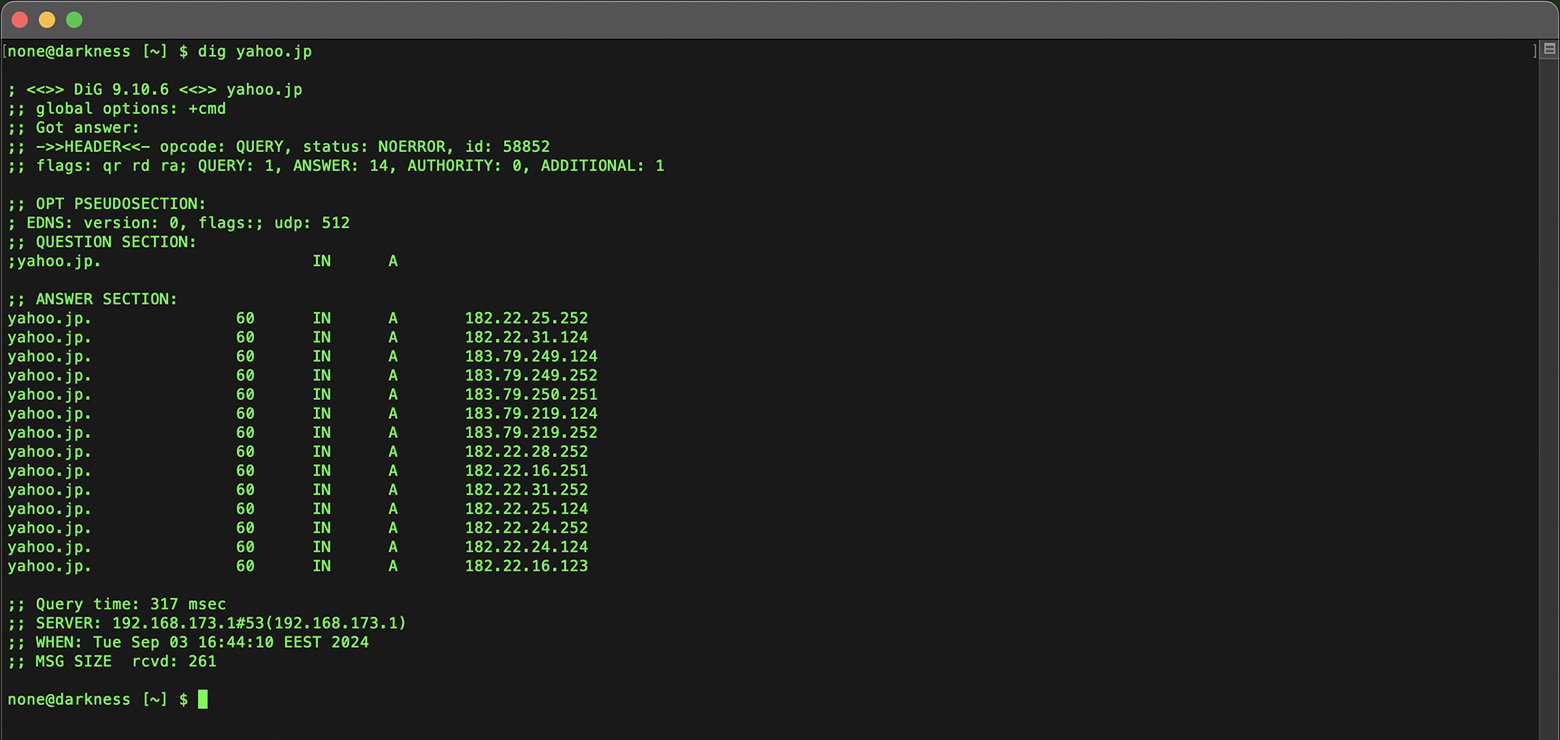

no Terminal:

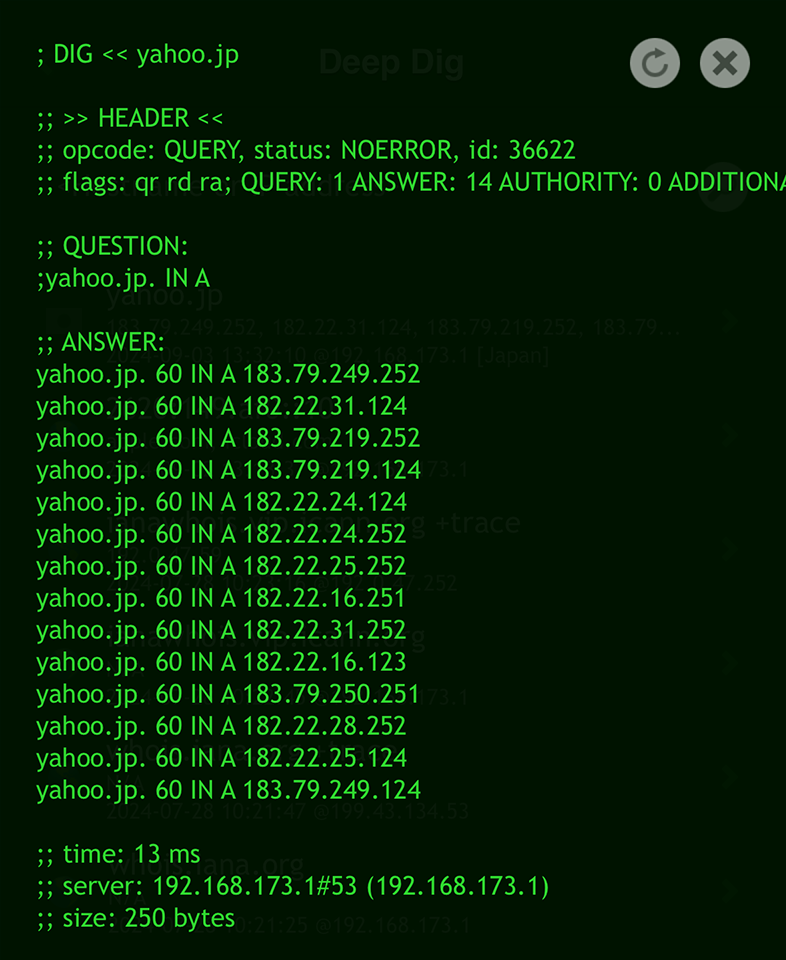

Use o comando «dig», indicando o domínio como pedido:

dig yahoo.jp

Do mesmo modo, pode procurar servidores de correio adicionando «mx» ao pedido nas aplicações Scany ou Deep Dig no iOS, ou no comando «dig» no Terminal.

Desta forma obtém os endereços IP para os quais o domínio aponta — um passo essencial para determinar a localização dos servidores.

Com o endereço IP, pode conduzir uma investigação completa efetuando uma pesquisa Whois para o próprio IP.

Uma pesquisa Whois de IP fornece informação detalhada sobre o fornecedor de alojamento web ou de correio, incluindo a geolocalização dos servidores, a organização proprietária e contactos relevantes.

Este método permite rastrear a infraestrutura física por detrás de um domínio, website ou serviço de email, dando-lhe visibilidade sobre onde os servidores se encontram efetivamente.

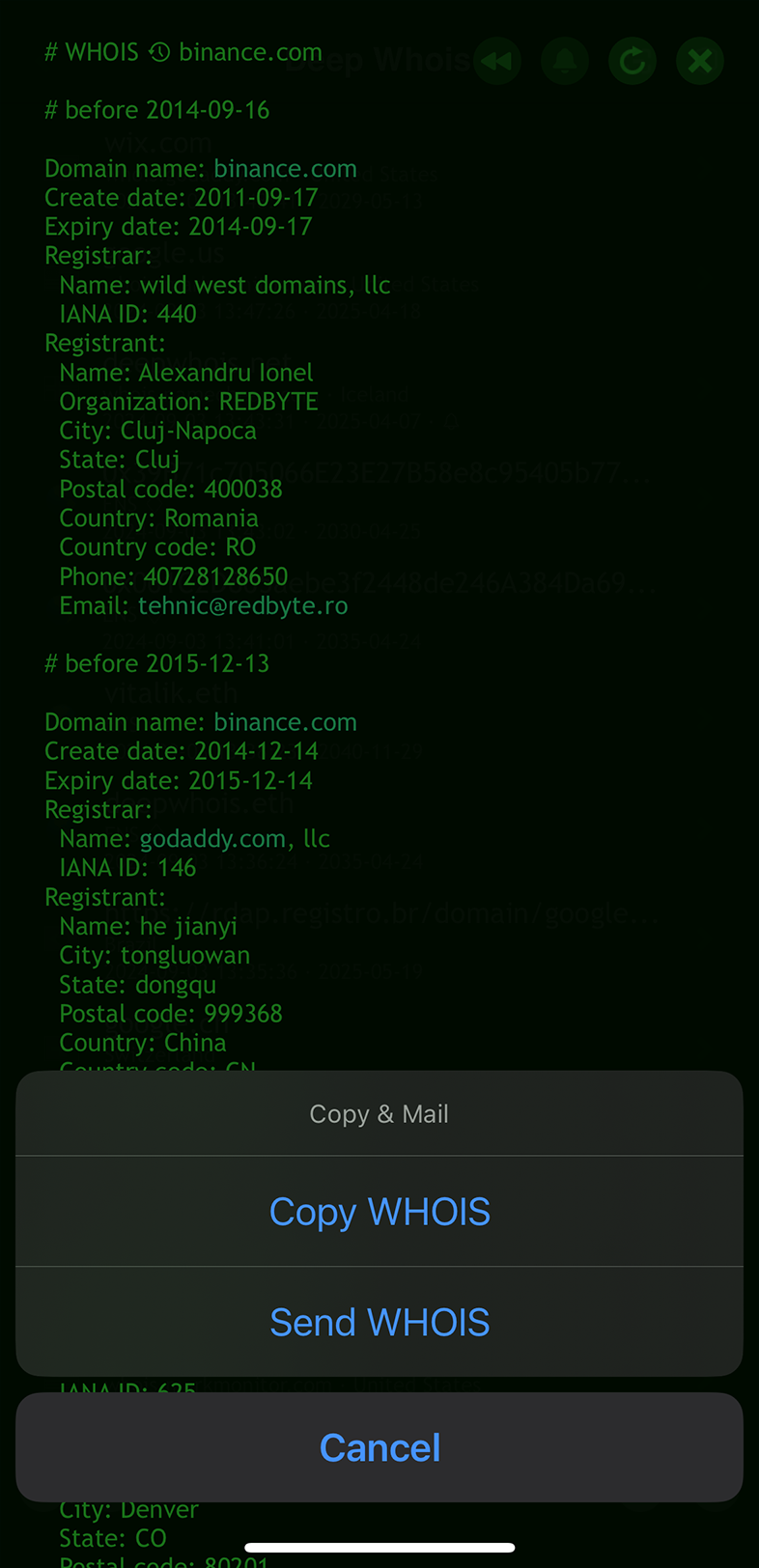

Passo n.º 5: Analisar os dados históricos de Whois

Os domínios mudam frequentemente de mãos ao longo do tempo, e compreender o contexto histórico de um domínio pode ser tão importante como conhecer o seu estado atual.

Os dados históricos de Whois permitem ver anteriores titulares, alterações de servidores de nomes e outros eventos relevantes que podem afetar a reputação ou o valor do domínio.

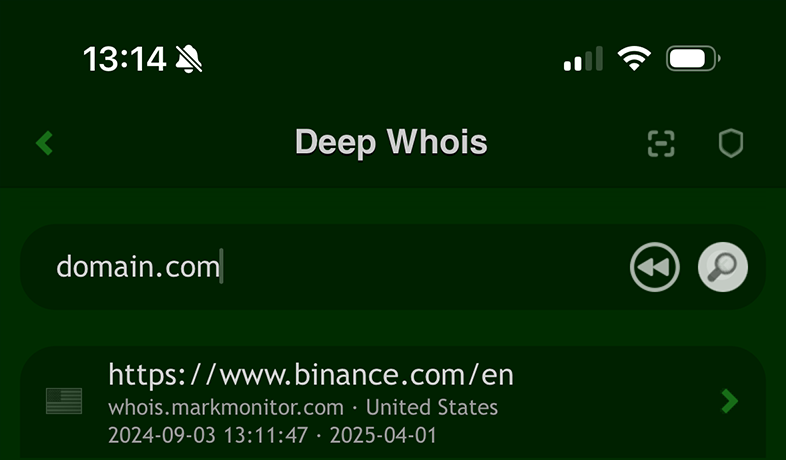

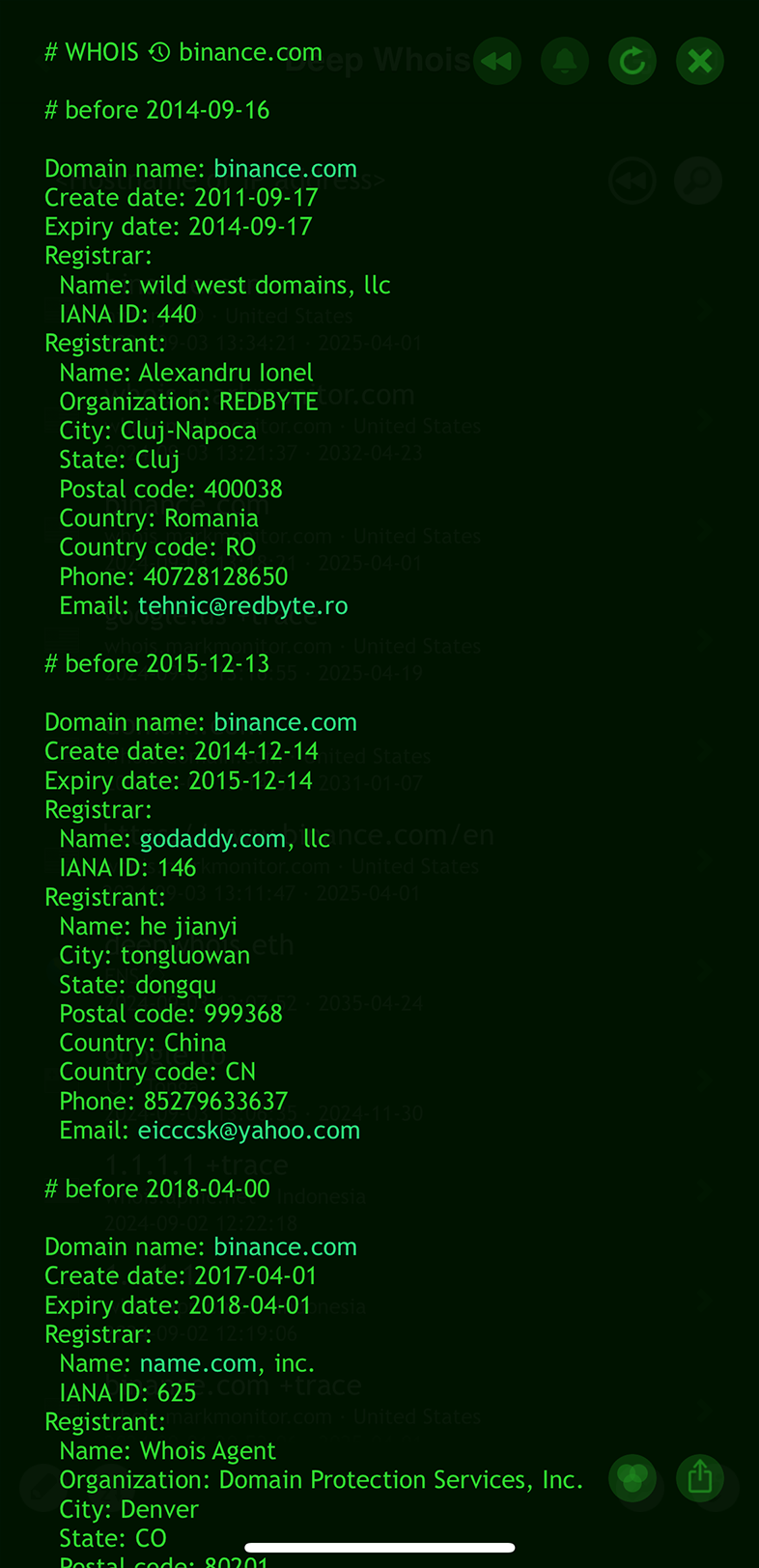

Utilizar o Deep Whois no iOS:

Toque no botão «Rewind» para aceder a registos históricos de Whois para o domínio.

Em alternativa, use o botão «Rewind» no ecrã principal da aplicação.

A partir dos dados históricos de Whois para binance.com no iOS, podemos ver que o domínio pertencia inicialmente a outra entidade, antes de passar para os atuais proprietários da Binance.

Esta informação revela a história de titularidade do domínio antes de ser adquirido pela Binance, o que é importante para compreender o seu passado e evolução.

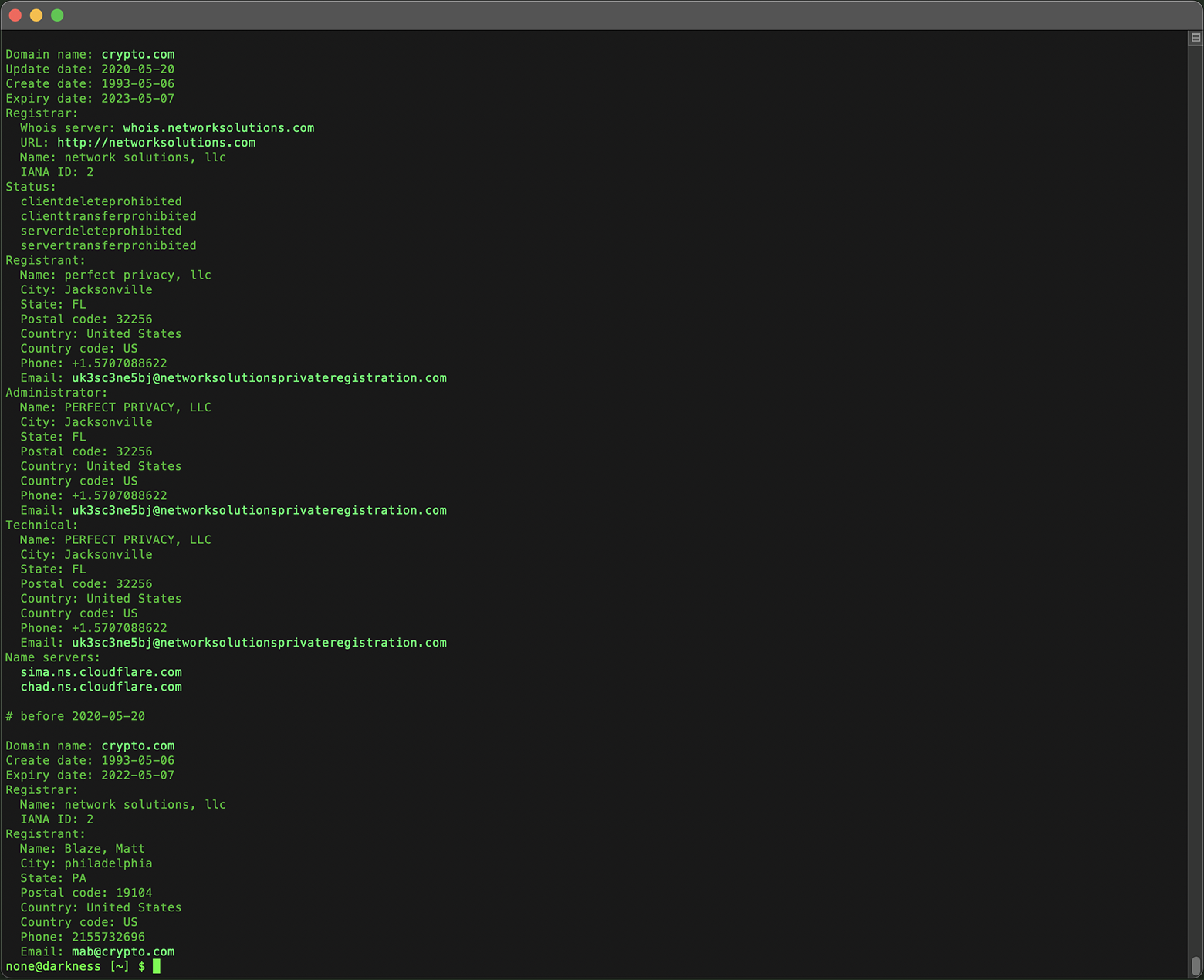

Utilizar o Deep Whois no Terminal:

Use o argumento «@history» ou «@h» para ver dados históricos:

deep-whois @history crypto.com

A partir dos dados históricos de Whois para crypto.com no Terminal, vemos que o domínio era originalmente detido por outra pessoa e foi posteriormente vendido aos atuais proprietários por milhões de dólares.

Isto fornece uma visão valiosa da história do domínio e de mudanças significativas na sua titularidade.

Os dados históricos de Whois são especialmente úteis na avaliação de domínios para aquisição ou ao investigar potenciais problemas de segurança.

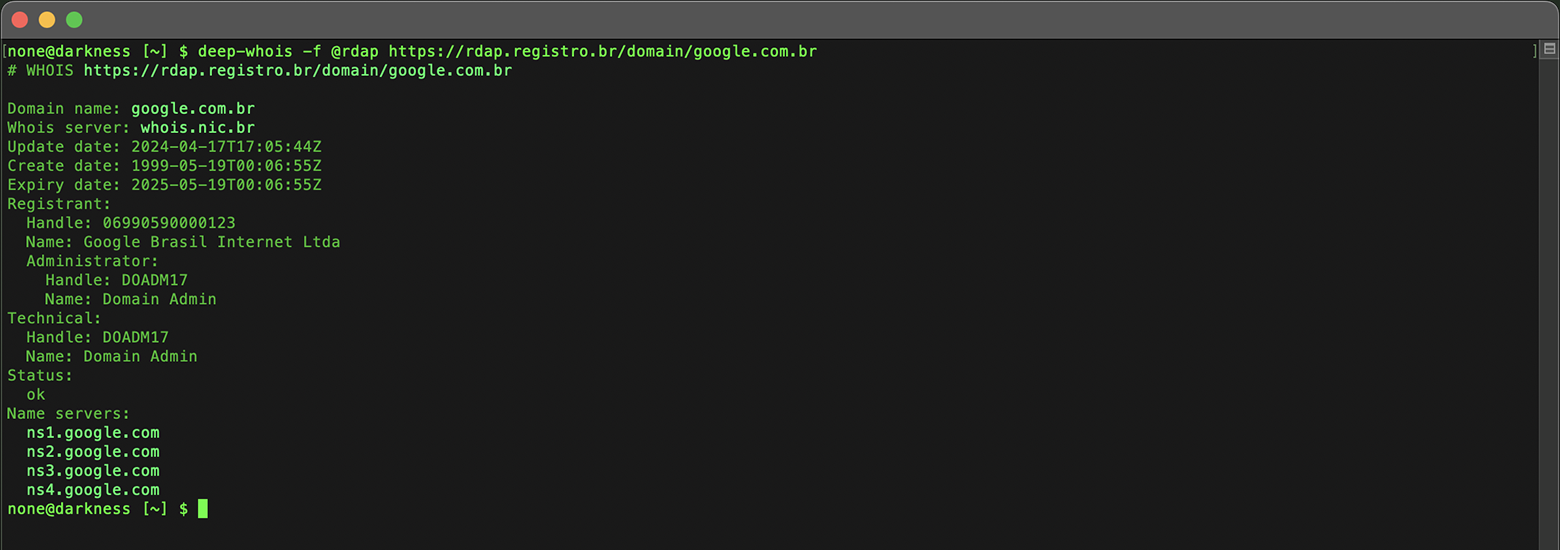

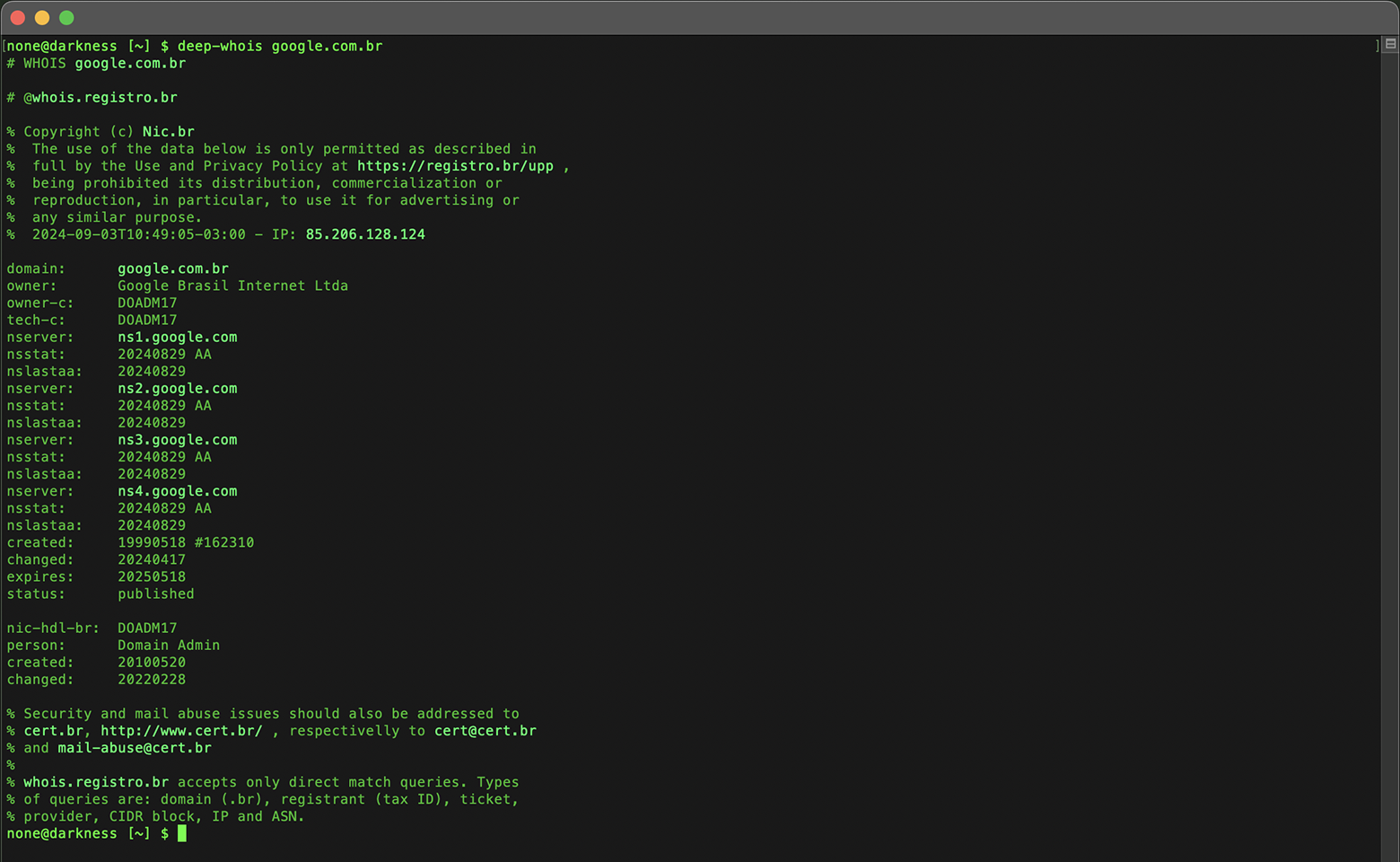

Passo n.º 6: Obter dados RDAP para informação aprofundada

O Registration Data Access Protocol (RDAP) é um protocolo mais moderno e estruturado, concebido para substituir o sistema Whois tradicional.

O RDAP é particularmente útil para domínios em novos TLD ou para aqueles que migraram do Whois, fornecendo informação adicional, como códigos de estado, níveis de acesso seguro e melhor suporte para nomes de domínio internacionalizados (IDN).

Limitações dos clientes Whois padrão

À medida que a adoção do RDAP cresce, mais zonas de domínios abandonam o protocolo Whois tradicional, tornando-se inacessíveis a clientes antigos que não suportam RDAP.

Esta limitação significa que clientes Whois simples deixam de conseguir obter dados para estes domínios, reduzindo a sua utilidade.

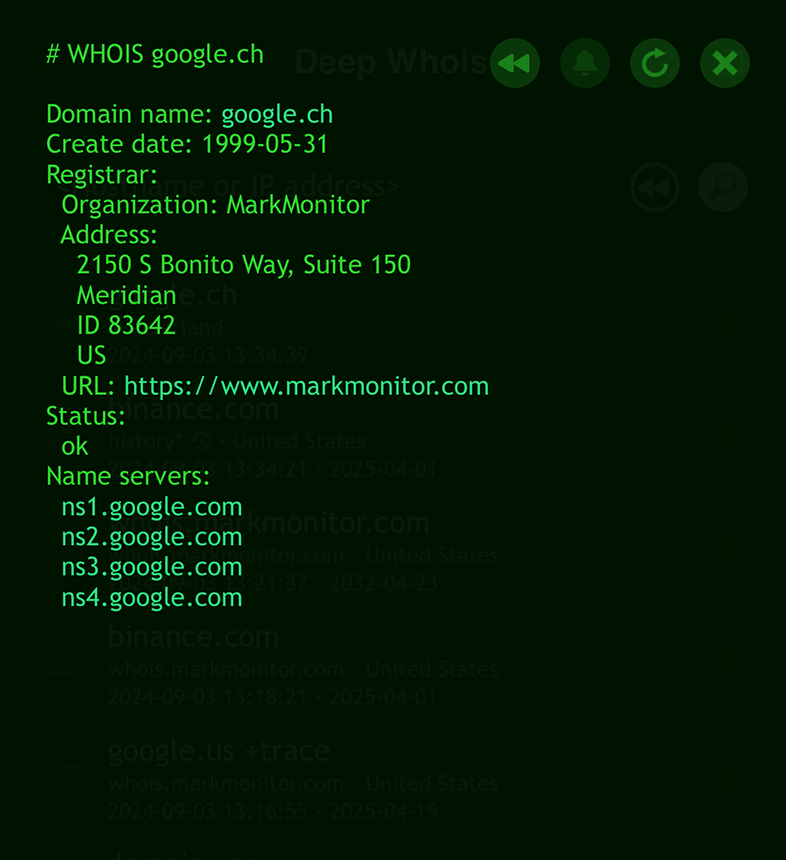

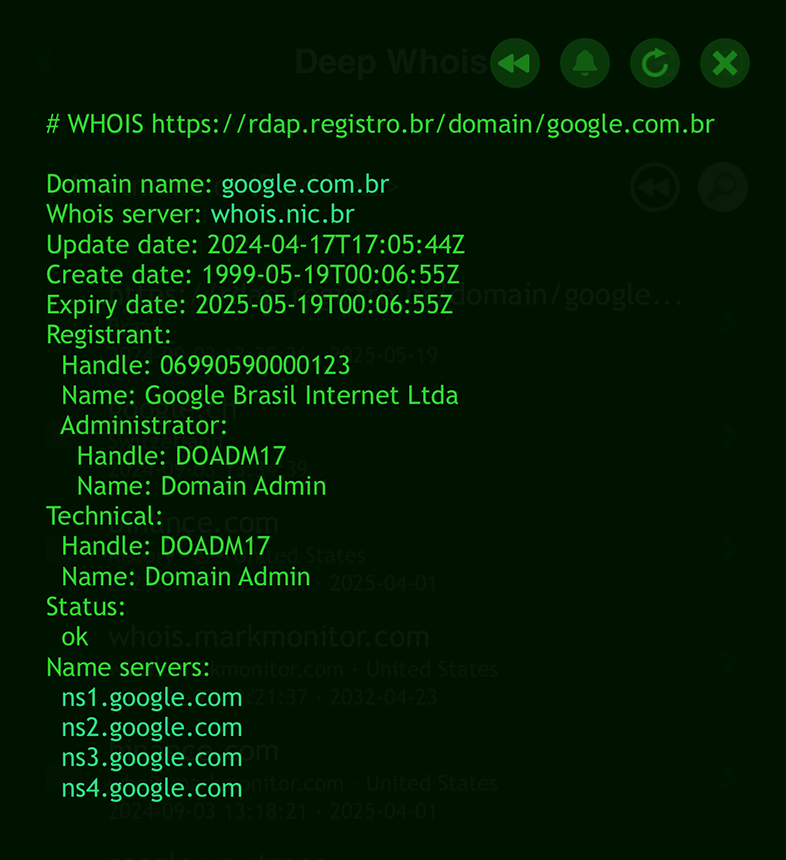

Consultas RDAP transparentes no Deep Whois

Tanto na aplicação Deep Whois para iOS como na ferramenta de linha de comandos no Terminal, as consultas de dados Whois via RDAP para domínios que migraram para RDAP, como .CH, funcionam de forma automática e transparente.

Não é necessário especificar opções ou comandos especiais.

Basta introduzir o nome de domínio como faria numa pesquisa Whois normal.

deep-whois google.ch

O Deep Whois deteta quando um domínio requer RDAP e efetua automaticamente a consulta usando o protocolo adequado.

Assim, recebe sempre os dados de registo corretos e mais recentes, independentemente de o domínio usar Whois tradicional ou RDAP.

Consultas RDAP explícitas

Além do tratamento automático, o Deep Whois permite também efetuar consultas RDAP explícitas para domínios que o suportem.

Isto é útil quando pretende garantir que obtém dados diretamente de um servidor RDAP ou quando realiza investigações mais avançadas.

No Deep Whois, pode indicar a opção «@rdap» juntamente com «-f» para forçar uma pesquisa RDAP, garantindo dados estruturados e detalhados diretamente da fonte RDAP.

Para domínios .BR, o RDAP é o único método que fornece tempos de criação, alteração e expiração do domínio com precisão ao segundo.

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

O Whois tradicional, ainda suportado, mostra essa informação apenas com precisão ao dia, sem hora.

Para domínios como .MS, os dados obtidos via Whois e RDAP são, em geral, semelhantes.

Em certos casos, como microsoft.ms, o RDAP pode revelar detalhes adicionais (por exemplo, número de fax) que nem sempre aparecem na resposta Whois.

Embora, em muitos casos, os dados sejam próximos, o RDAP funciona como alternativa útil quando o servidor Whois principal está inacessível, garantindo que continua a obter informação essencial sobre o domínio.

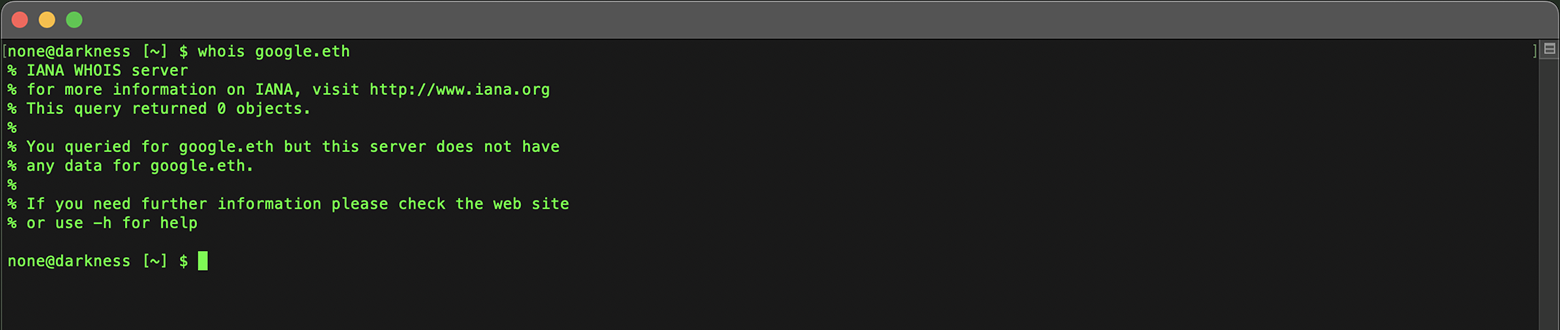

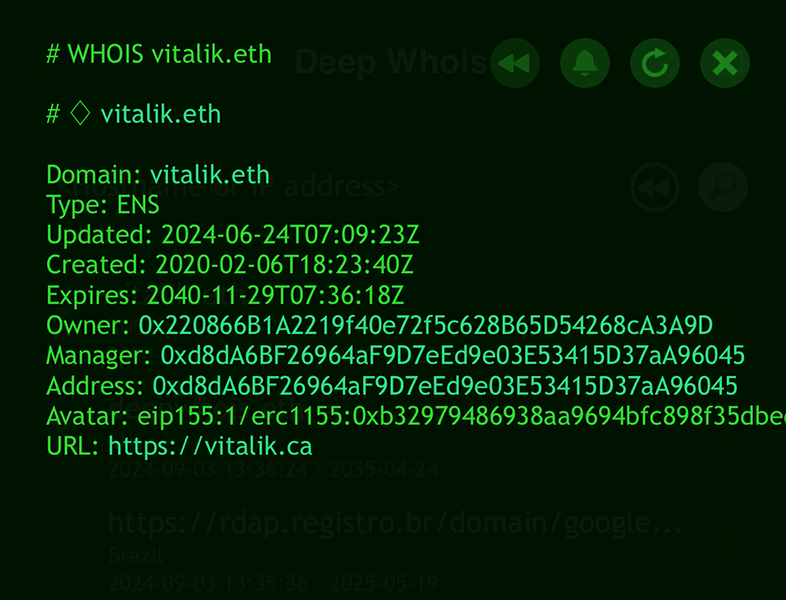

Passo n.º 7: Aceder a dados ENS para domínios Ethereum e DNS

O Ethereum Name Service (ENS) permite registar nomes de domínio legíveis por humanos na blockchain Ethereum.

O ENS foi concebido para mapear identificadores simples e fáceis de memorizar, como nomes de domínio, para endereços de carteiras Ethereum, e vice-versa.

Isto permite associar e gerir facilmente endereços Ethereum através de nomes memoráveis, tornando as transações e interações na blockchain mais acessíveis.

Se o domínio em investigação estiver associado ao ENS, obter estes dados pode revelar endereços de carteiras, smart contracts e outra informação on-chain.

Limitações dos clientes Whois padrão

É importante notar que clientes Whois simples não conseguem aceder a dados de domínios Ethereum Name Service (ENS), como os que terminam em .ETH.

Estes clientes foram concebidos para o DNS tradicional e não conseguem interagir com sistemas de nomes baseados em blockchain, como o ENS.

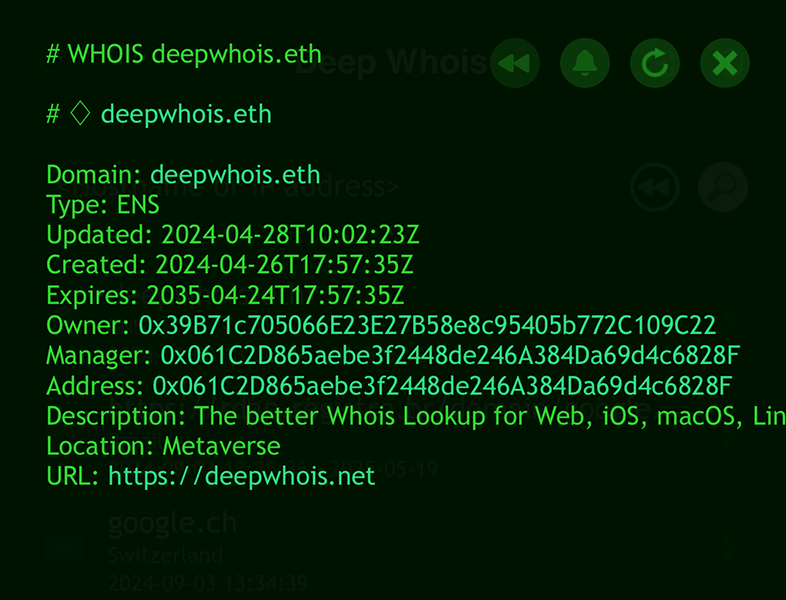

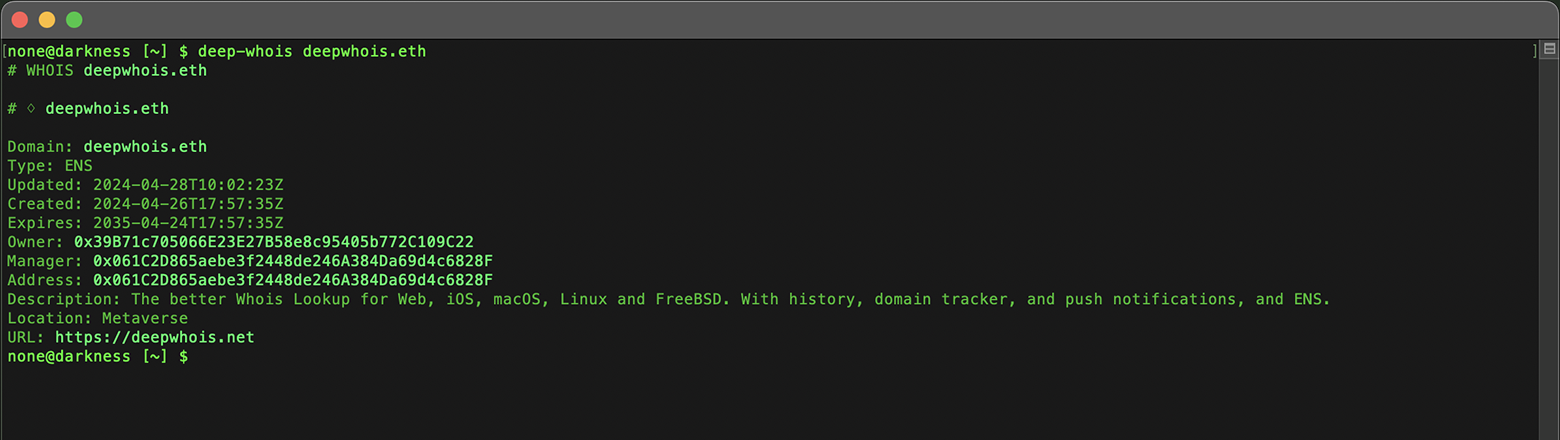

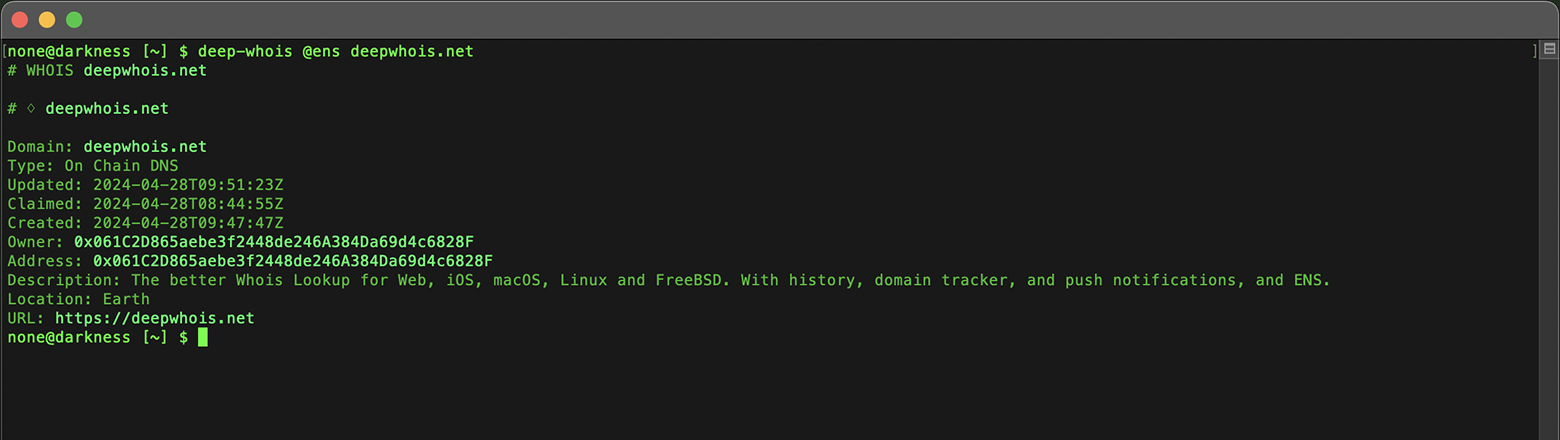

Pesquisas ENS com o Deep Whois

Pode pesquisar diretamente dados Whois para domínios .ETH a partir da rede Ethereum utilizando a aplicação Deep Whois no iOS ou a ferramenta de linha de comandos no Terminal.

O processo é transparente e não exige opções adicionais — basta introduzir o domínio como numa pesquisa Whois normal.

deep-whois deepwhois.eth

Dados ENS para domínios DNS

O ENS não se limita a domínios .ETH.

Também fornece informação para domínios DNS tradicionais, como .COM, .NET, .ME e outros.

Para aceder a dados específicos do ENS, como o endereço Ethereum associado, basta adicionar a opção «@ens» ao pedido no Deep Whois, quer no iOS quer no Terminal (macOS, Linux, FreeBSD).

Deste modo, a ferramenta consulta explicitamente o ENS para o domínio DNS em questão.

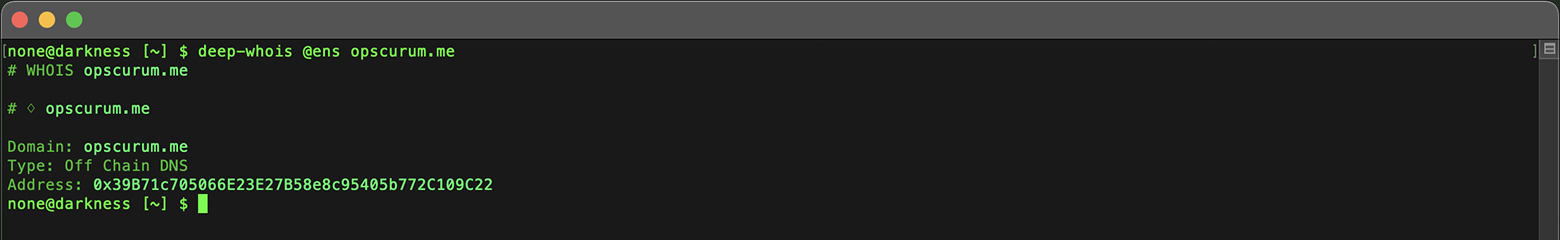

Suporte unificado para múltiplos tipos de domínios

O Deep Whois suporta vários tipos de domínios num único pedido unificado:

Domínios ENS nativos na zona de topo .ETH.

Domínios DNS on-chain, como deepwhois.net, integrados na blockchain Ethereum.

Domínios DNS off-chain, como opscurum.me, que são domínios DNS tradicionais associados ao ENS.

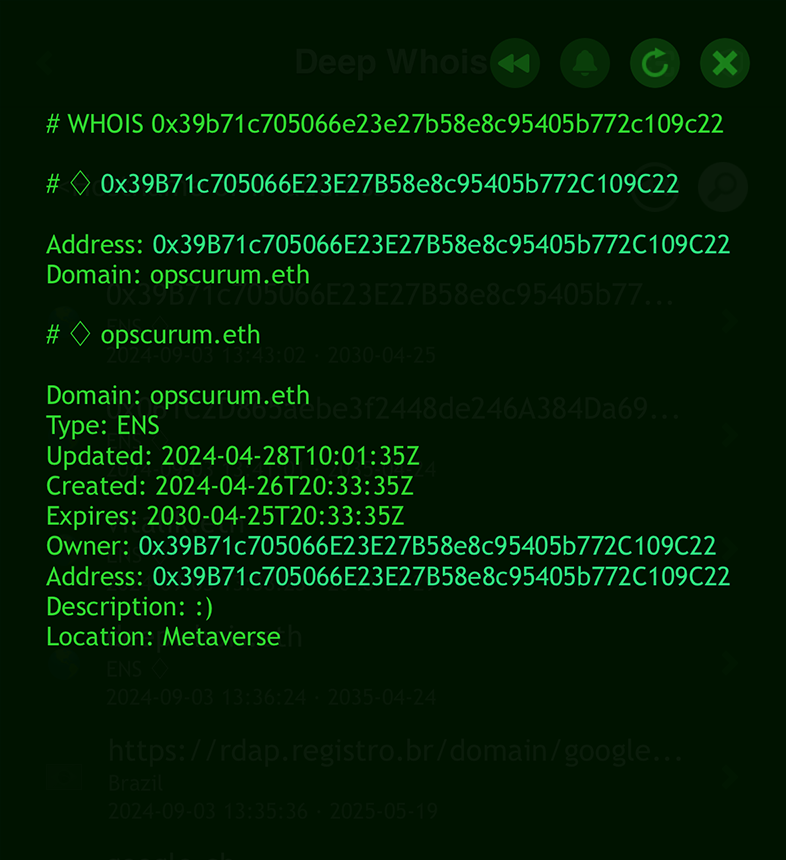

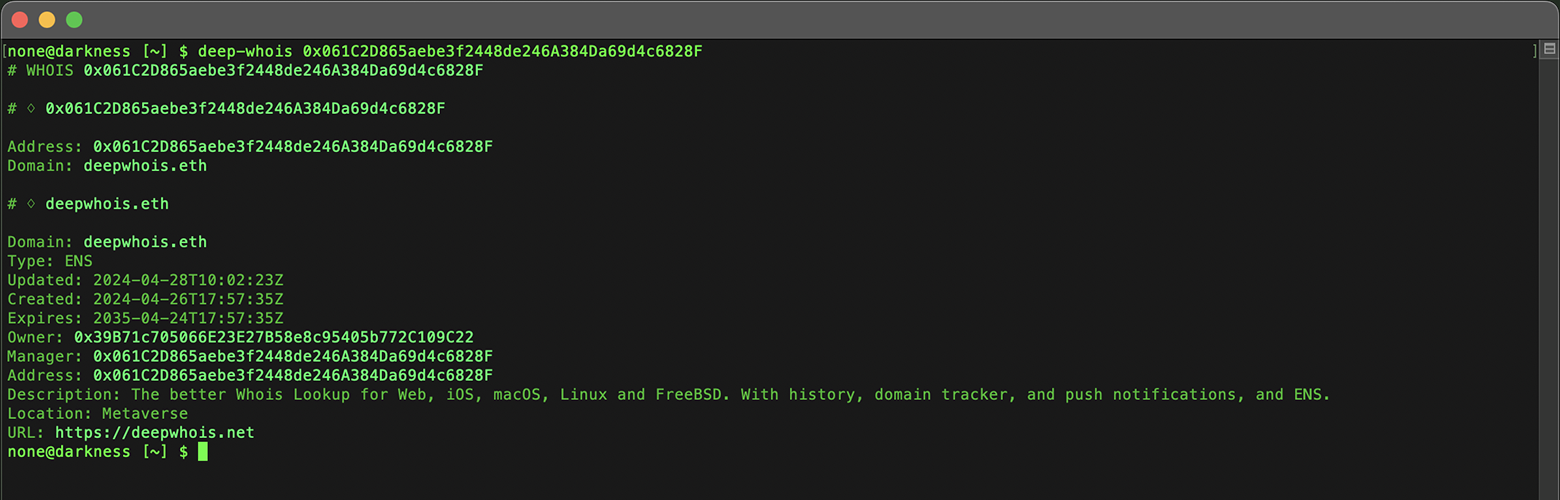

Pesquisa ENS inversa por endereço de carteira

Adicionalmente, o Deep Whois permite efetuar pesquisas ENS inversas usando um endereço de carteira Ethereum.

Para uma pesquisa ENS inversa não é necessário indicar opções extra.

Basta usar um endereço Ethereum padrão como pedido, e o Deep Whois obtém automaticamente todos os domínios ENS associados a esse endereço.

Isto torna o processo simples e intuitivo, tanto na aplicação iOS como na linha de comandos do Terminal.

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

Esta funcionalidade permite descobrir domínios ENS associados a um endereço Ethereum específico, sendo uma ferramenta poderosa para explorar e gerir ativos de domínios baseados em blockchain.

As pesquisas ENS são cruciais para compreender a titularidade e gestão de recursos em blockchain, num contexto de web descentralizada em rápido crescimento.

Passo n.º 8: Analisar idade, data de expiração e renovações do domínio

Estes dados críticos estão facilmente acessíveis num simples pedido Whois e permitem-lhe gerir o domínio de forma eficiente.

Também ajudam a planear uma eventual aquisição do domínio, seja através de uma proposta de compra ao titular, seja aguardando o término do registo para o voltar a registar.

Compreender a idade do domínio e as suas datas de expiração e renovação é essencial para avaliar a sua estabilidade e disponibilidade futura.

A idade do domínio dá indicações sobre a sua história e credibilidade: domínios mais antigos tendem a ter reputações mais consolidadas.

Monitorizar a data de expiração é vital para evitar perdas acidentais de titularidade por falta de renovação atempada.

Acompanhar estas datas permite antecipar quando um domínio pode expirar ou exigir maior atenção.

As datas de renovação são igualmente importantes, pois indicam quando o domínio foi renovado pela última vez e até quando está garantido.

Verificar periodicamente estas datas ajuda a manter o controlo sobre o domínio e evita interrupções de serviço causadas por registos expirados.

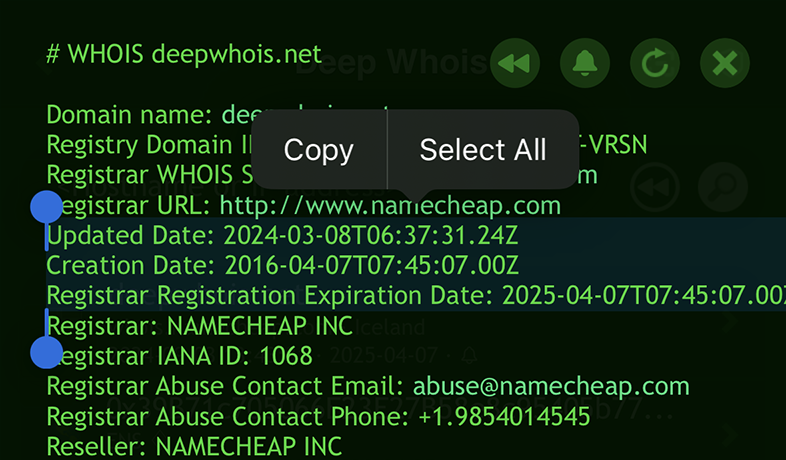

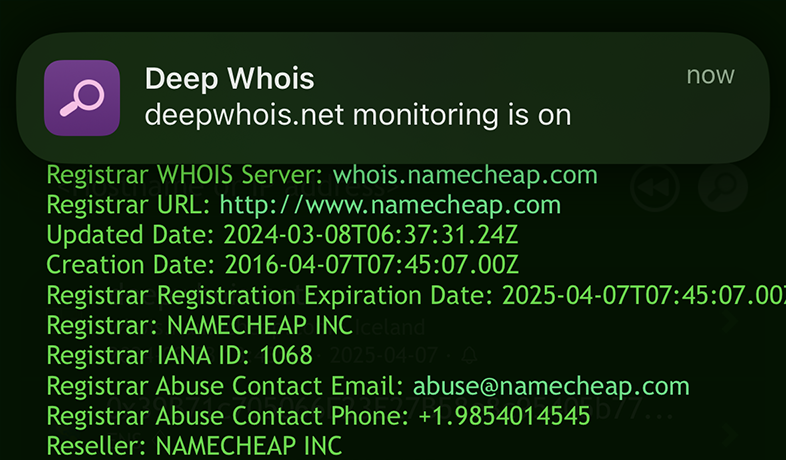

Passo n.º 9: Monitorizar as alterações do domínio ao longo do tempo

Monitorizar regularmente os dados Whois de um domínio ajuda a detetar alterações na titularidade, configurações DNS ou datas de expiração.

Isto é particularmente importante para domínios que detém ou que está a considerar adquirir.

Importa referir que, com o Deep Whois, pode monitorizar a expiração e alterações de qualquer domínio, não apenas dos que lhe pertencem.

Pode acompanhar eventos críticos em domínios de concorrentes, potenciais aquisições ou outros domínios de interesse, assegurando que se mantém informado e pronto para agir.

Utilizar o Deep Whois no iOS:

Ative o monitorização tocando no ícone em forma de «sino».

Quando o domínio estiver perto de expirar ou quando os seus dados Whois mudarem, receberá uma notificação push no dispositivo.

Uma monitorização contínua garante que se mantém informado e antecipadamente preparado para alterações importantes que possam afetar o valor do domínio ou o seu interesse nele.

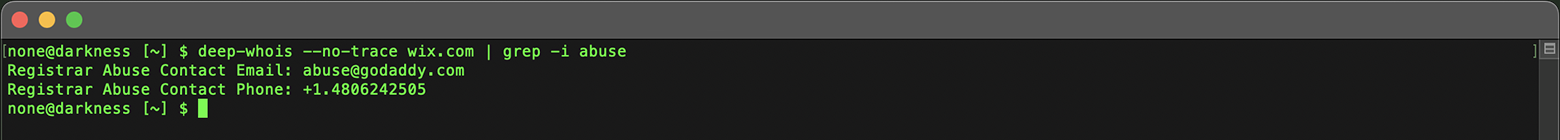

Passo n.º 10: Analisar contactos de abuso (WHOIS Abuse)

Os contactos de abuso são frequentemente incluídos nos registos Whois para permitir o reporte de spam, phishing ou outras atividades maliciosas associadas ao domínio.

Saber localizar e usar esta informação é crucial no tratamento de incidentes de segurança.

Utilizar o Deep Whois no iOS:

Procure, nos dados Whois, as secções com contactos de abuso (abuse).

Utilizar o Deep Whois no Terminal:

Encontre contactos de abuso com:

deep-whois --no-trace wix.com | grep -i abuse

Reportar abuso para os contactos corretos ajuda a mitigar riscos associados a domínios maliciosos.

Passo n.º 11: Guardar e exportar dados Whois

Após concluir a análise do domínio, é importante guardar e exportar os resultados para consulta futura ou para relatórios.

Esta documentação é valiosa na tomada de decisões sobre o domínio ou na apresentação de conclusões a partes interessadas.

Utilizar o Deep Whois no iOS:

Exporte os resultados diretamente a partir da aplicação, no formato que melhor se adeque às suas necessidades.

Utilizar o Deep Whois no Terminal:

Guarde a saída do Whois num ficheiro para consulta fácil:

deep-whois @history binance.com > whois-history-results.txt

Ter um registo guardado das suas conclusões permite voltar aos dados a qualquer momento e garante que a sua análise fica bem documentada.

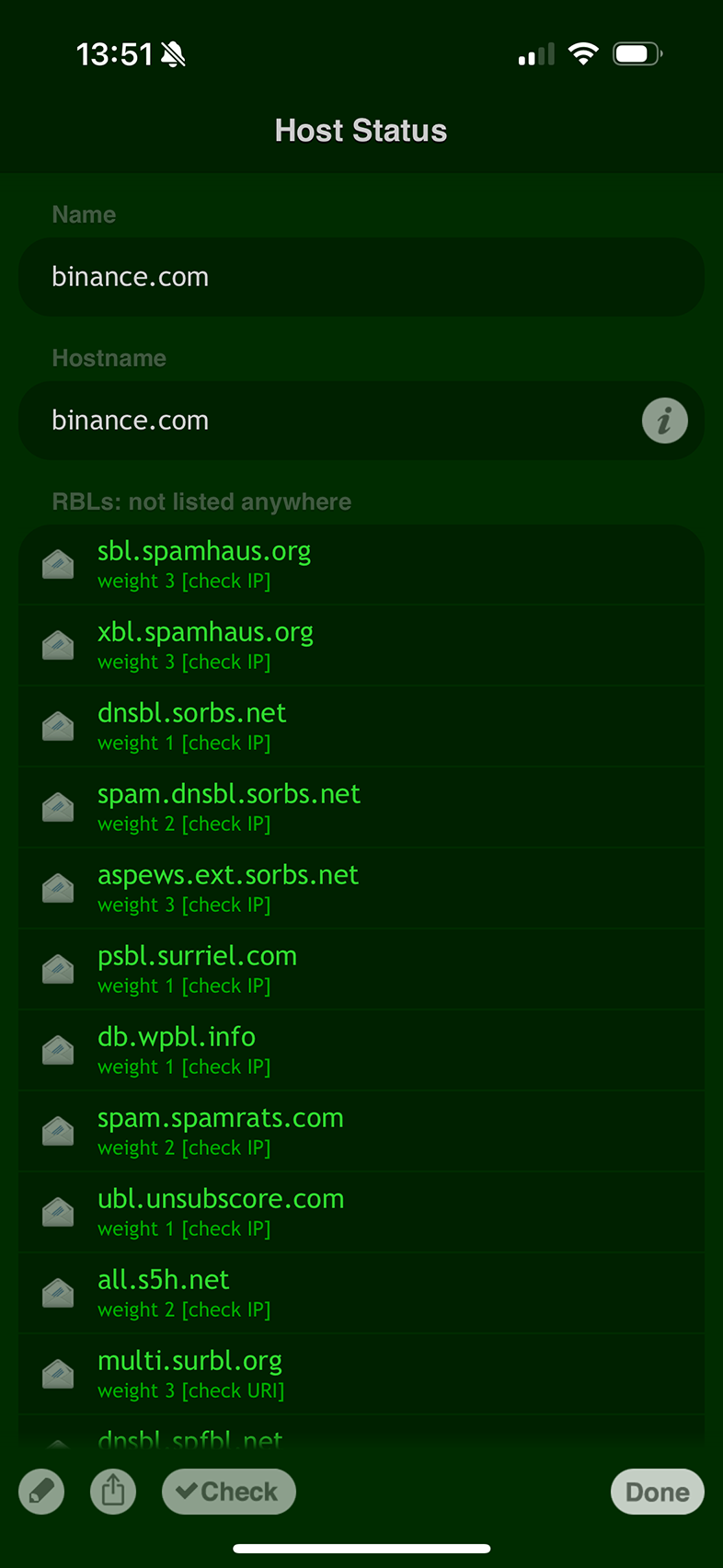

Passo extra: Rever regularmente a reputação do domínio e listas de blocos

A reputação de um domínio pode mudar ao longo do tempo, especialmente se este estiver associado a spam ou phishing.

Verificar regularmente a reputação do domínio e a sua presença em listas negras ajuda a garantir que se mantém fiável e não afeta negativamente a sua organização ou postura de segurança.

No iOS, pode monitorizar facilmente a reputação do domínio e o estado em listas negras usando a aplicação RBL Status.

A aplicação fornece informação atualizada sobre se o domínio aparece em listas negras, ajudando a manter uma presença online limpa e de confiança.

Monitorizar a reputação do domínio permite agir de forma proativa para preservá-la e resolver problemas antes de se tornarem incidentes graves.

Conclusão: dominar a pesquisa Whois de domínio e o seu histórico

Seguindo estes passos, pode realizar investigações detalhadas e completas de domínios com o Deep Whois, tanto na aplicação iOS como no Terminal em macOS, Linux e FreeBSD.

Este guia dá-lhe as ferramentas e o conhecimento necessários para extrair o máximo de informação sobre um domínio — desde o histórico de titularidade e configurações DNS até dados avançados como RDAP e ENS.

Quer esteja a investigar um domínio por motivos de segurança, a considerar a sua aquisição ou simplesmente a tentar compreender melhor o seu histórico, este guia ajuda-o a tirar o máximo partido da pesquisa Whois e a obter uma visão completa do domínio em questão.