ドメイン Whois ルックアップと履歴:

完全ガイド

更新日: 2025 年 12 月 1 日

めまぐるしく変化するデジタル環境において、ドメイン名の背景や履歴を把握することは、デジタルマーケティング、サイバーセキュリティ、ドメイン投資、法務など、さまざまな分野の専門家にとってきわめて重要です。

包括的なドメイン Whois ルックアップは、所有者の確認、セキュリティ評価、ドメインの履歴の理解に役立つ貴重なインサイトを提供します。

このガイドでは、iOS 向け Deep Whois アプリと、macOS・Linux・FreeBSD のターミナルで利用できるコマンドラインツールを使って、ドメインの Whois ルックアップと履歴を詳しく調査する手順を解説します。

基本的な Whois データから、履歴 Whois レコード、Ethereum Name Service (ENS) データ、Registration Data Access Protocol (RDAP) 情報などの高度な機能まで、幅広く取り上げます。

ドメインを徹底的に調査するためのステップは次のとおりです。

→ ステップ #1: 基本的な Whois ルックアップを実行する

→ ステップ #2: ドメイン所有者と連絡先情報を確認する

→ ステップ #3: レジストラ、ネームサーバー、DNS を分析する

→ ステップ #4: ホスティングプロバイダを調査する

→ ステップ #5: 履歴 Whois データを調査する

→ ステップ #6: 詳細情報のために RDAP データを取得する

→ ステップ #7: Ethereum・DNS ドメインの ENS データにアクセスする

→ ステップ #8: ドメインの年齢、有効期限、更新日を分析する

→ ステップ #9: 時間の経過とともにドメインの変更を監視する

→ ステップ #10: WHOIS Abuse 連絡先情報を分析する

→ ステップ #11: Whois データを保存・エクスポートする

それでは、詳しいガイドを見ていきましょう。

ステップ #1: 基本的な Whois ルックアップを実行する

あらゆるドメイン調査の土台となるのが、基本的な Whois ルックアップです。このステップでは、レジストラ、登録日と有効期限、ネームサーバー、(プライバシーサービスでマスクされていない限り) ドメイン所有者の連絡先情報など、重要な情報を取得できます。

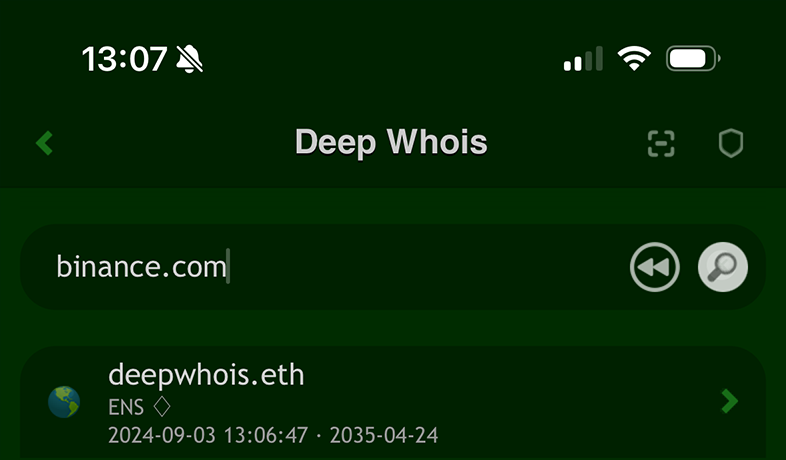

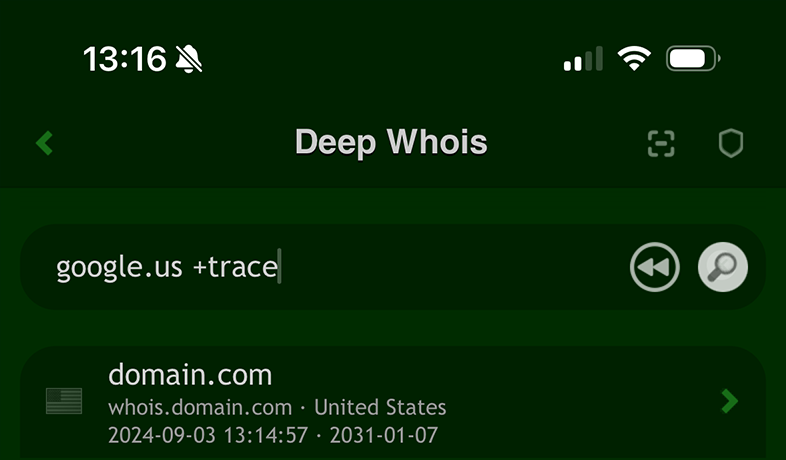

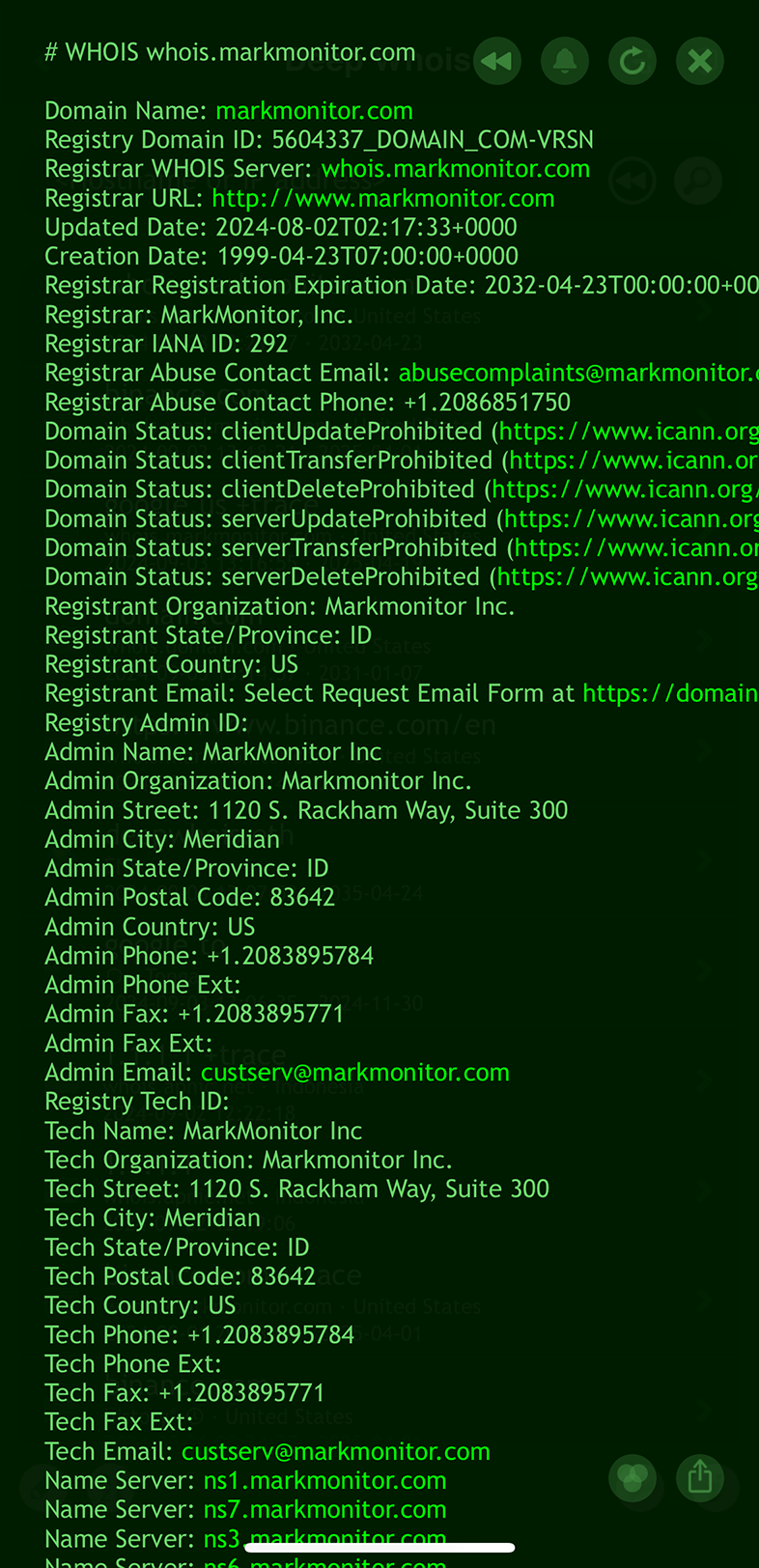

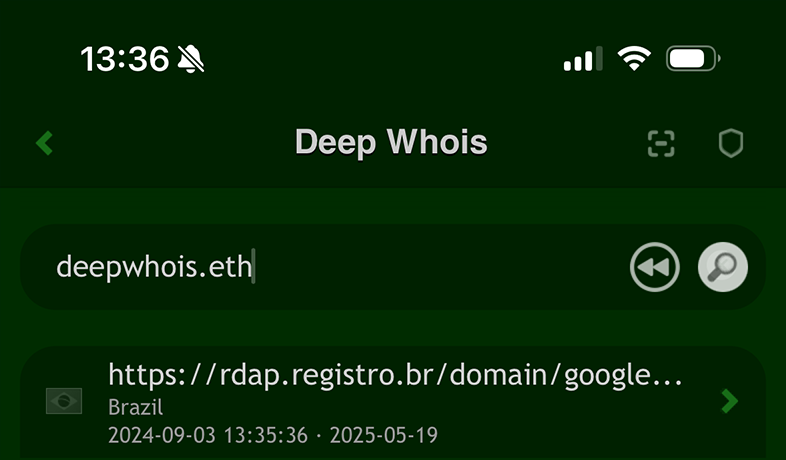

iOS で Deep Whois を使用する場合:

Deep Whois アプリを開き、検索フィールドにドメイン名を入力して「Lookup」ボタンをタップすると、Whois データが取得されます。

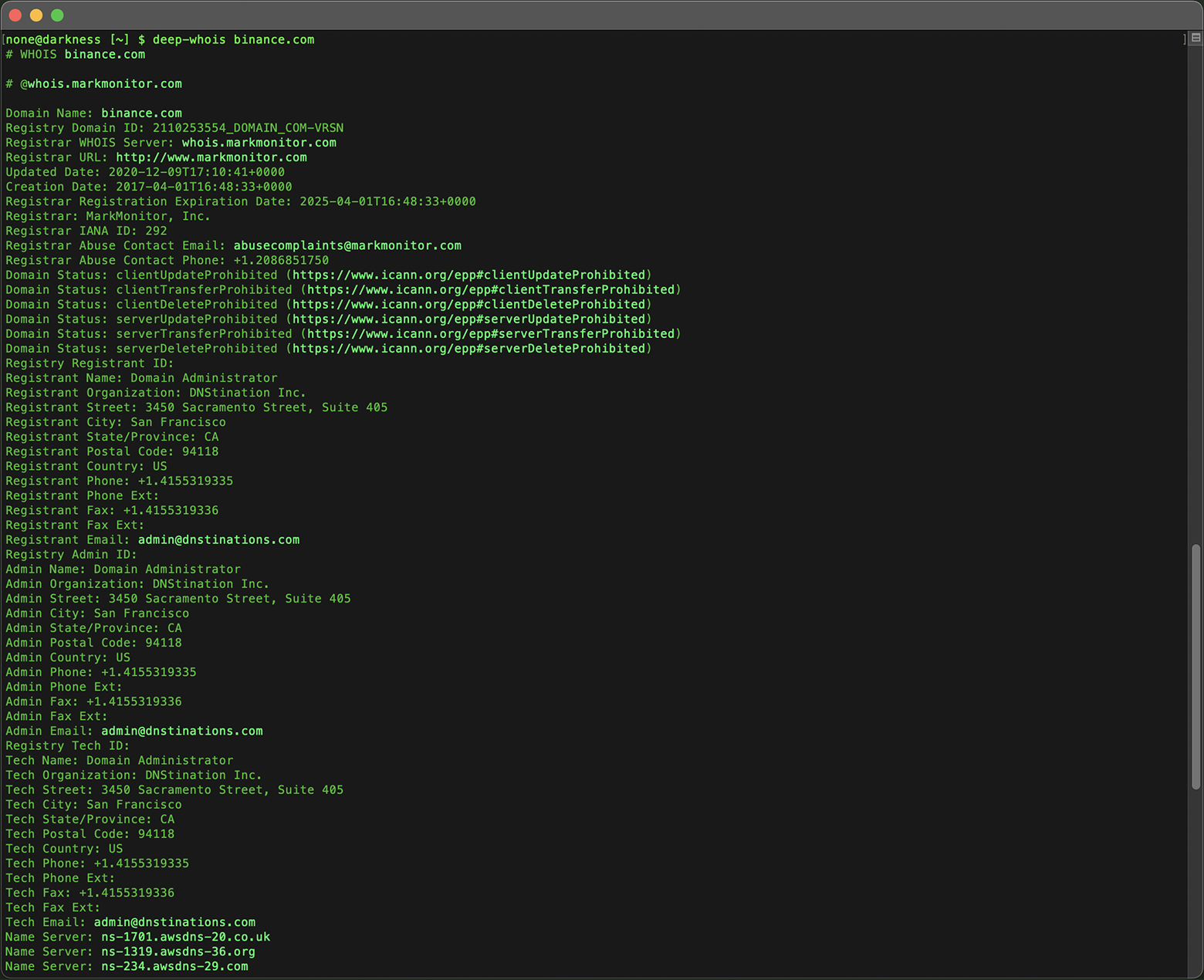

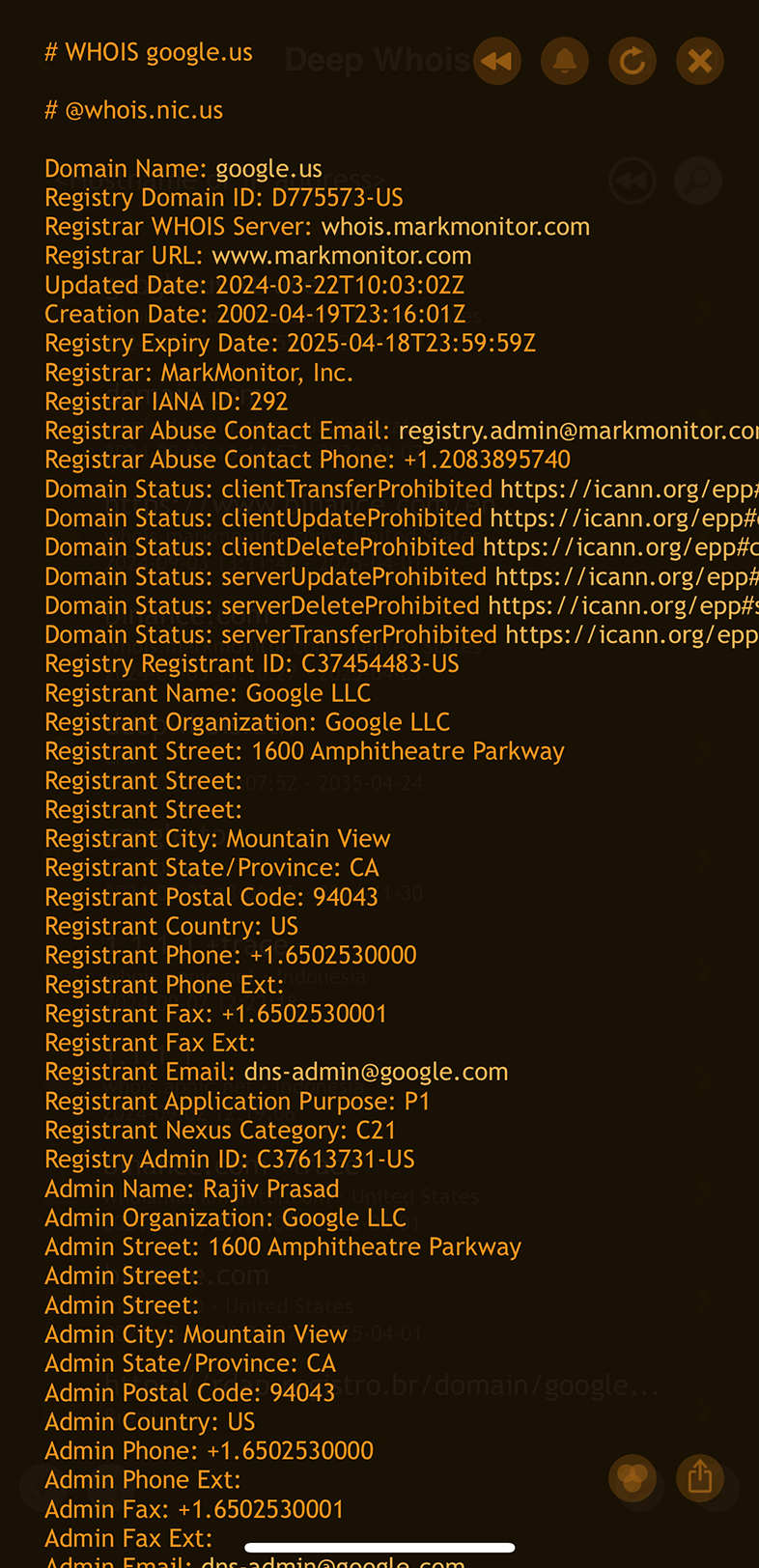

ターミナルで Deep Whois を使用する場合:

次のコマンドを実行します。

deep-whois binance.com

この基本的なルックアップにより、ドメインの現在の状態と、より深く調査するために必要な技術的な詳細のスナップショットを得られます。

ボーナスTips:

#1: ホスト名・Web サイトリンク・メールアドレスから Whois を問い合わせる

ツールにドメイン名を入力する際は、さまざまな形式で入力できるため、Whois データの取得がより簡単かつ柔軟になります。

ドメイン名を直接入力するだけでなく、ホスト名、Web リンク/URL、さらにはメールアドレスを入力または貼り付けることもできます。

ツールは、これらの入力から正しいドメイン名を自動的に抽出し、適切なドメインを識別するよう設計されています。

これらのオプションにより、URL やメールアドレスから手作業でドメイン部分を切り出す必要がなくなり、Whois データへのアクセスがよりスムーズになります。

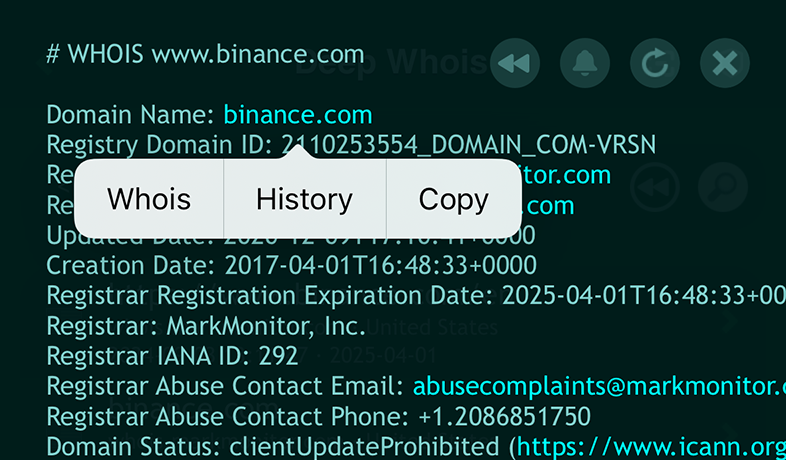

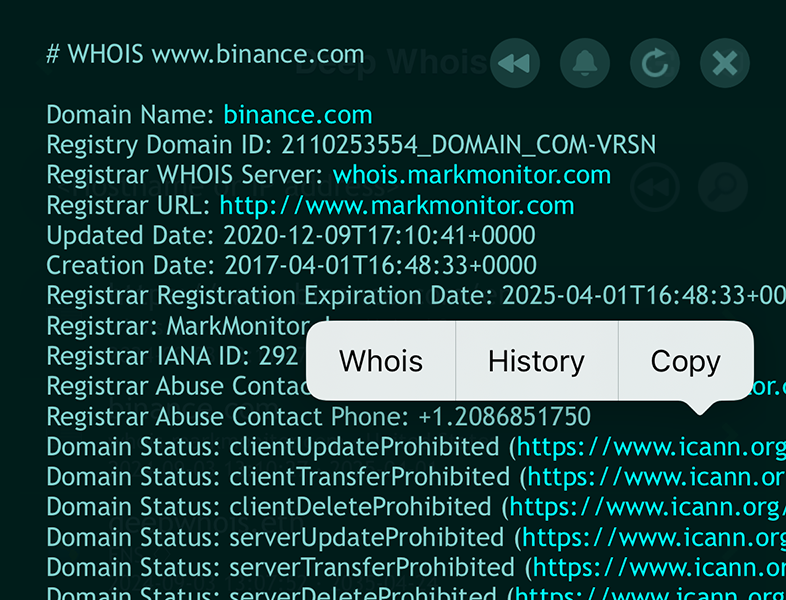

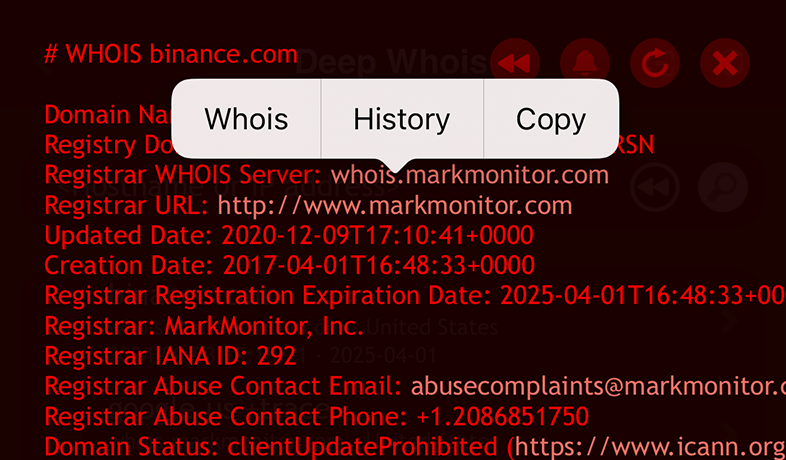

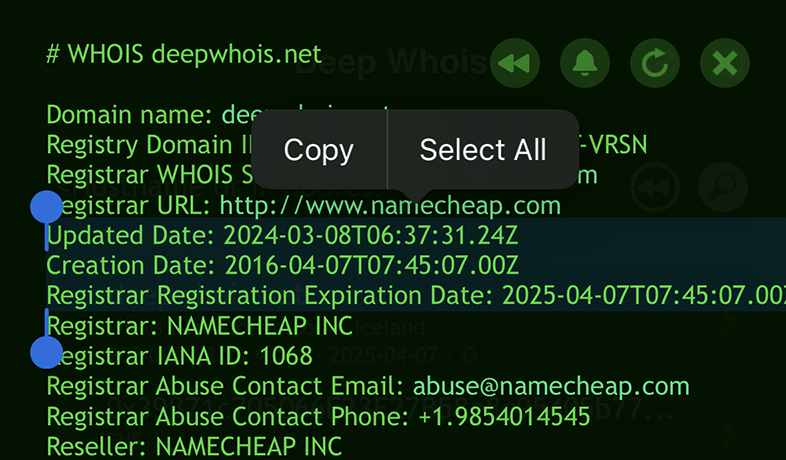

#2: iOS で快適に Whois を閲覧する

iOS では、クリック可能なリンクを使って、Web ページを閲覧するのと同じ感覚で Whois 情報をシームレスにたどれます。

アプリは、ドメイン名、ホスト名、Web リンク、URL、メールアドレスなどの重要なデータを自動的に認識し、見つけやすいように強調表示します。

リンクをたどるには、その部分をタップするだけでコンテキストメニューが表示されます。

メニューから「Whois」を選択すると、関連リンクに対して即座に Whois クエリを実行でき、ドメイン情報の調査を直感的かつ効率的に行えます。

ステップ #2: ドメイン所有者と連絡先情報を確認する

ドメインが誰に属しているかを確認することは、購入を検討している場合、法的な問題に関わる場合、あるいはドメインが正しい組織名義になっているかを確認したい場合に、特に重要です。

プライバシー保護が有効でない限り、Whois ルックアップからこうした所有者情報を取得できます。

iOS で Deep Whois を使用する場合:

プライバシー保護が有効でなければ、所有者情報は Whois データの中に表示されます。

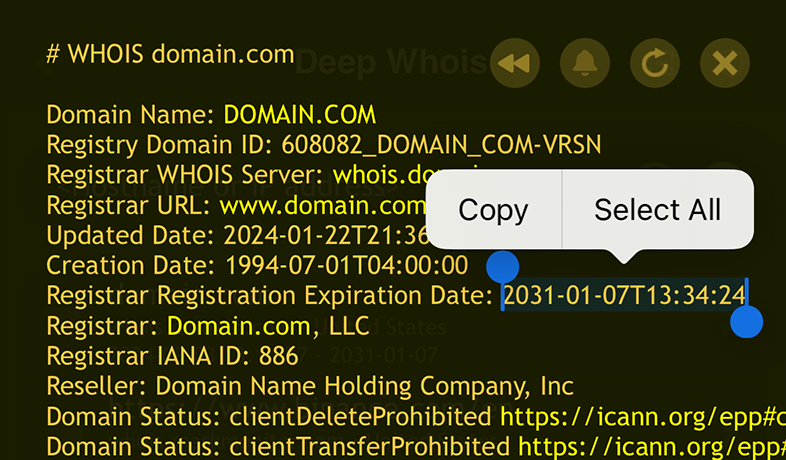

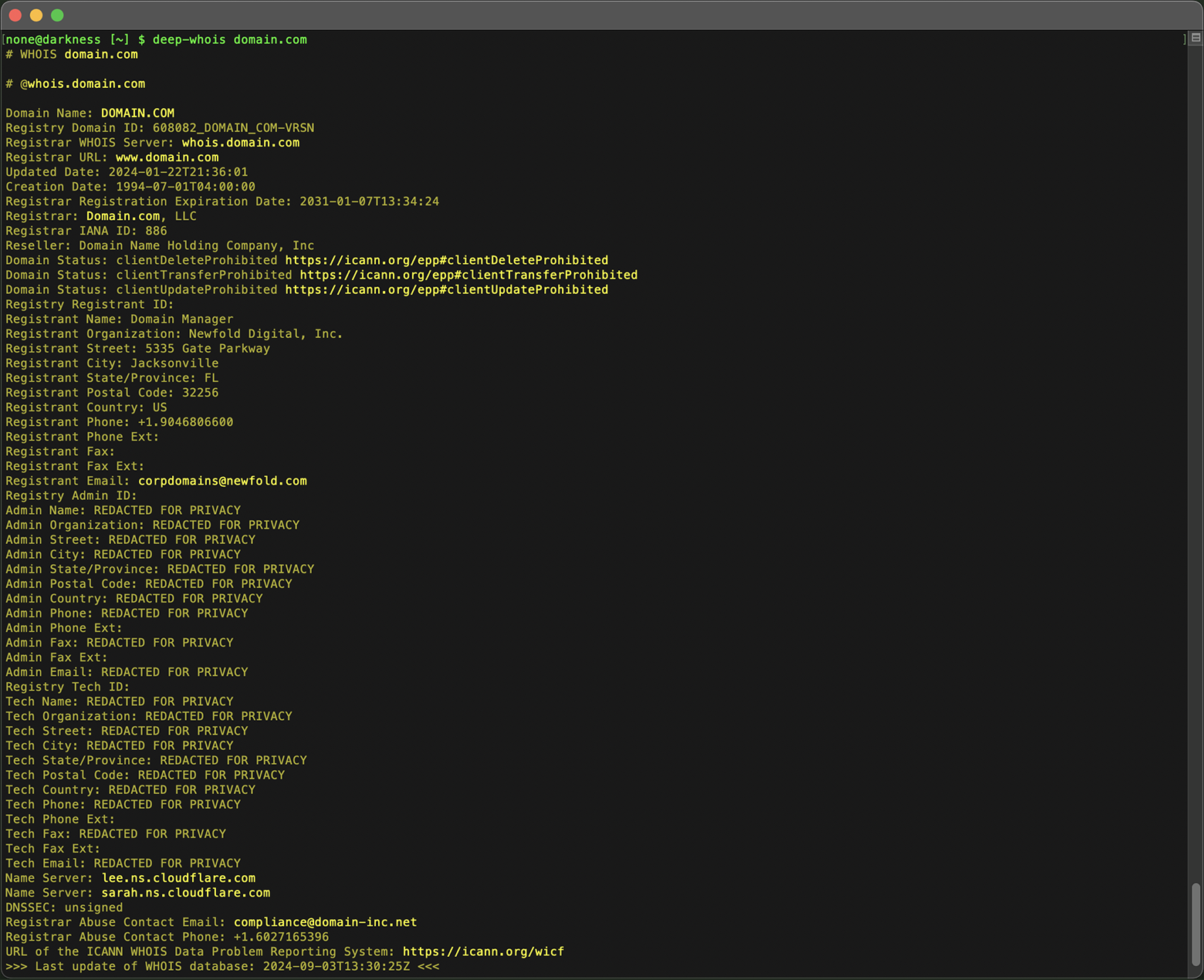

ターミナルで Deep Whois を使用する場合:

所有者情報を確認するには、同じ基本コマンドを使用します。

deep-whois domain.com

プライバシー保護が有効になっている場合は、レジストラに直接連絡するか、別の方法で実際の所有者を特定する必要があるかもしれません。

ボーナスTips:

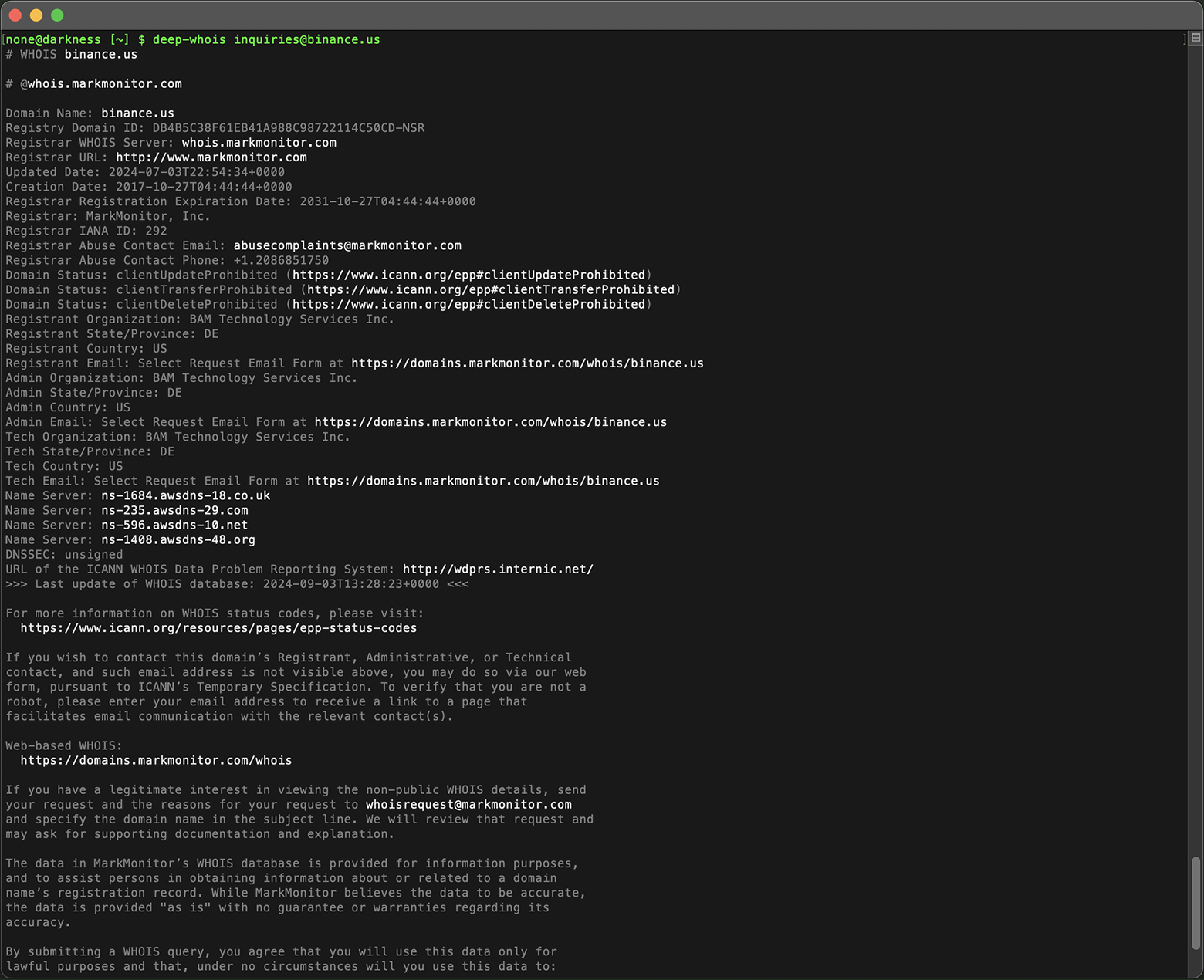

#1: trace オプションを使って隠れた Whois データを引き出す

ドメインデータや所有者情報が Whois プライバシー保護の背後に隠れていても、クエリチェーン上の他の Whois サーバーに問い合わせることで、追加情報を得られる可能性があります。

iOS では、クエリに「+trace」オプションを付けることで、中間の Whois 情報を表示でき、通常は隠れている追加データが見つかる場合があります。

ターミナル版では、トレース機能はデフォルトで有効になっており、中間の Whois データが自動的に取得されます。

この追加情報を表示したくない場合は、「--no-trace」オプションで非表示にできます。

この手法は、.US のように、規制上の要件により所有者情報を完全には隠せないドメインゾーンで、特に有用です。

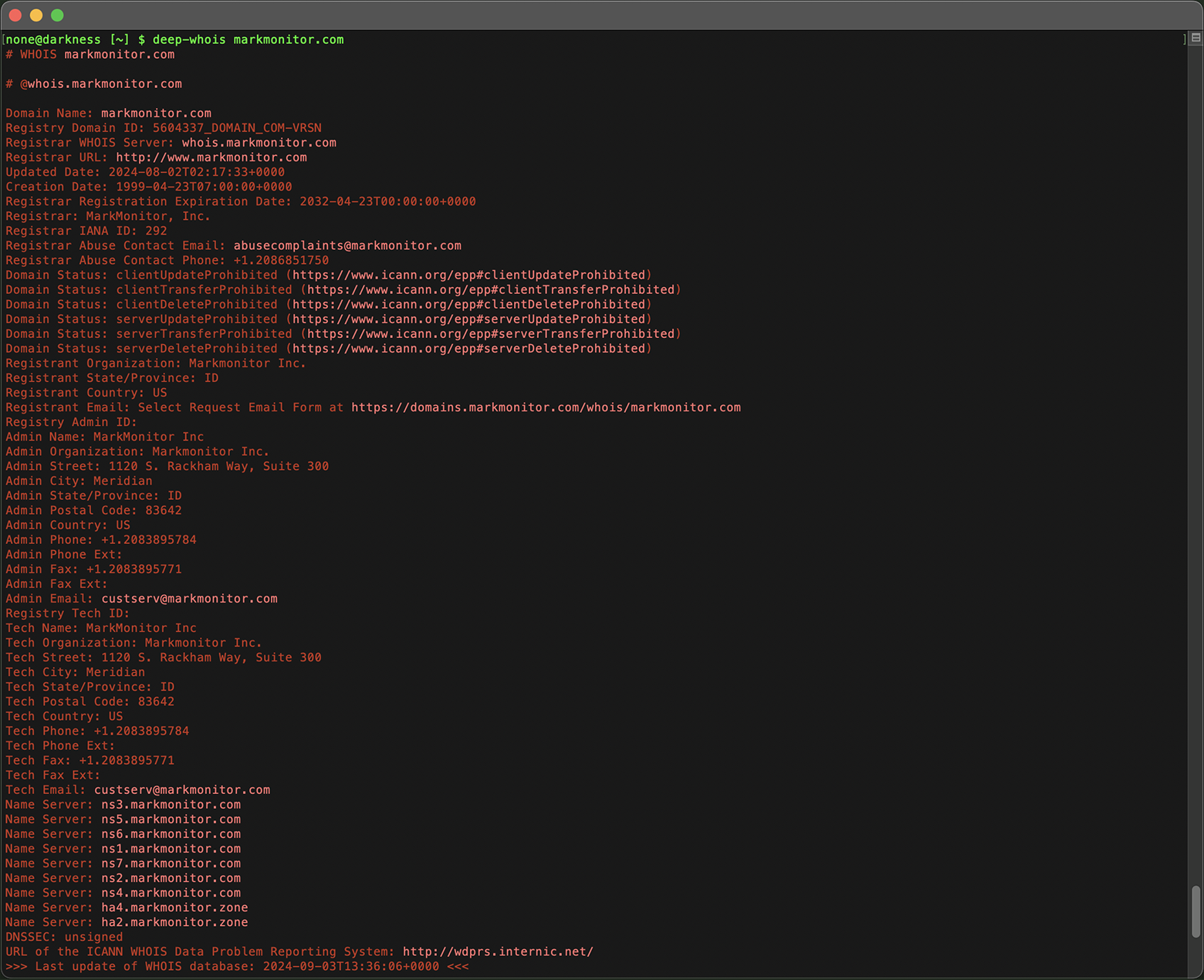

ステップ #3: レジストラ、ネームサーバー、DNS を分析する

シンプルな Whois クエリから、レジストラドメインやネームサーバーといった重要な情報を取得できます。

まず、Whois 応答から得られたレジストラドメイン情報を確認します。

たとえばレジストラが markmonitor.com と特定された場合、そのレジストラドメインに対して Whois クエリを行うことで、レジストラの詳細な連絡先情報を取得できます。

iOS で Deep Whois を使用する場合:

レジストラ関連のリンク (Whois サーバー、Web サイト、メール) をタップし、メニューから「Whois」を選択するだけです。

ターミナルで Deep Whois を使用する場合:

レジストラのドメイン、リンク、メールアドレスをコピーし、コマンドラインツールの引数として渡します。

deep-whois markmonitor.com

これにより、ドメインに問題が発生した際に必要となる、管理・技術・abuse (不正利用) 連絡先などを確認できます。

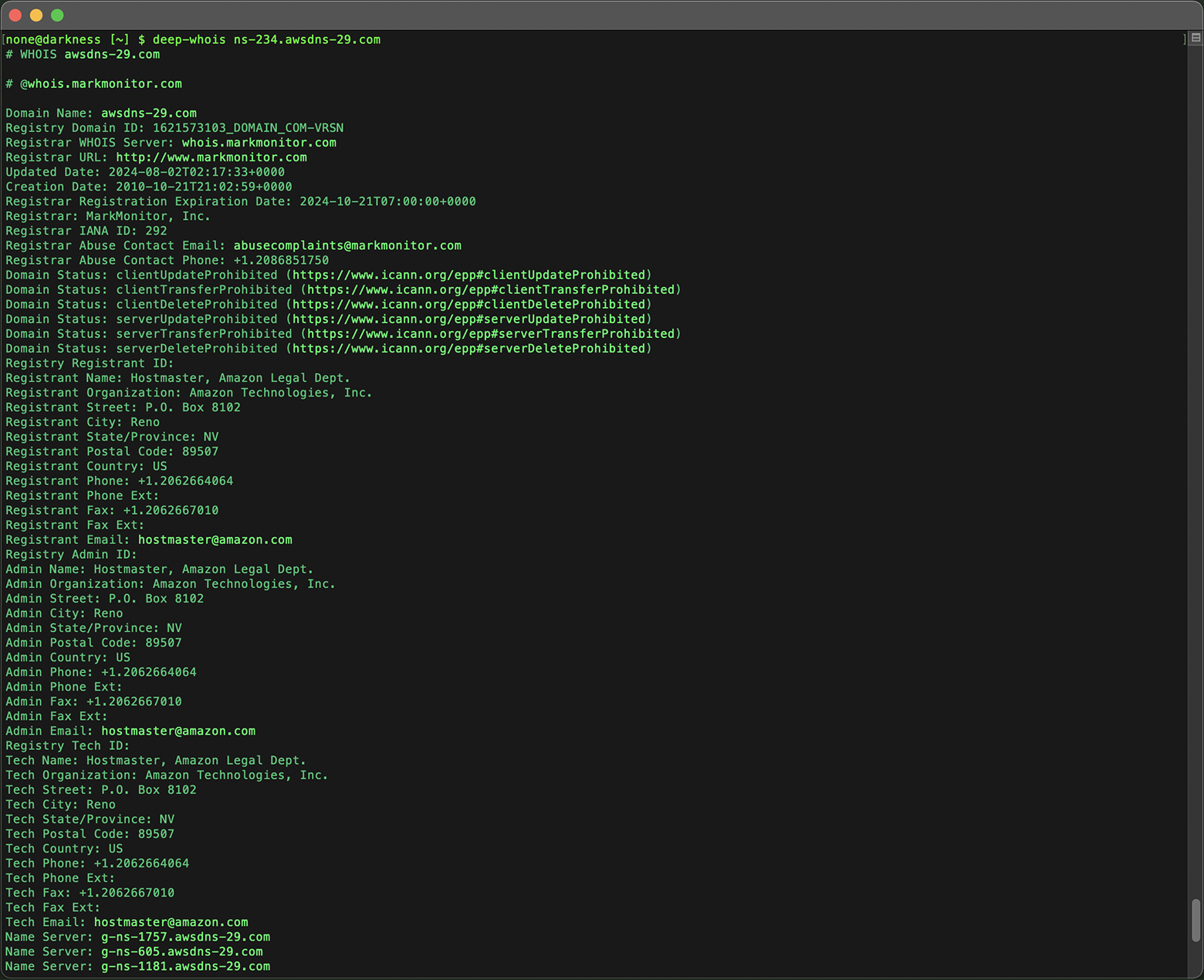

同様に、ネームサーバー (例: ns-234.awsdns-29.com) に対して Whois クエリを行うことで、ホスティングプロバイダの名称や連絡先情報など、貴重な情報を得られます。

deep-whois ns-234.awsdns-29.com

ネームサーバーは、トラフィックを正しい Web サーバーへ誘導する、ドメイン運用の重要コンポーネントです。その情報を理解することは、ドメインのインフラを把握するうえで欠かせません。

ステップ #4: ホスティングプロバイダを調査する

Web/メールサーバーの物理的位置を特定する

Web サイトのサーバーが物理的にどこにあるかを調べるには、iOS やターミナルで利用できるツールを使って、いくつかの簡単な手順を踏みます。

まず、ドメインを対応する IP アドレスに解決します。

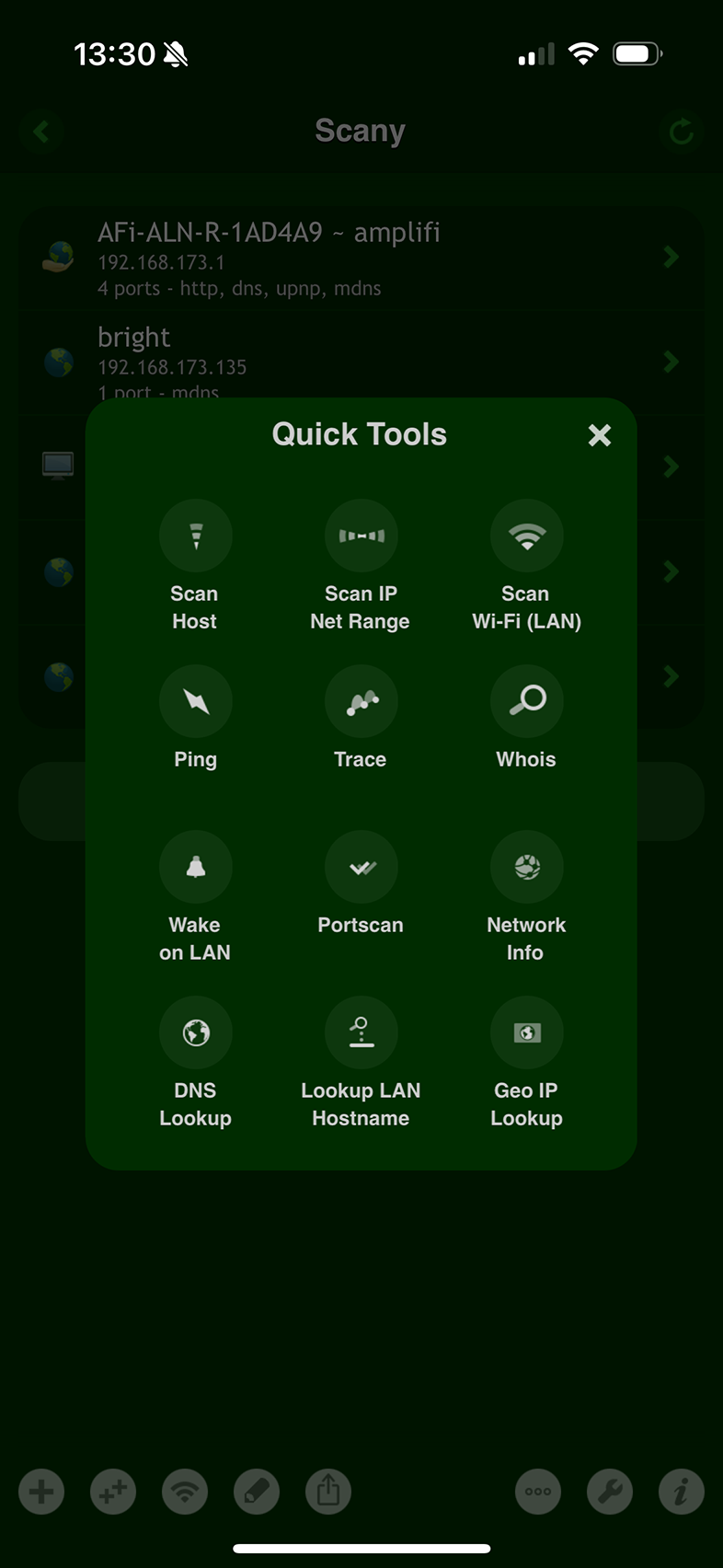

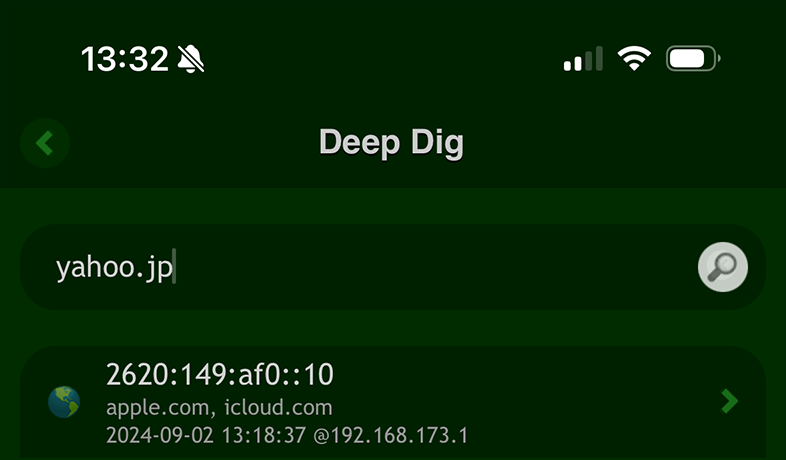

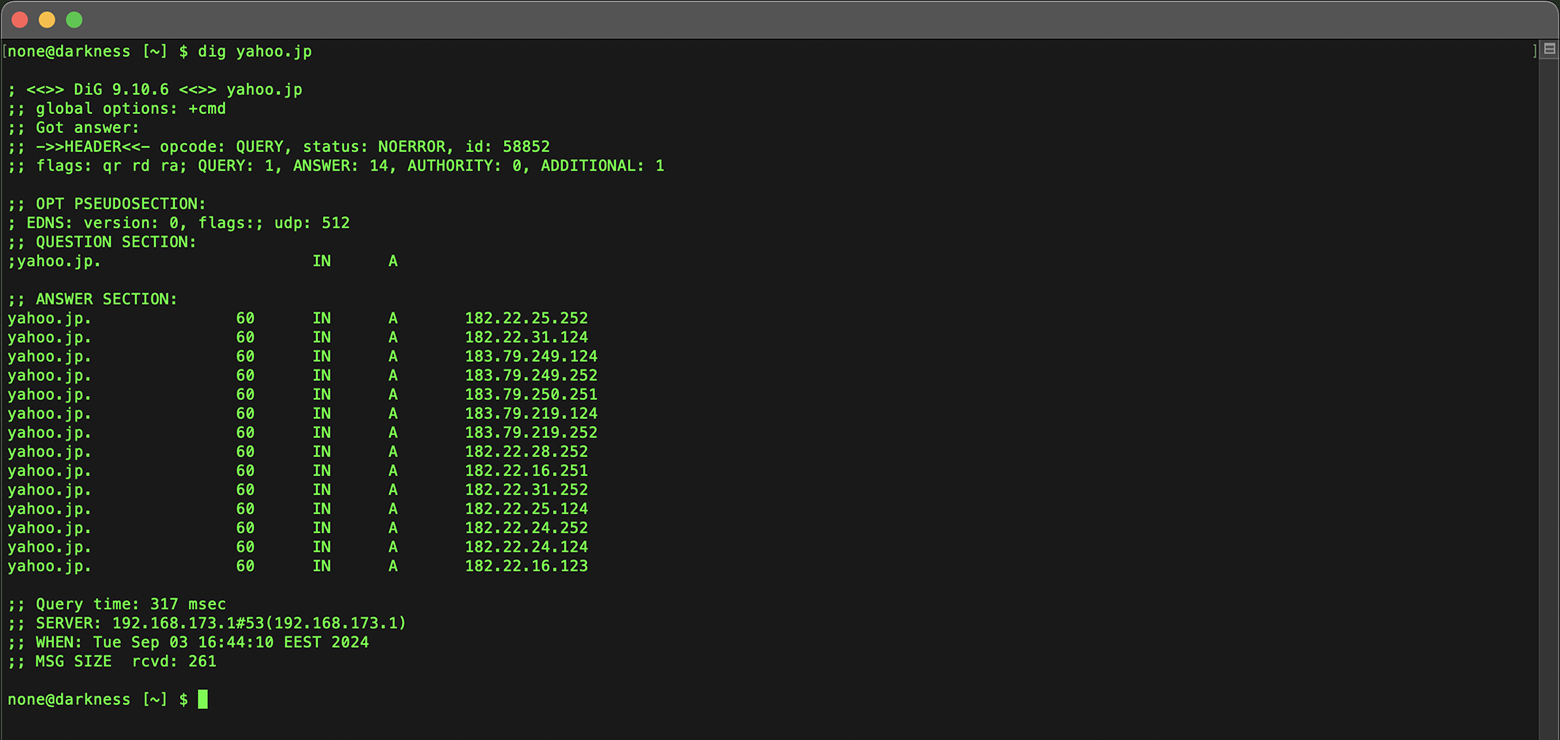

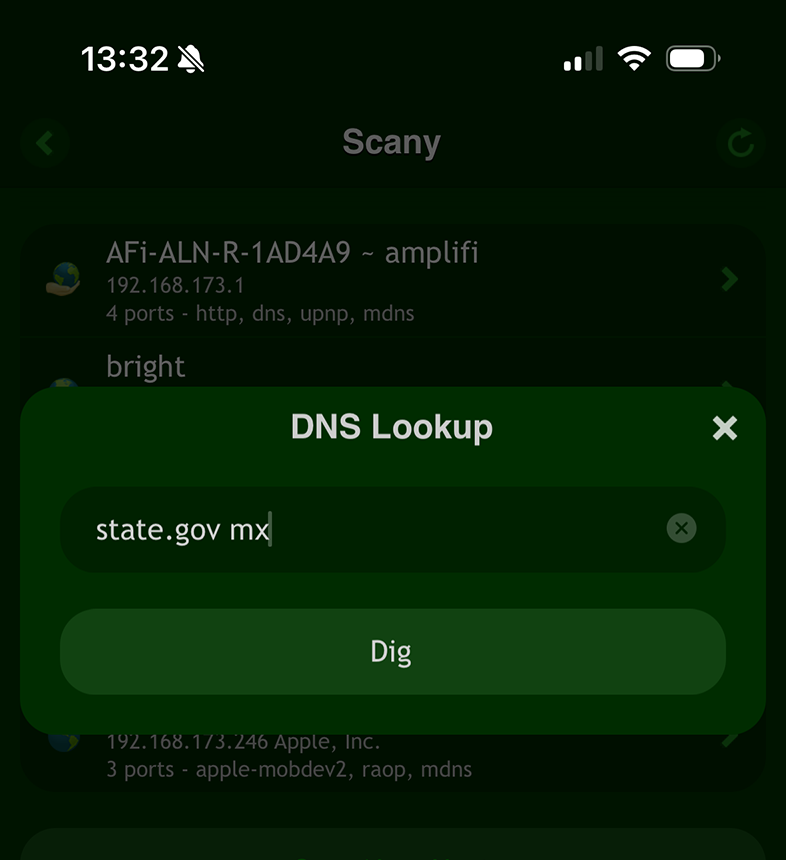

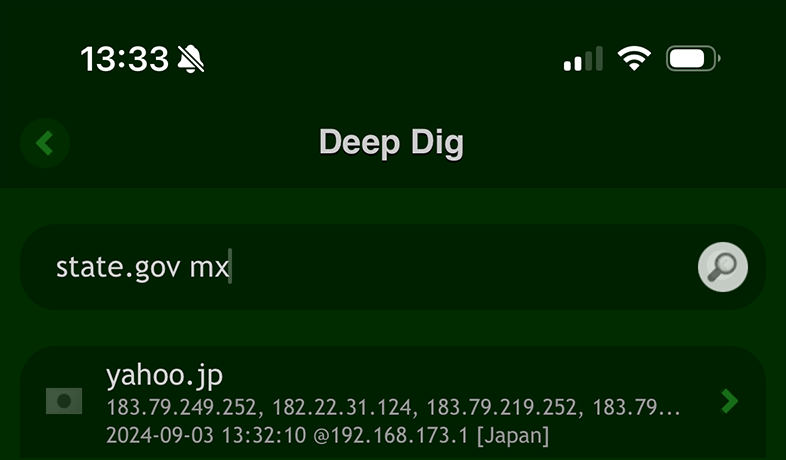

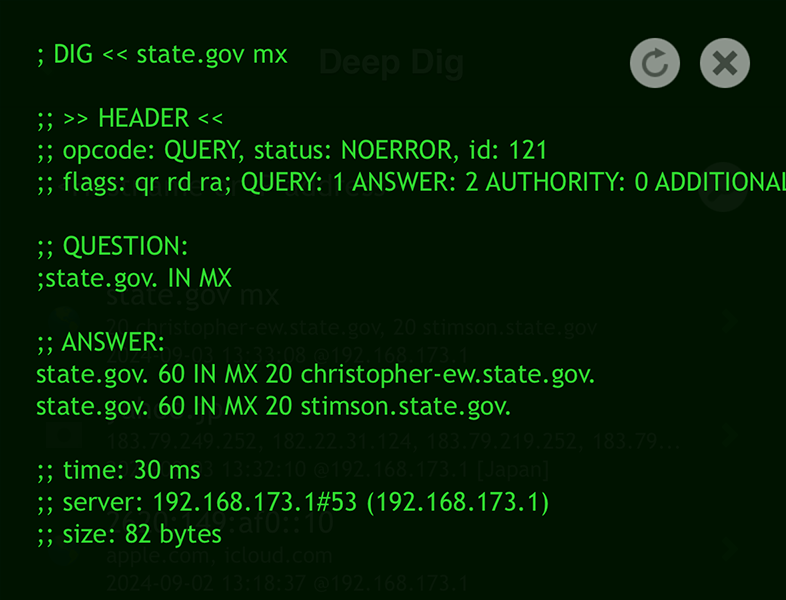

iOS の場合:

「Scany」アプリの「DNS Lookup」ツールを使用します。

または、「Deep Dig」アプリを使うこともできます。

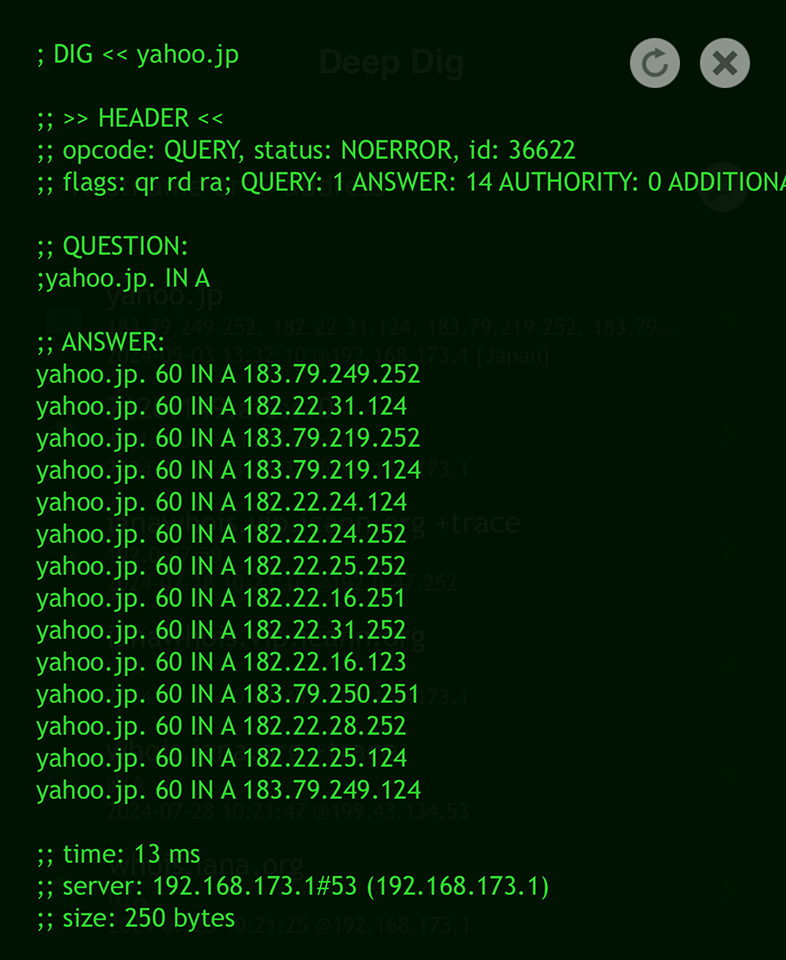

ターミナルの場合:

「dig」コマンドでドメインを指定します。

dig yahoo.jp

同様に、iOS の Scany や Deep Dig、またはターミナルの「dig」コマンドでクエリに「mx」を付けることで、メールサーバーを調べることができます。

これにより、ドメインが解決される IP アドレスを取得でき、サーバー位置の特定における重要なステップとなります。

IP アドレスを取得したら、その IP アドレス自体に対して Whois ルックアップを行うことで、さらに詳細な調査が可能になります。

IP の Whois ルックアップでは、Web やメールのホスティングプロバイダについて、サーバーの地理的な位置、運用組織、関連連絡先情報などを確認できます。

この方法によって、ドメイン・Web サイト・メールの背後にある物理インフラをたどり、サーバーが実際にどこにあるのかを把握できます。

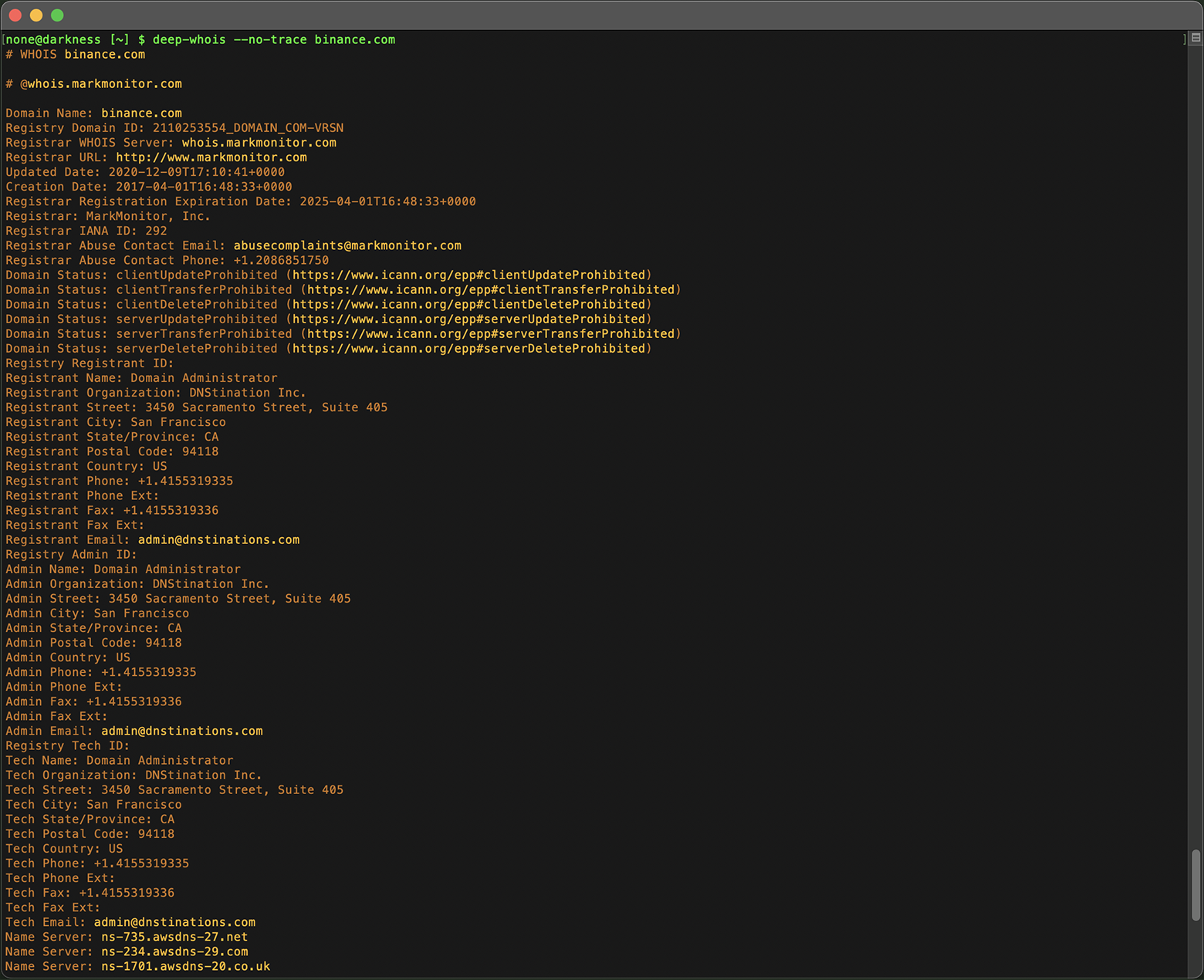

ステップ #5: 履歴 Whois データを調査する

ドメインは時間の経過とともに所有者が変わることが多く、その履歴的な文脈を理解することは、現在の状態を知るのと同じくらい重要です。

履歴 Whois データを利用すると、過去の所有者、ネームサーバーの変更、ドメインの評判や価値に影響を与える重要なイベントなどを確認できます。

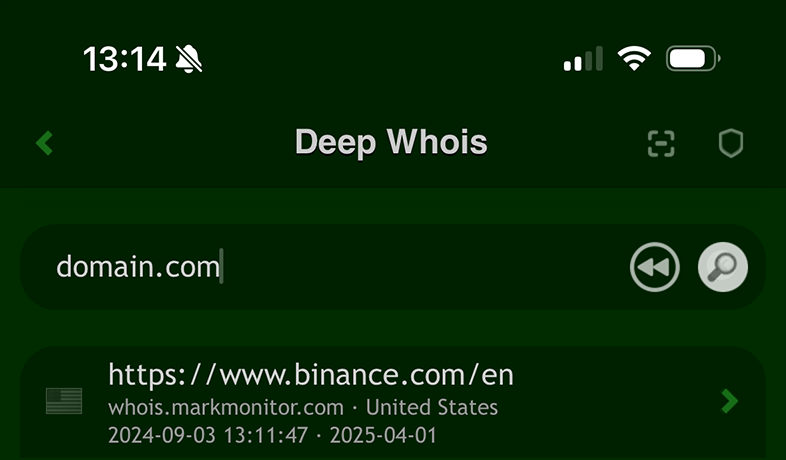

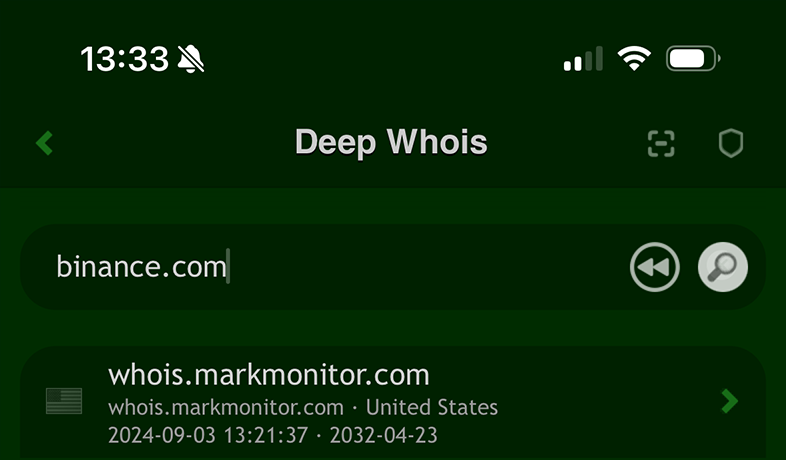

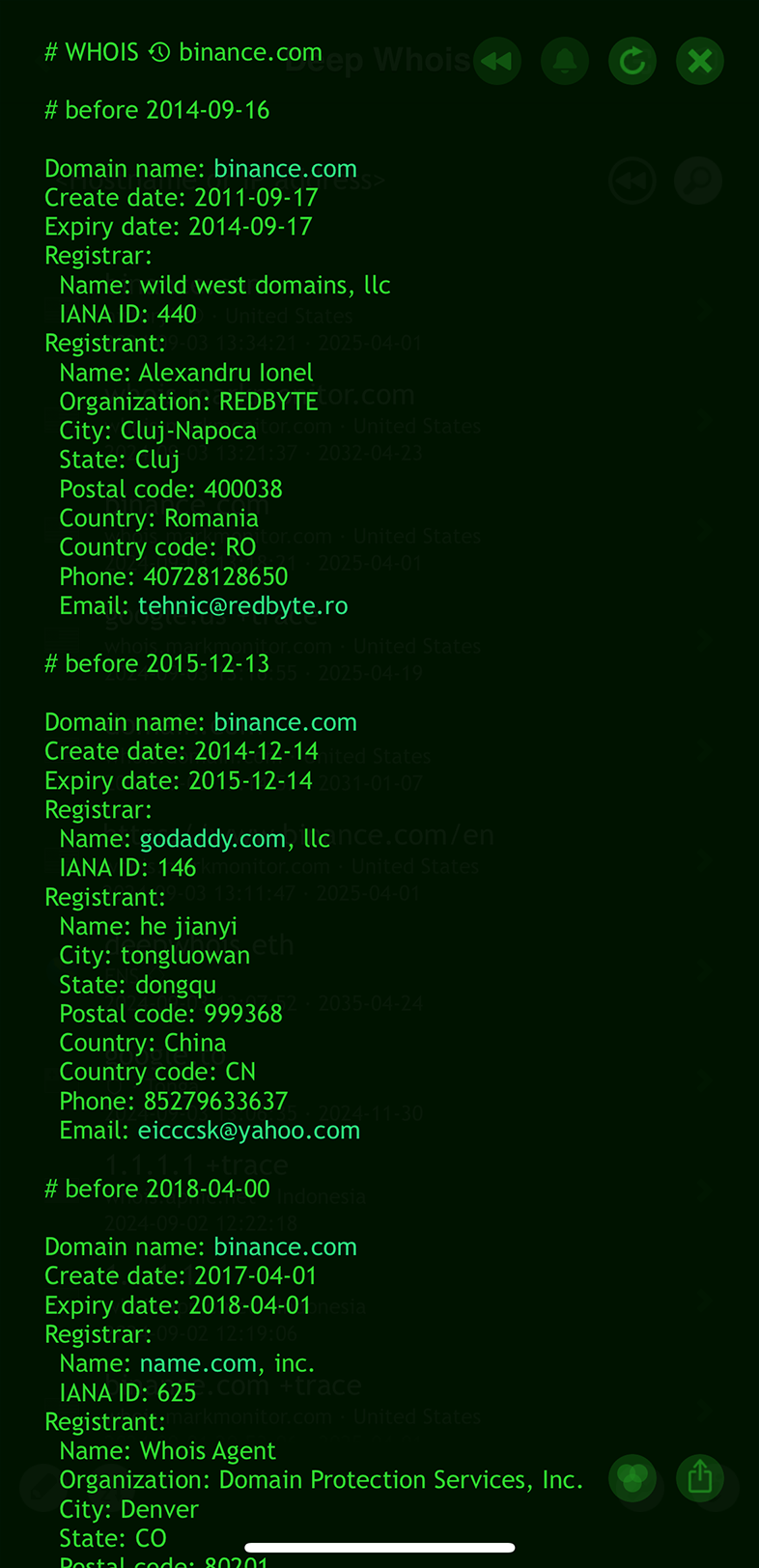

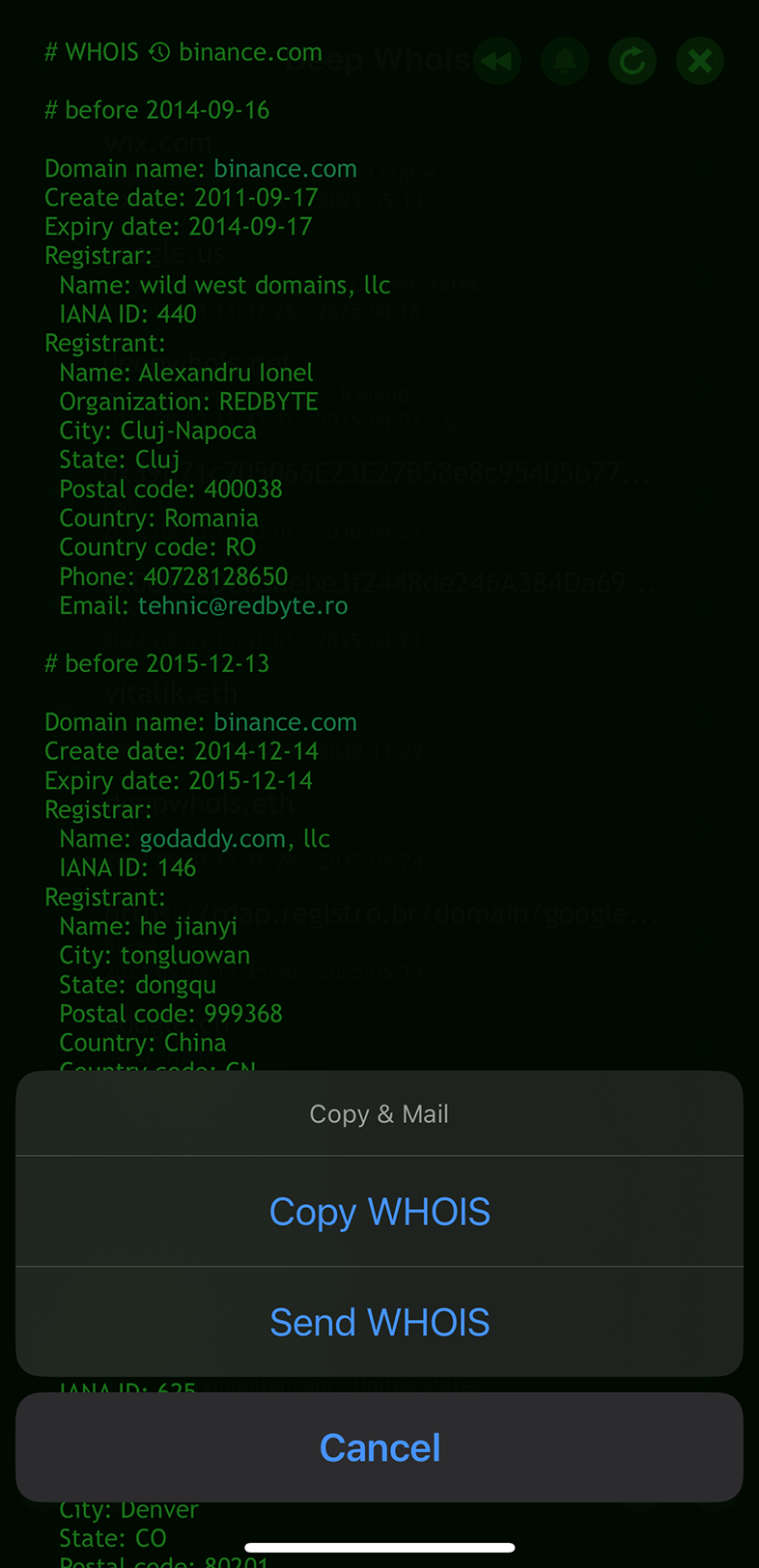

iOS で Deep Whois を使用する場合:

「Rewind」ボタンをタップすると、そのドメインの履歴 Whois レコードにアクセスできます。

または、アプリのメイン画面にある「Rewind」ボタンを使用します。

iOS で binance.com の履歴 Whois データを確認すると、このドメインが現在の Binance の所有者ではなく、別の所有者から取得されたものであることが分かります。

これは、Binance が取得する以前のドメイン所有の履歴を示しており、その背景や変遷を理解するうえで重要な情報です。

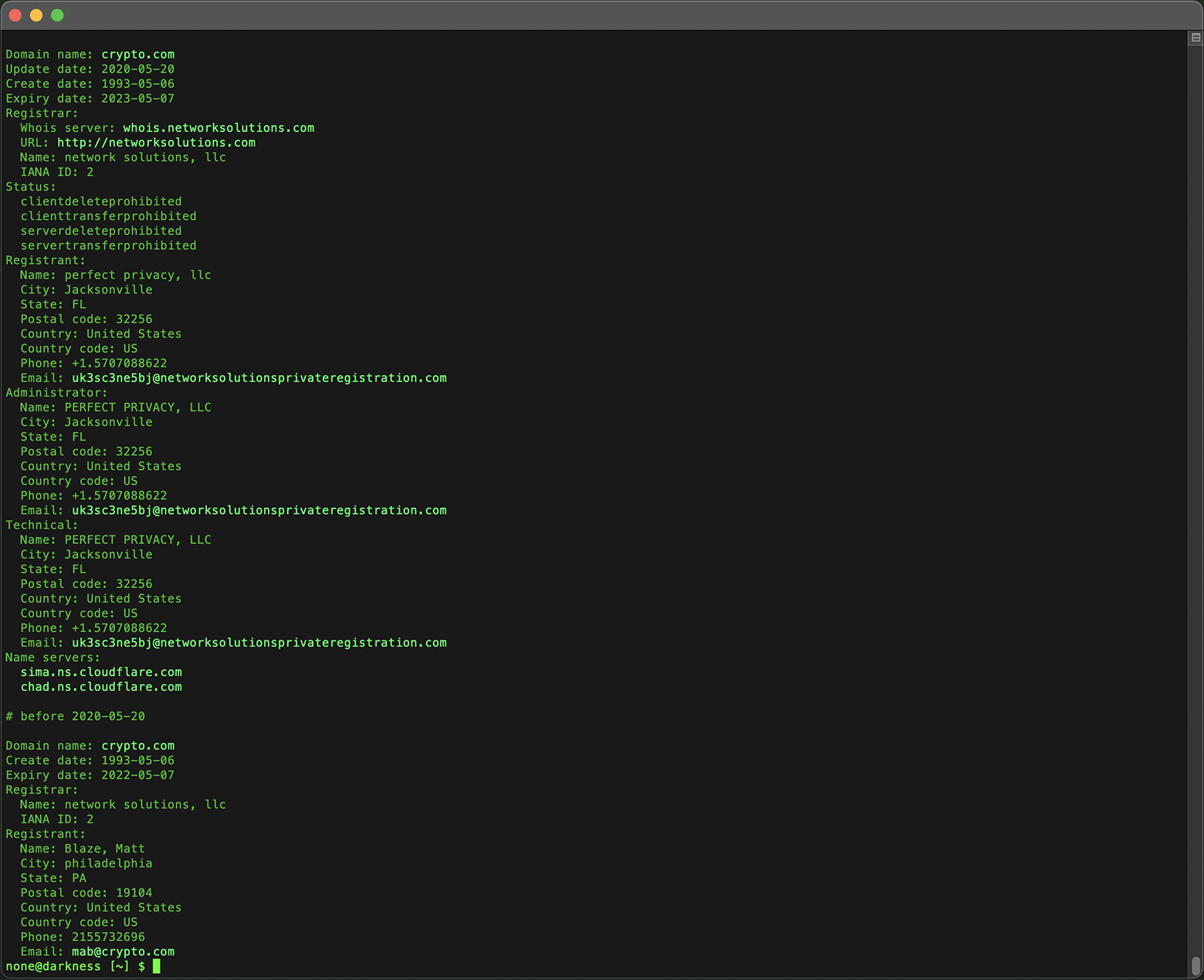

ターミナルで Deep Whois を使用する場合:

履歴 Whois データを表示するには、「@history」または「@h」引数を使用します。

deep-whois @history crypto.com

ターミナルで取得した crypto.com の履歴 Whois データから、このドメインが当初は別の個人に所有されており、その後、現在の所有者に数百万ドル規模で売却されたことが分かります。

これは、ドメインの過去と、大きな所有権の変化について貴重な洞察を与えてくれます。

履歴 Whois データは、ドメイン取得の検討や、セキュリティ上の懸念を調査する際に、特に有用です。

ステップ #6: 詳細情報のために RDAP データを取得する

Registration Data Access Protocol (RDAP) は、従来の Whois システムの代替として設計された、よりモダンで構造化されたプロトコルです。

RDAP は、新しい TLD のドメインや、Whois から移行したドメインに対して特に有用で、ステータスコード、安全なアクセスレベル、国際化ドメイン名 (IDN) のサポートなど、追加情報を提供します。

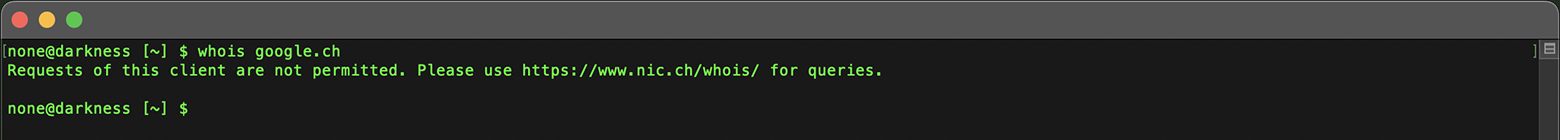

標準 Whois クライアントの制約

RDAP の採用が進むにつれ、多くのドメインゾーンが従来の Whois プロトコルを廃止し、RDAP のみを使用するようになっています。その結果、RDAP に対応していない古い Whois クライアントでは、これらのドメインの情報を取得できません。

この制約により、標準的なシンプル Whois クライアントでは、こうしたドメインの Whois データを取得できず、機能面で大きなギャップが生じます。

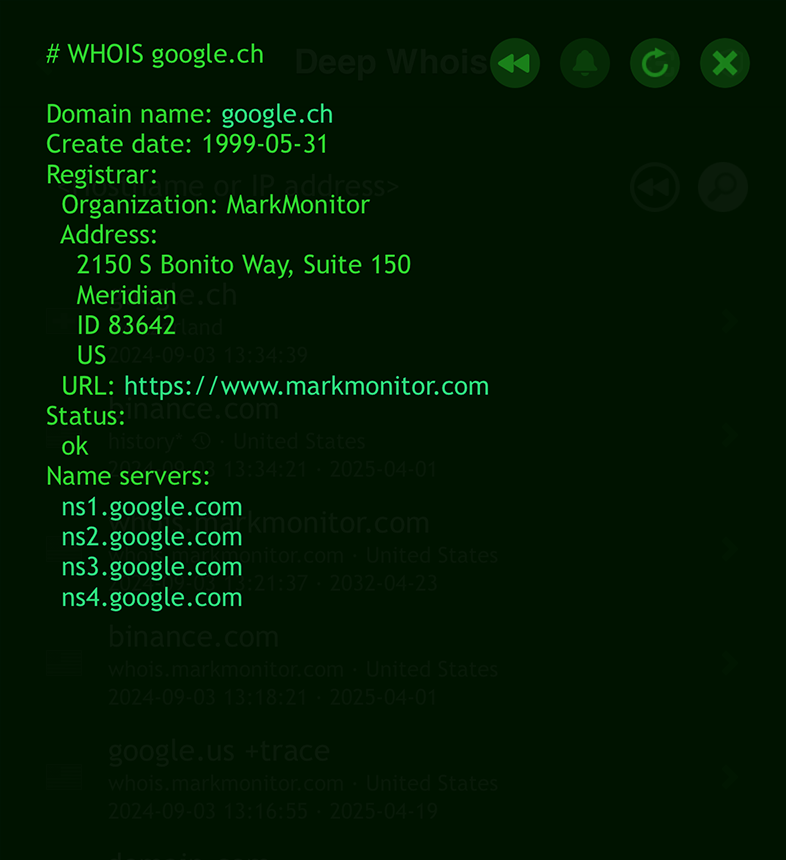

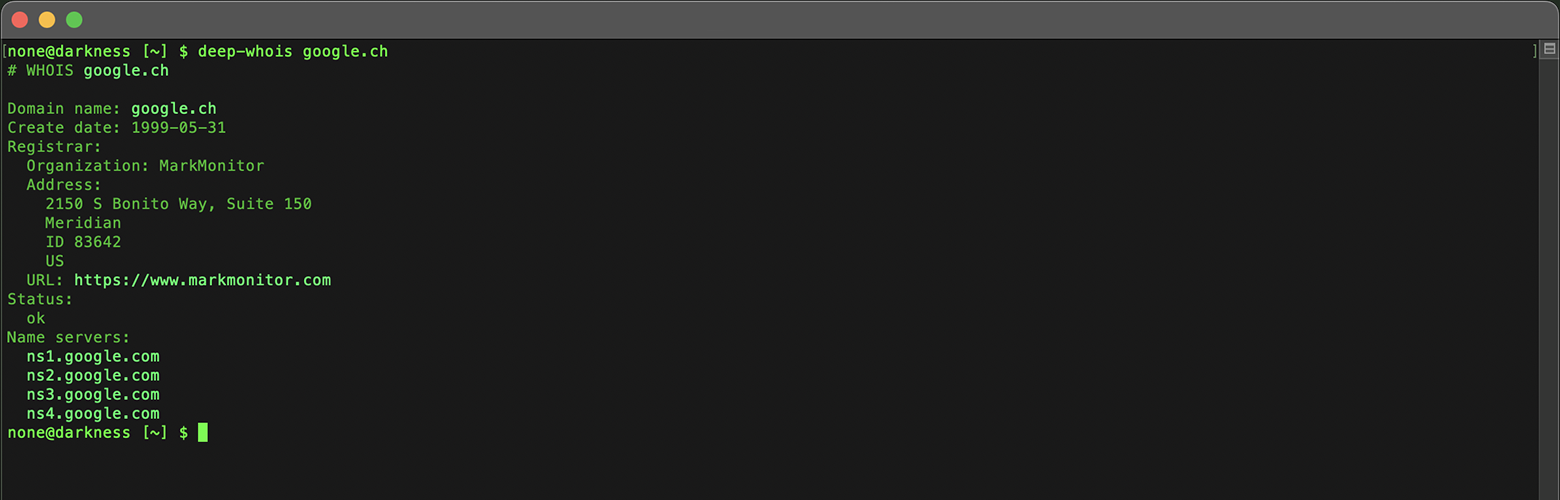

Deep Whois によるシームレスな RDAP クエリ

iOS 向け Deep Whois アプリと、ターミナル用の Deep Whois コマンドラインユーティリティのどちらでも、.CH のように RDAP へ移行したドメインについては、RDAP 経由での Whois データ取得が自動的かつシームレスに行われます。

ユーザー側で特別なオプションやコマンドを指定する必要はありません。

通常の Whois クエリと同じように、ドメイン名を入力するだけです。

deep-whois google.ch

Deep Whois は、対象ドメインに RDAP が必要かどうかを自動的に判別し、適切なプロトコルでクエリを実行します。

そのため、対象ドメインが従来の Whois を使用しているか、すでに RDAP に移行しているかに関わらず、常に正確で最新の登録データを取得できます。

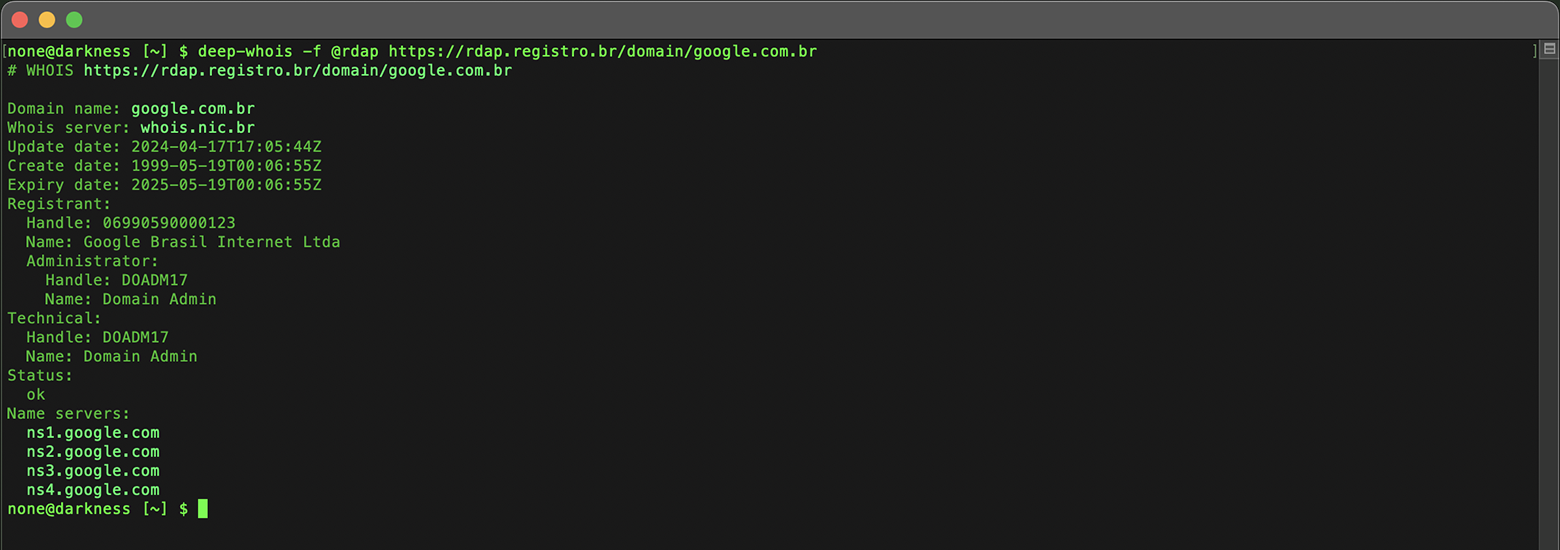

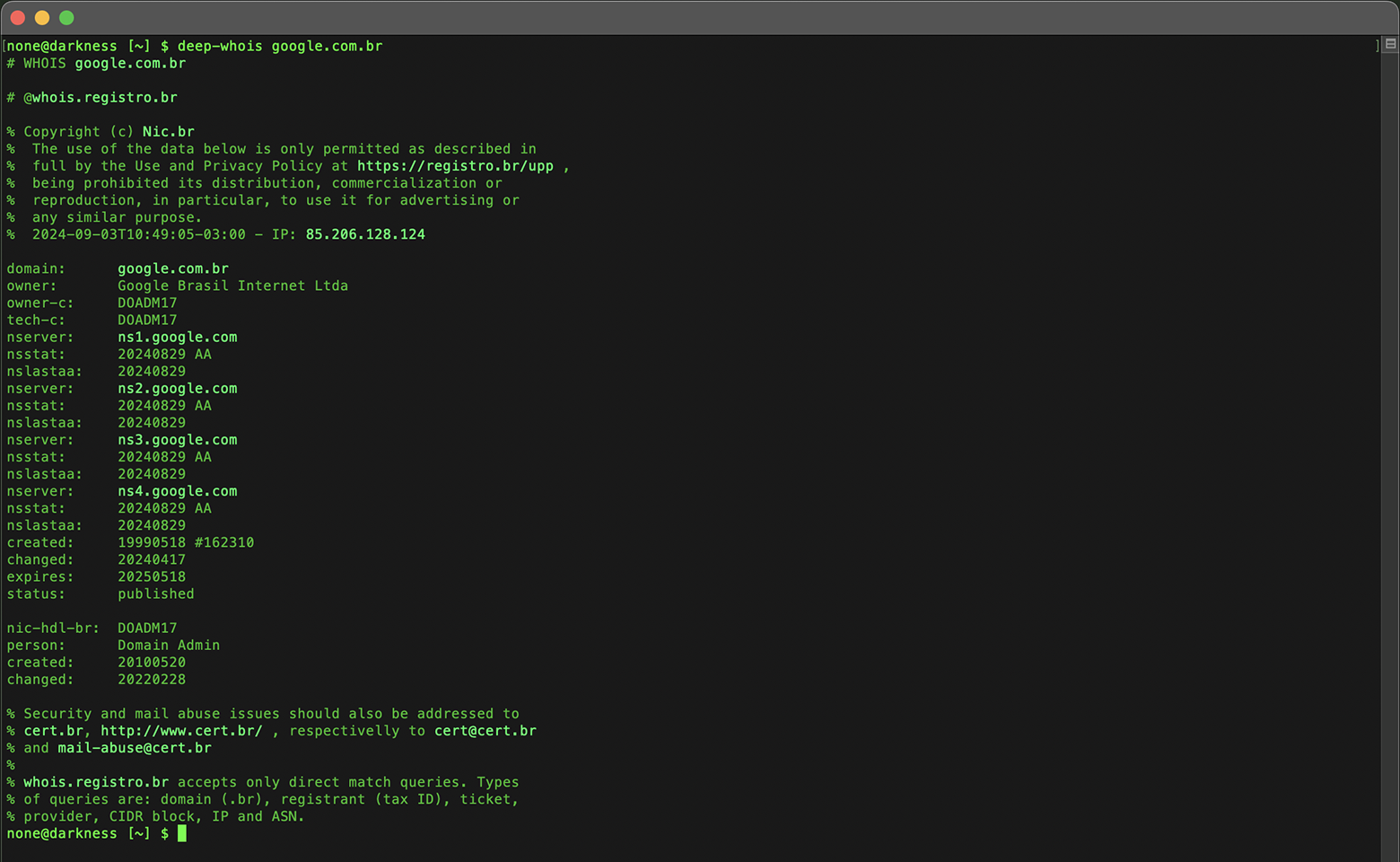

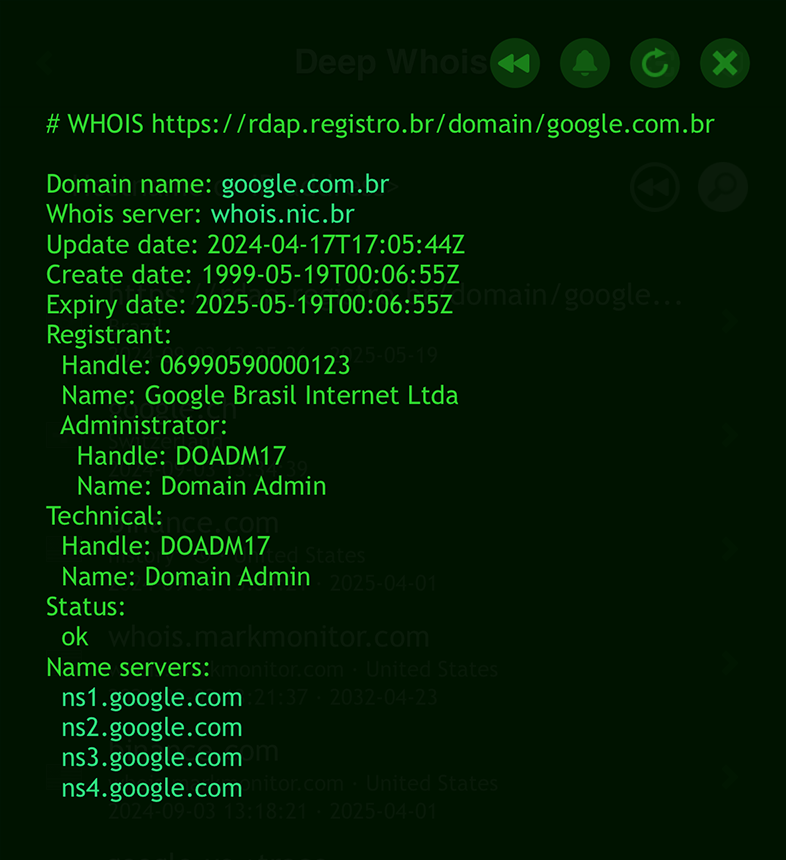

明示的な RDAP クエリ

Deep Whois は、RDAP クエリを自動処理するだけでなく、RDAP をサポートしているドメインに対して明示的に RDAP クエリを行うこともできます。

これは、RDAP サーバーから直接データを取得したい場合や、より高度な調査を行う際に便利です。

Deep Whois では、クエリに「@rdap」オプションと「-f」オプションを指定することで RDAP ルックアップを強制し、RDAP ソースから詳細な構造化データを取得できます。

特により精緻な情報が必要な高度な調査では、この方法が有用です。

.BR ドメインでは、RDAP が、ドメインの有効期限・変更・作成日時を秒単位の精度で提供する唯一の方法です。

deep-whois -f @rdap https://rdap.registro.br/domain/google.com.br

従来の Whois プロトコル (現在もサポートされています) では、日単位までしか表示されず、時刻までは分かりません。

.MS のようなドメインでは、Whois と RDAP の両プロトコルが提供するデータは、概ね同様です。

microsoft.ms のようなケースでは、RDAP の方にのみ FAX 番号など、Whois 応答には含まれない追加情報が載っている場合もあります。

このようなドメインでは、両者のデータはほぼ同じですが、主要な Whois サーバーが利用できない場合に、RDAP が有用な代替手段となり、重要なドメイン情報の取得を継続できます。

ステップ #7: Ethereum・DNS ドメインの ENS データにアクセスする

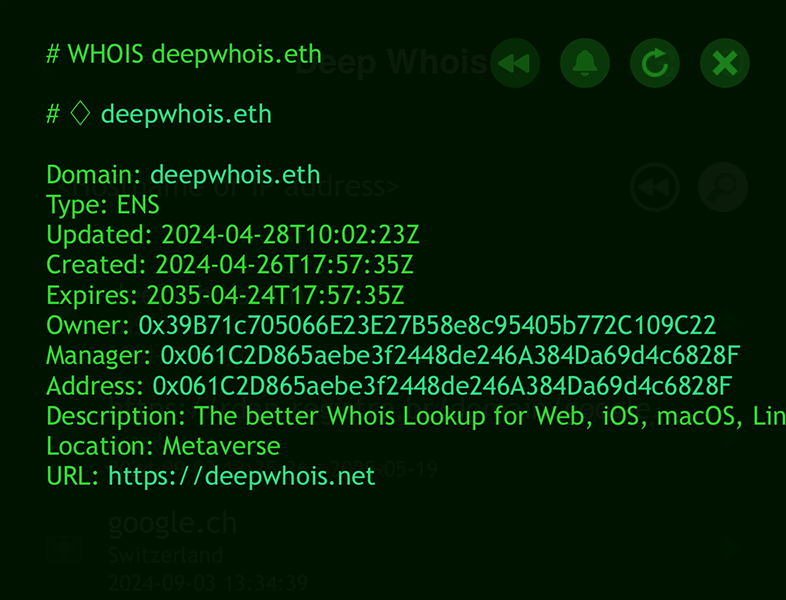

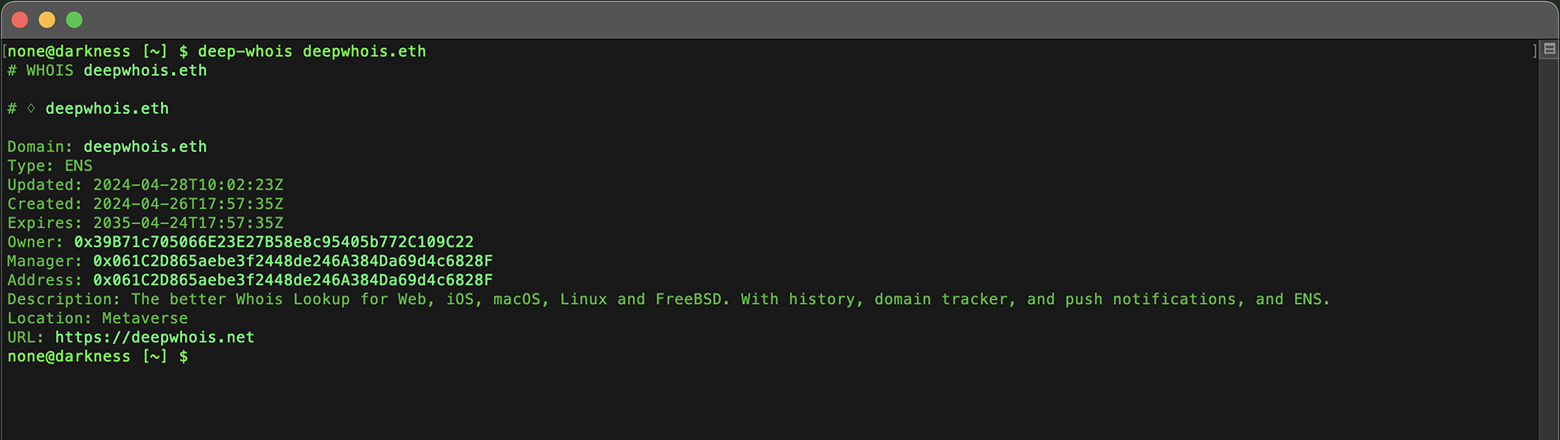

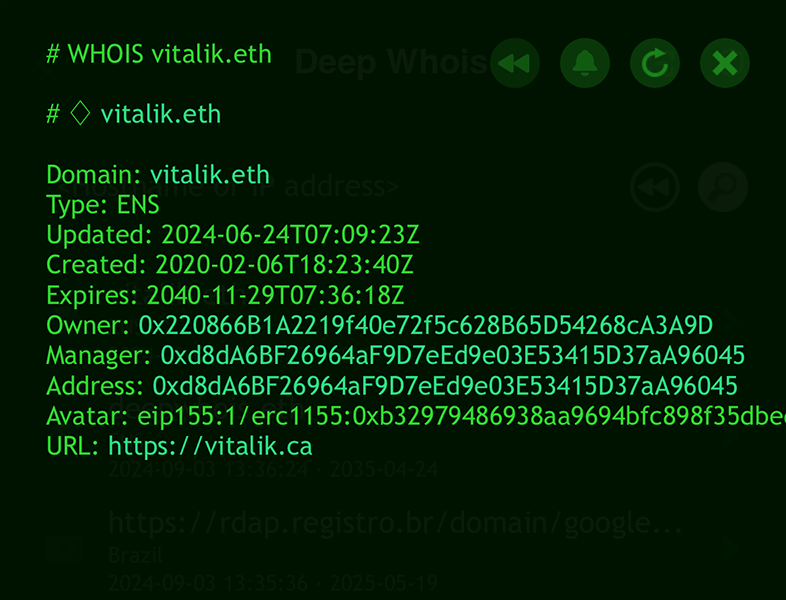

Ethereum Name Service (ENS) は、Ethereum ブロックチェーン上で、人間が読めるドメイン名を登録できる仕組みです。

ENS は、ドメイン名などの分かりやすい識別子と、Ethereum ウォレットアドレスとの対応付け (双方向) を行うよう設計されています。

これにより、覚えやすい名前で Ethereum アドレスを管理でき、ブロックチェーン上でのトランザクションややりとりを、よりユーザーフレンドリーで扱いやすくします。

調査対象のドメインが ENS に関連している場合、これらのデータを取得することで、ウォレットアドレスやスマートコントラクト、その他のオンチェーン情報を把握できます。

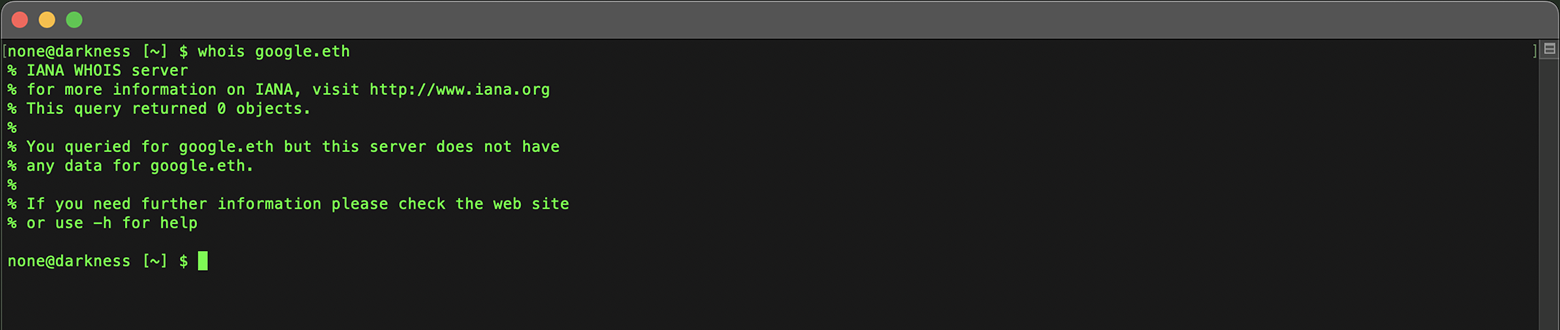

標準 Whois クライアントの制約

標準的なシンプル Whois クライアントは、.ETH で終わるような Ethereum Name Service (ENS) ドメインのデータにアクセスする機能を備えていないことに注意が必要です。

こうした従来のクライアントは、クラシックな DNS システム向けに設計されており、ENS のようなブロックチェーンベースのネーミングシステムとは連携できません。

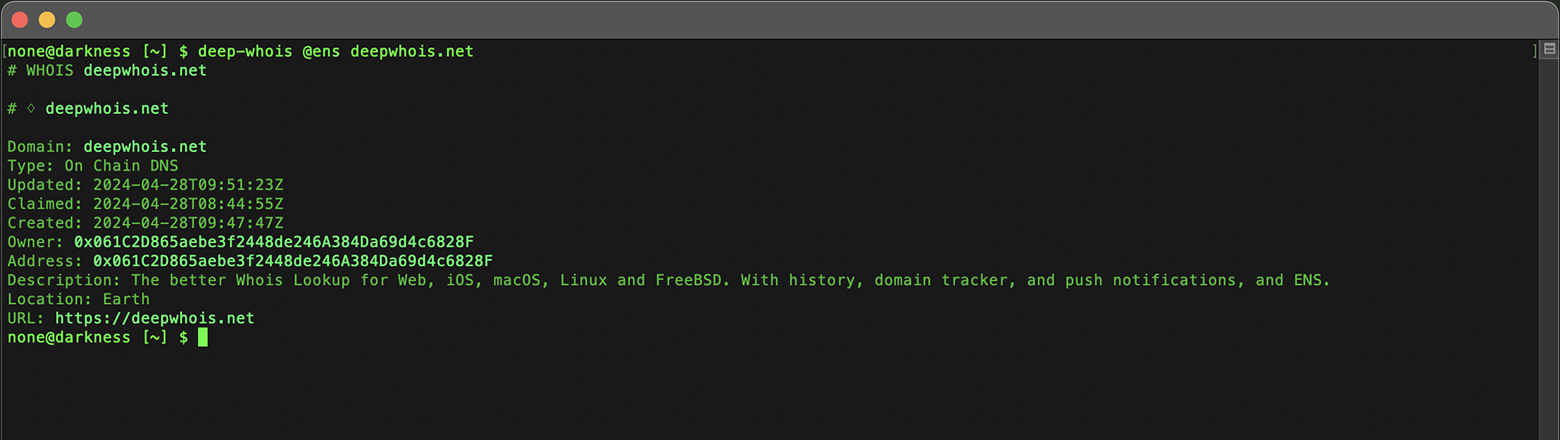

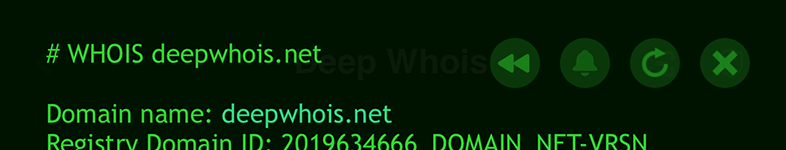

Deep Whois による ENS Whois ルックアップ

iOS 向け Deep Whois アプリやターミナルのコマンドラインツールを使えば、Ethereum ネットワーク上の .ETH ドメインについて、直接 Whois データを取得できます。

この処理はシームレスで、追加のオプション指定は不要です。通常の Whois クエリと同じようにドメインを入力するだけで構いません。

deep-whois deepwhois.eth

DNS ドメイン向けの ENS データ

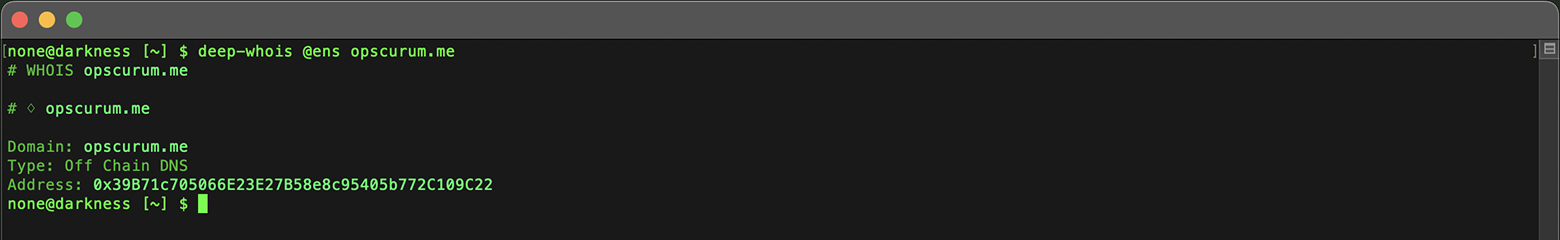

ENS は .ETH ドメインだけに限定されません。

.COM、.NET、.ME など、従来の DNS ドメインに対しても情報を提供します。

関連する Ethereum ウォレットアドレスなどの ENS 固有データにアクセスするには、macOS・Linux・FreeBSD のターミナルや iOS における Deep Whois のクエリに「@ens」オプションを追加します。

これにより、対象の DNS ドメインに対して ENS を明示的に問い合わせます。

複数ドメイン種別のシームレスなサポート

Deep Whois は、単一の統一されたクエリで、複数の種類のドメインをサポートします。

.ETH TLD ゾーンに属する、ネイティブな Ethereum ENS ドメイン。

Ethereum ブロックチェーンと統合された、deepwhois.net のような on-chain DNS ドメイン。

opscurum.me のような、ENS と紐づけられた従来型 DNS ドメイン (off-chain DNS ドメイン)。

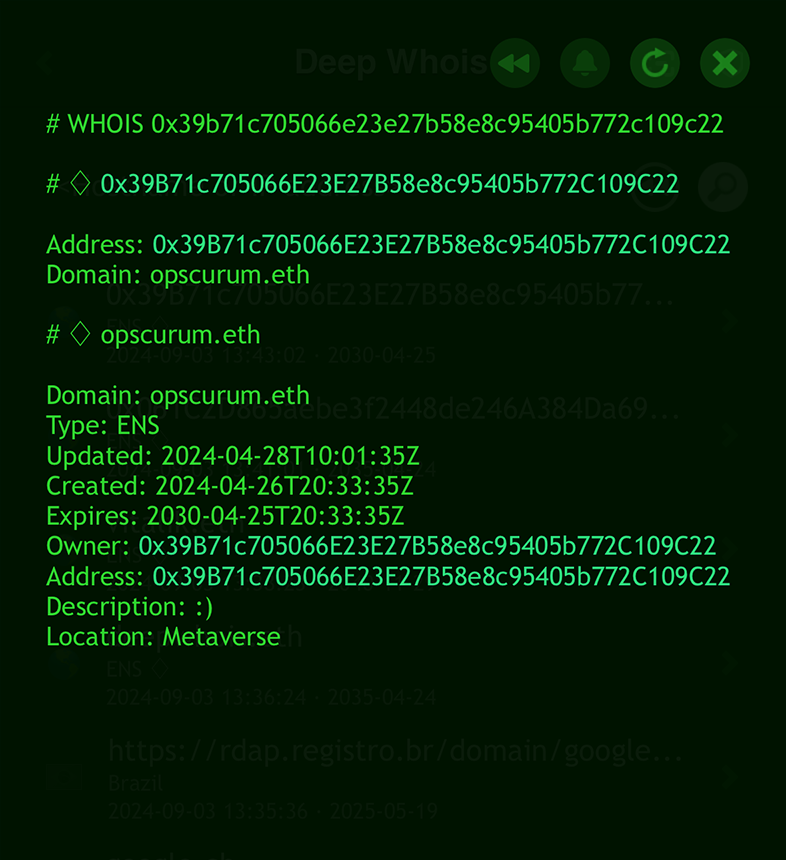

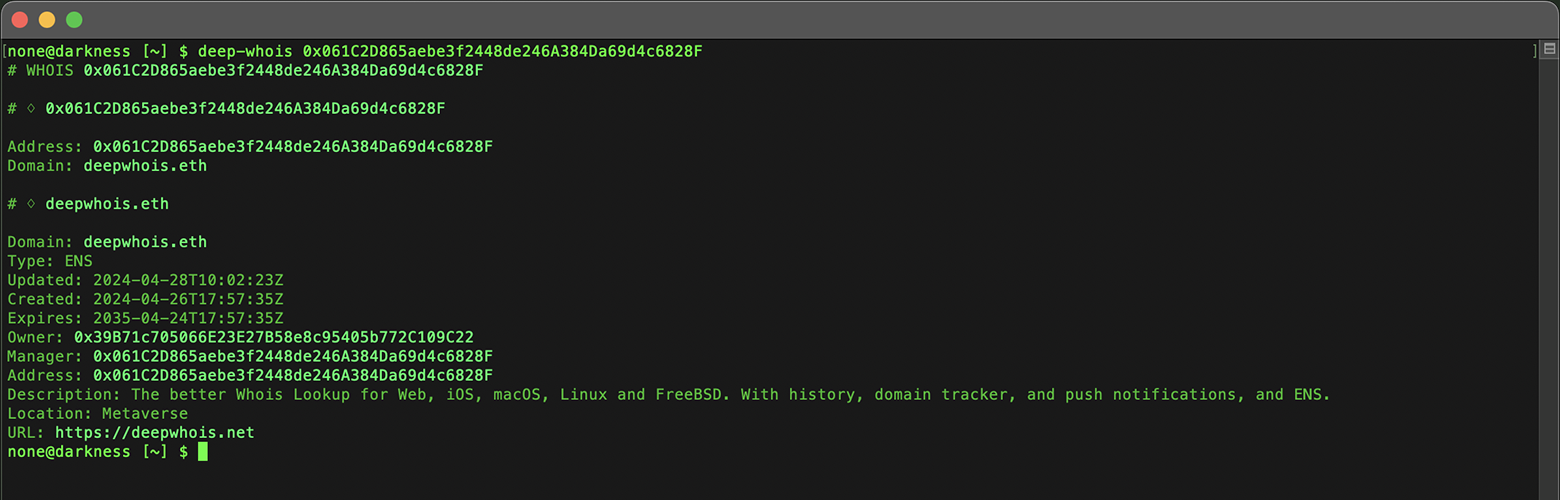

逆引き ENS Whois ルックアップ

さらに Deep Whois では、Ethereum ウォレットアドレスを使った逆引き ENS Whois ルックアップも行えます。

逆引き ENS Whois ルックアップを行う際に、特別なオプションを追加する必要はありません。

標準的な Ethereum ウォレットアドレスをクエリとして指定するだけで、Deep Whois がそのアドレスに紐づくすべての ENS ドメインを自動的に取得します。

この機能は、iOS アプリでもターミナルのコマンドラインツールでも同様に使いやすく設計されています。

deep-whois 0x061C2D865aebe3f2448de246A384Da69d4c6828F

この機能により、特定の Ethereum アドレスに紐づく ENS ドメインを発見でき、ブロックチェーンベースのドメイン資産を調査・管理するための強力なツールとなります。

ENS ルックアップは、急速に拡大する分散型 Web の世界で、ブロックチェーン関連資産の所有や管理を把握するうえで、とても重要です。

ステップ #8: ドメインの年齢、有効期限、更新日を分析する

これらの重要なデータは、基本的な Whois クエリから簡単に確認でき、ドメインを適切に管理するために必要な情報を提供します。

また、この情報は、ドメインを購入したい場合に、所有者への直接オファーや、有効期限後の再取得を計画するうえでも役立ちます。

ドメインの年齢と、有効期限・更新日を理解することは、その安定性や将来の利用可能性を評価するうえで重要です。

ドメインの年齢は、その歴史や信頼性の目安となり、古くから存在するドメインは、より確立された評判を持っていることが多いです。

有効期限の監視は、更新忘れによる所有権の喪失を防ぐうえで不可欠です。

これらの日付を継続的に追跡することで、ドメインが失効しそうなタイミングや、注意が必要な時期をあらかじめ把握できます。

更新日は、ドメインが最後にいつ更新されたか、そしてどの程度先まで契約が延長されているかを示します。

定期的に日付情報を確認することで、ドメインを確実に自分の管理下に置き、登録期限切れによるサービス停止を防げます。

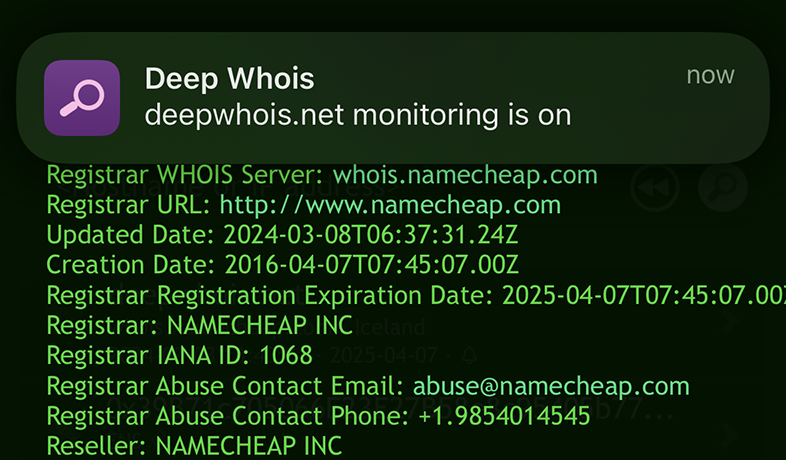

ステップ #9: 時間の経過とともにドメインの変更を監視する

ドメインの Whois データを定期的に監視することで、所有者変更、DNS 設定、有効期限などの変化をいち早く把握できます。

これは、自分が所有しているドメインや、購入を検討しているドメインに対して、特に重要です。

Deep Whois では、自分のドメインだけでなく、あらゆるドメインの有効期限や変更を監視できる点にも注目してください。

競合ドメインや取得候補のドメインなど、関心のあるドメインの重要な更新を追跡できるため、常に状況を把握し、必要なときにすぐ行動できます。

iOS で Deep Whois を使用する場合:

ベルのアイコンをタップして監視を有効にすると、通知を受け取れるようになります。

ドメインの有効期限が近づいたり、Whois データに変更があったりすると、デバイスにプッシュ通知が届きます。

継続的な監視によって、ドメインの価値や自分の関心に影響し得る重要な変更を、事前に把握できます。

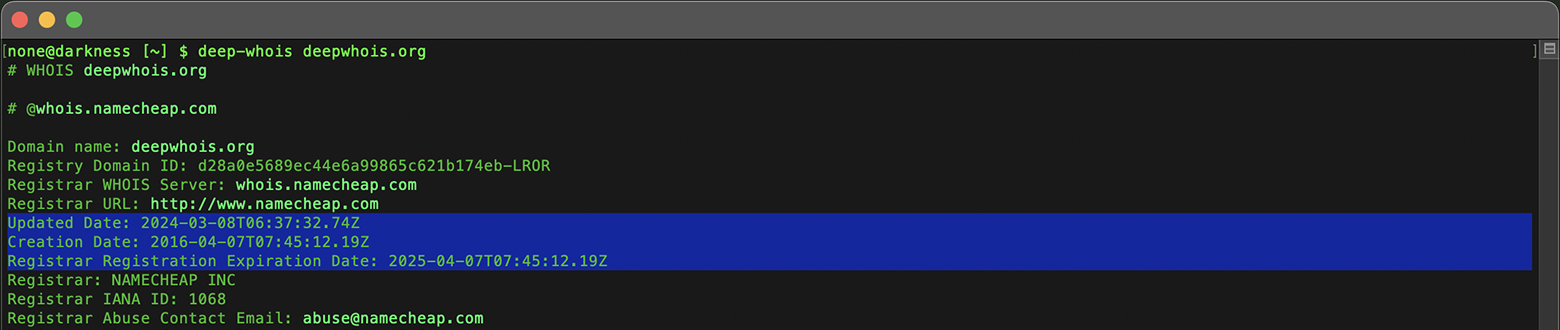

ステップ #10: WHOIS Abuse 連絡先情報を分析する

abuse (不正利用) 連絡先情報は、スパムやフィッシング、その他ドメインに関連する悪意ある行為を報告するために、Whois レコード内に掲載されていることがよくあります。

この情報へのアクセス方法と活用方法を把握することは、セキュリティインシデントへの対応において極めて重要です。

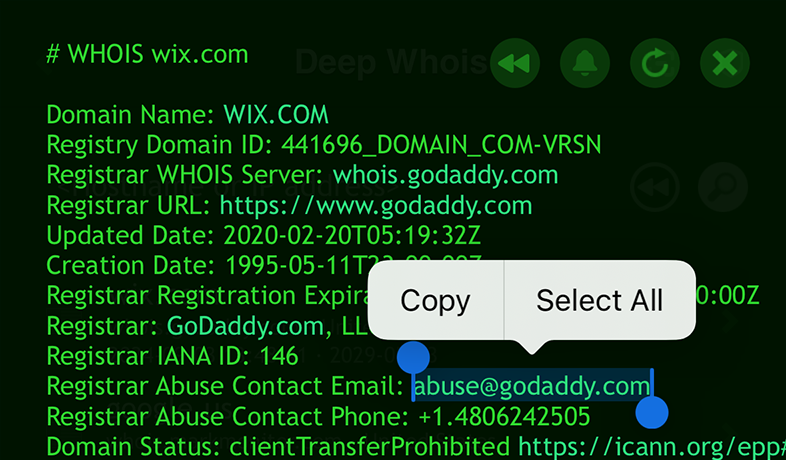

iOS で Deep Whois を使用する場合:

Whois データ内の abuse 連絡先セクションを確認します。

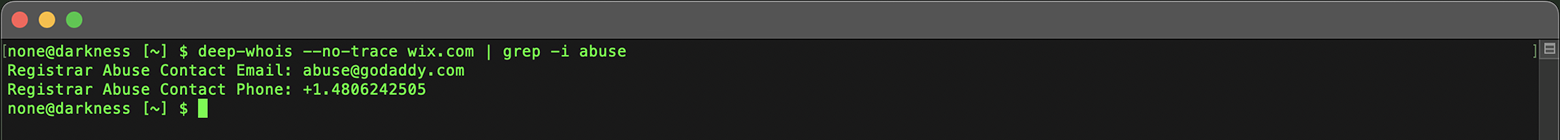

ターミナルで Deep Whois を使用する場合:

次のようにして abuse 連絡先を抽出します。

deep-whois --no-trace wix.com | grep -i abuse

適切な連絡先に不正利用を報告することで、悪意あるドメインに伴うリスク軽減に役立ちます。

ステップ #11: Whois データを保存・エクスポートする

ドメイン分析を終えたら、結果を保存・エクスポートして、将来の参照やレポートに備えることが重要です。

こうした記録は、ドメインに関する意思決定や、関係者への報告を行う際に欠かせない資料となります。

iOS で Deep Whois を使用する場合:

アプリから、用途に合わせた形式で結果を直接エクスポートできます。

ターミナルで Deep Whois を使用する場合:

Whois の出力結果をファイルに保存し、後から参照しやすくします。

deep-whois @history binance.com > whois-history-results.txt

調査結果を保存しておくことで、いつでもデータを見直せるだけでなく、分析プロセスが十分に記録されていることを保証できます。

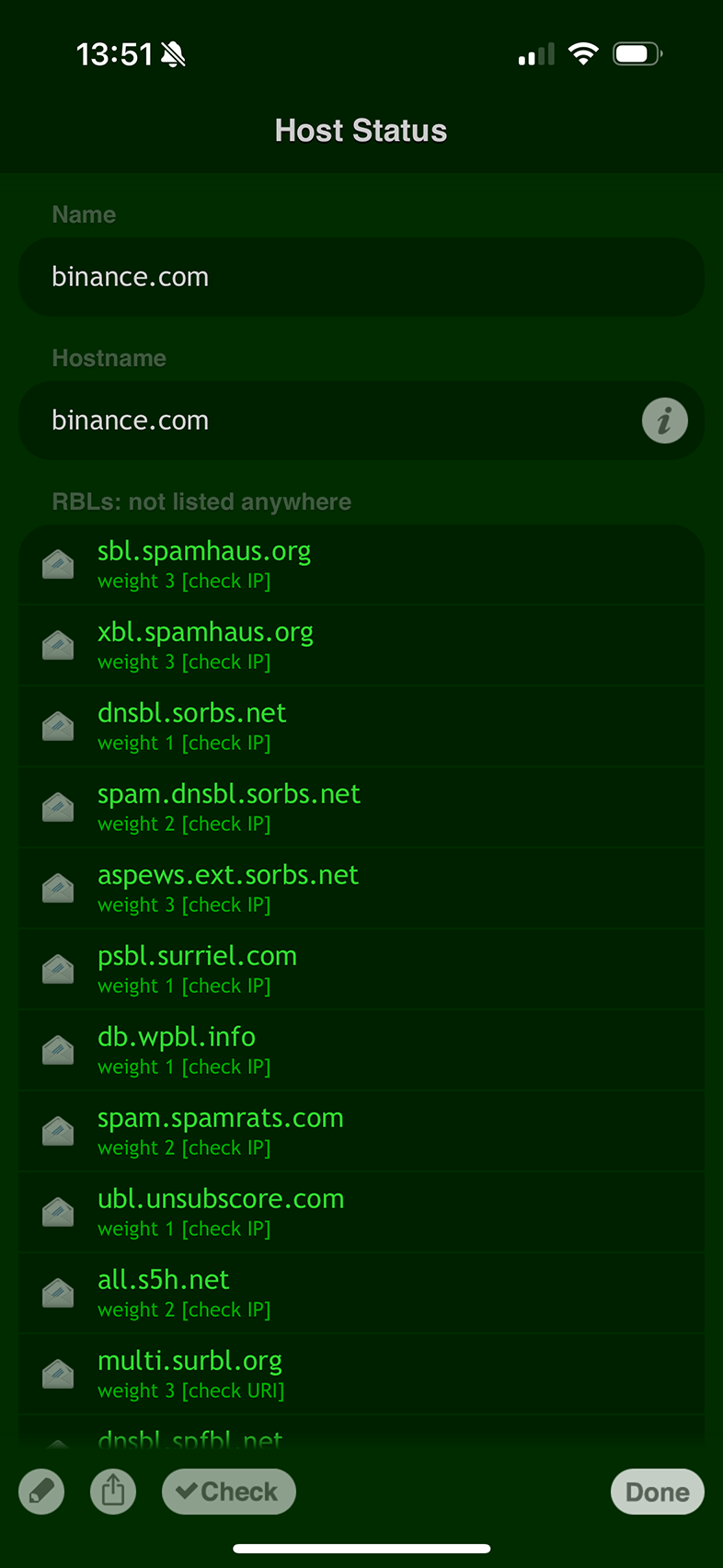

ボーナスステップ: ドメインのレピュテーションとブラックリスト状態を定期的に確認する

ドメインは、スパムやフィッシングなどに利用されると、時間の経過とともにレピュテーションが変化することがあります。

ドメインの評判やブラックリストへの登録状況を定期的に確認することで、そのドメインが信頼できる状態を保ち、自社のビジネスやセキュリティ体制に悪影響を与えないようにできます。

iOS では、「RBL Status」アプリを使って、ドメインのレピュテーションやブラックリスト状態を簡単に監視できます。

このアプリは、ドメインがブラックリストに掲載されているかどうかをリアルタイムで確認でき、健全で信頼性の高いオンラインプレゼンスを維持するのに役立ちます。

ドメインのレピュテーションを監視することで、その健全性を維持するための能動的な対策を講じ、問題が大きなインシデントに発展する前に対処できます。

まとめ: ドメイン Whois ルックアップと履歴を使いこなす

ここまでのステップに従うことで、iOS 向け Deep Whois アプリや、macOS・Linux・FreeBSD のターミナルを使って、ドメインを徹底的かつ詳細に調査できるようになります。

この包括的なガイドによって、所有履歴や DNS 設定から、RDAP・ENS といった高度なデータまで、ドメインに関するあらゆる情報を引き出すための知識とツールが手に入ります。

セキュリティ目的での調査、ドメイン購入の検討、あるいは単に対象ドメインの背景をより深く理解したい場合でも、このガイドは Whois ルックアップの力を最大限に引き出し、対象ドメインについての完全な像を得る助けとなるでしょう。