Undersøk en IP-adresse

med Whois-oppslag

Oppdatert: 1. desember 2025

Å forstå hva som ligger bak en IP-adresse kan være avgjørende av mange grunner — enten du sporer kilden til mistenkelig aktivitet, verifiserer at et nettsted er legitimt, eller bare samler inn informasjon til en nettverksrevisjon.

I denne veiledningen går vi trinn for trinn gjennom hvordan du undersøker en IP-adresse ved hjelp av Whois-oppslag, med det kraftige Deep Whois-programmet og kommandolinjeverktøyet.

Når du er ferdig, vil du ha all informasjonen du trenger for å forstå opprinnelse, eierskap, plassering og andre viktige data knyttet til en IP-adresse.

Her er en trinnvis veiledning for å utføre et Whois-oppslag på en IP-adresse:

→ Trinn #1: Utfør et grunnleggende Whois-oppslag for IP-adressen

→ Trinn #2: Identifiser IP-eier og kontaktinformasjon

→ Trinn #3: Finn IP-adressens regionale internettregister (RIR)

→ Trinn #4: Analyser IP-tildeling og CIDR-notasjon

→ Trinn #5: Utfør omvendte IP-oppslag (Reverse IP)

→ Trinn #6: Sjekk IP-adressens hosting-leverandør

→ Trinn #7: Geolokaliser IP-adressen

→ Trinn #8: Analyser Whois-abuse-kontaktinformasjon for IP-adresser

→ Trinn #9: Lagre og eksporter IP-Whois-data

La oss gå i gang.

Trinn #1: Utfør et grunnleggende Whois-oppslag for IP-adressen

Det første trinnet i å undersøke en IP-adresse er å utføre et grunnleggende Whois-oppslag. Dette gir deg nøkkeldetaljer som organisasjonen som eier adressen, kontaktinformasjon, det regionale internettregisteret (RIR) som er ansvarlig for IP-adressen, og geografisk plassering.

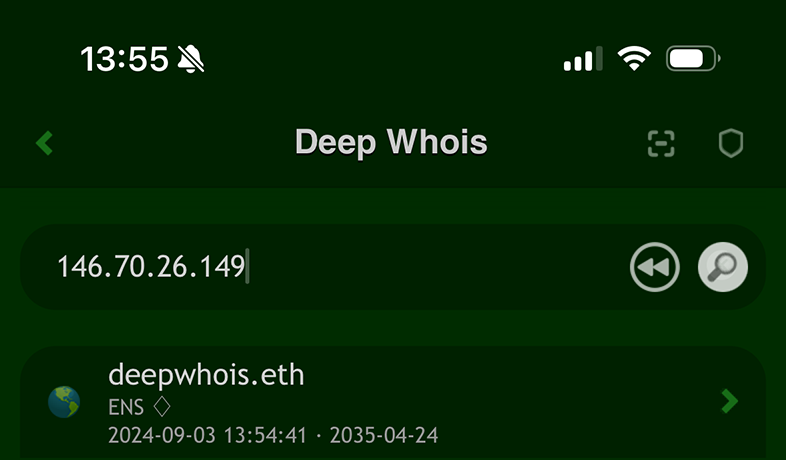

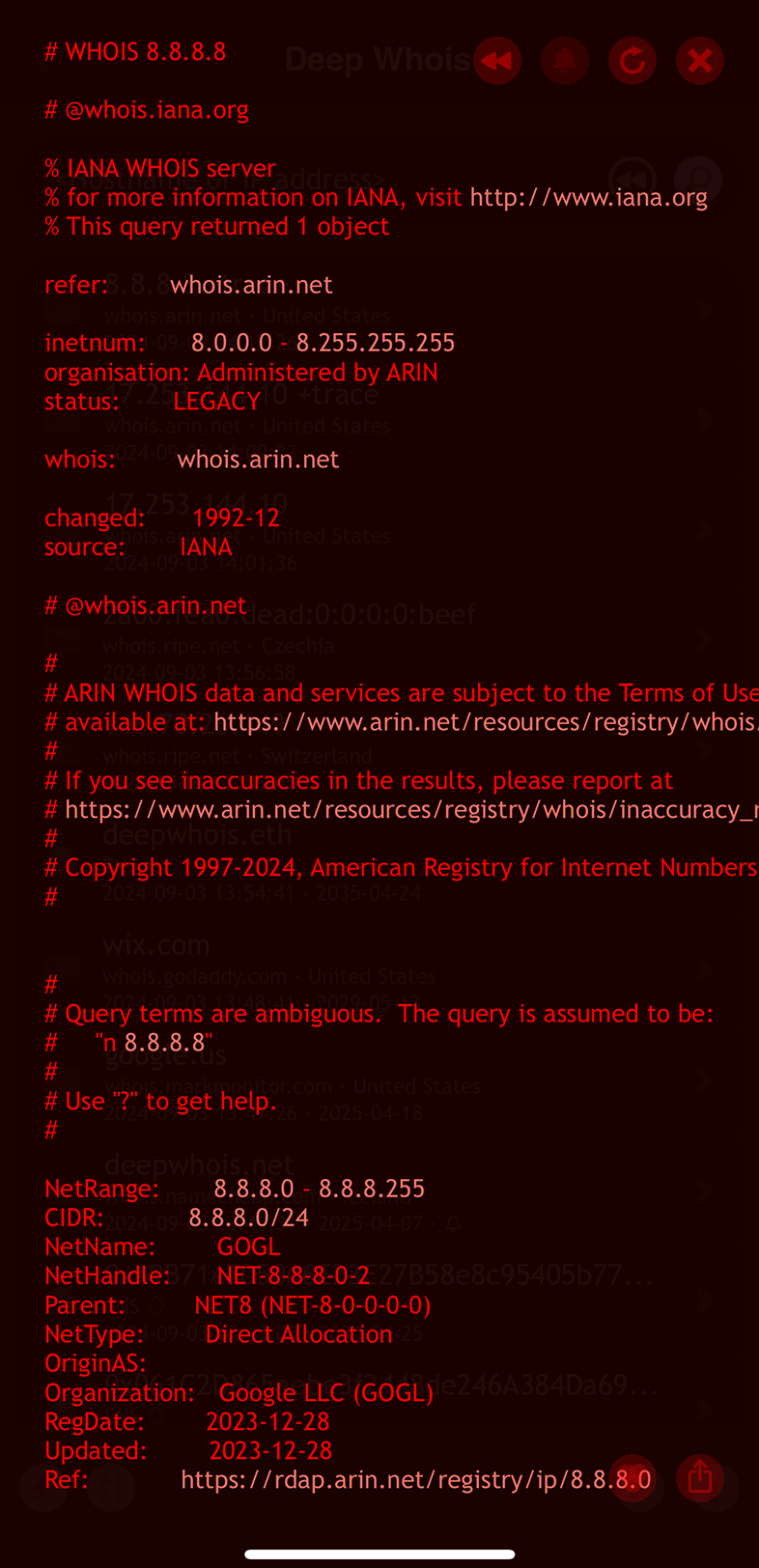

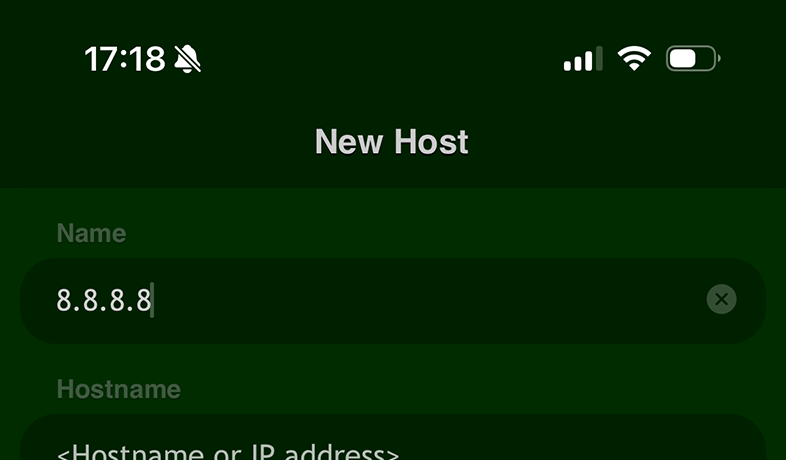

Bruke Deep Whois på iOS:

Åpne Deep Whois-appen og skriv inn IP-adressen i søkefeltet.

Trykk deretter på «Lookup» for å hente Whois-dataene.

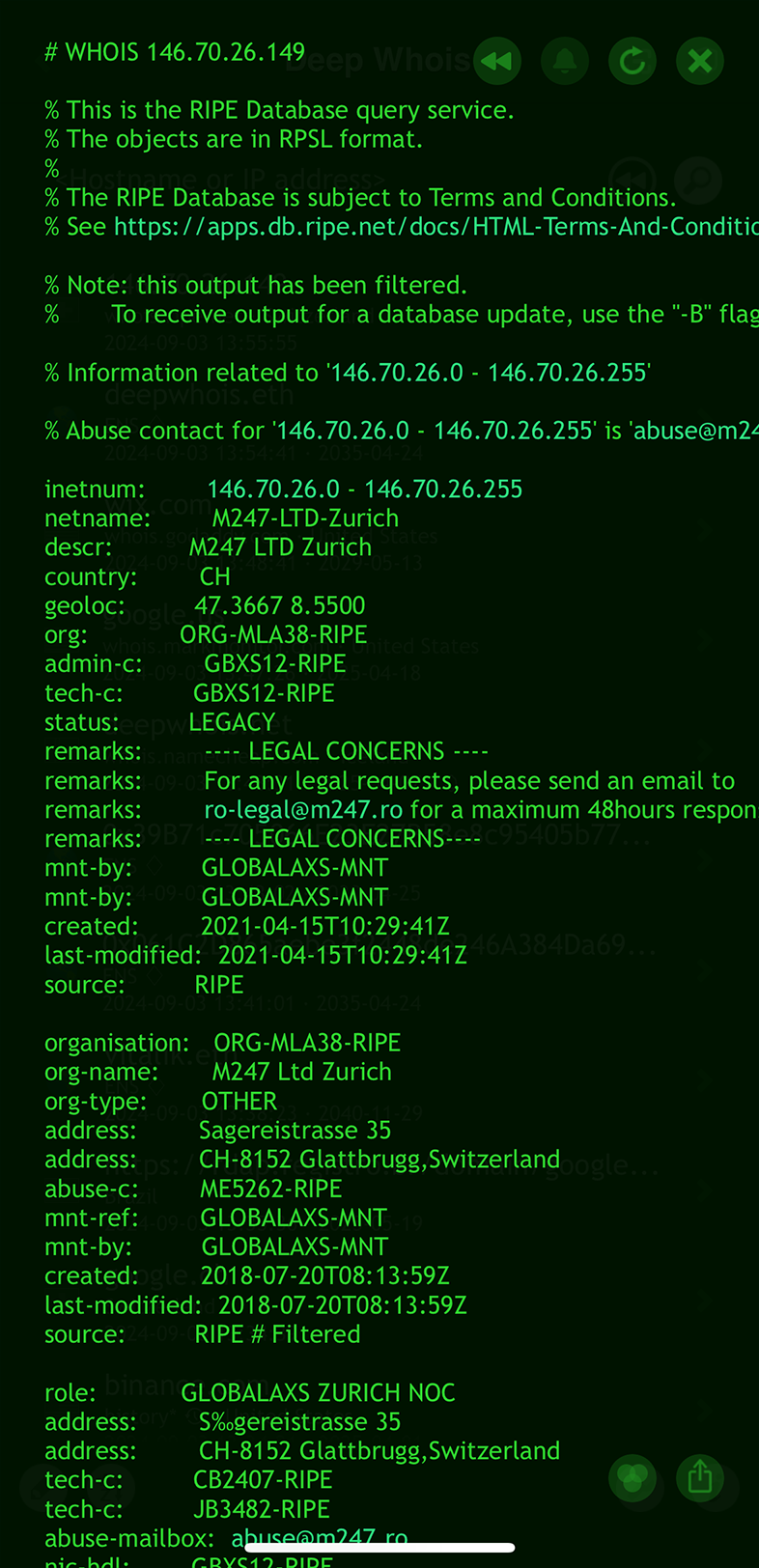

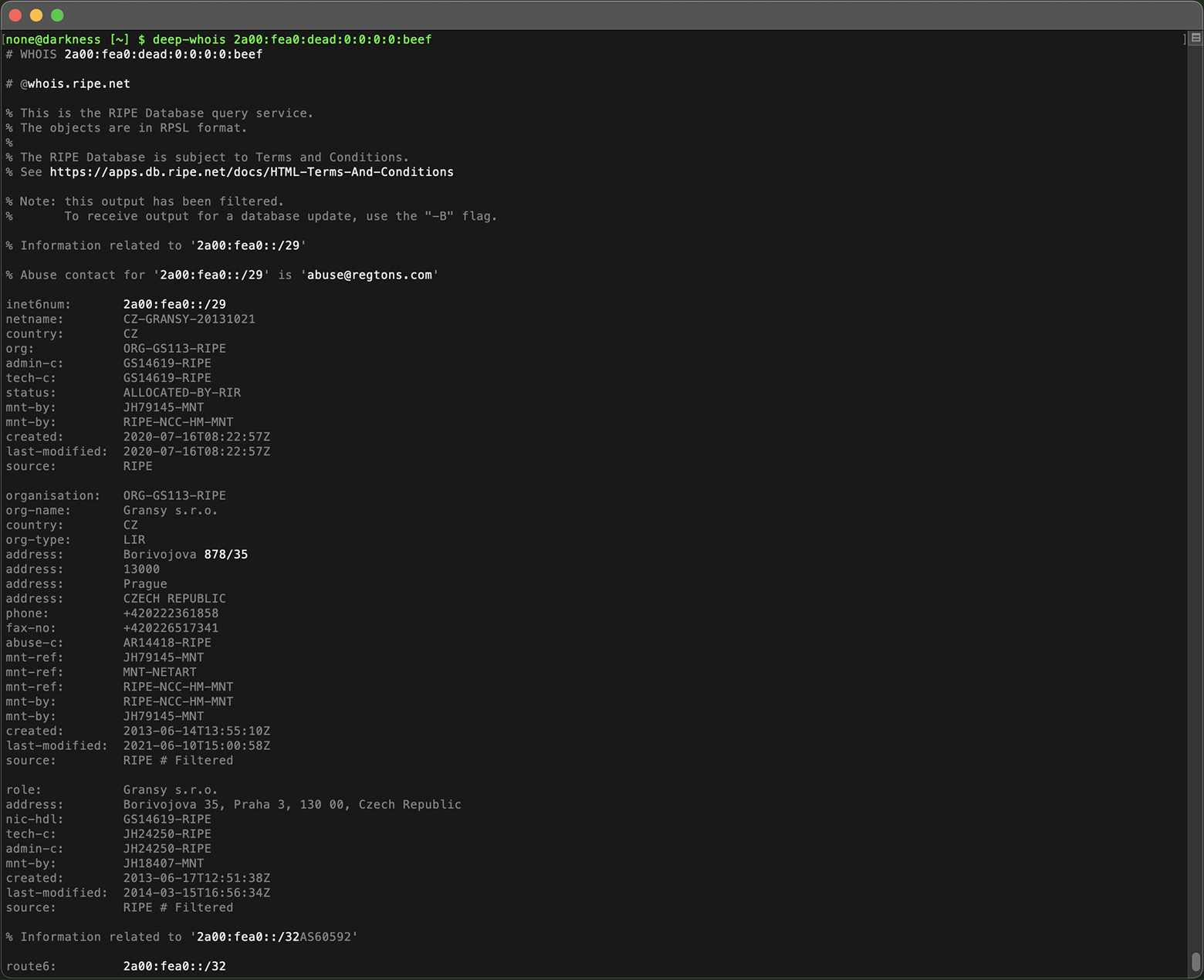

Bruke Deep Whois i Terminal:

Kjør følgende kommando:

deep-whois 146.70.26.149

Dette grunnleggende oppslaget gir en rask oversikt over IP-adressen og avslører informasjon om eierskap, tilknyttet organisasjon og geografisk region.

Deep Whois gjør det enklere å undersøke IP-adresser ved automatisk å avgjøre hvilken database som skal forespørres, uten at du trenger å angi en bestemt kilde.

Det støtter sømløst alle de viktigste IP-Whois-databasene, inkludert ARIN, RIPE, APNIC, LACNIC og AFRINIC, samt referanseserverne.

Dette sikrer at du mottar den mest nøyaktige og komplette informasjonen som er tilgjengelig for enhver IP-adresse, uansett hvor i verden den er tildelt.

Ekstratips:

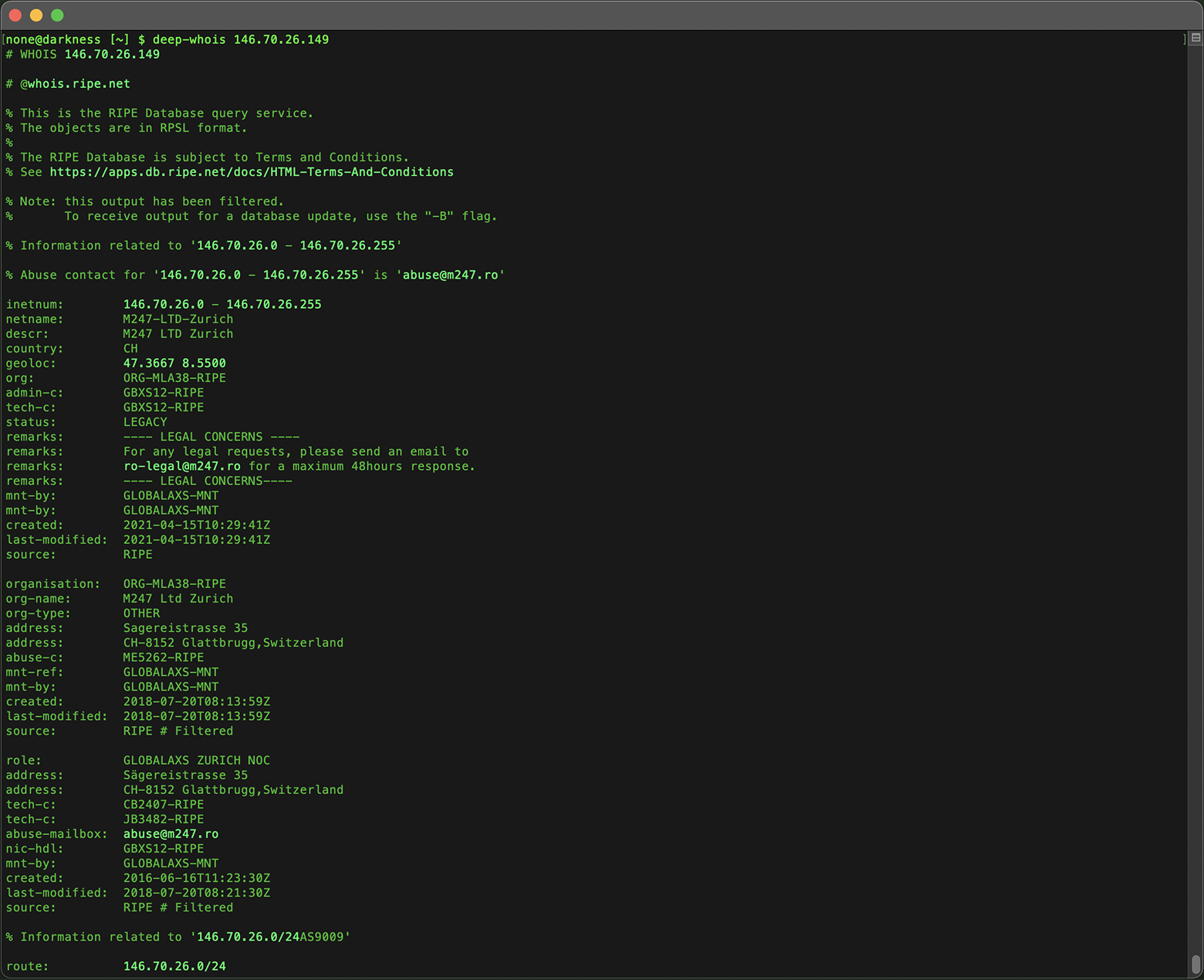

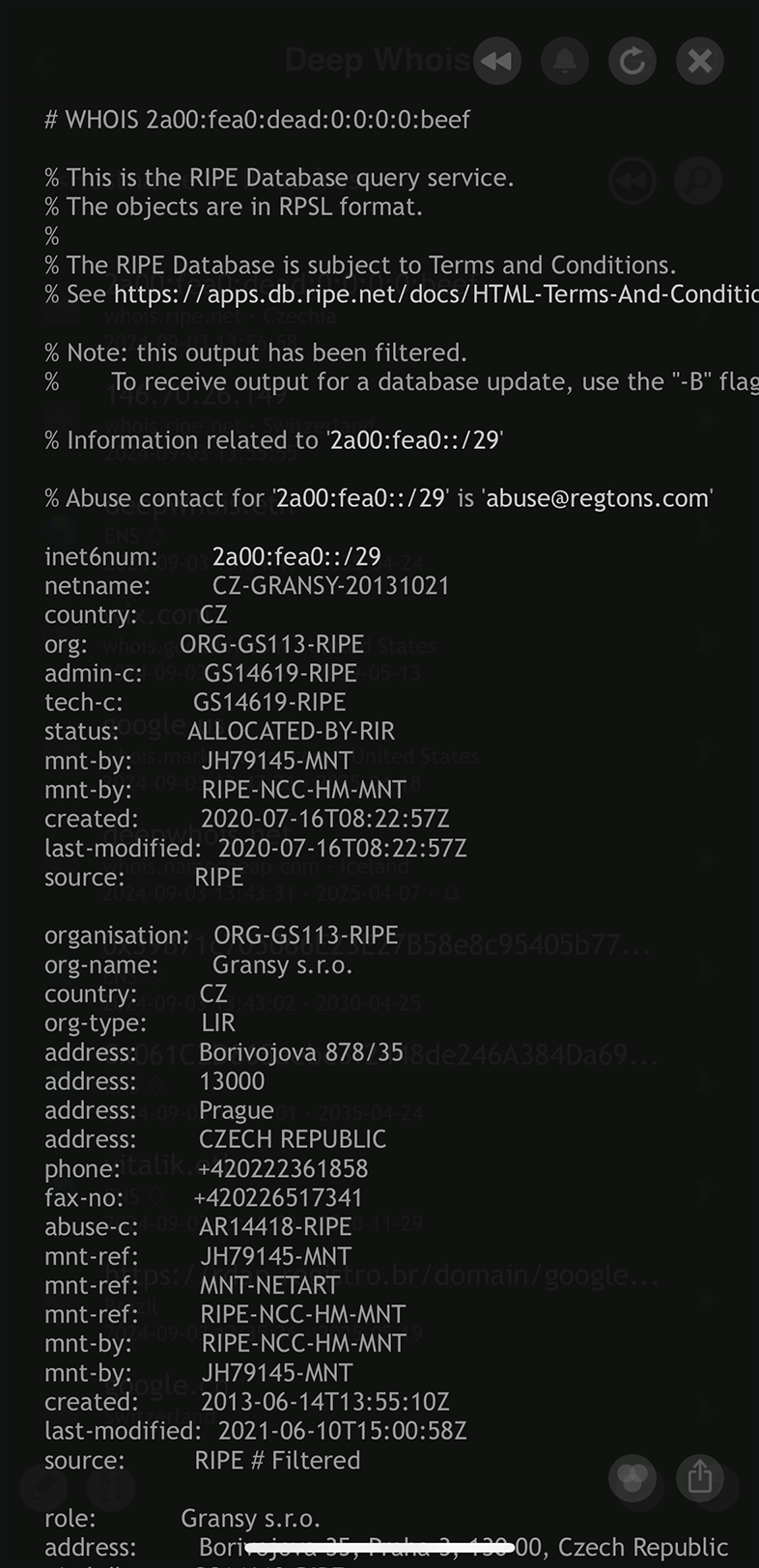

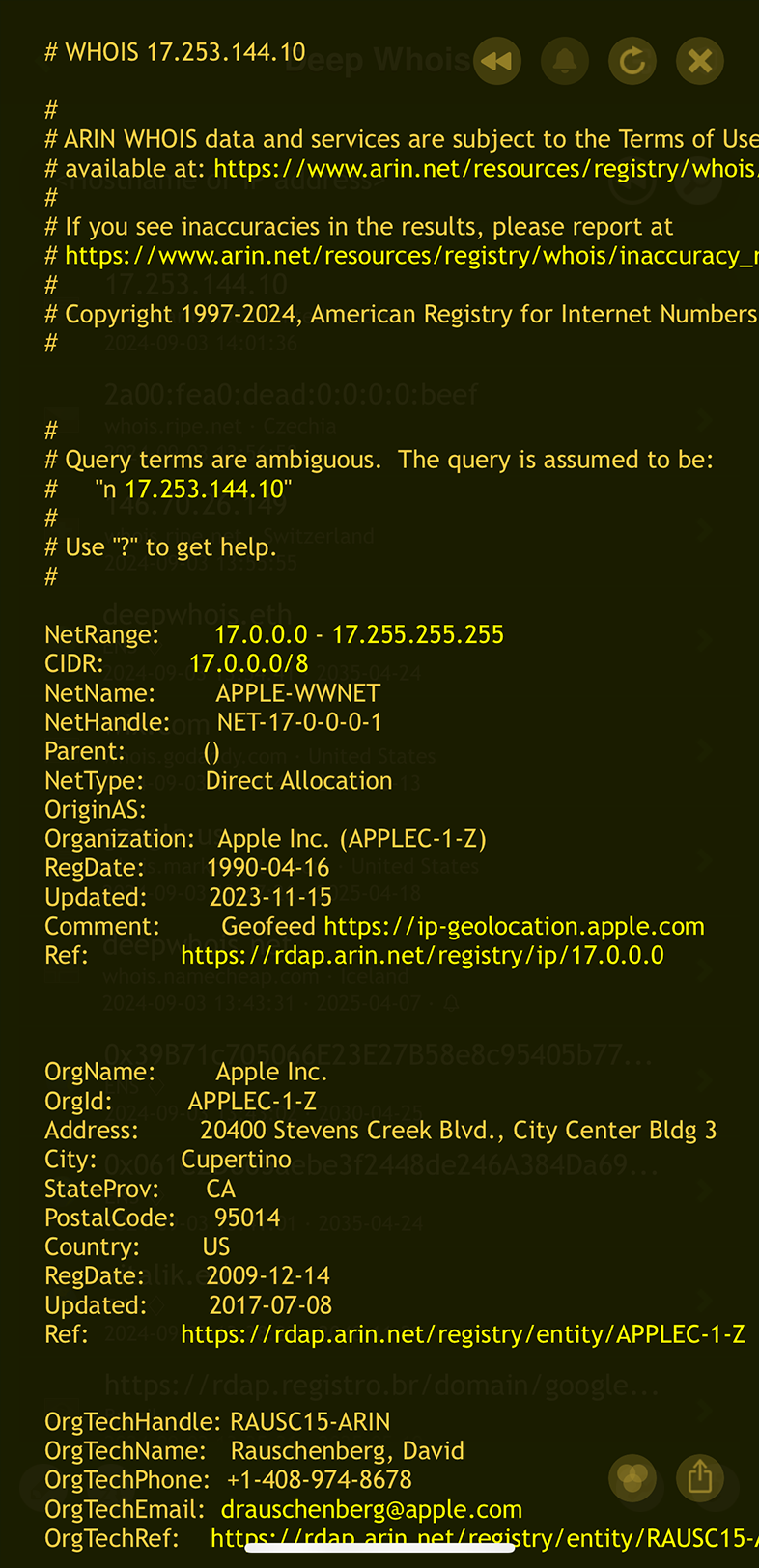

#1: Whois-forespørsler for IPv6

Deep Whois er laget for å håndtere både IPv4- og IPv6-adresser sømløst i ett og samme inndatafelt.

Enten du undersøker en eldre IPv4-adresse eller en nyere IPv6-adresse, gjenkjenner og behandler Deep Whois automatisk forespørselen og gir deg detaljerte Whois-data.

Denne fleksibiliteten gjør at du kan utføre grundige IP-undersøkelser uavhengig av protokollversjon — alt fra ett og samme brukervennlige grensesnitt.

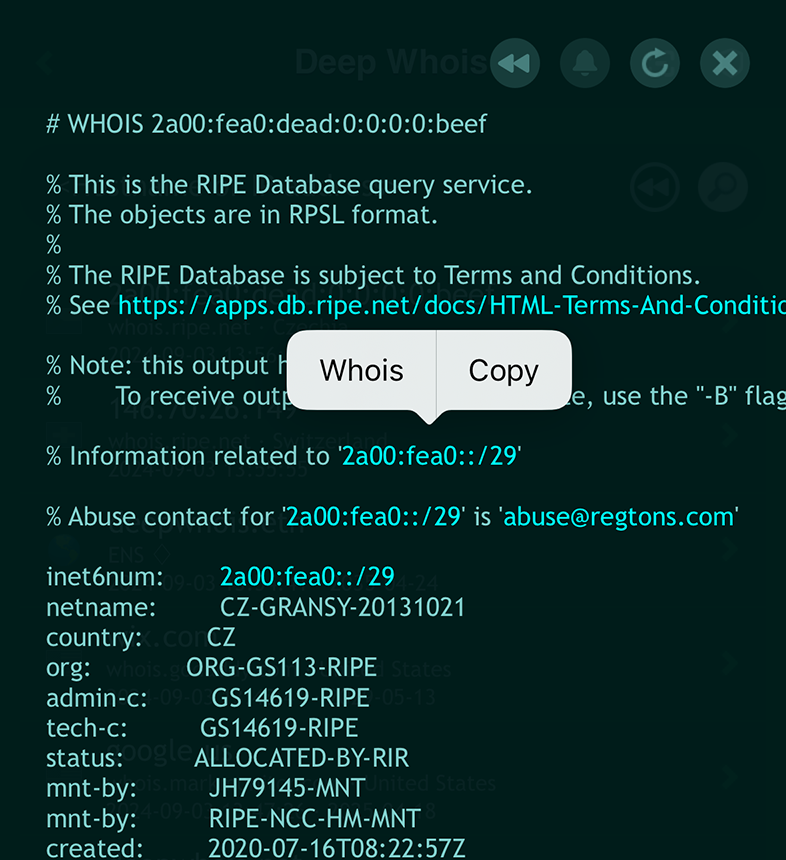

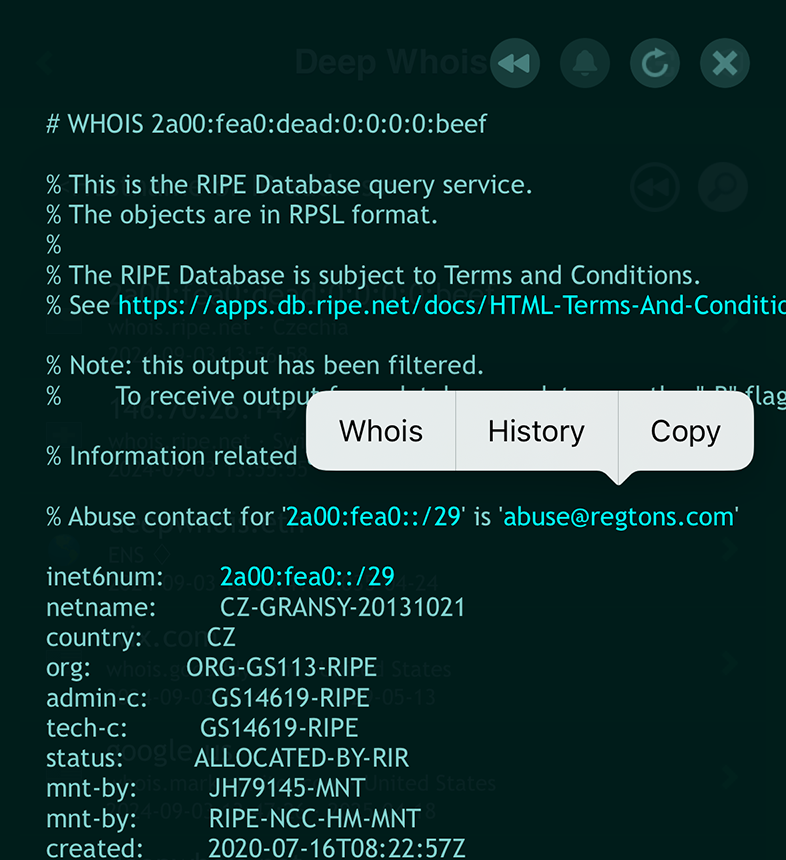

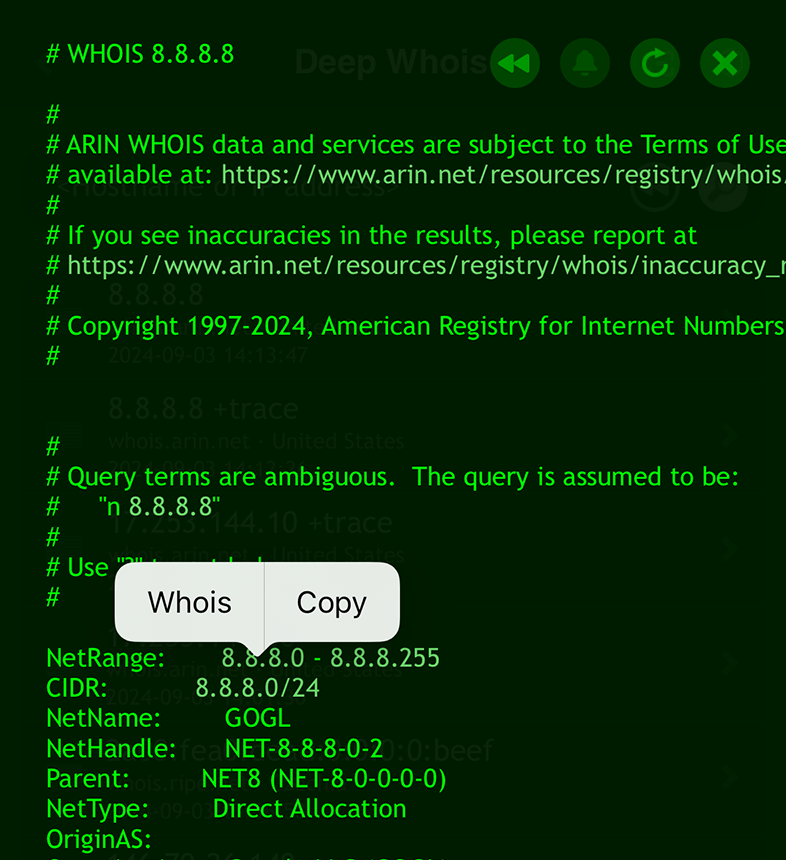

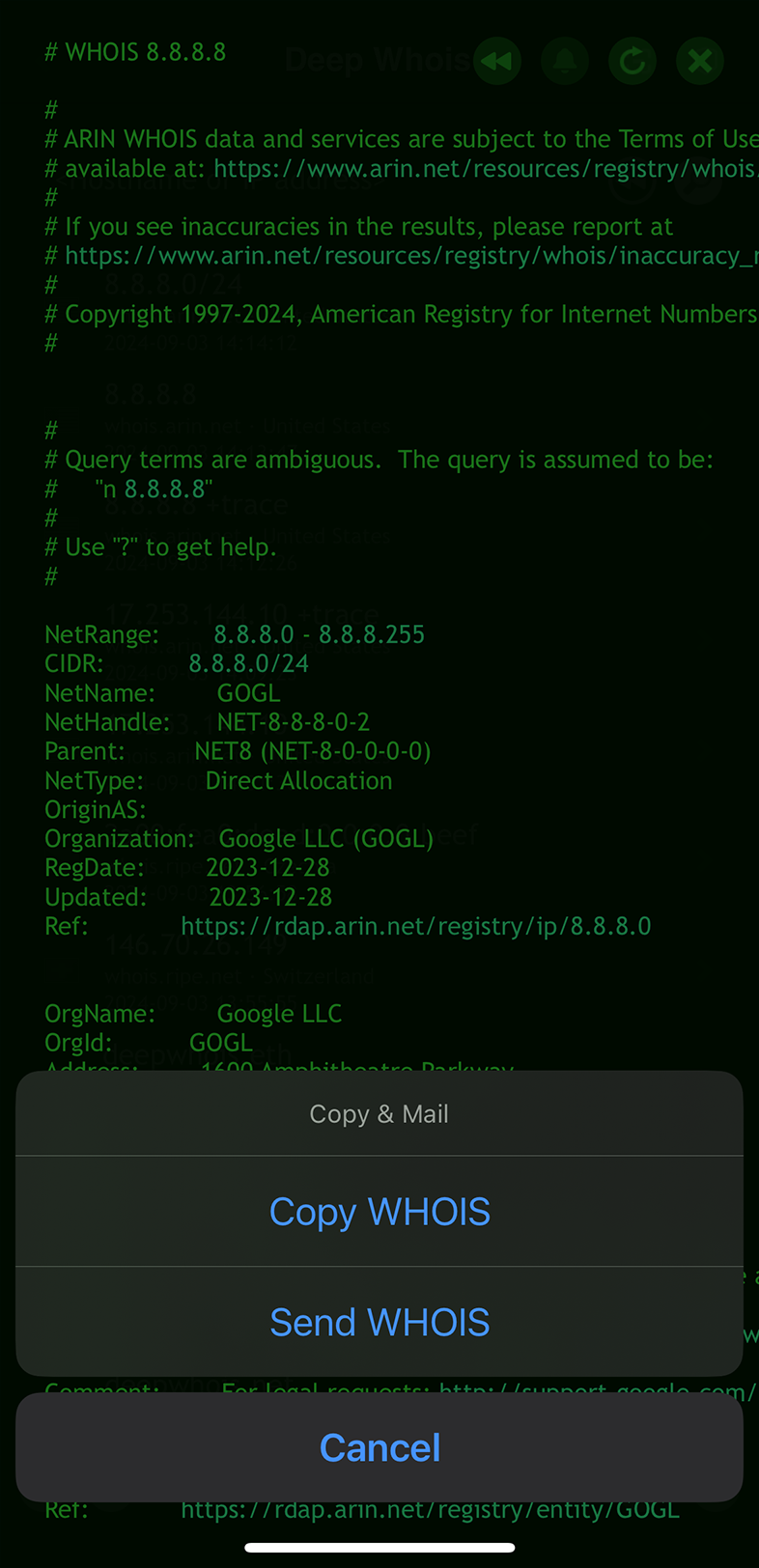

#2: Enkel Whois-browsing på iOS

På iOS er det like enkelt å bla i Whois-informasjon som å navigere på nettsider med klikkbare lenker.

Appen oppdager og fremhever automatisk viktige data — som domenenavn, vertsnavn, URL-er, e-postadresser, IPv4- og IPv6-adresser og nettverk — med en lysere farge for enklere identifikasjon.

For å utforske videre trykker du bare på den uthevede lenken, så vises en kontekstmeny.

Ved å velge «Whois» fra menyen kan du umiddelbart gjøre et oppslag på relevante Whois-data, noe som gjør undersøkelsen av domenedetaljer både intuitiv og effektiv.

Trinn #2: Identifiser IP-eier og kontaktinformasjon

Å vite hvem som eier en IP-adresse er spesielt viktig når du trenger å kontakte eier ved juridiske spørsmål, misbruk eller sikkerhetsrelaterte hendelser.

Whois-oppslag gir ofte denne informasjonen, inkludert navn, adresse, telefonnummer og e-post til eieren.

Bruke Deep Whois på iOS:

Eier- og kontaktopplysninger vises som en del av Whois-svaret.

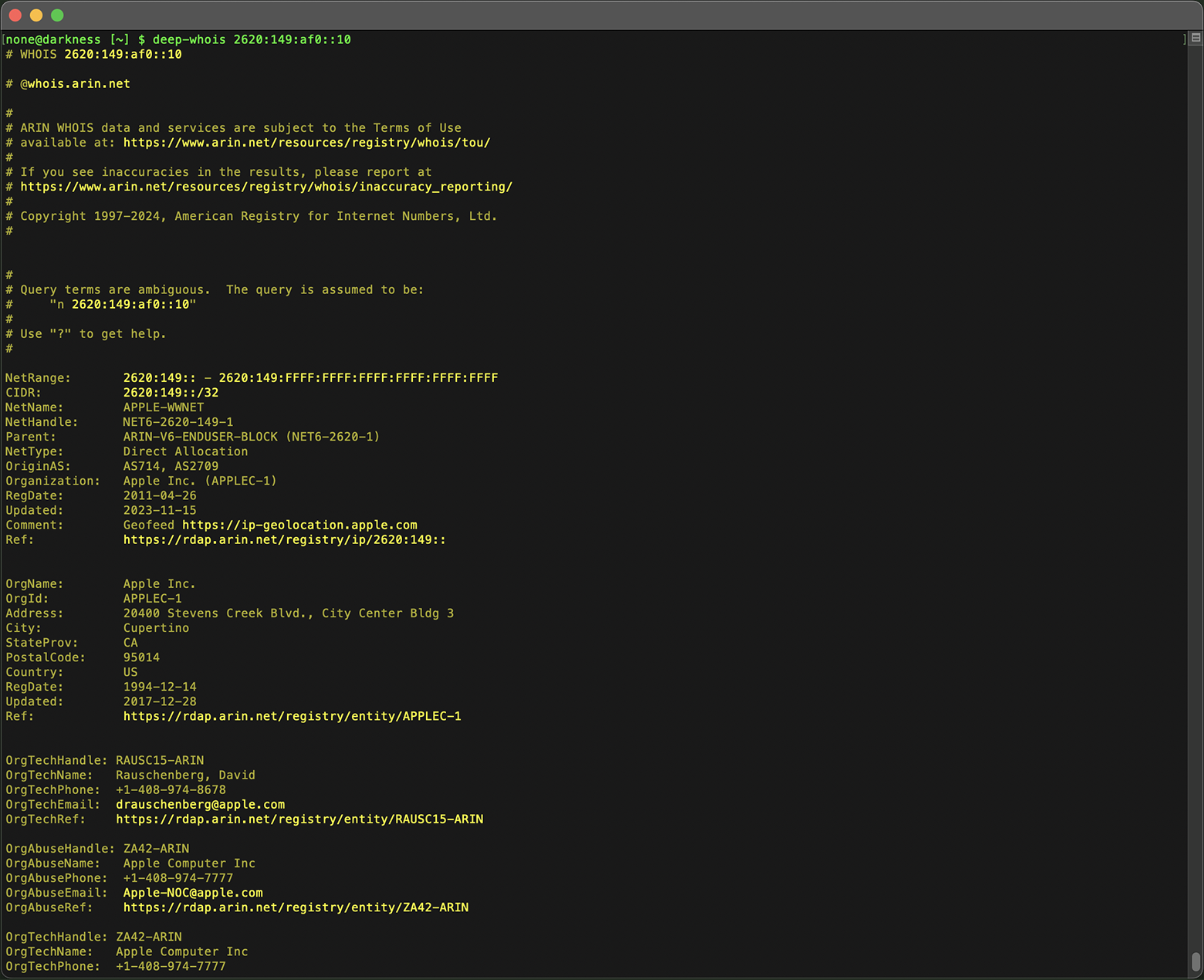

Bruke Deep Whois i Terminal:

Følgende kommando viser eierskapsdetaljer:

deep-whois 2620:149:af0::10

Hvis IP-adressen tilhører en større organisasjon, kan du også se detaljer om avdeling eller person som har ansvaret for IP-adressen.

Ekstratips:

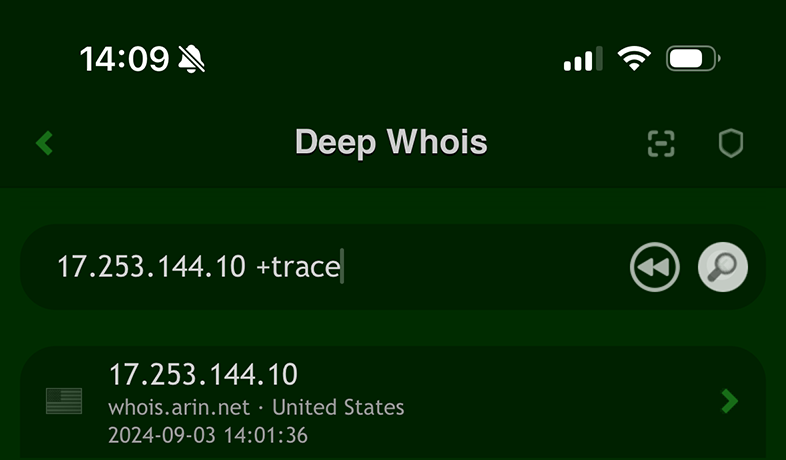

#1: Spore mellomliggende Whois-resultater

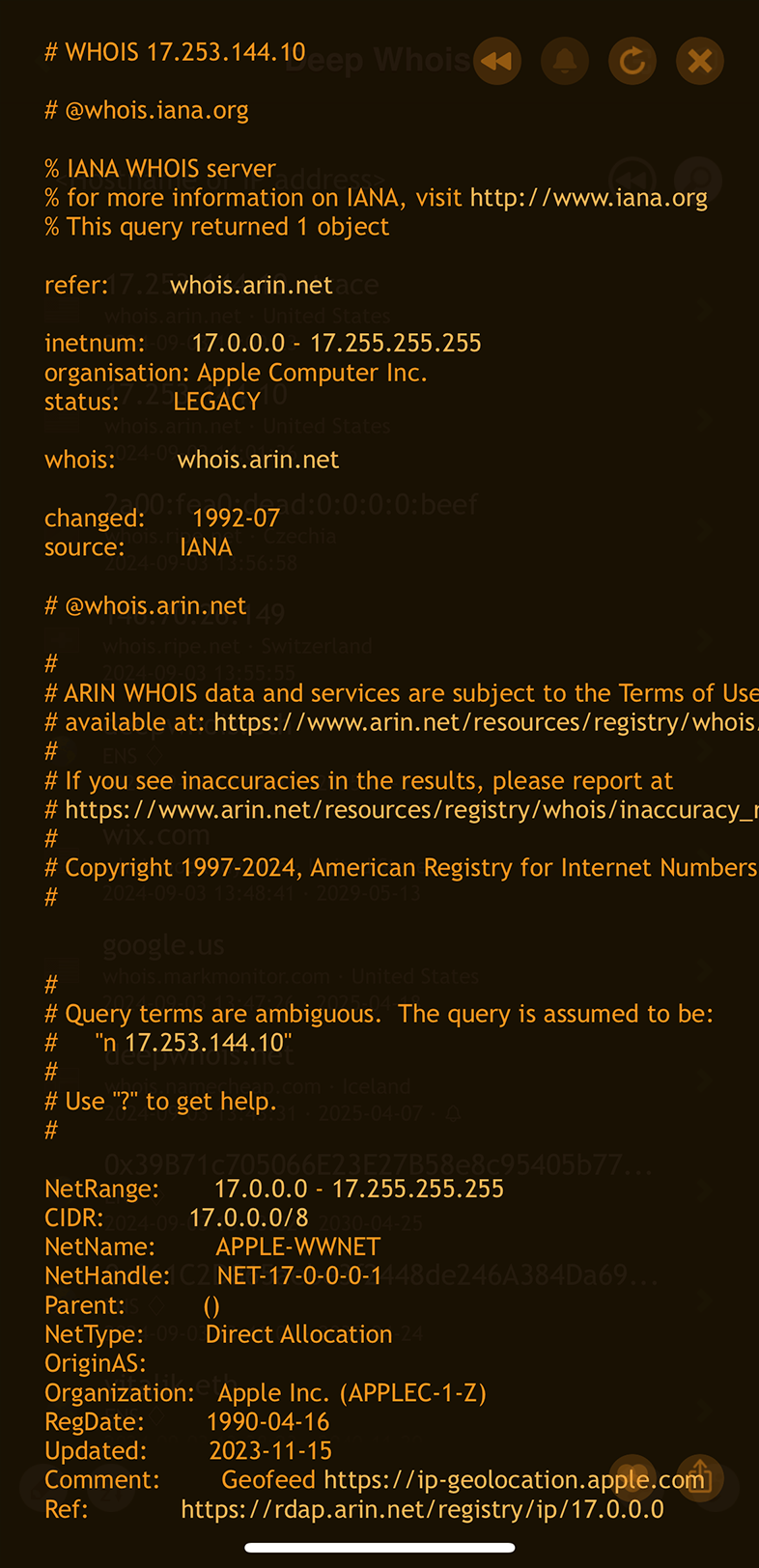

På iOS kan du legge til «+trace» i forespørselen for å vise mellomliggende IPv4- og IPv6-Whois-svar fra overordnede Whois-servere.

Dette gir dypere innsikt i ruting og eierskap av IP-adresser etter hvert som forespørslene går gjennom ulike servere.

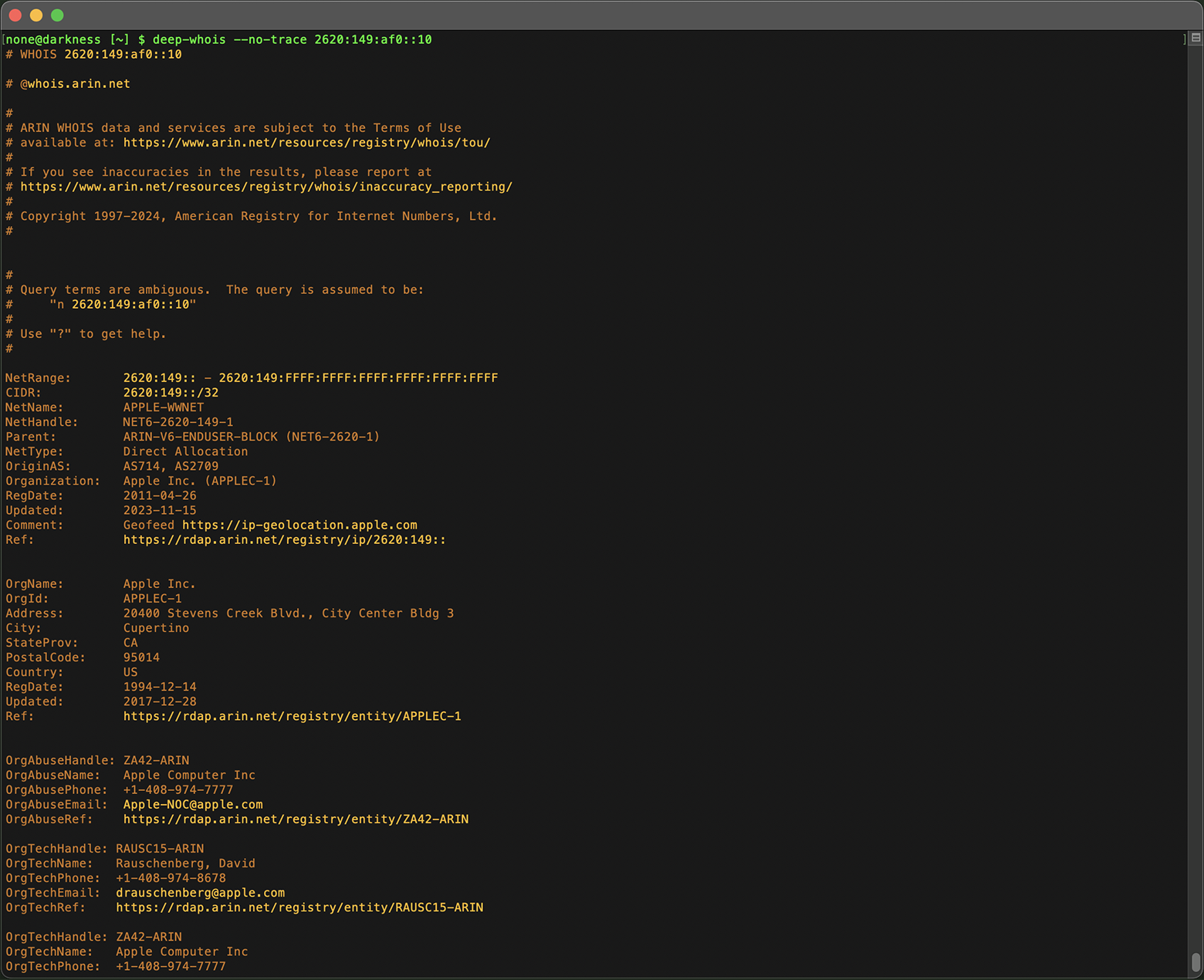

I Terminal-versjonen på macOS, Linux og FreeBSD vises denne sporeinformasjonen som standard, men hvis du ikke trenger den i en konkret undersøkelse, kan du bruke flagget «--no-trace» for å skjule ekstra data og holde resultatene mer oversiktlige.

Trinn #3: Finn IP-adressens regionale internettregister (RIR)

Hver IP-adresse tildeles av et regionalt internettregister (RIR) som forvalter adresser i en bestemt geografisk region.

Å vite hvilket RIR som er ansvarlig, gjør det lettere å forstå hvilke retningslinjer som gjelder for IP-adressen, og hvilken instans du bør kontakte ved videre spørsmål.

RIR-informasjonen er inkludert i Whois-dataene og viser om IP-adressen ligger under ARIN, RIPE, APNIC, LACNIC eller AFRINIC.

Bruke Deep Whois på iOS:

Å inkludere «+trace» i forespørselen på iOS er nyttig for å få med mellomliggende Whois-resultater, slik at du kan se tilknyttede data direkte fra Whois-serveren til det regionale internettregisteret (RIR).

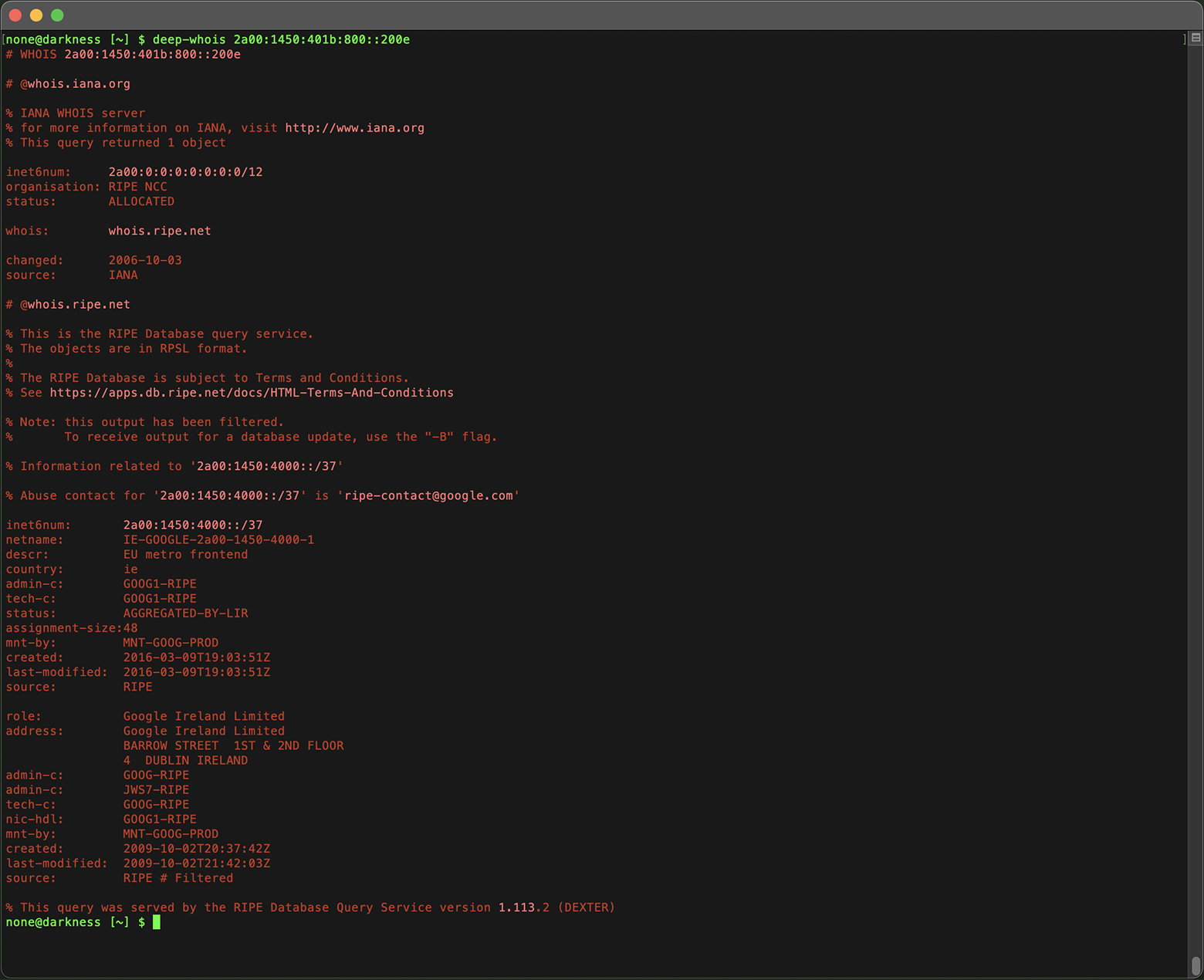

Bruke Deep Whois i Terminal:

Whois-utdataene viser hvilket RIR som forvalter IP-adressen:

deep-whois 2a00:1450:401b:800::200e

Du kan identifisere det regionale internettregisteret (RIR) ved å se på navnene til mellomliggende servere eller ved å sjekke hvem som eier Whois-databasen.

Se etter forkortelser som ARIN, RIPE, APNIC, LACNIC og AFRINIC — de tilsvarer de ulike RIR-ene som har ansvar for hver sin del av verden.

Å vite hvilket RIR som håndterer IP-adressen, hjelper deg å fastslå regionen adressen tilhører og riktig instans for å løse tvister eller andre problemstillinger knyttet til IP-en.

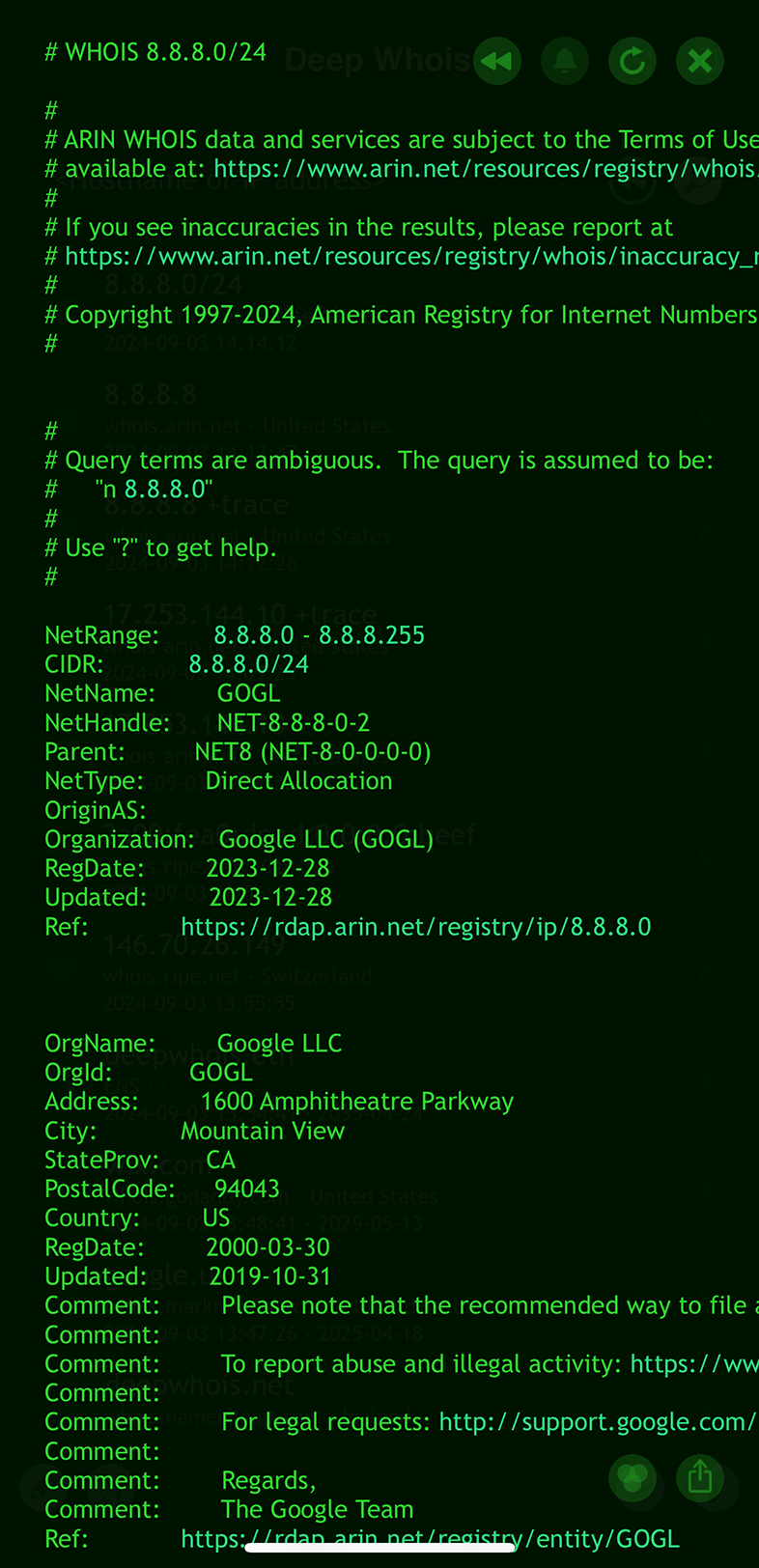

Trinn #4: Analyser IP-tildeling og CIDR-notasjon

IP-adresser tildeles ofte i blokker, beskrevet med CIDR-notasjon (Classless Inter-Domain Routing). Ved å analysere denne notasjonen kan du finne ut hvor stor blokken er, hvordan IP-adressen passer inn i den, og om den er del av et større nettverk.

Bruke Deep Whois på iOS:

CIDR-notasjonen vises i seksjonen med detaljer om IP-adressen.

Du kan trykke på nettverksadressen med CIDR-notasjon, åpne kontekstmenyen og velge «Whois» for å se detaljer om blokken.

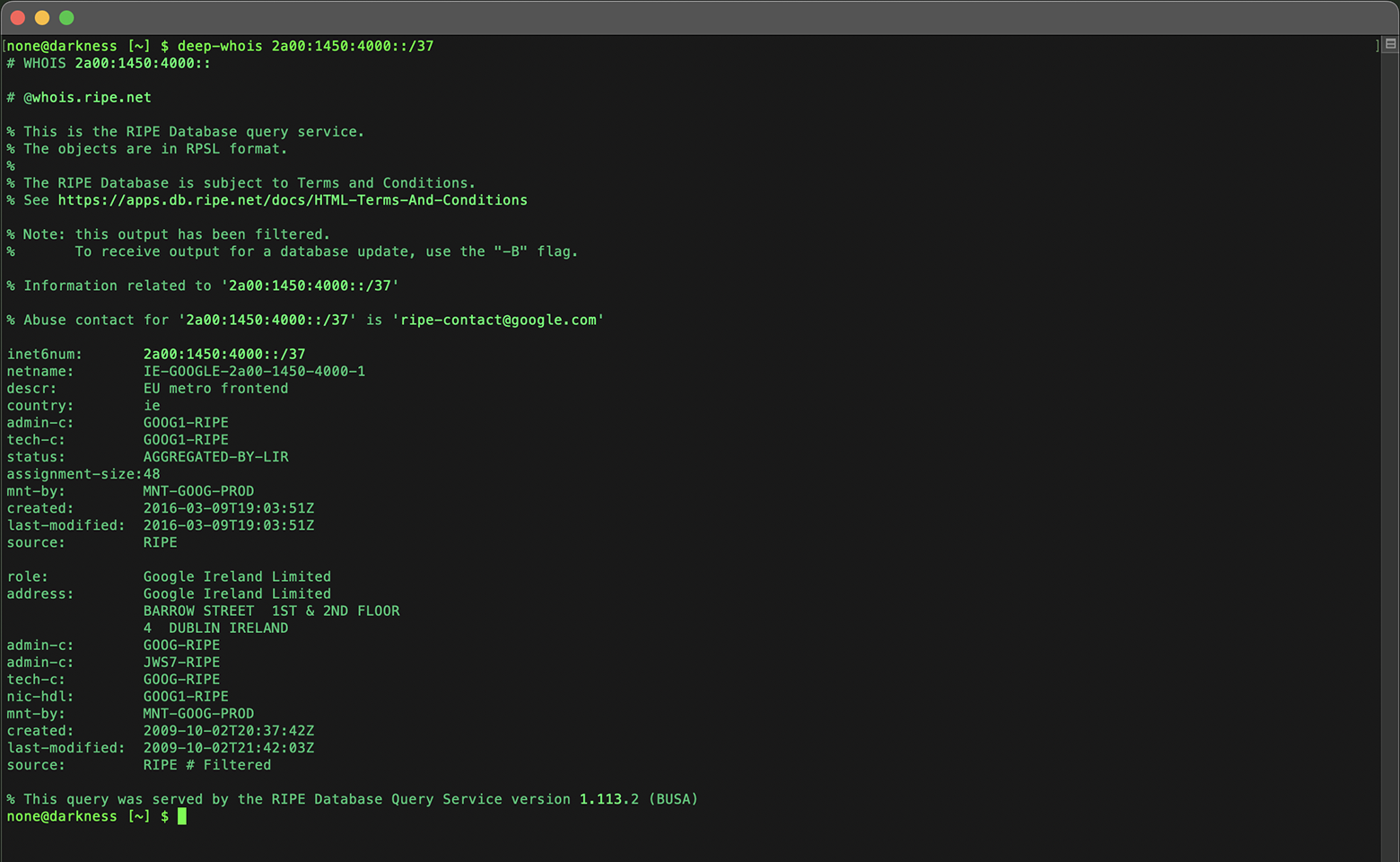

Bruke Deep Whois i Terminal:

Se på CIDR-dataene i Whois-svaret, og utfør eventuelt en ny forespørsel på blokken:

deep-whois 2a00:1450:4000::/37

Analyse av CIDR-blokken hjelper deg å forstå om IP-en er del av et større nettverk, noe som er nyttig ved nettverkskartlegging og trusselanalyse.

Trinn #5: Utfør omvendte IP-oppslag (Reverse IP)

Omvendte IP-oppslag lar deg finne hvilke domener som er plassert på en bestemt IP-adresse.

Dette er nyttig for å identifisere alle ressurser kontrollert av én organisasjon, finne relaterte nettsteder eller forstå hele bruksområdet til IP-adressen.

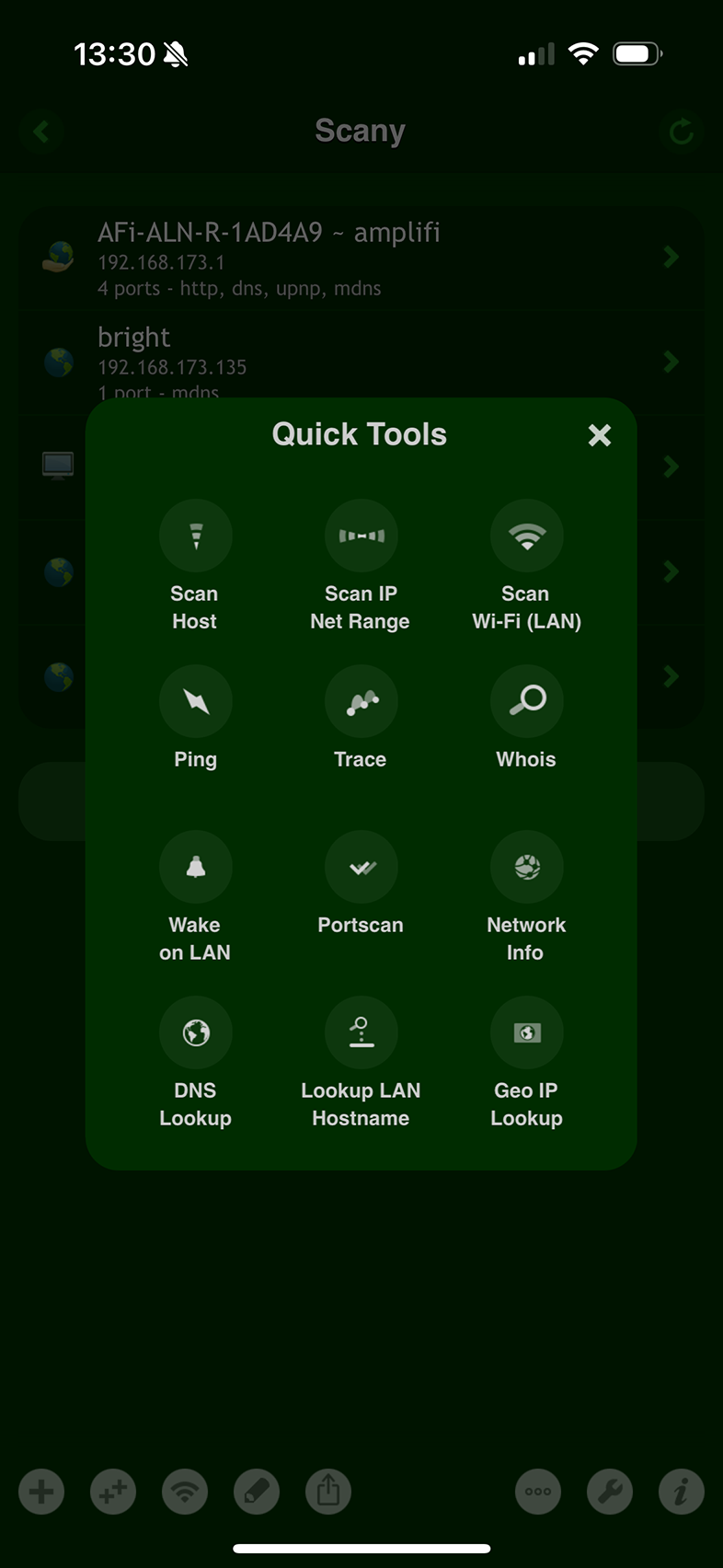

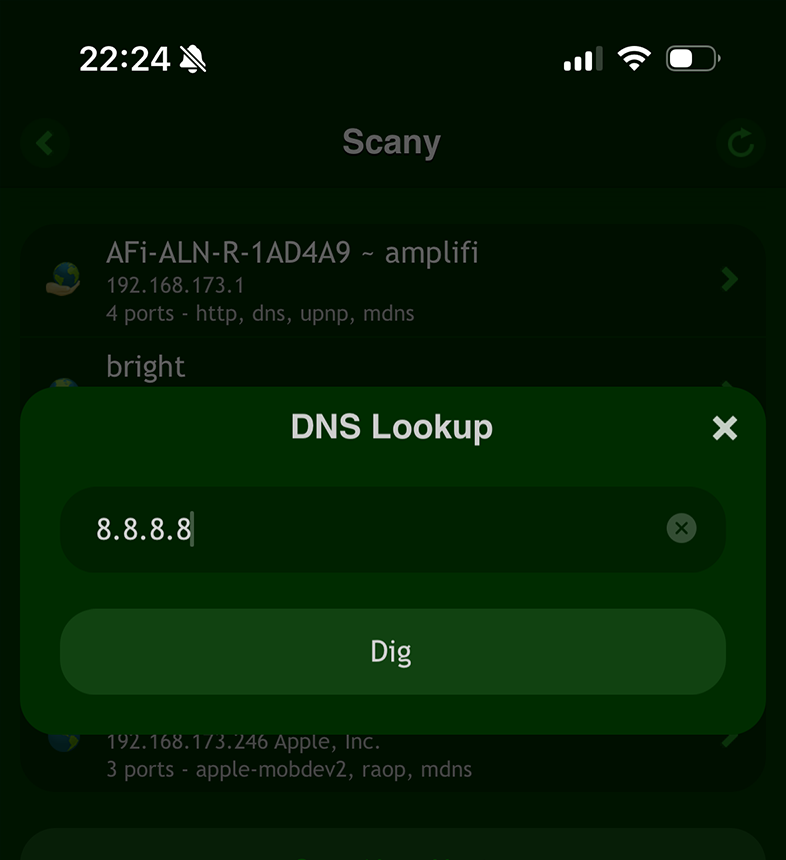

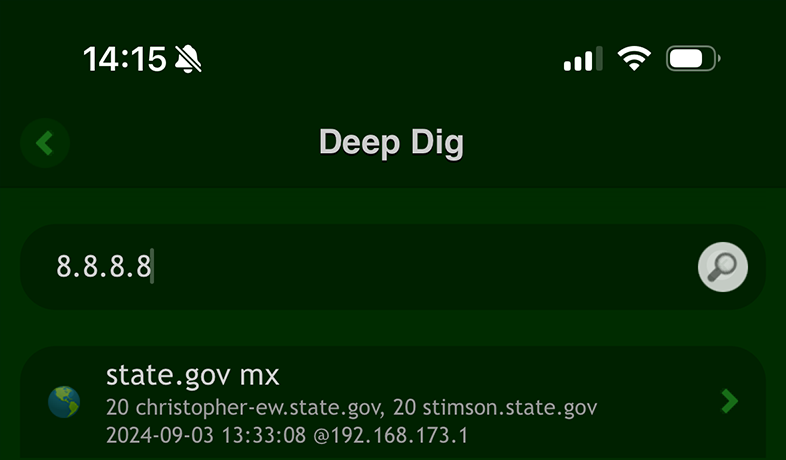

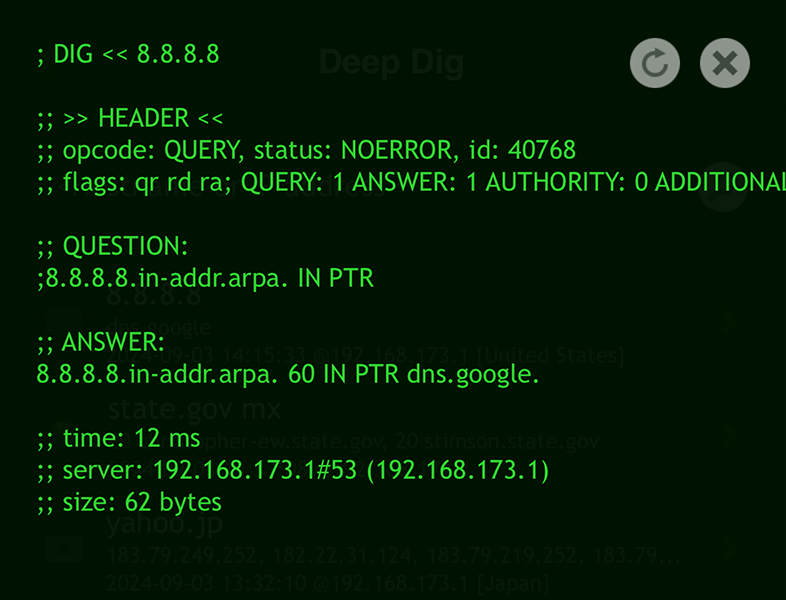

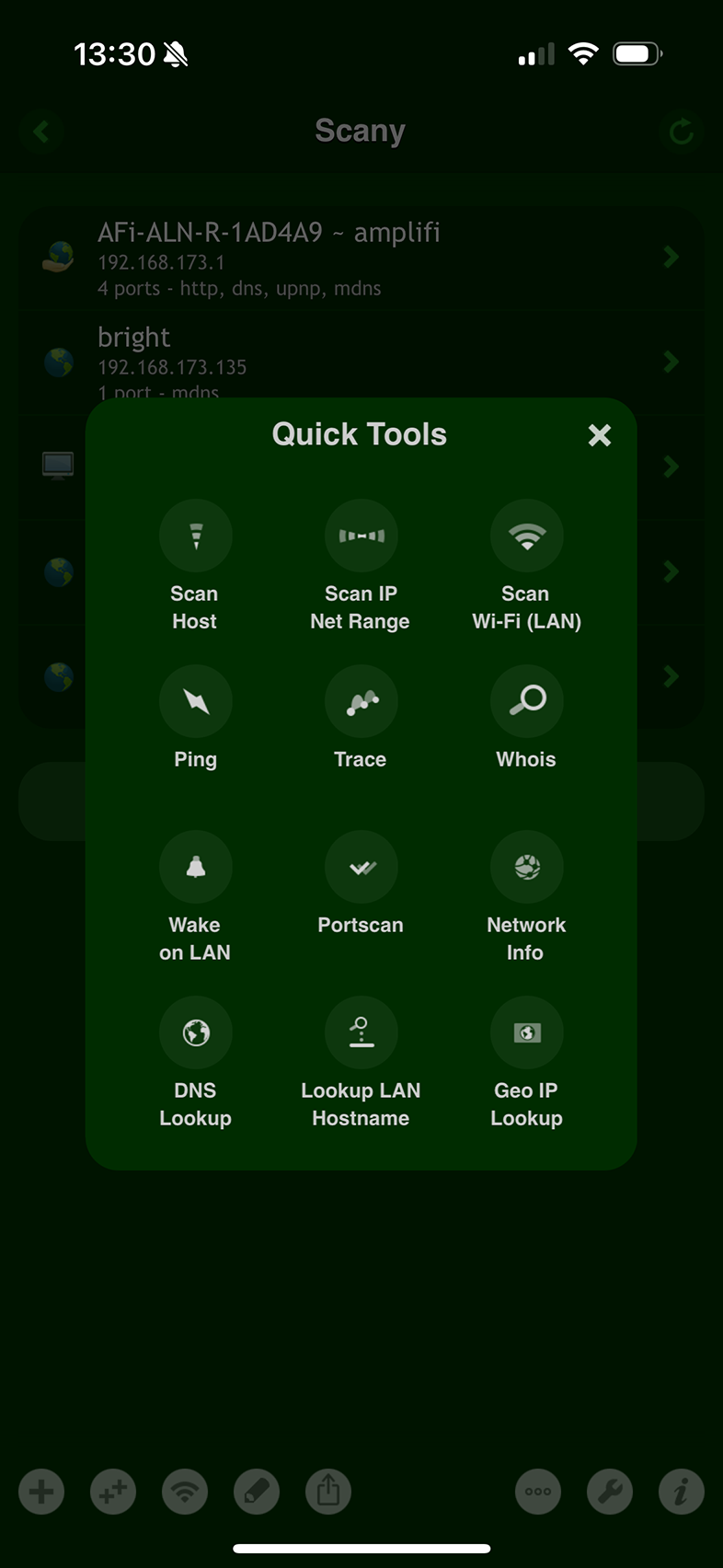

På iOS:

Bruk «DNS Lookup»-verktøyet i Scany-appen.

Eller bruk bare Deep Dig-appen.

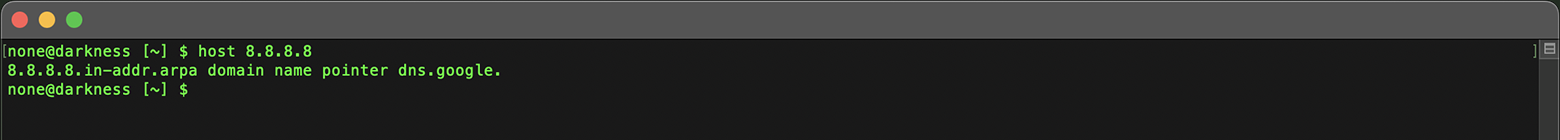

I Terminal:

Bruk kommandoen host med IP-adressen som argument:

host 8.8.8.8

Omvendte IP-oppslag kan avdekke et nettverk av relaterte domener og gi dypere innsikt i en organisasjons tilstedeværelse på nettet.

Når du har identifisert domenenavnet knyttet til IP-adressen, kan du gå videre ved å utføre et Whois-oppslag på selve domenet.

Dette gir detaljerte opplysninger om domeneeier, registrering og andre viktige detaljer.

Trinn #6: Sjekk IP-adressens hosting-leverandør

Informasjon om hosting-leverandøren gir innsikt i IP-infrastrukturen og mulige sårbarheter.

Den hjelper deg også å se om IP-adressen ligger hos en anerkjent leverandør eller hos en aktør med tvilsomt rykte.

For de fleste nettsteder er eieren av IP-adressen typisk deres hosting-leverandør.

Men det gjelder ikke for større selskaper som har egne IP-blokker.

I slike tilfeller kan det være nyttig å finne nærmeste rutbare «hop» til IP-adressen du analyserer.

Dette punktet er vanligvis knyttet til hosting-leverandøren eller datasenteret og gir et mer presist bilde av infrastrukturen bak nettstedet.

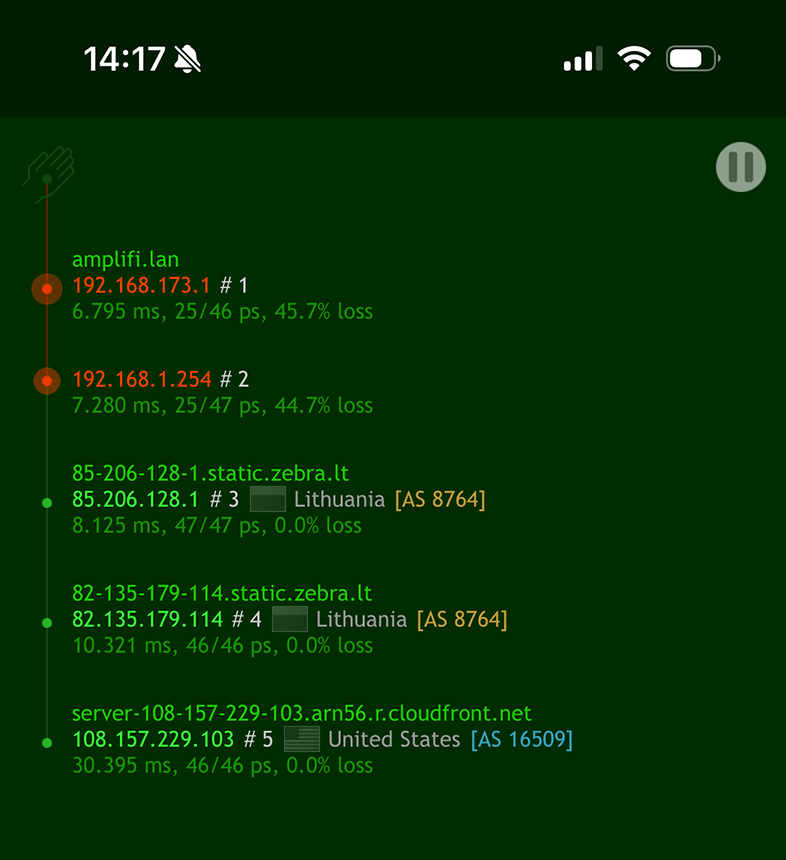

På iOS:

Du kan bruke Trace-verktøyet i Scany-appen eller den egne Nice Trace-appen.

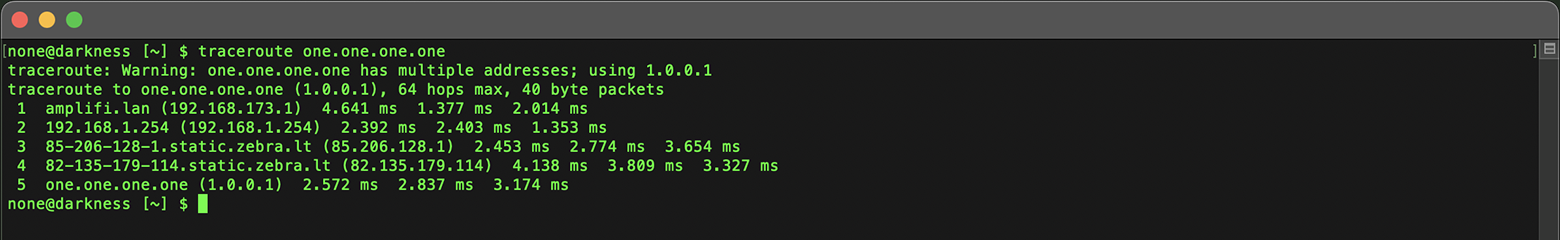

I Terminal:

Bruk kommandolinjeverktøyet traceroute:

traceroute one.one.one.one

Å forstå hosting-miljøet hjelper deg å ta bedre beslutninger, spesielt når du vurderer sikkerhet og pålitelighet for en IP-adresse.

Trinn #7: Geolokaliser IP-adressen

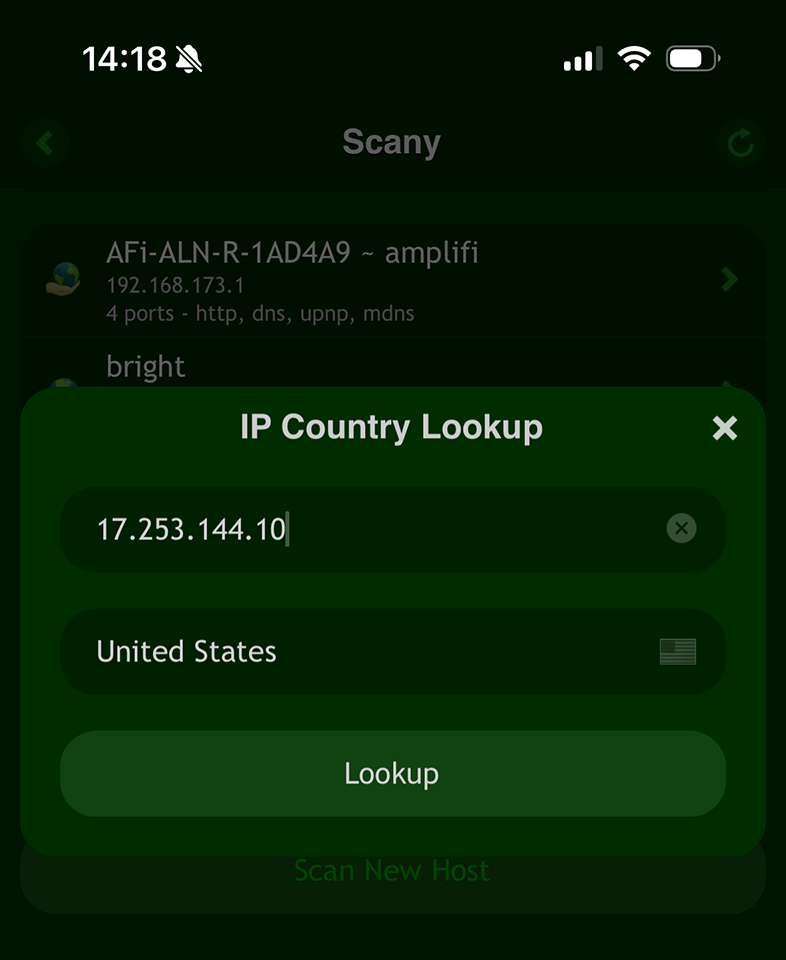

Å finne den geografiske plasseringen til en IP-adresse er viktig, særlig når du undersøker mistenkelig aktivitet eller vil verifisere at en tilkobling er legitim.

Geolokasjon kan vise hvilket land, hvilken region og hvilken by IP-adressen tilhører — og i noen tilfeller også et mer presist område.

Brukere kan raskt finne landet til en IP-adresse ved å bruke verktøyet «IP Country Lookup» i Scany-appen på iOS:

Skriv ganske enkelt inn IP-adressen:

Geolokasjon for IP-adresser er spesielt nyttig for å identifisere opprinnelsen til cybertrusler eller forstå den fysiske plasseringen til servere.

Geolokasjon kan også brukes til å sammenligne Whois-data med den faktiske plasseringen.

Et avvik kan virke mistenkelig, men skyldes ofte forsinkelser i oppdateringen av databasene.

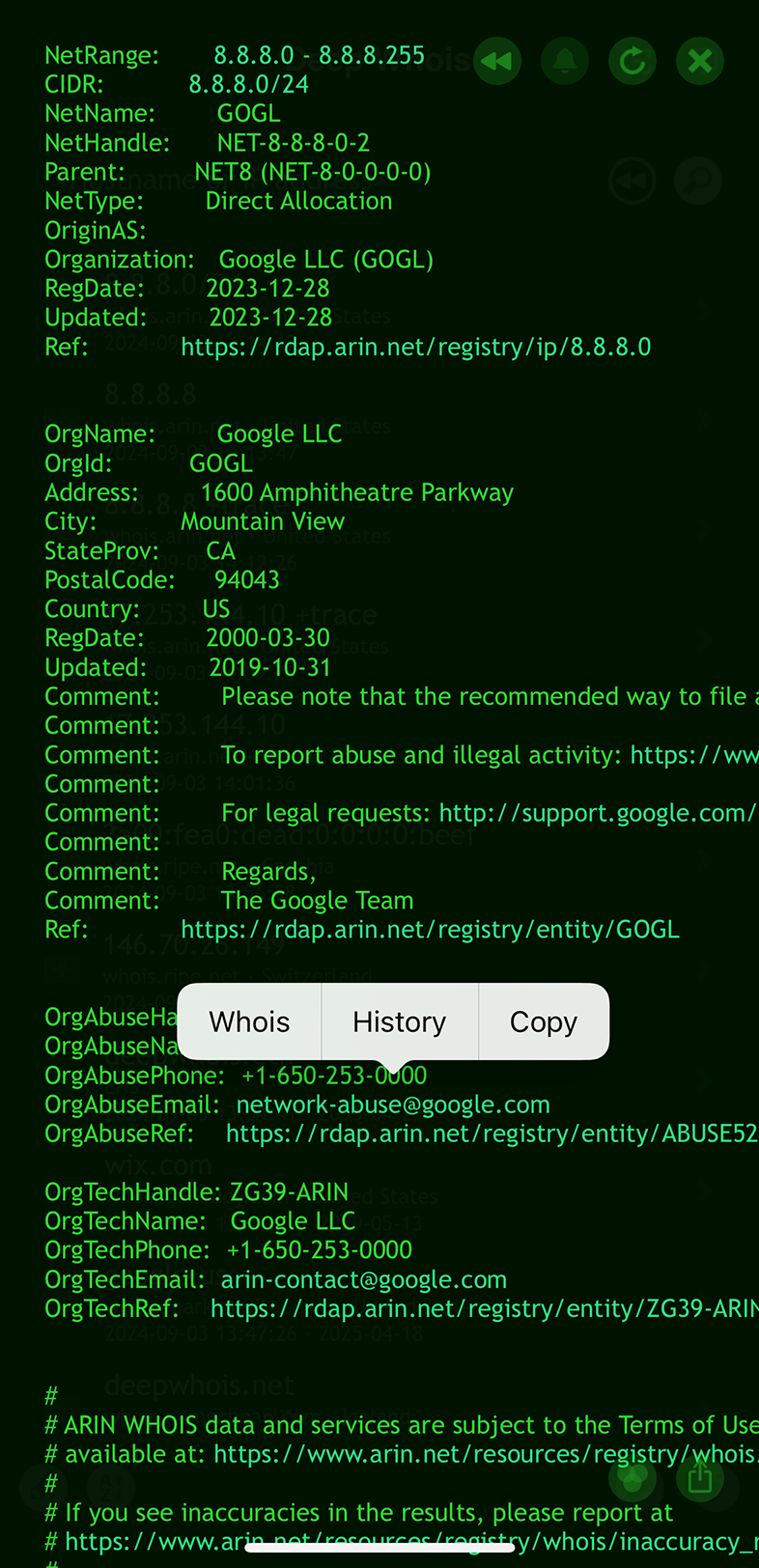

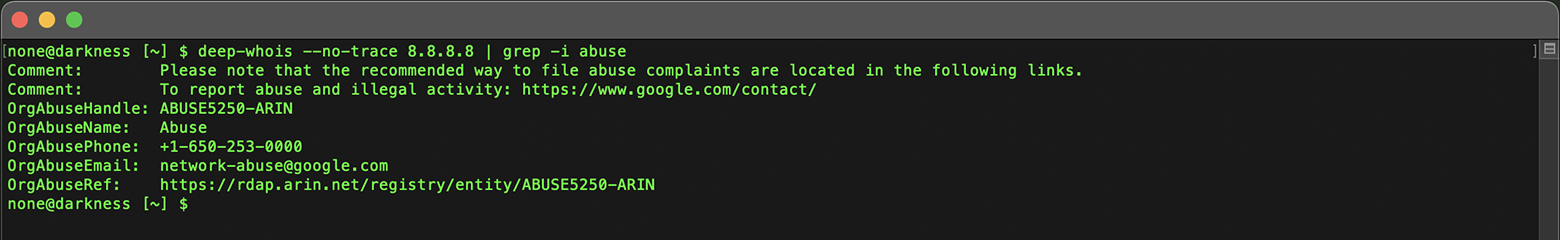

Trinn #8: Analyser Whois-abuse-kontaktinformasjon for IP-adresser

Kontaktinformasjon for misbruksrapporter (abuse) er ofte inkludert i Whois-poster for IP-adresser, og gjør det mulig å melde fra om spam, phishing og annen ondsinnet aktivitet knyttet til en IP.

Å kunne finne og bruke disse kontaktpunktene er avgjørende for effektiv håndtering av sikkerhetshendelser.

Bruke Deep Whois på iOS:

Se etter blokker med abuse-kontakter i Whois-dataene når du gjør oppslag på en IP-adresse.

Bruke Deep Whois i Terminal:

Du kan finne abuse-kontakter med denne kommandoen:

deep-whois --no-trace 8.8.8.8 | grep -i abuse

Å sende rapporter til riktige abuse-kontakter bidrar til å redusere risikoen knyttet til ondsinnede IP-adresser og øker den generelle nettverkssikkerheten.

Trinn #9: Lagre og eksporter IP-Whois-data

Når du er ferdig med å analysere en IP-adresse, er det viktig å lagre og eksportere Whois-dataene for senere bruk eller rapportering.

Slike dokumenterte funn er uvurderlige når du skal ta beslutninger om IP-adressen eller presentere resultatene dine.

Bruke Deep Whois på iOS:

Eksporter resultatene direkte fra appen i et format som passer ditt bruk.

Bruke Deep Whois i Terminal:

Lagre Whois-utdataene til en fil for enkel referanse:

deep-whois 8.8.8.8 > whois-ip-results.txt

Ved å ha en lagret kopi av resultatene kan du når som helst gå tilbake til dem og sikre at undersøkelsen din er godt dokumentert.

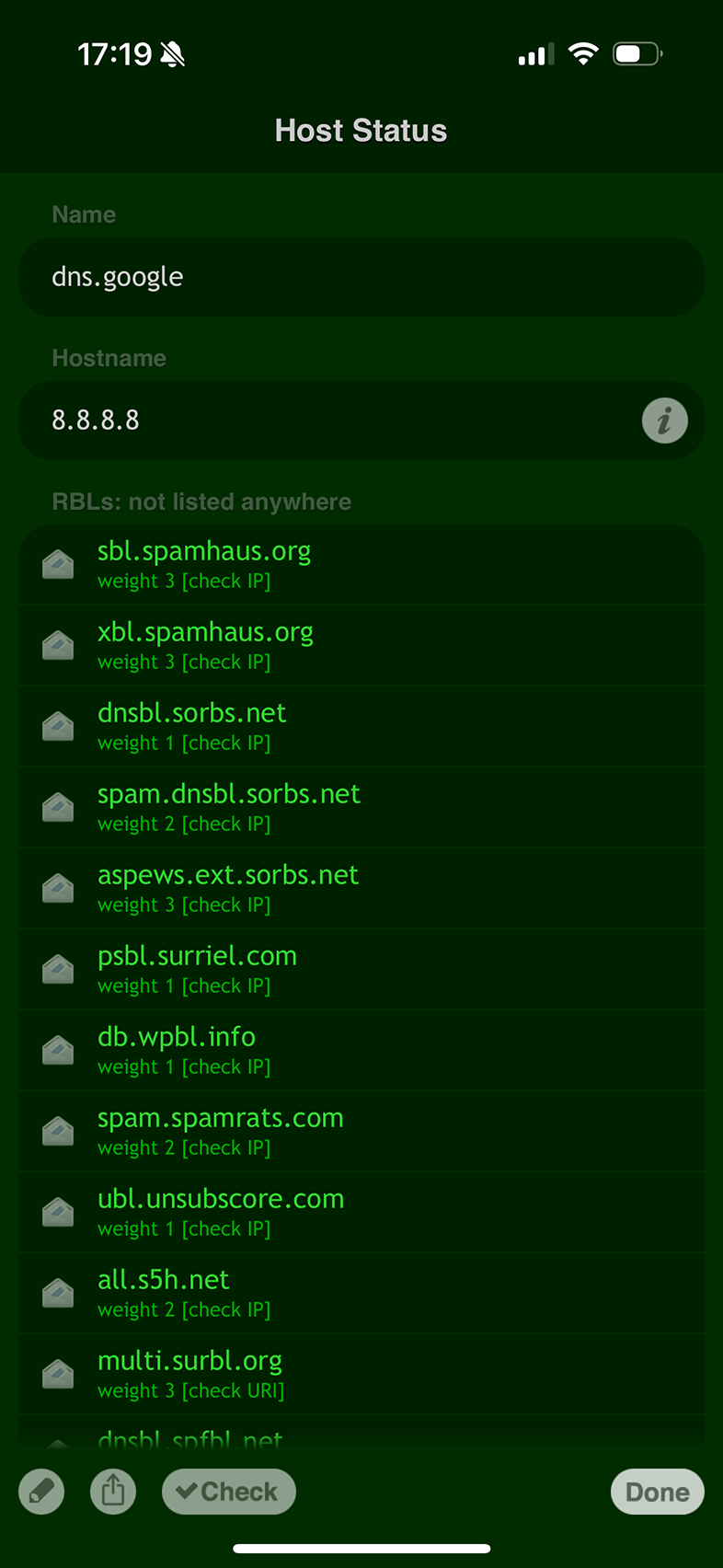

Ekstratrinn: Overvåk IP-adressens omdømme og svartelister jevnlig

Omdømmet til en IP-adresse kan endre seg over tid, spesielt hvis den knyttes til aktivitet som spam eller phishing.

Det er viktig å overvåke IP-adressens omdømme og svartelistestatus regelmessig for å sikre at den forblir pålitelig og ikke utgjør en risiko for virksomheten eller sikkerheten din.

På iOS kan du bruke appen RBL Status for enkelt å følge med på omdømmet til en IP-adresse og om den er oppført på svartelister.

Appen gir et oppdatert bilde av om en IP-adresse er flagget på noen svartelister, slik at du kan opprettholde en trygg og pålitelig tilstedeværelse på nettet.

Ved å følge med på IP-adressens omdømme kan du ta proaktive grep for å beskytte integriteten dens og løse potensielle problemer før de utvikler seg til alvorlige hendelser.

Konklusjon: Slik forbedrer du IP-undersøkelser med Whois-oppslag

Ved å følge disse trinnene kan du utføre grundige IP-undersøkelser med Deep Whois — både i iOS-appen og i Terminal på macOS, Linux og FreeBSD.

Denne veiledningen gir deg verktøyene og innsikten du trenger for å analysere alle aspekter ved en IP-adresse — fra eierskap og geolokasjon til mer avanserte tekniske detaljer.

Enten målet ditt er å styrke sikkerheten, gjennomføre en nettverksrevisjon eller bare få en dypere forståelse av en bestemt IP-adresse, hjelper denne veiledningen deg å få mest mulig ut av Whois-oppslag og gir deg et komplett bilde av IP-adressen du undersøker.