Whois ルックアップを使って

IP アドレスを調査する

更新日: 2025 年 12 月 1 日

IP アドレスの裏側にある情報を理解することは、疑わしいアクティビティの発信元を追跡したり、ウェブサイトの正当性を検証したり、ネットワーク監査のための情報を収集したりするうえで非常に重要です。

このガイドでは、強力な Deep Whois アプリとコマンドラインツールを使って、Whois ルックアップにより IP アドレスを包括的に調査する方法を順を追って説明します。

読み終える頃には、その IP アドレスに紐づく背景、所有者、場所、その他の重要なデータを把握するために必要な知識が身についているはずです。

以下は、IP アドレスに対して Whois ルックアップを行うためのステップバイステップガイドです。

→ ステップ #1: 基本的な IP Whois ルックアップを実行する

→ ステップ #2: IP の所有者と連絡先情報を特定する

→ ステップ #3: IP の地域インターネットレジストリ (RIR) を特定する

→ ステップ #4: IP アドレスの割り当てと CIDR 表記を分析する

→ ステップ #5: 逆引き IP ルックアップを実行する

→ ステップ #6: IP アドレスのホスティングプロバイダを確認する

→ ステップ #7: IP アドレスのジオロケーションを行う

→ ステップ #8: IP アドレスの Abuse 用 Whois 連絡先情報を確認する

→ ステップ #9: IP Whois データを保存してエクスポートする

それでは、詳しく見ていきましょう。

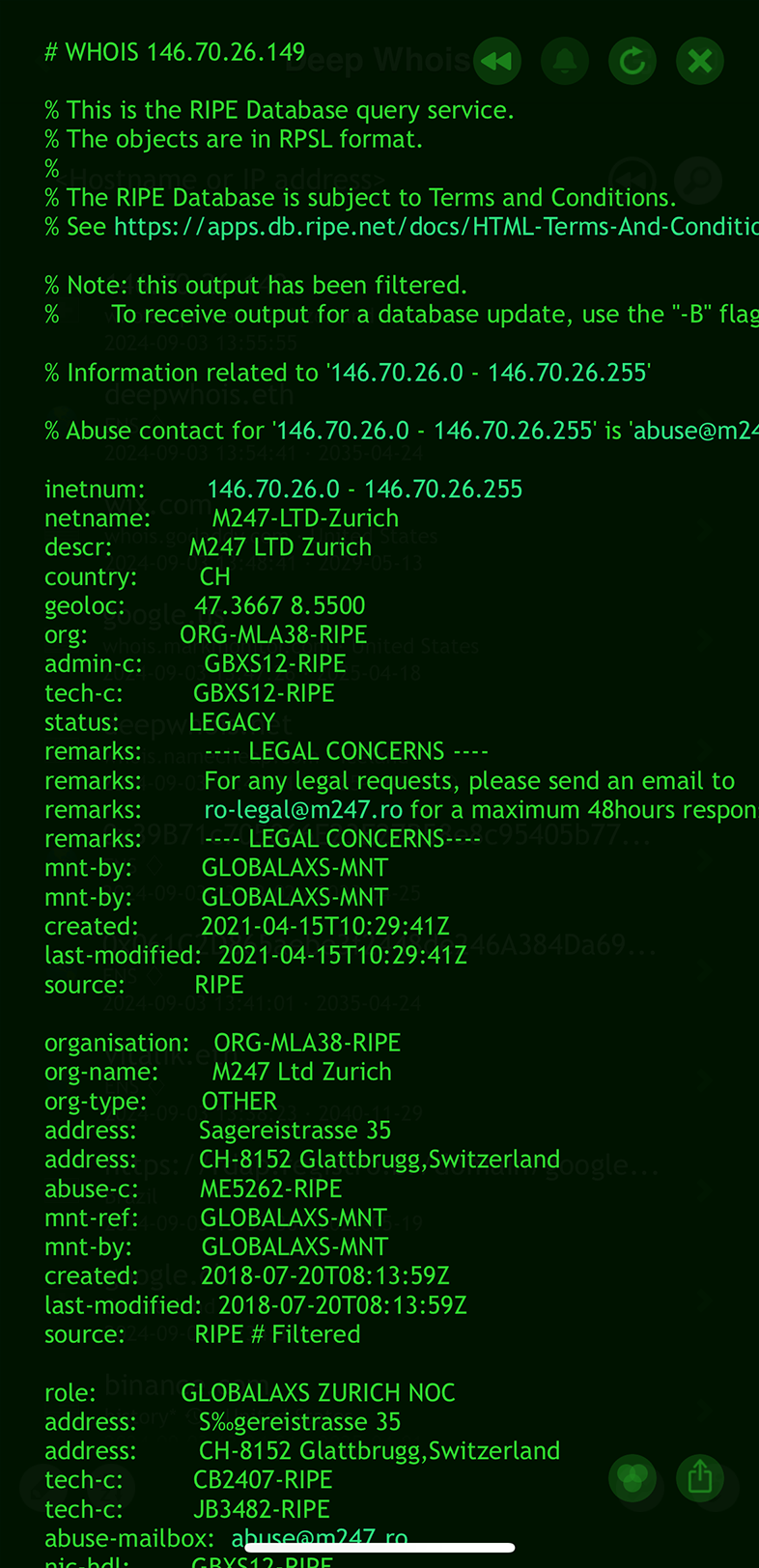

ステップ #1: 基本的な IP Whois ルックアップを実行する

任意の IP アドレスを調査するときの最初のステップは、基本的な Whois ルックアップを実行することです。これにより、所有組織、連絡先情報、その IP アドレスを管轄する地域インターネットレジストリ (RIR)、地理的位置といった基本情報が得られます。

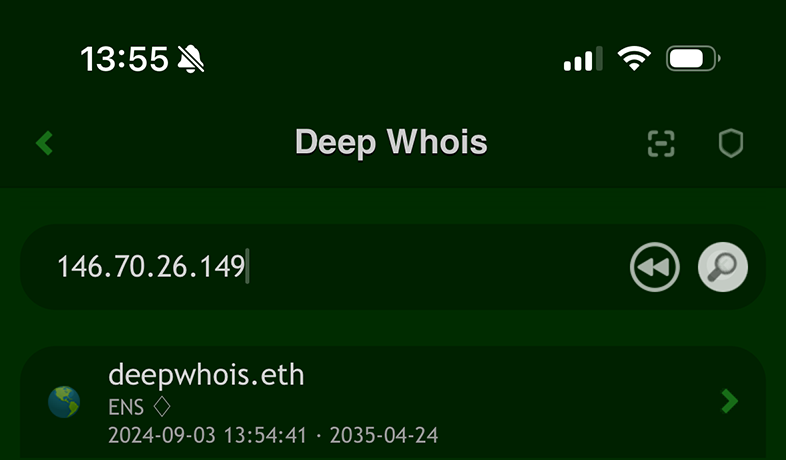

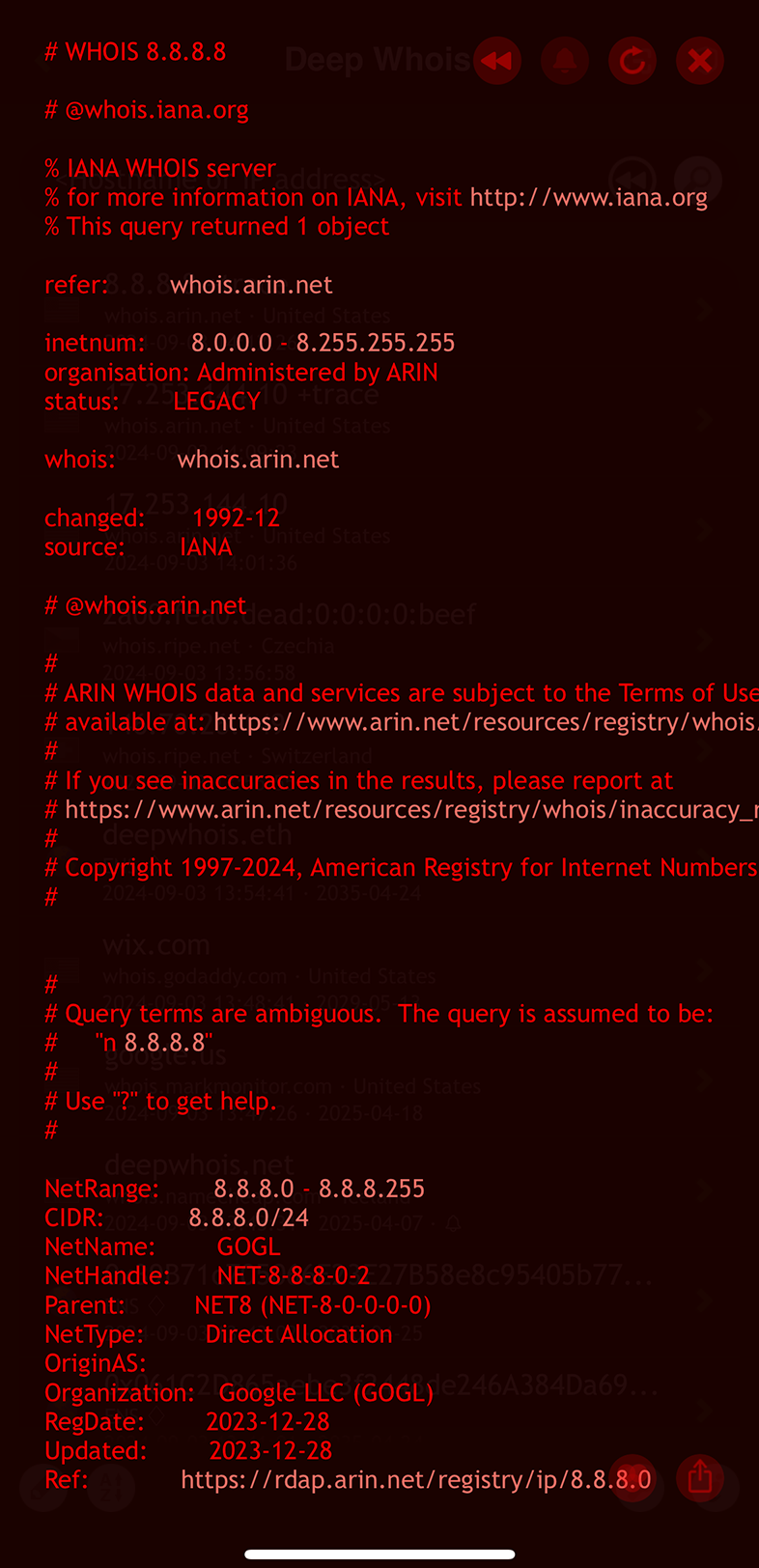

iOS で Deep Whois を使う場合:

Deep Whois アプリを開き、検索フィールドに IP アドレスを入力します。

その後、「Lookup」をタップして Whois データを取得します。

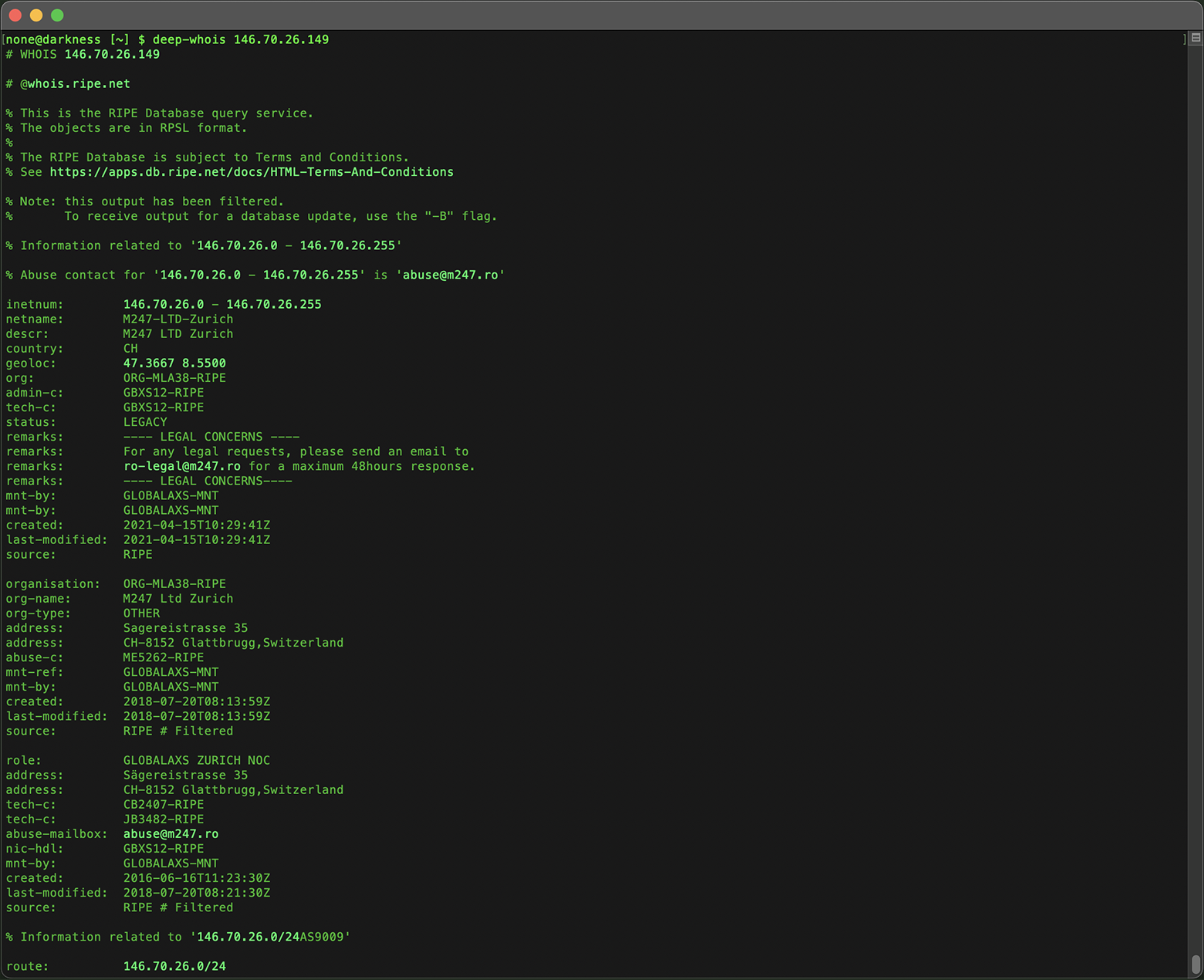

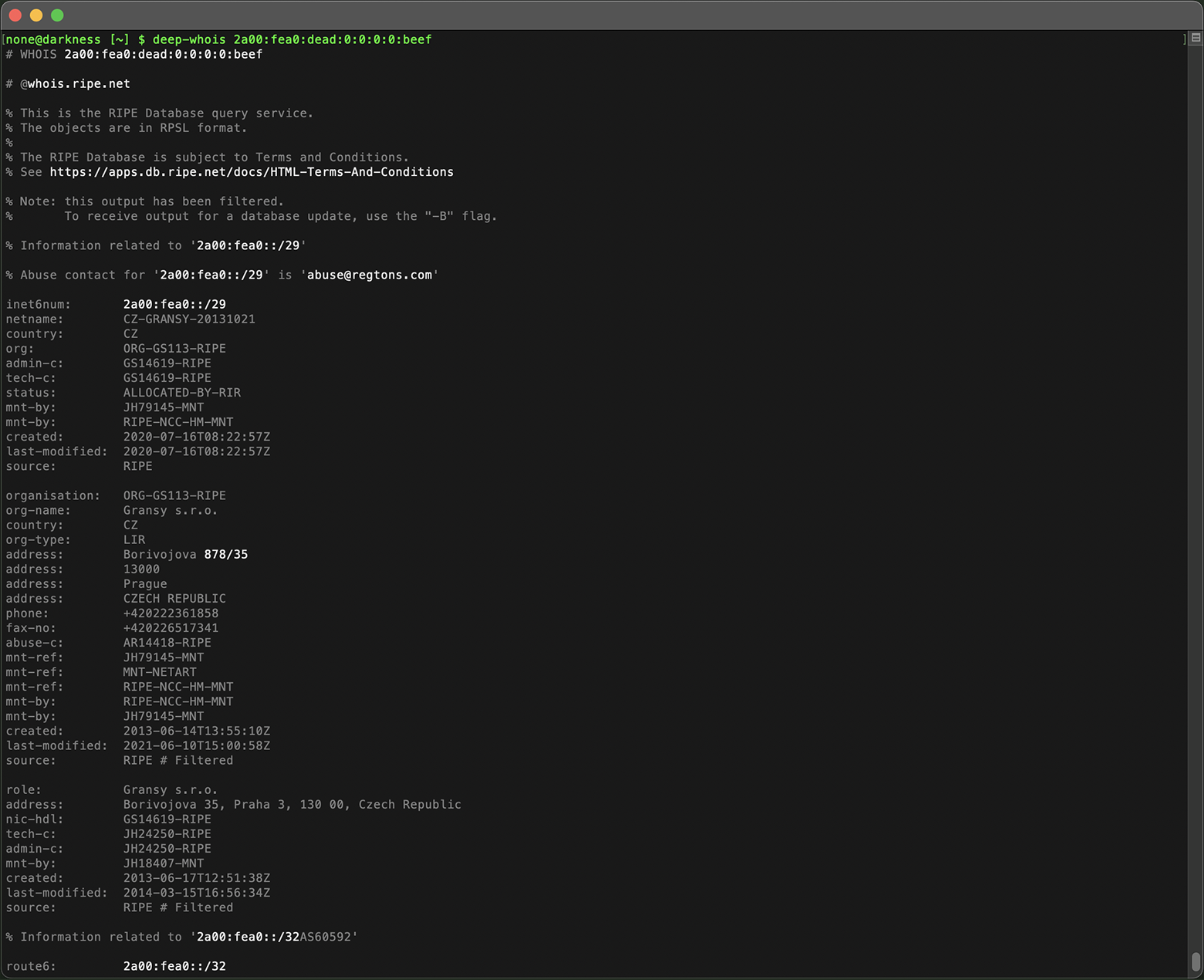

ターミナルで Deep Whois を使う場合:

次のコマンドを実行します。

deep-whois 146.70.26.149

この基本的なルックアップにより、その IP アドレスの所有者、関連する組織、地理的な地域といった概要を素早く把握できます。

Deep Whois は、どのデータベースに問い合わせるべきかを自動的に判断してくれるため、特定のソースを手動で指定する必要がありません。

ARIN、RIPE、APNIC、LACNIC、AFRINIC をはじめとする主要な IP Whois データベースや、リファラルサーバーをシームレスにサポートしています。

そのため、どの地域で割り当てられた IP アドレスであっても、可能な限り正確で包括的な情報を取得できます。

ボーナスのヒント:

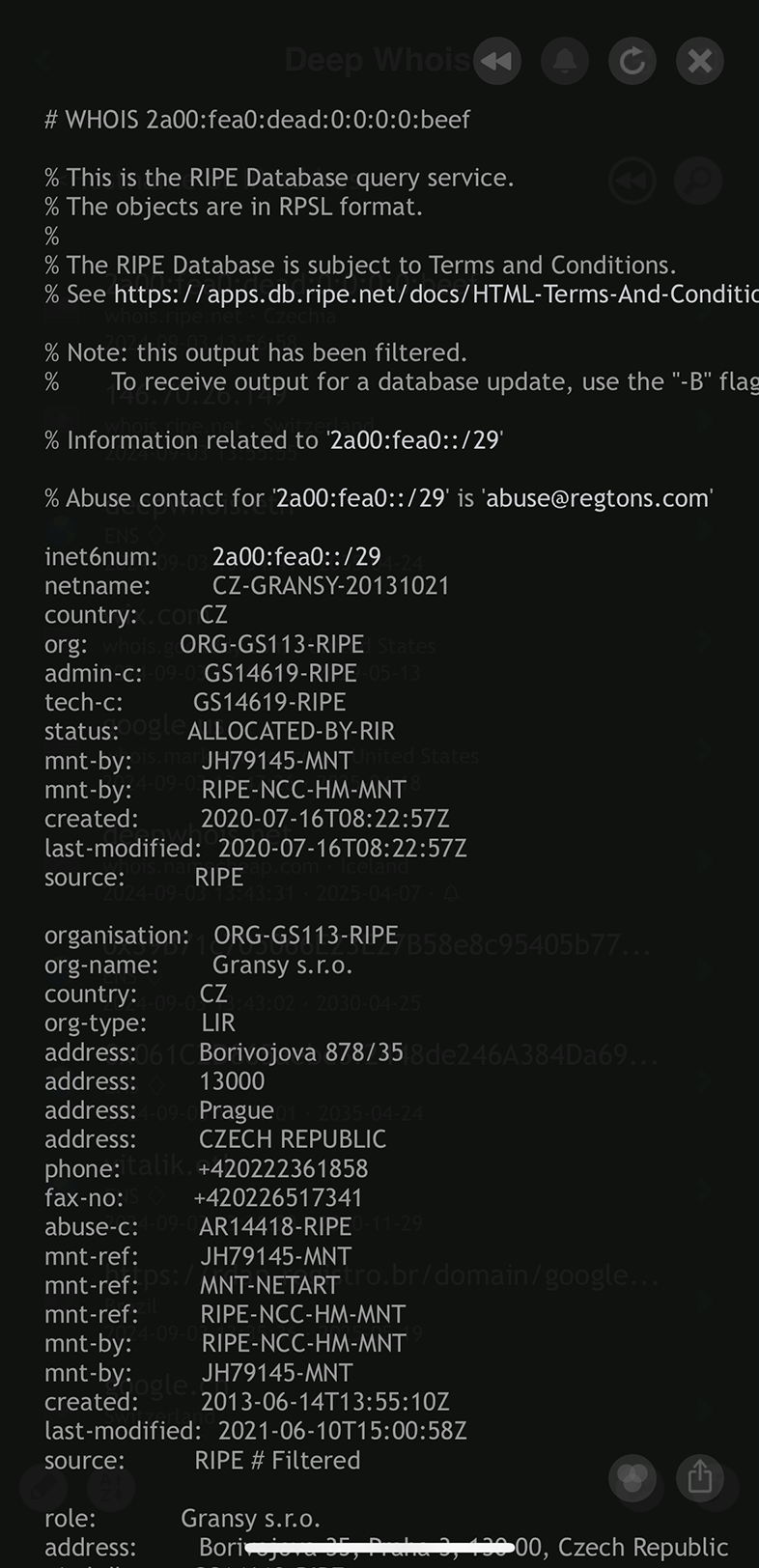

#1: IPv6 の Whois を問い合わせる

Deep Whois は、単一の入力インターフェースで IPv4・IPv6 の両方のアドレスをスムーズに扱えるよう設計されています。

古い IPv4 アドレスを調査する場合でも、新しい IPv6 アドレスを調査する場合でも、Deep Whois が自動的に種類を判別してクエリを処理し、詳細な Whois データを返します。

この柔軟性により、プロトコルバージョンに関係なく、1 つの使いやすいインターフェースから徹底した IP 調査を実行できます。

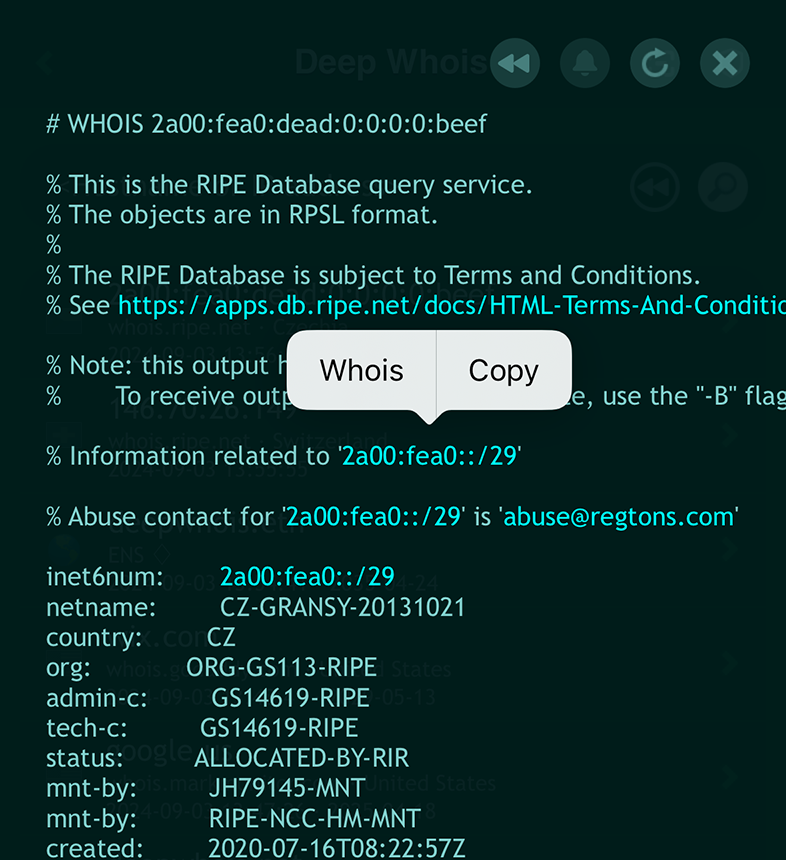

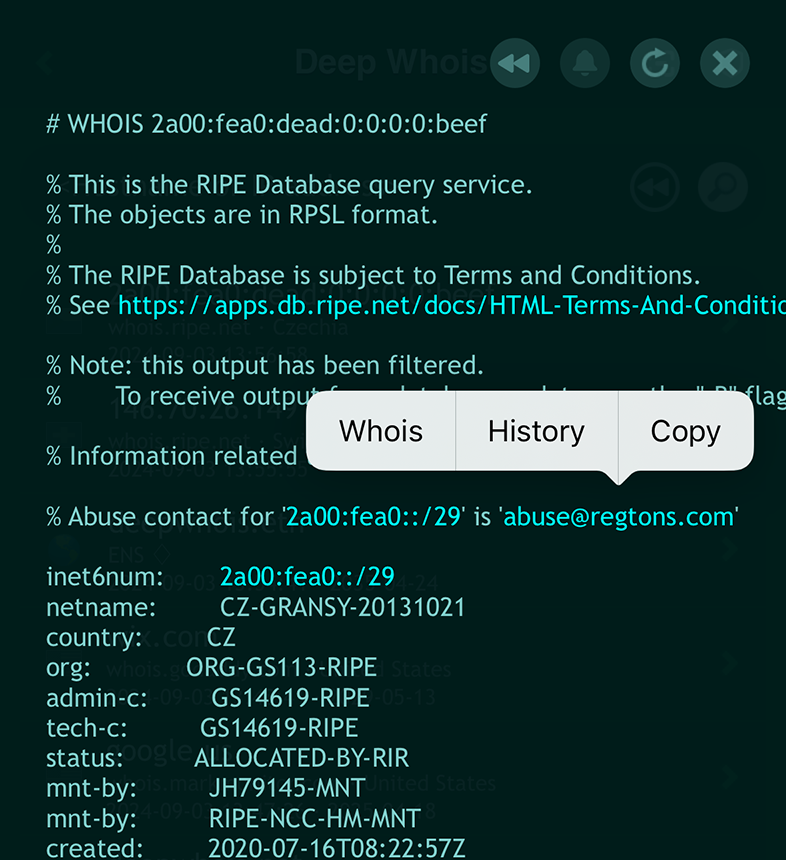

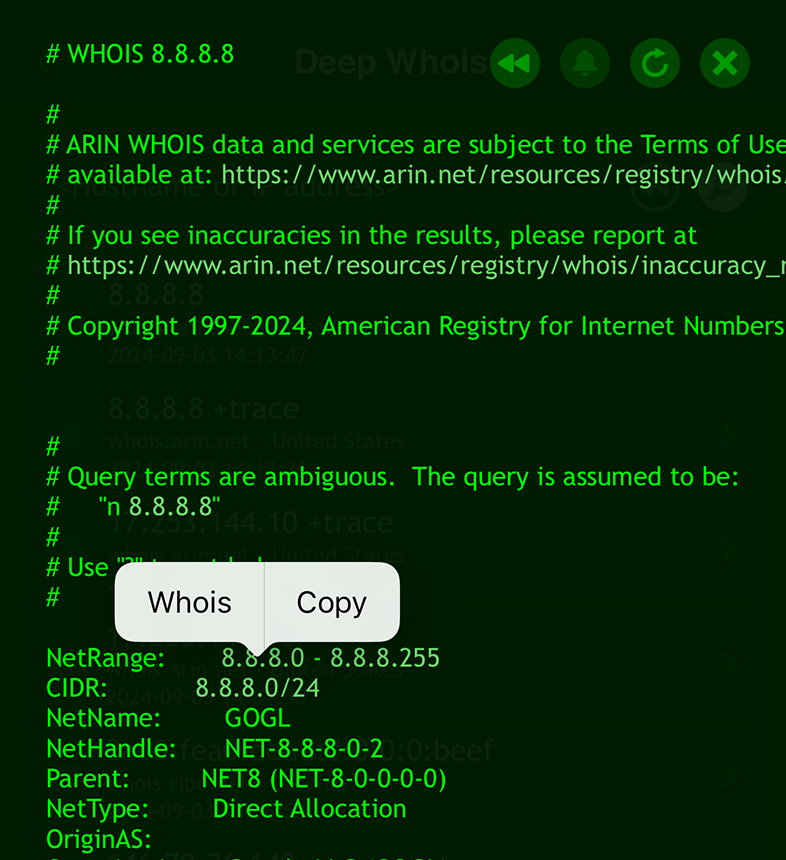

#2: iOS でのスムーズな Whois 閲覧

iOS では、Whois 情報の閲覧は、リンクをクリックしながら Web ページを閲覧するのと同じくらいスムーズです。

アプリは、ドメイン名、ホスト名、URL、メールアドレス、IPv4/IPv6 アドレスやネットワークなどの重要なデータを自動的に検出し、識別しやすいように明るい色でハイライトします。

さらに詳しく調べたいときは、ハイライトされたリンクをタップするとコンテキストメニューが表示されます。

ここで「Whois」オプションを選択すれば、関連する Whois データを即座に問い合わせられるため、ドメイン情報の調査を直感的かつ効率的に進めることができます。

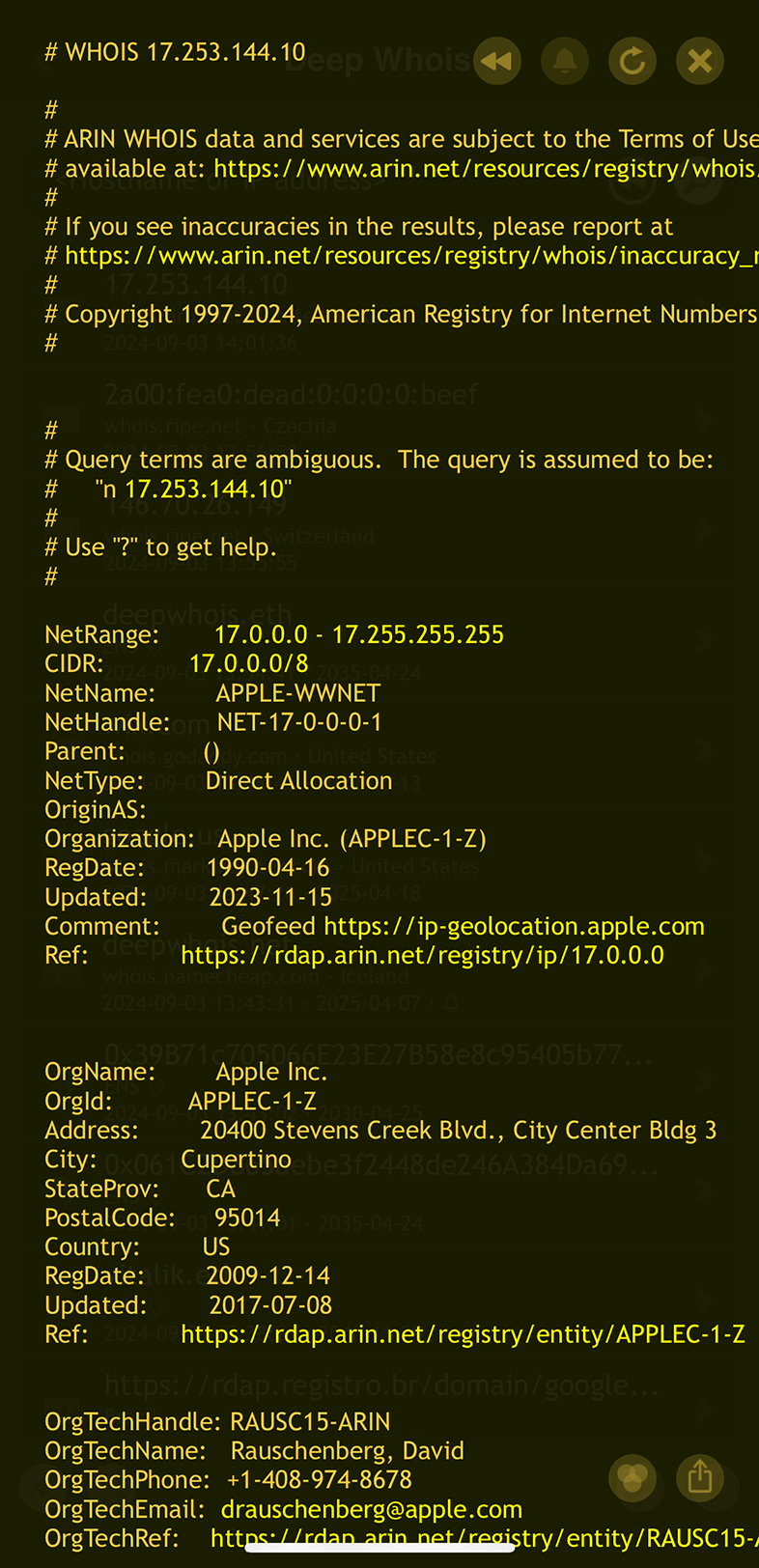

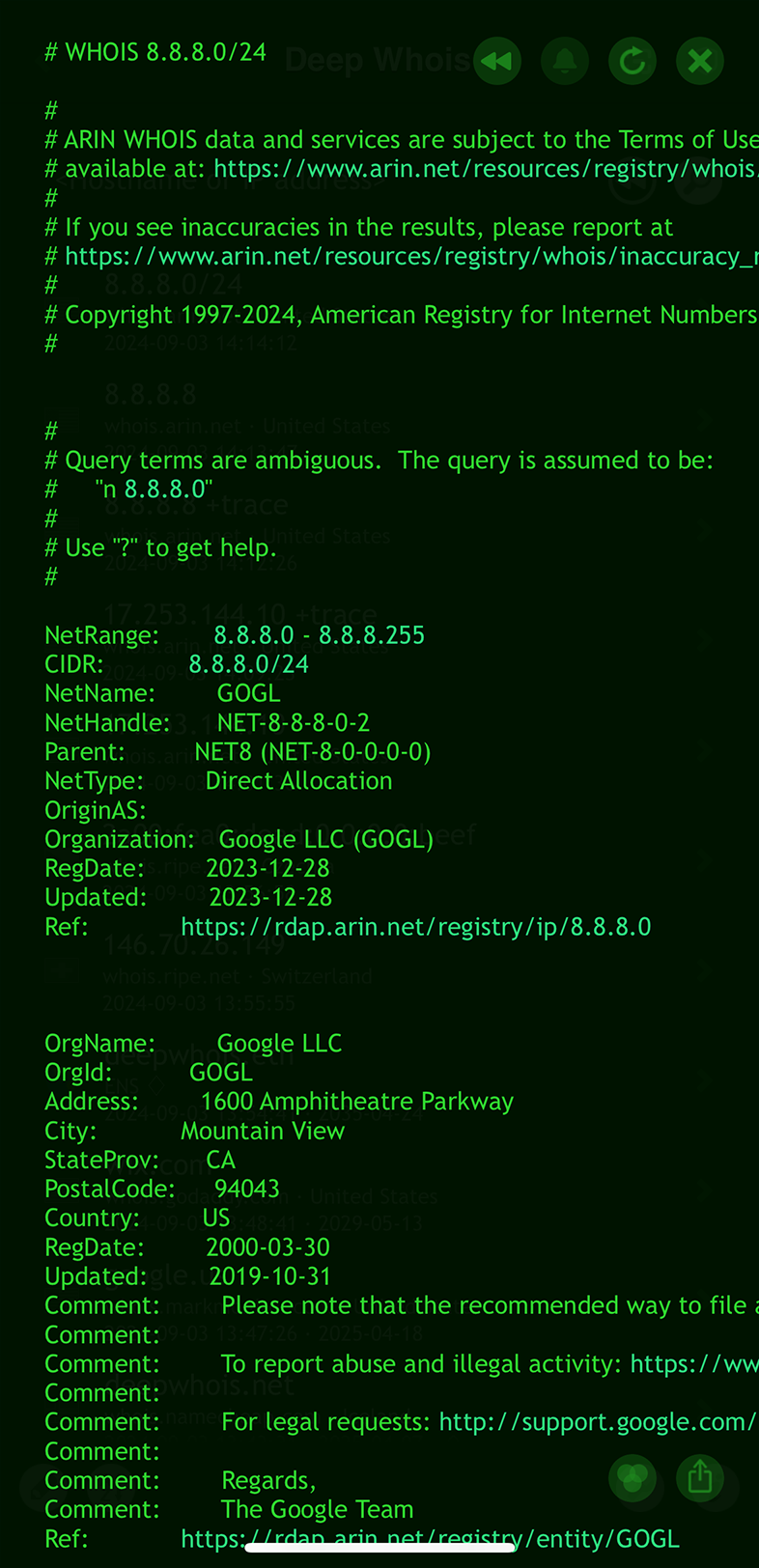

ステップ #2: IP の所有者と連絡先情報を特定する

IP アドレスの所有者が誰なのかを把握することは、法的な理由で連絡を取る必要がある場合や、不正利用・セキュリティ上の懸念に対応する場合に特に重要です。

Whois ルックアップには、所有者の氏名、住所、電話番号、メールアドレスなど、このような情報が含まれていることがよくあります。

iOS で Deep Whois を使う場合:

所有者や連絡先の詳細は、Whois データの一部として表示されます。

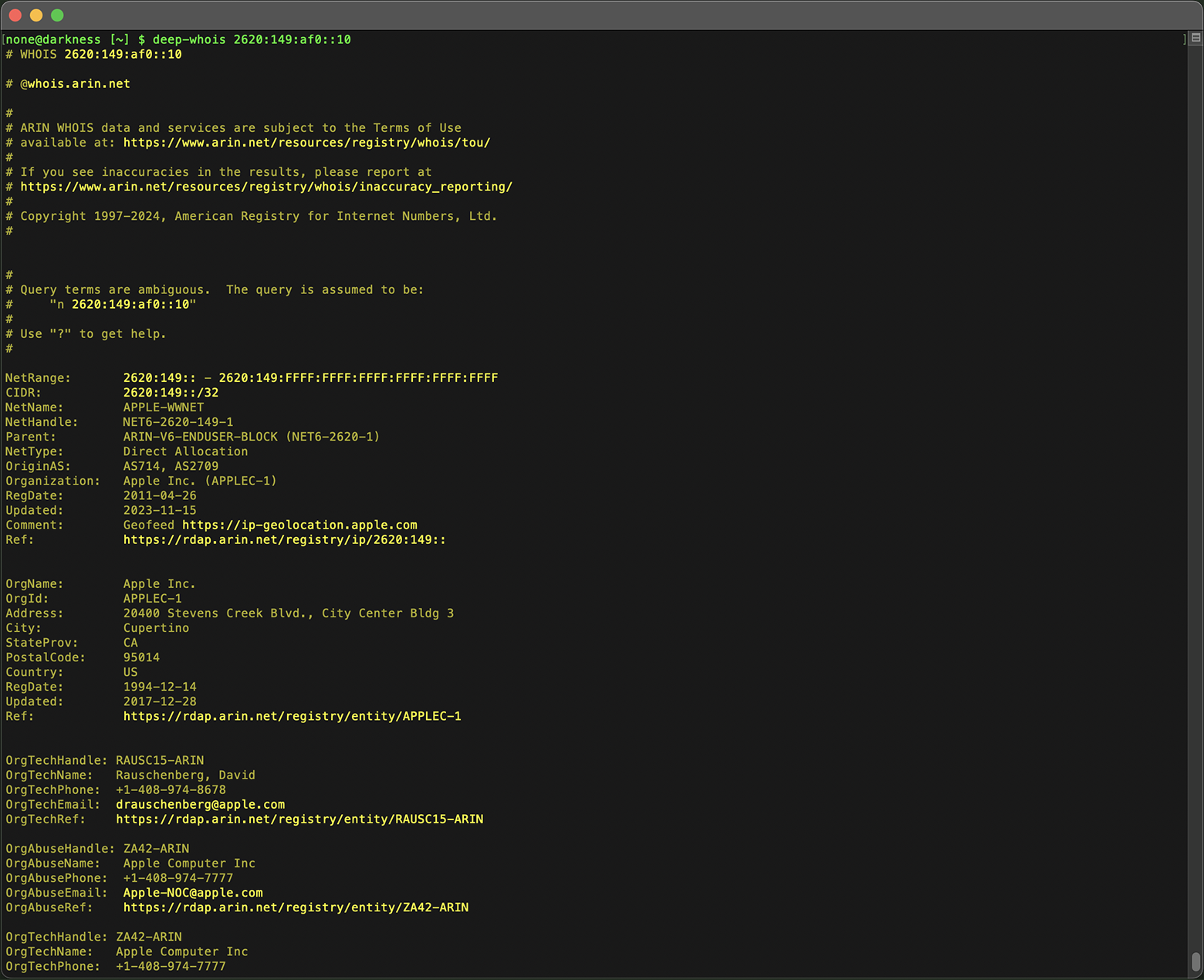

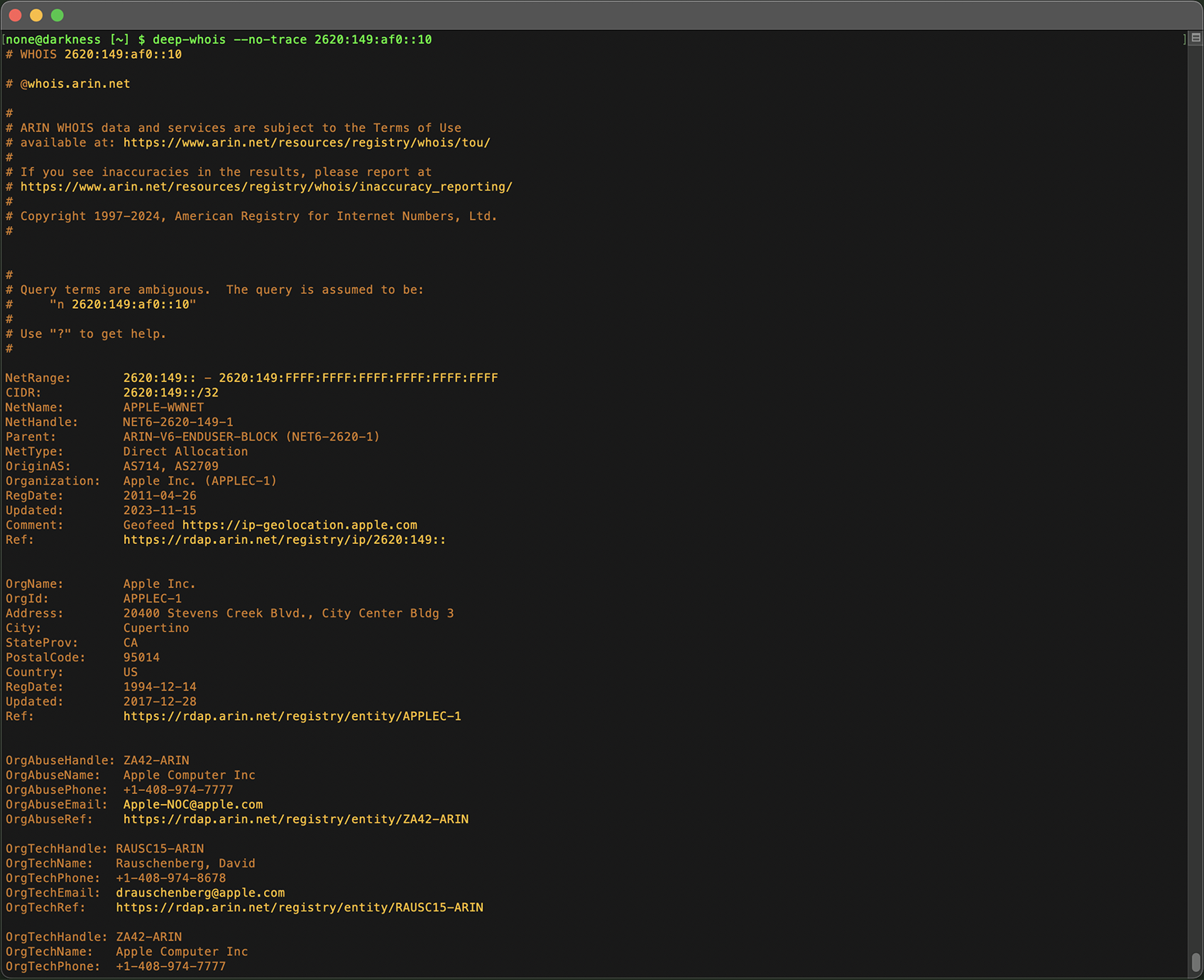

ターミナルで Deep Whois を使う場合:

次のコマンドで所有者情報を確認できます。

deep-whois 2620:149:af0::10

IP の所有者が大規模な組織である場合は、その IP アドレスを管理している部門や担当者の情報が表示されることもあります。

ボーナスのヒント:

#1: 中継 Whois 結果のトレース

iOS では、クエリに「+trace」オプションを追加することで、上位の Whois サーバーから返される中継の IPv4/IPv6 Whois 結果を表示できます。

これにより、クエリがさまざまなサーバーを通過する際のルーティングや所有関係を、より深く把握できます。

macOS、Linux、FreeBSD 向けのターミナル版では、このトレース情報はデフォルトで表示されますが、調査に不要な場合は「--no-trace」オプションを使って隠し、結果をすっきりさせることもできます。

ステップ #3: IP の地域インターネットレジストリ (RIR) を特定する

すべての IP アドレスは、特定の地域を管轄する地域インターネットレジストリ (RIR) によって割り当てられています。

どの RIR が担当しているかを知ることで、その IP アドレスに適用されるポリシーを理解したり、詳細な問い合わせを行うべき適切な機関を特定したりできます。

Whois データには RIR に関する情報が含まれており、その IP が ARIN、RIPE、APNIC、LACNIC、AFRINIC のどれに属しているかが示されます。

iOS で Deep Whois を使う場合:

クエリに「+trace」オプションを含めると、中継の Whois 結果が追加され、RIR の Whois サーバーからの関連データを直接確認できるため便利です。

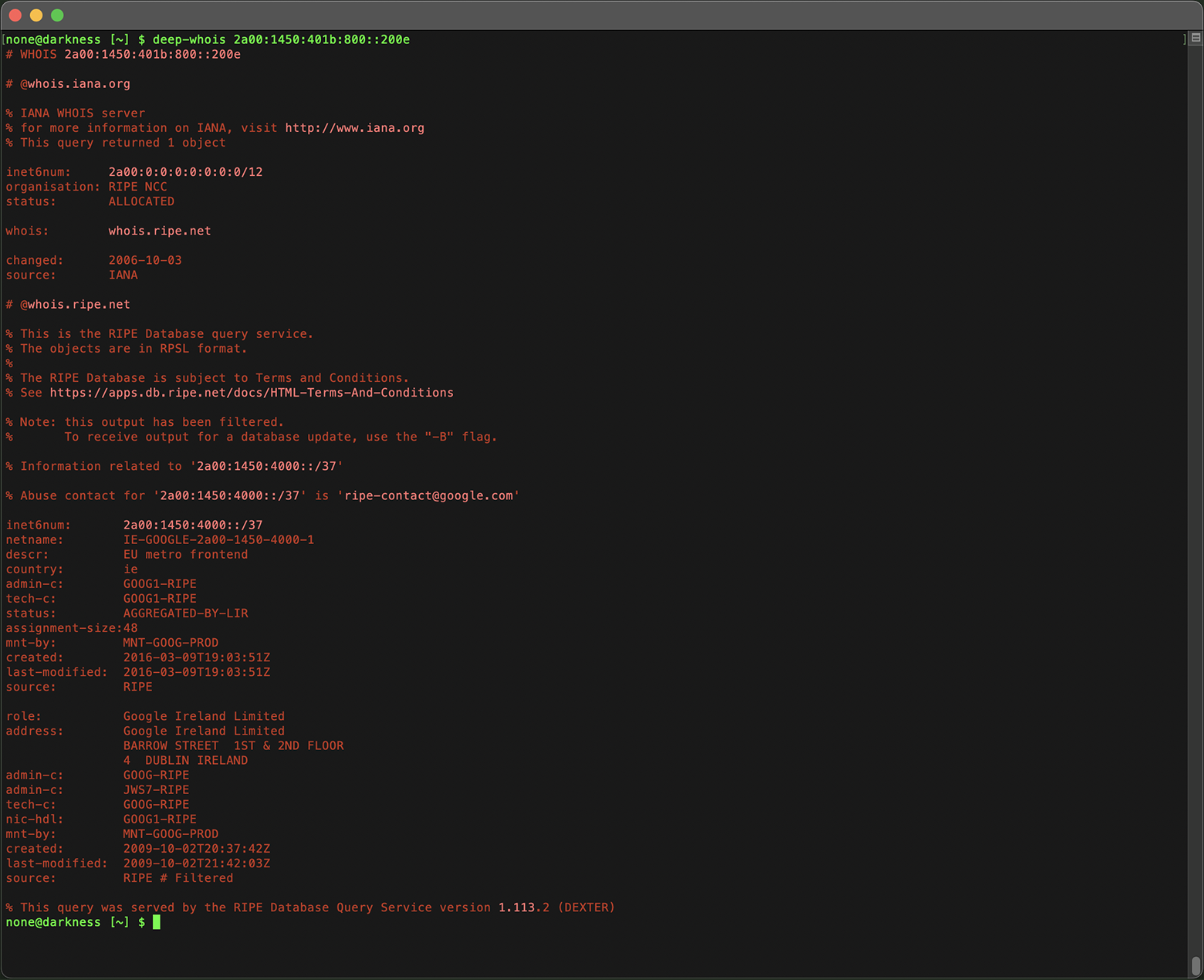

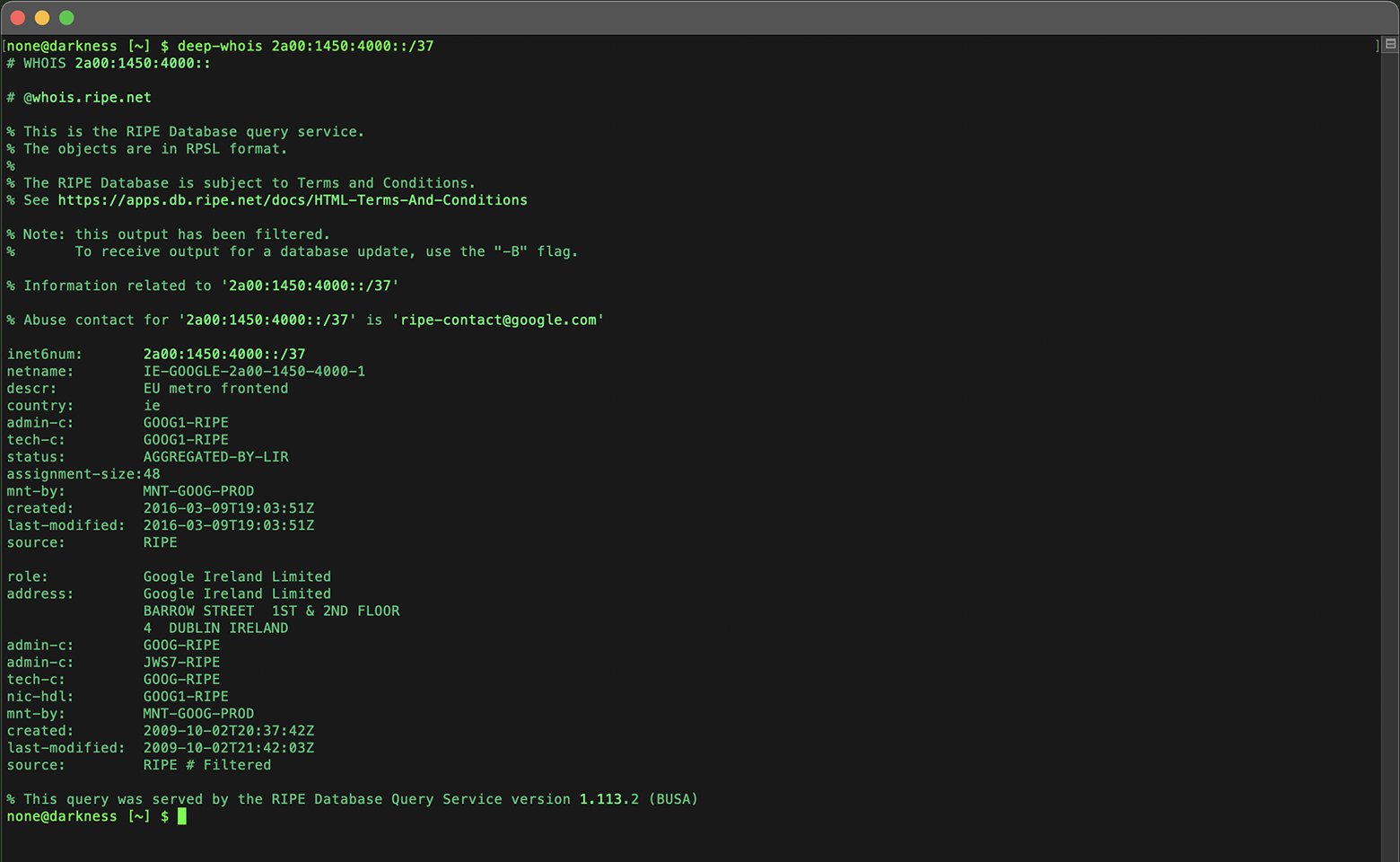

ターミナルで Deep Whois を使う場合:

Whois 出力には、その IP アドレスを管理している RIR が示されます。

deep-whois 2a00:1450:401b:800::200e

中継サーバー名や Whois データベースの所有者を確認することで、その IP アドレスを扱っている地域インターネットレジストリ (RIR) を判断できます。

ARIN、RIPE、APNIC、LACNIC、AFRINIC といった略称があれば、それぞれ異なる地域を担当する RIR を表しています。

どの RIR が関わっているかを理解することで、IP アドレスの発信地域や、その IP に関するトラブルや懸念を解決する際に連絡すべき適切な組織を特定できます。

ステップ #4: IP アドレスの割り当てと CIDR 表記を分析する

IP アドレスは通常、CIDR (Classless Inter-Domain Routing) 表記で表されるブロック単位で割り当てられます。CIDR を分析することで、ブロックのサイズや、その中での IP アドレスの位置づけ、より大きなネットワークに属しているかどうかがわかります。

iOS で Deep Whois を使う場合:

CIDR 表記は、IP アドレスの詳細セクションに含まれています。

CIDR 表記付きのネットワークアドレスをタップしてコンテキストメニューを開き、「Whois」を選択すると、そのブロックの詳細を確認できます。

ターミナルで Deep Whois を使う場合:

Whois 出力内の CIDR 情報を確認し、必要に応じてブロックに対して新たにクエリを実行します。

deep-whois 2a00:1450:4000::/37

CIDR ブロックを分析することで、その IP がより大きなネットワークの一部かどうかを把握でき、ネットワークマッピングや脅威分析に役立ちます。

ステップ #5: 逆引き IP ルックアップを実行する

逆引き IP ルックアップを使うと、特定の IP アドレス上にホストされているすべてのドメインを確認できます。

これにより、1 つの組織が管理している資産を洗い出したり、関連するウェブサイトを見つけたり、その IP アドレスの利用状況全体を把握したりできます。

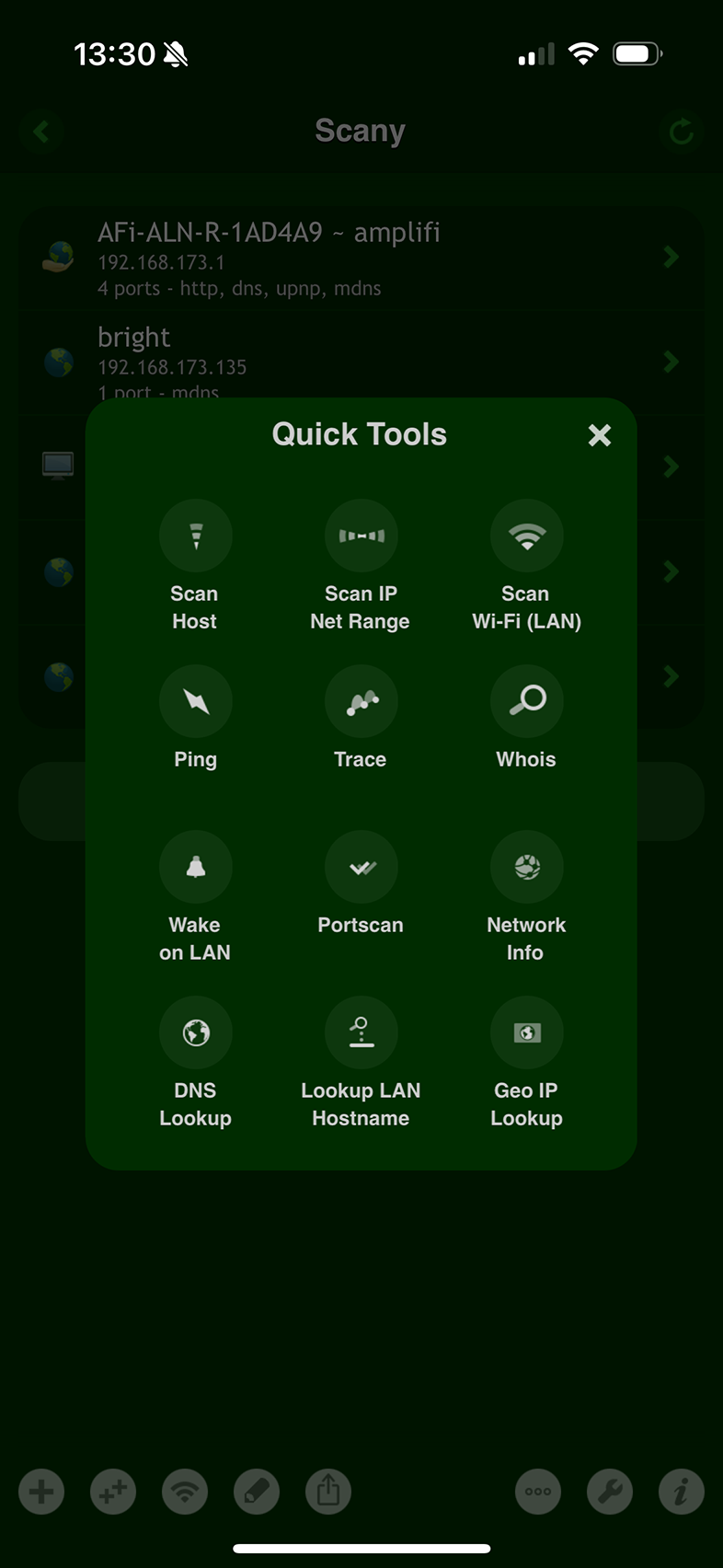

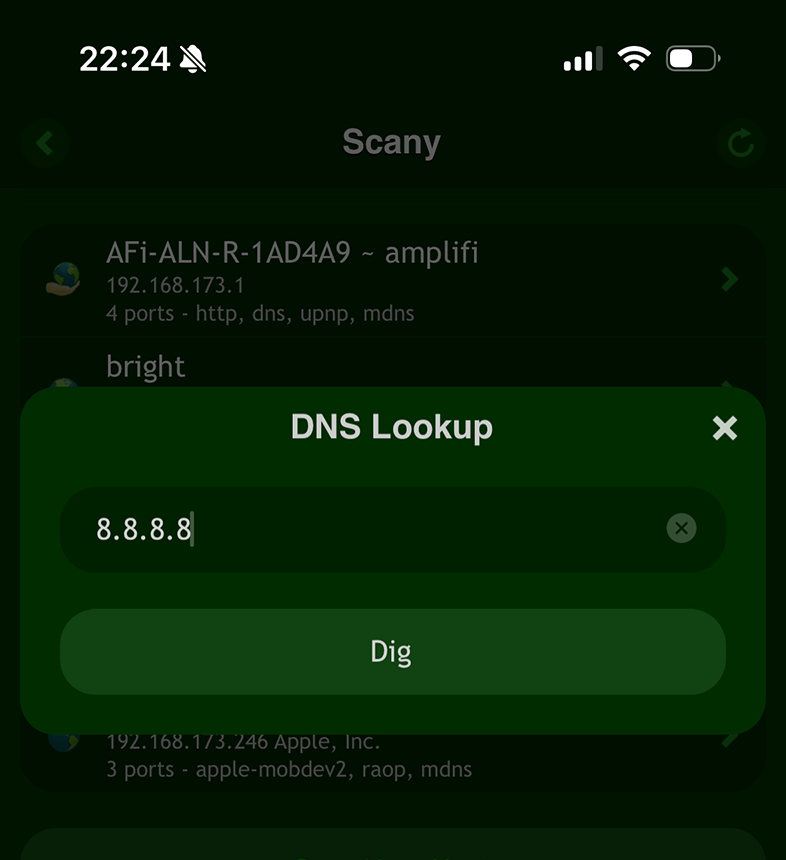

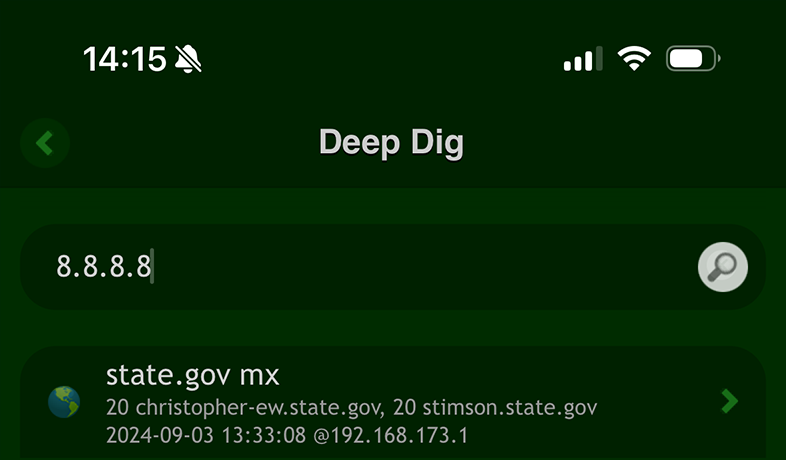

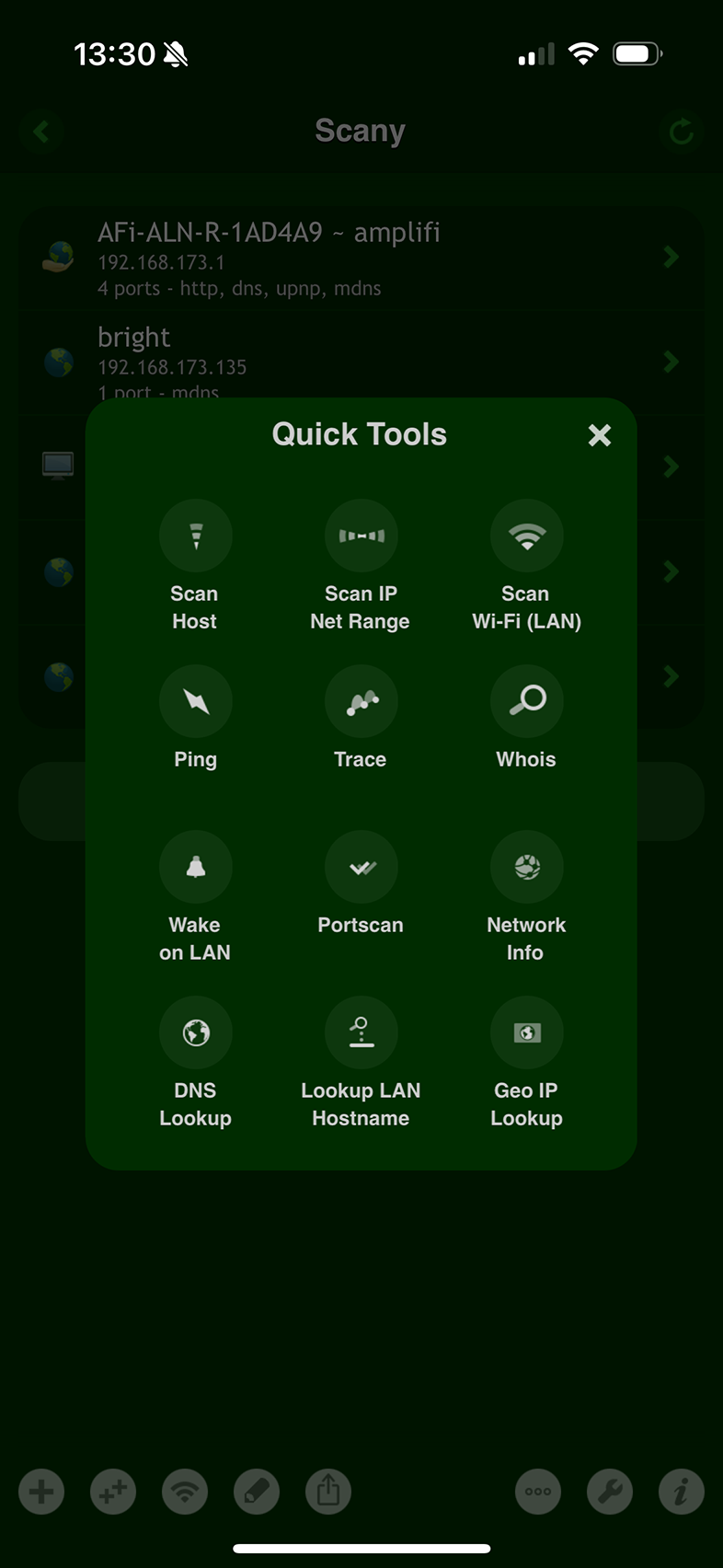

iOS の場合:

Scany アプリ内の「DNS Lookup」ツールを使用します。

または、Deep Dig アプリを使うだけでもかまいません。

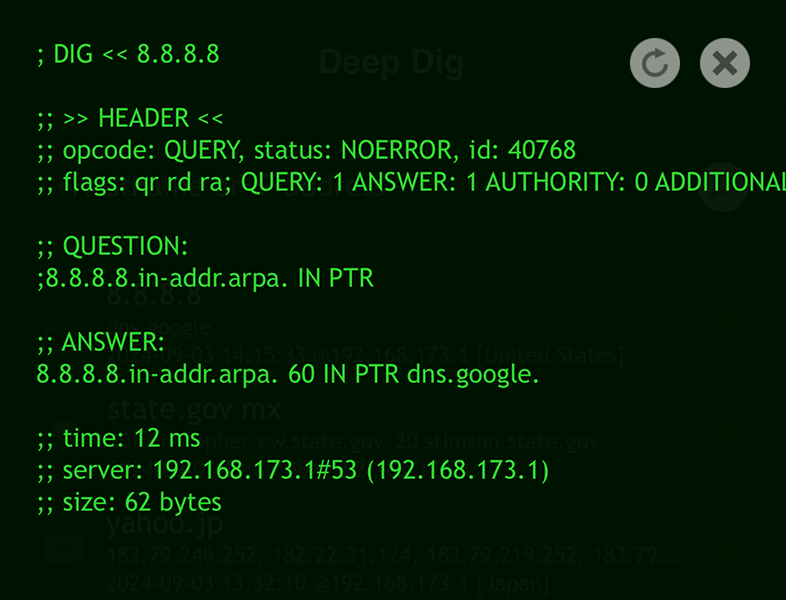

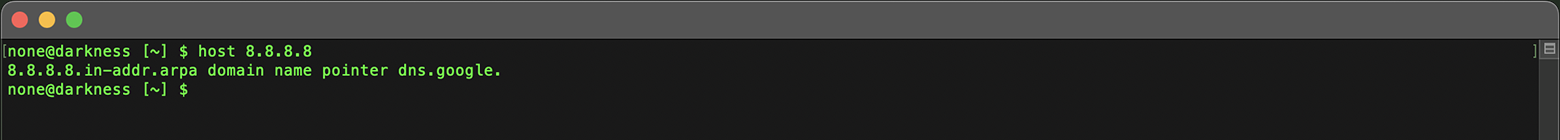

ターミナルの場合:

host コマンドを使い、クエリとして IP アドレスを指定します。

host 8.8.8.8

逆引き IP ルックアップにより、関連するドメインのネットワークが明らかになり、その組織のオンラインプレゼンスをより深く理解できます。

IP アドレスに関連するドメイン名が分かったら、今度はそのドメイン自体に対して Whois ルックアップを行うことで、より詳細な調査を進められます。

そこから、ドメイン所有者や登録情報など、より具体的な情報を得ることができます。

ステップ #6: IP アドレスのホスティングプロバイダを確認する

ホスティングプロバイダに関する情報は、その IP アドレスのインフラや潜在的な脆弱性を理解する助けになります。

また、その IP が信頼できるサービス上にホストされているのか、悪意のあるコンテンツで知られるサービスなのかを判断するうえでも重要です。

多くのウェブサイトでは、IP アドレスの所有者がそのままホスティングプロバイダになっています。

ただし、自社の IP アドレスブロックを運用している大規模な組織では、必ずしもそうとは限りません。

そのようなケースでは、調査対象の IP アドレスに最も近いルーティングホップを特定するのが有効です。

このホップは通常、ホスティングプロバイダやデータセンターに関連しているため、サイトの裏側にあるインフラをより正確に把握できます。

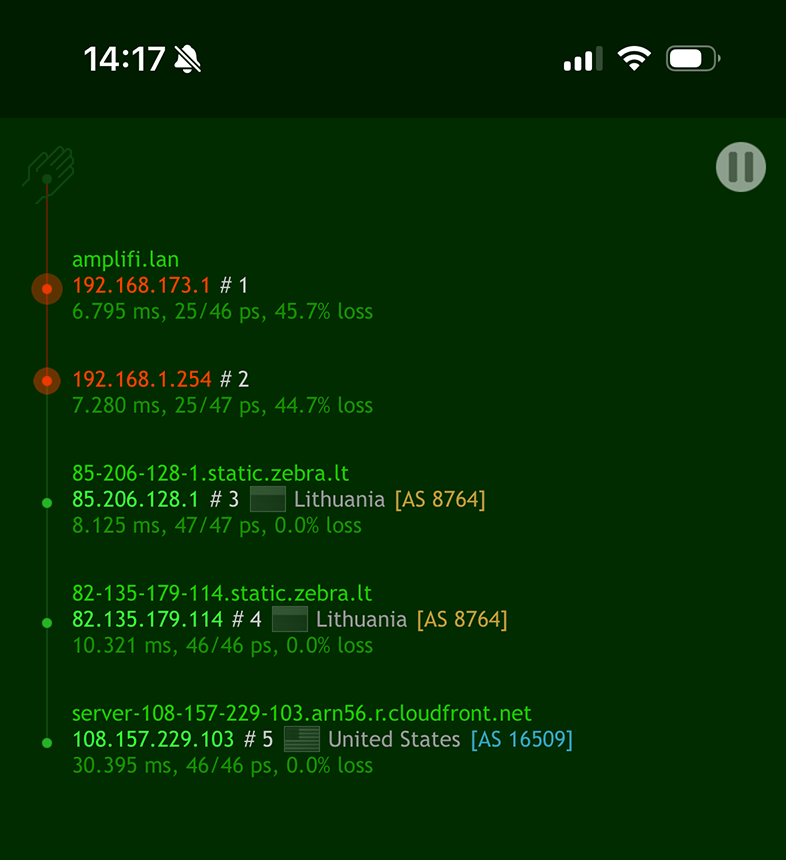

iOS の場合:

Scany アプリの Trace ツールを使うか、Nice Trace アプリを利用できます。

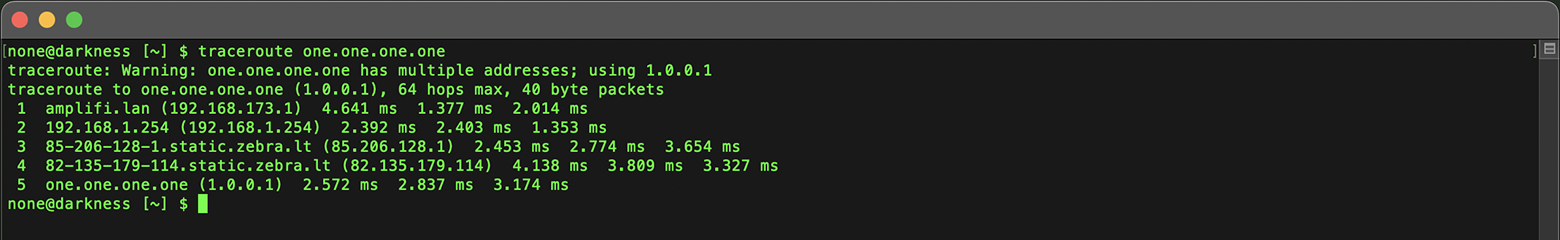

ターミナルの場合:

traceroute コマンドラインツールを使用します。

traceroute one.one.one.one

ホスティング環境を理解することで、その IP アドレスのセキュリティや信頼性を評価する際の判断材料になります。

ステップ #7: IP アドレスのジオロケーションを行う

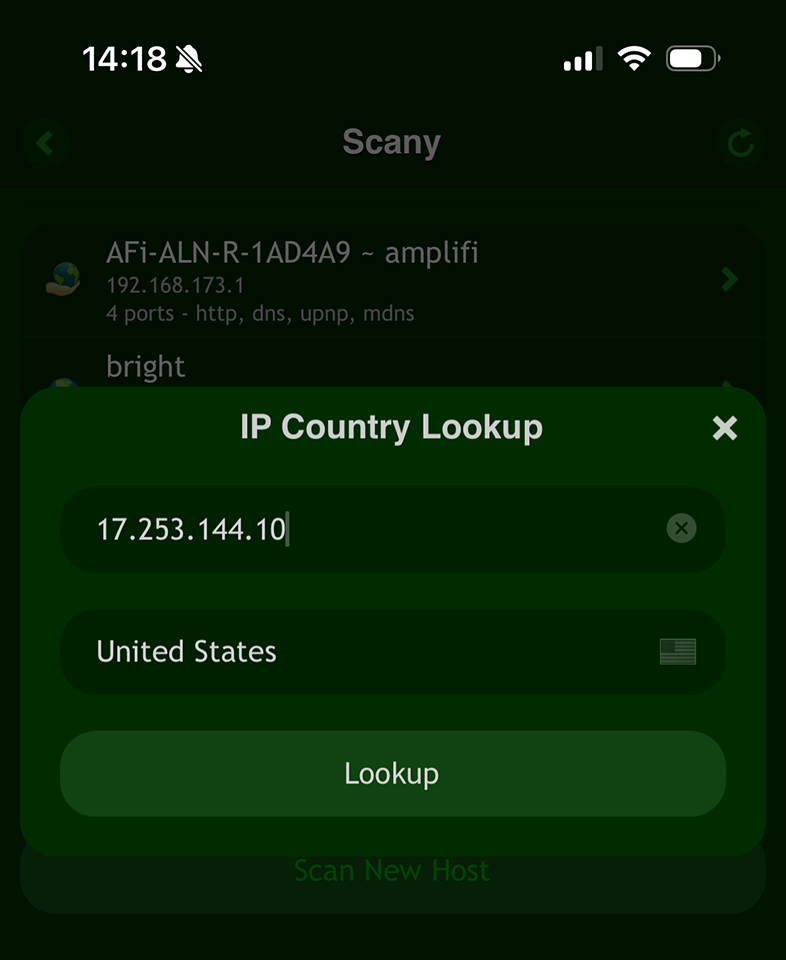

IP アドレスの地理的な位置を把握することは、疑わしいアクティビティの発信元を調査したり、接続の正当性を検証したりするうえで重要です。

ジオロケーションを行うことで、IP アドレスがどの国・地域・都市 (場合によってはさらに細かいエリア) に位置しているかが分かります。

iOS 上の Scany アプリに搭載されている「IP Country Lookup」ツールを使えば、IP アドレスの属する国を素早く特定できます。

IP アドレスを入力するだけです。

IP アドレスのジオロケーションは、サイバー攻撃の発信元の特定や、サーバーの物理的な場所を把握するのにも役立ちます。

また、Whois データと実際に検出された場所との食い違いを確認する際にも有用です。

位置情報が一致しない場合、一見すると不審に思えるかもしれませんが、多くの場合はデータベースの更新遅延が原因です。

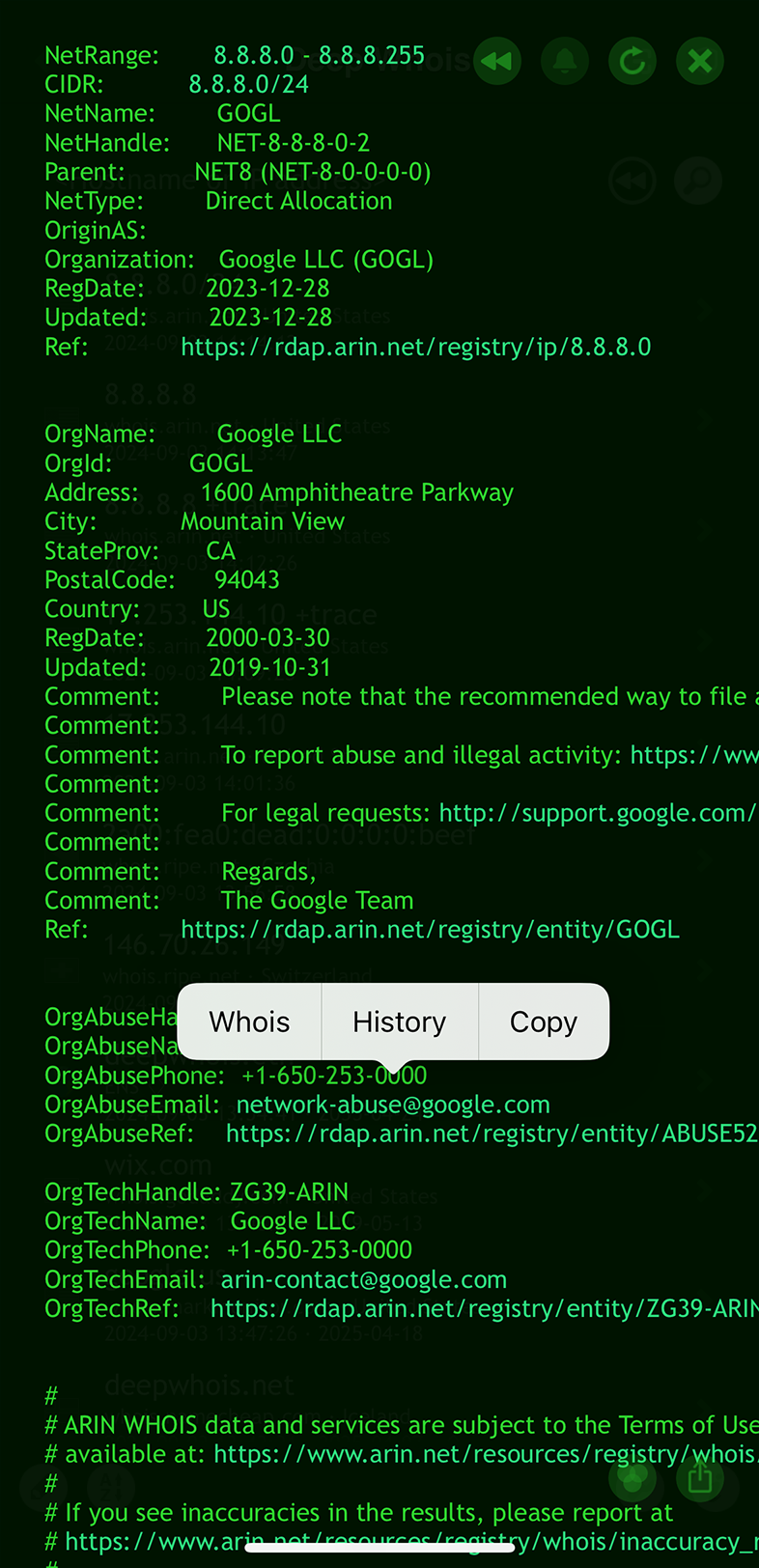

ステップ #8: IP アドレスの Abuse 用 Whois 連絡先情報を確認する

IP アドレスの Whois レコードには、多くの場合 Abuse (不正利用報告) 用の連絡先情報が含まれており、スパムやフィッシング、その他の悪意ある活動を通報する際に利用できます。

この情報にアクセスして活用できることは、セキュリティインシデントに効果的に対応するうえで欠かせません。

iOS で Deep Whois を使う場合:

IP アドレスに対してクエリを実行した際、Whois データの中から abuse 連絡先の情報を探します。

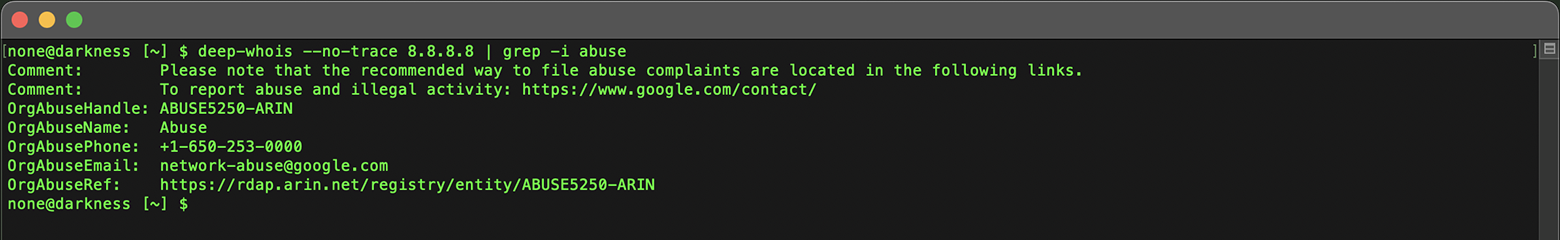

ターミナルで Deep Whois を使う場合:

次のコマンドで abuse 連絡先を抽出できます。

deep-whois --no-trace 8.8.8.8 | grep -i abuse

適切な abuse 連絡先に通報することで、悪意ある IP アドレスに関連するリスクを軽減し、全体としてのネットワークセキュリティ向上につながります。

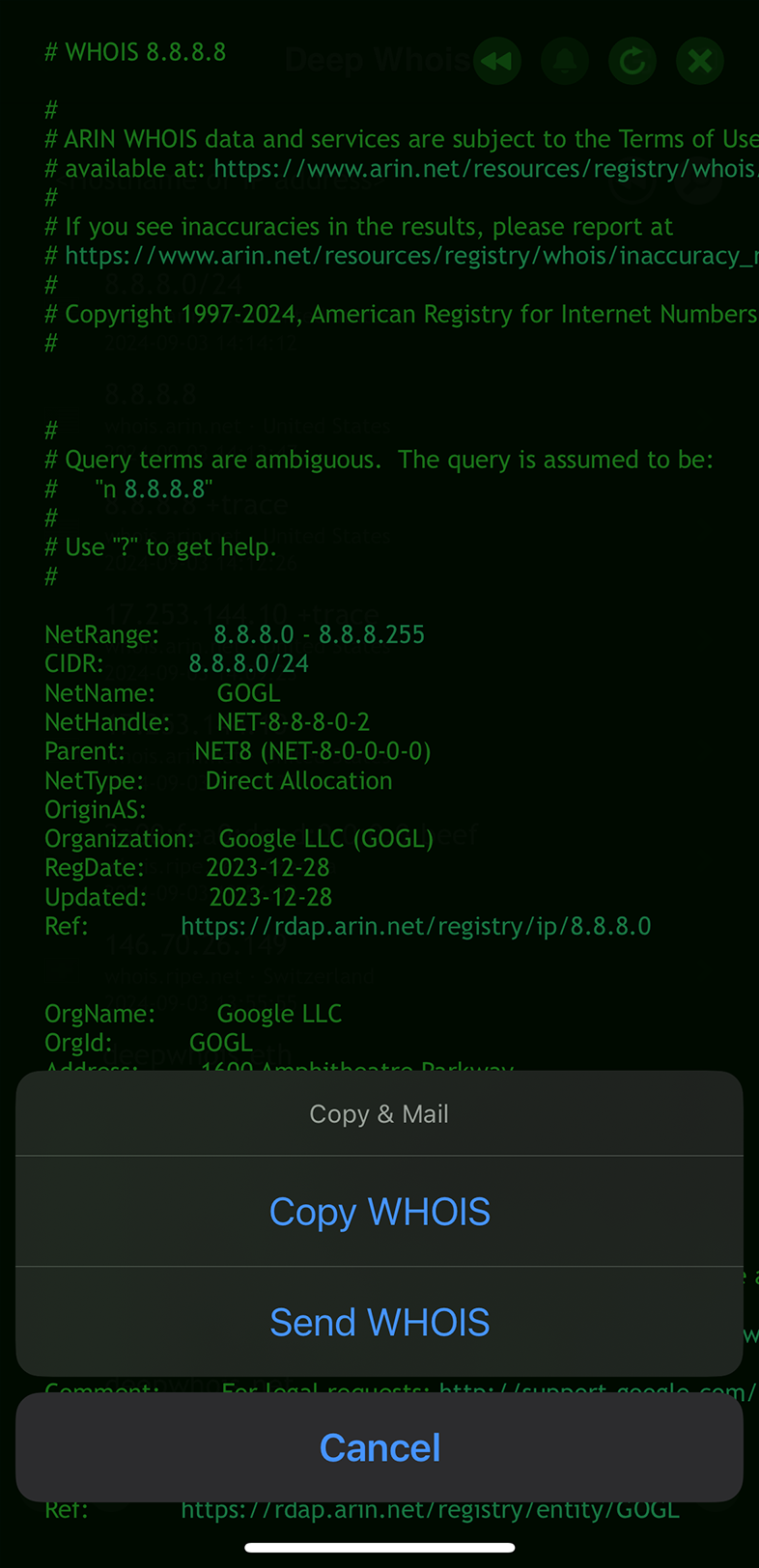

ステップ #9: IP Whois データを保存してエクスポートする

IP アドレスの分析が完了したら、将来の参照やレポート作成のために、Whois データを保存およびエクスポートしておくことが重要です。

こうした記録は、その IP アドレスに関する意思決定を行う際や、調査結果を関係者に提示する際に非常に役立ちます。

iOS で Deep Whois を使う場合:

アプリから直接、用途に合った形式で結果をエクスポートできます。

ターミナルで Deep Whois を使う場合:

次のコマンドで Whois 出力をファイルに保存し、簡単に参照できるようにします。

deep-whois 8.8.8.8 > whois-ip-results.txt

結果の記録を残しておけば、いつでもデータに立ち返ることができ、分析内容がしっかりとドキュメント化されます。

ボーナスステップ: IP アドレスのレピュテーションとブラックリスト状態を定期的に確認する

IP アドレスのレピュテーションは、スパム送信やフィッシングなどの活動に巻き込まれると、時間の経過とともに変化することがあります。

ビジネスやセキュリティにリスクを与えないよう、その IP アドレスのレピュテーションやブラックリスト状態を定期的にモニタリングすることが重要です。

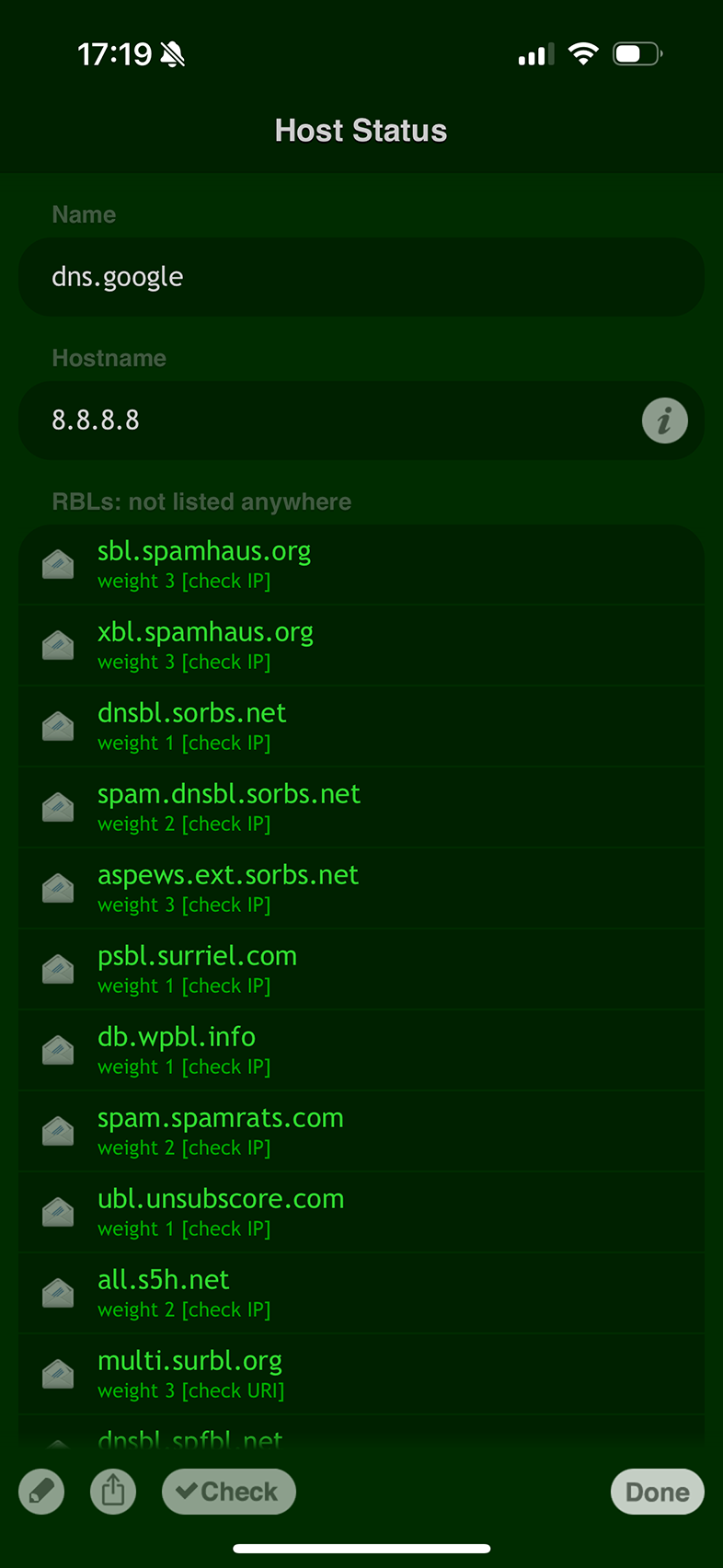

iOS では、RBL Status アプリを使うことで、IP アドレスのレピュテーションやブラックリスト登録状況を簡単に追跡できます。

このアプリにより、その IP アドレスがどのブラックリストにも登録されていないかをリアルタイムで把握でき、安全で信頼性の高いオンラインプレゼンスを維持する助けになります。

IP アドレスのレピュテーションを継続的に監視することで、その信頼性を保ちつつ、問題が深刻化する前に早期に対処できます。

まとめ: Whois ルックアップで IP アドレス調査を強化する

ここで紹介したステップに従えば、iOS アプリでも macOS・Linux・FreeBSD のターミナルでも、Deep Whois を使って IP アドレスの包括的な調査を行うことができます。

このガイドは、所有者やジオロケーションから、より高度な技術的な詳細に至るまで、IP アドレスのあらゆる側面を調べるために必要なツールと知見を提供します。

セキュリティの強化、ネットワーク監査の実施、あるいは単に特定の IP アドレスについてより深く理解したい場合でも、このガイドに従うことで Whois ルックアップの効果を最大限に引き出し、対象の IP アドレスを多角的に把握できるようになります。