Eine IP-Adresse

mit Whois-Suche untersuchen

Aktualisiert: 1. Dezember 2025

Zu verstehen, was sich hinter einer IP-Adresse verbirgt, kann aus vielen Gründen geschäftskritisch sein – etwa um die Quelle verdächtiger Aktivitäten nachzuverfolgen, die Legitimität einer Website zu prüfen oder einfach Informationen für ein Netzwerkaudit zu sammeln.

In dieser Anleitung gehen wir Schritt für Schritt durch, wie Sie eine IP-Adresse mit Whois-Suche untersuchen – mithilfe der leistungsstarken Deep-Whois-App und des Kommandozeilen-Tools.

Am Ende verfügen Sie über alle notwendigen Kenntnisse, um Herkunft, Inhaber, Standort und weitere wichtige Daten zu einer IP-Adresse zu verstehen.

So führen Sie eine vollständige Whois-Suche für eine IP-Adresse durch:

→ Schritt #1: Eine grundlegende Whois-Suche für die IP-Adresse durchführen

→ Schritt #2: IP-Inhaber und Kontaktdaten ermitteln

→ Schritt #3: Das zuständige Regional Internet Registry (RIR) für die IP-Adresse bestimmen

→ Schritt #4: IP-Zuweisung und CIDR-Notation analysieren

→ Schritt #5: Eine Reverse-IP-Analyse durchführen (Reverse IP)

→ Schritt #6: Den Hosting-Provider der IP-Adresse identifizieren

→ Schritt #7: IP-Geolokalisierung durchführen

→ Schritt #8: Whois-Abuse-Kontakte der IP-Adresse auswerten

→ Schritt #9: IP-Whois-Daten speichern und exportieren

Gehen wir ins Detail.

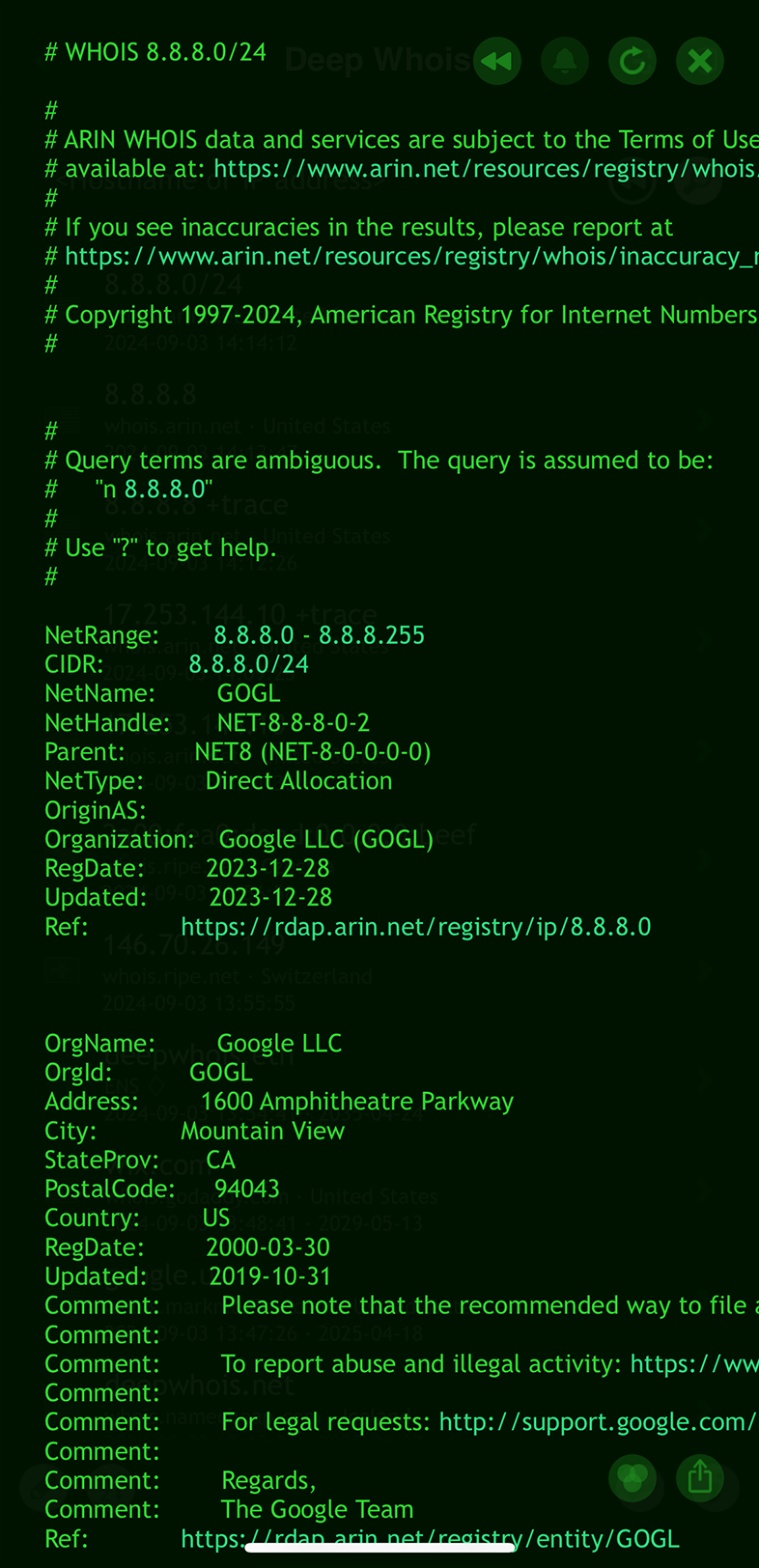

Schritt #1: Eine grundlegende Whois-Suche für die IP-Adresse durchführen

Der erste Schritt bei der Analyse einer beliebigen IP-Adresse ist eine grundlegende Whois-Suche. Sie liefert Schlüsselinformationen: die besitzende Organisation, Kontaktdaten, das zuständige Regional Internet Registry (RIR) sowie die geografische Zuordnung.

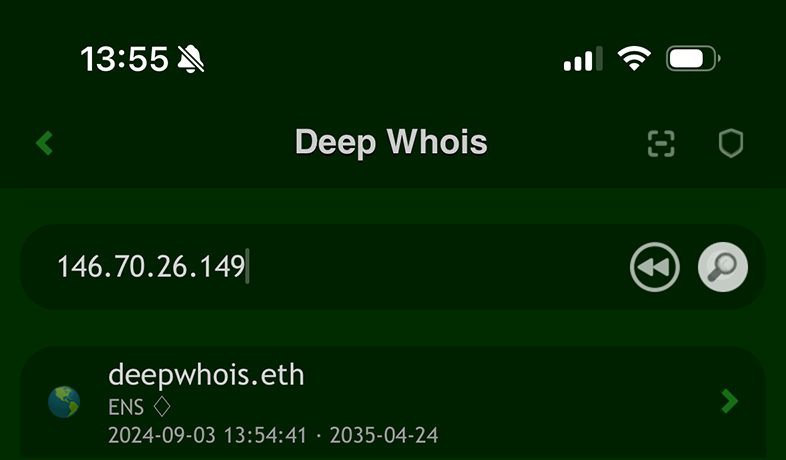

Deep Whois unter iOS verwenden:

Öffnen Sie die Deep-Whois-App und geben Sie die IP-Adresse in das Suchfeld ein.

Tippen Sie anschließend auf „Lookup“, um die Whois-Daten abzurufen.

Deep Whois im Terminal verwenden:

Führen Sie den folgenden Befehl aus:

deep-whois 146.70.26.149

Diese grundlegende Abfrage liefert einen schnellen Überblick über die IP-Adresse und zeigt Informationen zum Inhaber, zur zugehörigen Organisation und zur Region.

Deep Whois vereinfacht den Umgang mit IP-Adressen, indem es automatisch die passende Datenbank auswählt, ohne dass Sie die Quelle manuell angeben müssen.

Alle großen IP-Whois-Register werden transparent unterstützt, darunter ARIN, RIPE, APNIC, LACNIC und AFRINIC sowie Referral-Server.

So erhalten Sie für jede IP-Adresse – unabhängig von der Region – möglichst präzise und vollständige Informationen.

Zusätzliche Tipps:

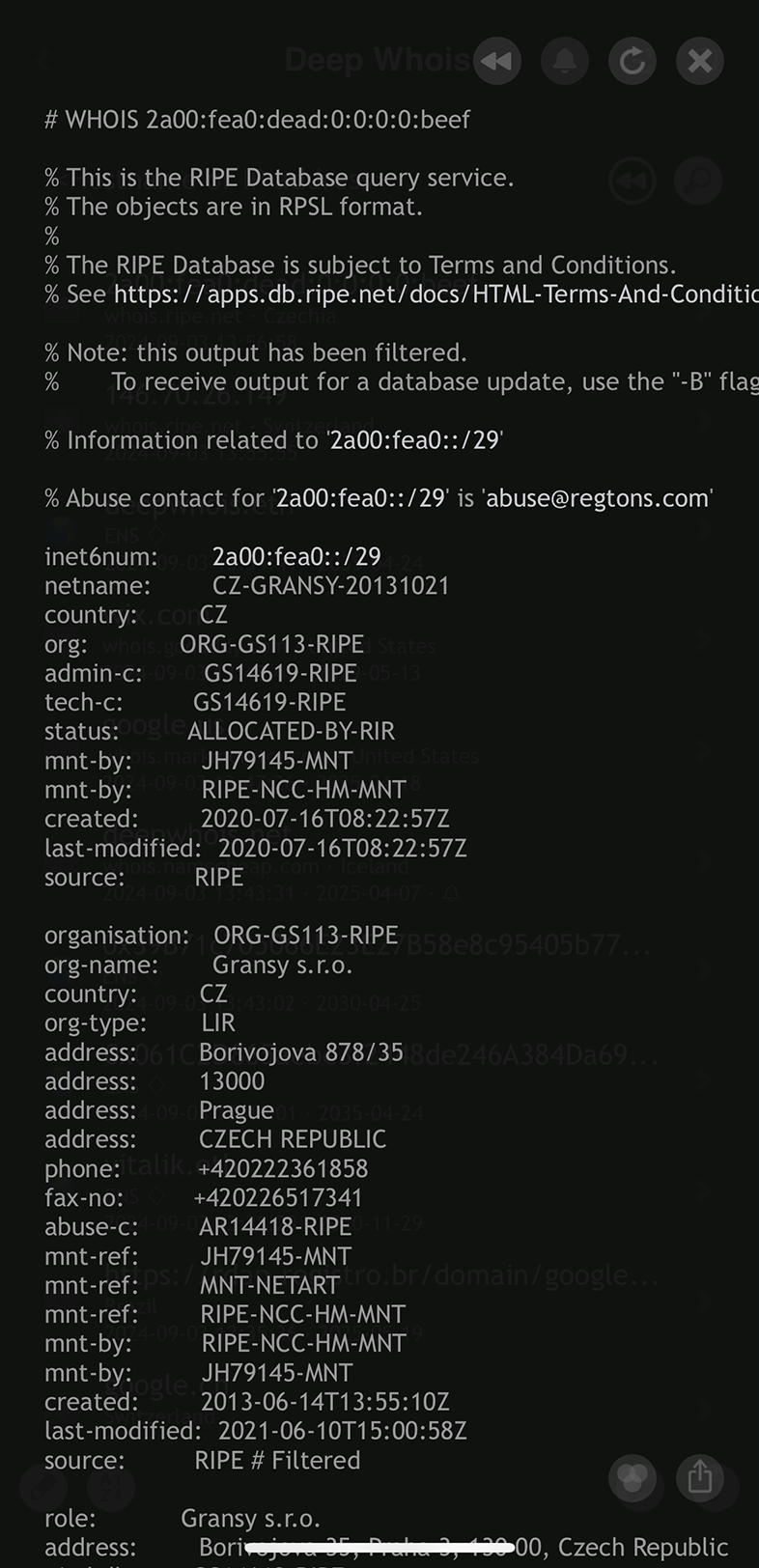

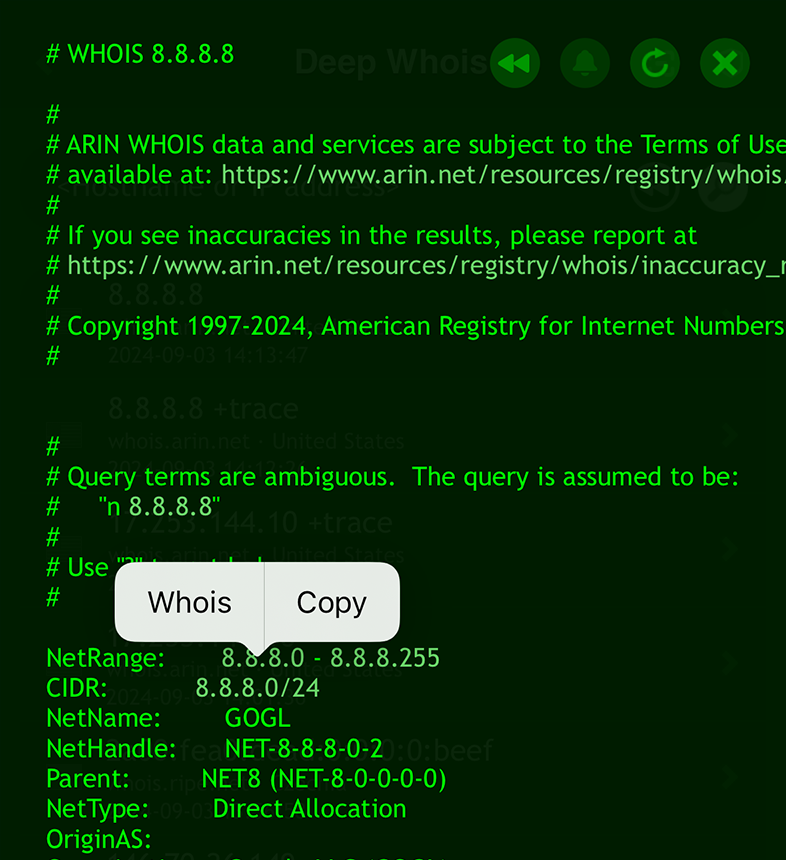

#1: Whois-Abfragen für IPv6

Deep Whois unterstützt von Haus aus sowohl IPv4- als auch IPv6-Adressen im selben Eingabefeld.

Egal, ob Sie eine klassische IPv4-Adresse oder eine moderne IPv6-Adresse untersuchen: Deep Whois erkennt den Typ automatisch und verarbeitet die Anfrage, um detaillierte Whois-Daten bereitzustellen.

Diese Flexibilität ermöglicht gründliche IP-Prüfungen für beide Protokoll-Versionen – in einer einzigen, komfortablen Oberfläche.

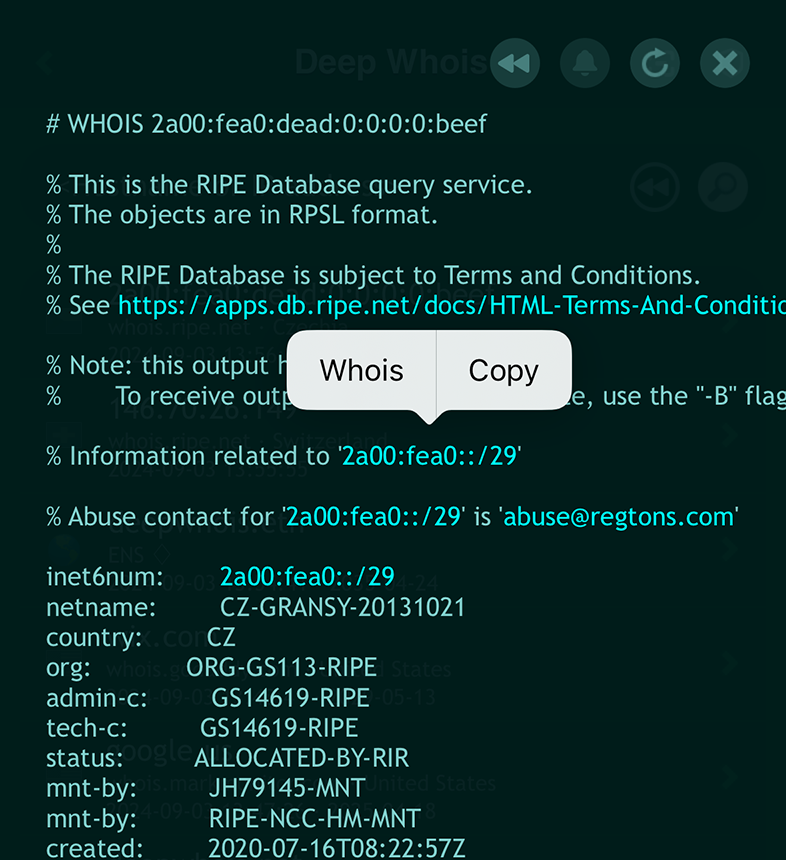

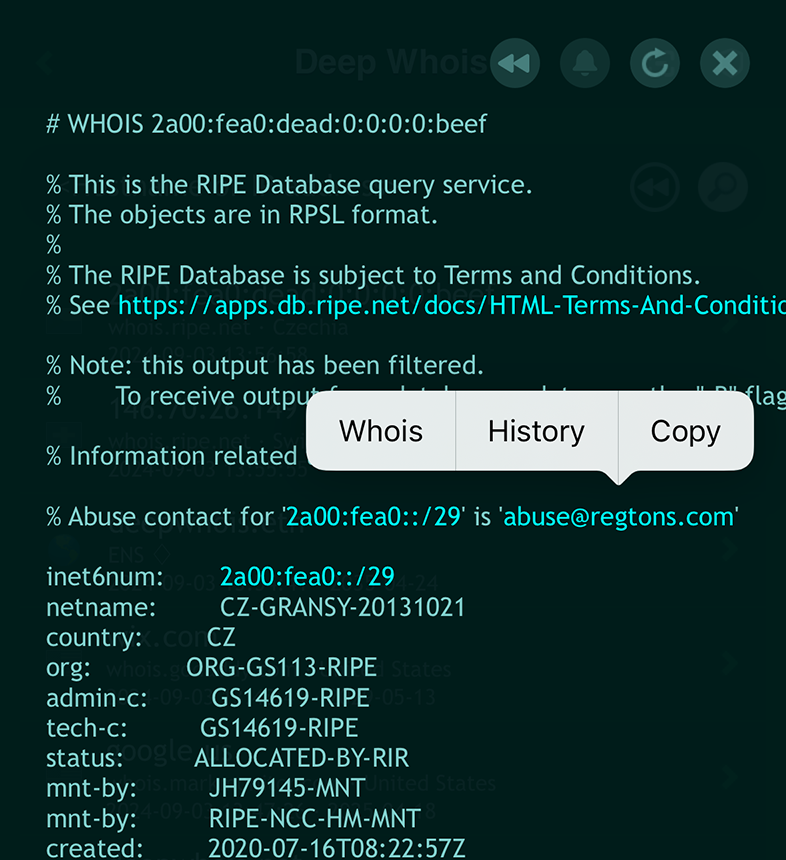

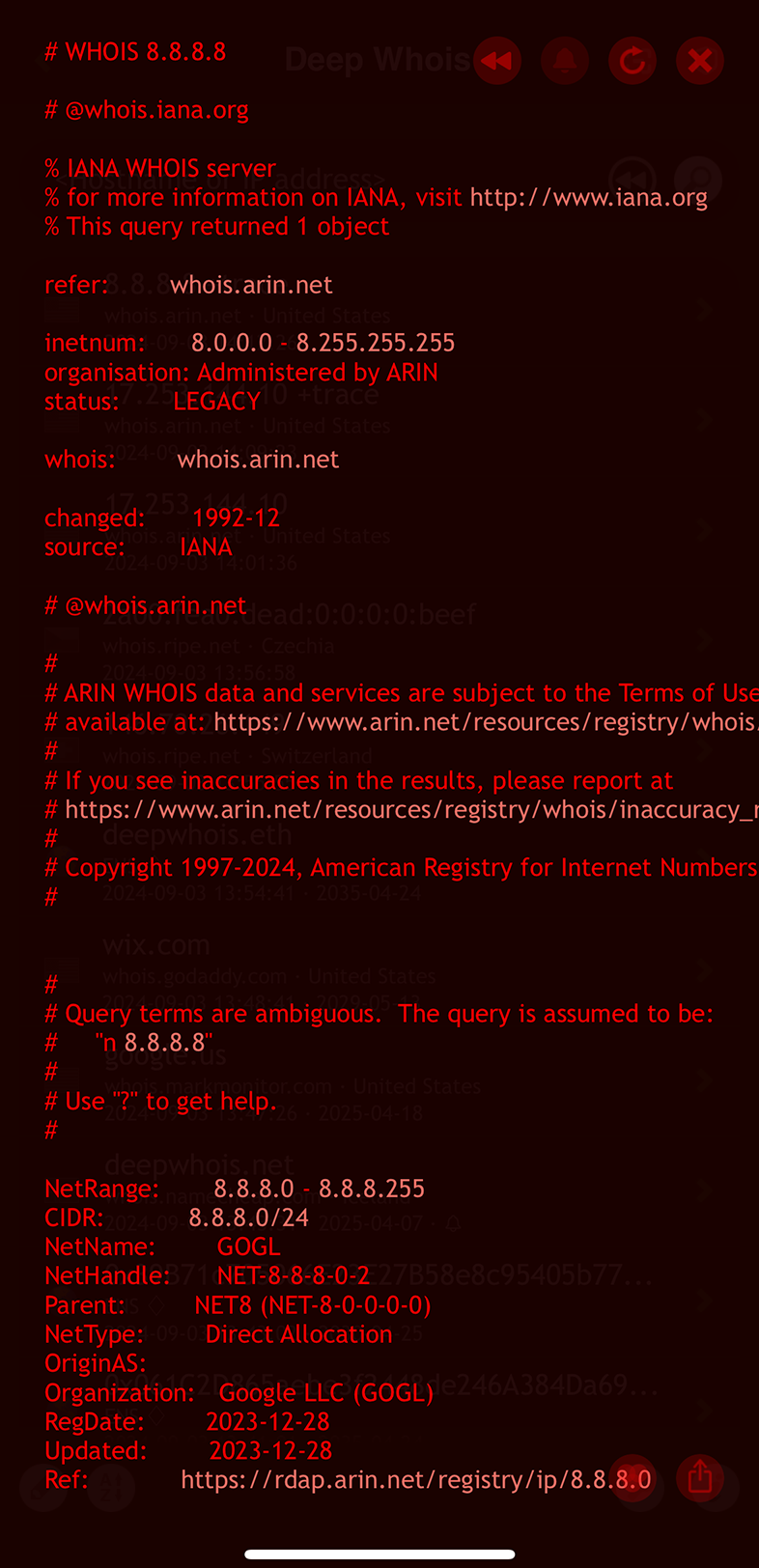

#2: Komfortable Whois-Ansicht auf iOS

Unter iOS ist das Betrachten von Whois-Informationen ähnlich komfortabel wie das Navigieren auf Webseiten mit anklickbaren Links.

Die App erkennt und hebt wichtige Daten – Domainnamen, Hostnamen, URLs, E-Mail-Adressen, IPv4- und IPv6-Adressen sowie Netze – automatisch farblich hervor.

Tippen Sie einfach auf ein hervorgehobenes Element, um ein Kontextmenü zu öffnen.

Wählen Sie im Menü „Whois“, um sofort eine Abfrage für die zugehörige IP-Adresse oder das Netz zu starten – so wird die Analyse intuitiv und effizient.

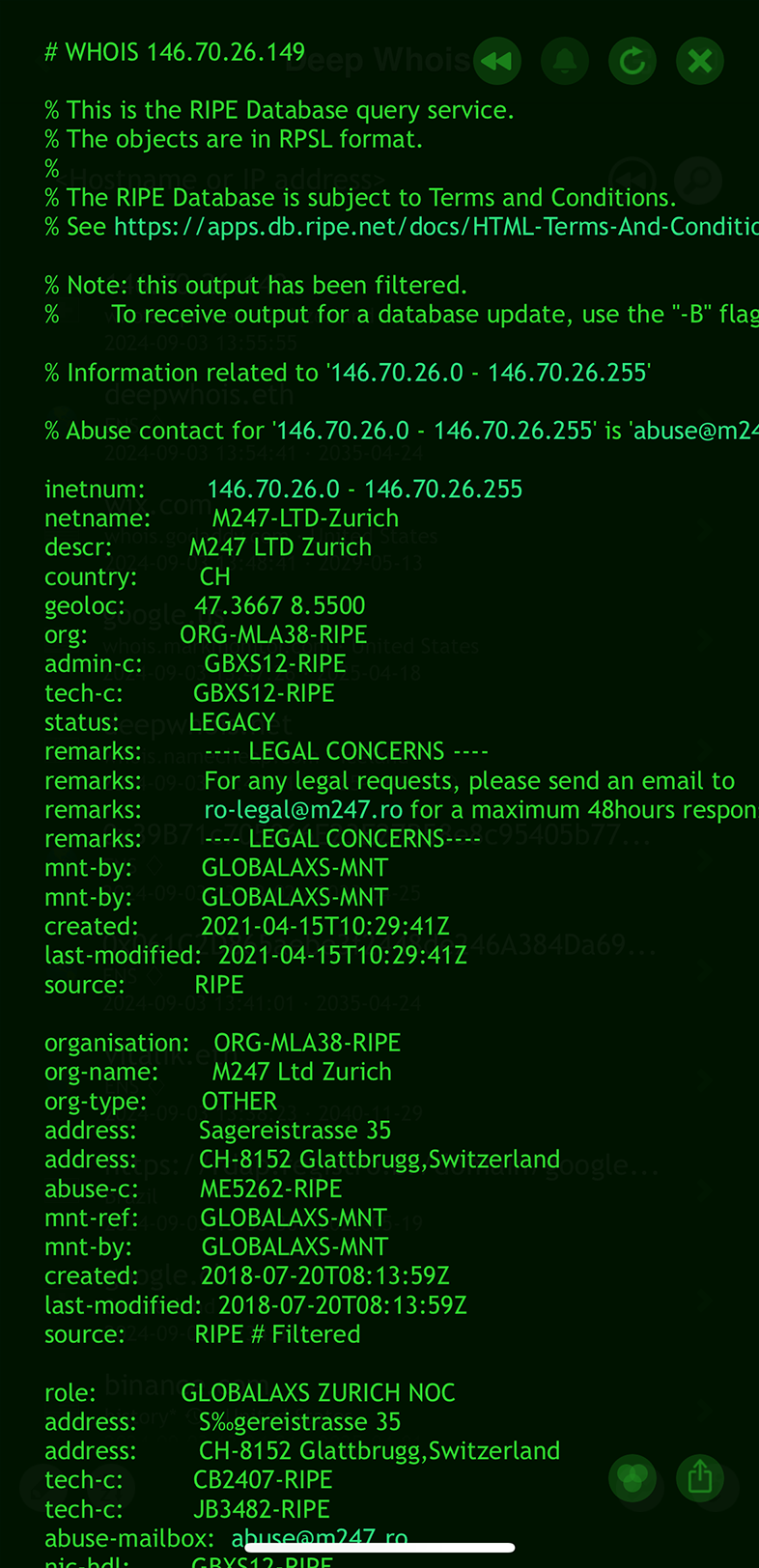

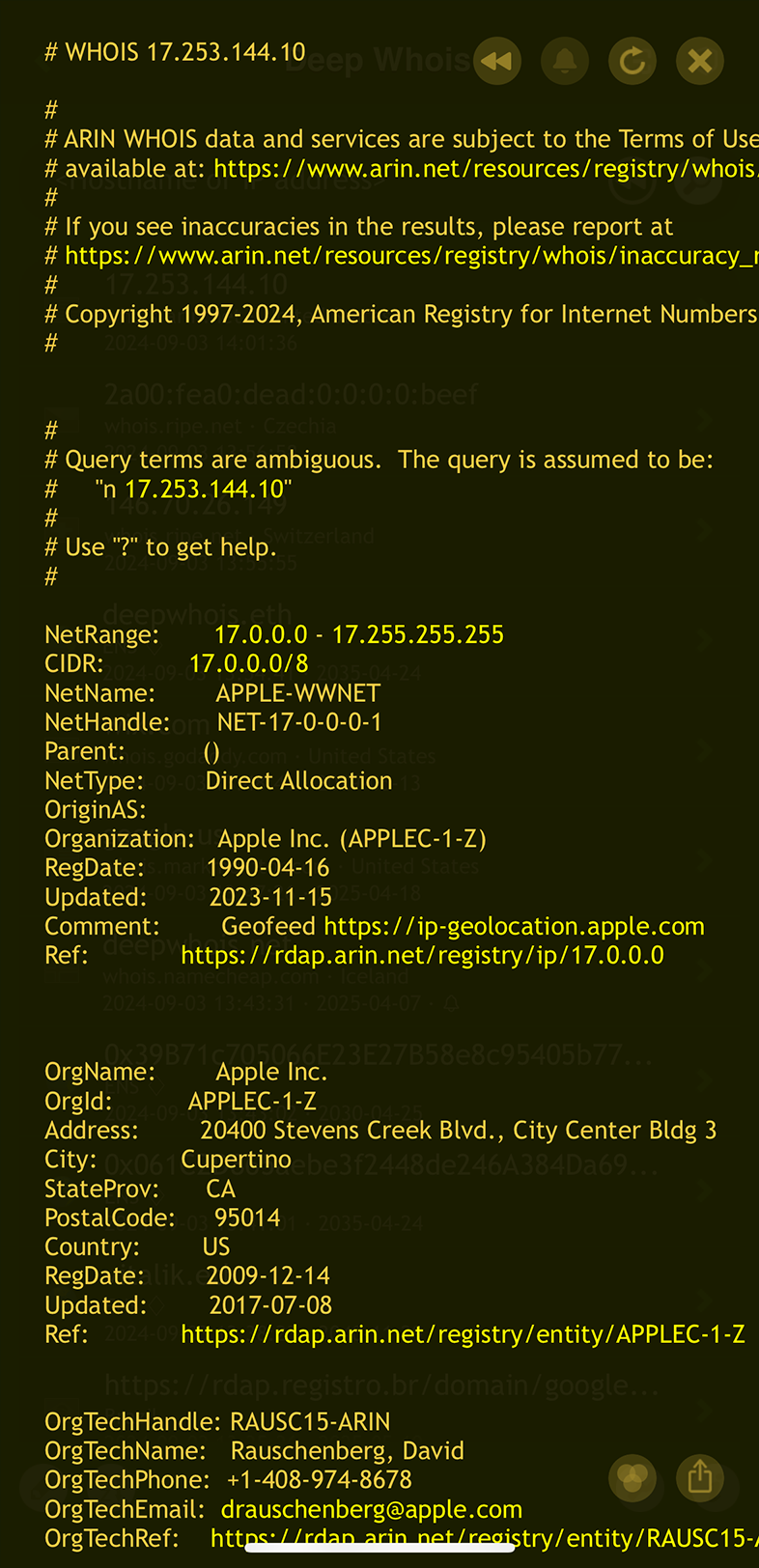

Schritt #2: IP-Inhaber und Kontaktdaten ermitteln

Zu wissen, wem eine IP-Adresse gehört, ist besonders wichtig, wenn Sie den Inhaber aus rechtlichen, Abuse- oder Sicherheitsgründen kontaktieren müssen.

Eine Whois-Abfrage liefert in der Regel Angaben zur Organisation oder Person, Adresse, Telefonnummer und E-Mail.

Deep Whois unter iOS verwenden:

Informationen zu Inhaber und Kontakten werden im Whois-Ergebnis angezeigt.

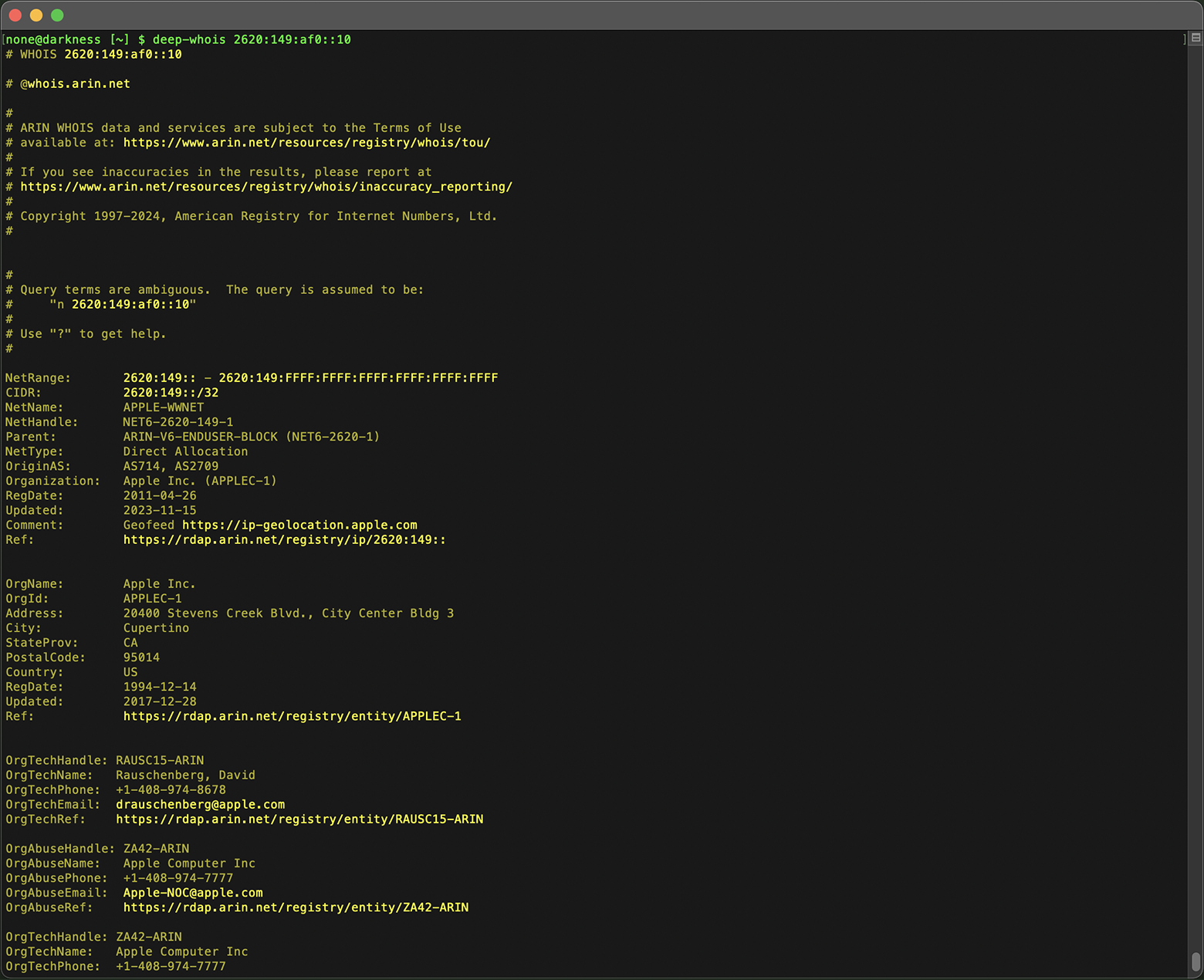

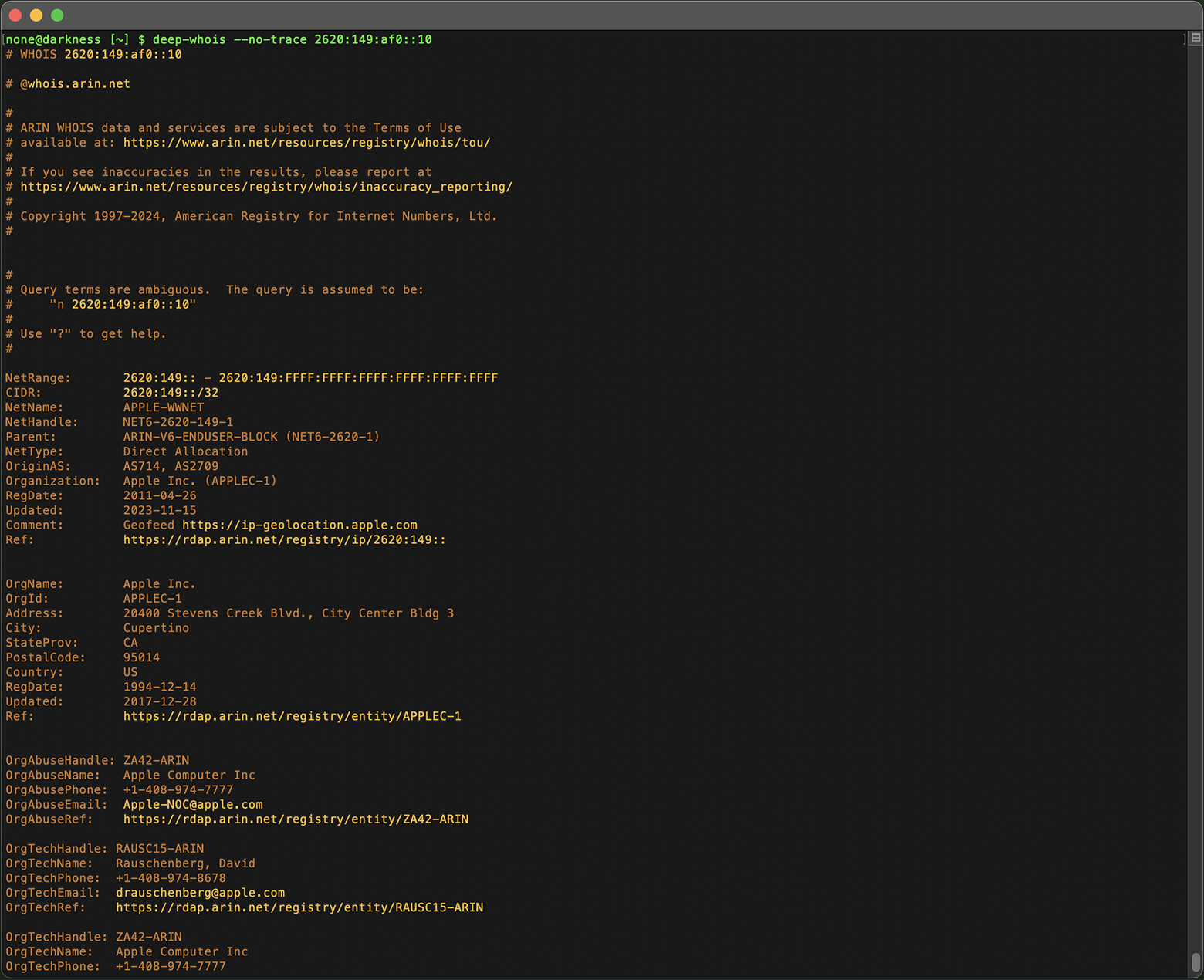

Deep Whois im Terminal verwenden:

Der folgende Befehl zeigt die Inhaber-Informationen:

deep-whois 2620:149:af0::10

Gehört die IP einer großen Organisation, sehen Sie häufig auch Details zu bestimmten Abteilungen oder verantwortlichen Personen.

Zusätzliche Tipps:

#1: Zwischen-Whois-Ergebnisse nachverfolgen

Unter iOS können Sie Ihrer Anfrage die Option „+trace“ hinzufügen, um Zwischen-Antworten für IPv4- und IPv6-Whois von übergeordneten Servern anzuzeigen.

Das vermittelt ein besseres Verständnis der IP-Routen und der Adressvergabe, während die Anfrage verschiedene Server durchläuft.

In der Terminal-Version für macOS, Linux und FreeBSD ist das Tracing standardmäßig aktiviert. Falls Sie die zusätzlichen Daten in einer bestimmten Analyse nicht benötigen, können Sie sie mit der Option „--no-trace“ ausblenden.

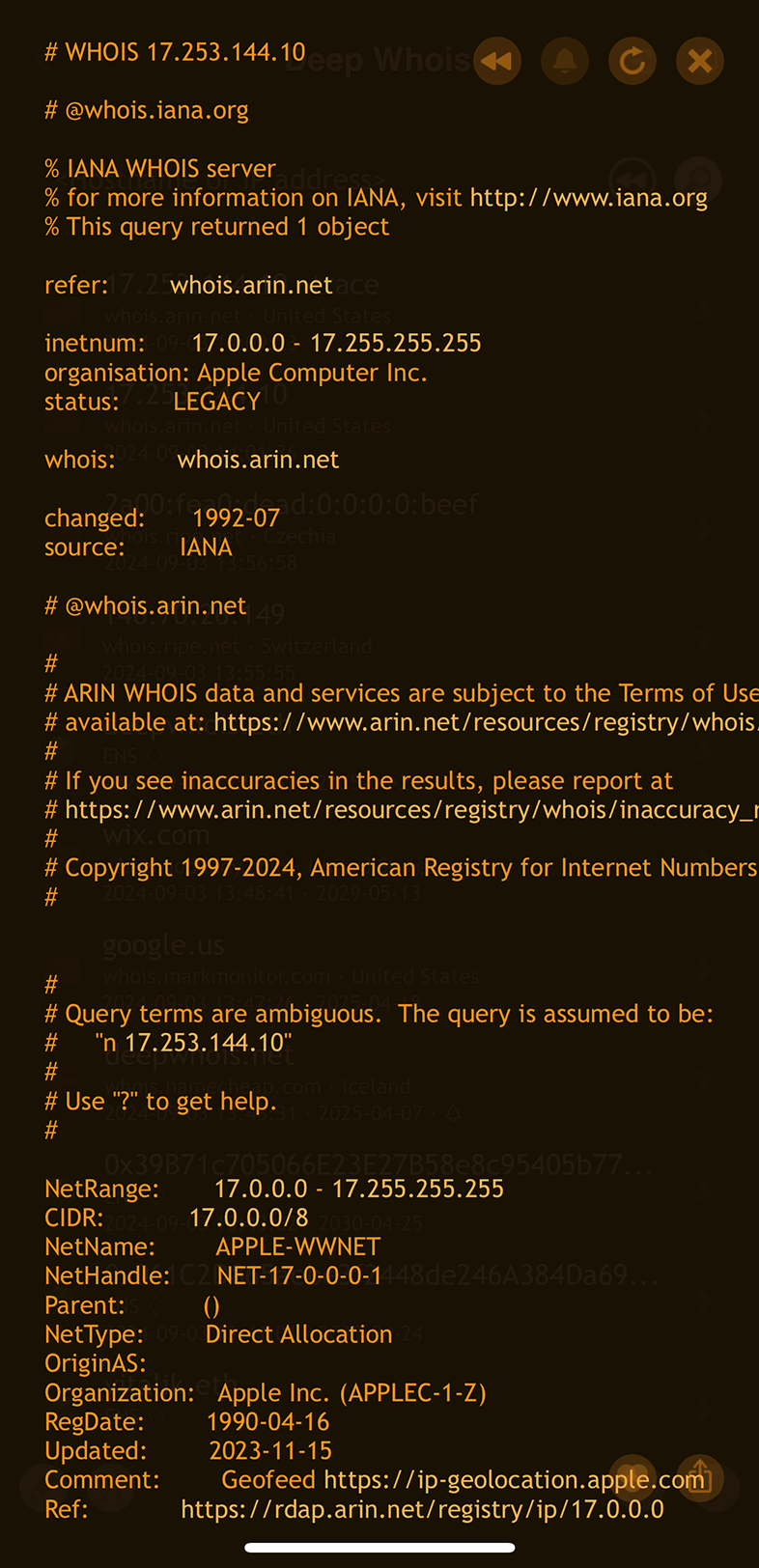

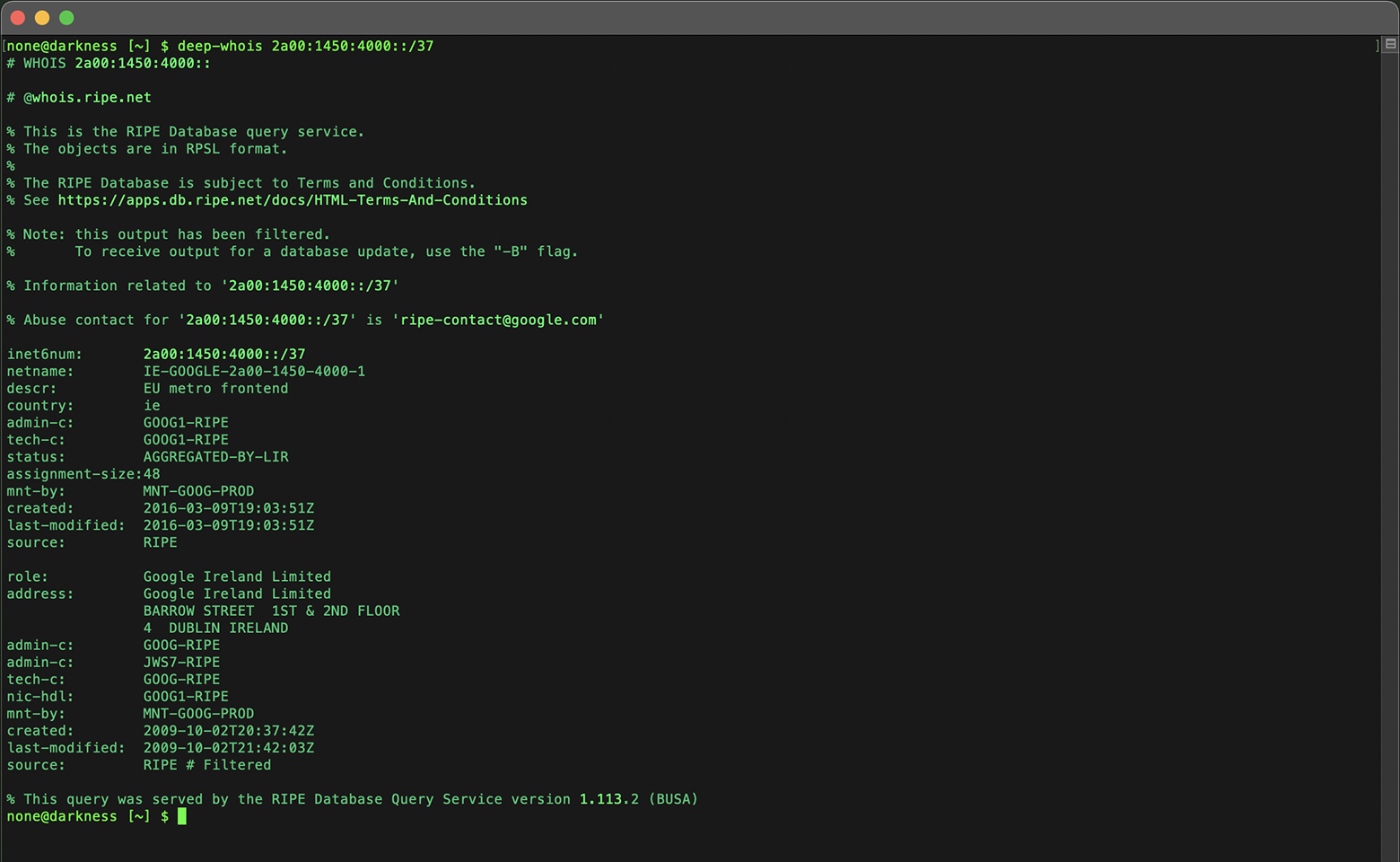

Schritt #3: Das zuständige Regional Internet Registry (RIR) bestimmen

Jede IP-Adresse wird von einem Regional Internet Registry (RIR) vergeben, das den Adressraum in einer bestimmten Region verwaltet.

Zu wissen, welches RIR zuständig ist, hilft, die geltenden Richtlinien zu verstehen und die richtige Stelle für weitere Anfragen zu identifizieren.

Die RIR-Information ist im Whois-Antworttext enthalten und zeigt, welcher Registry-Betreiber (ARIN, RIPE, APNIC, LACNIC oder AFRINIC) für die IP-Adresse verantwortlich ist.

Deep Whois unter iOS verwenden:

Die Option „+trace“ ist auch hier nützlich, da sie Zwischen-Ergebnisse einblendet, die direkt vom Whois-Server des RIR stammen.

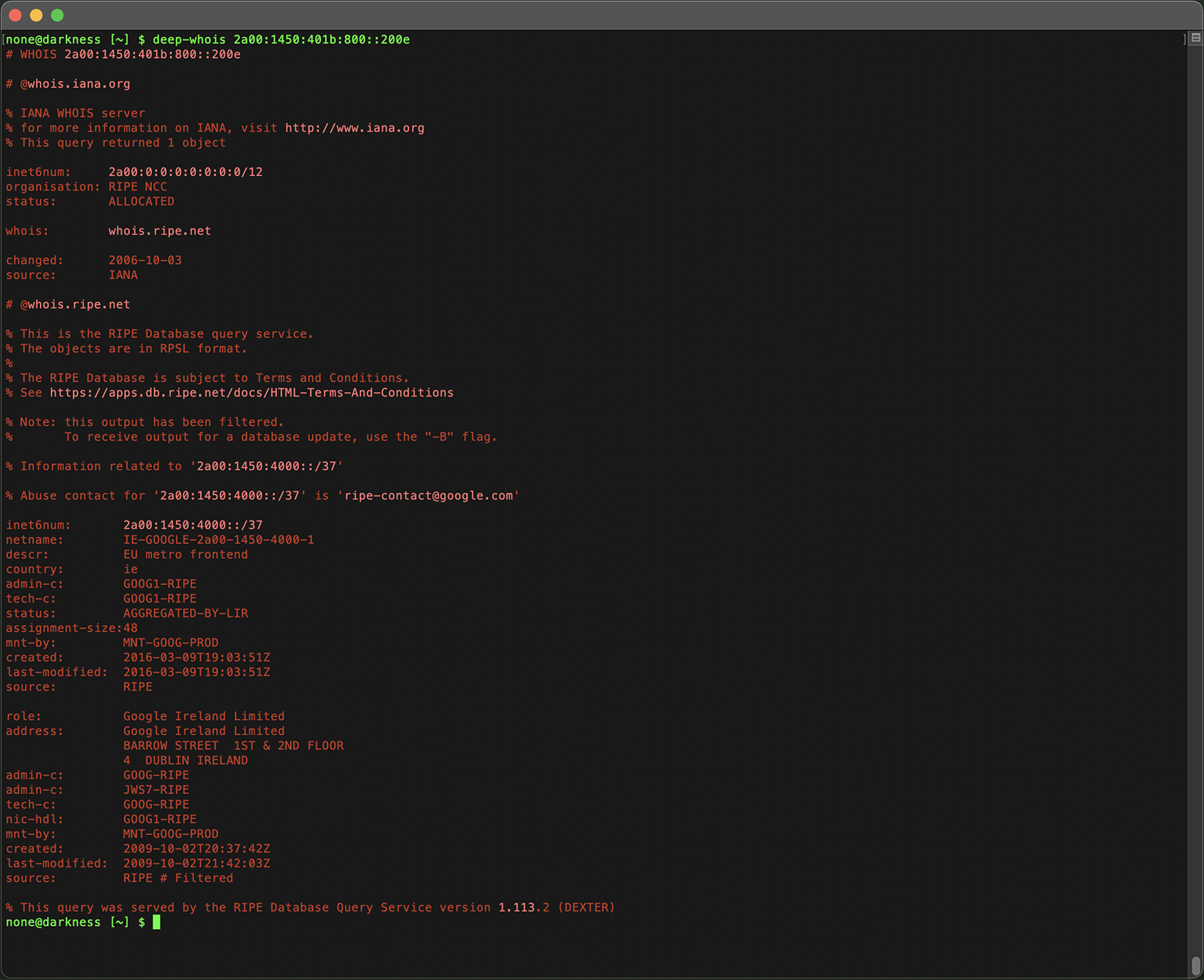

Deep Whois im Terminal verwenden:

Die Whois-Ausgabe zeigt, welches RIR die IP-Adresse verwaltet:

deep-whois 2a00:1450:401b:800::200e

Sie können das RIR anhand der Zwischen-Servernamen oder des Betreibers der Whois-Datenbank identifizieren.

Achten Sie auf die Abkürzungen ARIN, RIPE, APNIC, LACNIC und AFRINIC – diese Regional-Registries sind für unterschiedliche Teile der Welt zuständig.

Das Wissen, welches RIR eine IP-Adresse verwaltet, hilft, Region und zuständige Organisation für mögliche Abuse-Fälle oder andere Anfragen zu bestimmen.

Schritt #4: IP-Zuweisung und CIDR-Notation analysieren

IP-Adressen werden in der Regel in Blöcken vergeben, die in CIDR-Notation (Classless Inter-Domain Routing) beschrieben werden. Die Analyse dieser Notation gibt Aufschluss über die Größe des Blocks, die Rolle der IP innerhalb des Netzes und die Zugehörigkeit zu größeren Netzstrukturen.

Deep Whois unter iOS verwenden:

Die CIDR-Notation finden Sie im Detailbereich der IP-Informationen.

Tippen Sie auf die Netzadresse mit CIDR-Notation, öffnen Sie das Kontextmenü und wählen Sie „Whois“, um detaillierte Informationen zum Block zu sehen.

Deep Whois im Terminal verwenden:

Untersuchen Sie die CIDR-Information im Whois-Ergebnis und starten Sie bei Bedarf eine gesonderte Abfrage für den Block:

deep-whois 2a00:1450:4000::/37

Die Analyse des CIDR-Blocks zeigt, ob die IP Teil eines größeren Netzes ist – nützlich für Netzwerkmapping und Bedrohungsanalysen.

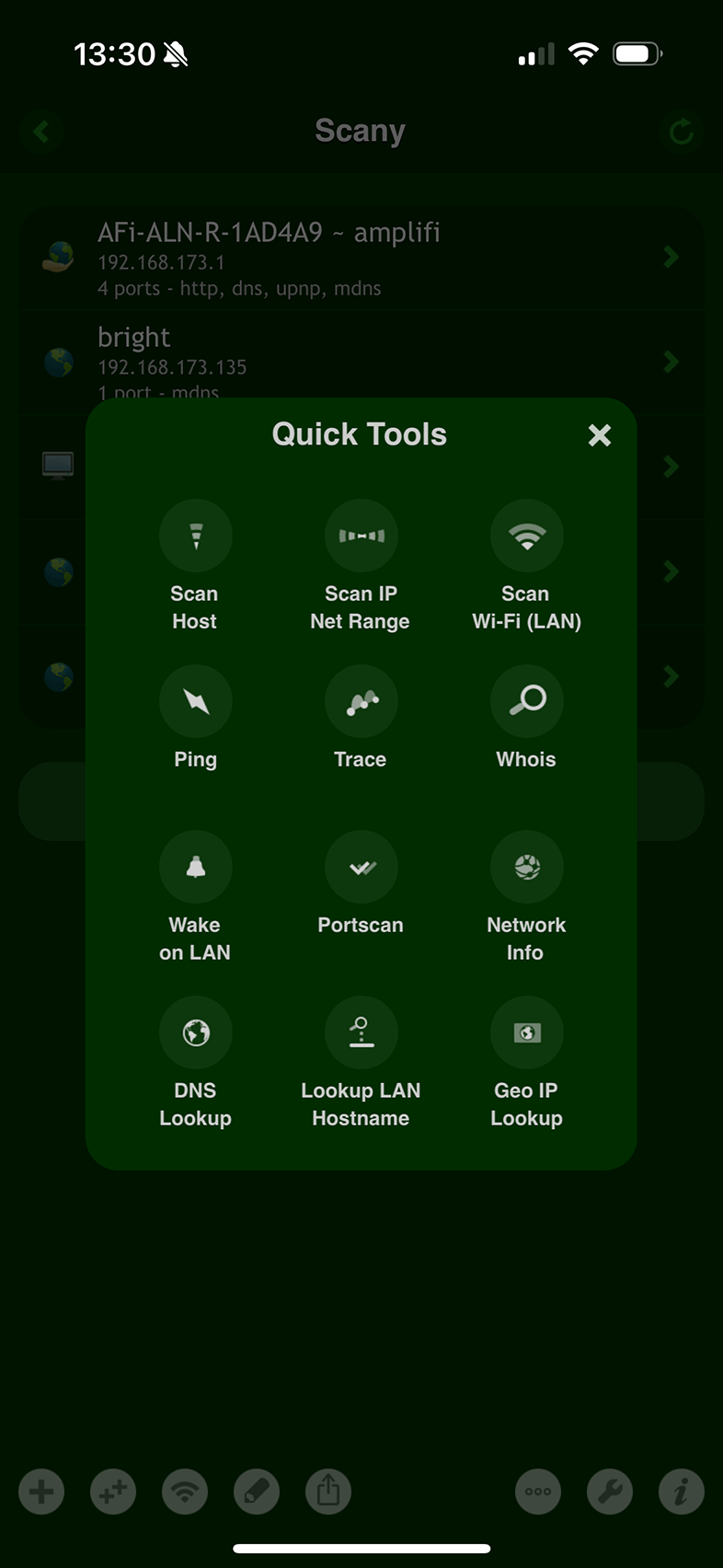

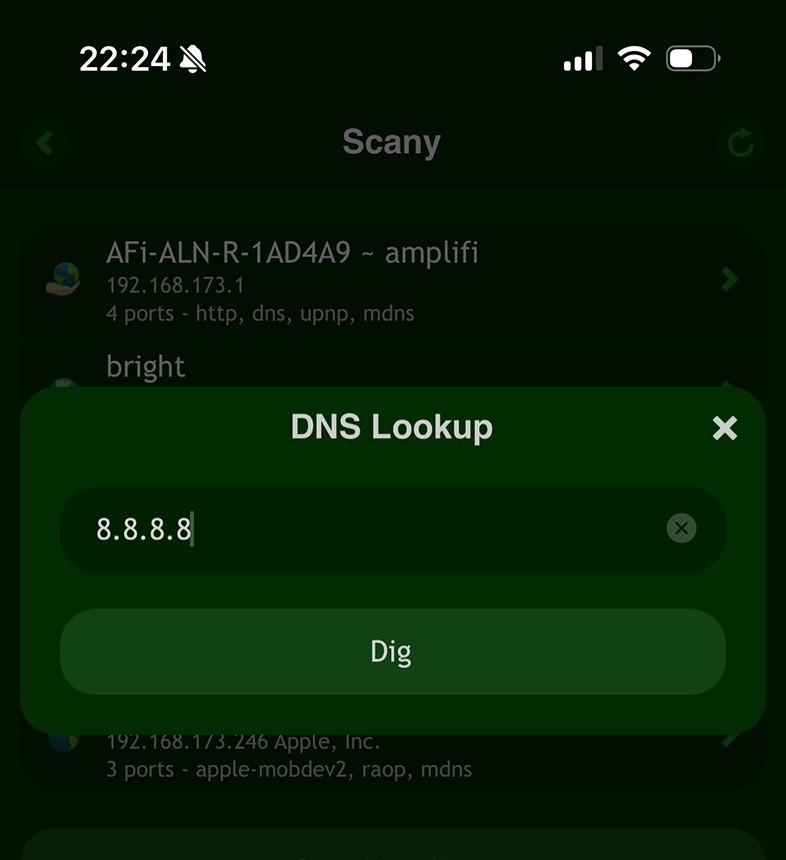

Schritt #5: Eine Reverse-IP-Analyse durchführen (Reverse IP)

Reverse-IP-Abfragen helfen, Domains zu finden, die auf derselben IP-Adresse gehostet werden.

Damit lassen sich alle Ressourcen identifizieren, die von einer Organisation kontrolliert werden, verwandte Websites finden oder das gesamte Nutzungsspektrum einer IP-Adresse einschätzen.

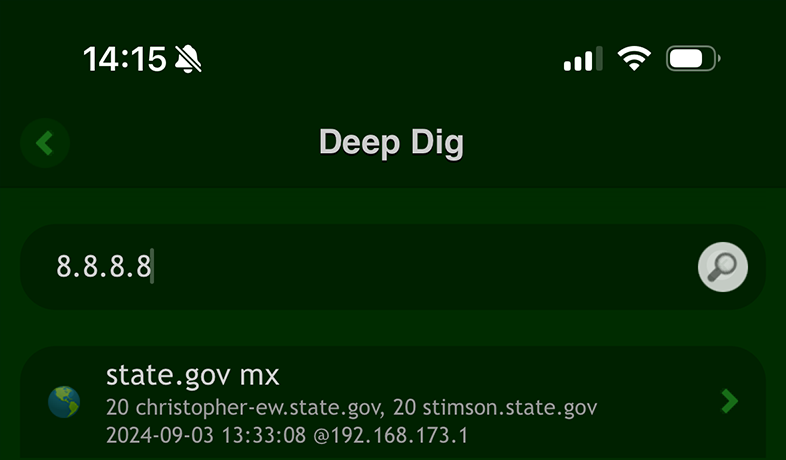

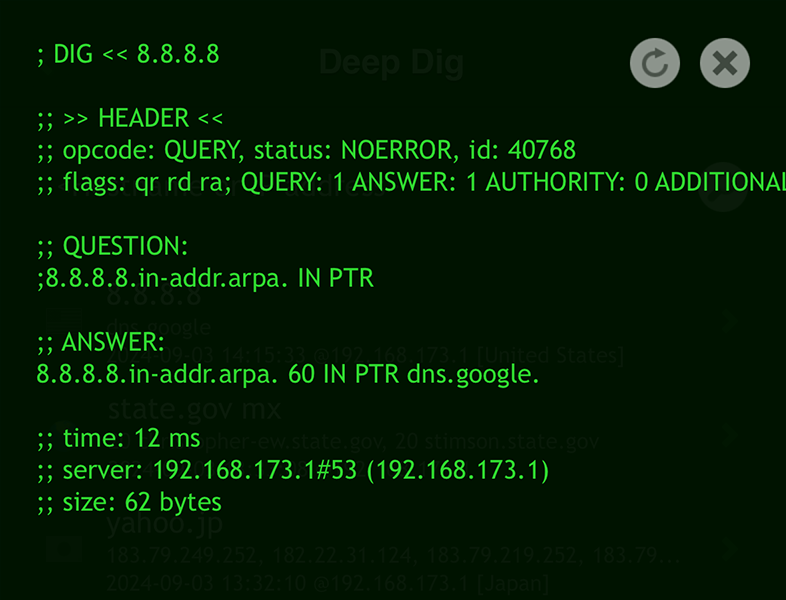

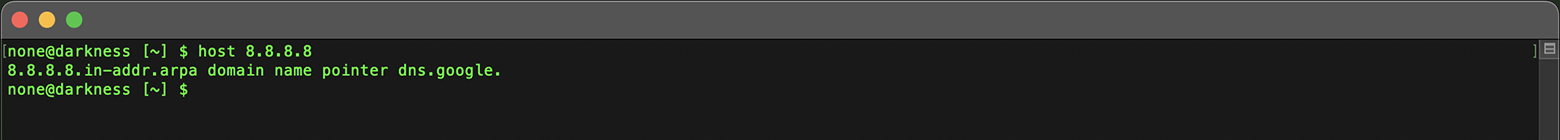

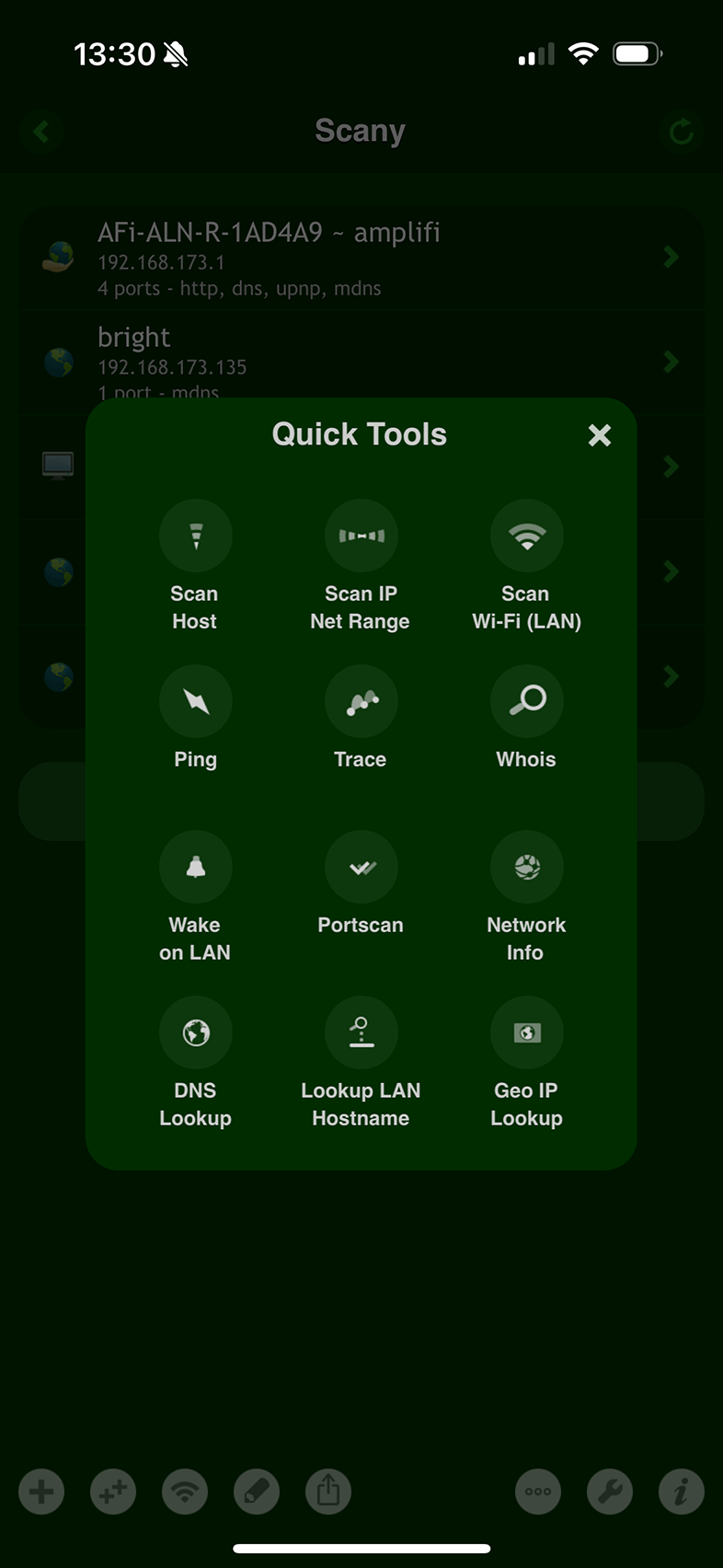

Unter iOS:

Verwenden Sie das Tool „DNS Lookup“ in der App Scany.

Alternativ können Sie die App Deep Dig verwenden.

Im Terminal:

Verwenden Sie den Befehl host und übergeben Sie die IP-Adresse als Argument:

host 8.8.8.8

Eine Reverse-IP-Suche kann ein Netz zusammengehöriger Domains sichtbar machen und ein tieferes Verständnis für die Online-Präsenz einer Organisation vermitteln.

Sobald Sie eine Domain identifiziert haben, die mit der IP-Adresse verknüpft ist, können Sie Ihre Analyse mit einer Whois-Suche für diese Domain fortsetzen.

Dadurch erhalten Sie detaillierte Informationen über Domain-Inhaber, Registrierung und weitere Schlüsseldaten.

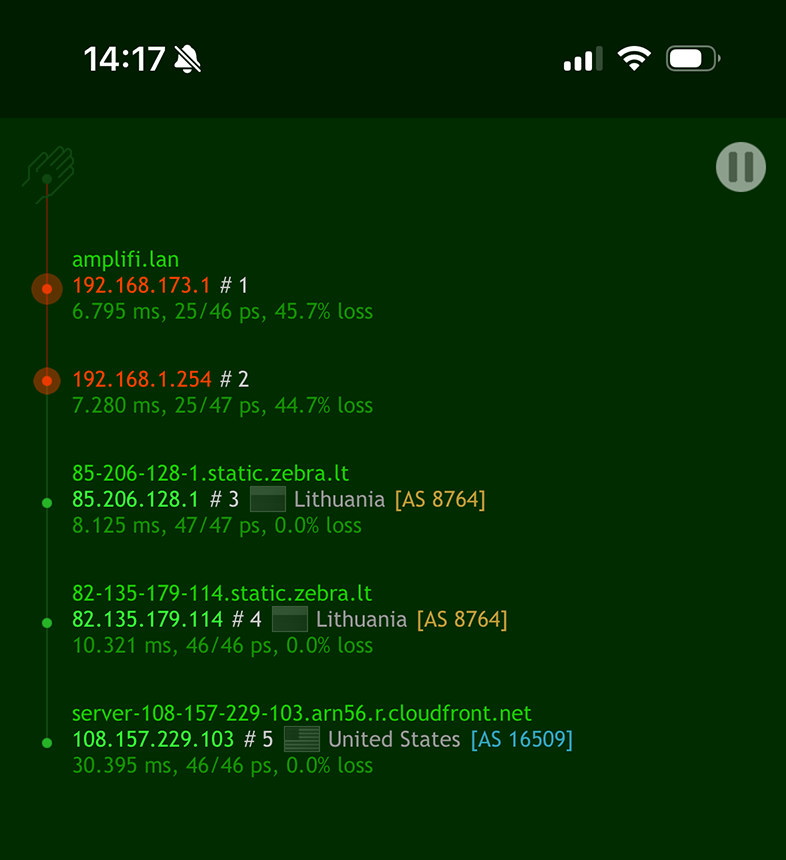

Schritt #6: Den Hosting-Provider der IP-Adresse identifizieren

Informationen zum Hosting-Provider geben Einblick in die zugrunde liegende Infrastruktur und mögliche Angriffspunkte.

Sie helfen zudem, zwischen seriösen Hosting-Anbietern und solchen mit zweifelhafter Reputation zu unterscheiden.

Bei den meisten Websites ist der Inhaber der IP-Adresse zugleich deren Hosting-Provider.

Für große Unternehmen mit eigenen IP-Blöcken gilt dies jedoch oft nicht.

In solchen Fällen lohnt es sich, den nächstgelegenen gerouteten „Hop“ zur analysierten IP-Adresse zu bestimmen.

Dieser Knoten ist üblicherweise dem Hosting-Provider oder Rechenzentrum zuzuordnen und vermittelt ein genaueres Bild der dahinterstehenden Infrastruktur.

Unter iOS:

Verwenden Sie das Trace-Tool in der Scany-App oder die separate App Nice Trace.

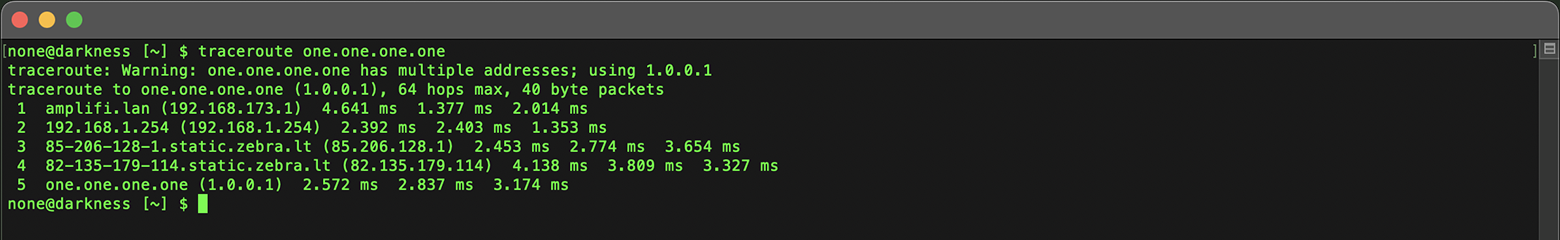

Im Terminal:

Nutzen Sie das Kommandozeilen-Tool traceroute:

traceroute one.one.one.one

Das Verständnis der Hosting-Infrastruktur unterstützt fundierte Entscheidungen – insbesondere bei der Bewertung von Sicherheit und Zuverlässigkeit einer IP-Adresse.

Schritt #7: IP-Geolokalisierung durchführen

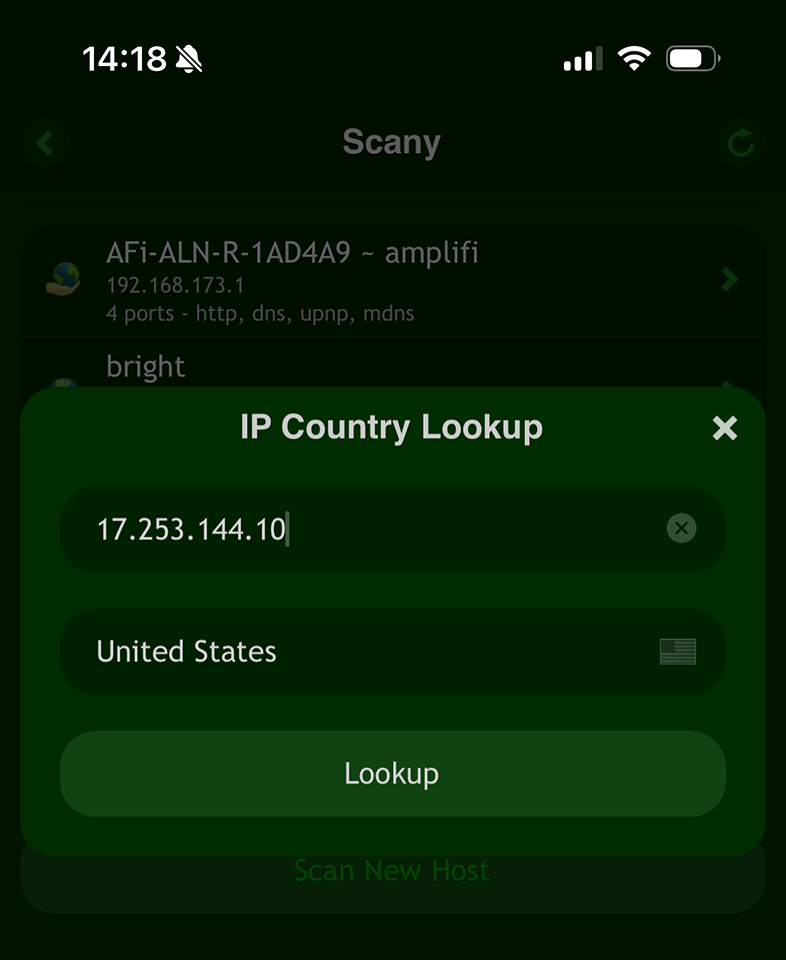

Die geografische Zuordnung einer IP-Adresse ist wichtig, wenn es um die Untersuchung verdächtiger Aktivitäten oder die Überprüfung der Legitimität von Verbindungen geht.

Geolokalisierung kann Land, Region, Stadt und teils sogar den Stadtteil anzeigen.

Unter iOS lässt sich das Herkunftsland einer IP-Adresse schnell mit dem Tool „IP Country Lookup“ in der Scany-App bestimmen:

Geben Sie einfach die IP-Adresse ein:

Die Geolokalisierung eines IP-Adressraums ist besonders hilfreich, um die Quelle von Cyberbedrohungen zu identifizieren oder den physischen Standort von Servern zu verstehen.

Sie ermöglicht außerdem einen Abgleich zwischen Whois-Daten und tatsächlicher Position.

Abweichungen können verdächtig wirken, sind aber häufig auf Verzögerungen bei der Aktualisierung von Datenbanken zurückzuführen.

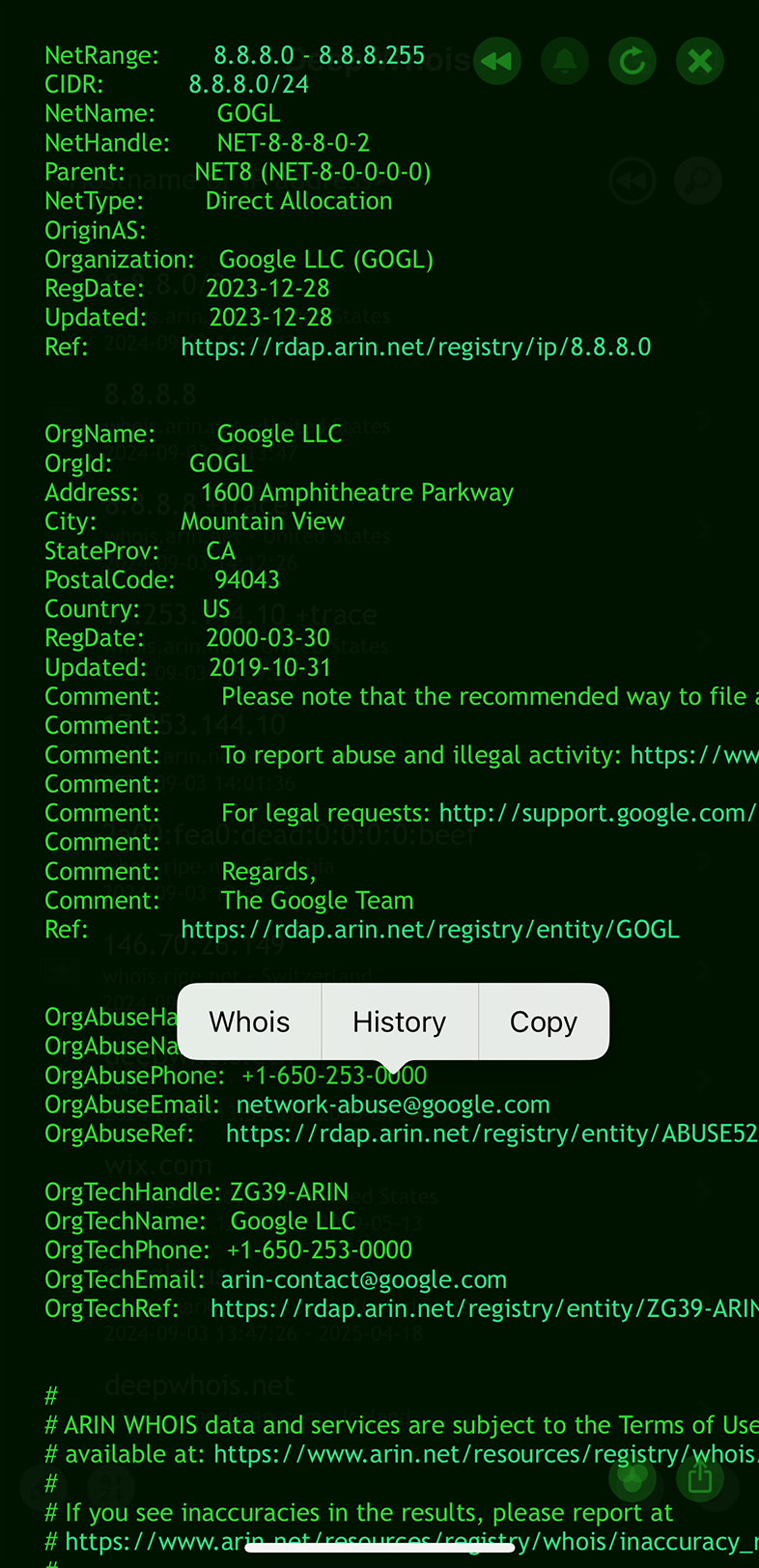

Schritt #8: Whois-Abuse-Kontakte der IP-Adresse auswerten

Kontaktdaten für Abuse-Meldungen werden in Whois-Einträgen zu IP-Adressen häufig aufgeführt und dienen dazu, Spam, Phishing und andere schädliche Aktivitäten zu melden.

Diese Kontakte zu finden und richtig zu nutzen, ist entscheidend für ein wirksames Incident-Response-Management.

Deep Whois unter iOS verwenden:

Suchen Sie im Whois-Ergebnis nach Abschnitten mit Abuse-Kontakten, wenn Sie eine IP-Adresse abfragen.

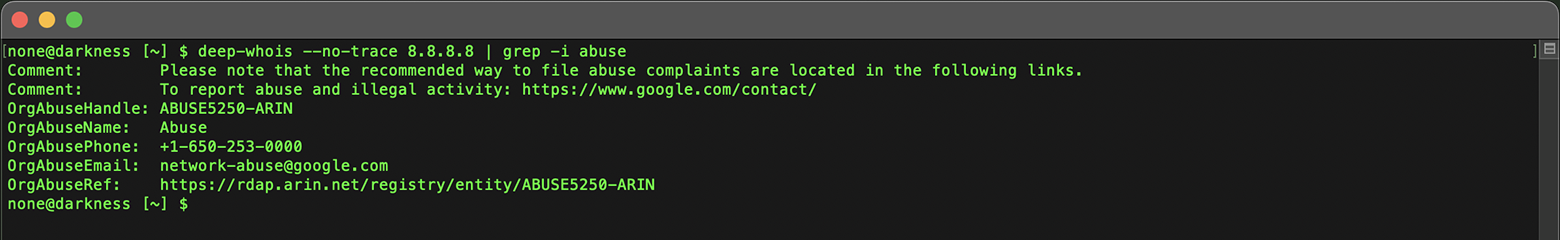

Deep Whois im Terminal verwenden:

Ermitteln Sie Abuse-Kontakte mit folgendem Befehl:

deep-whois --no-trace 8.8.8.8 | grep -i abuse

Beschwerden an die richtigen Abuse-Kontakte zu senden, hilft, Risiken durch bösartige IP-Adressen zu verringern und die allgemeine Sicherheit des Netzes zu erhöhen.

Schritt #9: IP-Whois-Daten speichern und exportieren

Nach Abschluss der Analyse einer IP-Adresse ist es wichtig, die Ergebnisse für spätere Verwendung oder Berichte zu speichern und zu exportieren.

Eine saubere Dokumentation ist unverzichtbar, wenn Entscheidungen zu einer IP-Adresse getroffen oder Berichte für Kolleginnen, Kollegen oder Auftraggebende erstellt werden müssen.