Whois 조회로

IP 주소 조사하기

업데이트: 2025년 12월 1일

IP 주소 이면에 숨은 정보를 이해하는 일은 다양한 이유로 매우 중요할 수 있습니다. 의심스러운 활동의 출처를 추적하거나, 웹사이트의 신뢰성을 검증하거나, 단순히 네트워크 감사 목적의 정보를 수집하는 경우가 이에 해당합니다.

이 가이드에서는 강력한 Deep Whois 앱과 커맨드 라인 도구를 활용해 Whois 조회를 통해 IP 주소를 단계별로 심층 조사하는 전체 과정을 살펴봅니다.

마지막까지 읽고 나면 특정 IP 주소와 관련된 배경, 소유자, 위치 및 기타 핵심 데이터를 완전히 이해하는 데 필요한 모든 정보를 갖추게 됩니다.

다음은 IP Whois 조회를 수행하기 위한 단계별 가이드입니다.

→ 1단계: 기본 IP Whois 조회 수행하기

→ 2단계: IP 소유자와 연락처 정보 파악하기

→ 3단계: IP의 지역 인터넷 등록 기관(RIR) 확인하기

→ 4단계: IP 주소 할당과 CIDR 표기 분석하기

→ 5단계: Reverse IP 조회 수행하기

→ 6단계: IP의 호스팅 제공업체 확인하기

→ 7단계: IP 주소 지리적 위치(GeoIP) 확인하기

→ 8단계: IP 주소의 Abuse용 Whois 연락처 분석하기

→ 9단계: IP Whois 데이터 저장·내보내기

그럼 자세히 살펴보겠습니다.

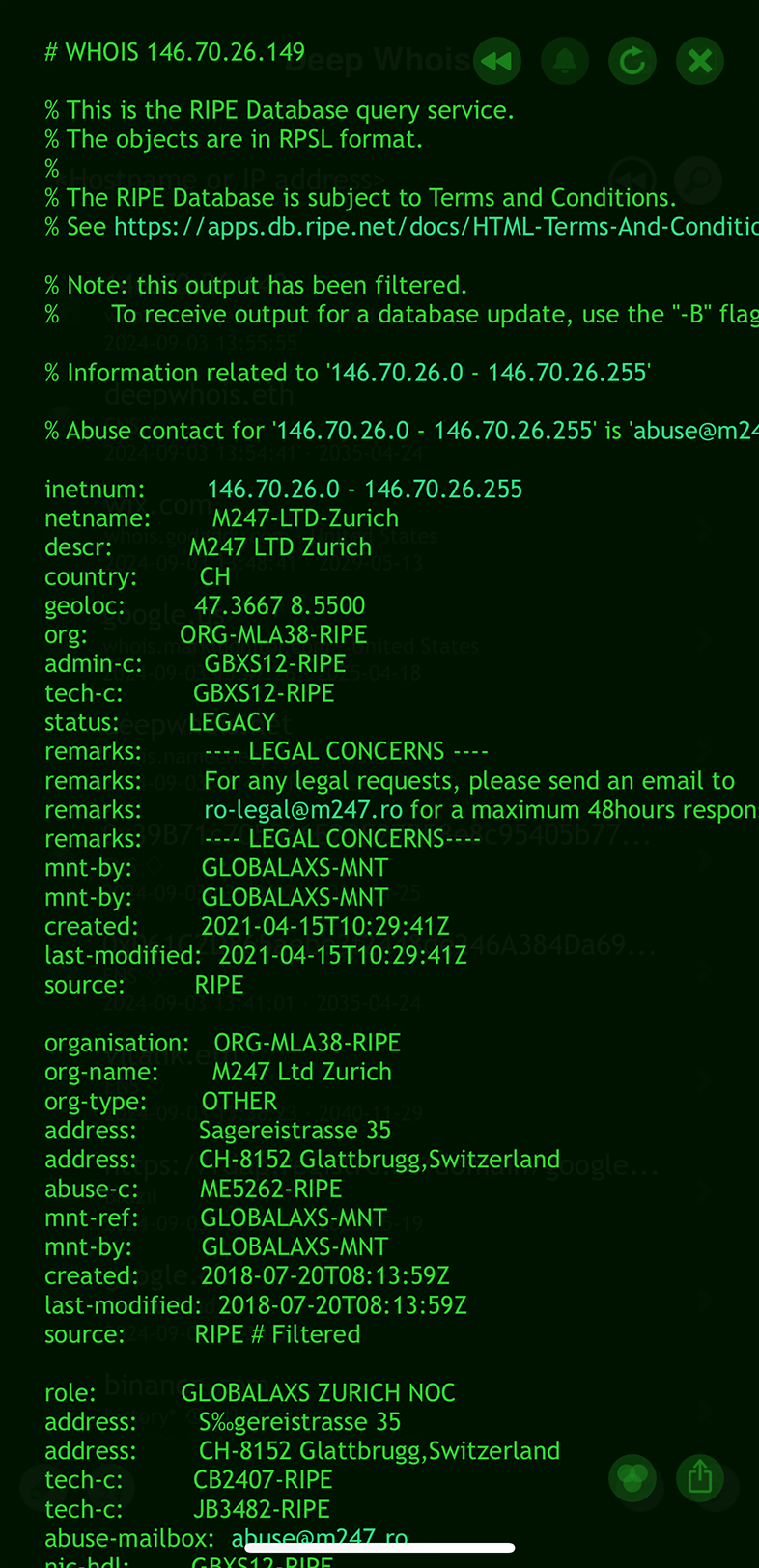

1단계: 기본 IP Whois 조회 수행하기

어떤 IP 주소를 조사하든 첫 단계는 기본 Whois 조회를 수행하는 것입니다. 이를 통해 해당 IP 주소에 대해 소유 기관, 연락처 정보, IP를 관할하는 지역 인터넷 등록 기관(RIR), 지리적 위치와 같은 핵심 정보를 얻을 수 있습니다.

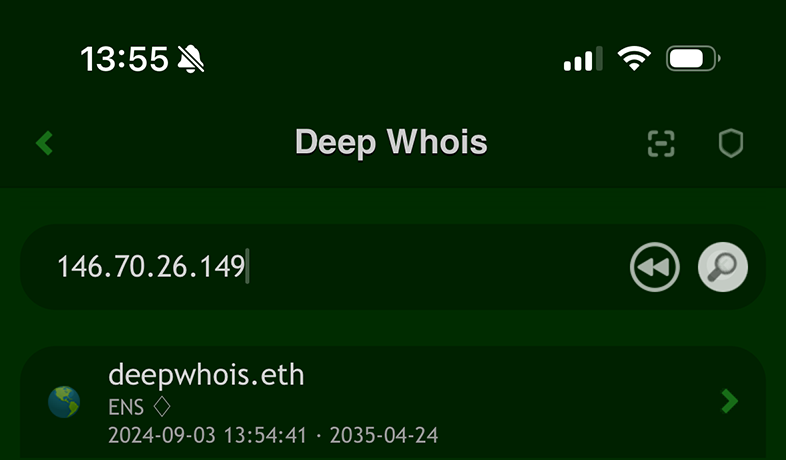

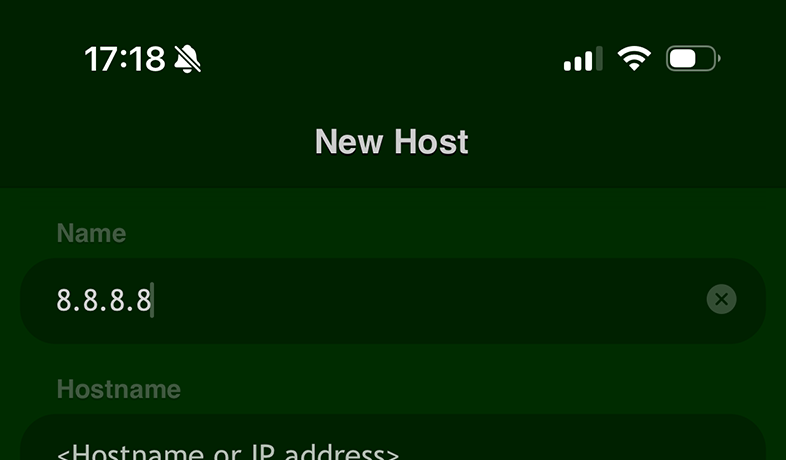

iOS에서 Deep Whois 사용하기:

Deep Whois 앱을 열고 검색 필드에 IP 주소를 입력합니다.

그런 다음 ‘Lookup'을 탭하여 Whois 데이터를 가져옵니다.

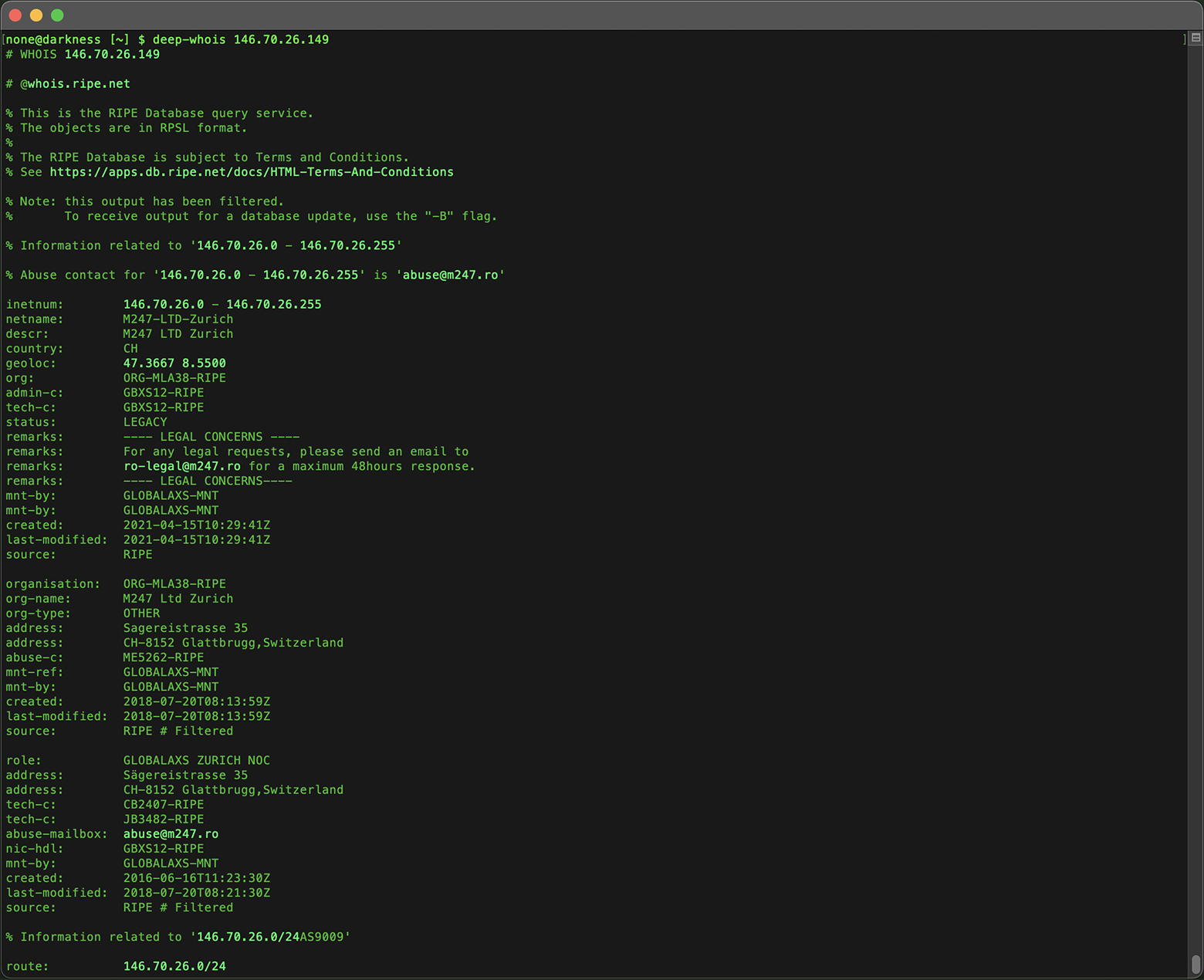

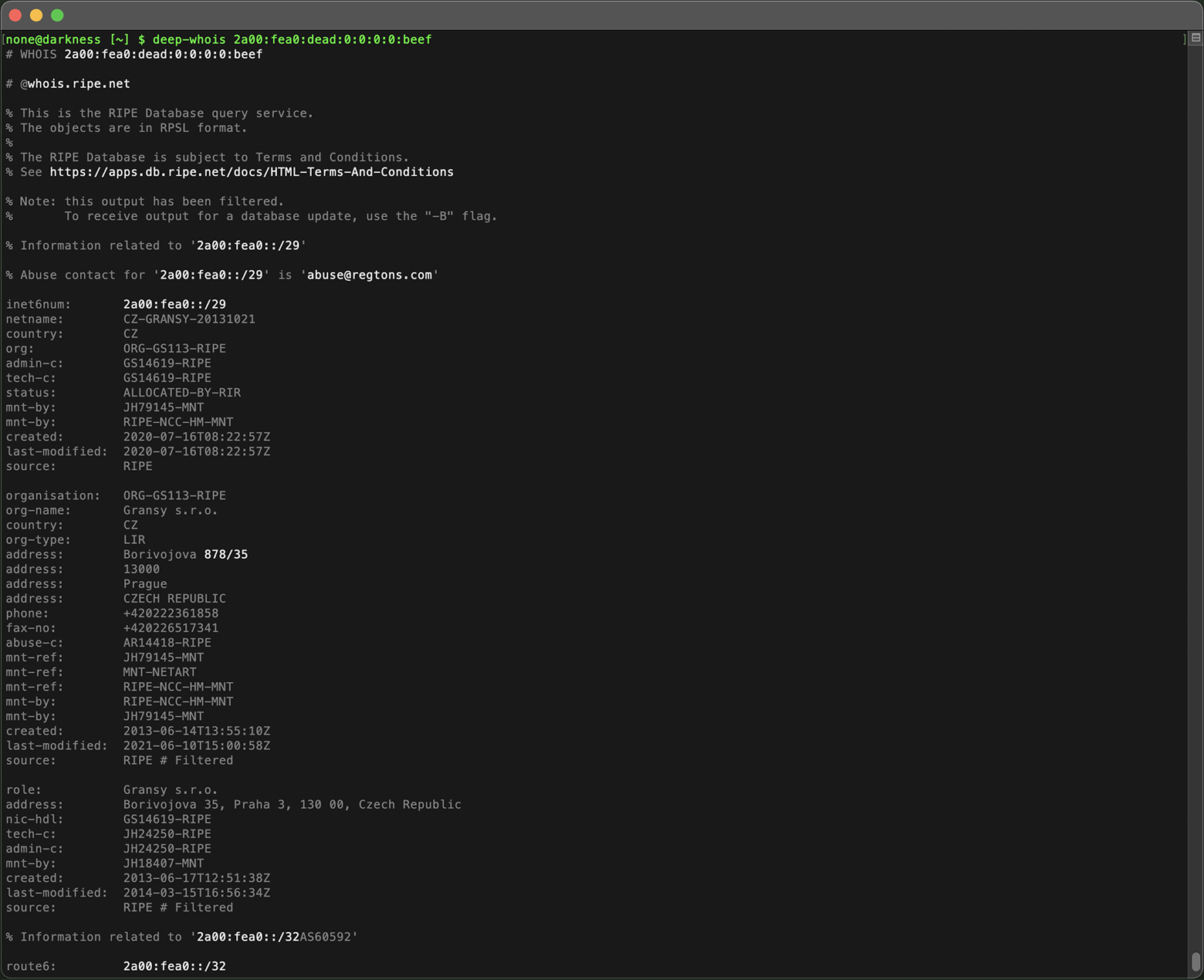

터미널에서 Deep Whois 사용하기:

다음 명령을 실행합니다.

deep-whois 146.70.26.149

이 기본 조회를 통해 IP 주소에 대한 빠른 개요를 얻을 수 있으며, 소유자, 관련 조직, 지리적 지역에 대한 인사이트를 제공합니다.

Deep Whois는 어떤 데이터베이스를 조회해야 할지 자동으로 판단하므로, 사용자가 특정 소스를 지정할 필요 없이 IP 주소 조사를 훨씬 간소화합니다.

ARIN, RIPE, APNIC, LACNIC, AFRINIC을 비롯한 모든 주요 IP Whois 데이터베이스와 리퍼럴 서버를 투명하게 지원합니다.

이를 통해 IP 주소가 어느 지역에 할당되어 있든, 가능한 한 정확하고 포괄적인 정보를 얻을 수 있습니다.

추가 팁:

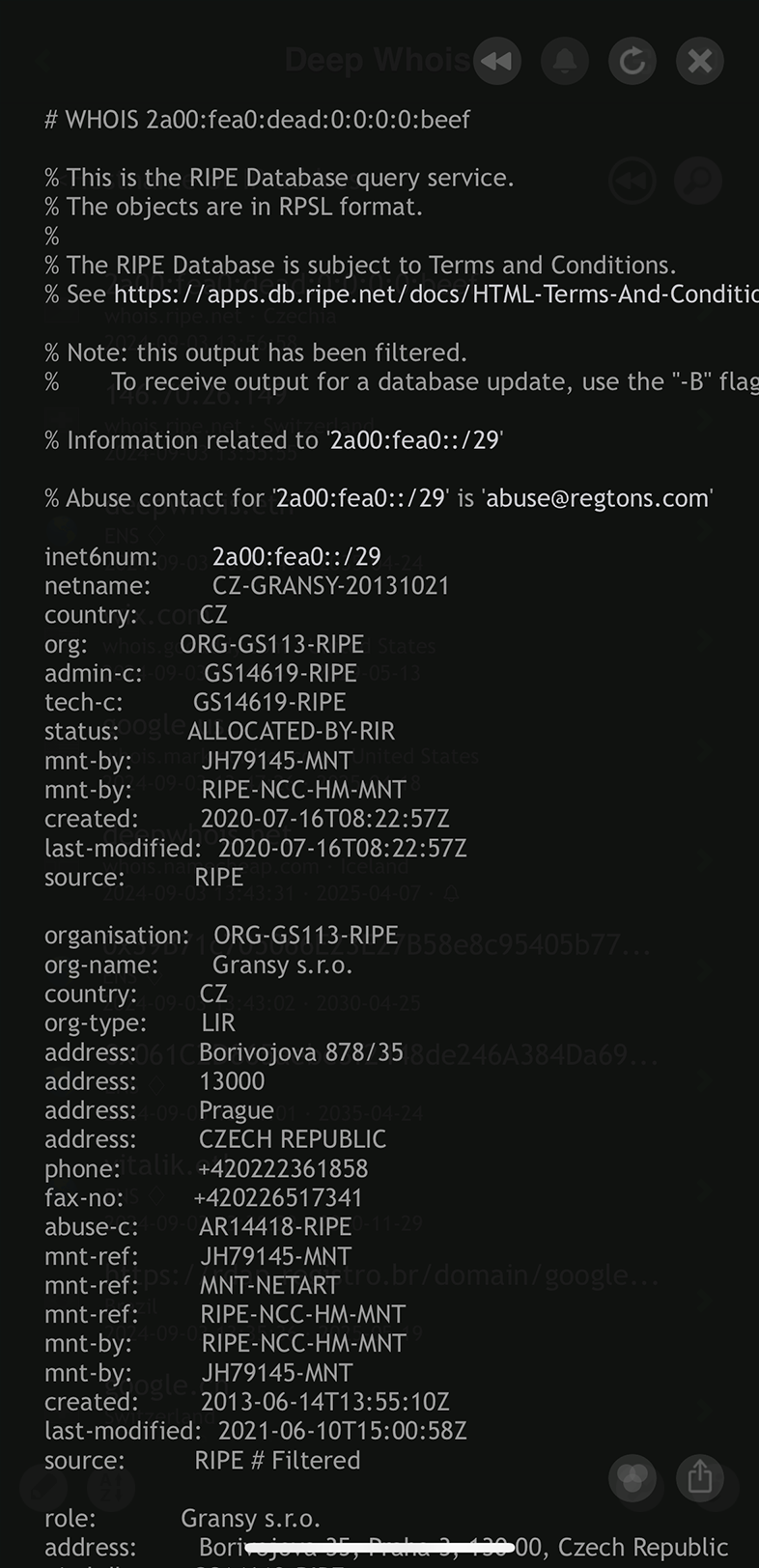

#1: IPv6 Whois 조회

Deep Whois는 단일 입력 인터페이스에서 IPv4와 IPv6 주소를 모두 원활하게 처리하도록 설계되었습니다.

기존 IPv4 주소를 조사하든, 최신 IPv6 주소를 조사하든, Deep Whois는 쿼리의 유형을 자동으로 인식해 처리하고 상세한 Whois 데이터를 제공합니다.

이러한 유연성 덕분에 프로토콜 버전에 관계없이 하나의 사용하기 쉬운 인터페이스에서 철저한 IP 조사를 수행할 수 있습니다.

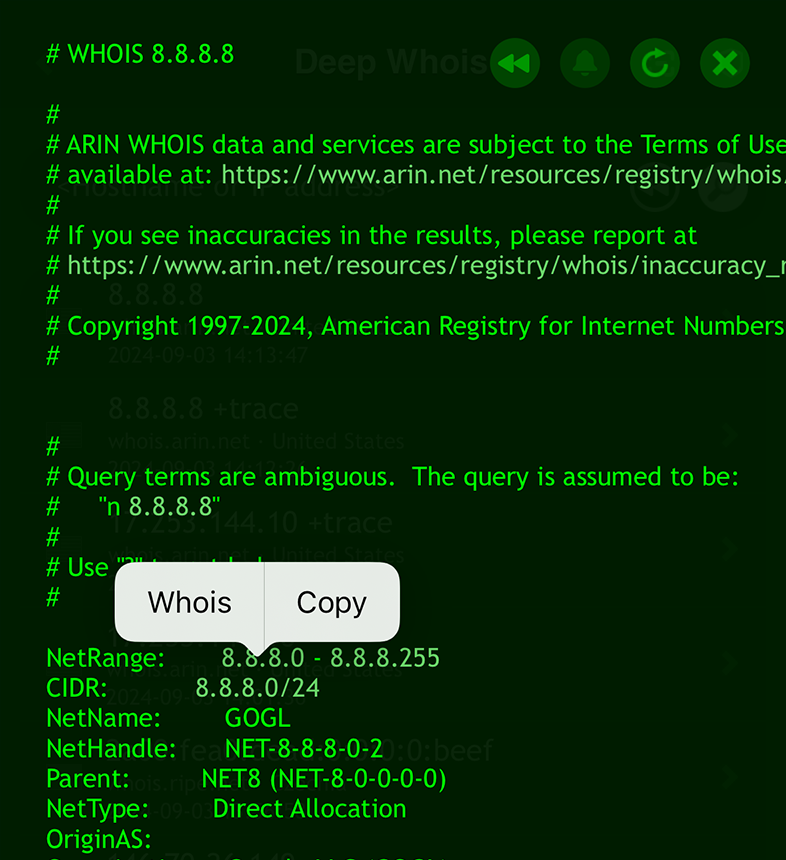

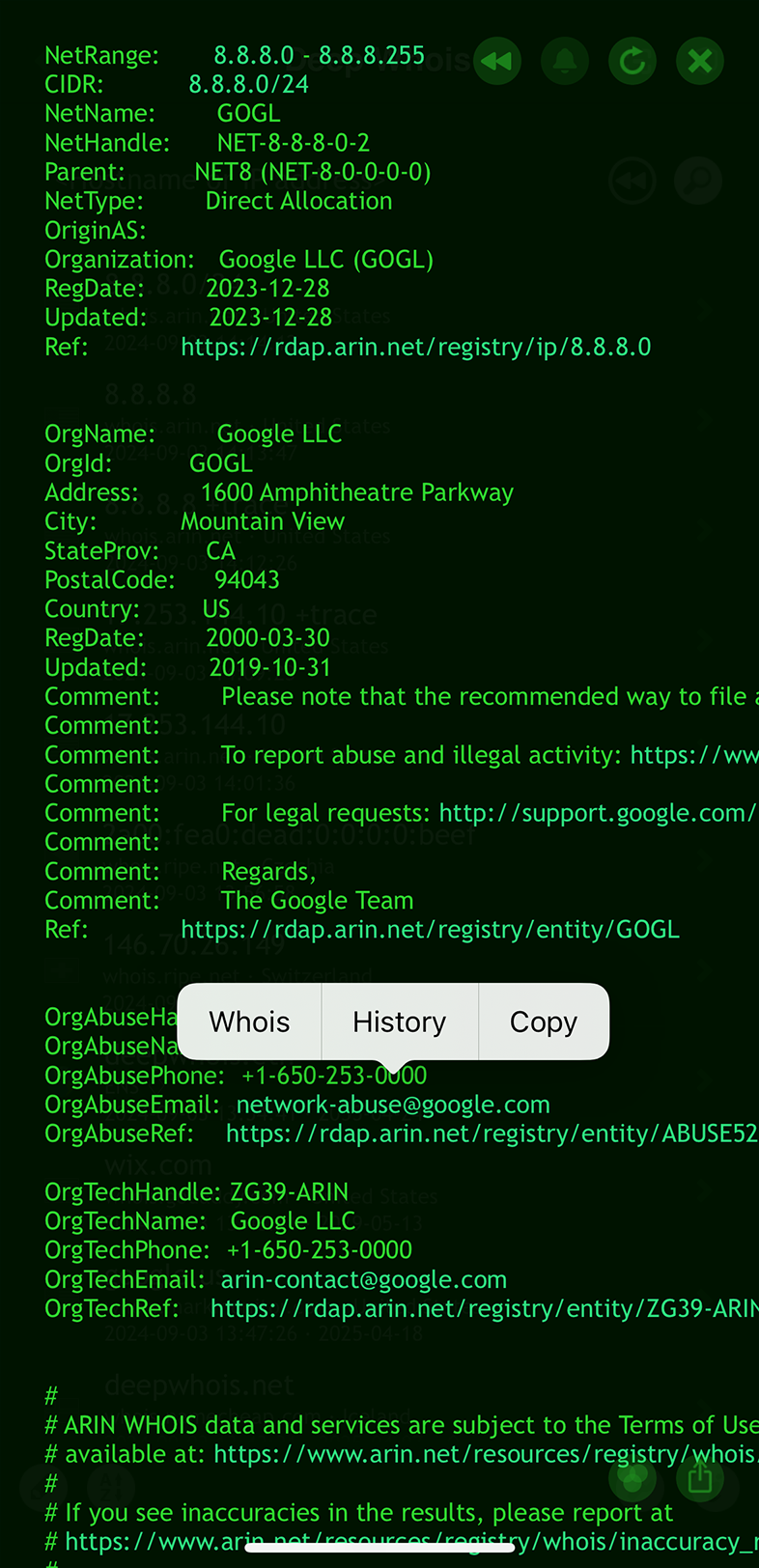

#2: iOS에서 편리한 Whois 탐색

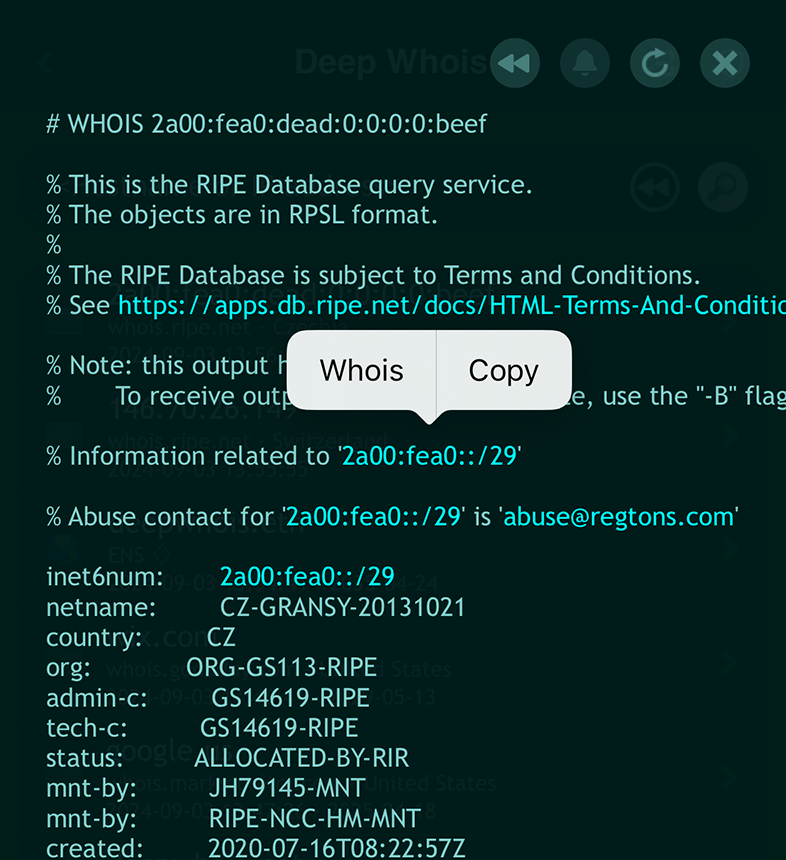

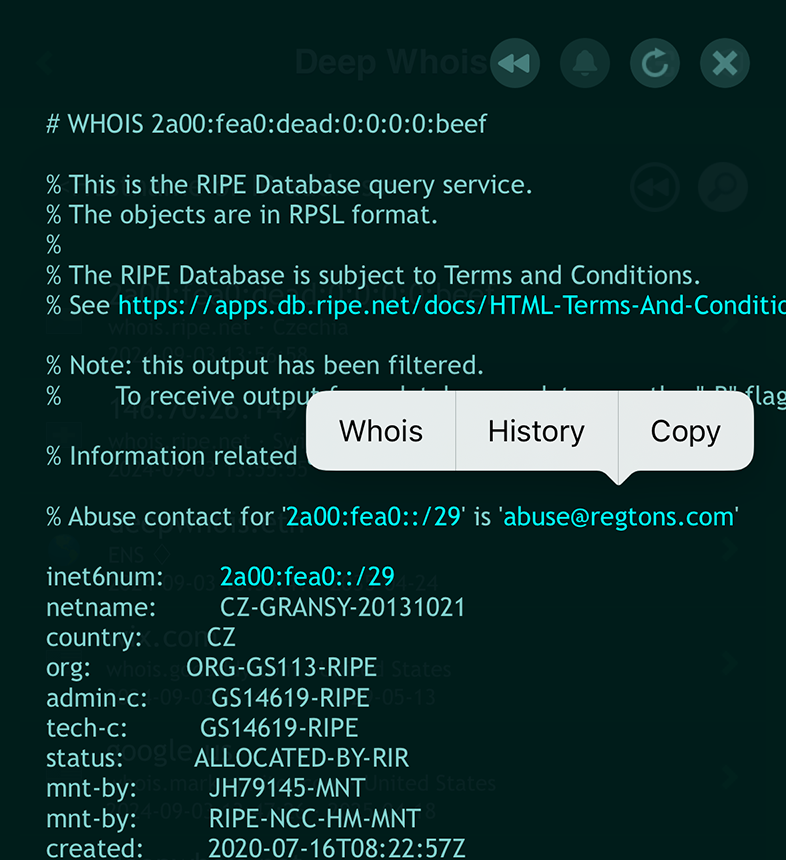

iOS에서는 웹 페이지의 링크를 탐색하듯 Whois 정보를 부드럽게 탐색할 수 있습니다.

앱은 도메인 이름, 호스트 이름, URL, 이메일 주소, IPv4·IPv6 주소 및 네트워크 등 핵심 데이터를 자동으로 감지해 더 밝은 색으로 하이라이트합니다.

더 자세히 살펴보고 싶다면 하이라이트된 부분을 탭하여 컨텍스트 메뉴를 띄우면 됩니다.

여기에서 ‘Whois'를 선택하면 해당 IP 주소나 네트워크에 대한 Whois를 즉시 조회할 수 있어, 도메인 및 IP 관련 세부 정보 조사를 직관적이고 효율적으로 진행할 수 있습니다.

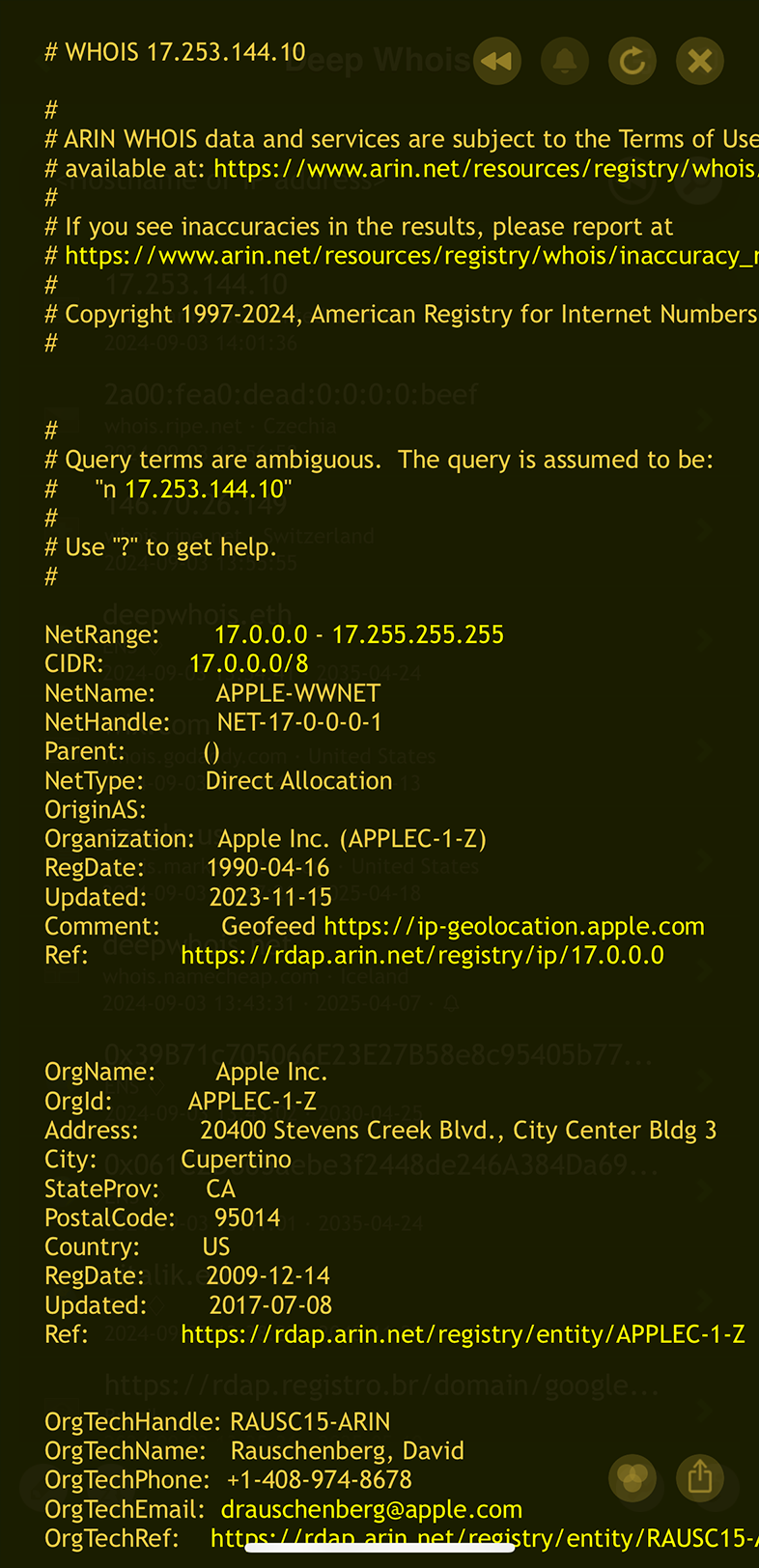

2단계: IP 소유자와 연락처 정보 파악하기

IP 주소의 소유자가 누구인지 아는 일은 특히 법적 문제, 악용(abuse) 신고, 보안 관련 문의를 위해 해당 소유자에게 연락해야 할 때 매우 중요합니다.

Whois 조회에는 보통 소유자의 이름, 주소, 전화번호, 이메일 등 이러한 정보가 포함됩니다.

iOS에서 Deep Whois 사용하기:

소유자 및 연락처 정보는 Whois 데이터의 일부로 함께 표시됩니다.

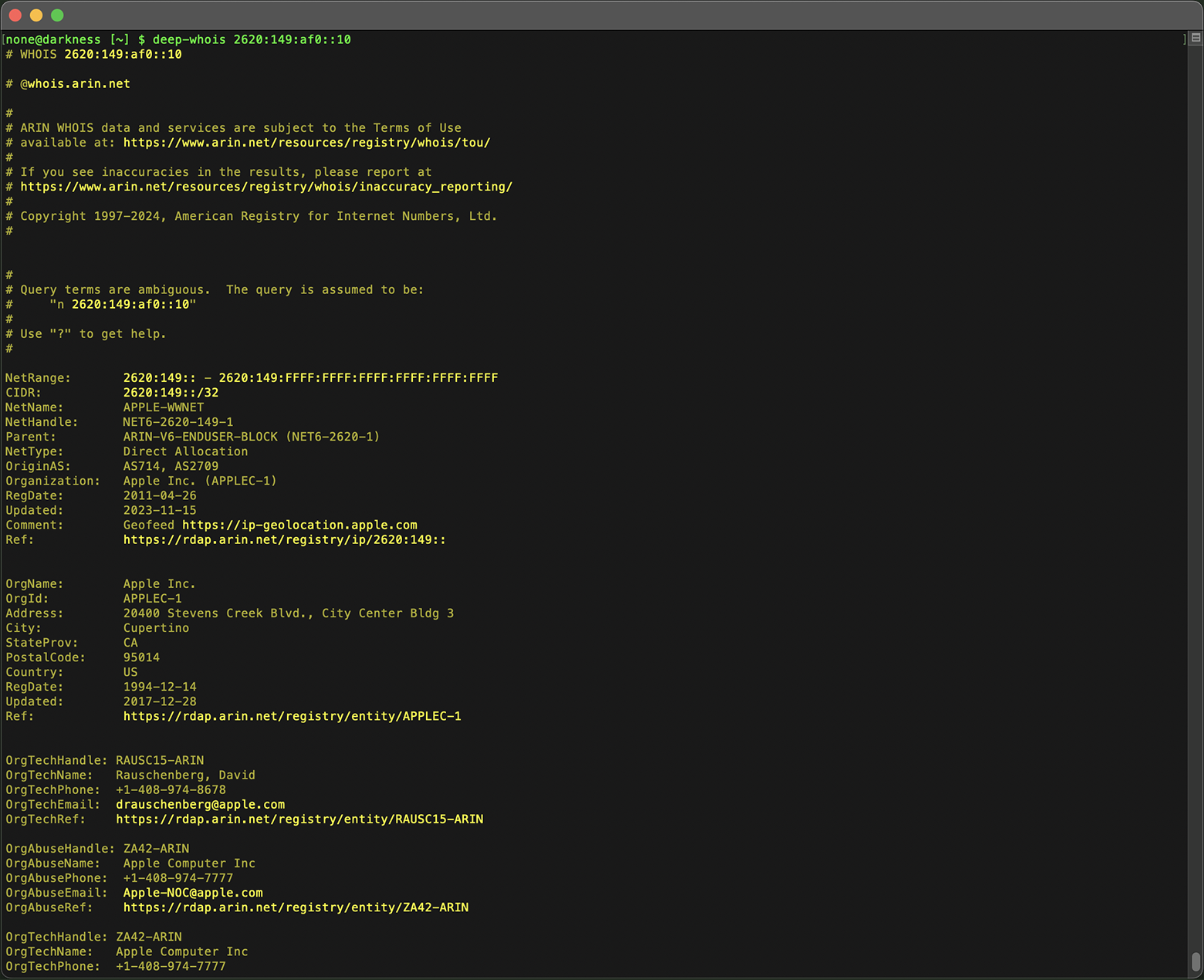

터미널에서 Deep Whois 사용하기:

다음 명령으로 소유자 정보를 확인할 수 있습니다.

deep-whois 2620:149:af0::10

IP가 대형 조직에 속한 경우, IP 주소를 관리하는 부서나 담당자의 정보까지 함께 표시되기도 합니다.

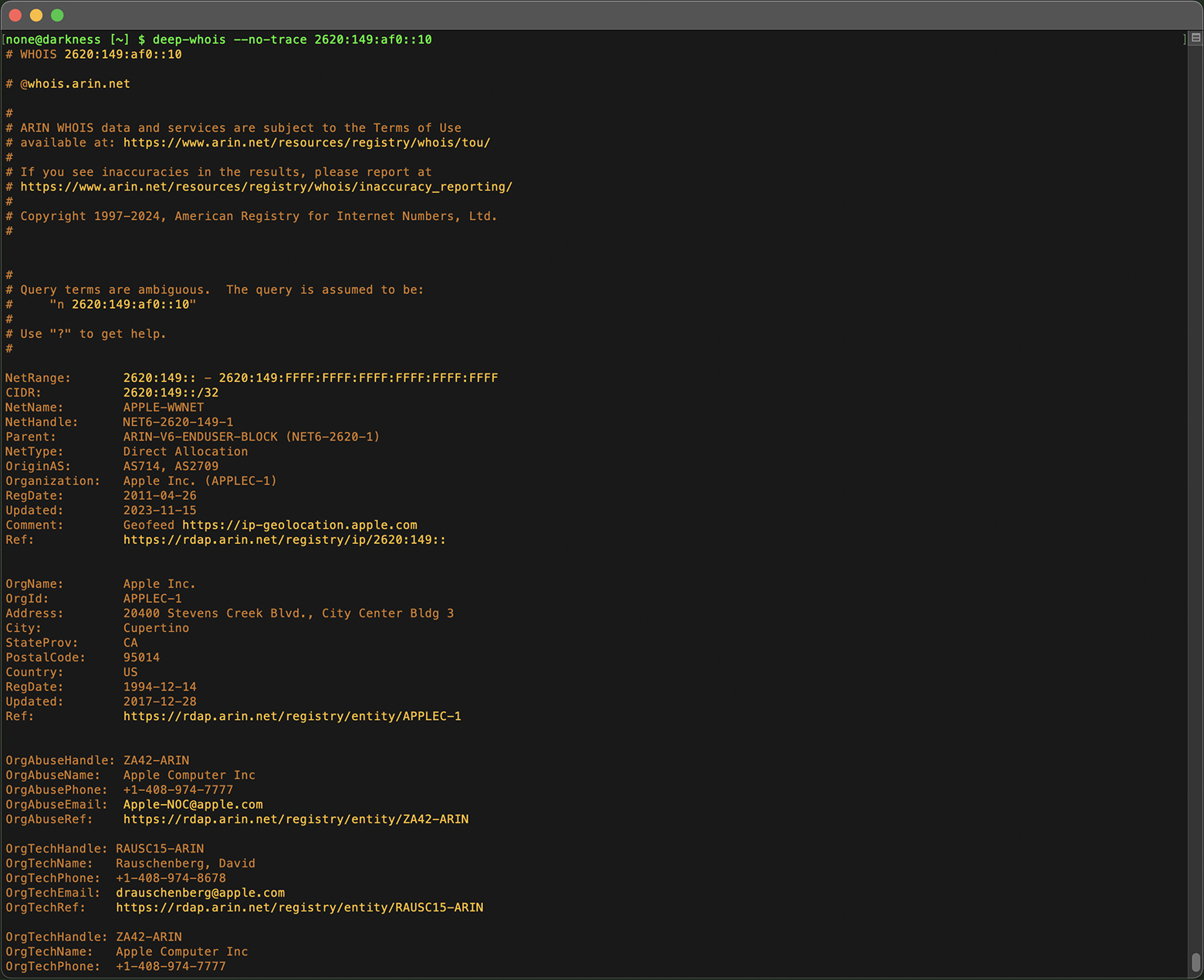

추가 팁:

#1: 중간 Whois 결과(trace) 추적하기

iOS에서는 쿼리에 ‘+trace' 옵션을 추가해 상위 Whois 서버에서 오는 중간 IPv4·IPv6 Whois 결과를 함께 표시할 수 있습니다.

이를 통해 쿼리가 여러 서버를 거치며 처리되는 과정에서 IP 주소의 라우팅과 소유 구조를 더 깊이 이해할 수 있습니다.

macOS, Linux, FreeBSD용 터미널 버전에서는 기본적으로 trace 정보가 표시되지만, 특정 조사에서 필요하지 않은 경우 ‘--no-trace' 옵션을 사용해 이 데이터를 숨겨 출력 결과를 간결하게 만들 수 있습니다.

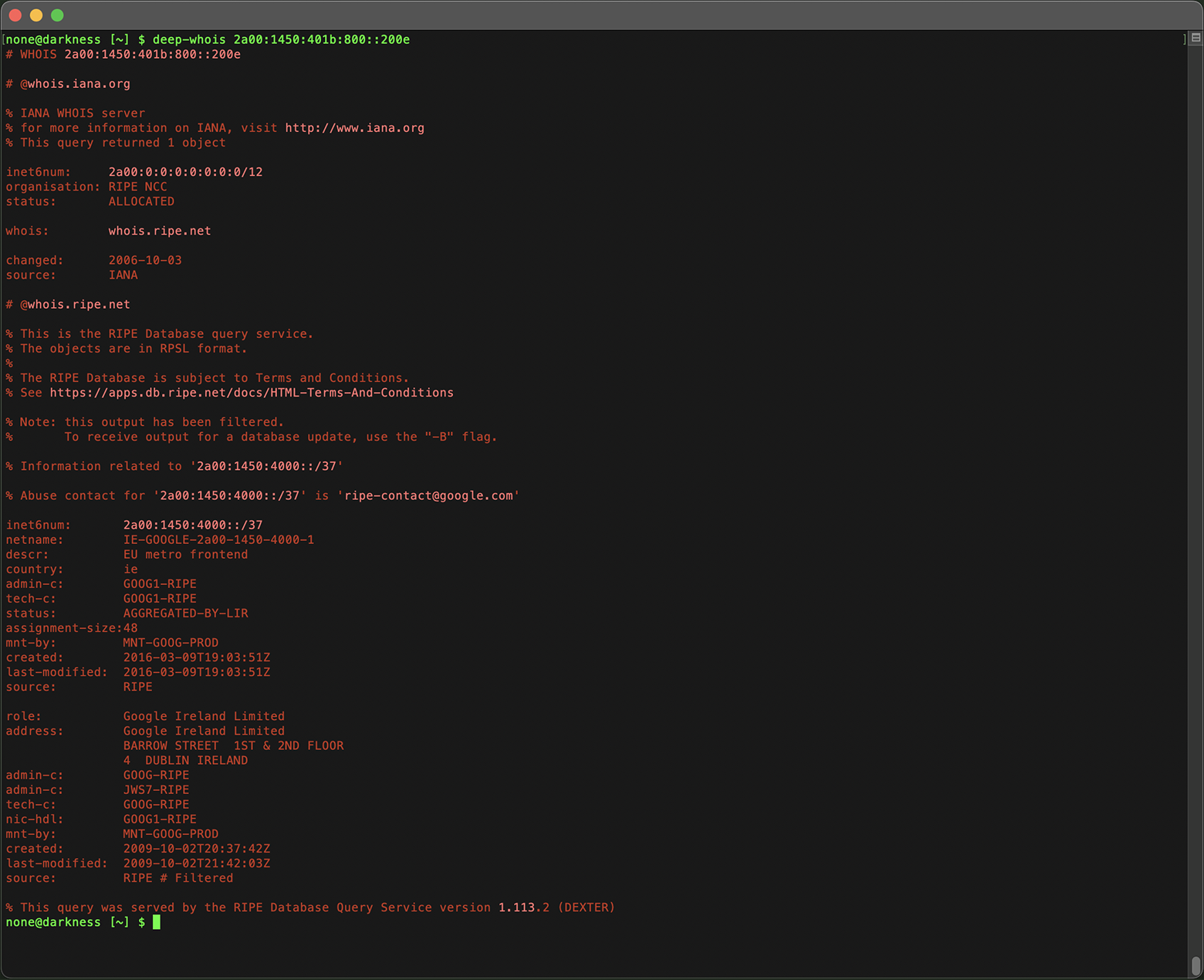

3단계: IP의 지역 인터넷 등록 기관(RIR) 확인하기

모든 IP 주소는 특정 지역을 담당하는 지역 인터넷 등록 기관(RIR)에서 할당됩니다.

어떤 RIR이 관리하는 IP인지 알면, 해당 IP에 적용되는 정책을 이해하고 추가 문의 시 어떤 기관에 연락해야 할지 파악하는 데 도움이 됩니다.

Whois 데이터에는 IP가 ARIN, RIPE, APNIC, LACNIC, AFRINIC 중 어느 RIR의 관할에 속하는지에 대한 정보가 포함됩니다.

iOS에서 Deep Whois 사용하기:

iOS 쿼리에 ‘+trace'를 포함하면 중간 Whois 결과가 함께 표시되어, RIR Whois 서버에서 오는 관련 정보를 직접 확인하는 데 유용합니다.

터미널에서 Deep Whois 사용하기:

Whois 출력에는 IP 주소를 관리하는 RIR 정보가 표시됩니다.

deep-whois 2a00:1450:401b:800::200e

중간 서버 이름이나 Whois 데이터베이스의 소유자를 확인하면 어떤 RIR이 해당 IP를 관리하는지 알 수 있습니다.

ARIN, RIPE, APNIC, LACNIC, AFRINIC과 같은 약어를 찾아보면 각각 전 세계 다른 지역을 담당하는 RIR을 가리킵니다.

어떤 RIR이 해당 IP를 담당하는지 이해하면, IP의 지역적 출처를 파악하고 관련 분쟁이나 문의를 처리할 적절한 기관을 식별하는 데 도움이 됩니다.

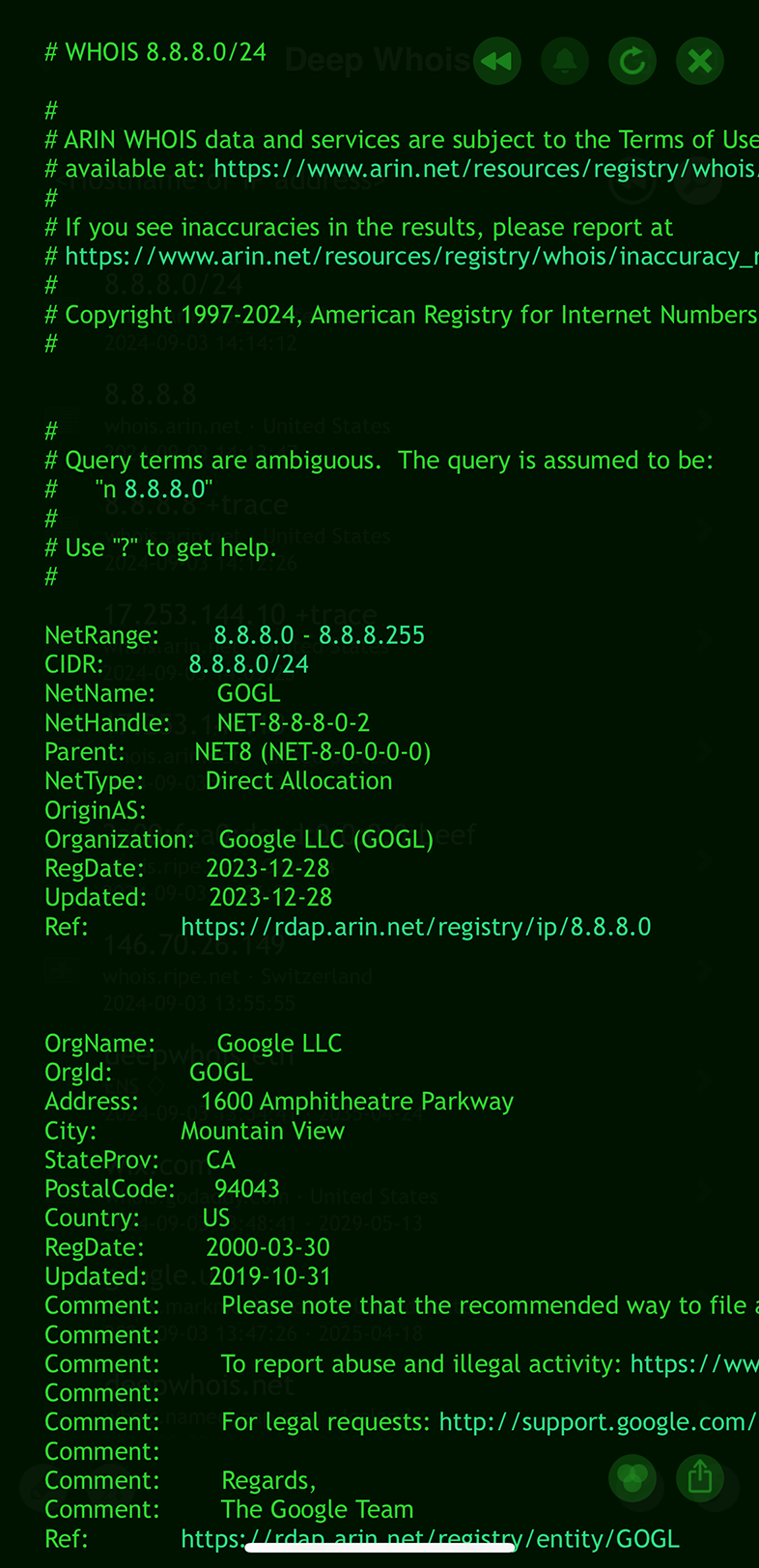

4단계: IP 주소 할당과 CIDR 표기 분석하기

IP 주소는 보통 CIDR(Classless Inter-Domain Routing) 표기로 표현되는 블록 단위로 할당됩니다. 이 표기를 분석하면 블록의 크기, 해당 IP 주소가 그 안에서 어떤 위치를 차지하는지, 더 큰 네트워크의 일부인지 등을 파악할 수 있습니다.

iOS에서 Deep Whois 사용하기:

CIDR 표기는 IP 세부 정보 섹션에 함께 표시됩니다.

CIDR 표기가 붙은 네트워크 주소를 탭해 컨텍스트 메뉴를 연 뒤 ‘Whois'를 선택하면 해당 블록에 대한 상세 정보를 확인할 수 있습니다.

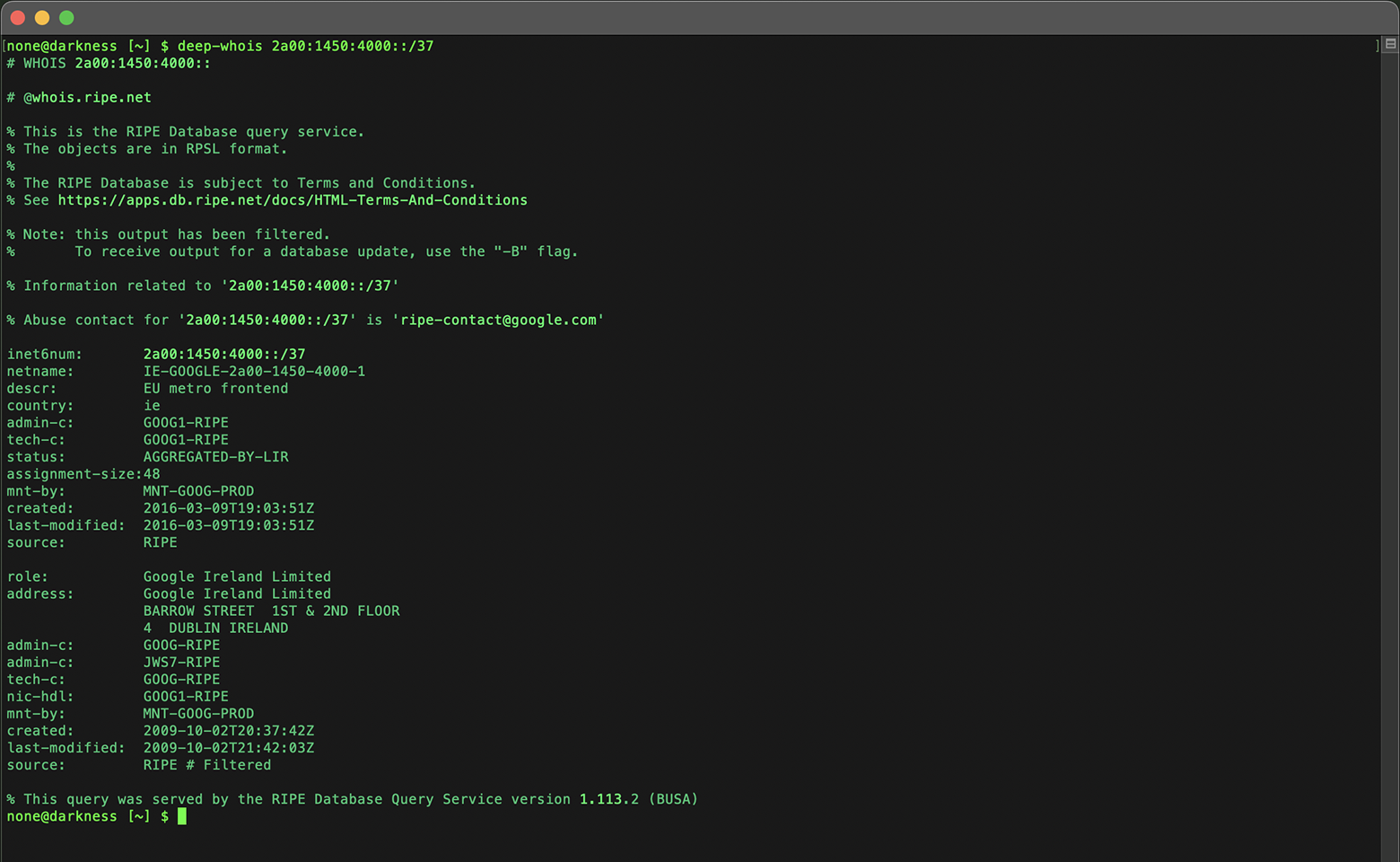

터미널에서 Deep Whois 사용하기:

Whois 출력에 포함된 CIDR 정보를 확인하고, 필요하다면 해당 블록으로 다시 쿼리를 수행합니다.

deep-whois 2a00:1450:4000::/37

CIDR 블록을 분석하면 IP가 더 큰 네트워크의 일부인지, 그리고 네트워크 맵핑이나 위협 분석 시 어떤 의미를 갖는지를 이해하는 데 도움이 됩니다.

5단계: Reverse IP 조회 수행하기

Reverse IP 조회를 통해 특정 IP 주소에 호스팅된 모든 도메인을 찾을 수 있습니다.

이를 통해 한 조직이 관리하는 모든 자산을 파악하거나, 관련된 웹사이트를 찾거나, IP 주소의 실제 사용 범위를 이해하는 데 도움이 됩니다.

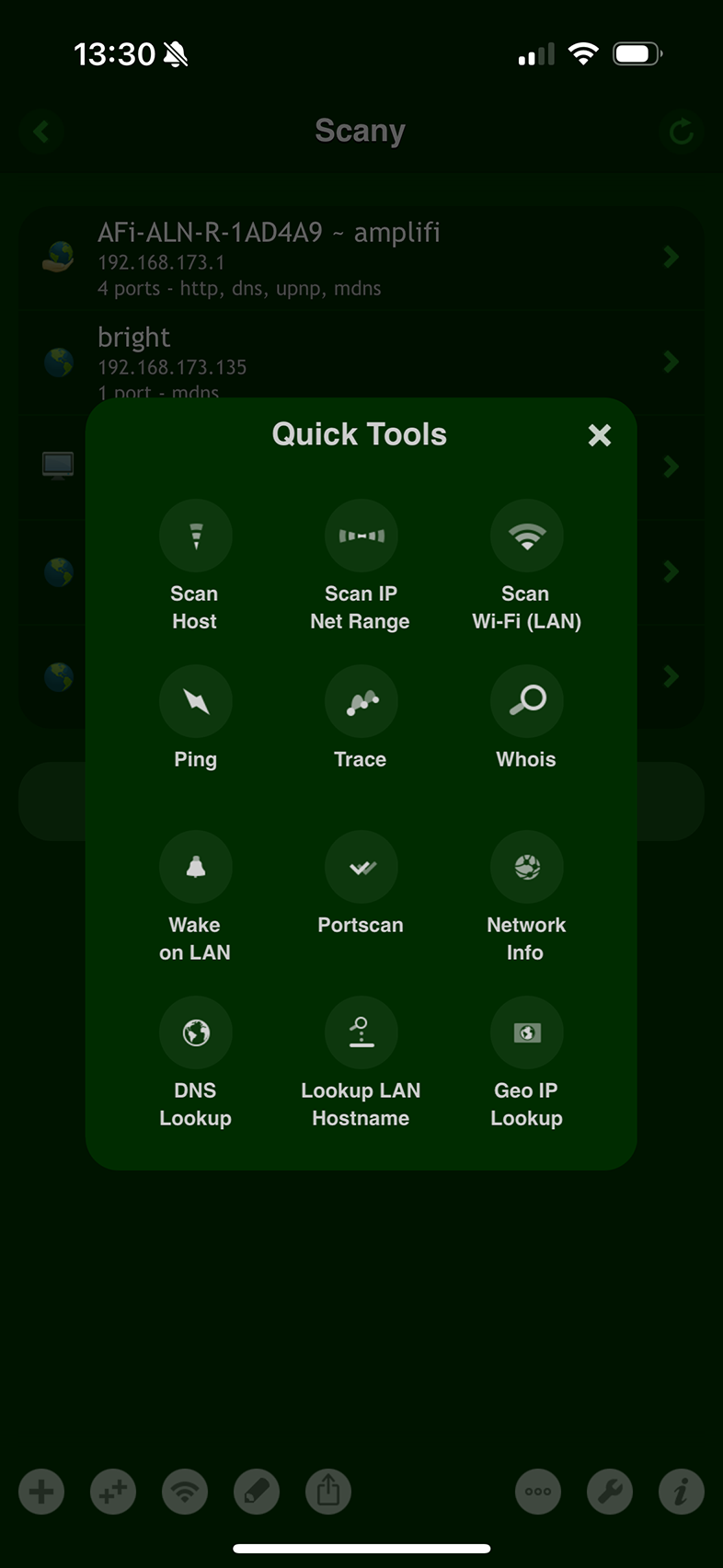

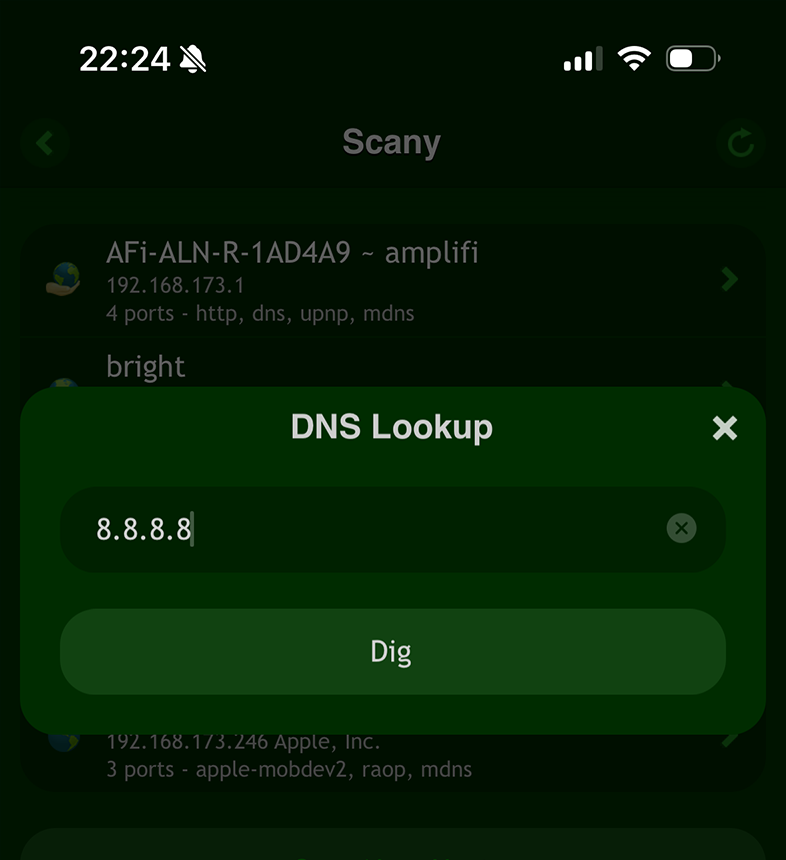

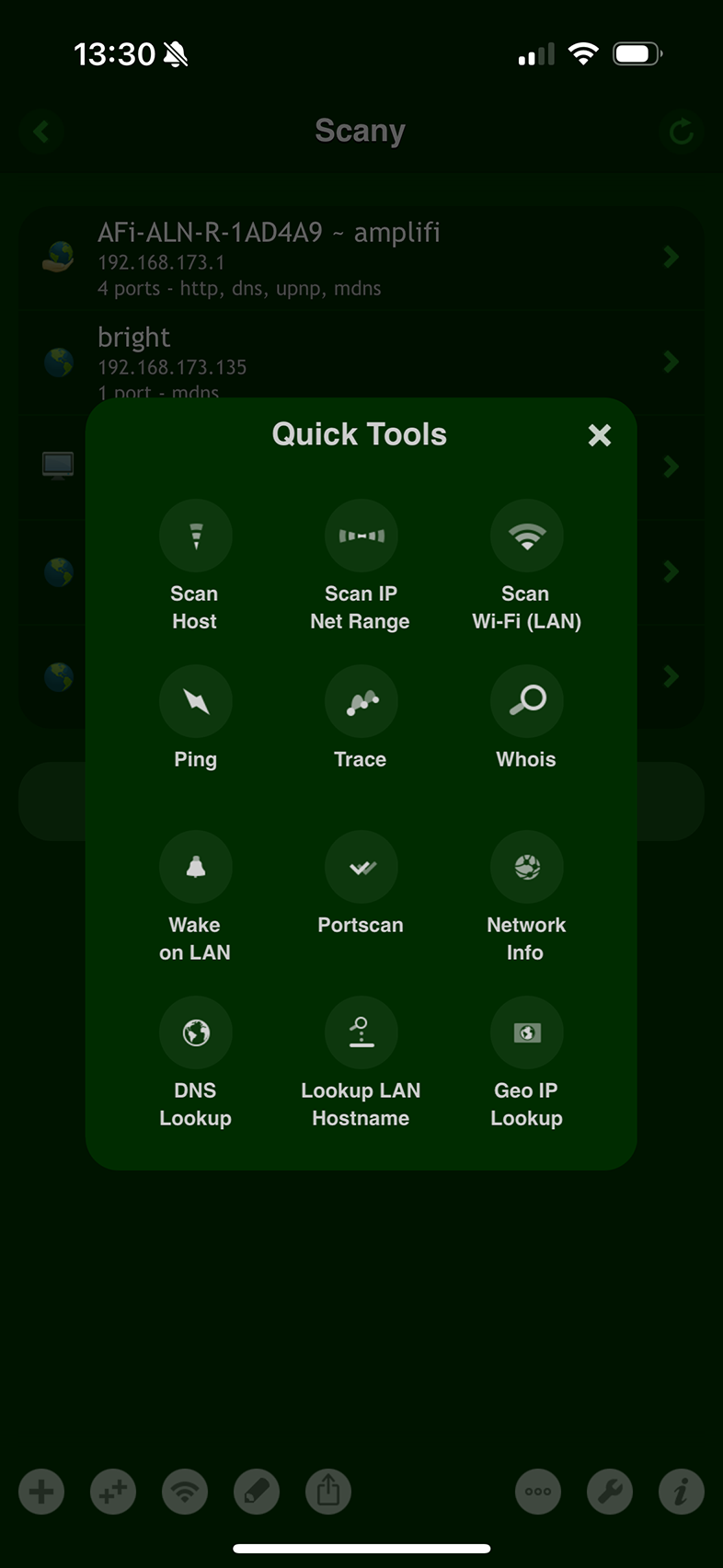

iOS에서:

Scany 앱의 ‘DNS Lookup' 도구를 사용합니다.

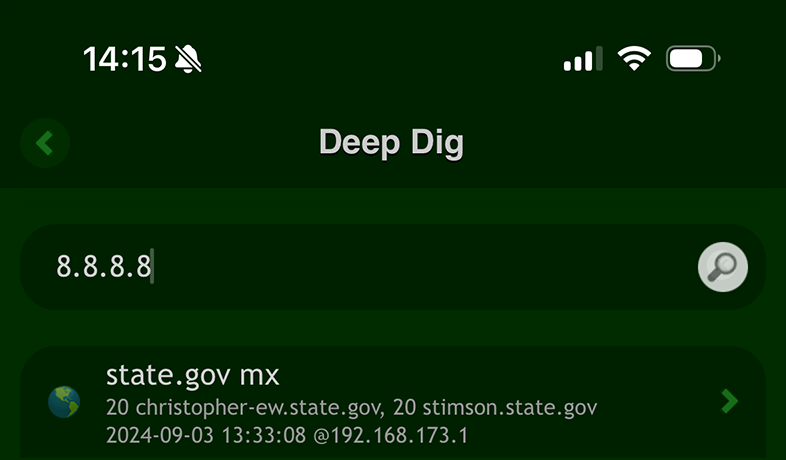

또는 Deep Dig 앱을 사용할 수도 있습니다.

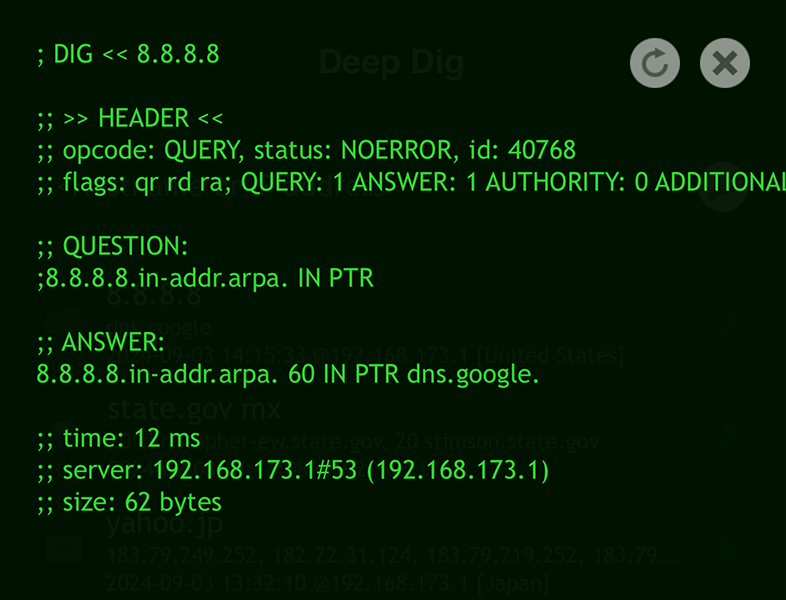

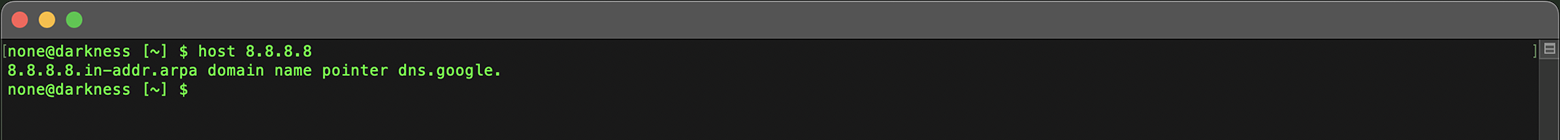

터미널에서:

host 명령을 사용해 IP를 쿼리합니다.

host 8.8.8.8

Reverse IP 조회를 통해 연관된 도메인 네트워크를 발견할 수 있으며, 이를 통해 특정 조직의 온라인 존재감을 더 깊이 이해할 수 있습니다.

IP 주소에 연결된 도메인 이름을 확인한 뒤에는, 해당 도메인에 대해 Whois 조회를 추가로 수행해 전체적인 조사를 이어갈 수 있습니다.

이 과정을 통해 도메인 소유, 등록 정보 및 기타 핵심 세부 정보를 상세히 파악할 수 있습니다.

6단계: IP의 호스팅 제공업체 확인하기

호스팅 제공업체 정보를 알면 IP 주소가 어떤 인프라 위에 구축되어 있는지, 그리고 잠재적인 취약점이 무엇인지 이해하는 데 도움이 됩니다.

또한 해당 IP가 신뢰할 수 있는 호스팅 업체에서 운영되는지, 아니면 악성 콘텐츠를 자주 호스팅하는 제공업체에 속해 있는지도 판단할 수 있습니다.

대부분의 웹사이트에서는 IP 주소 소유자가 곧 그들의 호스팅 제공업체인 경우가 많습니다.

하지만 자체 IP 블록을 운영하는 대규모 조직에는 이 규칙이 적용되지 않을 수 있습니다.

이런 경우에는 조사 대상 IP에 가장 가까운 라우팅 홉(hop)을 파악하는 것이 좋습니다.

이 홉은 보통 호스팅 제공업체나 데이터 센터와 연관되어 있어, 해당 사이트 뒤에 있는 인프라를 더 정확히 이해하는 데 도움을 줍니다.

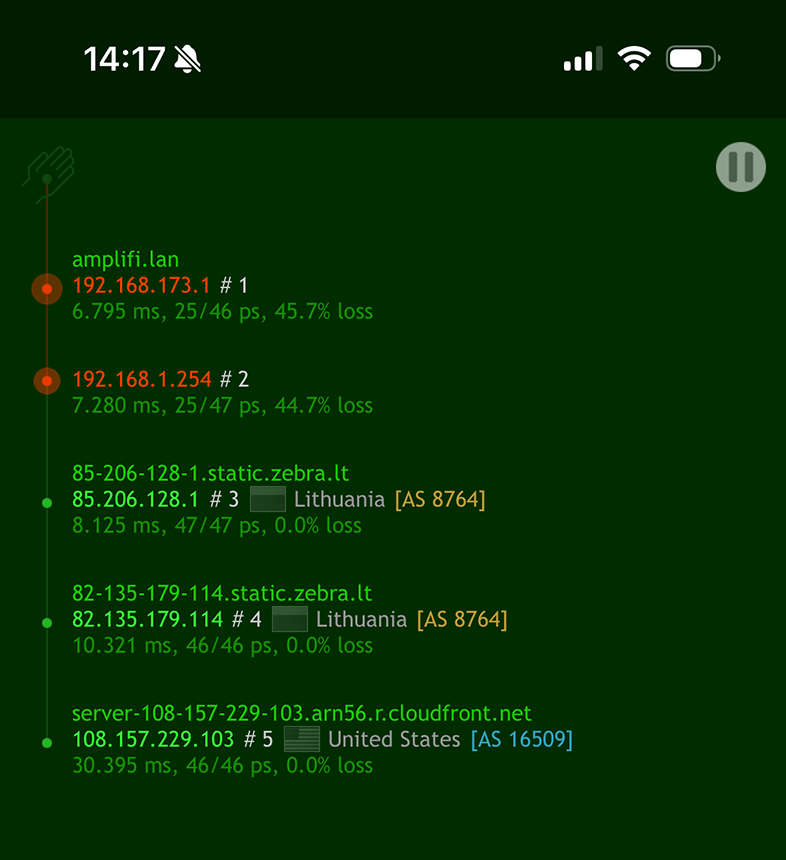

iOS에서:

Scany 앱의 Trace 도구를 사용하거나, Nice Trace 앱을 사용할 수 있습니다.

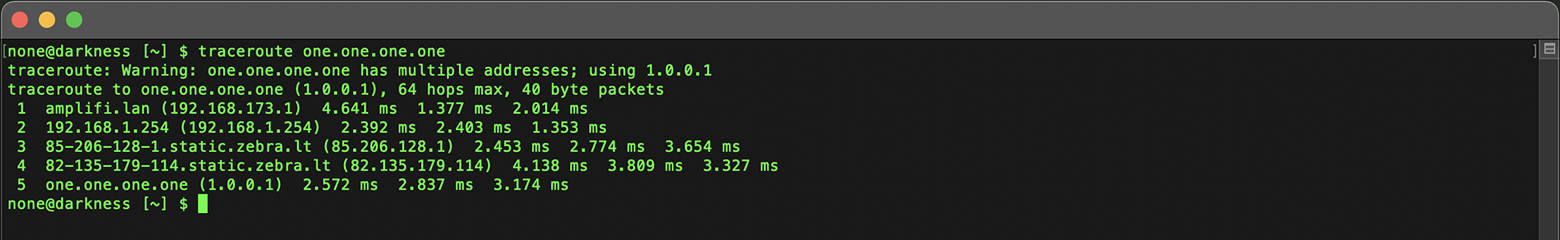

터미널에서:

traceroute 커맨드라인 도구를 사용합니다.

traceroute one.one.one.one

호스팅 환경을 이해하면, 특히 IP 주소의 보안성과 신뢰성을 평가할 때 더 나은 결정을 내리는 데 도움이 됩니다.

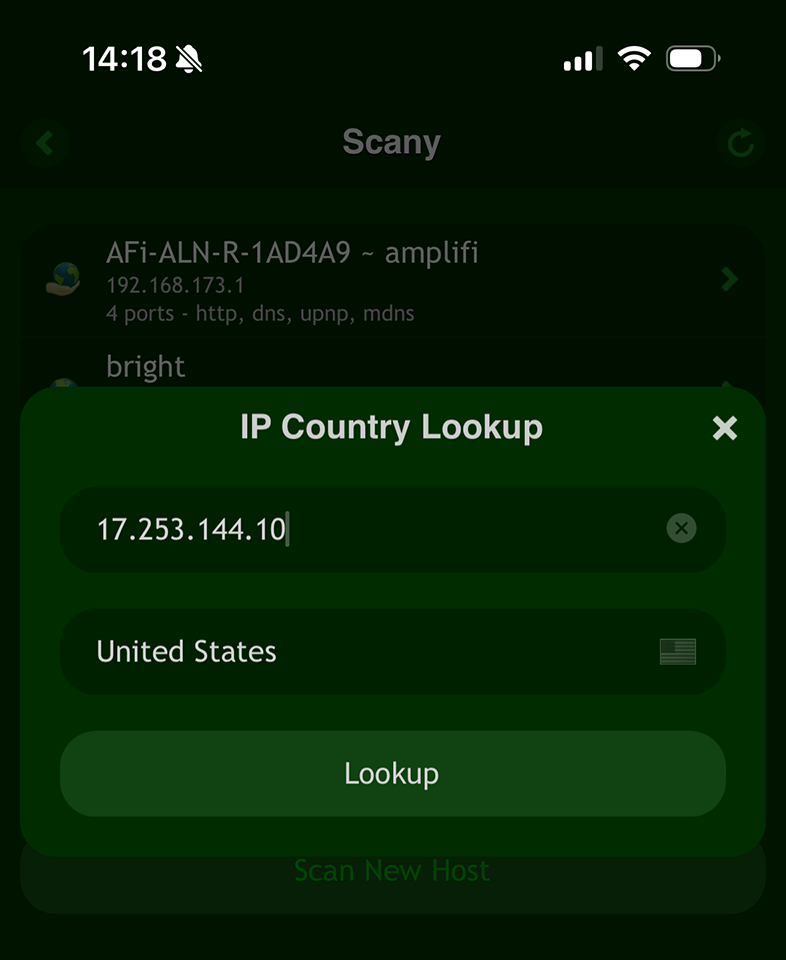

7단계: IP 주소 지리적 위치(GeoIP) 확인하기

IP 주소의 지리적 위치를 파악하는 일은 의심스러운 활동을 조사하거나 연결의 정당성을 검증할 때 특히 중요합니다.

지오로케이션(GeoIP)을 통해 IP가 어느 국가·지역·도시에 위치하는지, 경우에 따라서는 더 세부적인 범위까지 확인할 수 있습니다.

iOS용 Scany 앱의 ‘IP Country Lookup' 도구를 사용하면 IP 주소가 속한 나라를 빠르게 확인할 수 있습니다.

IP 주소를 입력하면 됩니다.

IP 주소 지오로케이션은 사이버 위협의 발원지를 파악하거나, 서버의 물리적 위치를 이해하는 데 특히 유용합니다.

또한 Whois 데이터와 실제 위치 간의 불일치를 확인하는 용도로 사용할 수도 있습니다.

위치 정보가 Whois상의 정보와 다를 경우 의심스럽게 보일 수 있지만, 종종 데이터베이스 업데이트 지연으로 인해 발생하기도 합니다.

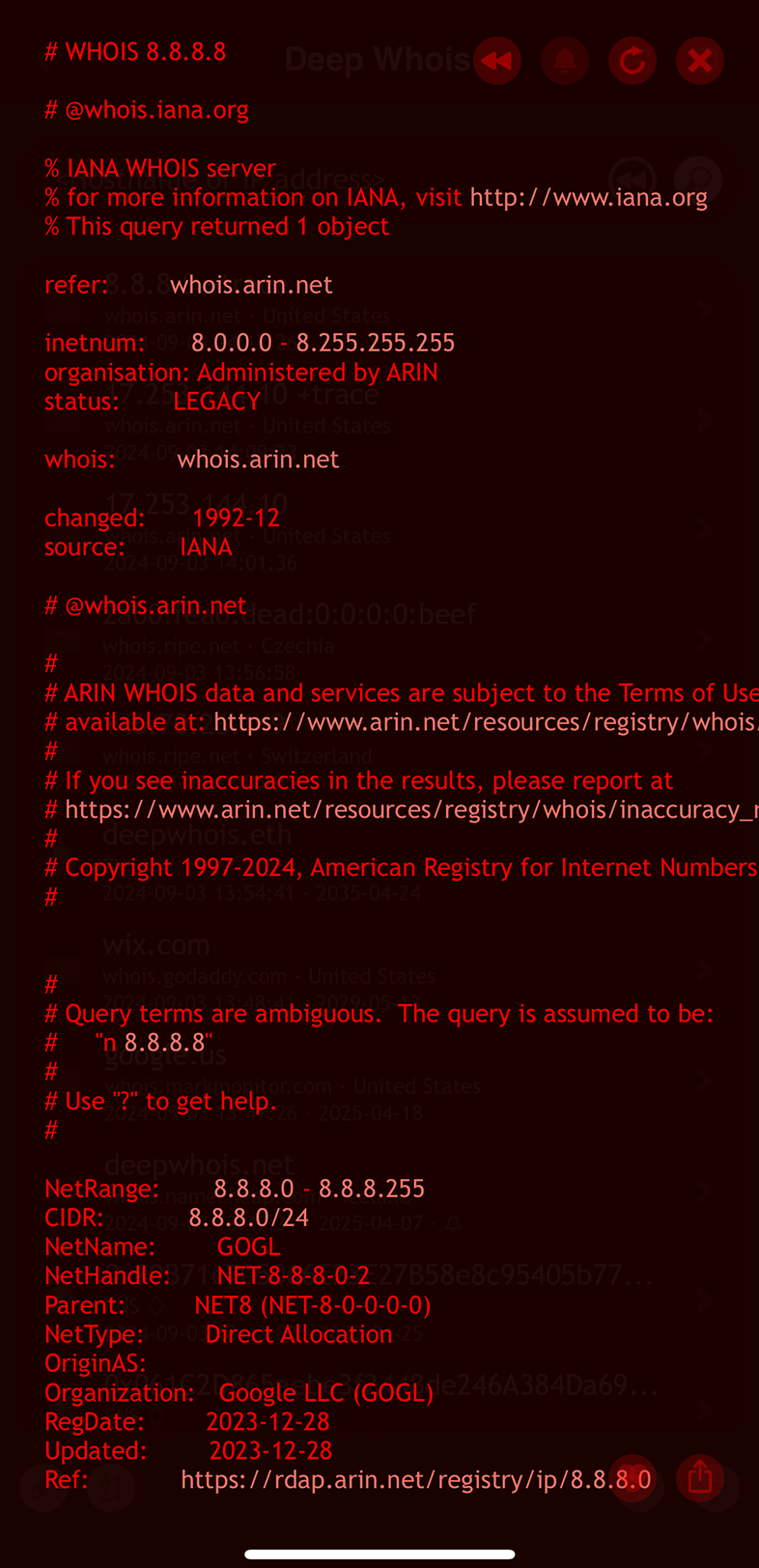

8단계: IP 주소의 Abuse용 Whois 연락처 분석하기

IP 주소에 대한 Whois 레코드에는 종종 스팸, 피싱, 기타 악성 활동을 신고할 수 있는 abuse 연락처 정보가 포함되어 있습니다.

이 정보를 찾아 활용하는 능력은 보안 인시던트에 효과적으로 대응하는 데 매우 중요합니다.

iOS에서 Deep Whois 사용하기:

IP 주소를 쿼리한 뒤 Whois 데이터에서 abuse 연락처 블록을 찾아보세요.

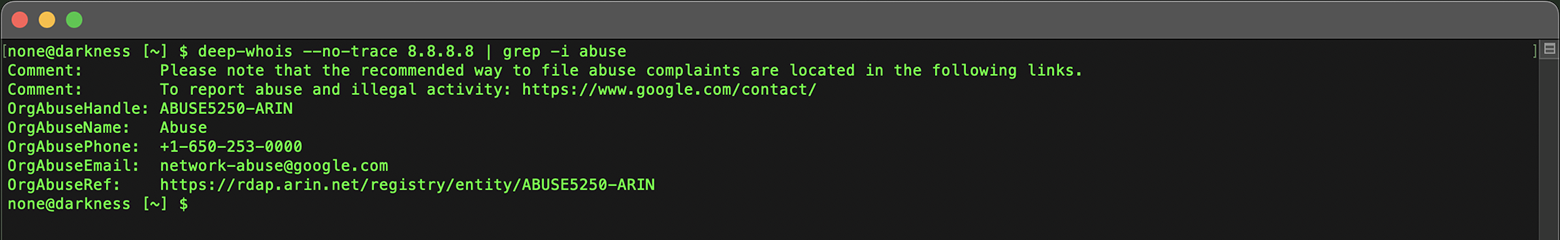

터미널에서 Deep Whois 사용하기:

다음 명령으로 abuse 연락처를 찾을 수 있습니다.

deep-whois --no-trace 8.8.8.8 | grep -i abuse

적절한 abuse 연락처로 신고를 보내면 악성 IP와 관련된 위험을 줄이고, 전반적인 네트워크 보안을 향상시키는 데 도움이 됩니다.

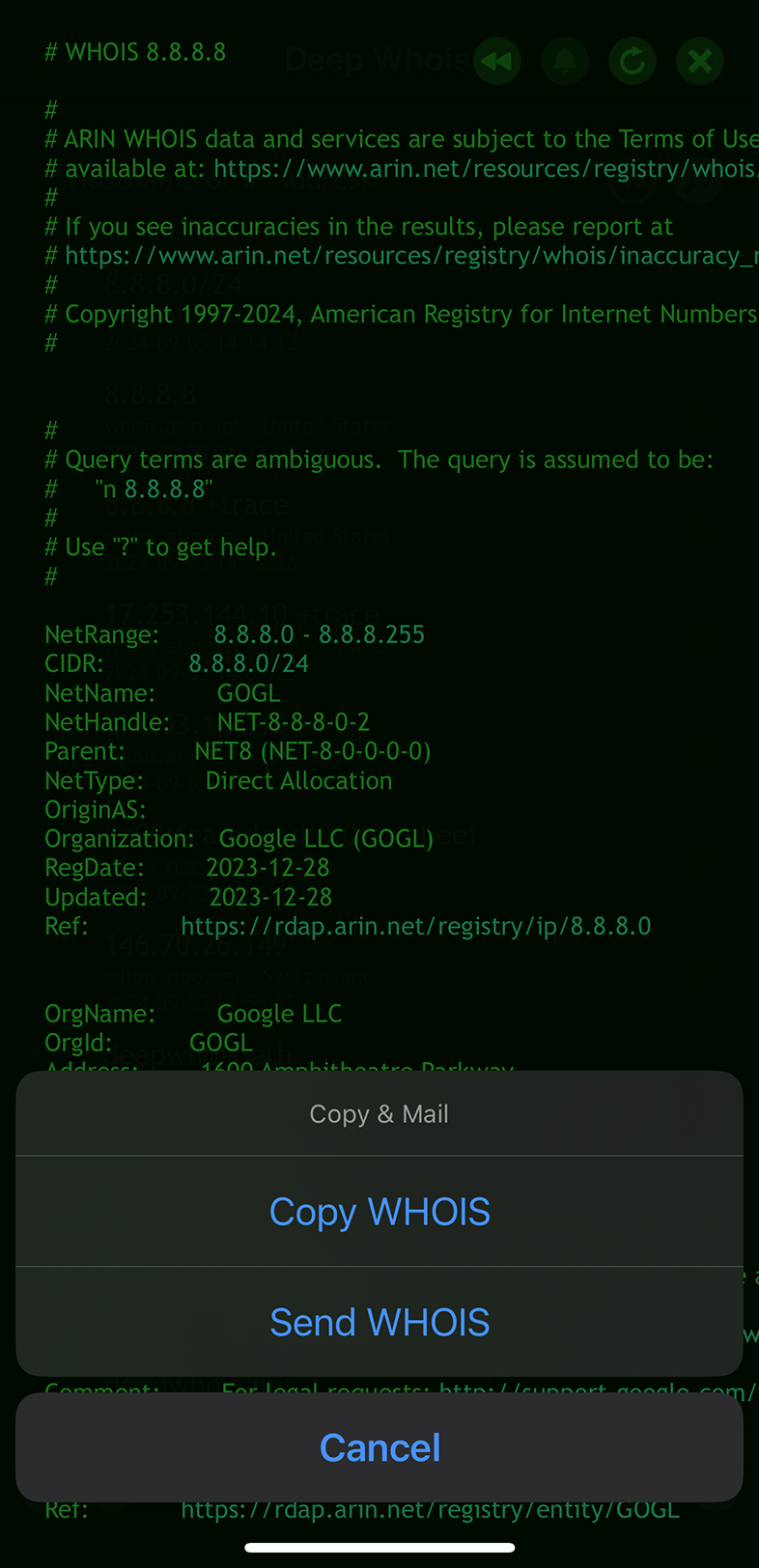

9단계: IP Whois 데이터 저장·내보내기

IP 주소 분석을 마쳤다면, 향후 참조나 보고용으로 Whois 데이터를 저장하고 내보내는 것이 중요합니다.

이러한 문서는 IP 주소에 대한 의사결정을 내리거나, 조사 결과를 동료나 고객에게 공유할 때 매우 유용합니다.

iOS에서 Deep Whois 사용하기:

앱에서 바로 결과를 내보내 원하는 형식으로 저장할 수 있습니다.

터미널에서 Deep Whois 사용하기:

다음 명령으로 Whois 출력을 파일에 저장해 두면 편리하게 참고할 수 있습니다.

deep-whois 8.8.8.8 > whois-ip-results.txt

결과를 저장해 두면 언제든지 다시 확인할 수 있으며, 조사가 잘 문서화되어 있음을 보장할 수 있습니다.

추가 단계: IP 주소 평판·블랙리스트 상태 주기적으로 점검하기

IP 주소의 평판은 시간이 지나면서 변할 수 있으며, 특히 스팸이나 피싱과 연관되는 경우에는 그 변화가 더 두드러집니다.

IP 주소가 신뢰할 수 있는 상태를 유지하며 비즈니스나 보안에 위협이 되지 않도록, 평판과 블랙리스트 상태를 정기적으로 모니터링하는 것이 중요합니다.

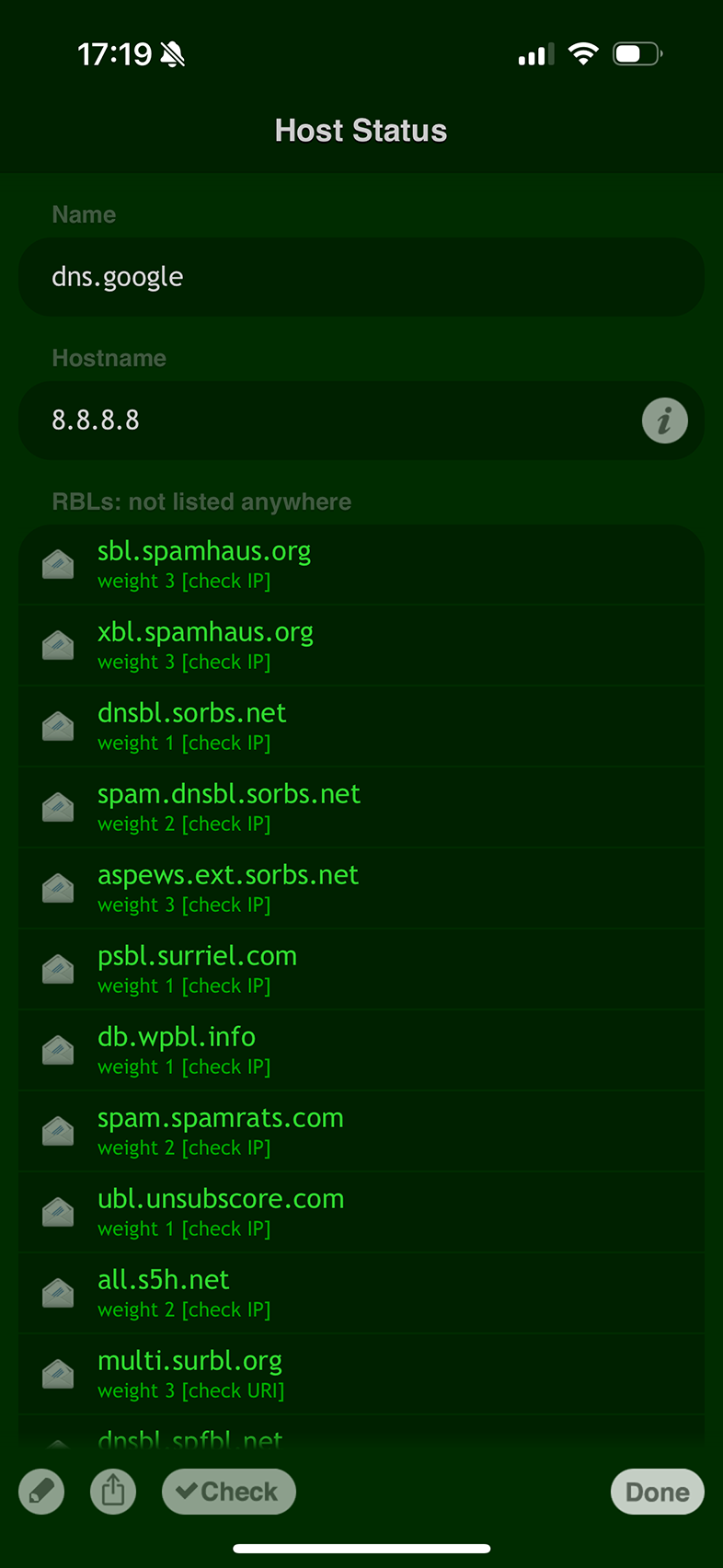

iOS에서는 RBL Status 앱을 사용해 IP 주소의 평판과 블랙리스트 상태를 손쉽게 추적할 수 있습니다.

이 앱은 IP 주소가 어떤 블랙리스트에 올라 있는지 실시간으로 확인할 수 있게 해 주어, 안전하고 신뢰할 수 있는 온라인 환경을 유지하는 데 도움을 줍니다.

IP 주소의 평판을 꾸준히 모니터링하면, 무결성을 보호하기 위한 선제적 조치를 취할 수 있고, 문제가 심각한 사고로 번지기 전에 미리 해결할 수 있습니다.

결론: Whois 조회로 IP 주소 조사 역량 향상하기

이 가이드에서 소개한 단계를 따르면, Deep Whois를 활용해 IP 주소에 대한 종합적인 조사를 수행할 수 있습니다. iOS 앱은 물론, macOS, Linux, FreeBSD의 터미널 환경 모두에서 마찬가지입니다.

이 가이드는 IP 주소의 소유와 지리적 위치부터 더 고급 기술 정보까지, 모든 측면을 분석하는 데 필요한 도구와 인사이트를 제공합니다.

보안을 강화하든, 네트워크 감사를 수행하든, 특정 IP 주소에 대해 더 깊이 이해하고자 하든, 이 가이드는 Whois 조회의 효율을 극대화하여 조사 대상 IP 주소를 철저히 파악하는 데 도움을 줄 것입니다.