使用 Whois 查询

分析 IP 地址

更新日期:2025 年 12 月 1 日

弄清一个 IP 地址背后包含的详细信息,在很多场景下都至关重要——无论是追查可疑活动的来源、核实网站是否合法,还是只是为网络审计收集信息。

本指南将带您使用 Whois 查询,对 IP 地址进行全面分析,并结合功能强大的 Deep Whois 应用和命令行工具,完成整个流程。

阅读完本指南后,您将具备理解某个 IP 地址的背景、所有权、地理位置以及其他关键信息所需的一切知识。

下面是执行 IP Whois 查询的分步指南:

→ 步骤 #1:执行基础 IP Whois 查询

→ 步骤 #2:识别 IP 所有者及联系信息

→ 步骤 #3:确定 IP 的区域互联网注册管理机构 (RIR)

→ 步骤 #4:分析 IP 地址分配与 CIDR 表示法

→ 步骤 #5:执行反向 IP 查询 (Reverse IP)

→ 步骤 #6:检查 IP 的托管服务提供商

→ 步骤 #7:对 IP 地址进行地理定位

→ 步骤 #8:分析 IP 地址的 Whois Abuse 联系信息

→ 步骤 #9:保存并导出 IP Whois 数据

下面开始详细说明。

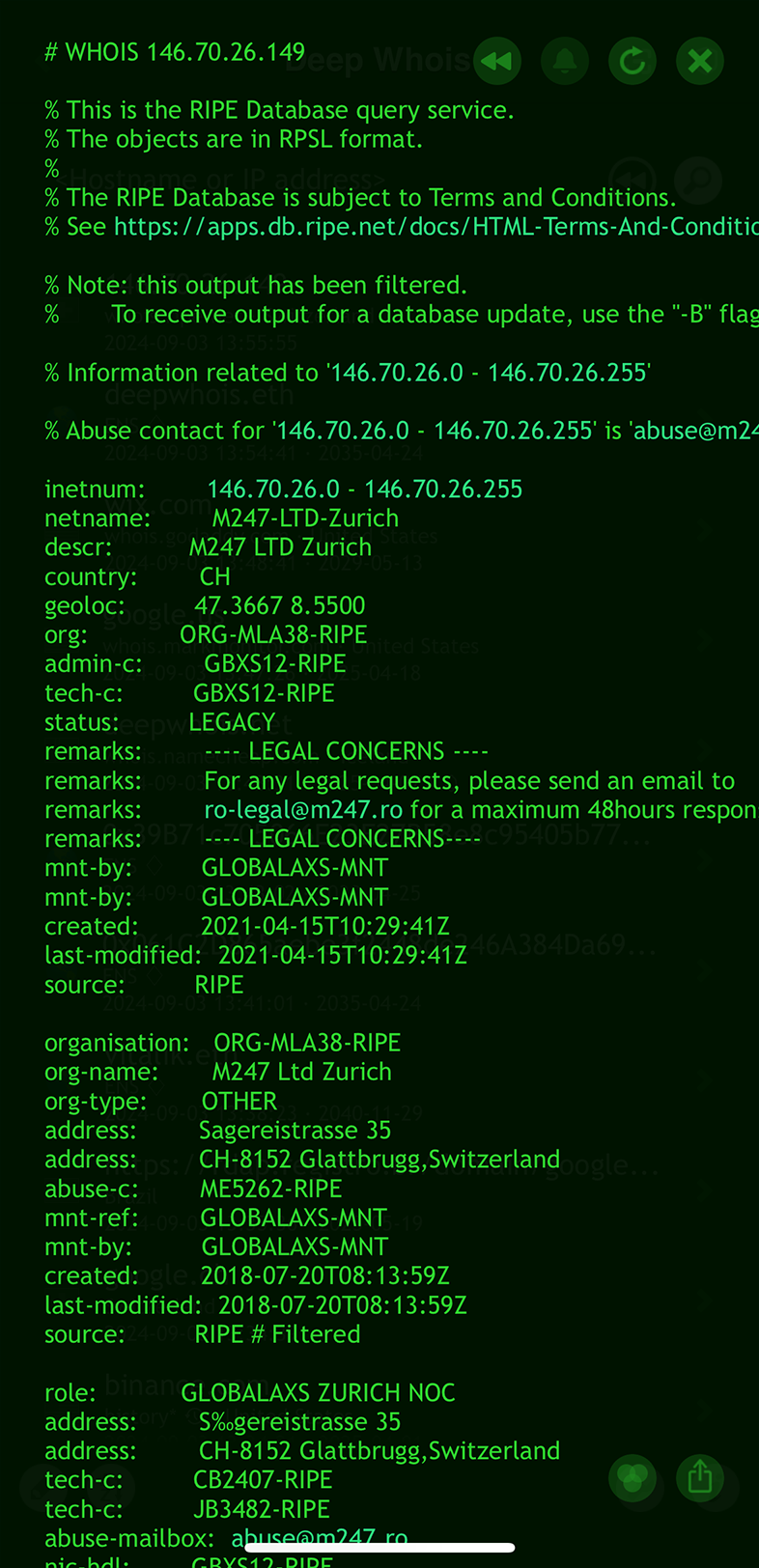

步骤 #1:执行基础 IP Whois 查询

调查任意 IP 地址的第一步,就是执行一次基础 Whois 查询。这将为您提供关键信息,例如拥有该 IP 的组织、联系信息、负责该 IP 的区域互联网注册管理机构 (RIR),以及大致的地理位置。

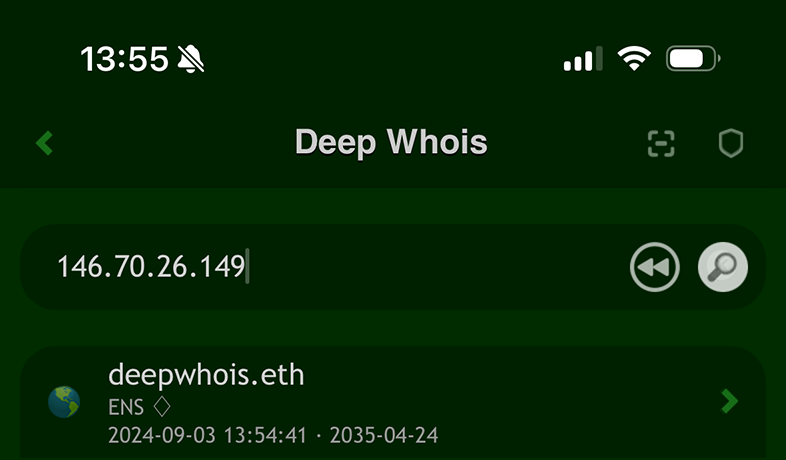

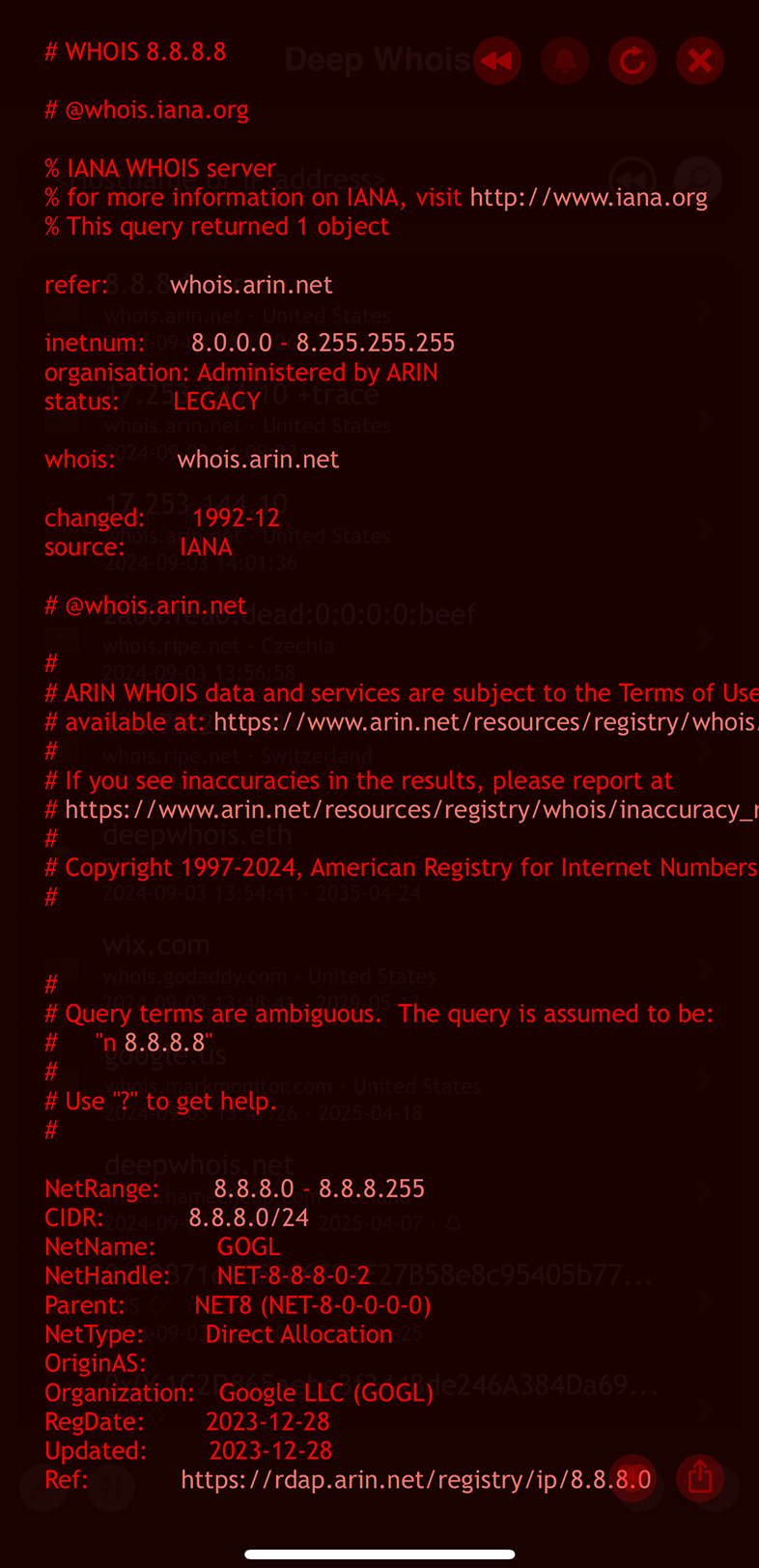

在 iOS 上使用 Deep Whois:

打开 Deep Whois 应用,在搜索框中输入 IP 地址。

然后点击 “Lookup” 按钮以获取 Whois 数据。

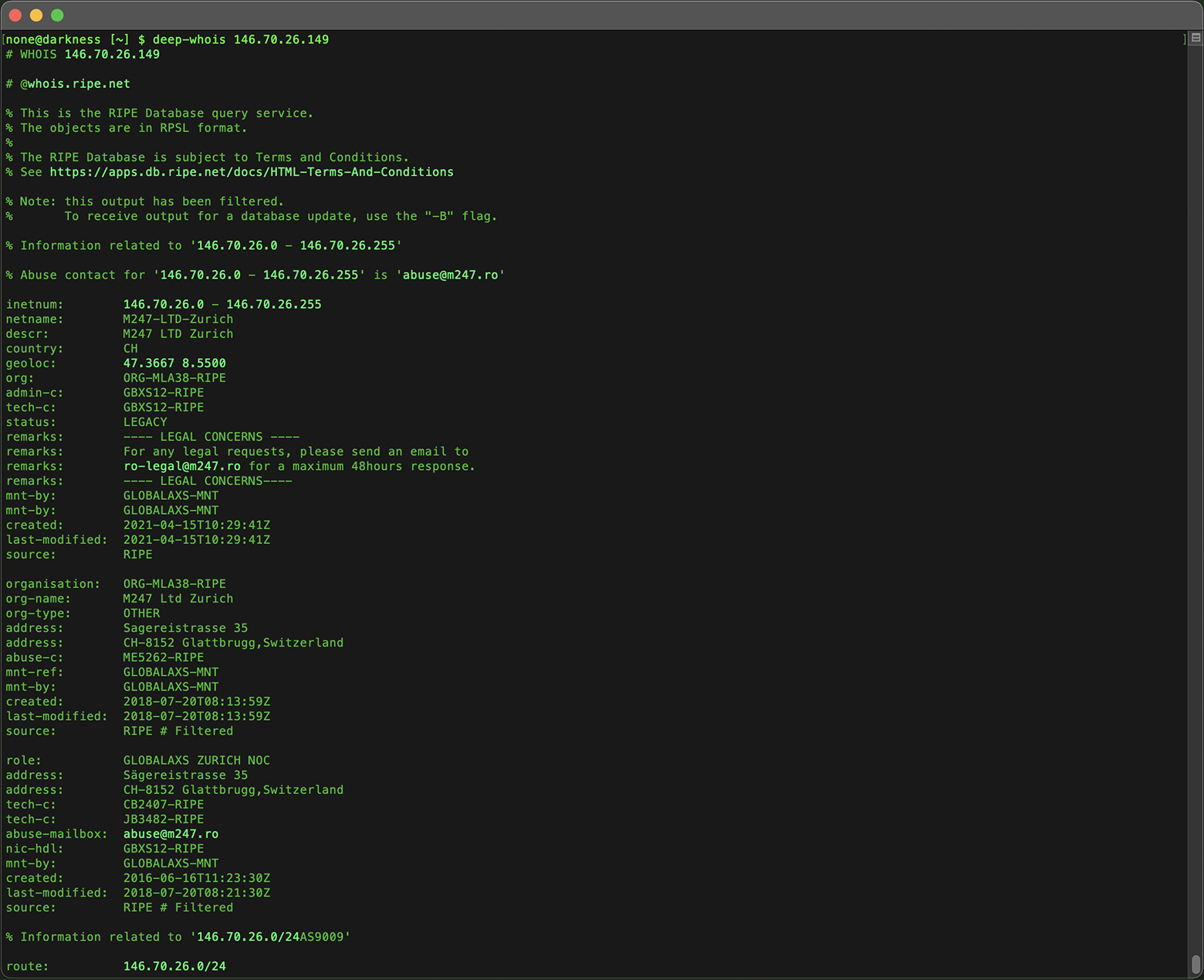

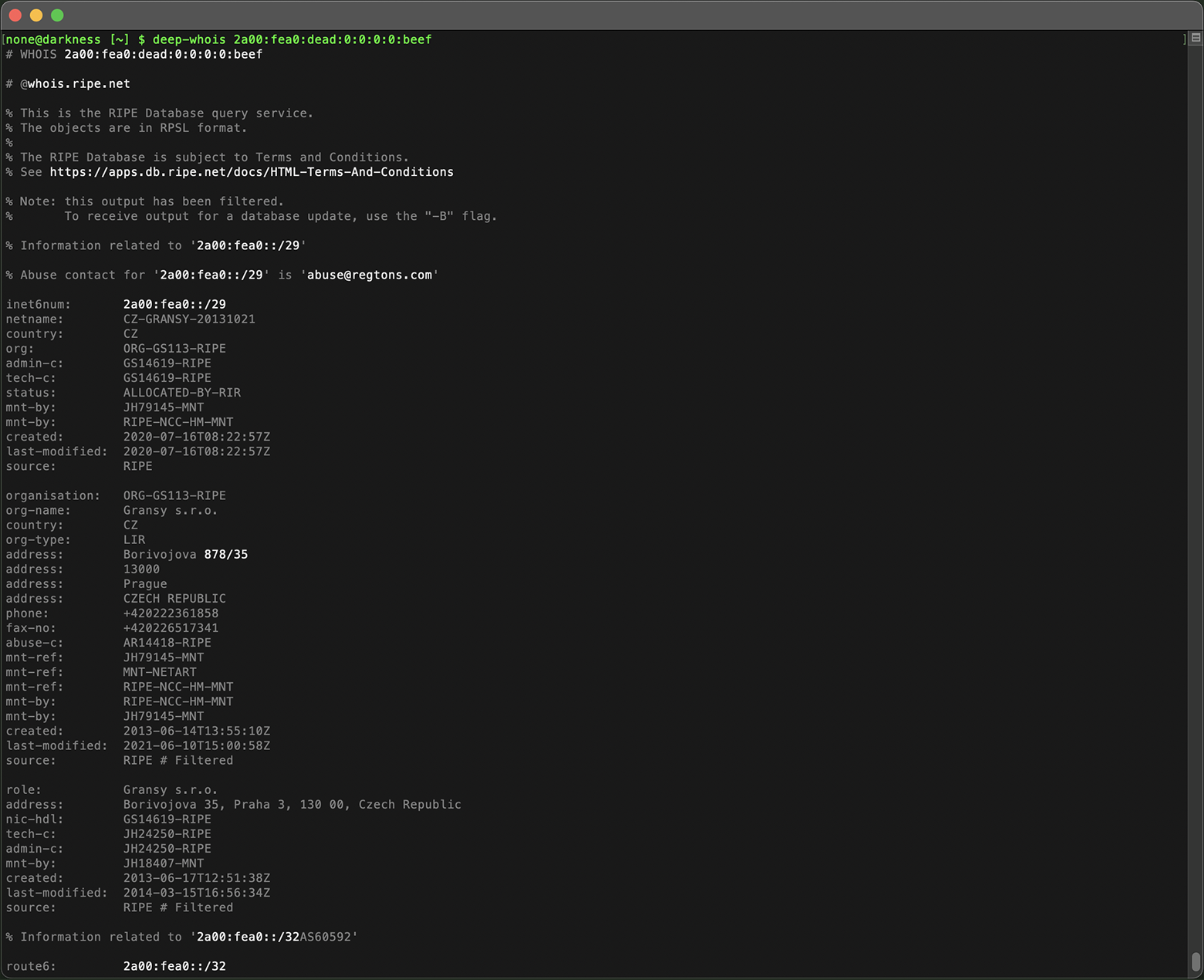

在终端中使用 Deep Whois:

执行以下命令:

deep-whois 146.70.26.149

这类基础查询可以快速概览一个 IP 地址,帮助您了解其所有者、关联组织以及所属地理区域。

Deep Whois 会自动选择合适的数据库来查询 IP 地址,无需您手动指定数据源,从而大大简化了分析流程。

它无缝支持所有主要 IP Whois 数据库,包括 ARIN、RIPE、APNIC、LACNIC 和 AFRINIC,以及各类转介 (referral) 服务器。

这可以确保无论 IP 地址的分配区域如何,您都能获得尽可能准确、完整的信息。

更多技巧:

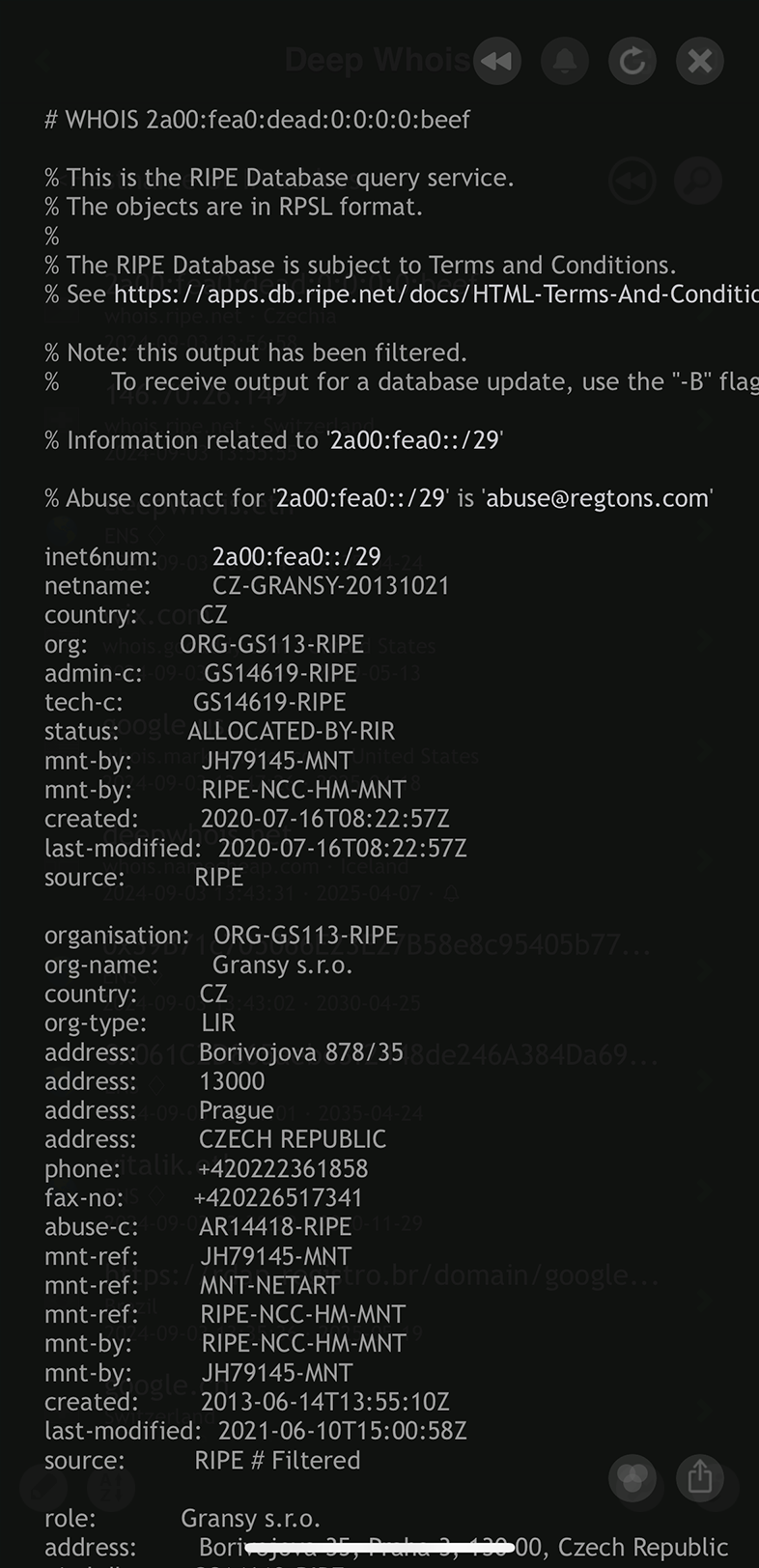

#1:查询 IPv6 的 Whois 信息

Deep Whois 在设计上即可在同一输入框中无缝处理 IPv4 和 IPv6 地址。

无论您是在分析较早的 IPv4 地址,还是较新的 IPv6 地址,Deep Whois 都能自动识别并处理查询,为您提供详细的 Whois 数据。

这种灵活性确保您可以在同一个简洁易用的界面中,对任意协议版本的 IP 地址进行全面调查。

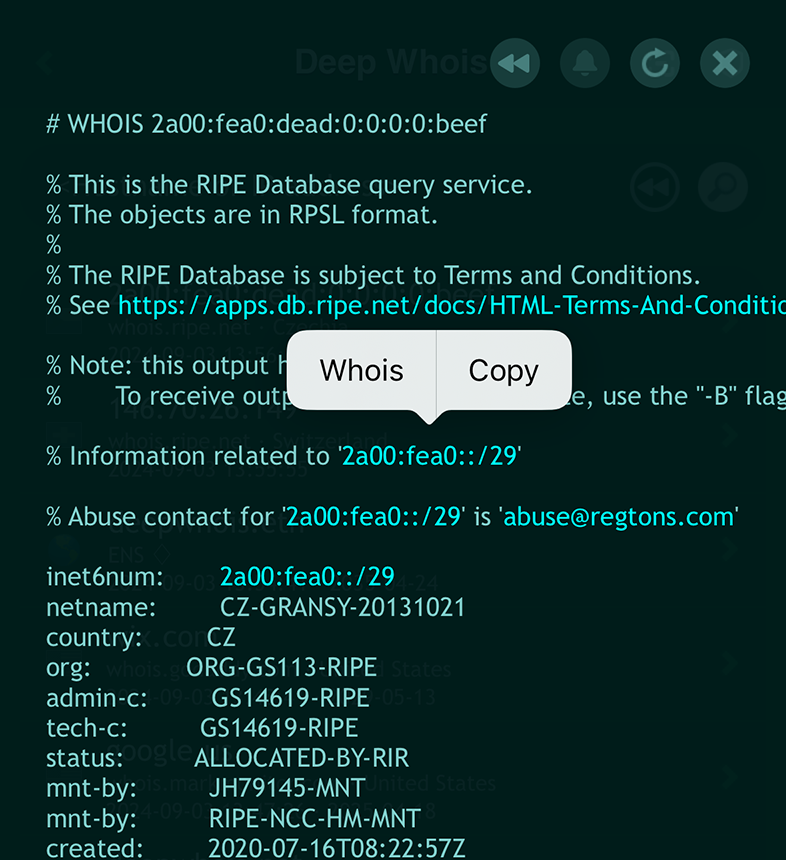

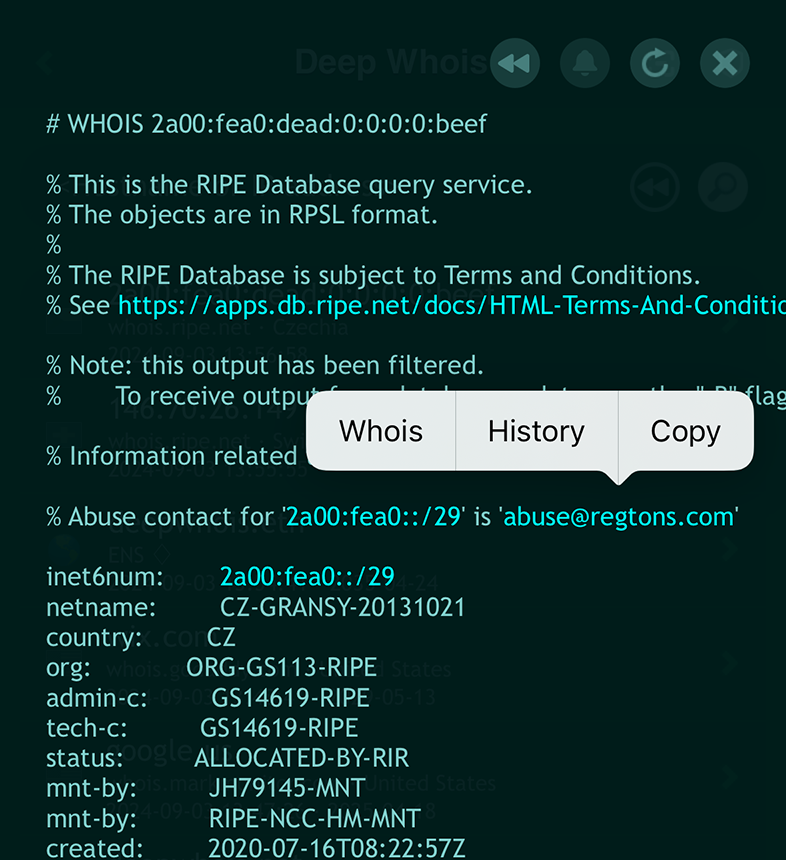

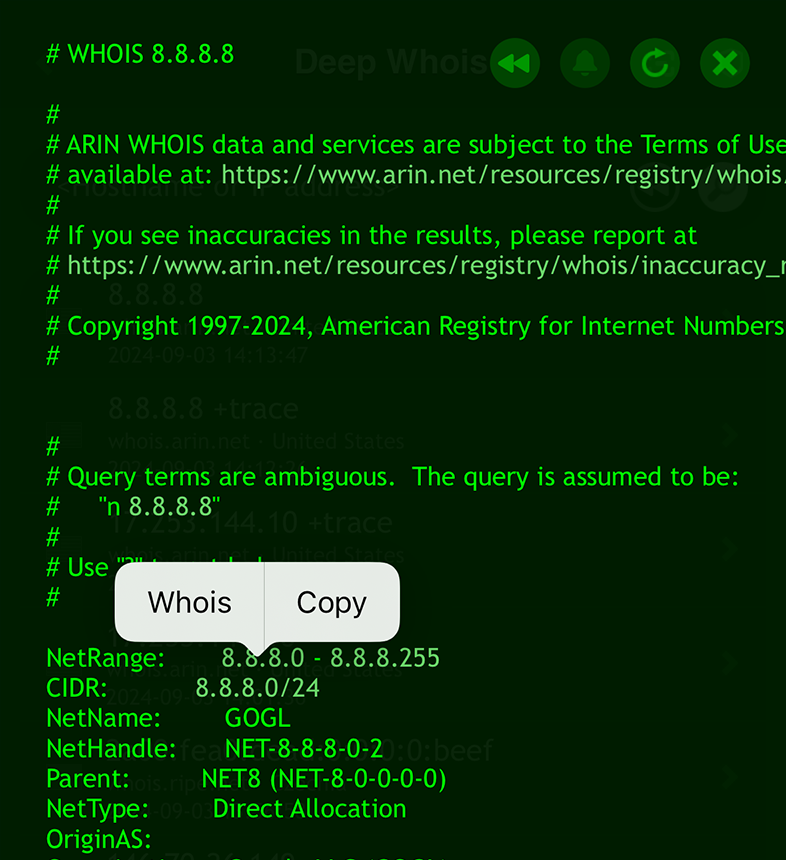

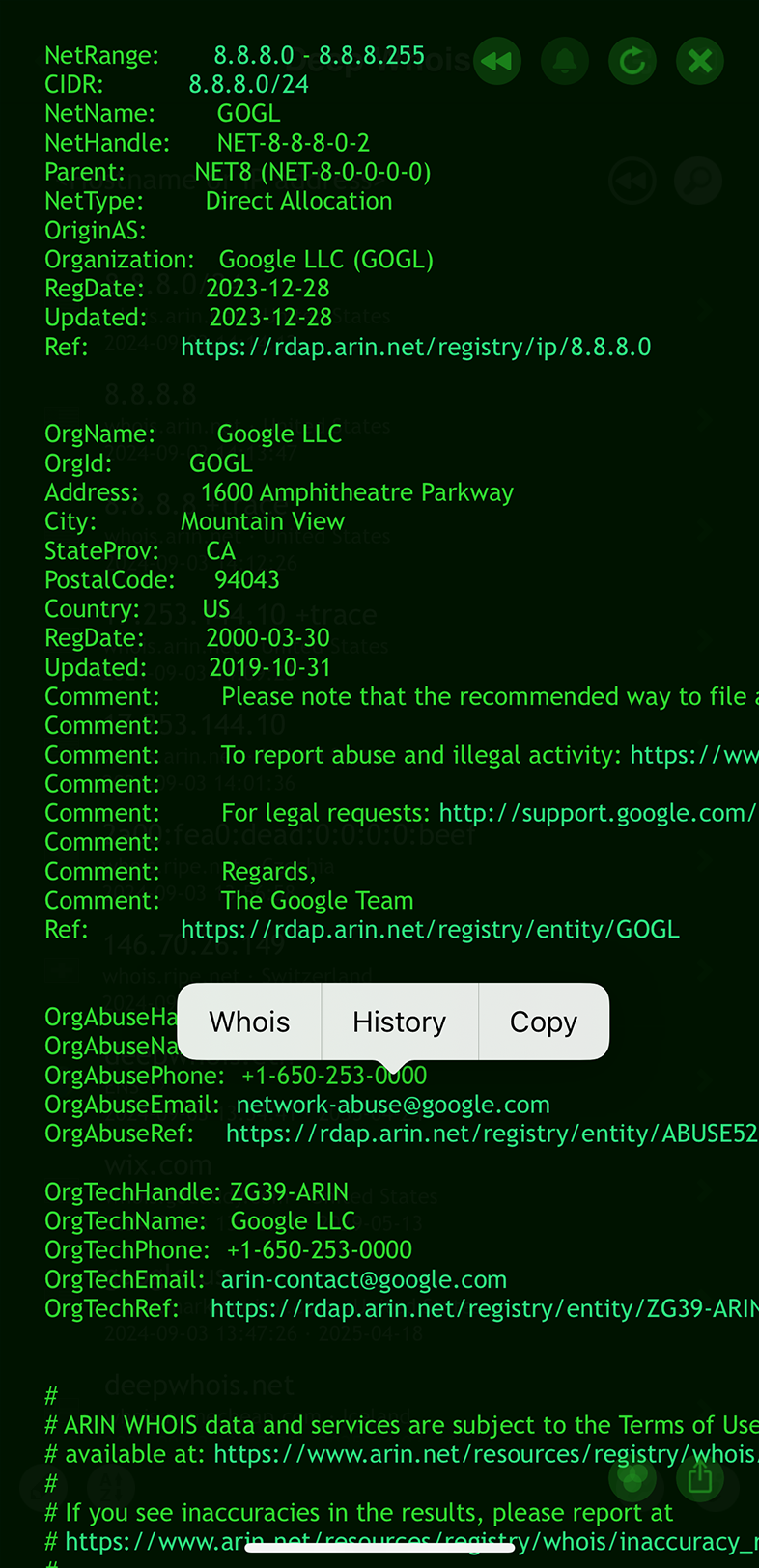

#2:在 iOS 上轻松浏览 Whois 信息

在 iOS 上浏览 Whois 信息,就像浏览带有可点击链接的网页一样顺畅。

应用会自动检测并高亮重要数据——例如域名、主机名、URL、电子邮件地址,以及 IPv4、IPv6 地址和网络——使用更醒目的颜色便于识别。

若想进一步探索,只需点击这些高亮内容,即可唤起一个上下文菜单。

从菜单中选择 “Whois” 选项,即可立即对对应的 IP 地址或网络执行查询,使域名及 IP 细节的调查更加直观高效。

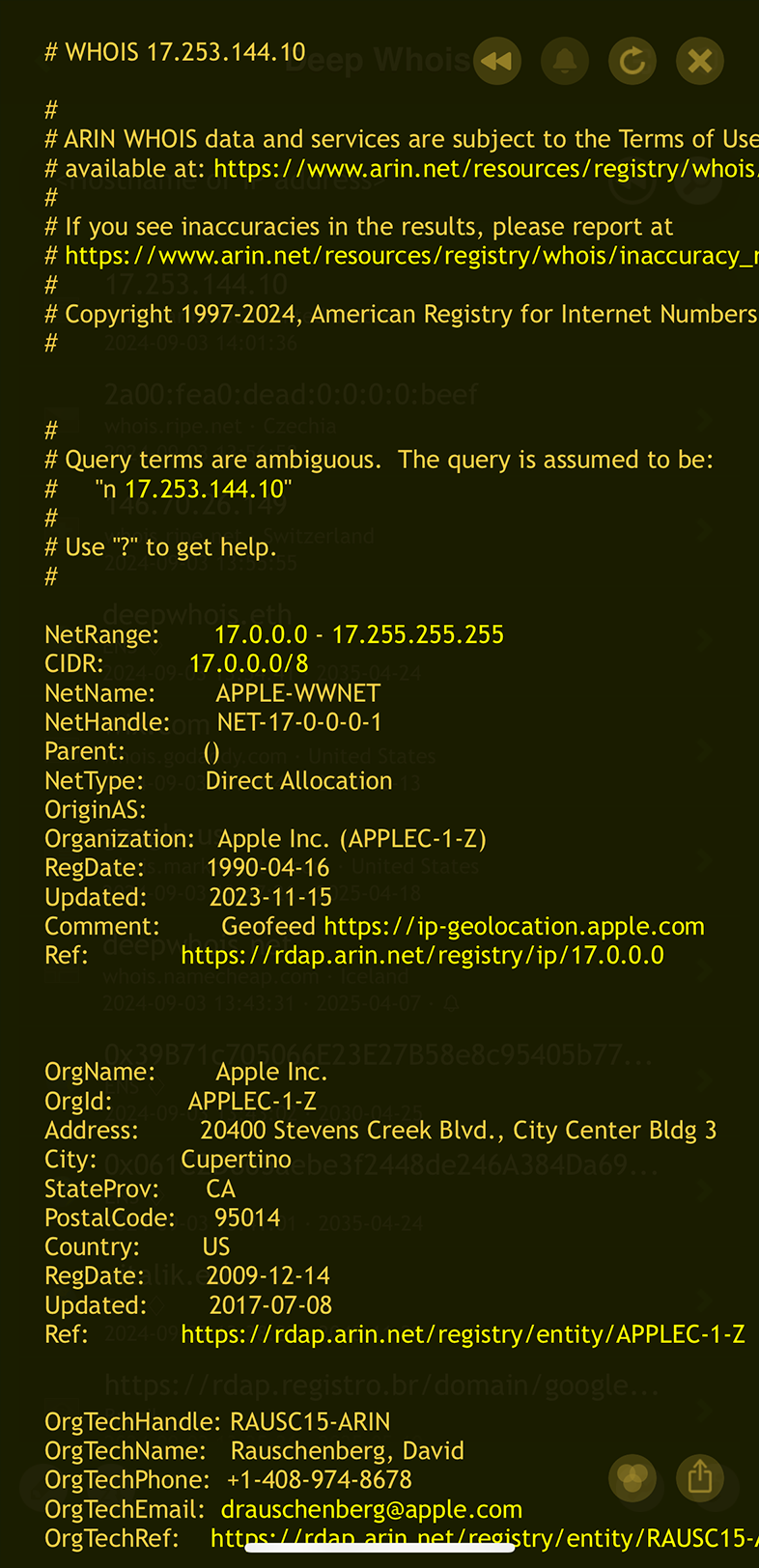

步骤 #2:识别 IP 所有者及联系信息

了解某个 IP 地址由谁持有非常关键,尤其是在您需要因法律、滥用 (Abuse) 或安全原因联系所有者时。

Whois 查询通常会给出这些信息,包括姓名、地址、电话号码和电子邮件等。

在 iOS 上使用 Deep Whois:

所有权和联系信息会显示在 Whois 响应中相应的字段中。

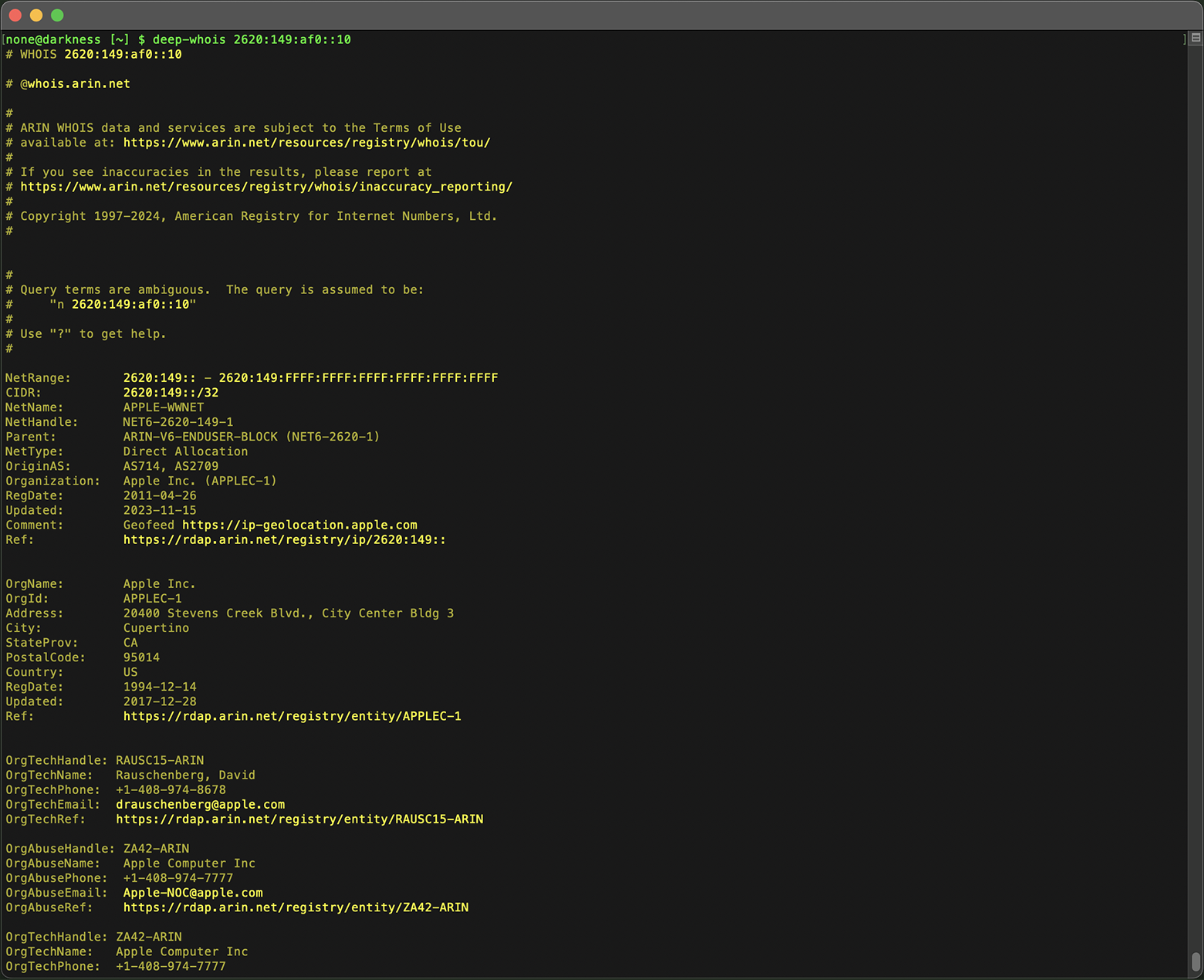

在终端中使用 Deep Whois:

以下命令可展示所有者信息:

deep-whois 2620:149:af0::10

如果 IP 属于大型组织,您还可能看到负责该地址的部门或具体负责人信息。

更多技巧:

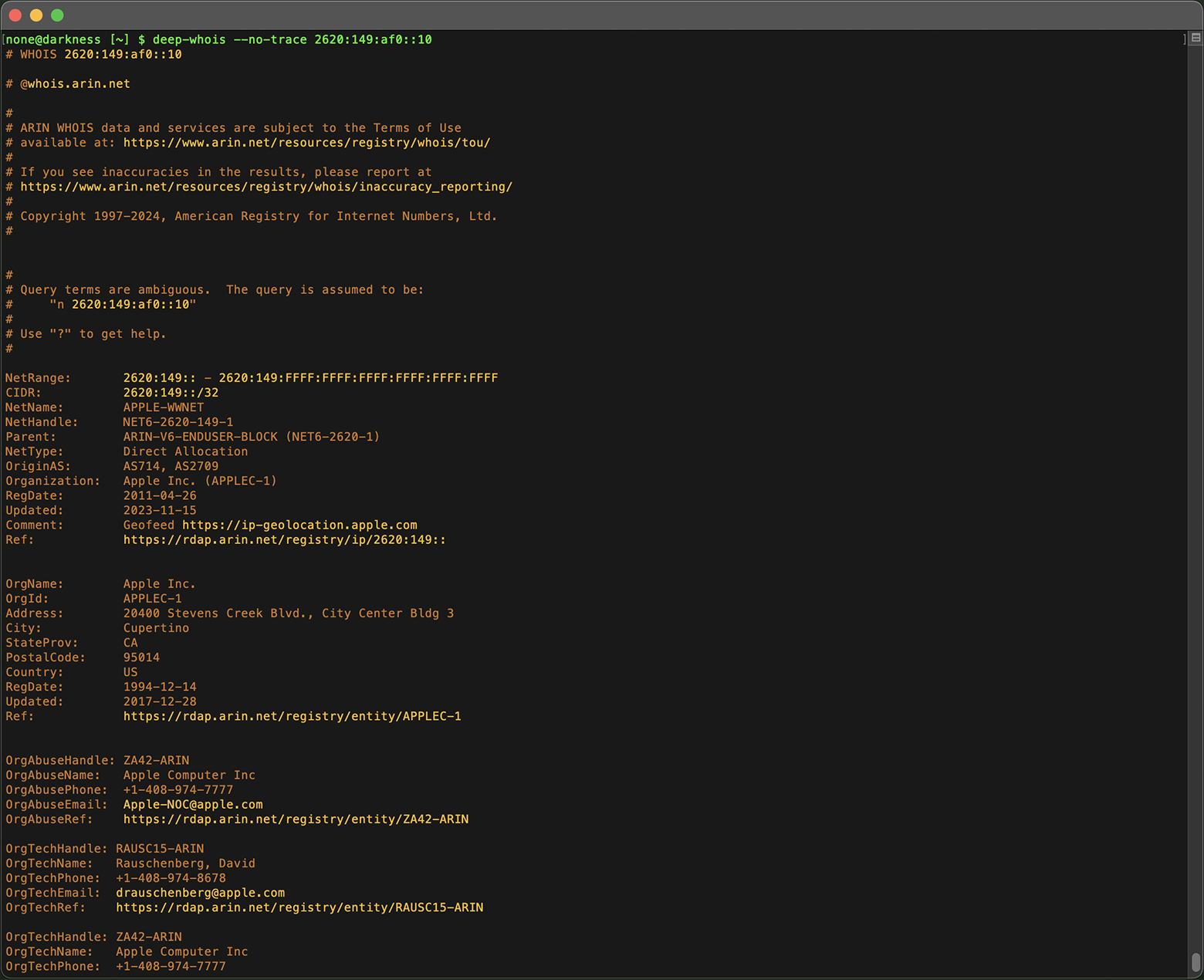

#1:追踪中间 Whois 结果

在 iOS 上,您可以在查询中加入 “+trace” 选项,以显示来自上级 Whois 服务器的中间 IPv4 与 IPv6 Whois 结果。

这可以帮助您更深入地了解,在查询通过不同服务器时 IP 地址的路由及分配情况。

在 macOS、Linux 或 FreeBSD 的终端版本中,默认会显示这些追踪信息;如果在某次调查中不需要,可以使用 “--no-trace” 选项隐藏这些额外数据,让结果更加简洁。

步骤 #3:确定 IP 的区域互联网注册管理机构 (RIR)

每个 IP 地址都由某个区域互联网注册管理机构 (RIR) 分配,该机构负责管理特定地理区域的地址空间。

了解对应的 RIR,有助于您理解该 IP 所适用的管理策略,也有助于找到进一步查询时应联系的权威机构。

Whois 数据中会包含 RIR 信息,指出该 IP 是由 ARIN、RIPE、APNIC、LACNIC 还是 AFRINIC 管理。

在 iOS 上使用 Deep Whois:

在查询中加入 “+trace” 选项,可以将中间 Whois 结果一并显示出来,从而直接看到来自 RIR Whois 服务器的相关信息。

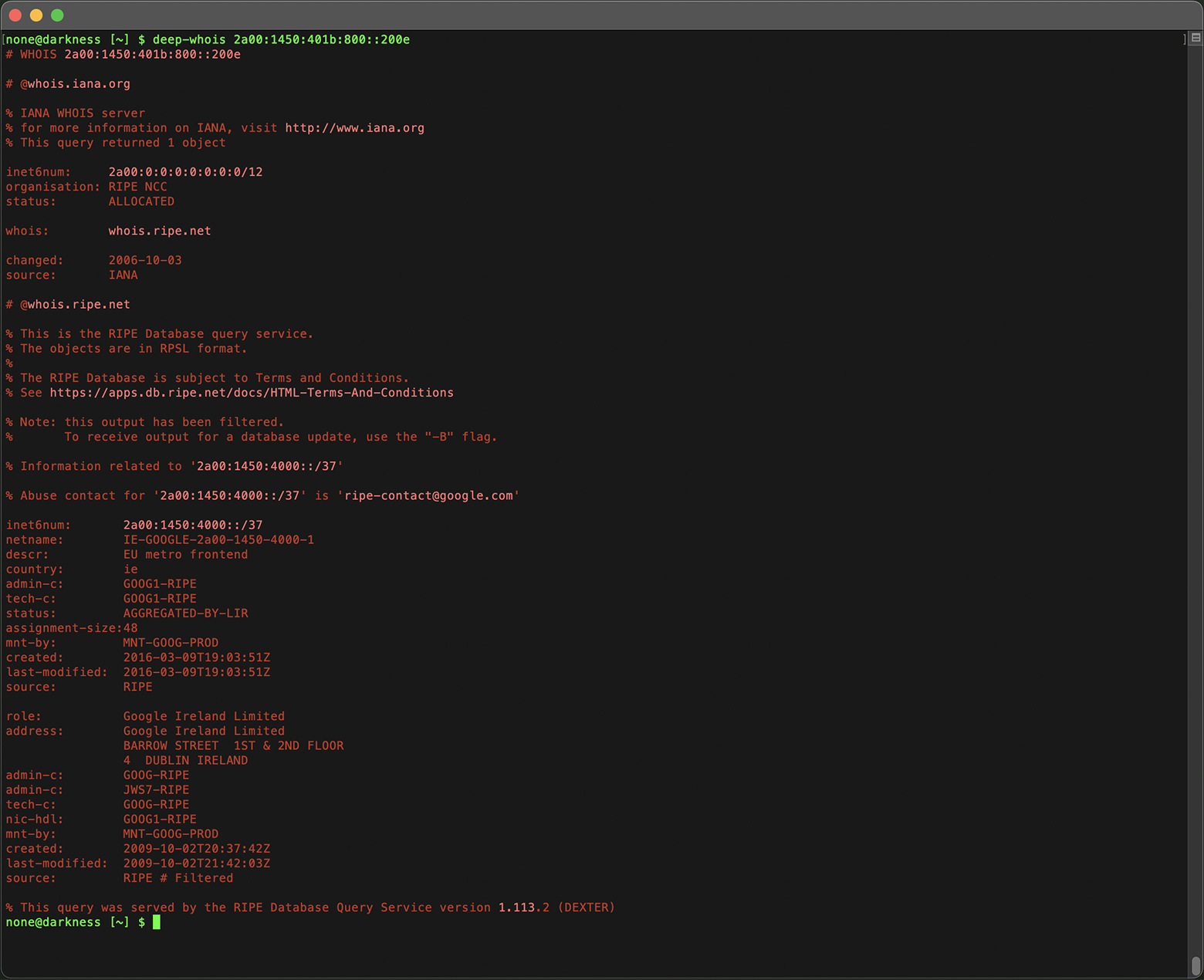

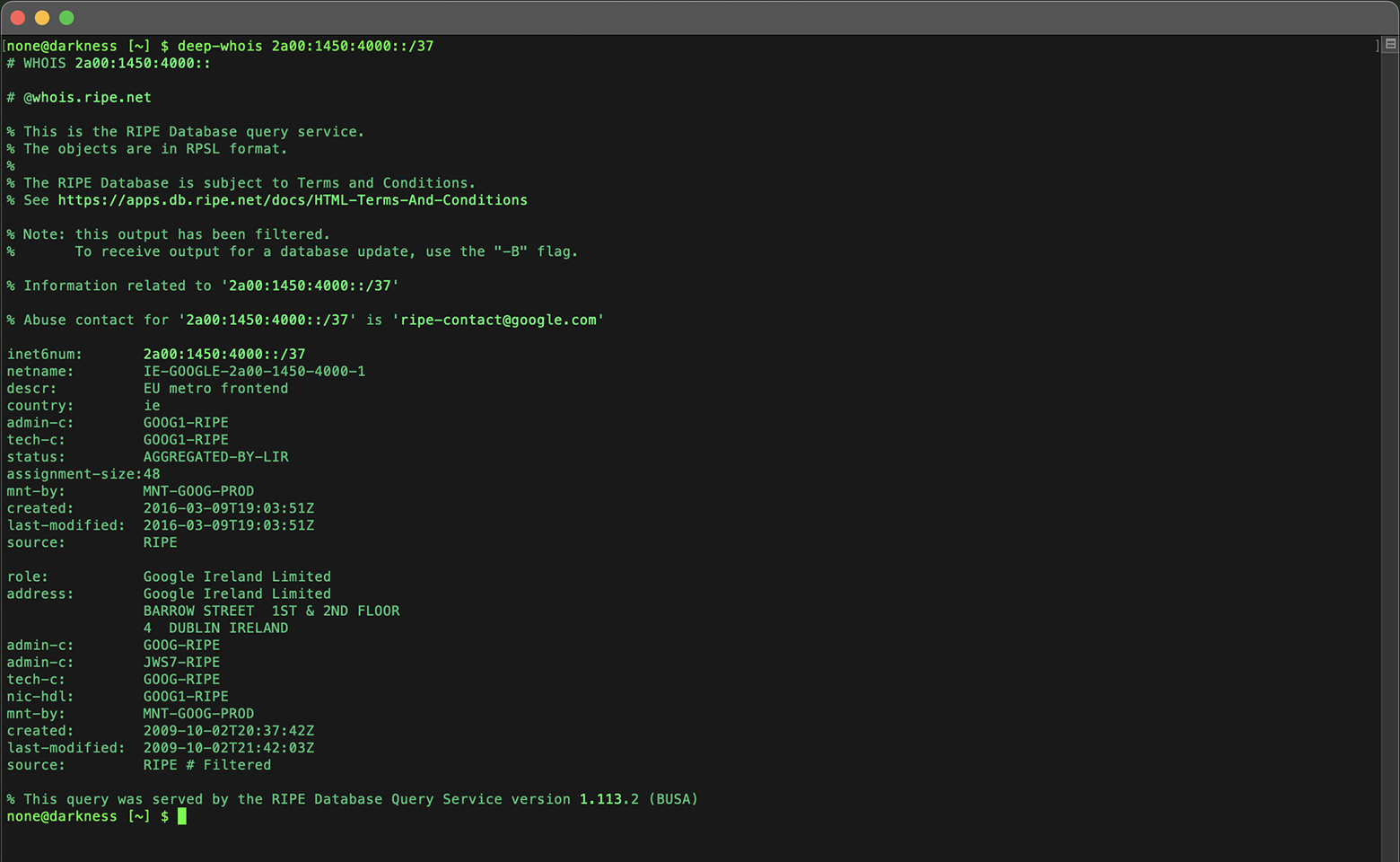

在终端中使用 Deep Whois:

Whois 输出会标明负责该 IP 地址的 RIR:

deep-whois 2a00:1450:401b:800::200e

您可以通过中间服务器的名称或 Whois 数据库的所有者判断对应的 RIR。

注意查看 ARIN、RIPE、APNIC、LACNIC、AFRINIC 等缩写,它们分别对应全球不同区域的 RIR。

了解哪个 RIR 管理特定 IP 地址,可以帮助您确定其大致来源地区,以及在出现争议或安全问题时应联系的机构。

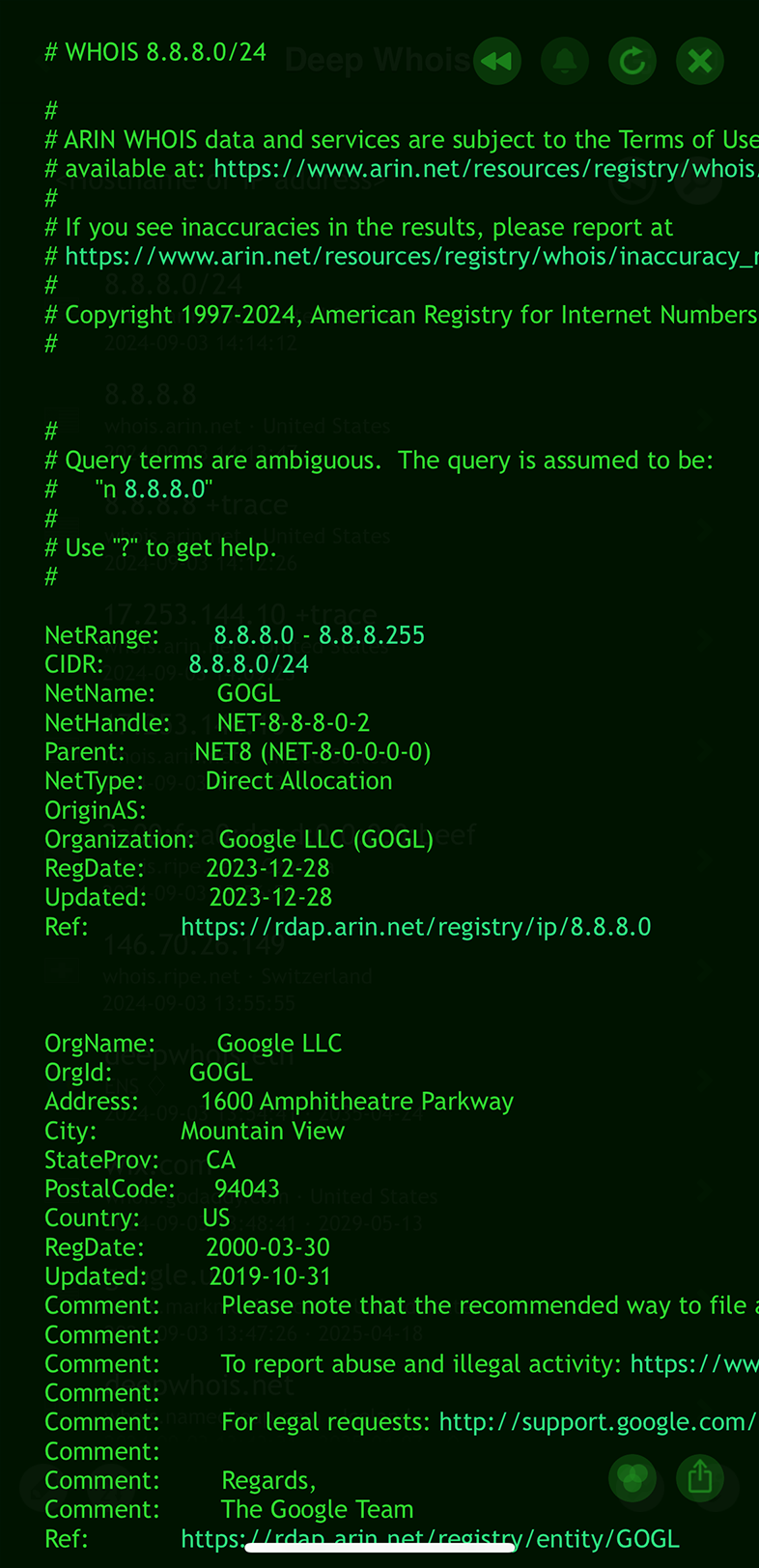

步骤 #4:分析 IP 地址分配与 CIDR 表示法

IP 地址通常以块 (Block) 的形式分配,并用 CIDR(无类域间路由,Classless Inter-Domain Routing)表示。通过分析 CIDR 表示法,您可以确定块的大小、该 IP 在其中所处的位置,以及它是否隶属于更大的网络。

在 iOS 上使用 Deep Whois:

CIDR 表示法会显示在 IP 详情区域。

您可以点击带有 CIDR 表示法的网络地址,打开上下文菜单,选择 “Whois”,以查看该块的详细信息。

在终端中使用 Deep Whois:

在 Whois 输出中查看 CIDR 相关信息,如有需要,可针对该块单独发起查询:

deep-whois 2a00:1450:4000::/37

分析 CIDR 块可以帮助您判断该 IP 是否属于更大的网络,这在进行网络拓扑绘制和威胁分析时非常有用。

步骤 #5:执行反向 IP 查询 (Reverse IP)

反向 IP 查询可以帮助您找出托管在同一 IP 地址上的所有域名。

这对于识别某个组织控制的所有资产、发现关联网站,或了解一个 IP 的完整使用范围都非常有帮助。

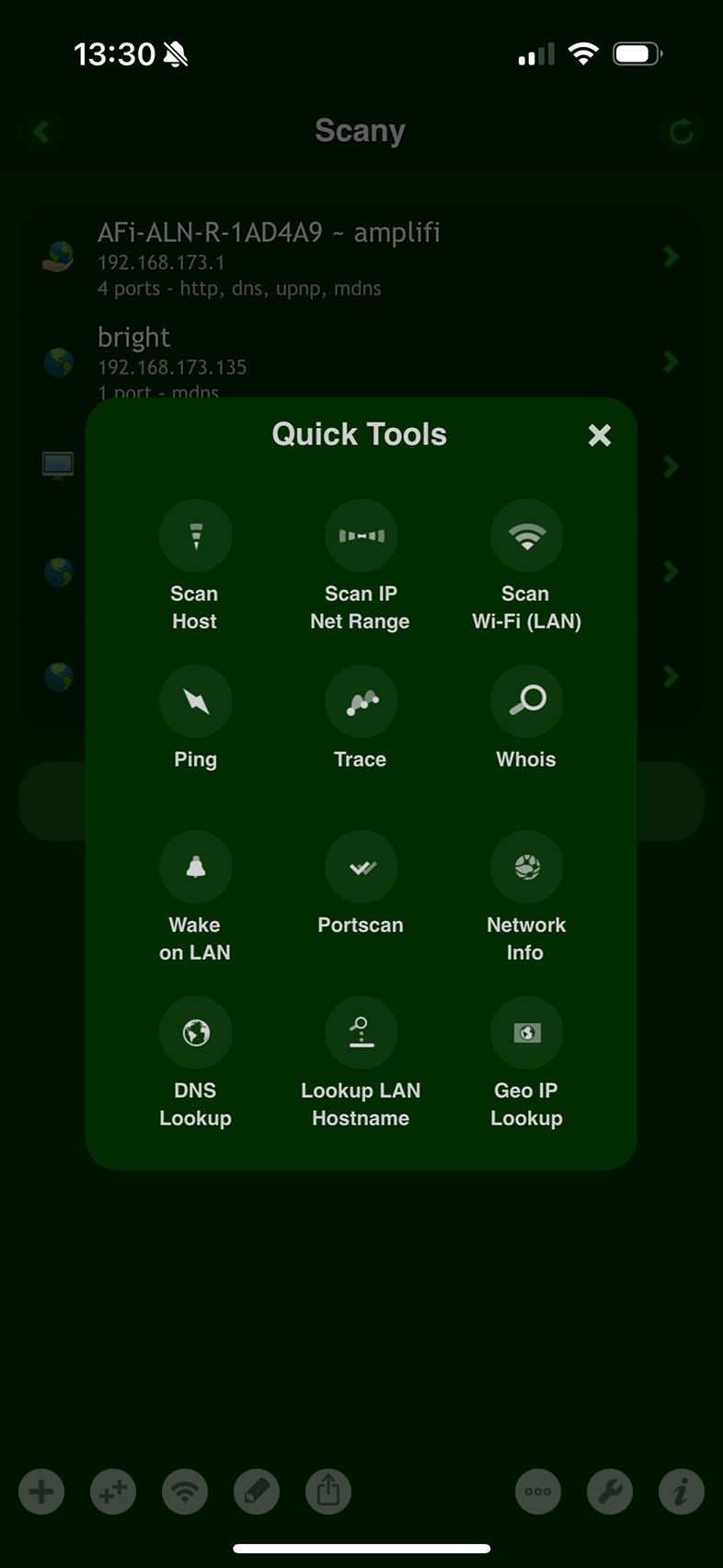

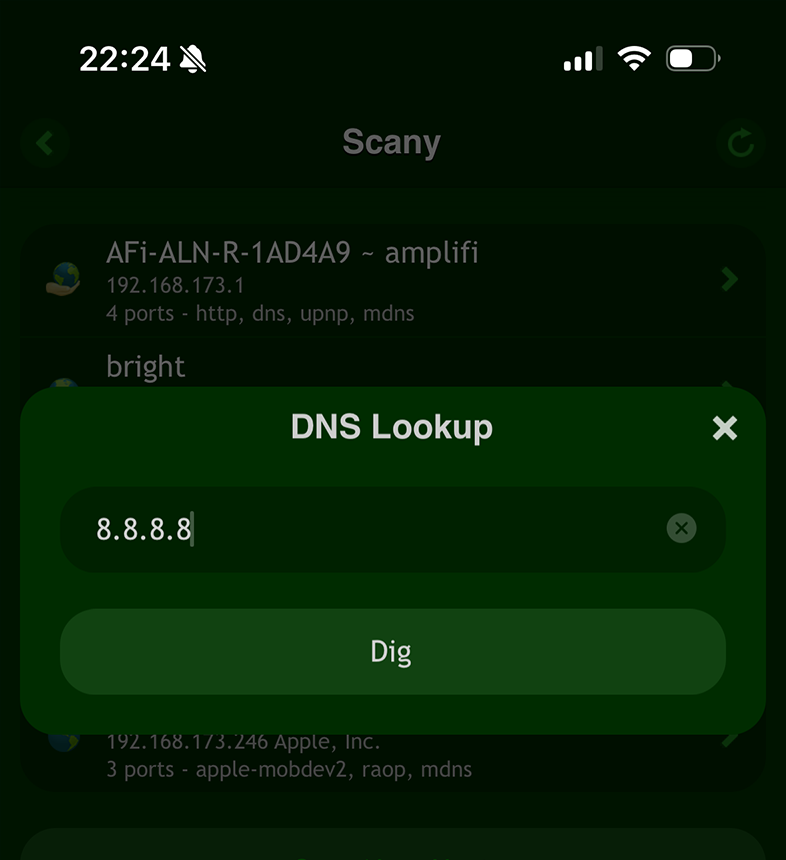

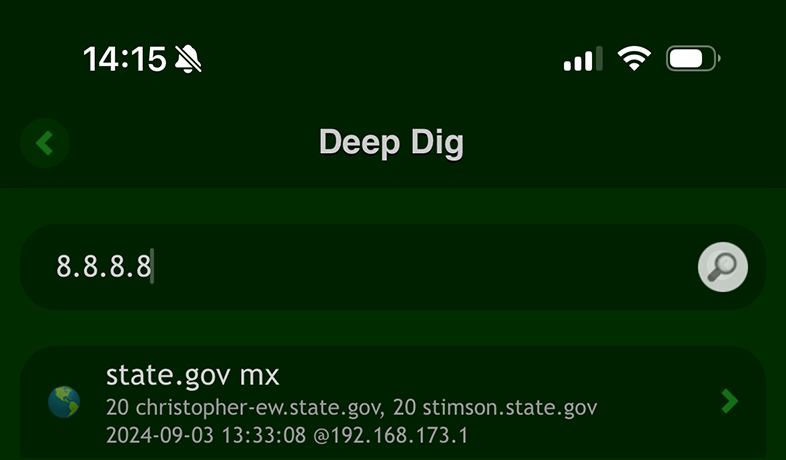

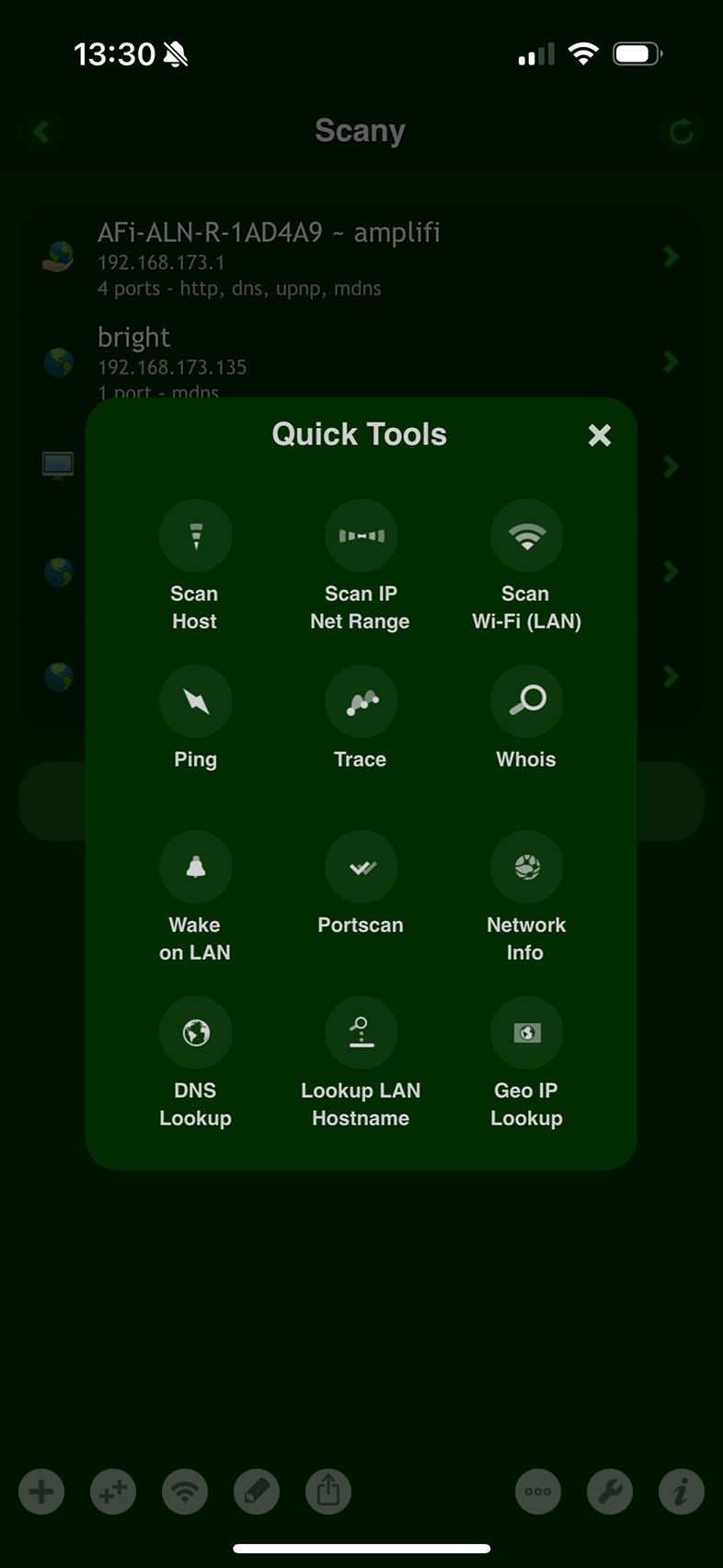

在 iOS 上:

使用 Scany 应用中的 “DNS Lookup” 工具。

或者使用 Deep Dig 应用。

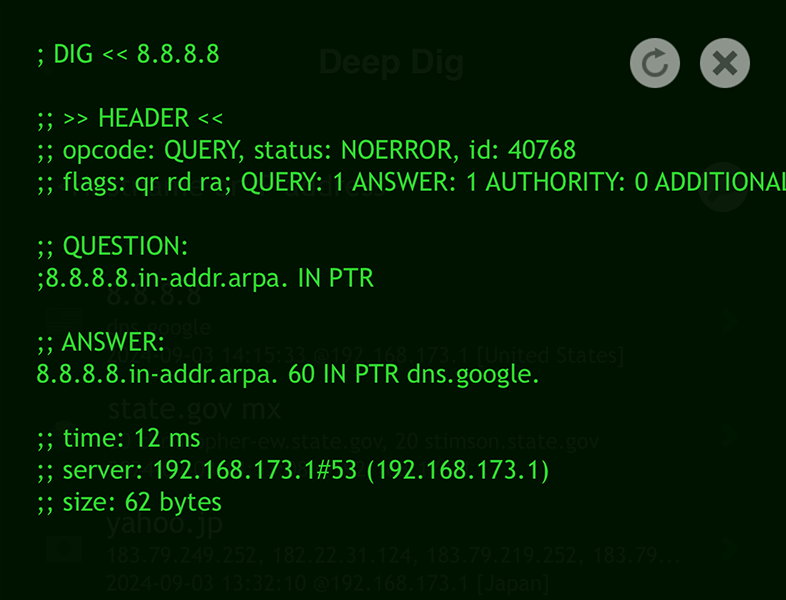

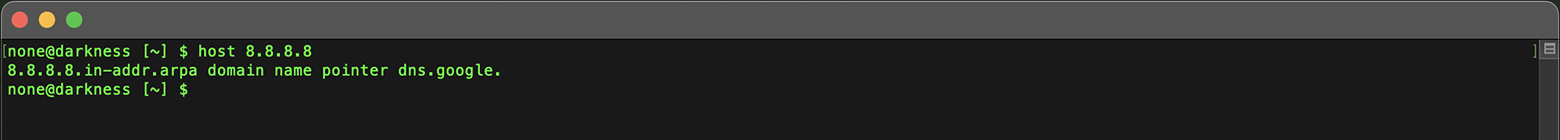

在终端中:

使用 host 命令,并将 IP 地址作为参数:

host 8.8.8.8

反向 IP 查询可以揭示一组相关域名,帮助您更全面地了解某个实体在互联网上的整体存在情况。

在确定了与 IP 地址关联的域名之后,您还可以通过对该域名执行 Whois 查询,继续深入调查。

这样就能获得关于域名所有权、注册情况及其他重要细节的完整信息。

步骤 #6:检查 IP 的托管服务提供商

了解托管服务提供商 (Hosting Provider),可以帮助您理解该 IP 所依托的基础设施及潜在漏洞。

这也有助于判断该 IP 是否托管在信誉良好的服务上,还是常与恶意内容相关的提供商。

对于大多数网站而言,IP 地址的所有者通常就是其托管服务提供商。

但对于使用自有 IP 地址块的大型企业,则并非如此。

在这类情况下,您可能需要确定距离目标 IP 最近的可路由 “跳点”。

该节点通常与托管服务提供商或数据中心相关,可以让您更准确地了解网站背后的基础设施。

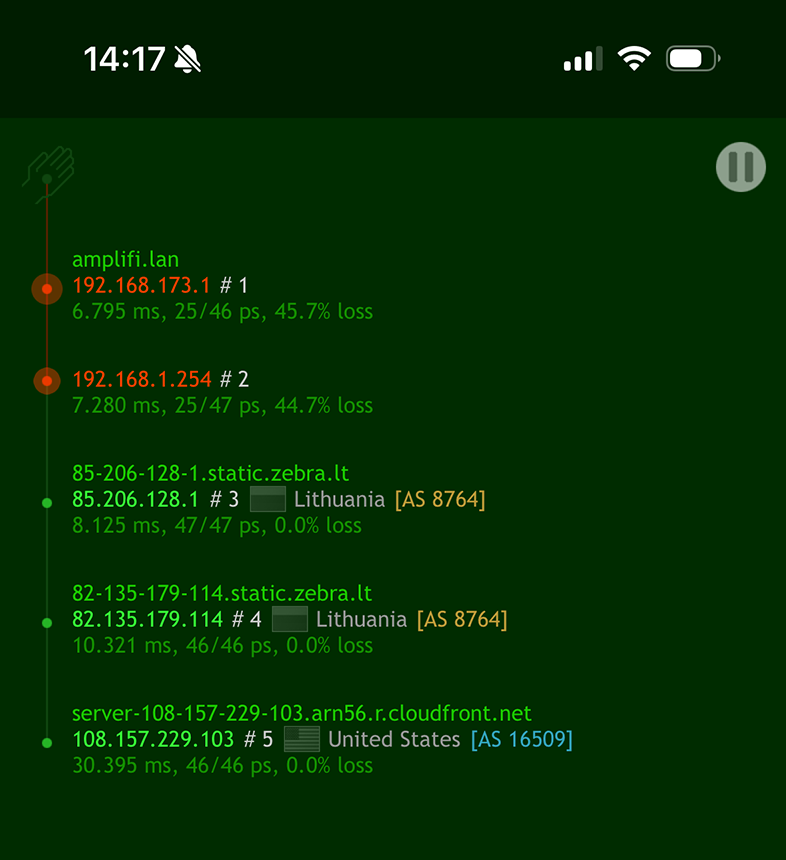

在 iOS 上:

您可以使用 Scany 应用中的 Trace 工具,或单独使用 Nice Trace 应用。

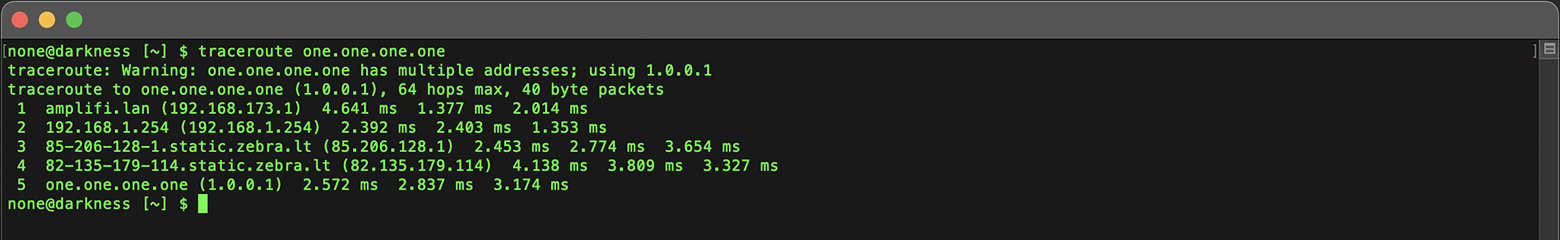

在终端中:

使用命令行工具 traceroute:

traceroute one.one.one.one

了解 IP 背后的托管环境,有助于您在评估安全性与可靠性时作出更合理的判断。

步骤 #7:对 IP 地址进行地理定位

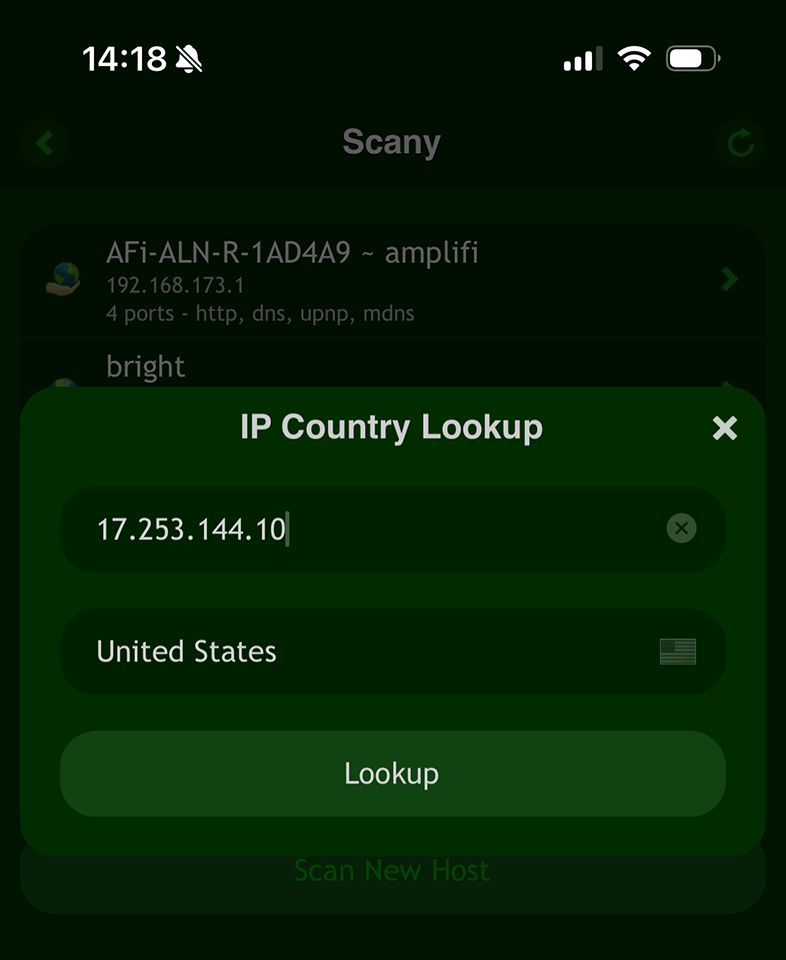

在调查可疑活动或验证连接是否合法时,掌握 IP 地址的地理位置尤为重要。

地理定位可以显示 IP 所在的国家、地区、城市,有时甚至可以细化到更小的区域。

用户可以在 iOS 上通过 Scany 应用中的 “IP Country Lookup” 工具快速确定 IP 所在的国家:

只需输入 IP 地址:

IP 地址的地理定位在识别网络威胁来源、或理解服务器物理位置时尤其有用。

地理定位结果也可以帮助您检查 Whois 数据与实际位置之间是否存在偏差。

尽管这种差异有时看起来较为可疑,但往往只是由于相关数据库更新延迟所致。

步骤 #8:分析 IP 地址的 Whois Abuse 联系信息

IP 地址的 Whois 记录中通常会包含 Abuse(滥用)联系信息,便于您报告与该 IP 相关的垃圾邮件、钓鱼或其他恶意活动。

能否有效获取并使用这些信息,对于处理安全事件至关重要。

在 iOS 上使用 Deep Whois:

在对 IP 地址进行查询时,在 Whois 数据中查找带有 abuse 联系方式的字段。

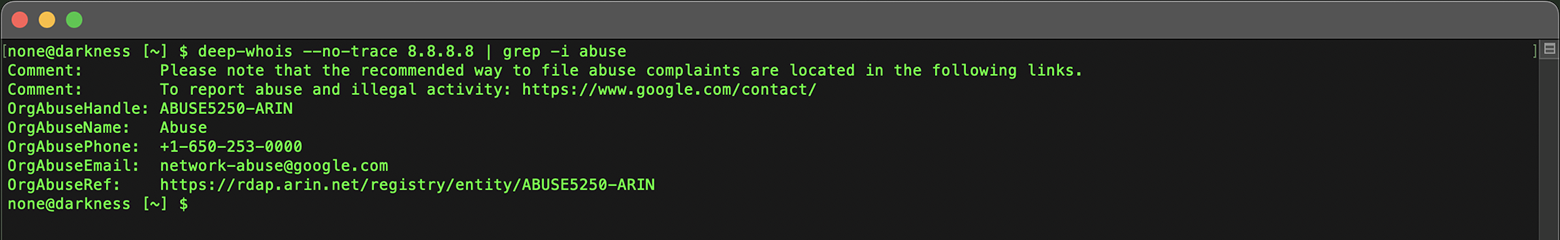

在终端中使用 Deep Whois:

可以使用以下命令查找 abuse 联系方式:

deep-whois --no-trace 8.8.8.8 | grep -i abuse

向正确的 abuse 联系邮箱提交投诉,有助于降低恶意 IP 带来的风险,并提升整体网络安全水平。

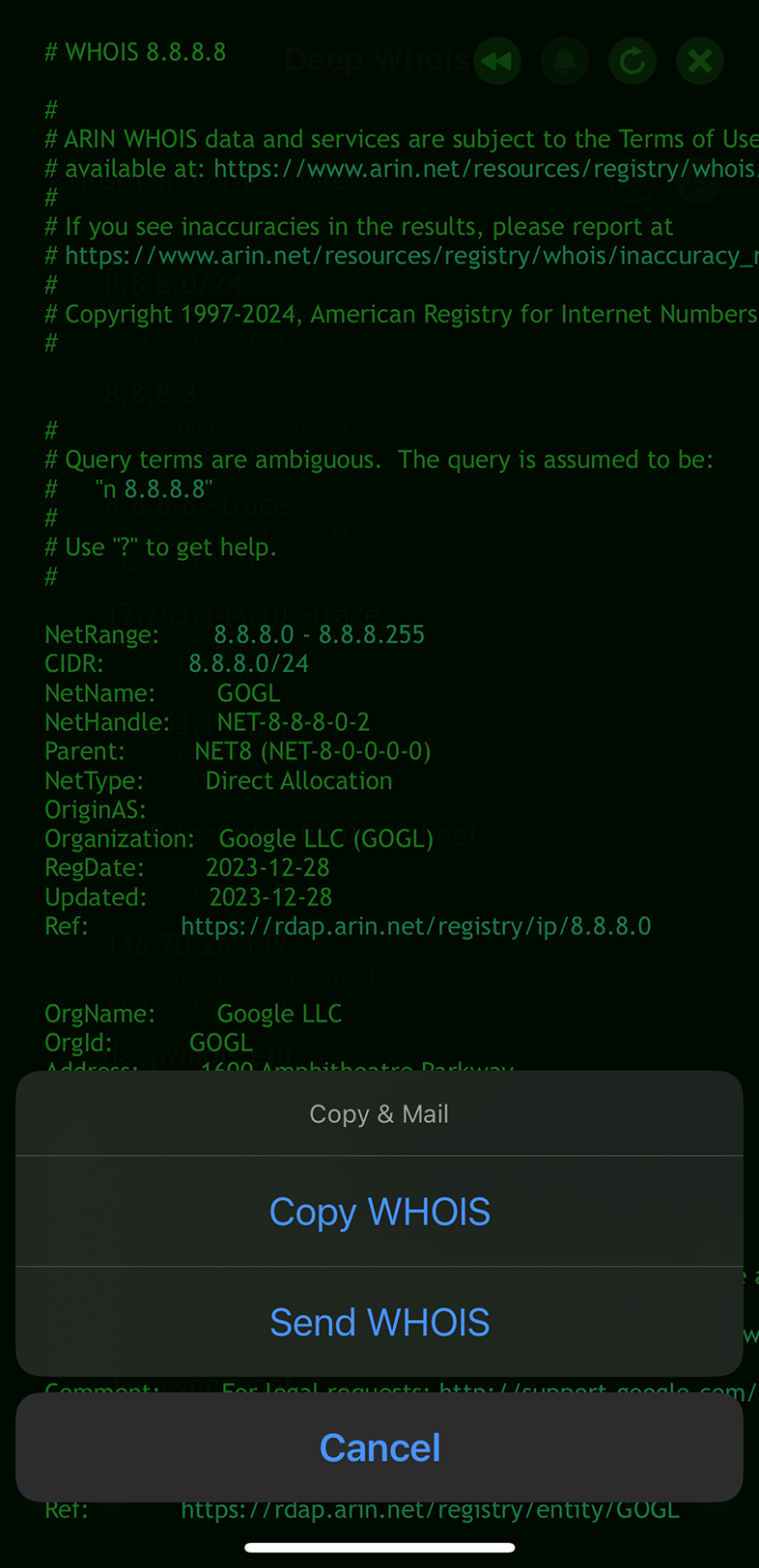

步骤 #9:保存并导出 IP Whois 数据

在完成对 IP 地址的分析之后,保存和导出 Whois 结果以便后续查阅或撰写报告非常重要。

这些文档在您就某个 IP 地址做出决策,或向同事和客户汇报调查结果时,都具有不可替代的价值。

在 iOS 上使用 Deep Whois:

可以直接在应用中,将结果以适合您需求的格式导出。

在终端中使用 Deep Whois:

可以通过以下命令将 Whois 输出保存到文件中,以便随时查看:

deep-whois 8.8.8.8 > whois-ip-results.txt

保留一份调查结果的副本,可以让您在任何时候重新查阅,并确保整个分析过程有据可查。

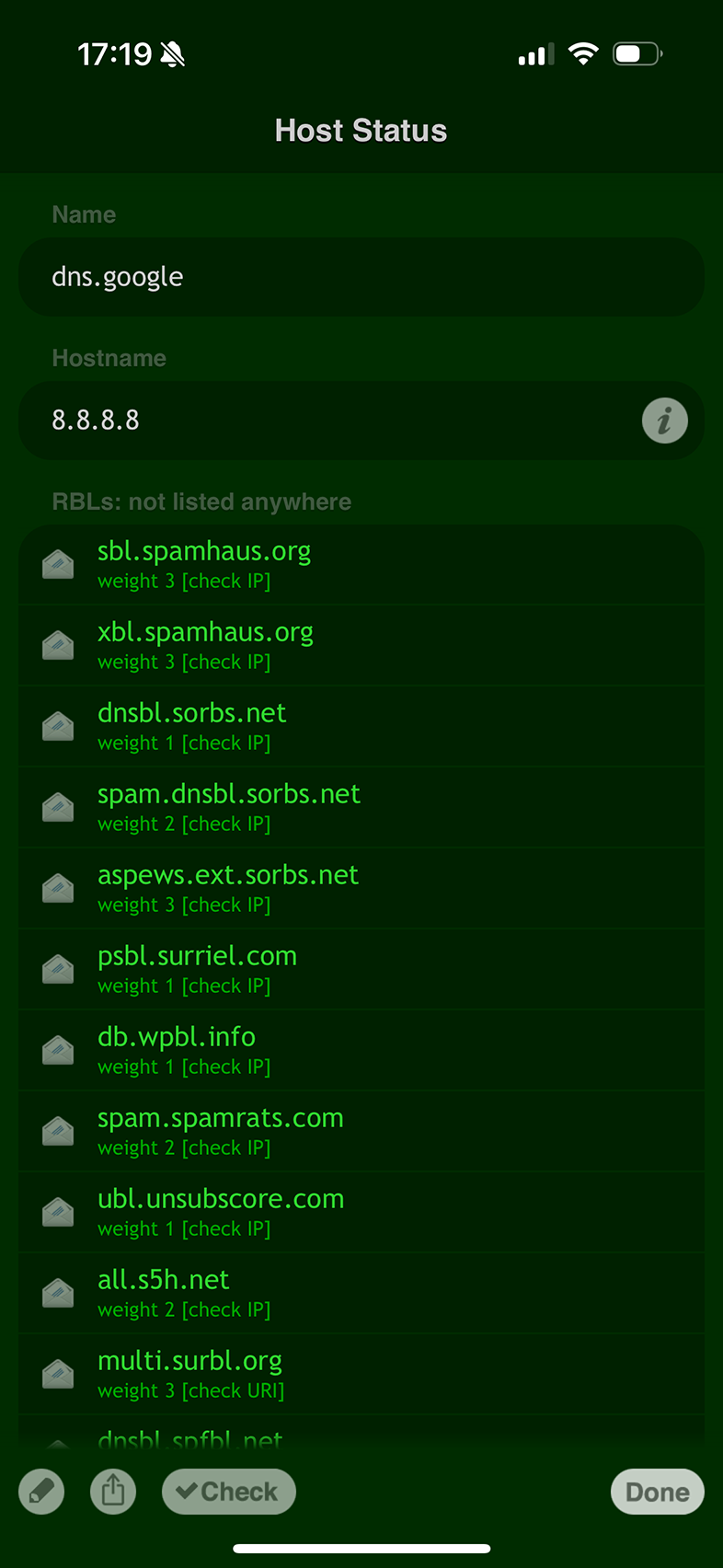

额外步骤:定期检查 IP 地址信誉与黑名单状态

IP 地址的信誉会随着时间而变化,尤其是在它涉及垃圾邮件或钓鱼等活动的情况下。

定期监控 IP 地址的信誉和黑名单状态非常重要,以确保它仍然可靠,不会对您的业务或安全构成风险。

在 iOS 上,您可以使用 RBL Status 应用轻松跟踪 IP 地址的信誉与黑名单情况。

该应用可以实时显示某个 IP 是否被列入任一黑名单,帮助您维护安全可信的在线形象。

通过持续关注 IP 地址的信誉,您可以提前采取措施,保障其可信度,并在问题演变为严重事件之前将其化解。

结论:通过 Whois 查询提升 IP 地址调查能力

按照本指南所述步骤,您可以借助 Deep Whois,在 iOS 应用或 macOS、Linux、FreeBSD 终端中,对 IP 地址进行全面调查。

本指南为您提供了分析 IP 地址各个方面所需的关键工具与思路——从所有权和地理位置,到更高级的技术细节。

无论您的目标是提升安全性、执行网络审计,还是单纯想更深入地了解某个 IP 地址,本指南都能帮助您充分利用 Whois 查询,对目标 IP 获得透彻而全面的认识。