Undersök en IP-adress

med Whois-sökning

Uppdaterad: 1 december 2025

Att förstå vad som döljer sig bakom en IP-adress kan vara avgörande av många skäl – till exempel när du spårar källan till misstänkt aktivitet, verifierar att en webbplats är legitim eller helt enkelt samlar in information för en nätverksrevision.

I den här guiden går vi igenom hur du steg för steg undersöker en IP-adress med Whois-sökning, med hjälp av den kraftfulla Deep Whois-appen och kommandoradsverktyget.

När du är klar har du all kunskap du behöver för att förstå bakgrund, ägare, plats och annan viktig data kopplad till en IP-adress.

Här är en steg-för-steg-guide för att köra en IP-Whois-sökning:

→ Steg #1: Kör en grundläggande IP-Whois-sökning

→ Steg #2: Identifiera IP-ägare och kontaktinformation

→ Steg #3: Fastställ IP-adressens Regional Internet Registry (RIR)

→ Steg #4: Analysera IP-allokering och CIDR-notation

→ Steg #5: Kör omvända IP-uppslag (Reverse IP)

→ Steg #6: Kontrollera IP-adressens hostingleverantör

→ Steg #7: Geolokalisera IP-adressen

→ Steg #8: Analysera Whois-kontaktuppgifter för abuse på IP-adresser

→ Steg #9: Spara och exportera IP-Whois-data

Nu går vi in på detaljerna.

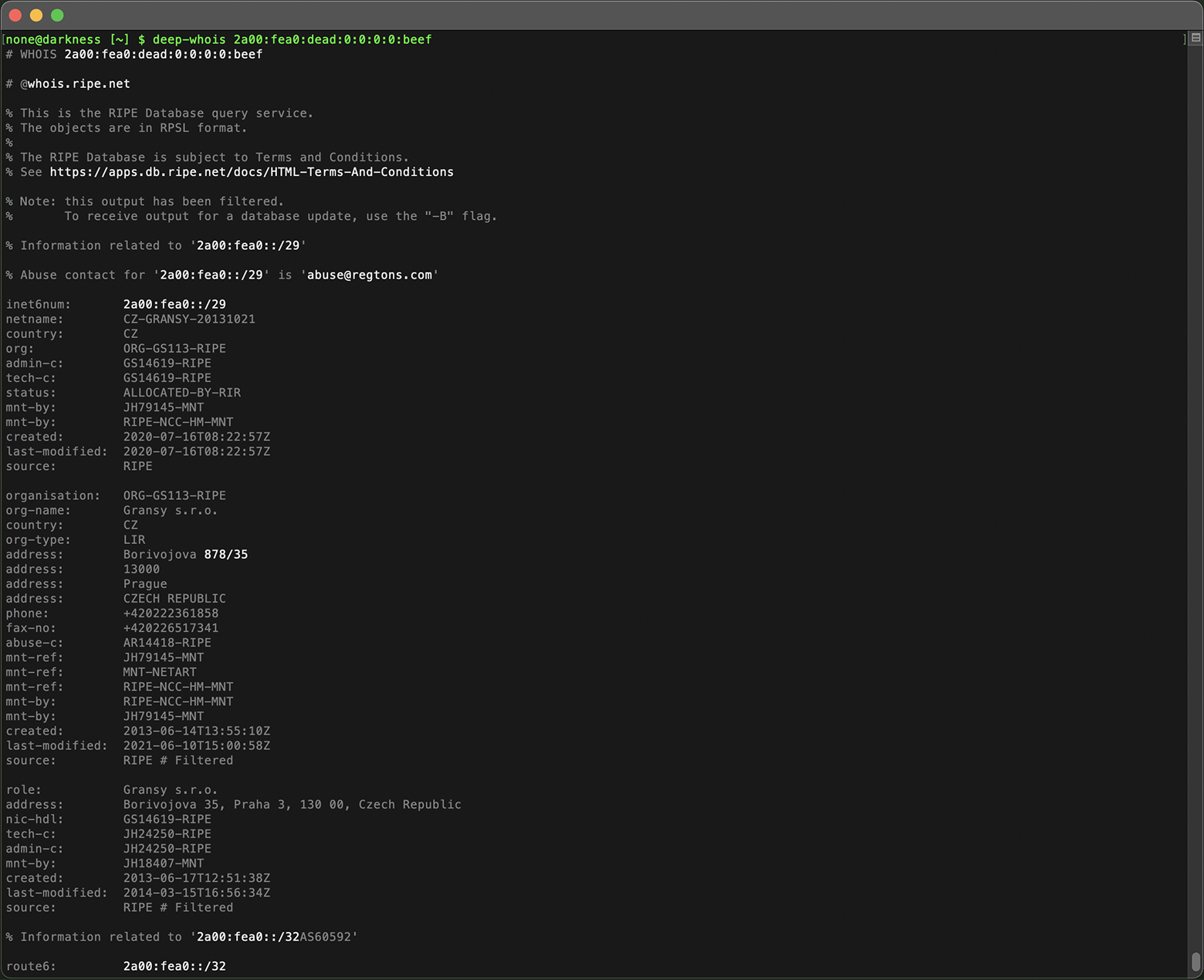

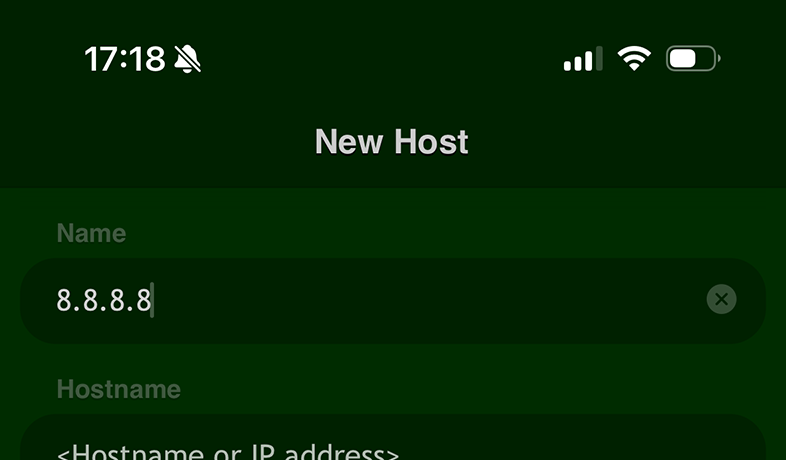

Steg #1: Kör en grundläggande IP-Whois-sökning

Det första steget i att undersöka en IP-adress är att göra en grundläggande Whois-sökning. Den ger dig nyckeluppgifter som ägande organisation, kontaktinformation, det Regional Internet Registry (RIR) som ansvarar för IP-adressen och dess geografiska placering.

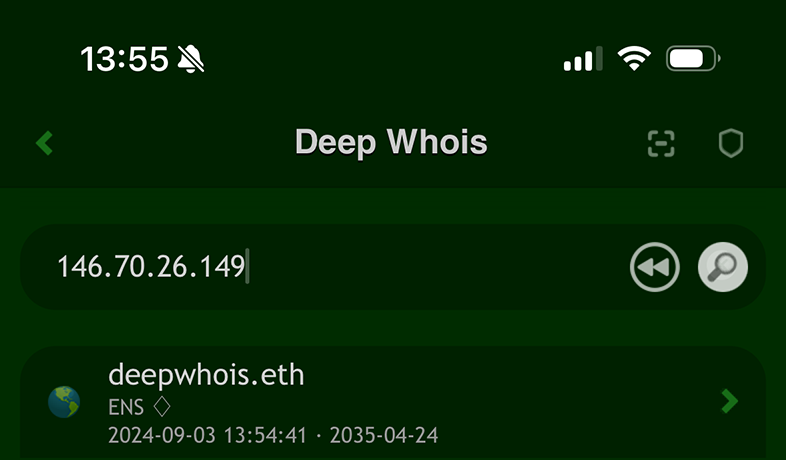

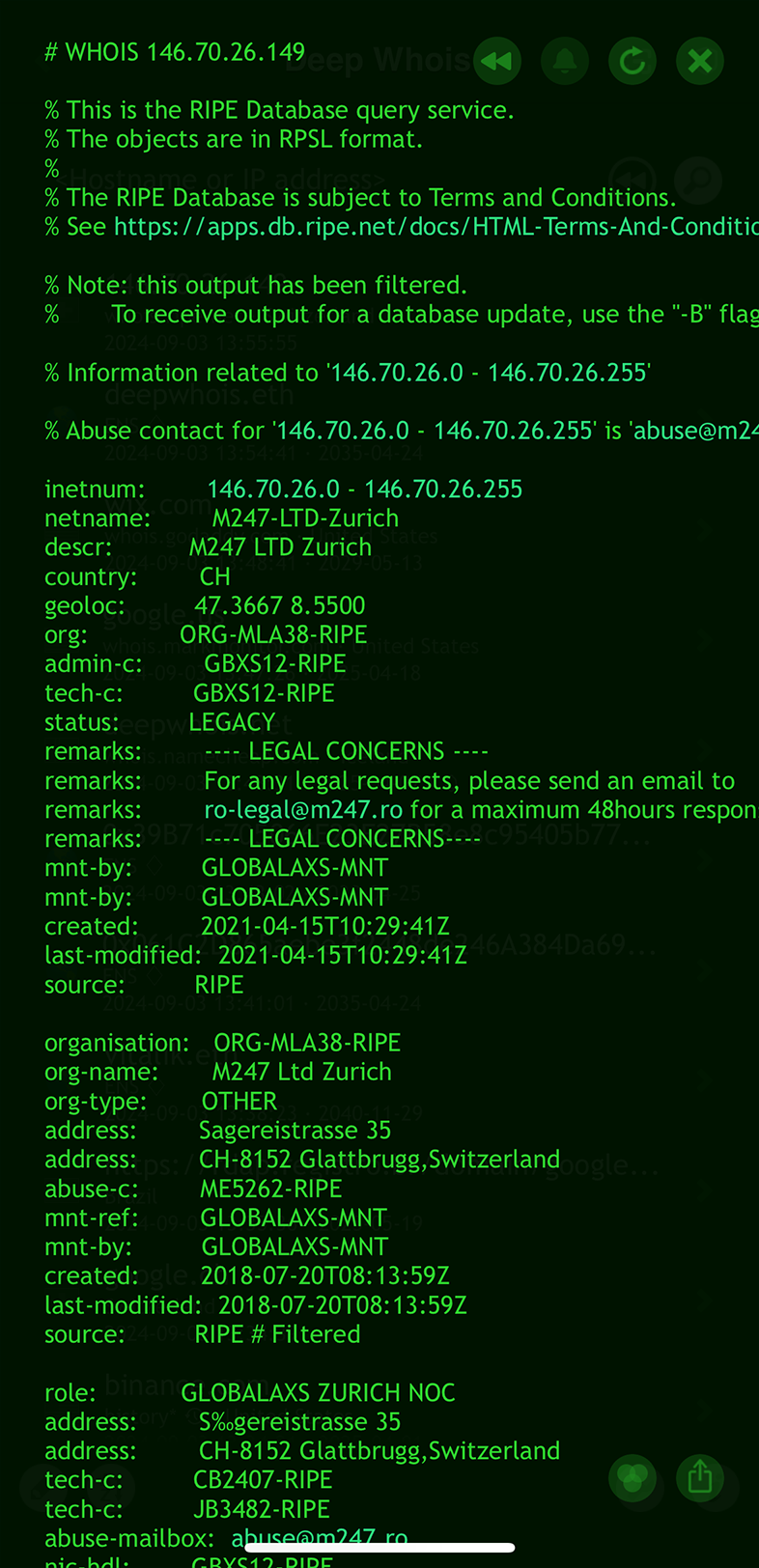

Använda Deep Whois på iOS:

Öppna Deep Whois-appen och skriv in IP-adressen i sökfältet.

Tryck sedan på ”Lookup” för att hämta Whois-data.

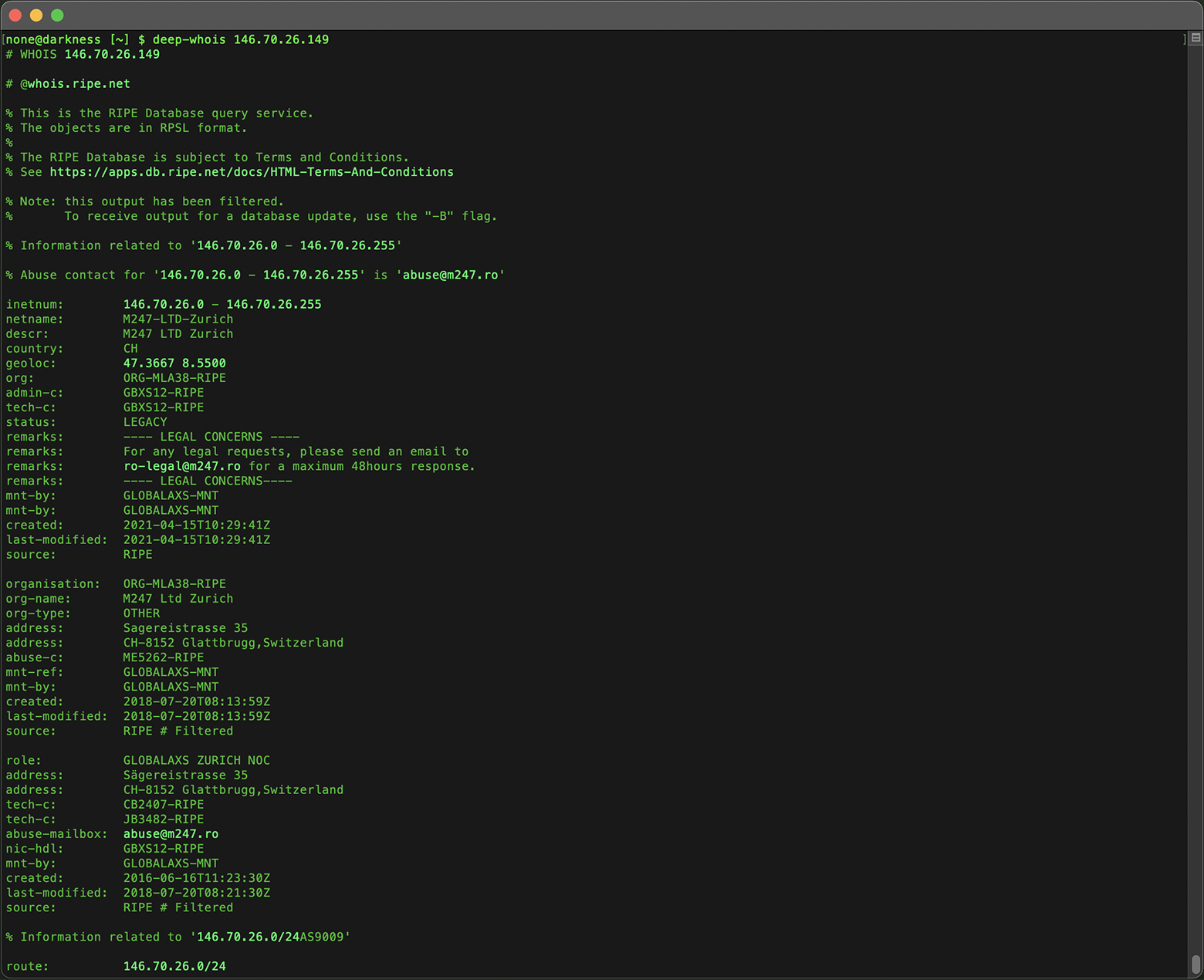

Använda Deep Whois i terminalen:

Kör följande kommando:

deep-whois 146.70.26.149

Den här grundläggande sökningen ger en snabb överblick över IP-adressen och visar dess ägare, associerad organisation och geografiska region.

Deep Whois förenklar undersökningar av IP-adresser genom att automatiskt avgöra vilken databas som ska användas, utan att du behöver ange källa manuellt.

Verktyget stöder transparent alla större IP-Whois-databaser, inklusive ARIN, RIPE, APNIC, LACNIC och AFRINIC, samt referensservrar.

Detta säkerställer att du får den mest exakta och heltäckande informationen som finns tillgänglig för en IP-adress, oavsett var den är allokerad.

Bonus-tips:

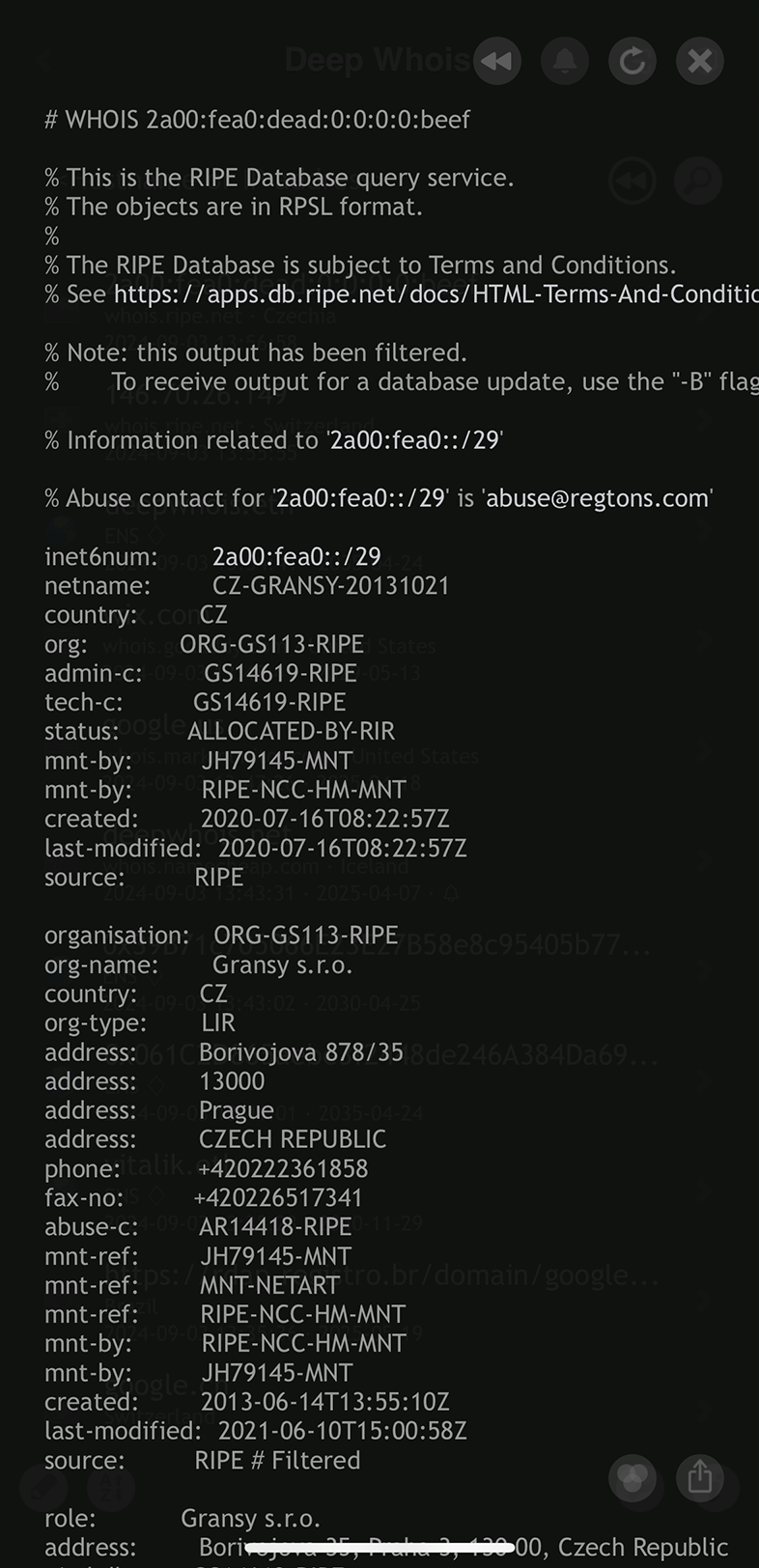

#1: Whois-förfrågningar för IPv6

Deep Whois är byggt för att smidigt hantera både IPv4- och IPv6-adresser i ett enda inmatningsfält.

Oavsett om du undersöker en äldre IPv4-adress eller en nyare IPv6-adress känner Deep Whois automatiskt igen och bearbetar förfrågan och visar detaljerad Whois-data.

Denna flexibilitet gör att du kan genomföra djupgående IP-undersökningar oavsett protokollversion – allt från ett och samma, lättanvänt gränssnitt.

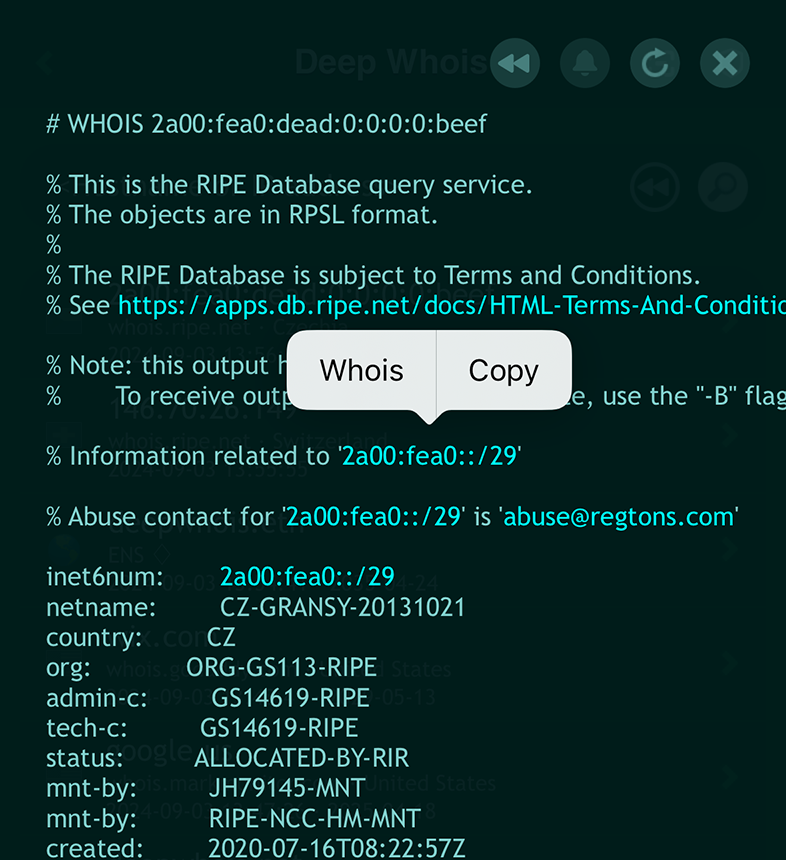

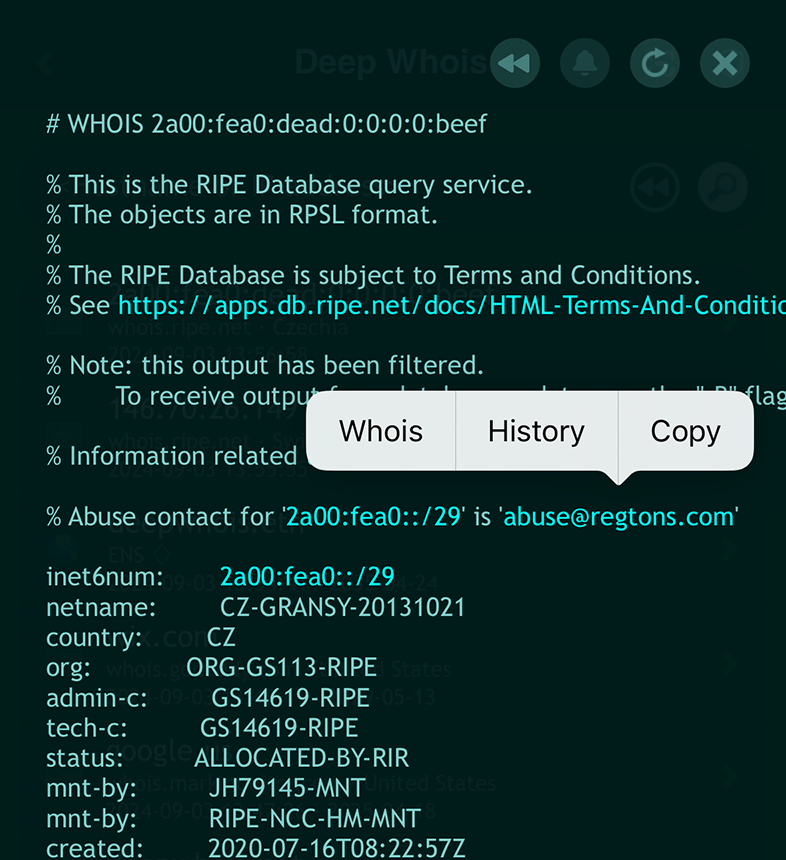

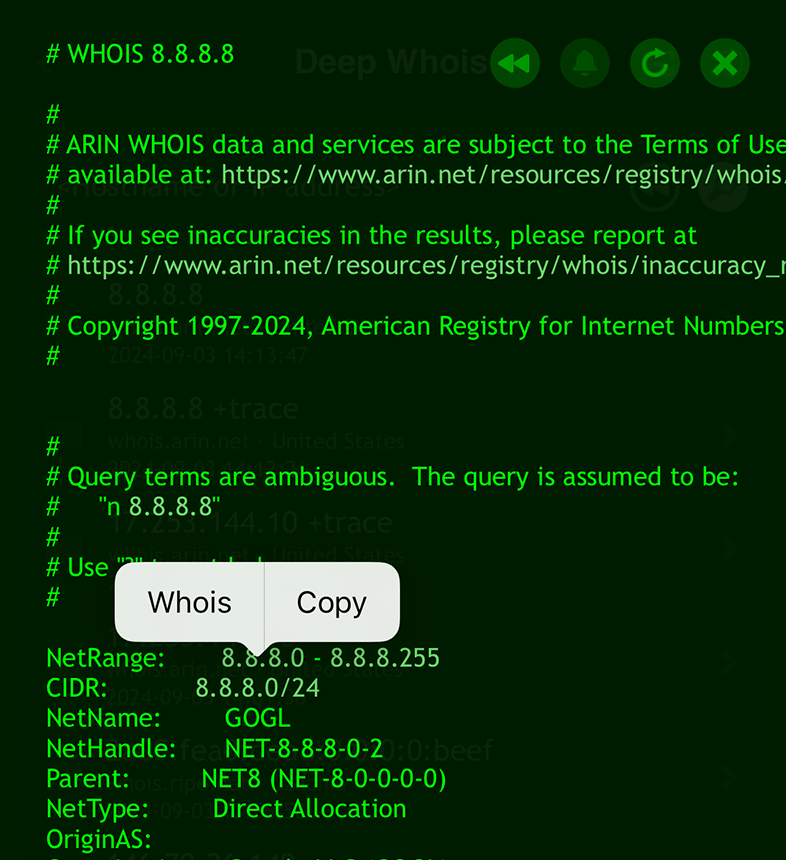

#2: Smidig Whois-navigering på iOS

På iOS är det lika smidigt att bläddra i Whois-information som att navigera på webbsidor med klickbara länkar.

Appen identifierar och markerar automatiskt viktiga data – domännamn, värdnamn, webbadresser, e-postadresser samt IPv4- och IPv6-adresser och nät – med en ljusare färg för enkel igenkänning.

För att gå vidare i undersökningen trycker du helt enkelt på den markerade länken, så visas en kontextmeny.

Därifrån kan du välja ”Whois” för att omedelbart göra en ny Whois-förfrågan, vilket gör analysen av domän- och IP-uppgifter både intuitiv och effektiv.

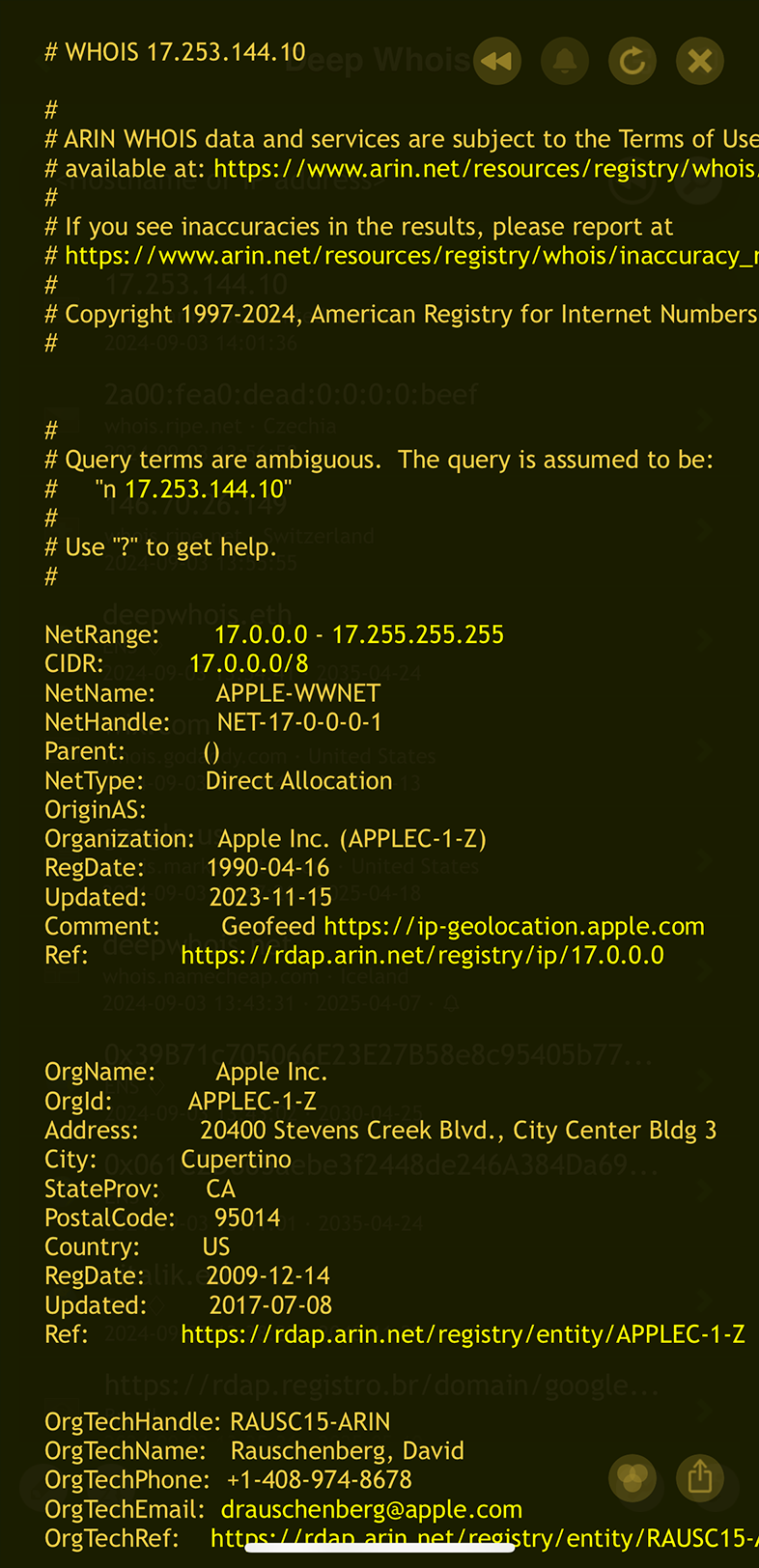

Steg #2: Identifiera IP-ägare och kontaktinformation

Att veta vem som äger en IP-adress är särskilt viktigt om du behöver kontakta ägaren av juridiska skäl eller i samband med missbruk eller säkerhetsincidenter.

Whois-sökningar innehåller ofta denna information – namn på organisation eller person, adress, telefonnummer och e-postadress.

Använda Deep Whois på iOS:

Ägar- och kontaktuppgifter visas som en del av Whois-svaret.

Använda Deep Whois i terminalen:

Följande kommando visar ägaruppgifter:

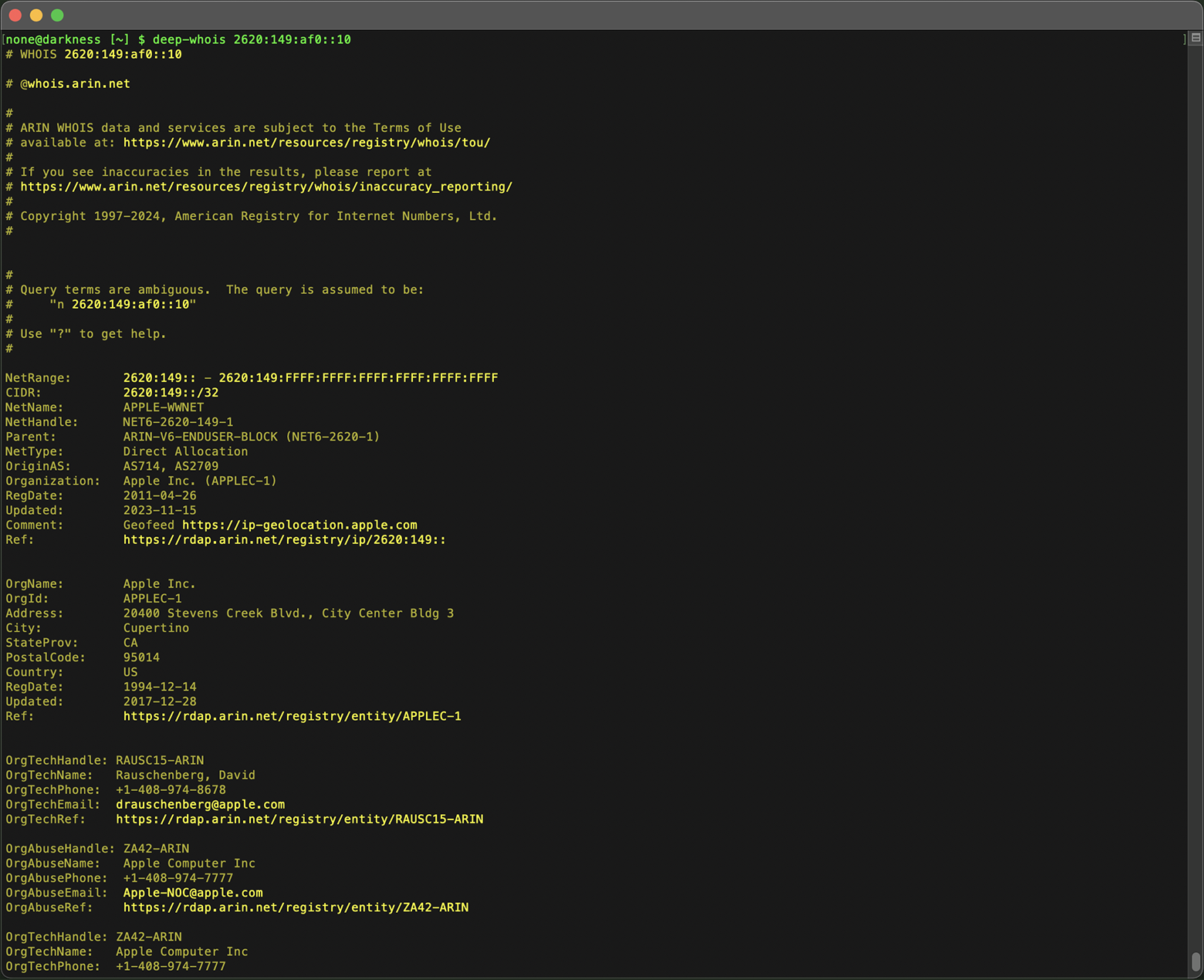

deep-whois 2620:149:af0::10

Om IP-adressen tillhör en större organisation kan du även se uppgifter om den avdelning eller den person som ansvarar för adresstilldelningen.

Bonus-tips:

#1: Spåra mellansteg i Whois-svaret

På iOS kan du lägga till alternativet ”+trace” i din förfrågan för att visa intermediära IPv4- och IPv6-Whois-svar från överordnade Whois-servrar.

Detta ger en djupare inblick i hur IP-adresser routas och ägs när förfrågningar passerar olika servrar.

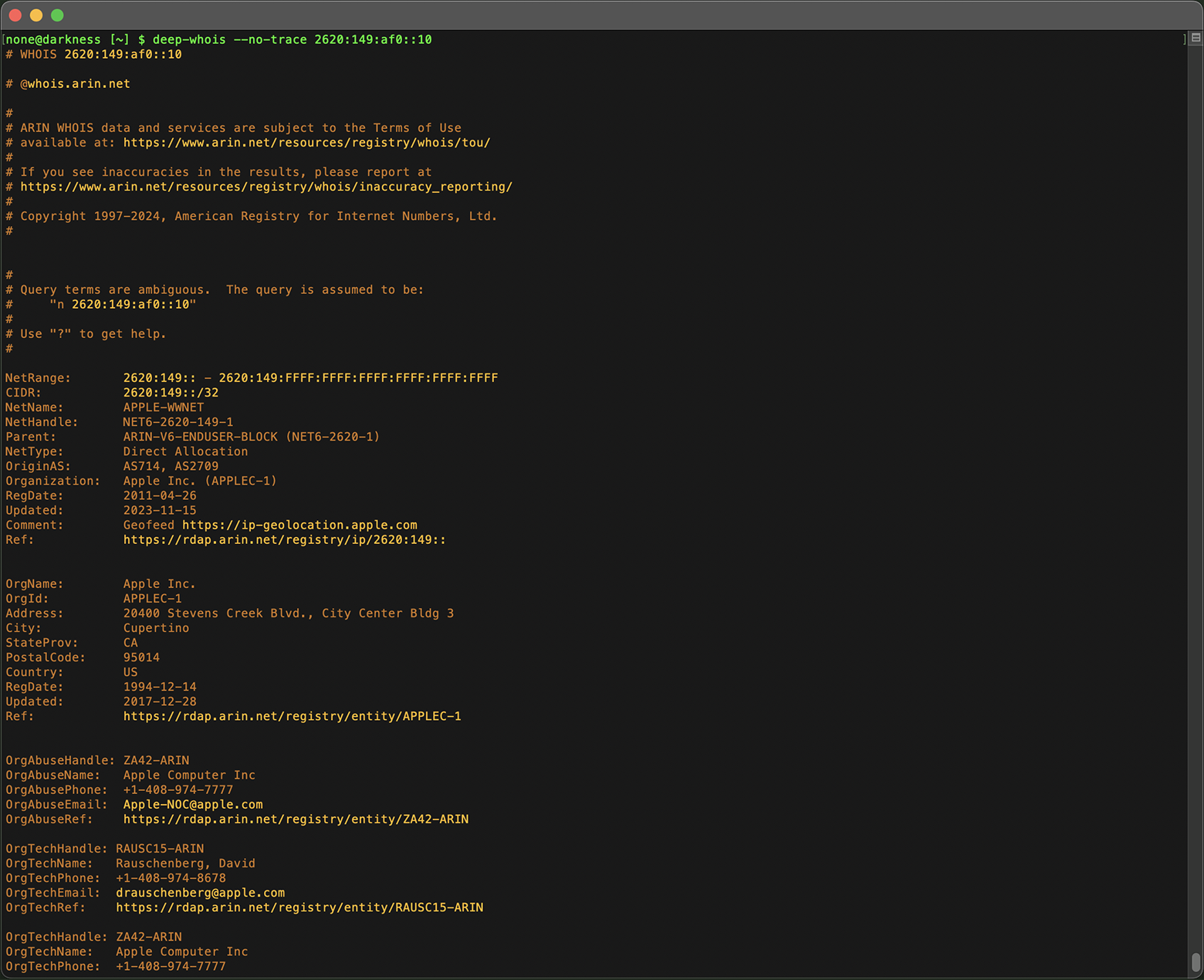

I terminalversionen på macOS, Linux och FreeBSD visas spårningsinformationen som standard, men om du inte behöver den i en viss undersökning kan du dölja extradata med flaggan ”--no-trace”.

Steg #3: Fastställ IP-adressens Regional Internet Registry (RIR)

Varje IP-adress tilldelas av ett Regional Internet Registry (RIR) som ansvarar för adresser i en viss geografisk region.

Att veta vilket RIR som hanterar IP-adressen hjälper dig att förstå vilka regler som gäller och vilken instans du ska kontakta vid vidare frågor.

RIR-informationen ingår i Whois-data och visar om IP-adressen ligger under ARIN, RIPE, APNIC, LACNIC eller AFRINIC.

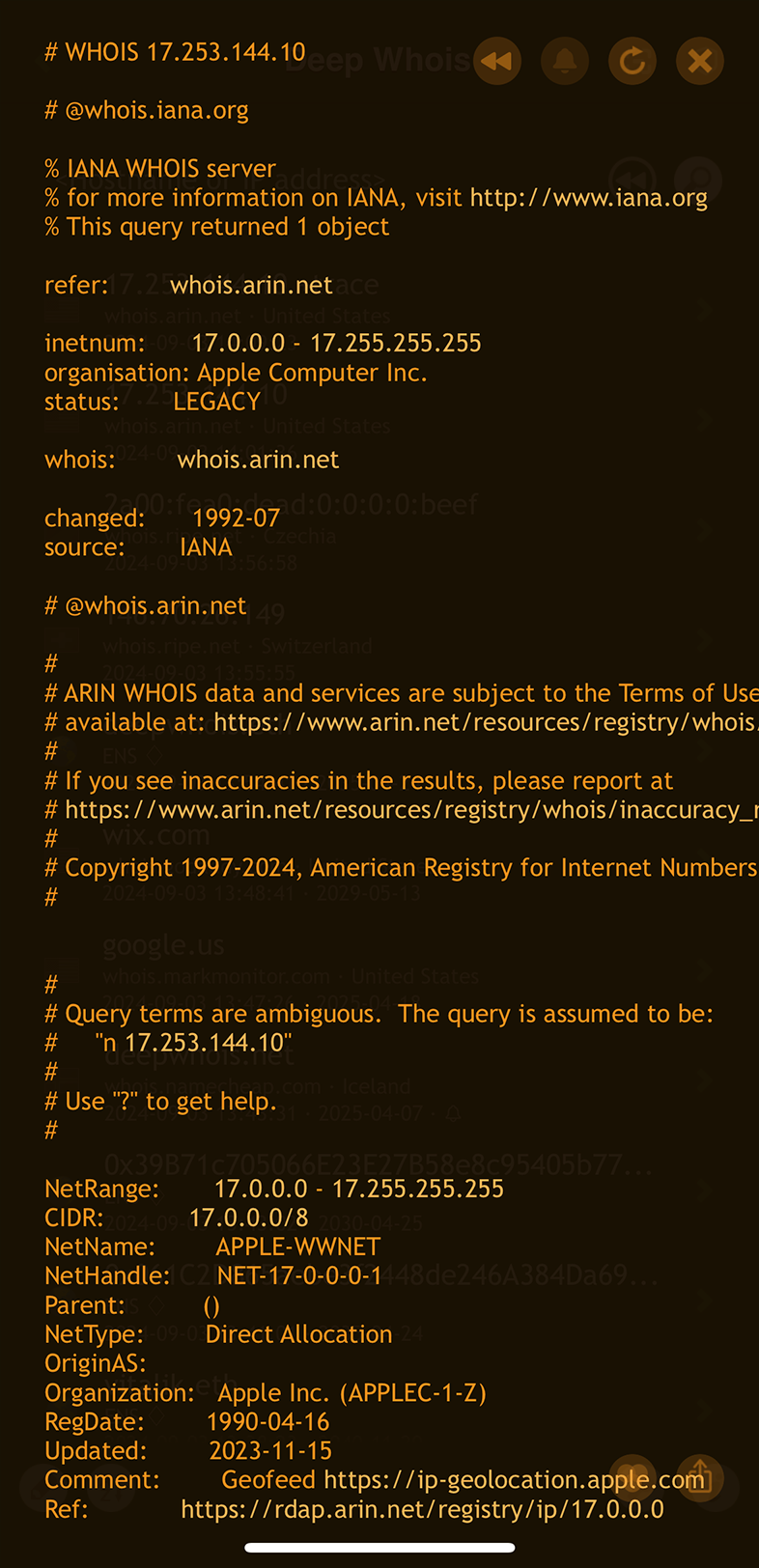

Använda Deep Whois på iOS:

Det kan vara användbart att lägga till ”+trace” i din förfrågan på iOS för att visa intermediära Whois-svar, så att du får relaterad Whois-data direkt från RIR-servern.

Använda Deep Whois i terminalen:

Whois-utdata anger vilket RIR som hanterar IP-adressen:

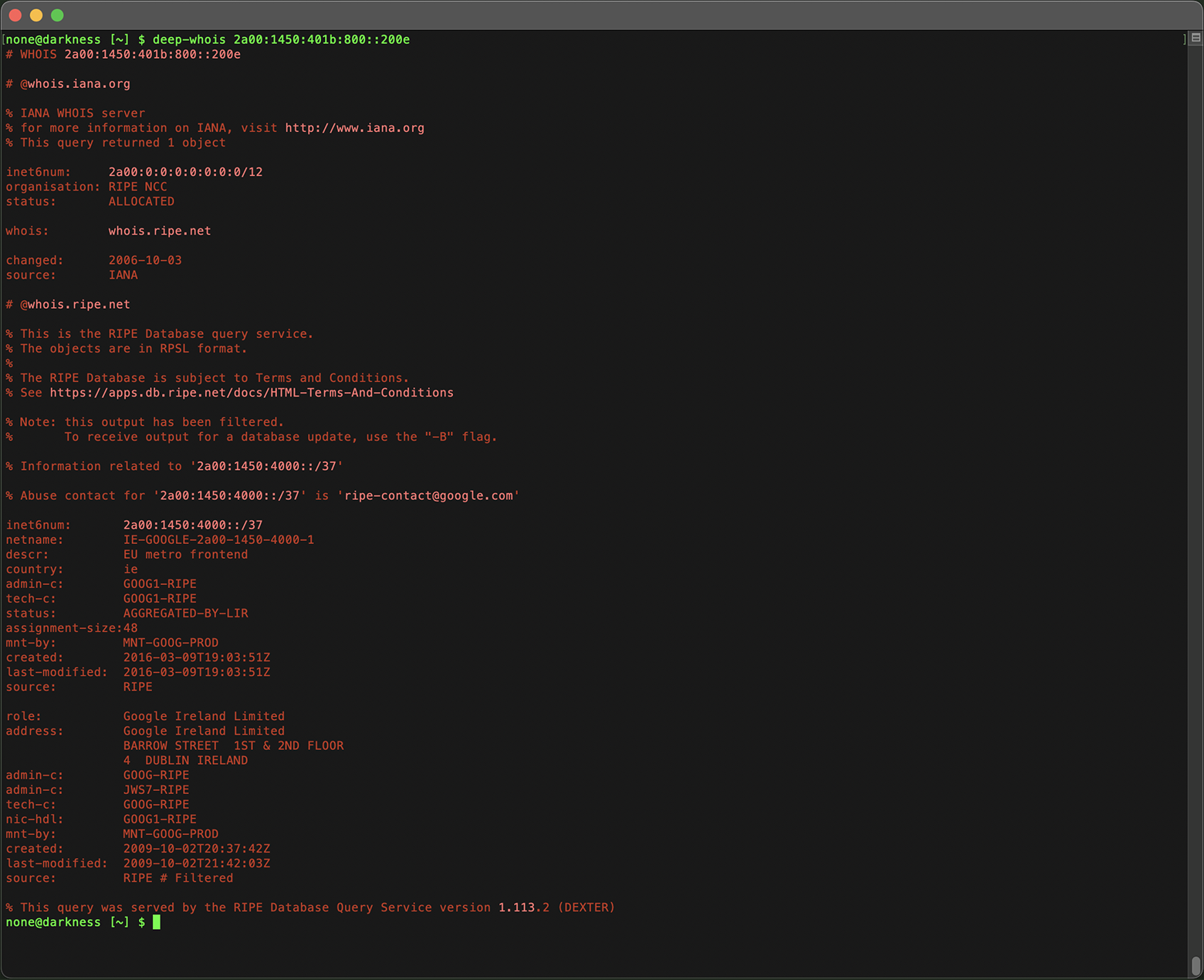

deep-whois 2a00:1450:401b:800::200e

Du kan avgöra vilket RIR som hanterar IP-adressen genom att titta på namnen på mellanservrarna eller genom att kontrollera vem som äger Whois-databasen.

Leta efter förkortningar som ARIN, RIPE, APNIC, LACNIC och AFRINIC – det är de olika RIR-erna som ansvarar för varsin region i världen.

Genom att känna till RIR:et kan du identifiera ursprungsregionen och rätt instans att kontakta vid tvister eller problem kopplade till IP-adressen.

Steg #4: Analysera IP-allokering och CIDR-notation

IP-adresser tilldelas ofta i block, vilket beskrivs med hjälp av CIDR-notation (Classless Inter-Domain Routing). Genom att analysera denna notation kan du ta reda på blockets storlek, hur IP-adressen passar in i det och om den ingår i ett större nätverk.

Använda Deep Whois på iOS:

CIDR-notationen visas i avsnittet med detaljer om IP-adressen.

Tryck på nätadressen med CIDR-notation, öppna kontextmenyn och välj ”Whois” för att se detaljerad information om blocket.

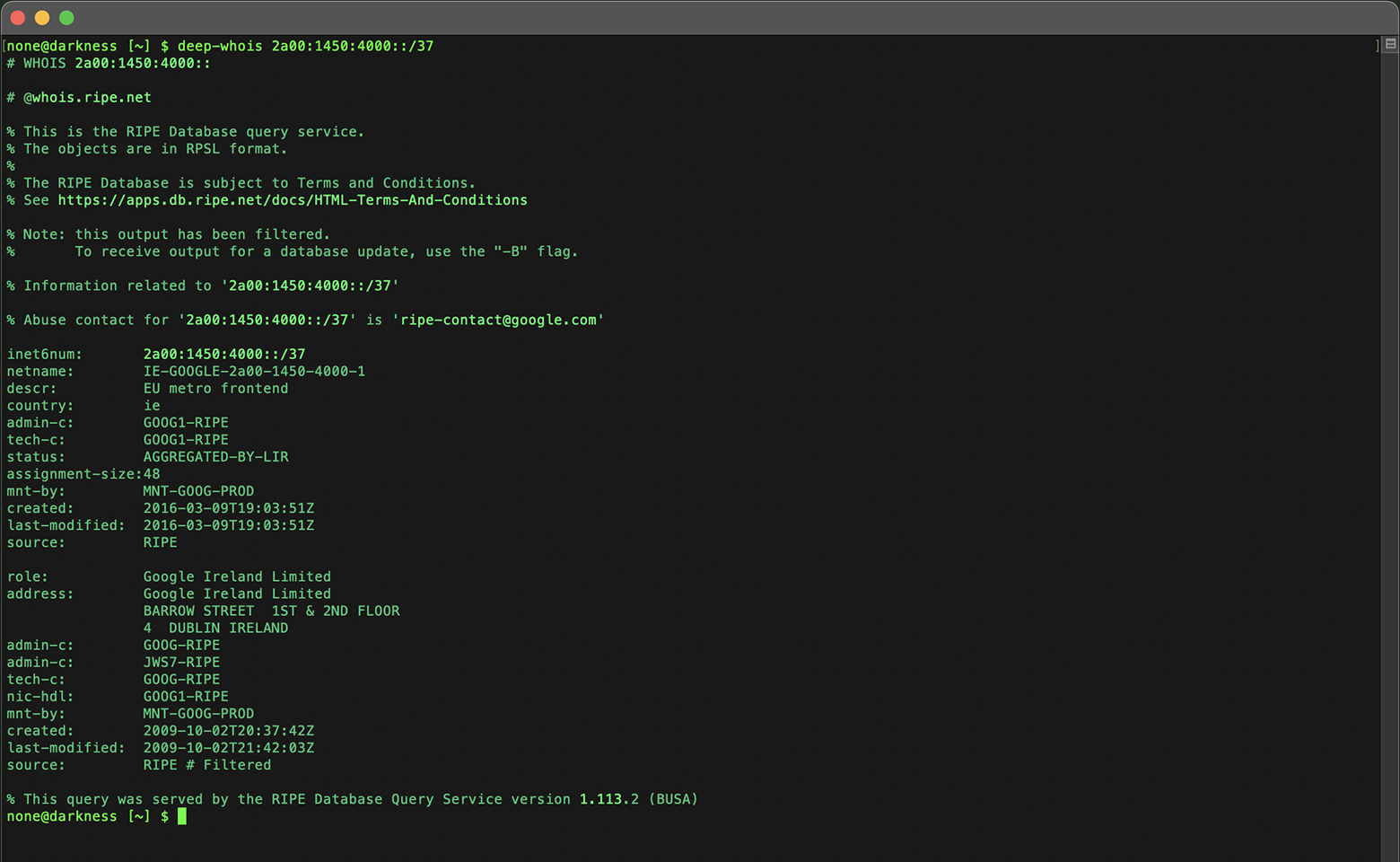

Använda Deep Whois i terminalen:

Granska CIDR-uppgifterna i Whois-utdata och, vid behov, kör en ny förfrågan på själva blocket:

deep-whois 2a00:1450:4000::/37

Genom att analysera CIDR-blocket kan du se om IP-adressen är en del av ett större nät, vilket är användbart för nätverkskartläggning och hotanalys.

Steg #5: Kör omvända IP-uppslag (Reverse IP)

Omvända IP-uppslag hjälper dig att hitta domäner som är hostade på samma IP-adress.

Detta är användbart om du vill identifiera alla resurser som kontrolleras av en viss organisation, hitta relaterade webbplatser eller förstå hur IP-adressen används i sin helhet.

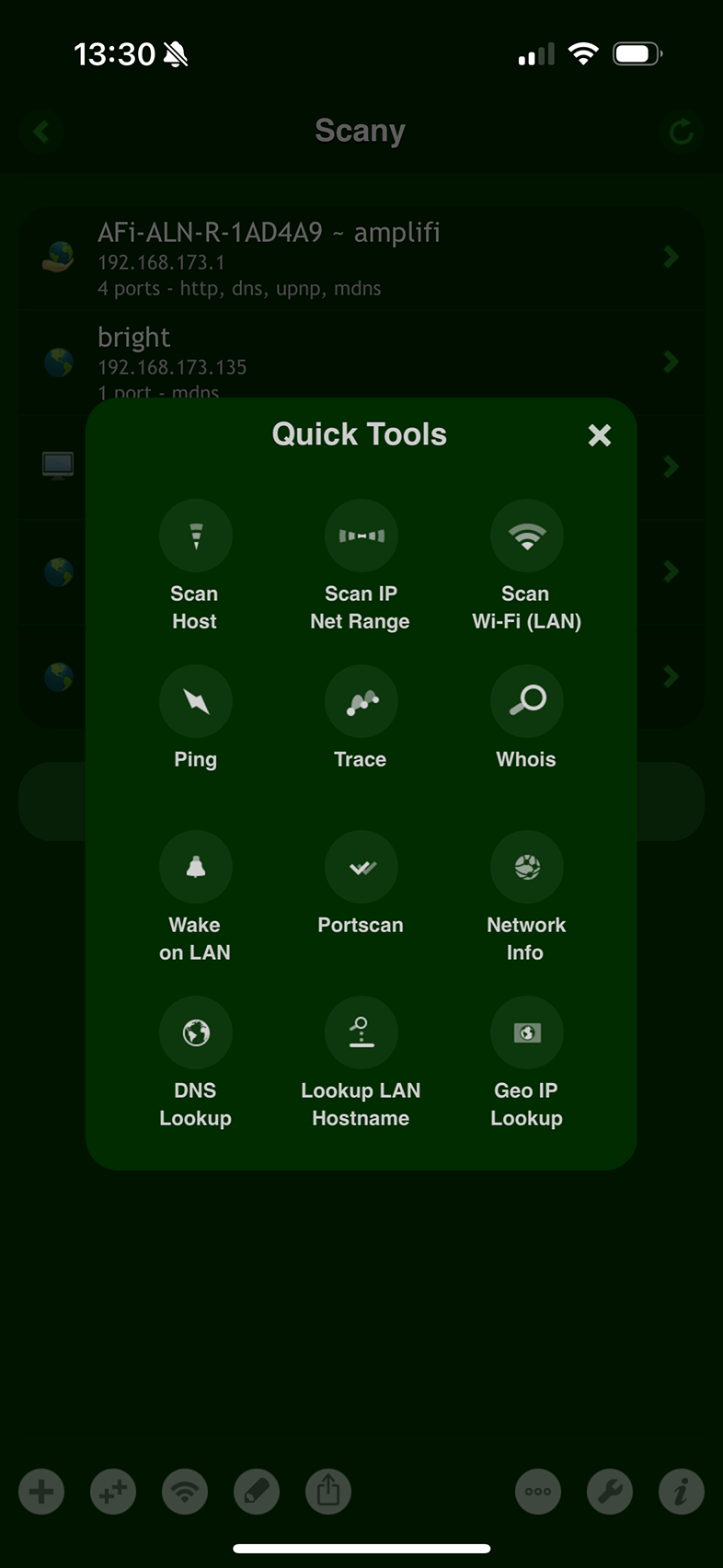

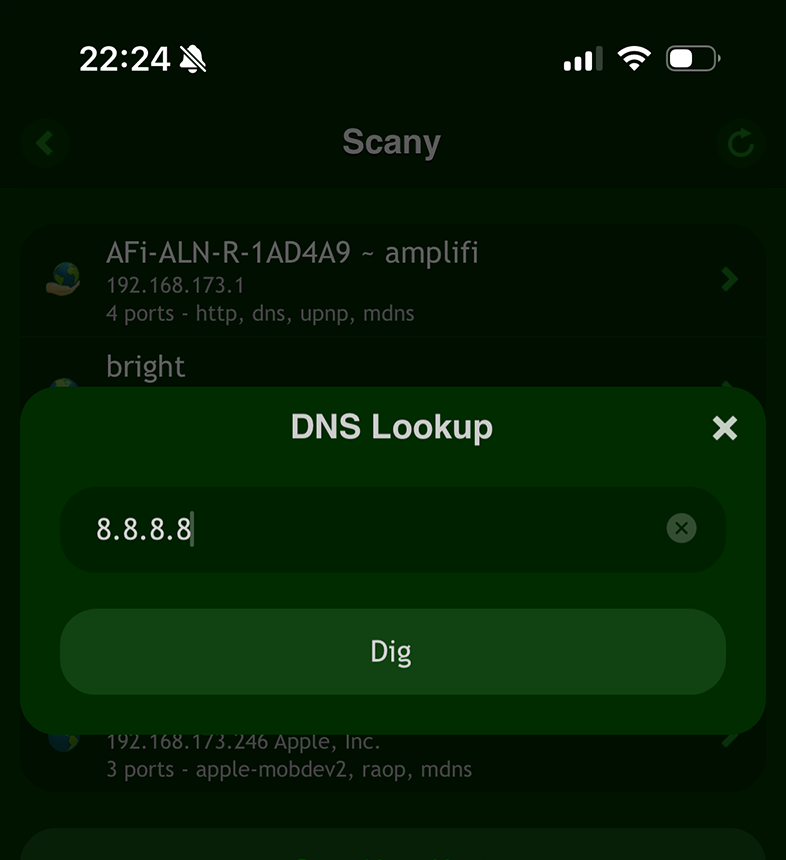

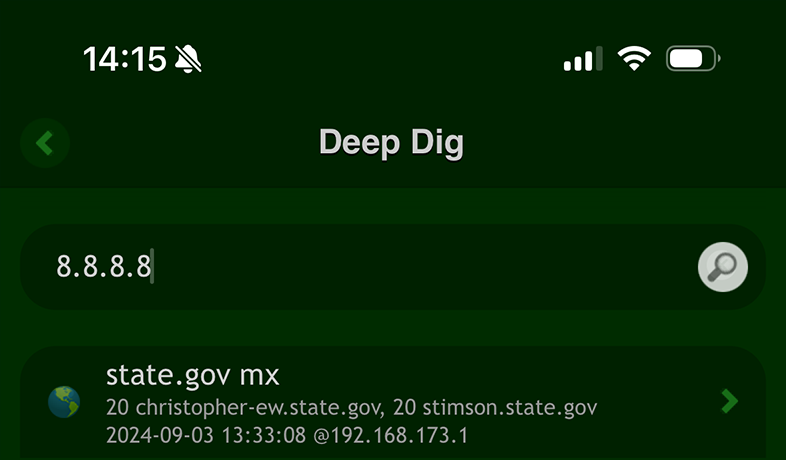

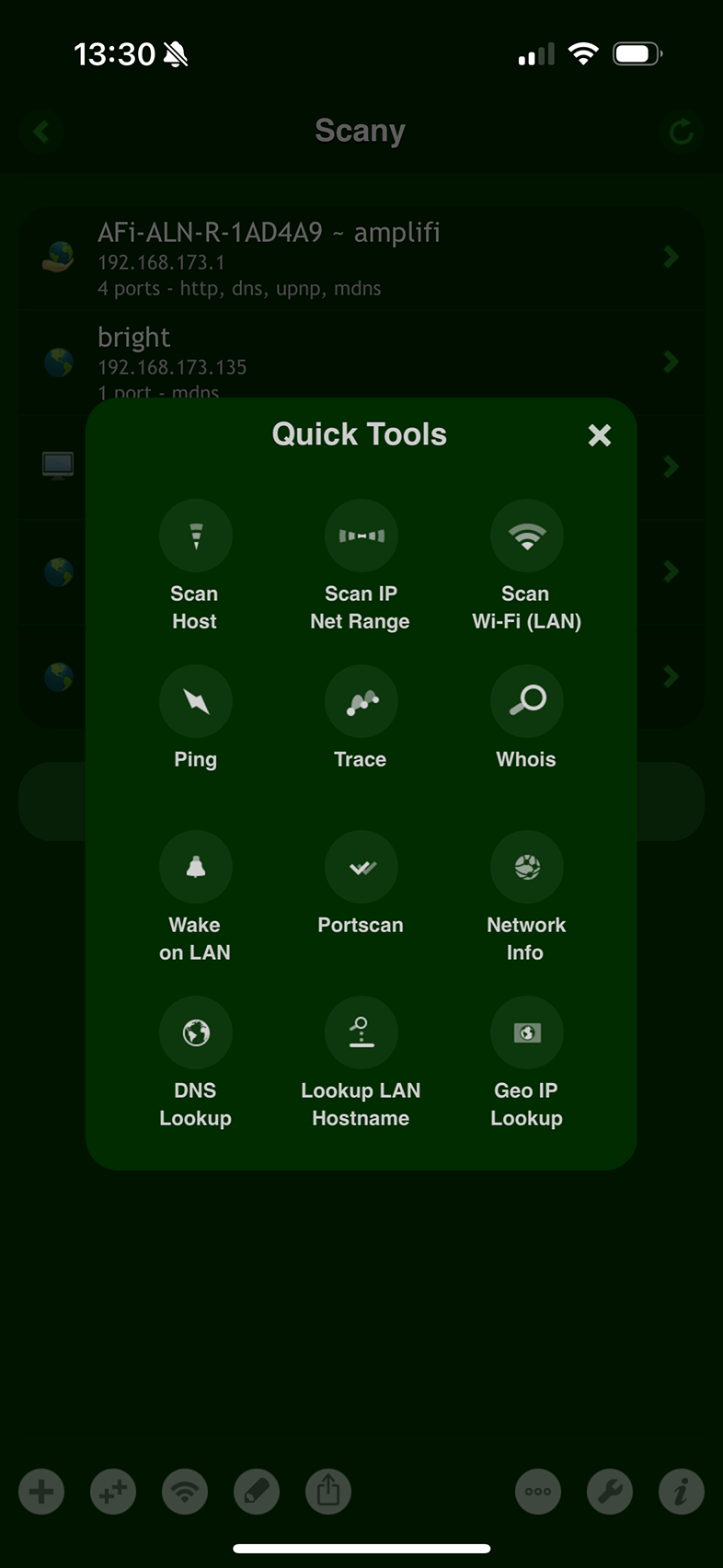

På iOS:

Använd verktyget ”DNS Lookup” i appen Scany.

Eller använd helt enkelt appen Deep Dig.

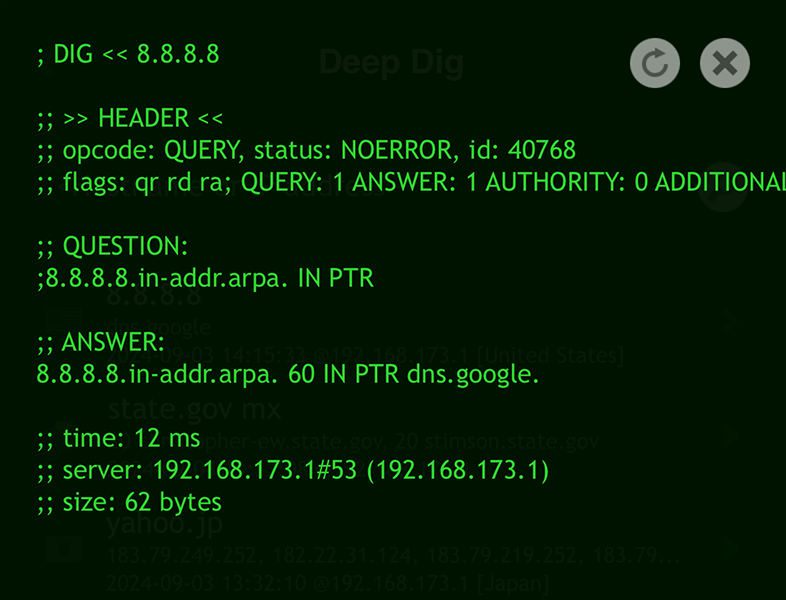

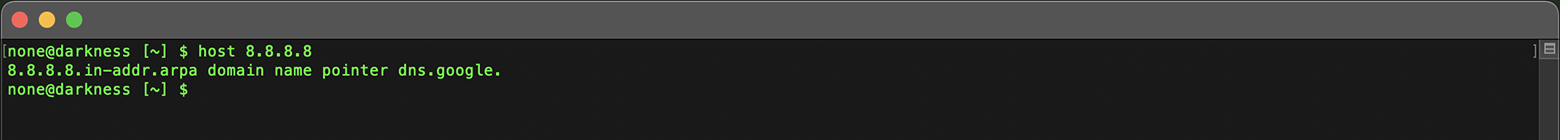

I terminalen:

Använd kommandot host och ange IP-adressen som argument:

host 8.8.8.8

Omvända IP-uppslag kan avslöja ett nätverk av relaterade domäner och ge en djupare förståelse för en organisations närvaro på nätet.

När du har identifierat domännamnet som är kopplat till IP-adressen kan du fortsätta undersökningen genom att göra en Whois-sökning på själva domänen.

Då får du detaljerad information om domänägare, registrering och andra viktiga uppgifter.

Steg #6: Kontrollera IP-adressens hostingleverantör

Information om hostingleverantören ger insikt i IP-adressens infrastruktur och eventuella sårbarheter.

Den hjälper dig också att avgöra om IP-adressen ligger hos en seriös leverantör eller hos en aktör med tveksamt rykte.

För de flesta webbplatser är IP-adressens ägare samma som deras hostingleverantör.

Det gäller dock inte större organisationer som använder egna IP-adressblock.

I sådana fall kan det vara bra att fastställa det närmaste routningshoppet till den IP-adress du undersöker.

Detta hopp är oftast kopplat till hostingleverantören eller ett datacenter, vilket ger en mer exakt bild av infrastrukturen bakom webbplatsen.

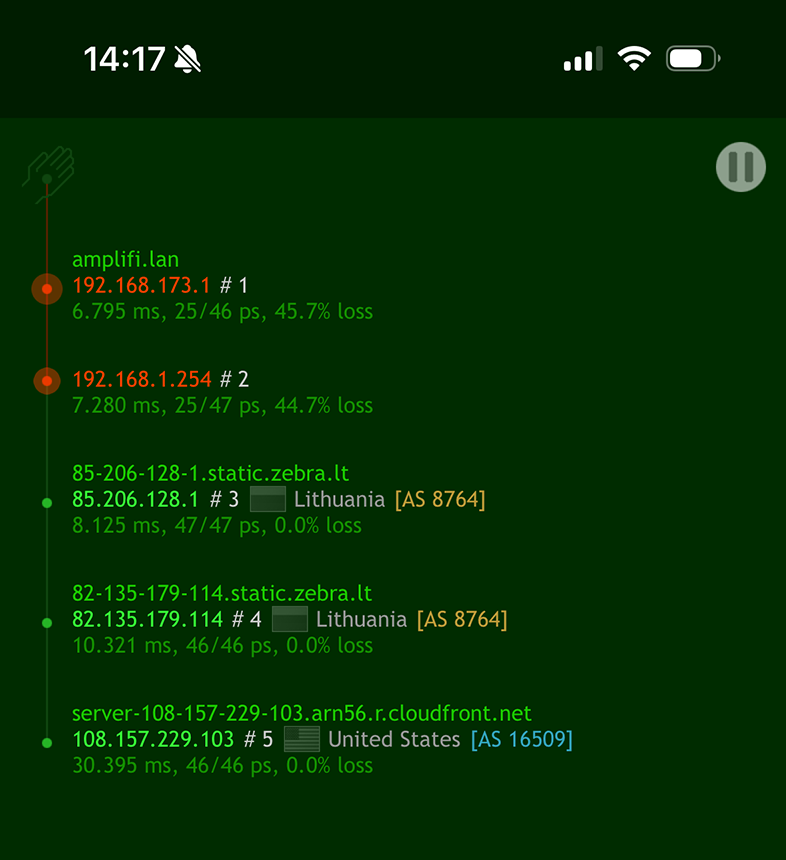

På iOS:

Du kan använda Trace-verktyget i appen Scany eller använda den fristående appen Nice Trace.

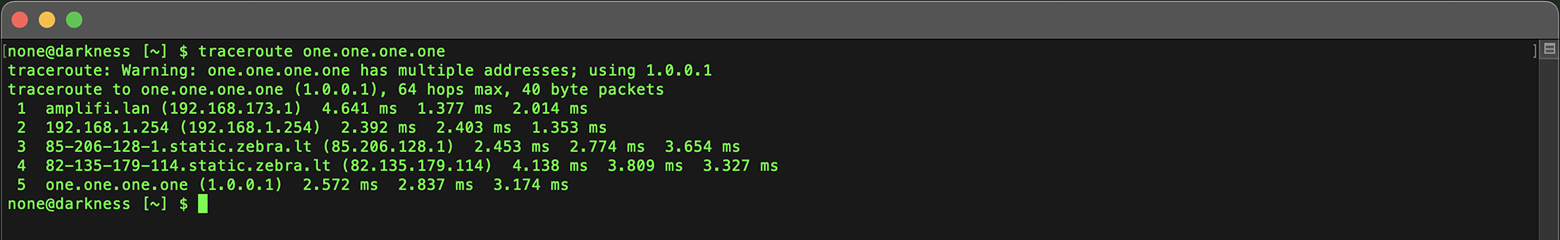

I terminalen:

Använd kommandoradsverktyget traceroute:

traceroute one.one.one.one

Genom att förstå hostingmiljön kan du fatta bättre beslut, särskilt när du bedömer säkerhet och tillförlitlighet för en IP-adress.

Steg #7: Geolokalisera IP-adressen

Att ta reda på den geografiska platsen för en IP-adress är viktigt, särskilt när du undersöker misstänkt aktivitet eller verifierar att en anslutning är legitim.

Geolokalisering kan visa i vilket land, vilken region och ibland till och med vilket område eller stad IP-adressen hör hemma.

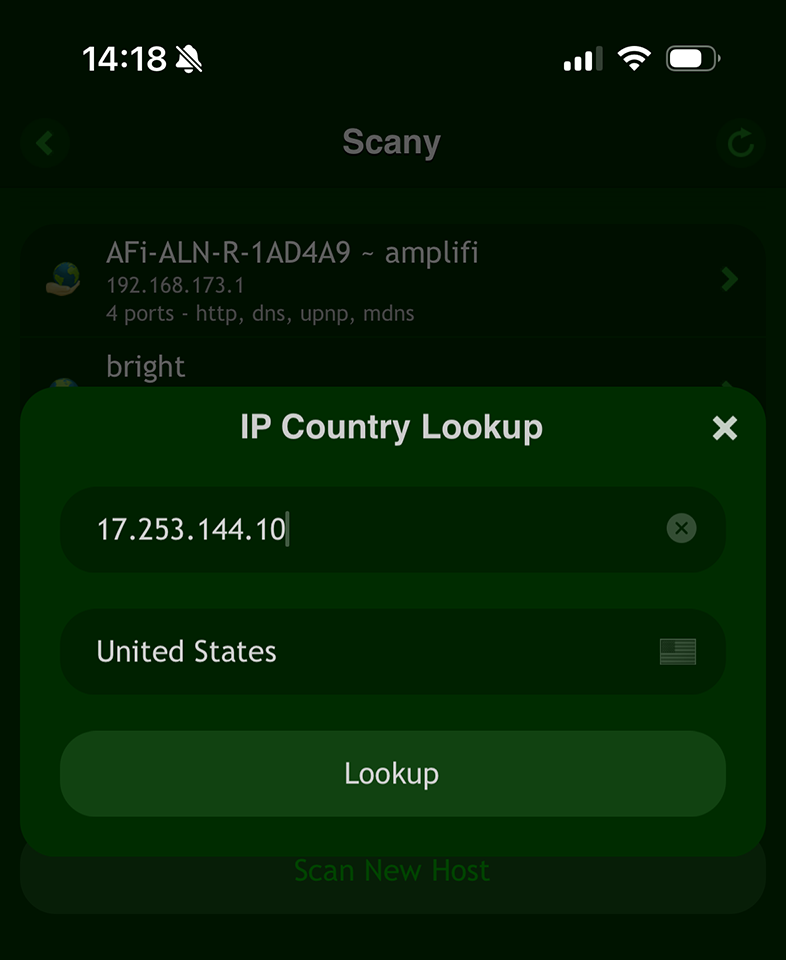

Användare kan snabbt se vilket land en IP-adress tillhör genom att använda verktyget ”IP Country Lookup” i appen Scany på iOS:

Skriv bara in IP-adressen:

Geolokalisering av IP-adresser är särskilt användbart för att identifiera källan till cyberhot eller förstå var servrarna är fysiskt placerade.

IP-geolokalisering hjälper också till att jämföra Whois-data med den faktiska platsen.

Skillnader kan verka misstänkta, men beror ofta på att databaser inte uppdateras i realtid.

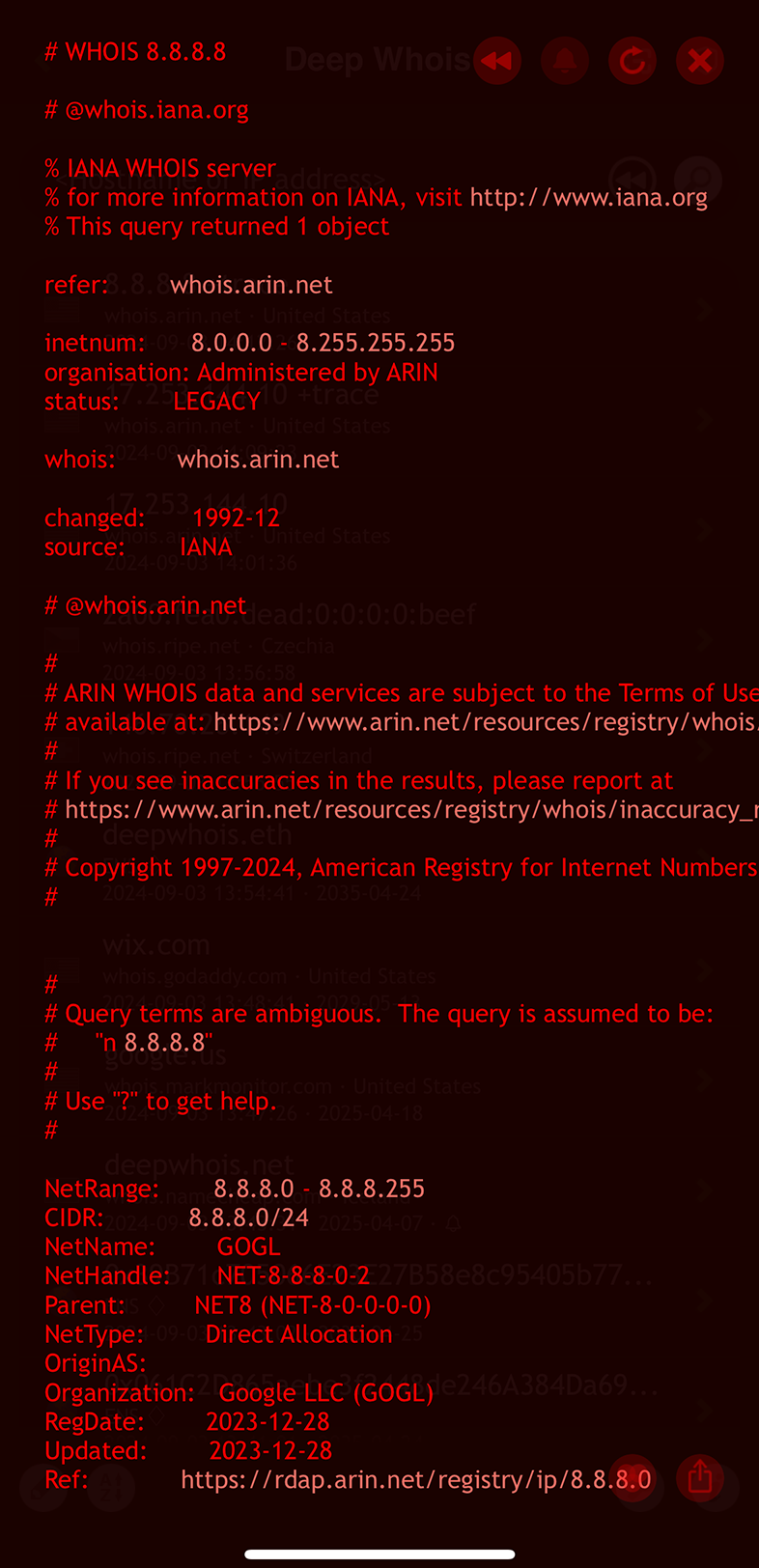

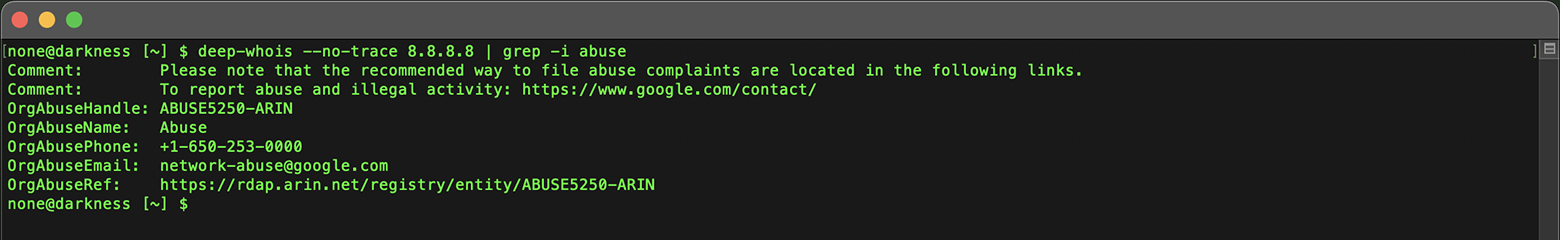

Steg #8: Analysera Whois-kontaktuppgifter för abuse på IP-adresser

Kontaktuppgifter för abuse (missbruk) ingår ofta i Whois-poster för IP-adresser och gör det möjligt att rapportera spam, nätfiske och annan skadlig aktivitet.

Att hitta och använda dessa kontaktuppgifter är avgörande för att hantera säkerhetsincidenter på ett effektivt sätt.

Använda Deep Whois på iOS:

Leta i Whois-data efter de block som innehåller abuse-kontakter när du gör en förfrågan på en IP-adress.

Använda Deep Whois i terminalen:

Du hittar abuse-kontakter med följande kommando:

deep-whois --no-trace 8.8.8.8 | grep -i abuse

Genom att rapportera missbruk till rätt abuse-kontakter kan du minska riskerna kopplade till skadliga IP-adresser och bidra till bättre nätverkssäkerhet.

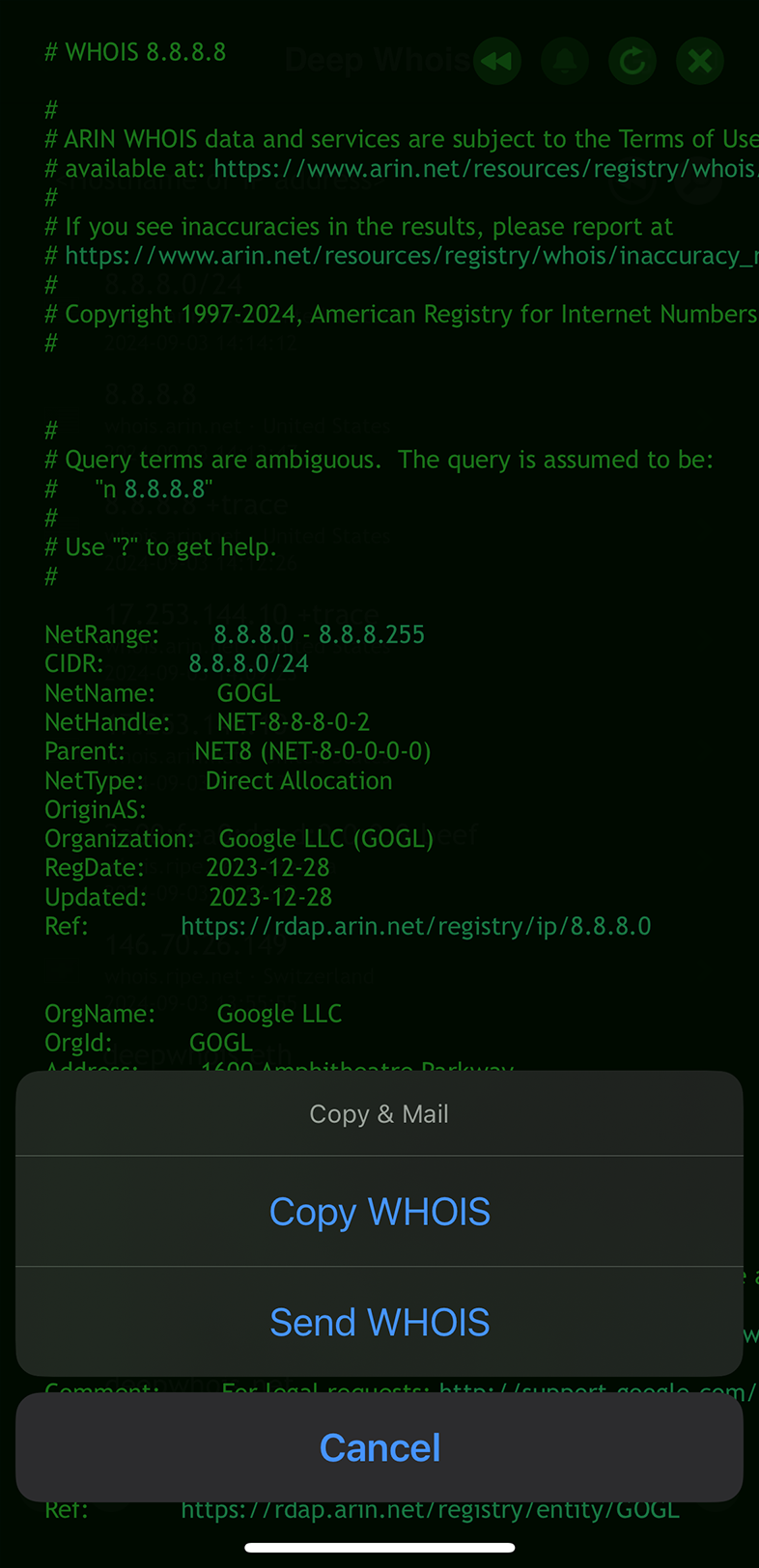

Steg #9: Spara och exportera IP-Whois-data

När du är klar med analysen av en IP-adress är det viktigt att spara och exportera Whois-resultaten för framtida referens eller rapportering.

Sådan dokumentation är ovärderlig när du ska fatta beslut om IP-adressen eller presentera dina slutsatser för kollegor och kunder.

Använda Deep Whois på iOS:

Exportera resultaten direkt från appen i det format som passar ditt arbetsflöde bäst.

Använda Deep Whois i terminalen:

Spara Whois-utdata i en fil för enkel åtkomst:

deep-whois 8.8.8.8 > whois-ip-results.txt

Genom att spara en kopia av resultaten kan du alltid gå tillbaka till dem och vara säker på att din analys är väl dokumenterad.

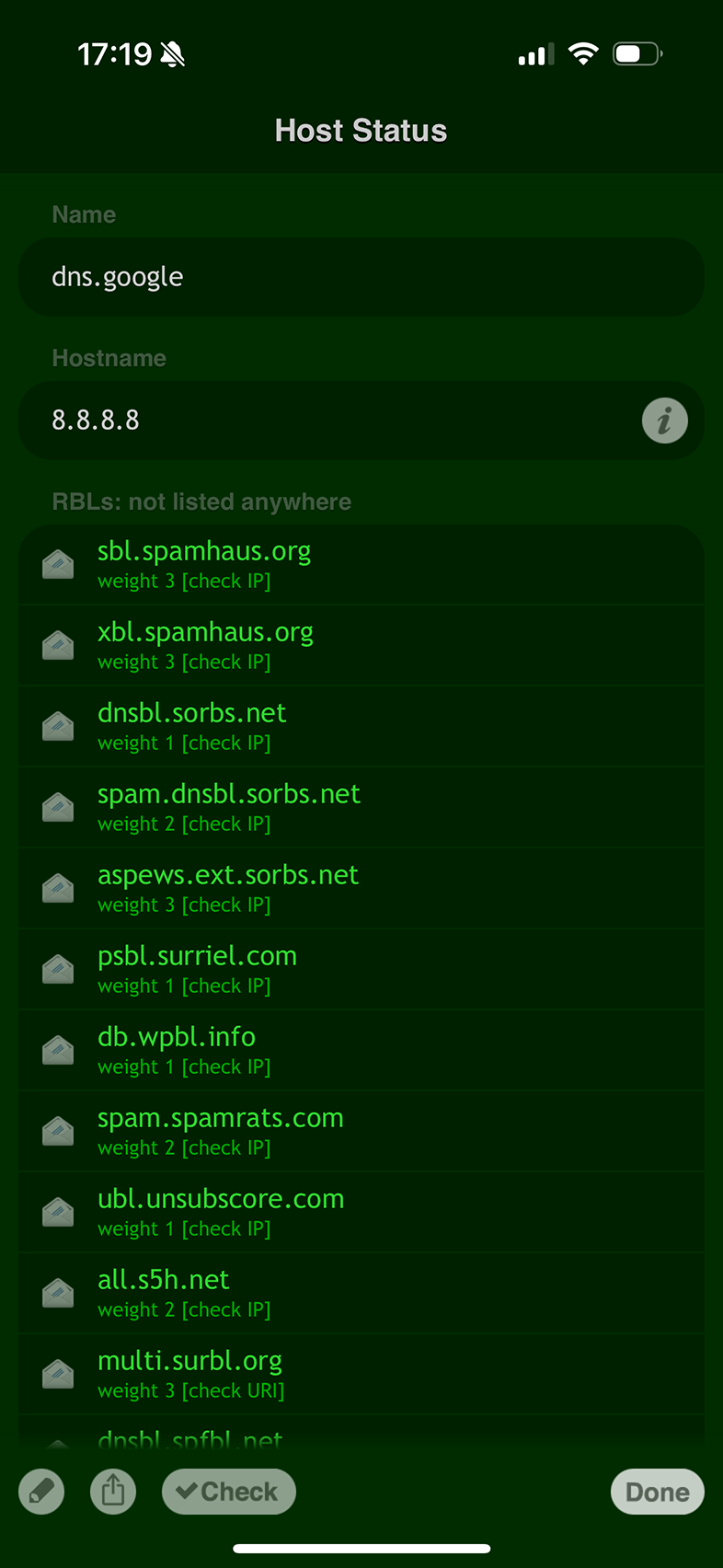

Bonussteg: Granska IP-adressens rykte och spärrlistor regelbundet

Ryktet för en IP-adress kan förändras över tid, särskilt om den kopplas till spam, nätfiske eller annan skadlig aktivitet.

Det är viktigt att regelbundet kontrollera IP-adressens rykte och status i spärrlistor, så att den förblir pålitlig och inte utgör en risk för din verksamhet eller din säkerhet.

På iOS kan du använda appen RBL Status för att enkelt övervaka både ryktet och spärrlistestatusen för en IP-adress.

Appen ger en aktuell överblick över om en IP-adress har flaggats i några spärrlistor, så att du kan upprätthålla en säker och förtroendeingivande närvaro på nätet.

Genom att hålla ett öga på IP-adressens rykte kan du agera proaktivt för att skydda dess integritet och lösa potentiella problem innan de utvecklas till allvarliga incidenter.

Slutsats: förbättra dina IP-undersökningar med Whois-sökning

Genom att följa dessa steg kan du genomföra heltäckande IP-undersökningar med Deep Whois – både i iOS-appen och i terminalen på macOS, Linux och FreeBSD.

Den här guiden ger dig de verktyg och insikter du behöver för att kunna analysera alla aspekter av en IP-adress – från ägarskap och geolokalisering till mer avancerade tekniska detaljer.

Oavsett om du vill höja säkerheten, göra en nätverksrevision eller bara få en djupare förståelse för en viss IP-adress hjälper den här guiden dig att få ut maximalt av dina Whois-sökningar och ger dig en fullständig bild av den IP-adress du undersöker.