Дослідження IP-адреси

за допомогою Whois-пошуку

Оновлено: 1 грудня 2025 р.

Розуміння того, що стоїть за IP-адресою, може бути критично важливим із різних причин — чи йдеться про відстеження джерела підозрілої активності, перевірку легітимності вебсайту або просто збір інформації для мережевого аудиту.

У цьому посібнику ми крок за кроком розглянемо, як досліджувати IP-адресу за допомогою Whois-пошуку, використовуючи потужний застосунок Deep Whois і інструмент командного рядка.

Зрештою ви отримаєте всі необхідні знання, щоб зрозуміти походження, власника, розташування та інші важливі дані, пов'язані з IP-адресою.

Ось покроковий посібник із виконання Whois-пошуку для IP-адреси:

→ Крок №1: Виконати базовий Whois-пошук для IP-адреси

→ Крок №2: Визначити власника IP та контактну інформацію

→ Крок №3: Визначити регіональний інтернет-реєстр (RIR) IP-адреси

→ Крок №4: Проаналізувати виділення IP-адреси та CIDR-нотацію

→ Крок №5: Виконати зворотне дослідження IP-адреси (Reverse IP)

→ Крок №6: Визначити хостинг-провайдера IP-адреси

→ Крок №7: Виконати геолокацію IP-адреси

→ Крок №8: Проаналізувати Whois-контакти для скарг (abuse) щодо IP-адреси

→ Крок №9: Зберегти й експортувати дані IP-Whois

Почнімо.

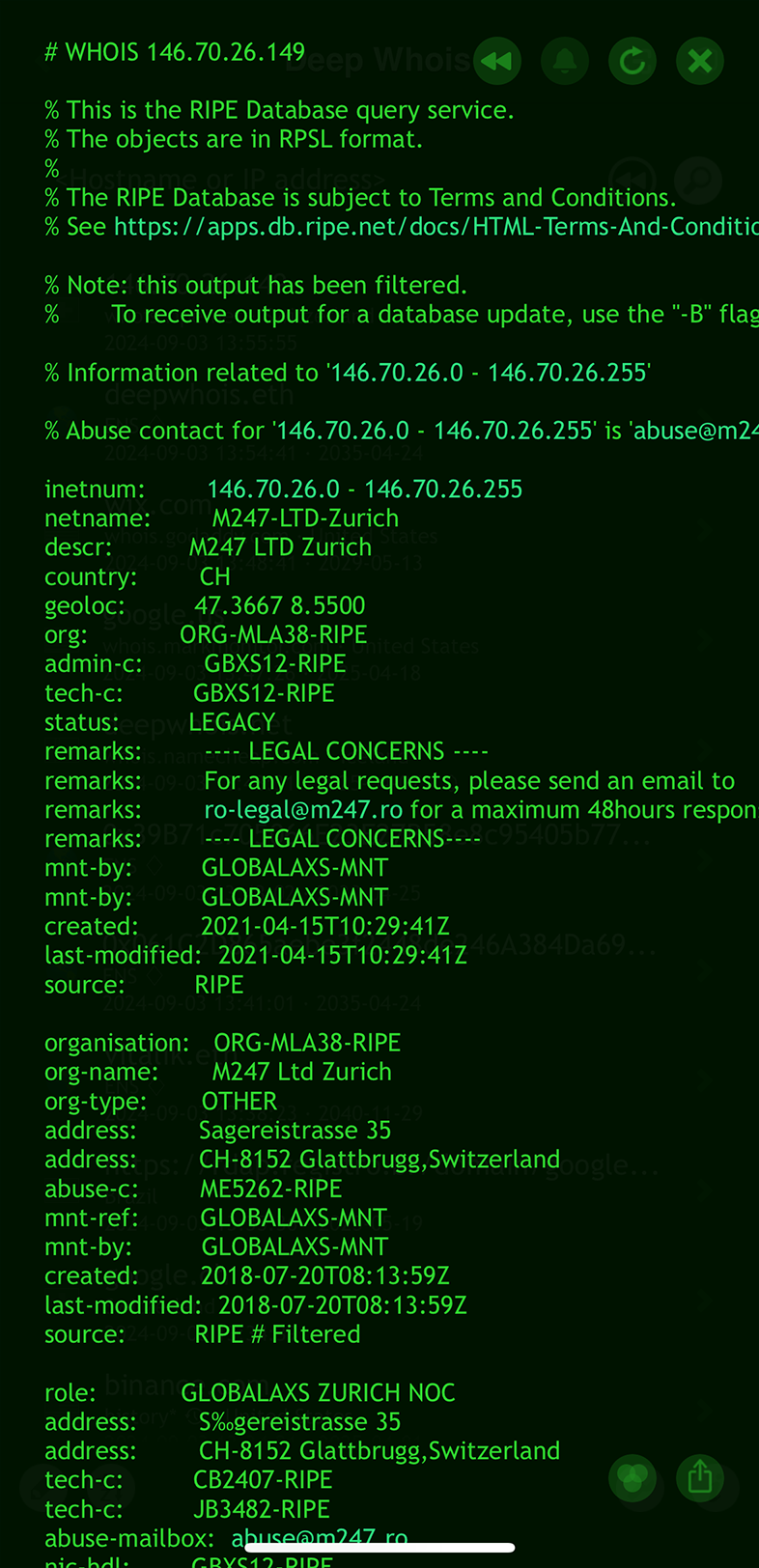

Крок №1: Виконати базовий Whois-пошук для IP-адреси

Перший крок у дослідженні будь-якої IP-адреси — виконати базовий Whois-пошук. Він надасть ключові відомості: організацію-власника, контактну інформацію, регіональний інтернет-реєстр (RIR), відповідальний за IP-адресу, і географічне розташування.

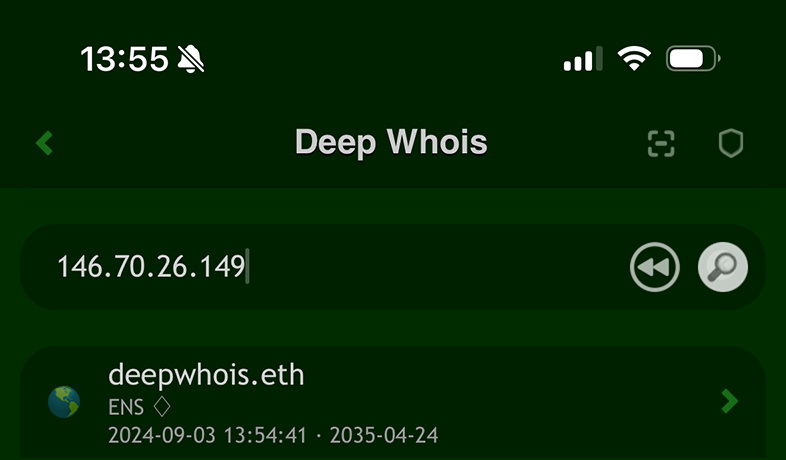

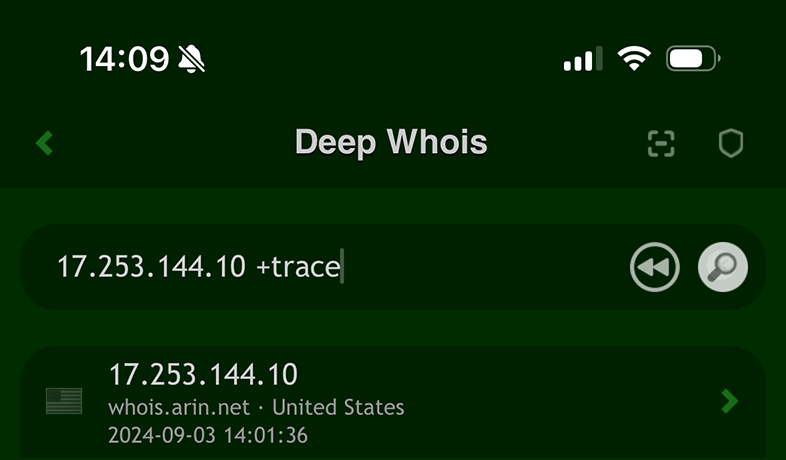

Використання Deep Whois на iOS:

Відкрийте застосунок Deep Whois і введіть IP-адресу в поле пошуку.

Потім натисніть «Lookup», щоб отримати Whois-дані.

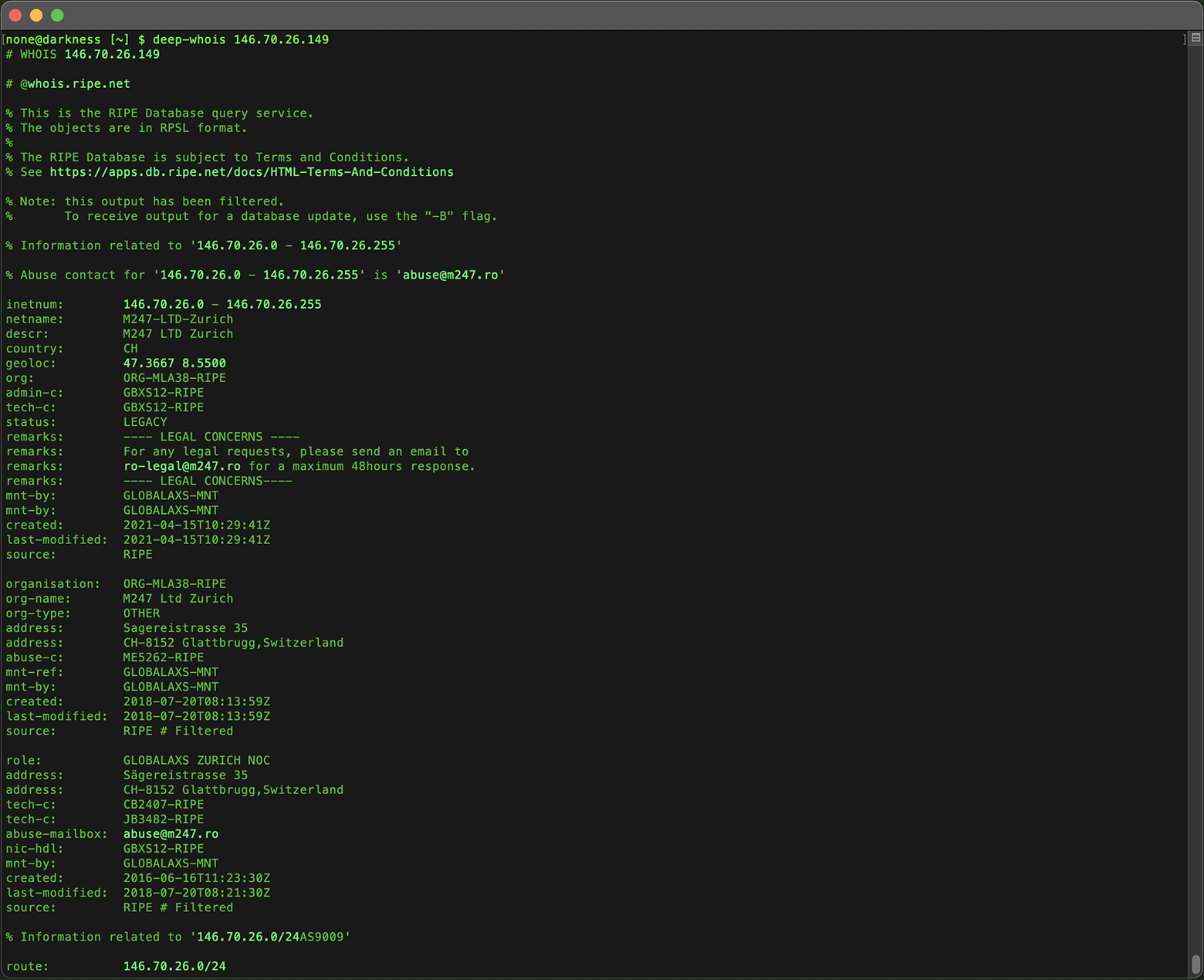

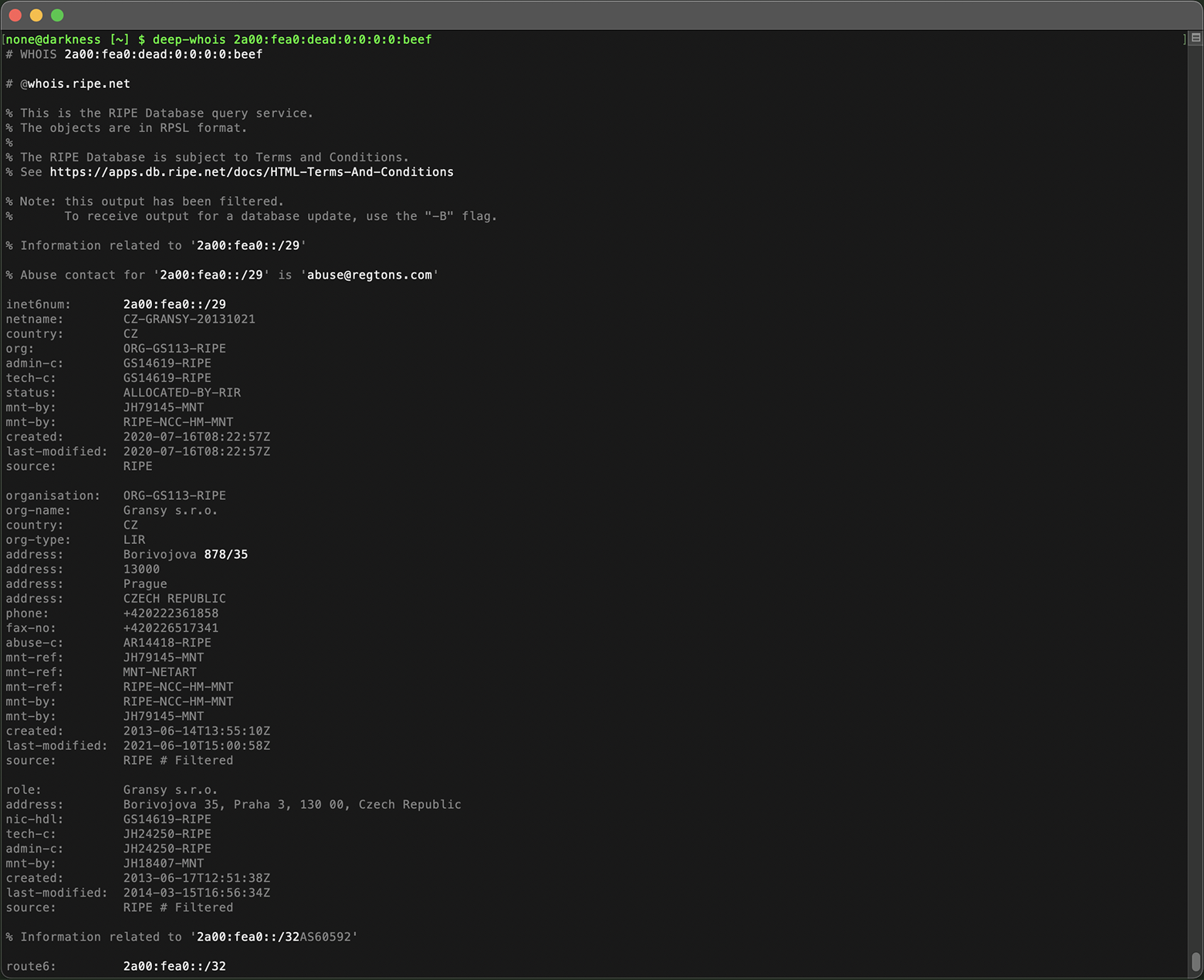

Використання Deep Whois у терміналі:

Виконайте команду:

deep-whois 146.70.26.149

Цей базовий запит дає швидкий огляд IP-адреси, розкриваючи інформацію про власника, пов'язану організацію та географічний регіон.

Deep Whois спрощує роботу з IP-адресами, автоматично визначаючи, до якої бази даних звертатися, без потреби вручну вказувати джерело.

Він прозоро підтримує всі основні IP-Whois-бази, включно з ARIN, RIPE, APNIC, LACNIC та AFRINIC, а також реферальні сервери.

Це гарантує, що ви отримаєте максимально точну й повну інформацію для будь-якої IP-адреси, незалежно від регіону її розподілу.

Додаткові поради:

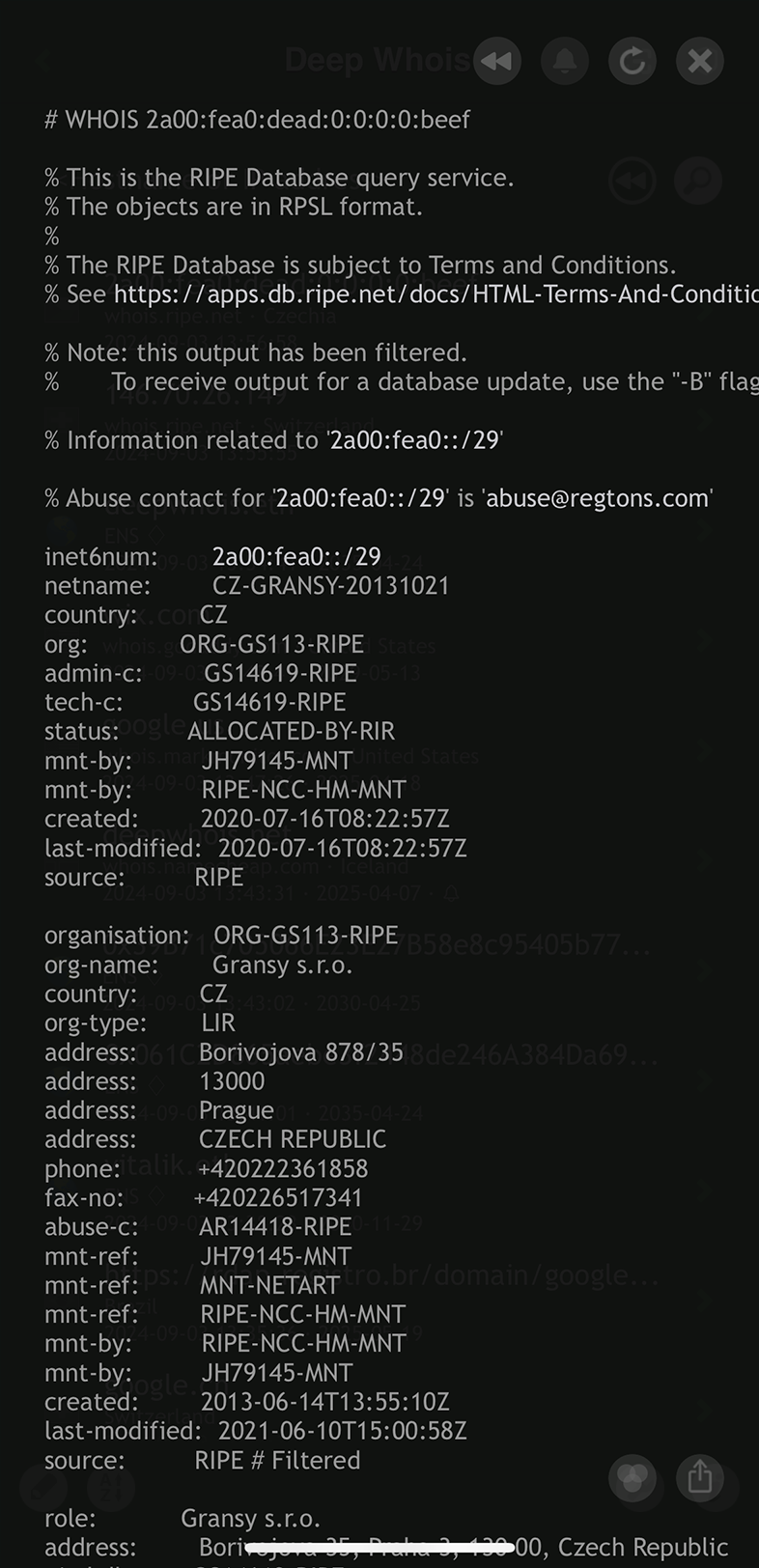

#1: Whois-запити для IPv6

Deep Whois спочатку розроблено з підтримкою як IPv4, так і IPv6-адрес в єдиному полі введення.

Чи досліджуєте ви стару IPv4-адресу, чи новішу IPv6-адресу, Deep Whois автоматично визначає тип і обробляє запит, надаючи детальні Whois-дані.

Ця гнучкість дозволяє виконувати ретельні перевірки IP-адрес незалежно від версії протоколу — усе в одному зручному інтерфейсі.

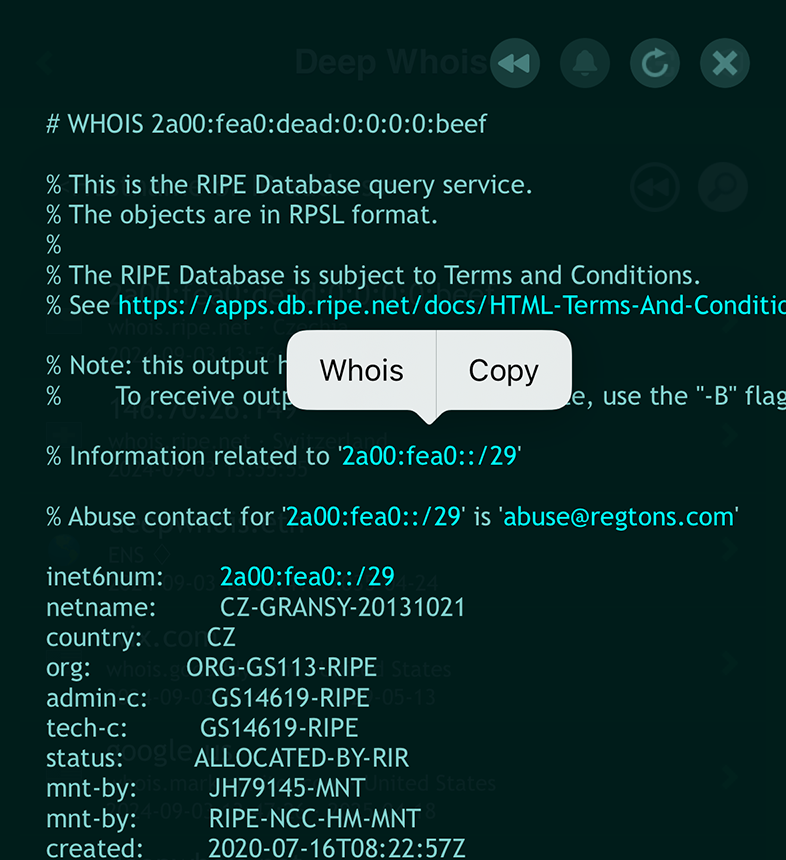

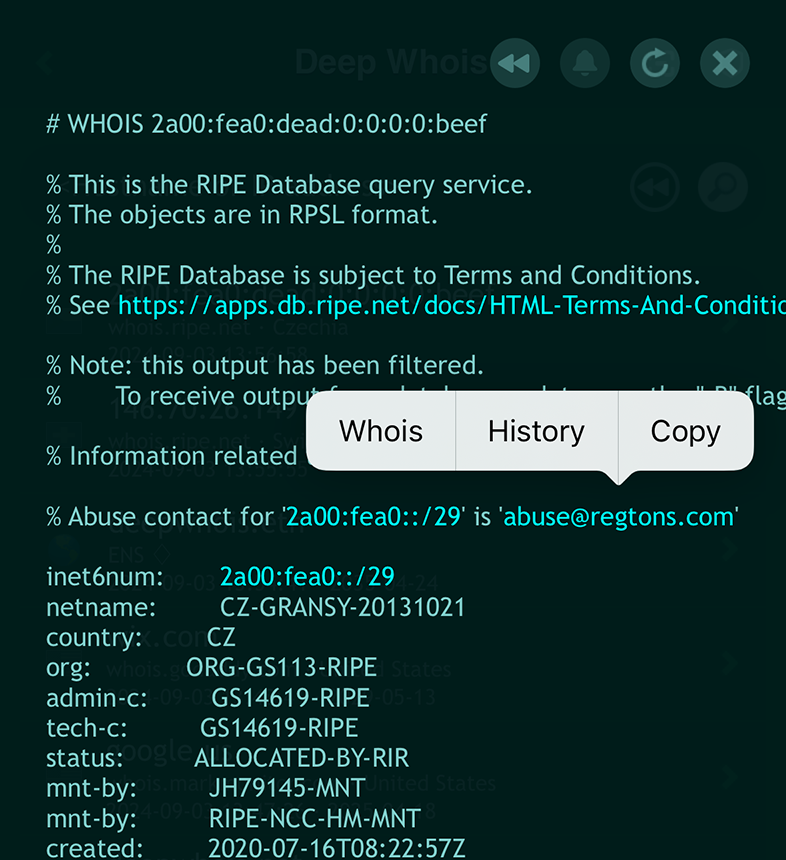

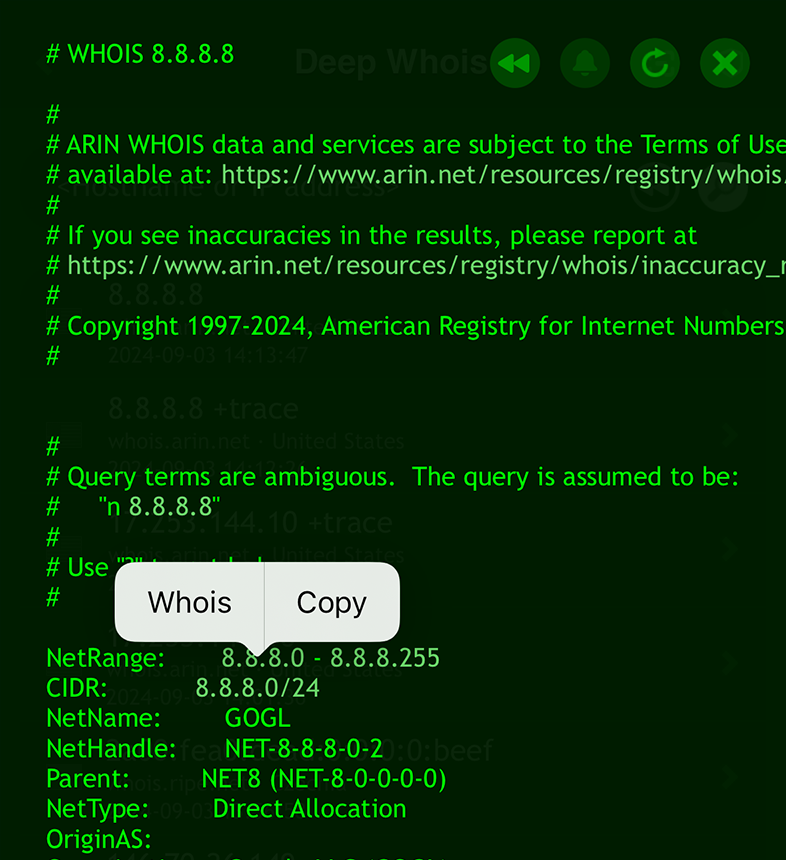

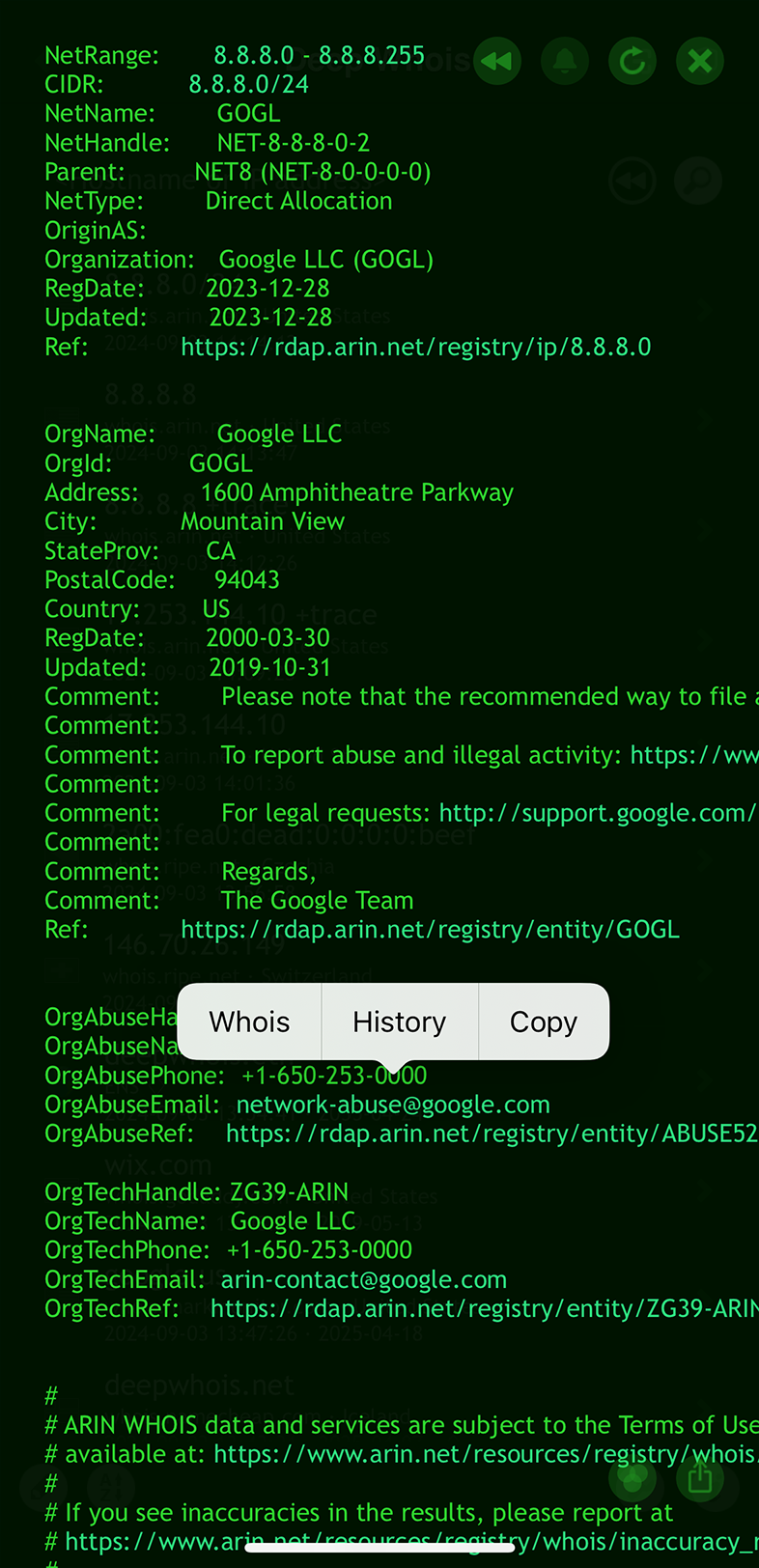

#2: Зручний перегляд Whois на iOS

На iOS перегляд Whois-інформації за зручністю можна порівняти з навігацією вебсторінками з клікабельними посиланнями.

Застосунок автоматично розпізнає й підсвічує важливі дані — доменні імена, імена хостів, URL, email-адреси, IPv4- та IPv6-адреси й мережі — яскравішим кольором.

Щоб продовжити дослідження, просто натисніть на підсвічений фрагмент — з'явиться контекстне меню.

Обравши пункт «Whois», ви миттєво виконаєте запит для відповідної IP-адреси або мережі, роблячи аналіз даних інтуїтивно зрозумілим і швидким.

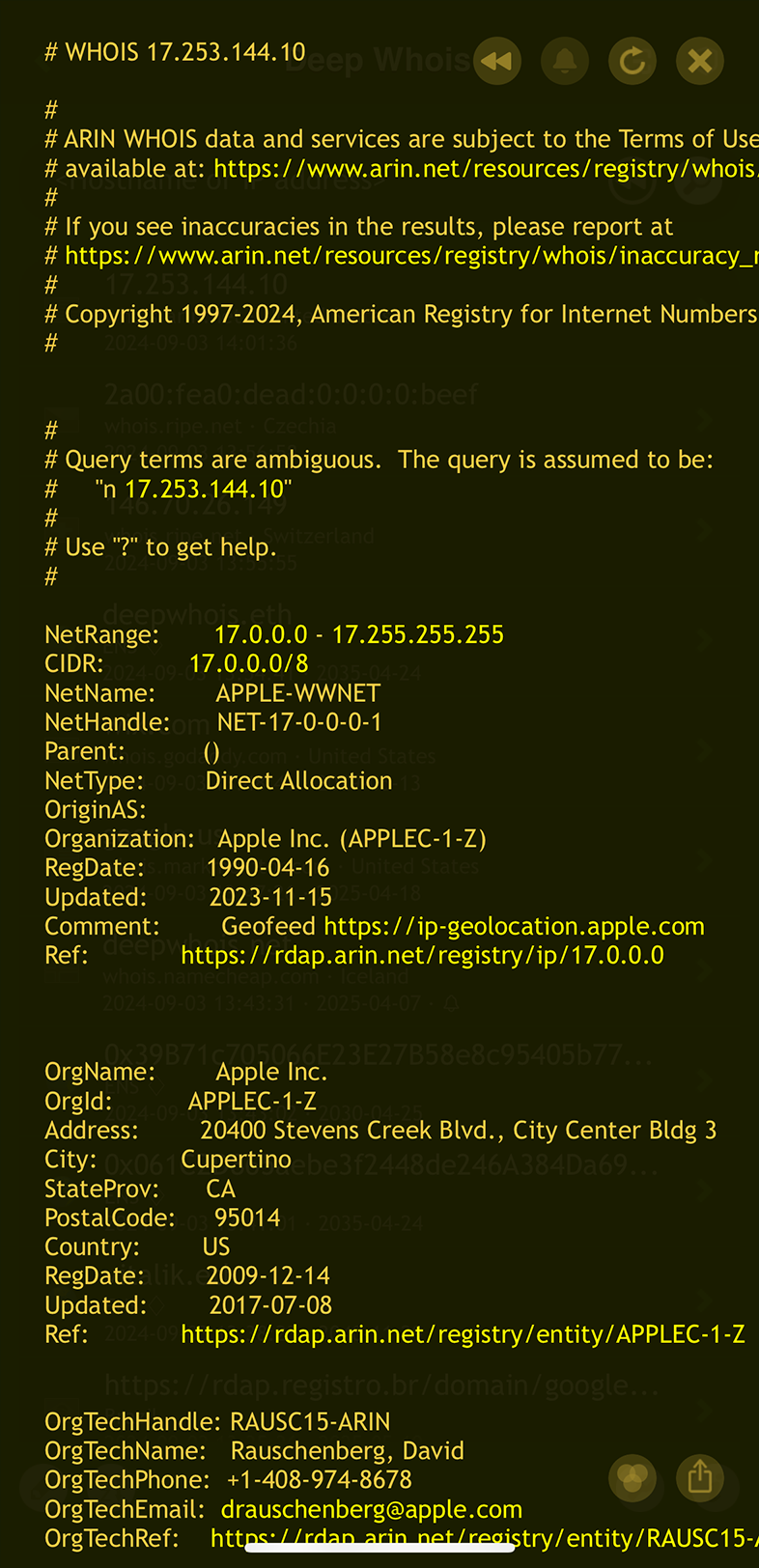

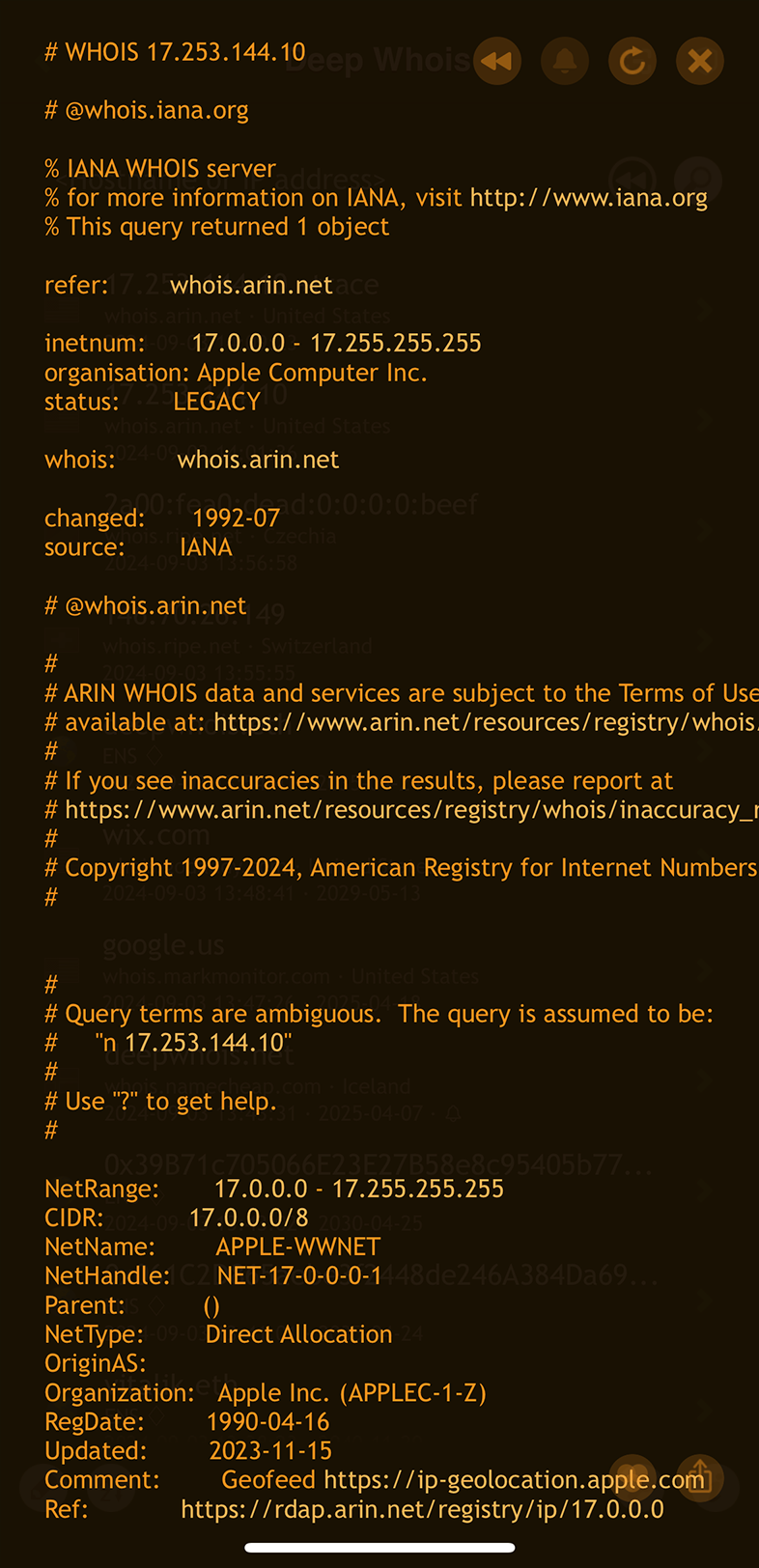

Крок №2: Визначити власника IP та контактну інформацію

Знання того, кому належить IP-адреса, особливо важливе, якщо потрібно зв'язатися з власником із юридичних, abuse- або безпекових питань.

Whois-пошук зазвичай надає цю інформацію — назву організації або особи, адресу, номер телефону й email.

Використання Deep Whois на iOS:

Відомості про власника та контакти відображаються як частина Whois-відповіді.

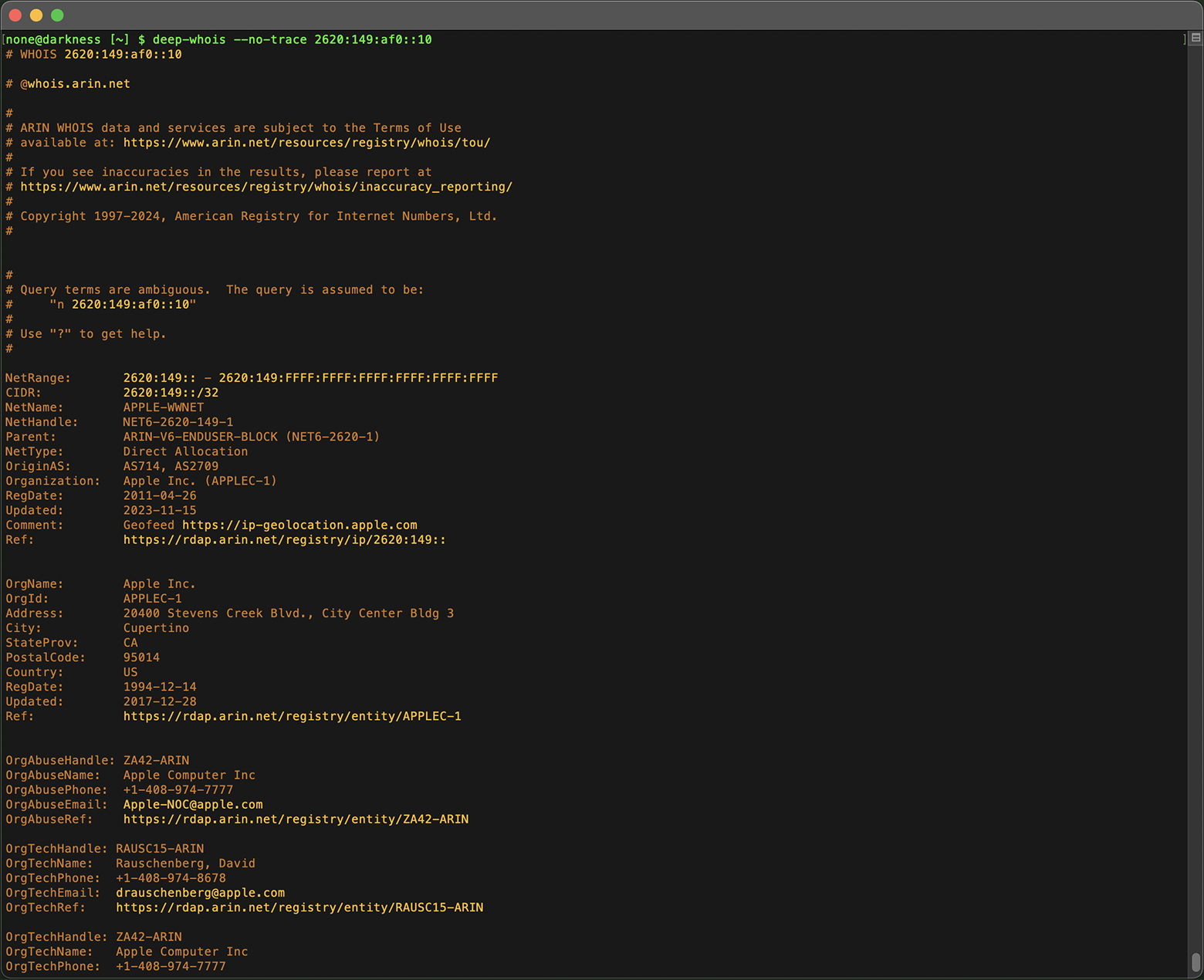

Використання Deep Whois у терміналі:

Наступна команда покаже дані про власника:

deep-whois 2620:149:af0::10

Якщо IP належить великій організації, ви також можете побачити дані про конкретний відділ або відповідальну особу.

Додаткові поради:

#1: Відстеження проміжних Whois-результатів

На iOS ви можете додати до запиту опцію «+trace», щоб відобразити проміжні IPv4- та IPv6-Whois-відповіді від вищестоящих серверів.

Це дає глибше розуміння маршрутизації та розподілу IP-адрес у міру проходження запитів через різні сервери.

У термінальній версії для macOS, Linux і FreeBSD трасування увімкнене за замовчуванням, але якщо воно не потрібне в конкретному дослідженні, можна приховати додаткові дані за допомогою опції «--no-trace».

Крок №3: Визначити регіональний інтернет-реєстр (RIR) IP-адреси

Кожна IP-адреса виділяється регіональним інтернет-реєстром (RIR), який керує адресним простором у певному регіоні.

Знання RIR допомагає зрозуміти, які правила діють для цієї IP-адреси, і до якого реєстру звертатися для подальших запитів.

Інформація про RIR входить до Whois-відповіді й показує, під юрисдикцією якого реєстру знаходиться IP-адреса: ARIN, RIPE, APNIC, LACNIC або AFRINIC.

Використання Deep Whois на iOS:

Додавання опції «+trace» до запиту на iOS корисне для включення проміжних результатів Whois, що дозволяє побачити пов'язані дані безпосередньо з Whois-сервера RIR.

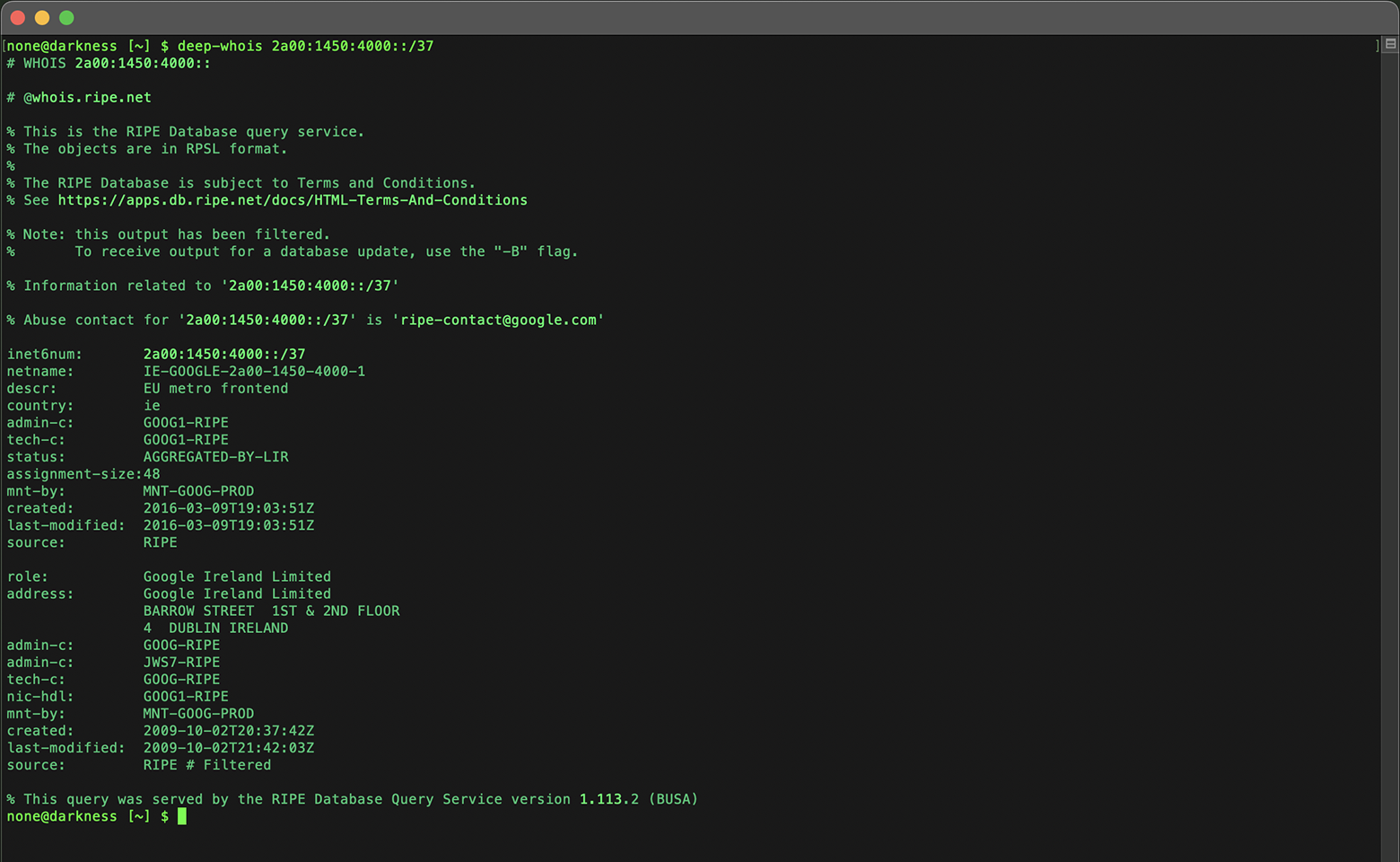

Використання Deep Whois у терміналі:

Вивід Whois указує RIR, який керує IP-адресою:

deep-whois 2a00:1450:401b:800::200e

Визначити RIR можна за назвами проміжних серверів або за власником бази даних Whois.

Шукайте абревіатури ARIN, RIPE, APNIC, LACNIC та AFRINIC — це регіональні реєстратори, відповідальні за різні частини світу.

Розуміння того, який RIR обслуговує IP-адресу, допомагає визначити регіон походження та відповідну організацію для вирішення спірних питань чи проблем, пов'язаних із цим IP.

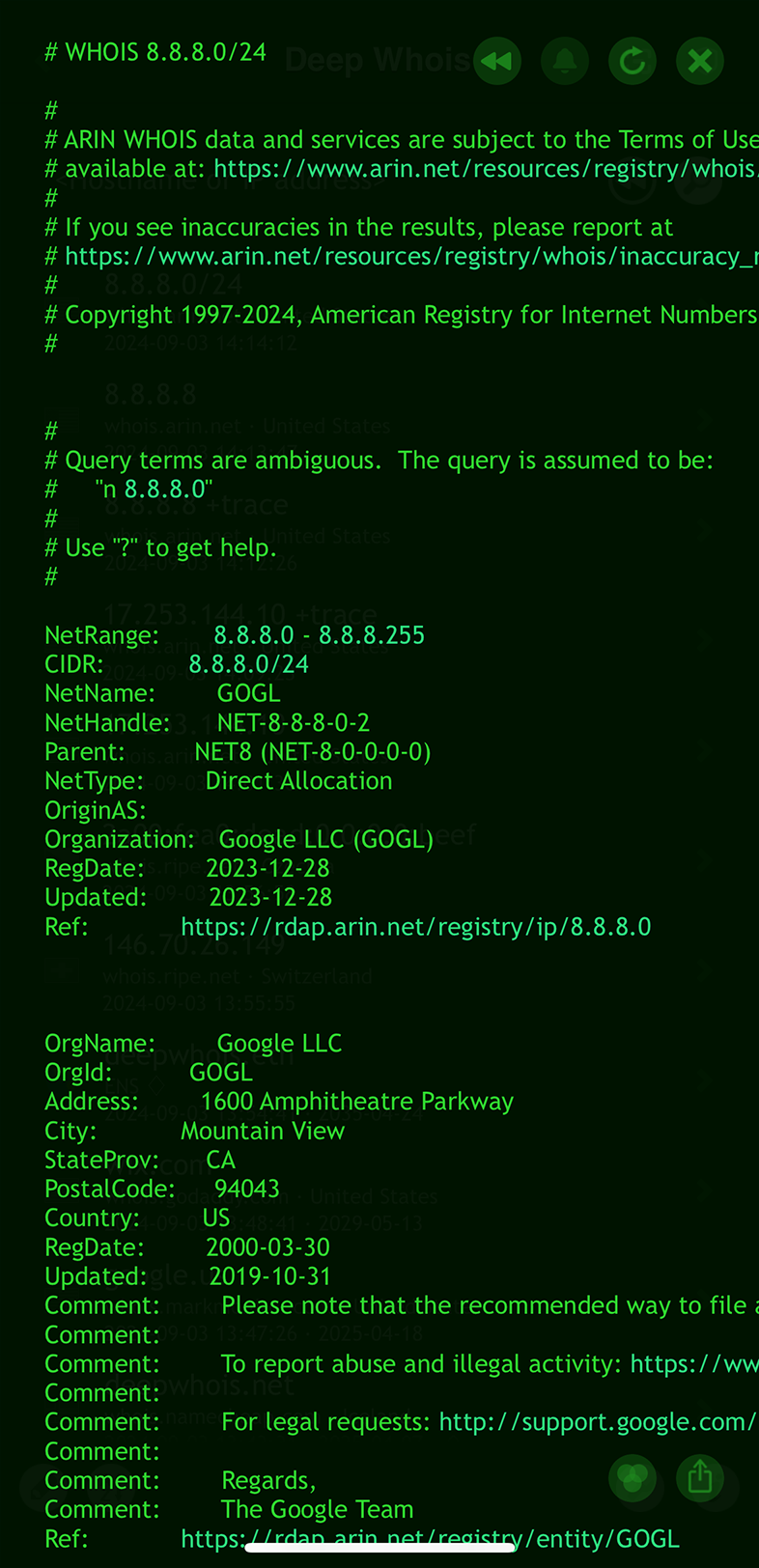

Крок №4: Проаналізувати виділення IP-адреси та CIDR-нотацію

IP-адреси зазвичай виділяються блоками, описаними за допомогою CIDR-нотації (Classless Inter-Domain Routing). Аналіз CIDR дозволяє визначити розмір блоку, роль конкретної IP-адреси в ньому та належність до більшої мережі.

Використання Deep Whois на iOS:

CIDR-нотація відображається в розділі з деталями IP-адреси.

Ви можете натиснути на мережеву адресу з CIDR-нотацією, відкрити контекстне меню й обрати «Whois», щоб побачити детальну інформацію про блок.

Використання Deep Whois у терміналі:

Вивчіть CIDR-дані у відповіді Whois і, за потреби, виконайте новий запит для блоку:

deep-whois 2a00:1450:4000::/37

Аналіз CIDR-блоку дозволяє зрозуміти, чи є IP частиною більшої мережі, що корисно під час картування мережі та аналізу загроз.

Крок №5: Виконати зворотне дослідження IP-адреси (Reverse IP)

Зворотні IP-запити дають змогу знаходити домени, розміщені на одній і тій самій IP-адресі.

Це допомагає виявити всі ресурси, контрольовані однією організацією, знайти пов'язані сайти або оцінити повний спектр використання IP-адреси.

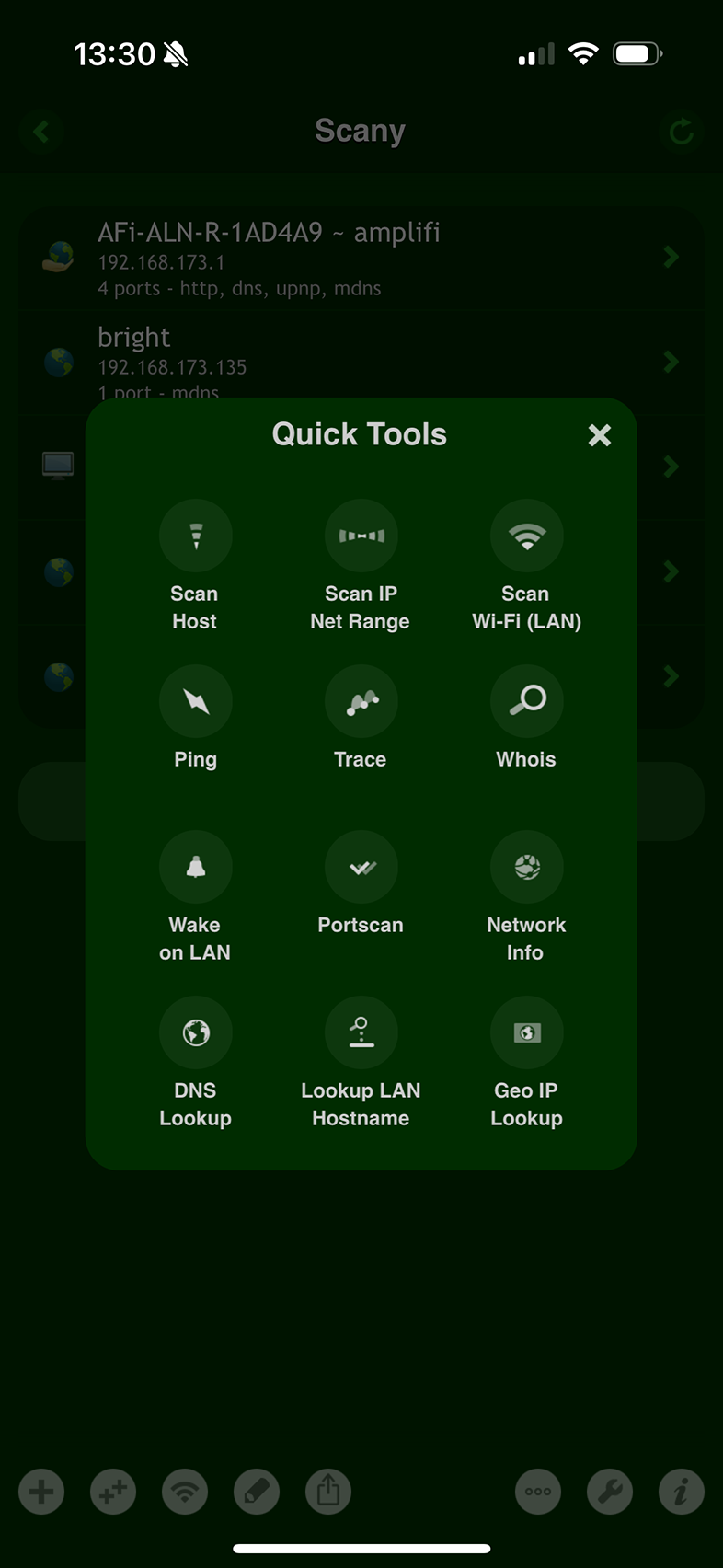

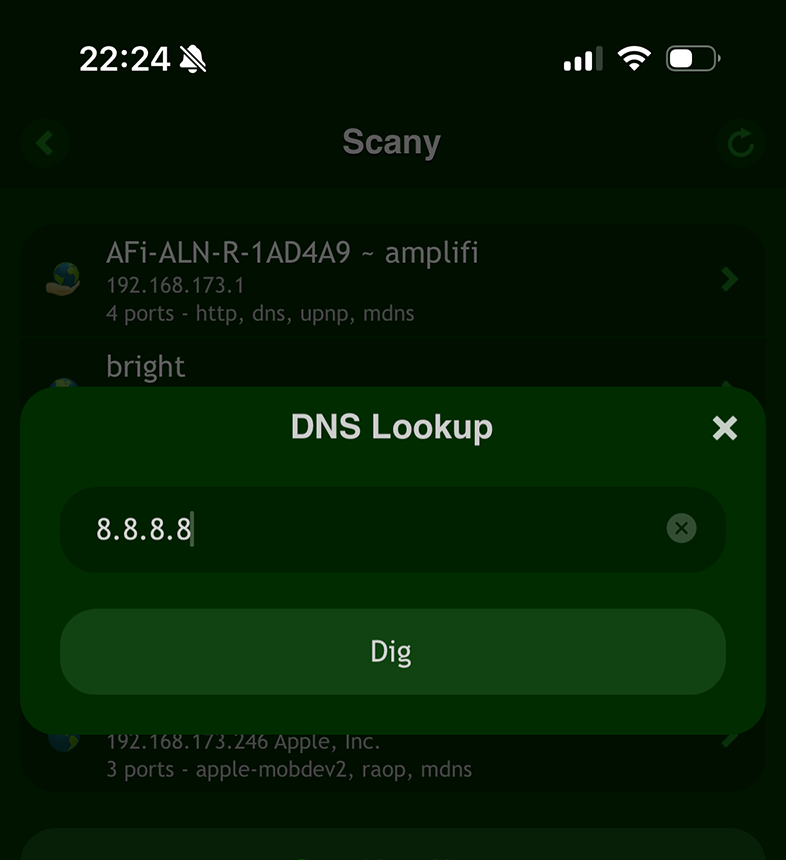

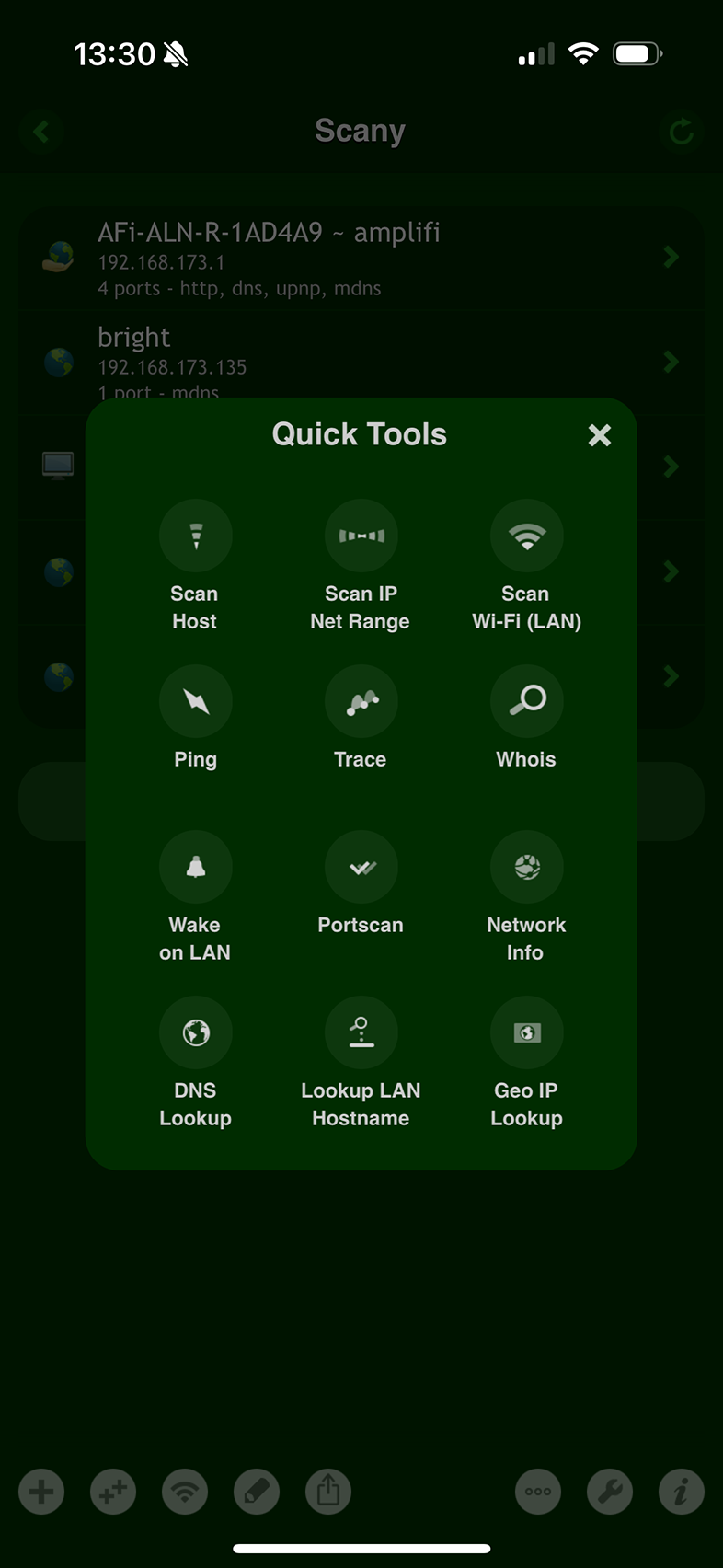

На iOS:

Використовуйте інструмент «DNS Lookup» у застосунку Scany.

Або просто скористайтеся застосунком Deep Dig.

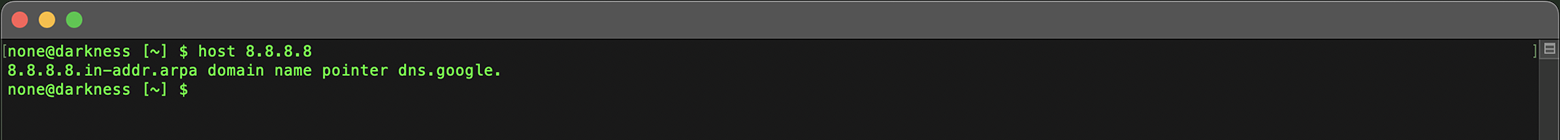

У терміналі:

Скористайтеся командою host, указавши IP-адресу як аргумент:

host 8.8.8.8

Зворотний IP-пошук може виявити мережу пов'язаних доменів і дати глибше розуміння онлайн-присутності організації.

Після того як ви визначили доменне ім'я, пов'язане з IP-адресою, можна продовжити дослідження, виконавши Whois-пошук уже для самого домену.

Це надасть детальну інформацію про власника домену, реєстрацію та інші ключові відомості.

Крок №6: Визначити хостинг-провайдера IP-адреси

Інформація про хостинг-провайдера дає уявлення про інфраструктуру IP-адреси та можливі вразливості.

Вона також допомагає зрозуміти, чи використовується надійний хостинг, чи провайдер із сумнівною репутацією.

Для більшості сайтів власник IP-адреси — це їхній хостинг-провайдер.

Однак це не стосується великих компаній, які використовують власні блоки IP-адрес.

У таких випадках доцільно визначити найближчий маршрутизований «хоп» до досліджуваної IP-адреси.

Цей вузол зазвичай пов'язаний із хостинг-провайдером або дата-центром, що дає точніше розуміння інфраструктури за сайтом.

На iOS:

Ви можете скористатися інструментом Trace у застосунку Scany або окремим застосунком Nice Trace.

У терміналі:

Скористайтеся утилітою командного рядка traceroute:

traceroute one.one.one.one

Розуміння хостингової інфраструктури допомагає ухвалювати рішення, особливо під час оцінки безпеки й надійності IP-адреси.

Крок №7: Виконати геолокацію IP-адреси

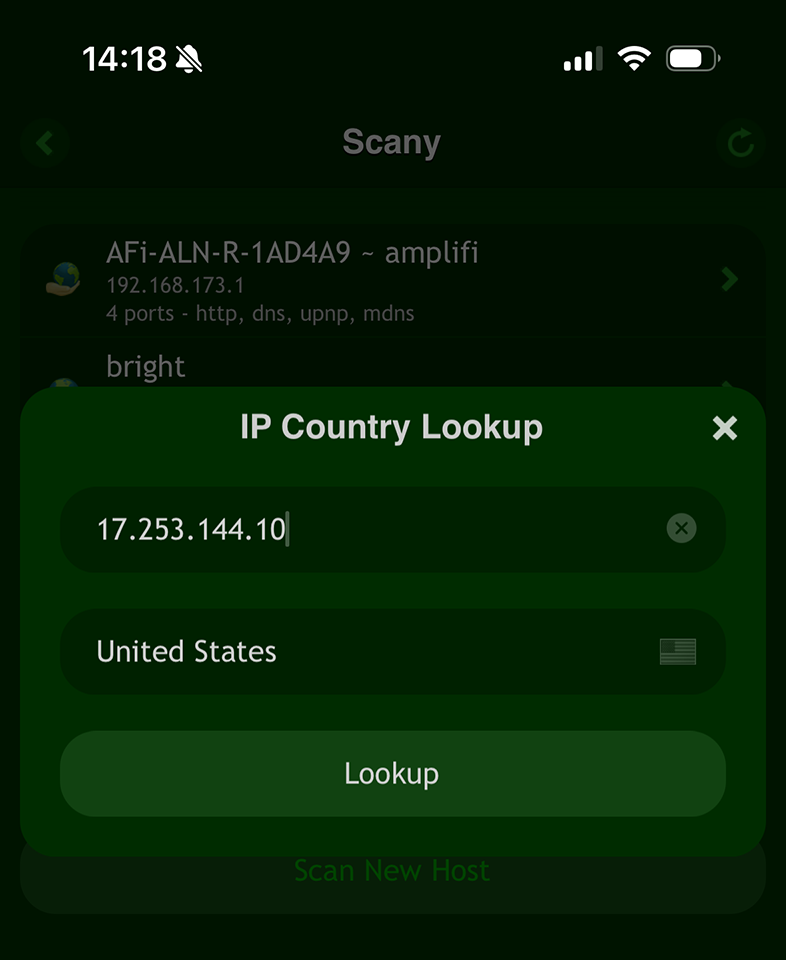

Визначення географічного розташування IP-адреси важливе під час розслідування підозрілої активності або перевірки легітимності з'єднань.

Геолокація може показати країну, регіон, місто, а іноді й конкретний район.

Користувачі можуть швидко визначити країну IP-адреси за допомогою інструмента «IP Country Lookup» у застосунку Scany на iOS:

Просто введіть IP-адресу:

Геолокація IP-адреси особливо корисна для виявлення джерела кіберзагроз або розуміння фізичного розташування серверів.

Геолокація також допомагає зіставити Whois-дані з фактичним розташуванням.

Розбіжність може здатися підозрілою, але часто вона спричинена затримками в оновленні баз даних.

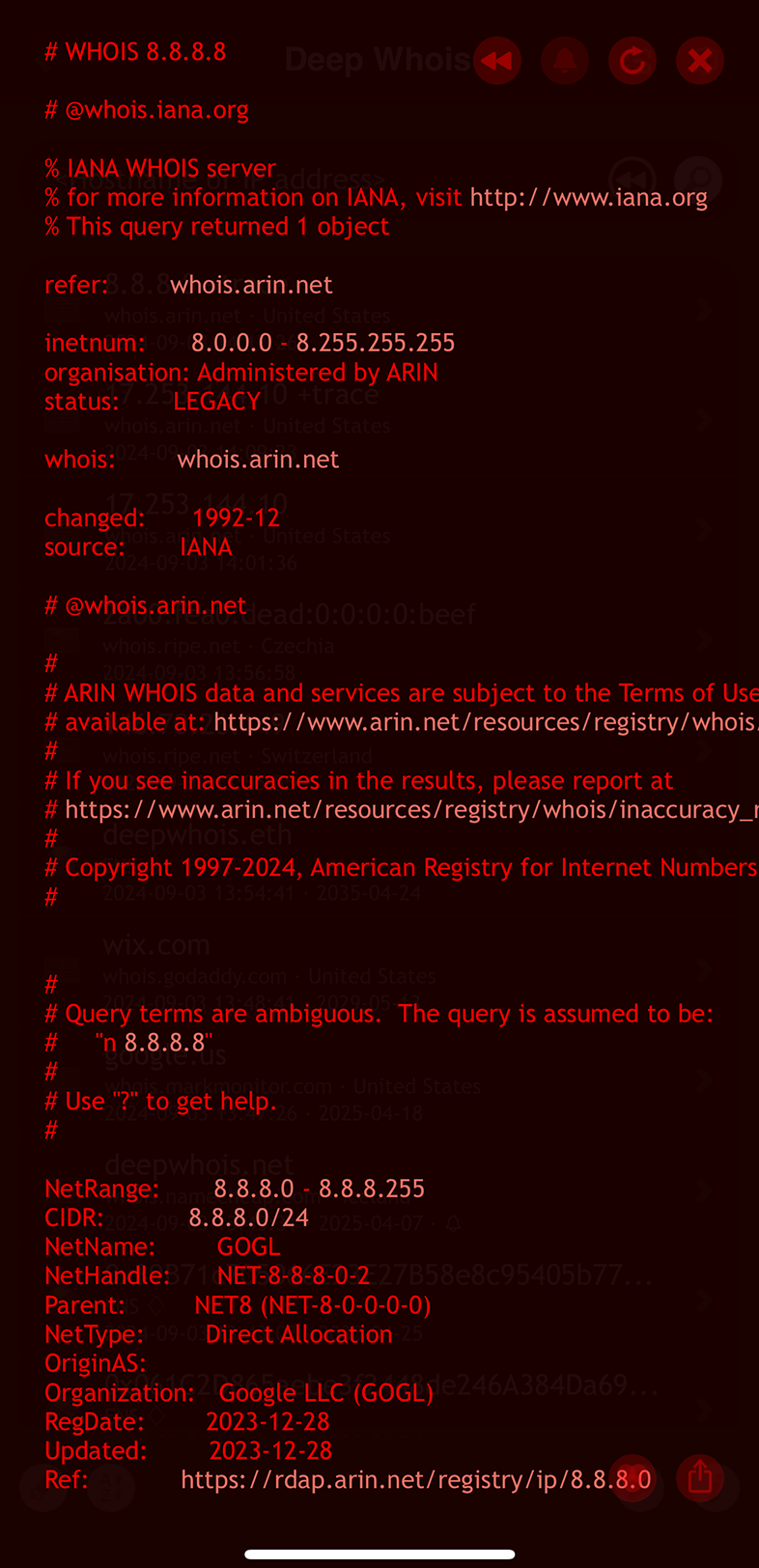

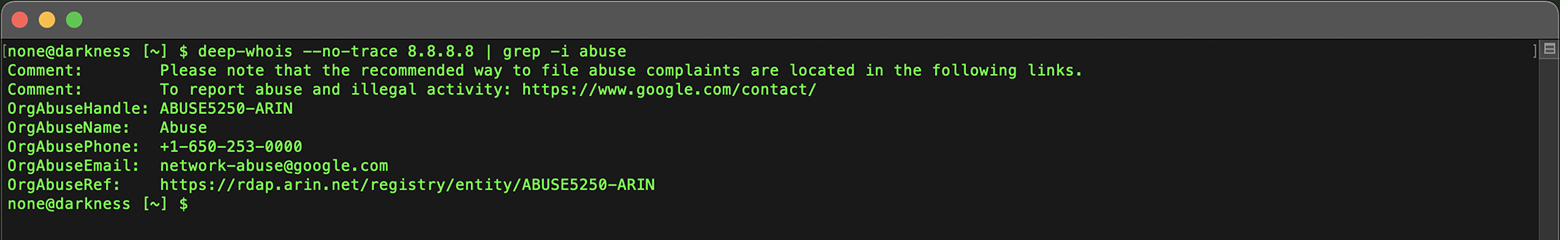

Крок №8: Проаналізувати Whois-контакти для скарг (abuse) щодо IP-адреси

Контактні дані для скарг на зловживання (abuse) часто включені в Whois-записи IP-адрес і дають змогу повідомляти про спам, фішинг та іншу шкідливу активність.

Уміння знаходити й використовувати ці контакти критично важливе для ефективного реагування на інциденти інформаційної безпеки.

Використання Deep Whois на iOS:

Знайдіть у Whois-даних блоки з abuse-контактами під час запиту IP-адреси.

Використання Deep Whois у терміналі:

Знайдіть abuse-контакти такою командою:

deep-whois --no-trace 8.8.8.8 | grep -i abuse

Надсилання скарг на коректні abuse-контакти допомагає знижувати ризики, пов'язані зі шкідливими IP-адресами, та підвищує загальну безпеку мережі.

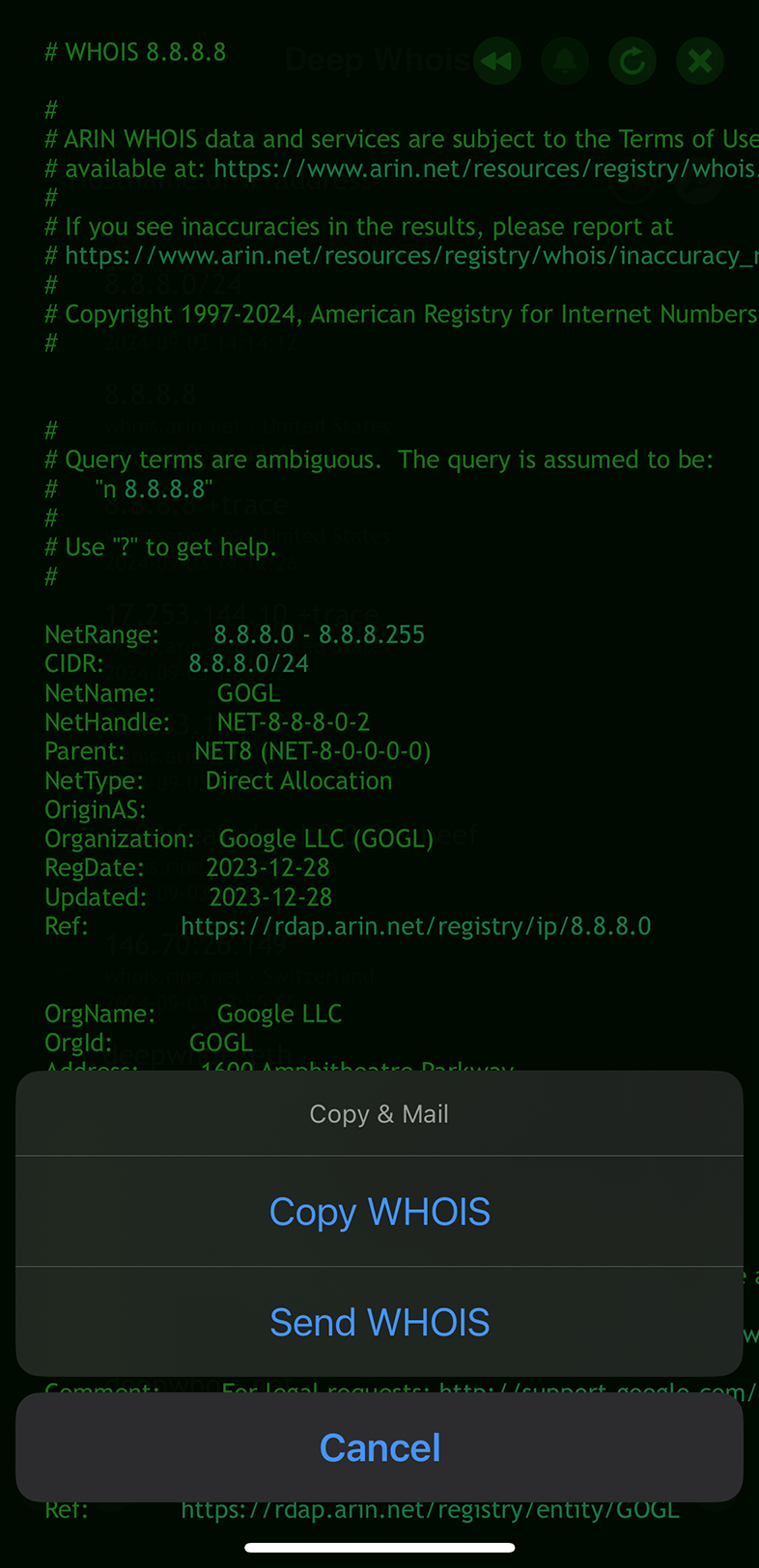

Крок №9: Зберегти й експортувати дані IP-Whois

Після завершення аналізу IP-адреси важливо зберегти й експортувати результати для подальшої роботи або звітності.

Така документація незамінна під час ухвалення рішень щодо IP-адреси або підготовки звітів для колег і замовників.

Використання Deep Whois на iOS:

Експортуйте результати безпосередньо із застосунку в зручному форматі.

Використання Deep Whois у терміналі:

Збережіть вивід Whois у файл для зручного доступу:

deep-whois 8.8.8.8 > whois-ip-results.txt

Наявність збереженої копії результатів дозволяє повернутися до них будь-коли й гарантує, що ваше дослідження добре задокументоване.

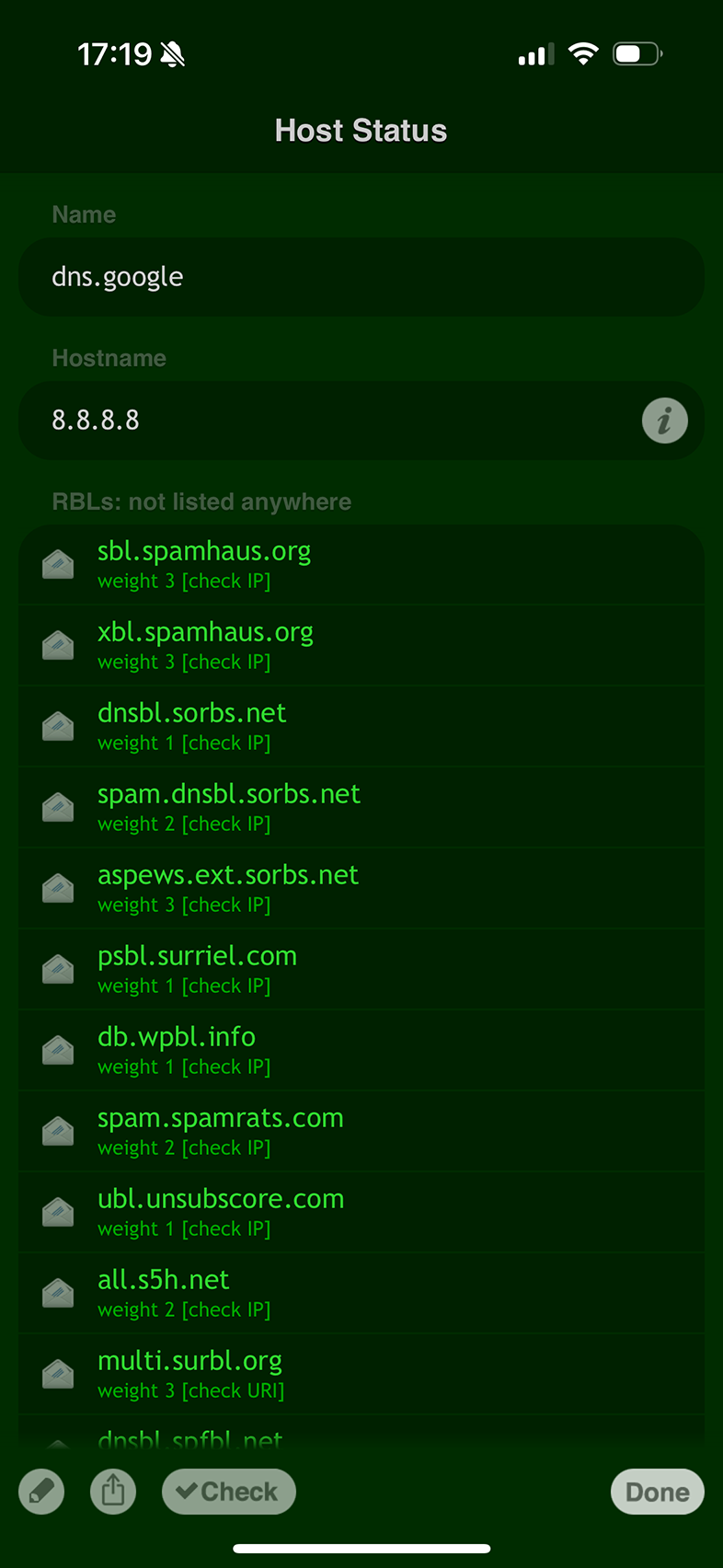

Додатковий крок: Регулярно відстежувати репутацію IP-адреси та списки блокування

Репутація IP-адреси з часом може змінюватися, особливо якщо вона пов'язана зі спамом або фішингом.

Важливо регулярно перевіряти репутацію IP-адреси та її наявність у чорних списках, щоб переконатися, що вона залишається надійною й не становить ризику для вашої інфраструктури.

На iOS ви можете використовувати застосунок RBL Status для зручного моніторингу репутації IP-адреси та її потрапляння до чорних списків.

Застосунок дає актуальне уявлення про те, чи була IP-адреса внесена до яких-небудь чорних списків, допомагаючи підтримувати безпечну й надійну репутацію.

Постійно відстежуючи репутацію IP-адреси, ви можете своєчасно вживати заходів для збереження її надійності й вирішувати проблеми до того, як вони переростуть у серйозні інциденти.

Висновок: як покращити розслідування IP-адрес за допомогою Whois-пошуку

Дотримуючись цих кроків, ви зможете виконувати всебічні розслідування IP-адрес за допомогою Deep Whois — як у застосунку на iOS, так і в терміналі на macOS, Linux і FreeBSD.

Цей посібник дає вам інструменти та розуміння, необхідні для аналізу всіх аспектів IP-адреси — від власника й геолокації до розширених технічних деталей.

Незалежно від того, чи хочете ви підвищити безпеку, провести мережевий аудит або просто краще зрозуміти, що стоїть за конкретною IP-адресою, цей посібник допоможе вам максимально ефективно використовувати Whois-пошук і отримати повну картину щодо IP-адреси, яка вас цікавить.